Habr, esta es una transcripción del rendimiento del CTO Qrator Labs Tyoma ximaera Gavrichenkova en RIPE77 en Amsterdam. No pudimos traducir su nombre al ruso mientras conservamos el significado y, por lo tanto, decidimos ayudar a Habr a ingresar al mercado de habla inglesa y dejamos todo como está.

Esta es una cita de una de mis bandas favoritas. Dave Gahan de Depeche Mode es una prueba viviente de que puedes decir la palabra "incorrecto" 65 veces en 5 minutos y seguir siendo una estrella de rock. A ver si tengo éxito.

¿Sabes que a la gente le encanta la geografía?

Todo esto, ya sabes, mapas de moda y planos arquitectónicos.

Quizás esta sea la razón principal por la cual, mientras leo la

sección de seguridad de StackExchange, constantemente me encuentro con el mismo enfoque para prevenir ataques cibernéticos.

Supongamos que, como empresa, no esperamos la Inquisición española,

pah , usuarios chinos. ¿Por qué no restringimos el acceso desde sus direcciones IP? Al final, no somos Facebook, y nuestros servicios están disponibles solo en un número limitado de regiones. Y, de hecho, Facebook tampoco está disponible en China, ¿por qué deberíamos preocuparnos?

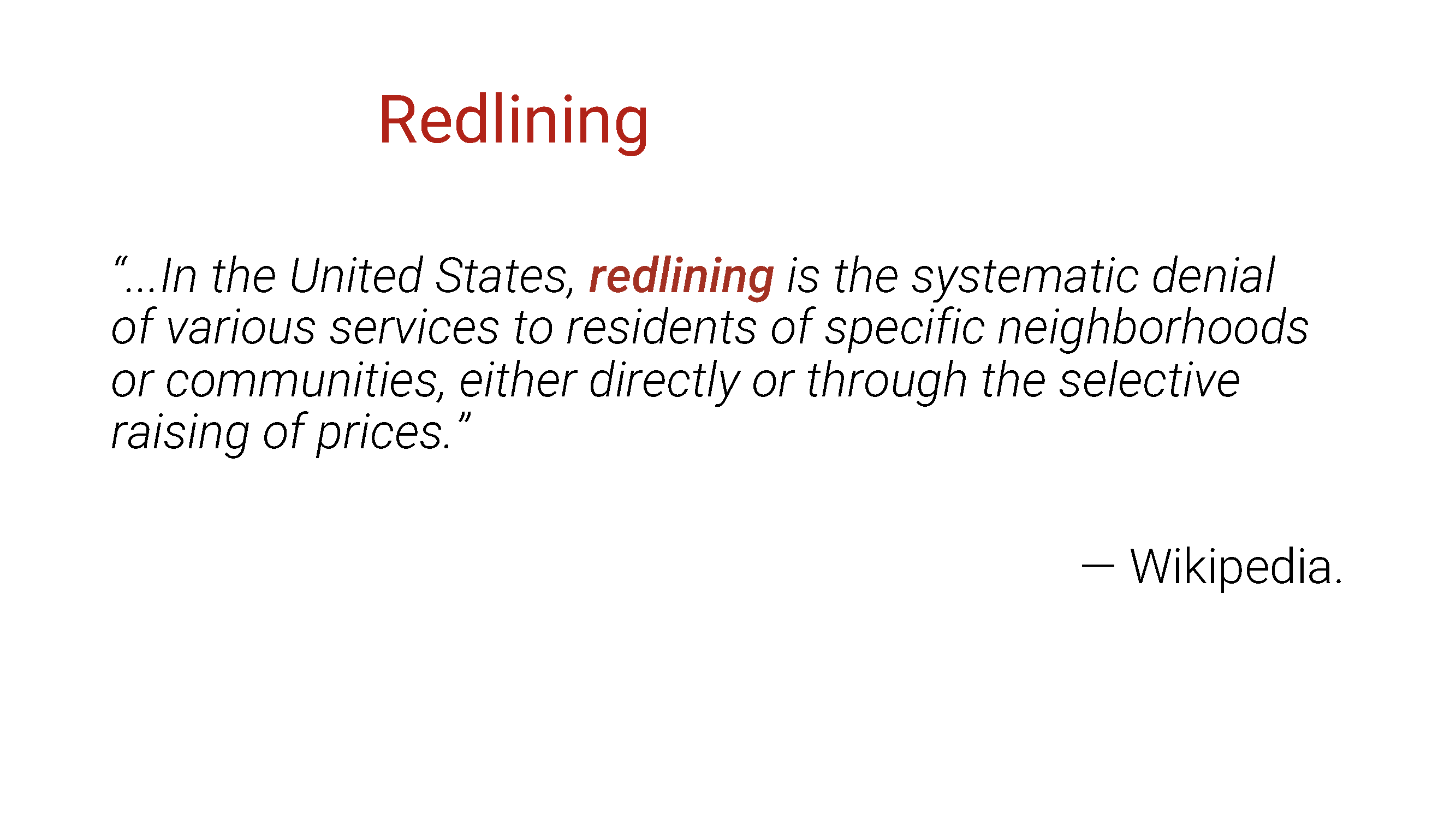

Fuera del mundo de la tecnología de la información, una técnica similar a veces se llama

redlinear . La esencia de este fenómeno es la siguiente.

Supongamos que usted es el director de una flota de taxis o pizzería. Ha acumulado ciertas estadísticas de que en algunas áreas de la ciudad su mensajero puede ser robado, o es muy probable que su auto se raye. Bueno, reúne a todos los empleados, dibuja una gruesa línea roja en el mapa de la ciudad y anuncia que no proporcionará más servicios fuera del borde rojo. (Debido a las características estructurales de la mayoría de las ciudades estadounidenses, esto, por cierto, es casi equivalente a la denegación de servicios por motivos étnicos y se considera un gran problema).

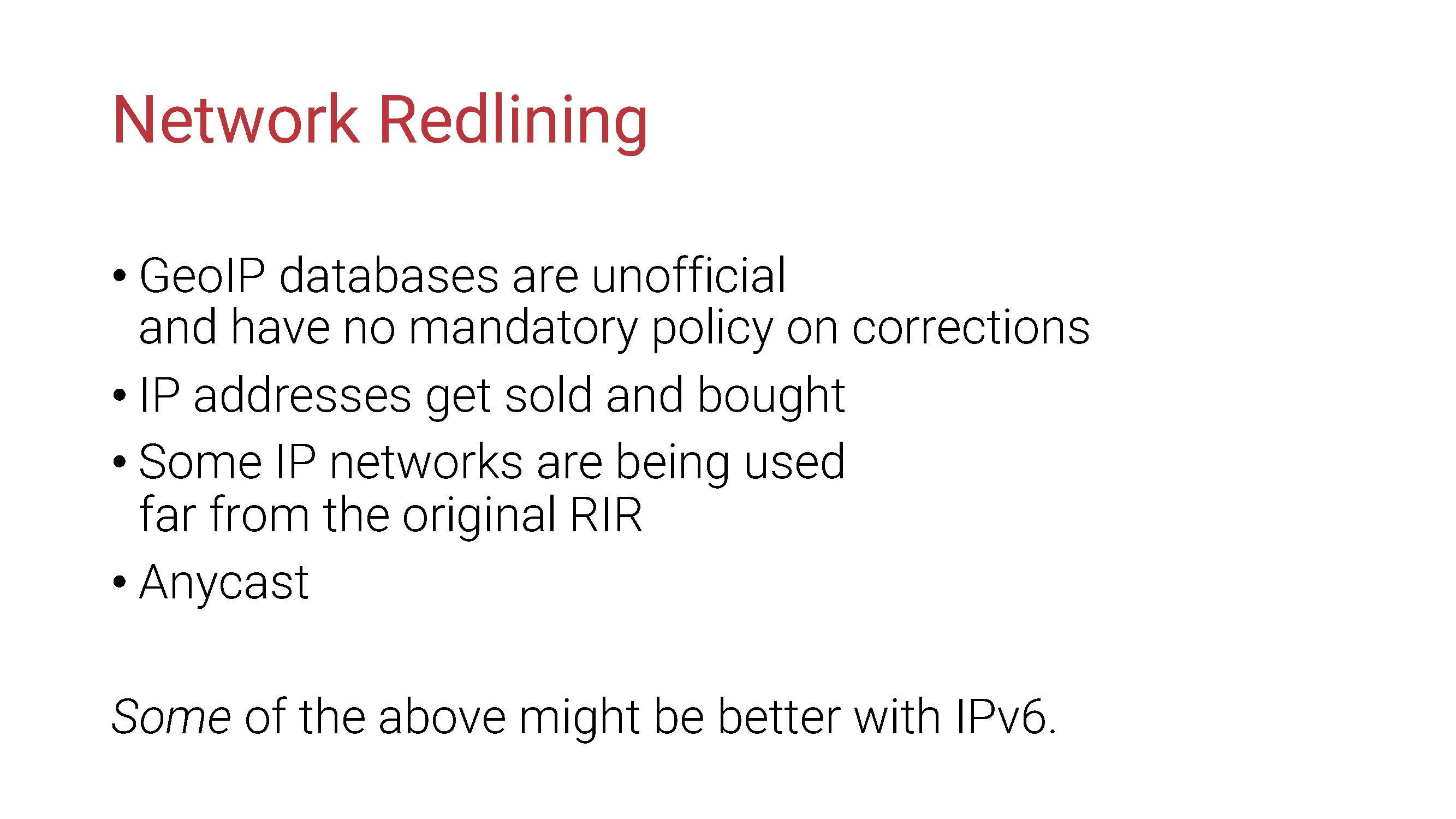

Podemos hacer lo mismo con las direcciones IP, ¿verdad? Cualquier dirección IP pertenece a cualquier país, por lo tanto, existe una base de datos oficial mantenida por IETF y RIPE, que confirma la asignación de cada dirección IP.

Mal!

Si nos limitamos solo a los aspectos técnicos, entonces, por el momento, lo primero que viene a la mente es que las geobases son productos comerciales de compañías comerciales, cada una de las cuales recopila datos de manera propia, a menudo no del todo clara. Dichos productos pueden usarse para estudios estadísticos u otros, sin embargo, proporcionar una amplia audiencia de un servicio de producción basado en dicho producto es una idiotez absoluta por innumerables razones.

El concepto de "propiedad" de una dirección IP no existe en absoluto. Una dirección IP no es un número de teléfono; un registrador regional no los transfiere a la propiedad, lo cual está explícitamente escrito en sus políticas. Si hay una entidad en el mundo a la que "pertenecen" las direcciones IP, es

IANA , no un país o una empresa.

Como nota al margen, el proceso de protección de (sus) derechos de autor se ha vuelto complicado a veces.

Por supuesto, algo de esto (aunque no todos) puede mejorar con el advenimiento de IPv6. Sin embargo, ahora estamos hablando de ataques DDoS; La era del verdadero IPv6 DDoS aún no ha llegado y, a medida que ganemos experiencia, pueden surgir situaciones completamente diferentes. En general, todavía es demasiado pronto para pensarlo.

Pero volviendo a DDoS: ¿qué pasa si sabemos con certeza que el otro lado está haciendo algo claramente malicioso?

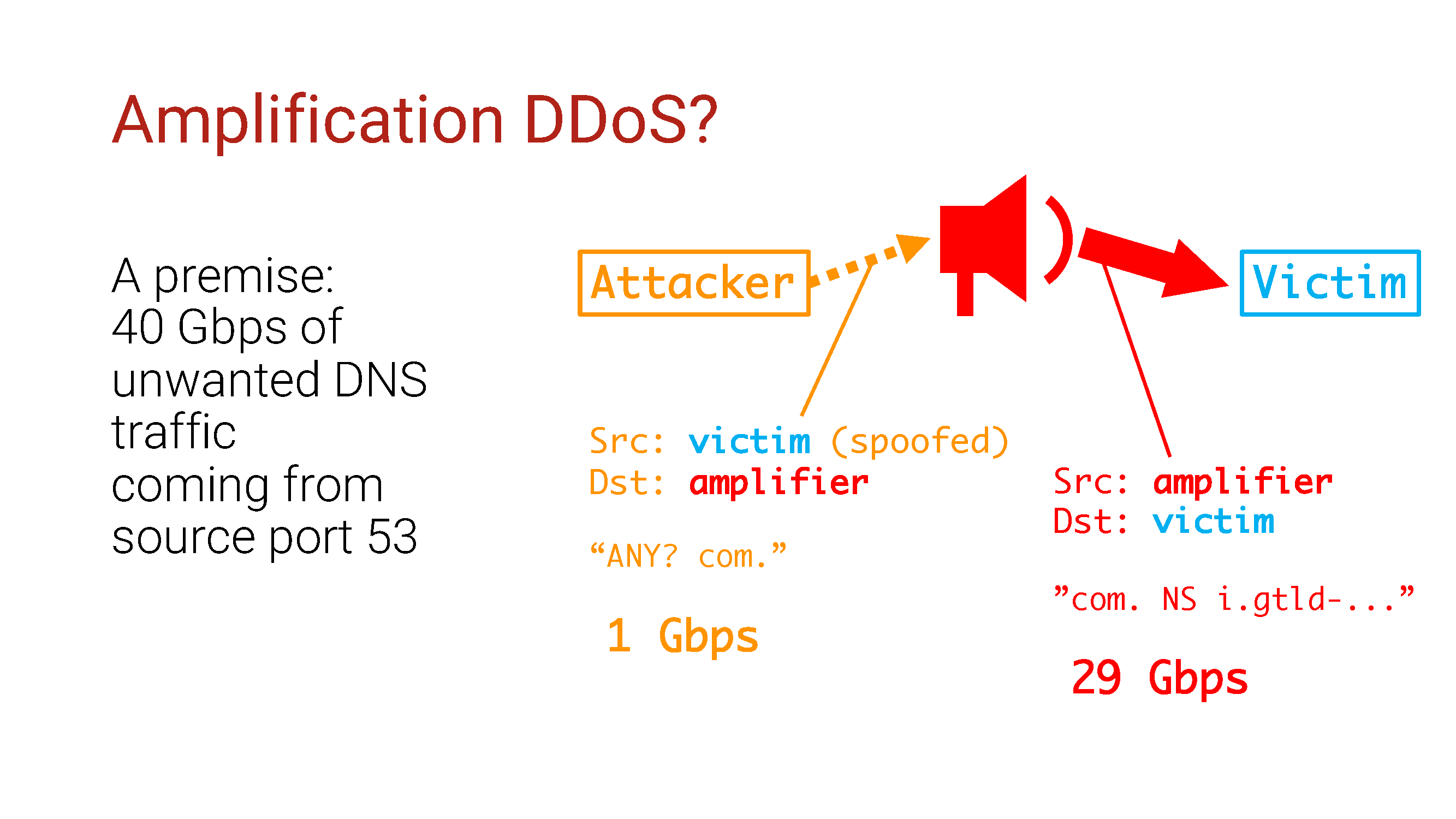

Nuestra configuración: tráfico 40G, tráfico DNS más probable, ya que proviene del puerto 53.

Como sabemos, este comportamiento es típico de los ataques DDoS de amplificación de DNS. Los ataques de amplificación utilizan un servidor vulnerable para, ya sabes ... aumentar el tráfico, y la dirección IP de origen en ellos será el mismo servidor vulnerable.

¿Qué sucede si utilizamos cualquier tecnología

que tengamos para restringir el acceso a estos servidores vulnerables? Deje que todos estos reflectores DNS finalmente se remenden para que dejen de ser una amenaza, ¿verdad?

¡No, no así!

Esta es una historia real.

Los eventos descritos ocurrieron en Minnesota en 1987 . A pedido de los sobrevivientes, todos los nombres fueron cambiados. Por respeto a los muertos, el resto de los eventos se mostraron exactamente como sucedieron.

La compañía recibió gigabytes de tráfico DNS cara a cara y decidió tratar con ellos utilizando direcciones IP en la lista negra.

Después de dos horas, los atacantes notaron esto e inmediatamente cambiaron el patrón de ataque. Su capacidad para realizar ataques de amplificación antes de esto se basaba en su propia capacidad para generar paquetes con direcciones IP de origen falsas, por lo que continuaron haciendo esto, pero de una manera ligeramente diferente.

Comenzaron a inundar a la víctima directamente con tráfico UDP con el puerto fuente 53 y direcciones IP falsas de todo el conjunto de direcciones IPv4. El script de NetFlow utilizado por la compañía decidió que el ataque de amplificación estaba en curso y comenzó a prohibir las fuentes.

Como puede adivinar todo el espacio de direcciones IPv4 en cuestión de horas, como podría haber adivinado, el equipo de la red tardó bastante tiempo en quedarse sin memoria y apagarse por completo.

Para agravar la situación, los atacantes comenzaron clasificando los prefijos de usuario final de los proveedores de banda ancha más populares y grandes en este país, por lo que el sitio era inaccesible para los visitantes mucho antes de la denegación completa del servicio.

Sigue una lección: no genere listas negras automáticamente si no ha verificado la dirección IP de la fuente del ataque. Especialmente cuando se trata de ataques como amplificación / reflexión. Puede que no parezcan lo que realmente son.

Después de eso, la pregunta permanece.

¿Qué sucede si confirmamos al menos el hecho de que un amplificador malicioso se encuentra realmente en el recurso remoto? Escaneemos Internet y recopilemos las direcciones IP con todos los amplificadores potenciales. Entonces, si vemos alguno de ellos en el campo fuente del paquete, simplemente los bloqueamos; de todos modos, son amplificadores, ¿verdad?

Adivina que? ¡No así!

Hay una serie de razones, cada una de las cuales argumenta que esto nunca debe hacerse. Hay millones de amplificadores potenciales en todo Internet, y puede ser engañado extremadamente fácilmente al bloquear una vez más un número excesivo de direcciones IP. IPv6 Internet generalmente no es tan fácil de escanear.

Pero lo que es realmente divertido aquí es que, en tal situación, aumenta el potencial no solo de respuestas falsas positivas sino también falsas negativas. Gracias a que?

Redlining en otras redes!

La gente odia los escáneres de red. Los bloquean porque su glamoroso equipo

IDS marca a los escáneres como una amenaza directa. Bloquean los escáneres de un millón de maneras diferentes, y un atacante puede tener acceso a amplificadores con los que no puede hacer nada. Nadie preguntará de antemano qué tan suave y esponjoso es su escáner. IDS no tiene el concepto de "buen escáner externo".

Aquí están los hallazgos clave:

- No intente usar listas negras sin asegurarse de que el lado remoto no sea falso;

- No use listas negras donde esto no se pueda hacer o donde haya una mejor solución;

- Finalmente, ¡deja de romper Internet de una manera para la que no está diseñado!

Y recuerde: una decisión compleja generalmente es mejor que una simple, porque las decisiones simples tienden a tener consecuencias complejas.