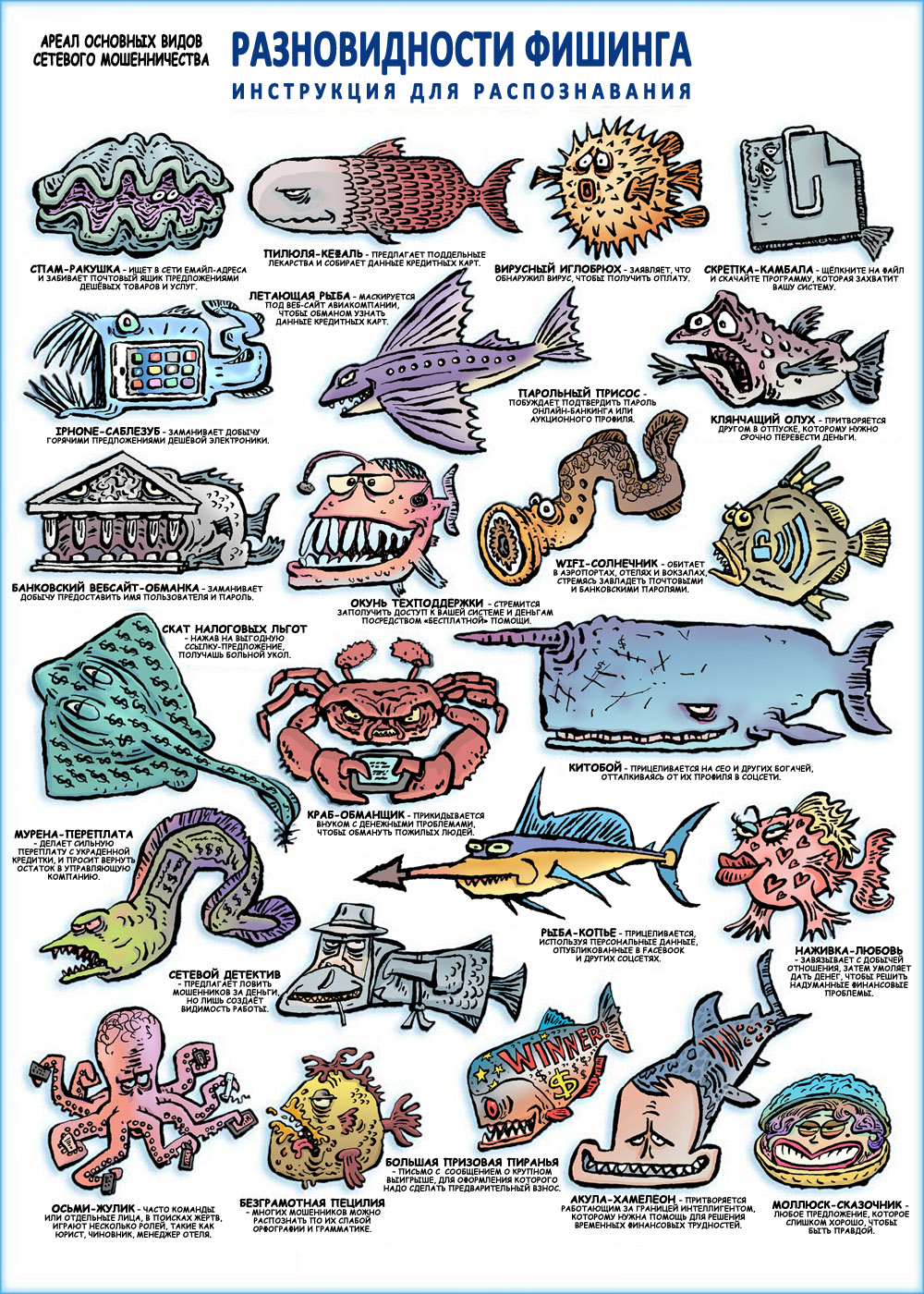

Mi sobrino y yo decidimos contribuir a la lucha contra el phishing y preparamos un memo. Se distribuye de forma gratuita. Puede descargarlo e imprimirlo, colgarlo en su oficina; publicar en redes sociales, agregar al folleto o libro.

Aquí hay un recordatorio:

Ahora explique por qué el phishing sigue siendo relevante y por qué seguirá siéndolo en el futuro.

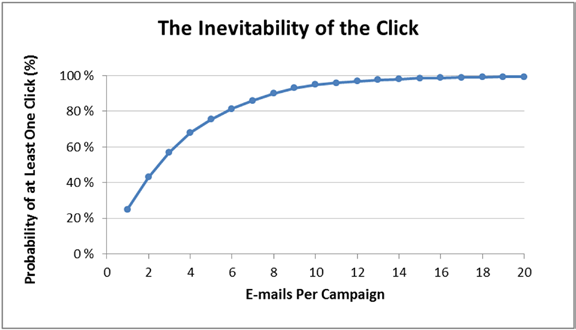

Phishing y la inevitabilidad de un "clic"

En el informe Verizon 2013, se dan las siguientes cifras. Si se envía un correo electrónico de phishing a seis destinatarios, la probabilidad de que al menos uno de los destinatarios siga un enlace malicioso o abra un archivo adjunto malicioso es del 80%. Para 10 destinatarios, esta probabilidad aumenta a 90%, y para 20 destinatarios aumenta a casi 100%.

Enviar a los empleados de una gran empresa varios miles o incluso millones de correos electrónicos de phishing es una tarea trivial para un villano. E incluso si el sistema de seguridad bloquea el 95% de ellos, algunos de los correos electrónicos de phishing llegarán a sus posibles víctimas. Y algunas de estas víctimas potenciales ciertamente se darán cuenta de su potencial (es decir, harán clic en un enlace malicioso o abrirán un archivo adjunto malicioso), de acuerdo con las cifras un poco más altas (de Verizon). Como resultado, el villano podrá piratear al menos un lugar de trabajo, y así sucesivamente. preparar un punto de apoyo para un ataque cibernético.

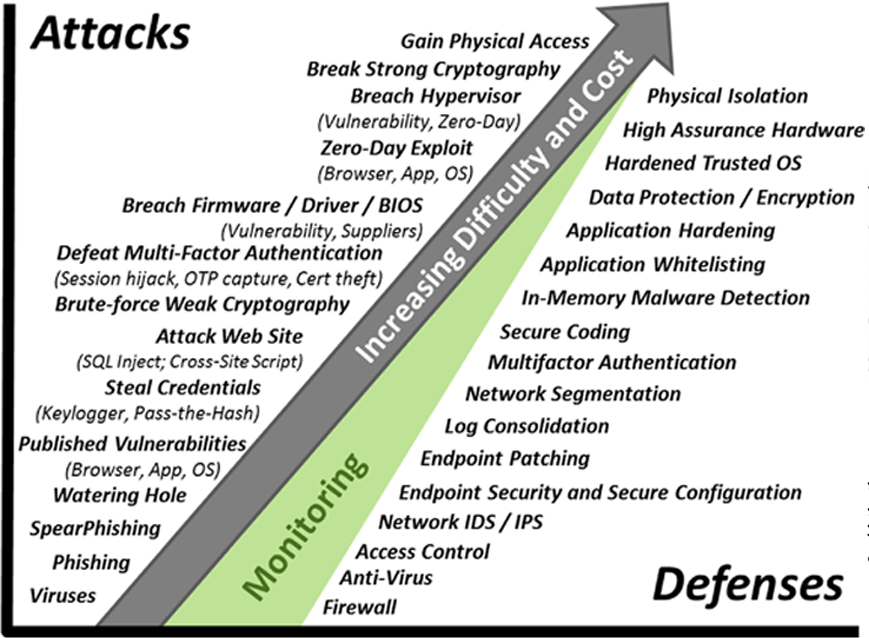

La progresión de la complicación de los ciberataques y la defensa cibernética.

Para cada remedio, el villano potencial tiene una utilidad, técnica o procedimiento especial que le permite superar este remedio en particular. La figura (tomada del libro "Ciberseguridad empresarial: cómo construir un programa exitoso de ciberdefensa contra amenazas avanzadas") muestra la progresión de la sofisticación de las defensas de ciberseguridad, y la progresión correspondiente de las sofisticadas técnicas que los villanos usan para superar estas defensas. No existe una defensa "ideal" e "indestructible". La protección solo debería ser lo suficientemente buena: poner a un villano potencial en una situación en la que la piratería se vuelve excesivamente costosa para él.

Al mismo tiempo, es importante comprender que en la gran mayoría de los ciberataques, los villanos usan un arsenal relativamente simple: phishing dirigido, vulnerabilidades publicadas, robo de inicios de sesión y contraseñas, piratería de sitios web. Raramente usan el arsenal avanzado. No necesitan cargarse con cosas tan avanzadas como exploits de día cero, piratear un hipervisor, piratear criptografía sólida, obtener acceso físico. Porque los métodos más simples, que son mucho más simples y más baratos, siguen siendo efectivos.

Por lo tanto, al diseñar una defensa cibernética empresarial, antes de invertir en equipos de seguridad avanzados, como protección de información criptográfica y hardware con seguridad garantizada, asegúrese de asegurarse de que el equipo de seguridad básico funcione correctamente. En primer lugar, la protección contra phishing. De lo contrario, estas inversiones no serán de ninguna utilidad.

Puede descargar una nota sobre los tipos de phishing aquí .