En este artículo, consideraremos opciones para construir redes distribuidas usando Check Point. Trataré de describir las características principales de la VPN de sitio a sitio de Check Point, consideraré varios escenarios típicos, describiré los pros y los contras de cada uno de ellos y trataré de decir cómo puedes ahorrar al planificar una red VPN distribuida.

Check Point utiliza IPSec estándar

Esto es lo primero que debe saber acerca de la VPN de sitio a sitio desde Check Point. Y esta tesis responde una de las preguntas más comunes sobre Check Point VPN:

- ¿Es posible "hacer amigos" con otros dispositivos?

- Sí puedes!

La llamada VPN de terceros. Como se usa IPSec estándar, se puede construir una VPN con cualquier dispositivo que admita IPSec. Personalmente, intenté construir una VPN con Cisco ASA, Cisco Router, D-Link, Mikrotik, StoneGate. Todo funciona, aunque hay algunas características. Lo principal es establecer correctamente todos los parámetros para la primera y segunda fase. Parámetros admitidos para la conexión IPSec:

Método de cifrado: IKEv1, IKEv2Asociación de Seguridad IKE (Fase 1)- Algoritmo de cifrado: AES-128, AES-256, DES, 3DES, CAST

- Integridad de datos: SHA1, SHA256, SHA384, MD5, AES-XCBC

- Grupo Diffie-Hellman: Grupo 1, Grupo 2, Grupo 5, Grupo 14, Grupo 19, Grupo 20

Asociación de Seguridad IKE (Fase 2)- Algoritmo de cifrado: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

- Integridad de datos: SHA1, SHA256, SHA384, MD5, AES-XCBC

Opciones adicionales:- Utilice el modo agresivo (Fase 1)

- Utilice Perfect Forward Secrecy (Fase 2)

- Soporte de compresión IP (Fase 2)

Porque Puede construir una VPN no solo con Check Point, sino que surge la pregunta inmediata, ¿qué "instalar" en las sucursales?

¿Qué equipo usar para las sucursales?

Solo hay dos opciones. Considérelos e intente describir los pros y los contras de cada uno de ellos.

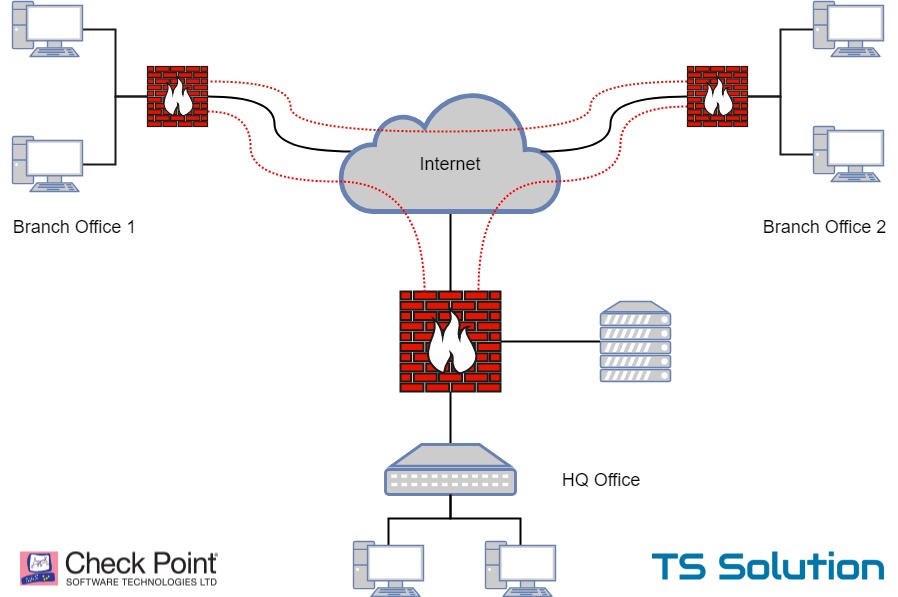

1. Punto de control en la sucursal

Esta es la opción más fácil. Check Point se instala en la oficina central (HQ) y en sucursales (Branch).

Pros La principal ventaja es la facilidad de uso. Usted administra las políticas de seguridad desde un solo lugar (Servidor de administración de seguridad). Todos los registros se almacenan en un solo lugar. Es posible generar informes y ver el panorama general. La administración de red distribuida se simplifica enormemente. Es posible que ni siquiera necesite un sistema de monitoreo; algunas de las funciones las realiza de manera predeterminada un servidor de administración central. La configuración de VPN se acelera, no hay necesidad de una edición sin fin de las listas de acceso. En una aproximación aproximada, esto se puede comparar con Cisco DMVPN (más sobre esto más adelante).

Contras Lo único negativo son los costos financieros. Por supuesto, la cuestión de "caro o barato" es un poco filosófica y no voy a discutir este tema. Pero incluso la sucursal más pequeña (incluso un cajero automático) requerirá la instalación de una puerta de enlace Check Point. Un poco más adelante discutiremos modelos específicos para tales tareas.

¿Quién usa esta opción (Check Point en la sucursal)? De hecho, casi todos los segmentos de negocios: bancos, minoristas, industria, salud, compañías de petróleo y gas.

Fig. 1. Check Point SmartConsole con visualización de todas las pasarelas de sucursal

Fig. 1. Check Point SmartConsole con visualización de todas las pasarelas de sucursal2. NO verifique el punto en la sucursal

También es una opción bastante común. En el centro (HQ) se coloca Check Point, y en las ramas (Branch), cualquier otro dispositivo que admita IPSec VPN.

Pros Quizás la única ventaja es un costo financiero mínimo. Puede poner el Mikrotik o D-Link más barato, una VPN a la oficina central funcionará bien.

Contras Los contras son mucho más. De hecho, pierde todas las ventajas descritas en la versión anterior. Debe "editar" la configuración en cada una de las ramas. Si hay 2 a 3, entonces quizás este no sea un problema tan grande. Pero si hay más de 5-10 de ellos, entonces habrá una seria cuestión de mayor escala. La gestión de la configuración, las políticas de acceso, la supervisión, todo esto tendrá que organizarse sobre la base de soluciones de terceros (posiblemente de código abierto). Otro gran inconveniente: es imposible organizar una reserva de un canal VPN.

¿Quién usa esta opción (NO Punto de control en la sucursal)? Como regla general, esta es una pequeña empresa con una pequeña cantidad de sucursales.

Tipo de acceso a Internet para afiliados. ¿Independiente o centralizado?

La elección del dispositivo para la sucursal depende del tipo de conexión a Internet. También hay dos opciones y cada una tiene sus ventajas y desventajas.

1. Acceso a internet independiente

Usado con mayor frecuencia. El canal VPN se usa exclusivamente para acceder a los recursos de la oficina central (donde se encuentra Check Point).

Pros El acceso a Internet no depende del canal VPN y del equipo en la oficina central. Es decir existe si todo ha "caído" en la oficina central, la sucursal retendrá el acceso a Internet, simplemente perderá el acceso a algunos recursos corporativos.

Contras Complica significativamente la gestión de las políticas de seguridad. De hecho, si tiene la tarea de proteger las sucursales, debe aplicar medidas de protección como IPS, antivirus de transmisión, filtrado de URL, etc. Esto lleva a un montón de problemas con la gestión y supervisión de la seguridad de la información.

Recomendaciones Con esta opción, por supuesto, es mejor usar Check Points en las sucursales. Podrá gestionar toda esta "economía" de forma centralizada. Puede crear una política de acceso a Internet estándar y extenderla a todas las sucursales. El monitoreo también se simplifica enormemente. Verá todos los incidentes del IB en un solo lugar con la posibilidad de correlación de eventos.

2. Acceso centralizado a internet

Esta opción se usa con mucha menos frecuencia. Se está construyendo una VPN en la oficina central (donde se encuentra Check Point) y absolutamente todo el tráfico de la sucursal está envuelto allí. El acceso a Internet solo es posible a través de la oficina central.

Pros En este caso, básicamente no te importa lo que hay en la sucursal, lo principal es construir una VPN para el centro. Tampoco debería haber grandes problemas con la configuración. de hecho, solo habrá una regla: "todo el tráfico en vpn". Todas las políticas de seguridad y listas de acceso que configurará solo en la oficina central. Como sabes, con esta opción, ahorras significativamente en la compra de Check Point.

Contras Todavía hay un problema con la escalabilidad, la administración y el monitoreo (aunque no es tan crítico como con el acceso independiente a Internet). Además, el trabajo de las sucursales depende completamente de la oficina central. En caso de emergencia, toda la red se "caerá". Los afiliados se quedarán sin Internet.

Recomendaciones Esta opción es perfecta para una pequeña cantidad de ramas (2-4). Por supuesto, si está satisfecho con los riesgos expresados (dependencia del centro). Al elegir un dispositivo Check Point para la oficina central, vale la pena considerar el tráfico de la sucursal y calcular cuidadosamente el rendimiento requerido. En esencia, recibirá una gestión centralizada del tráfico de sucursales con costos financieros mínimos. Sin embargo, con una gran cantidad de sucursales (y tráfico "serio"), este esquema no es muy recomendable. Demasiadas consecuencias en caso de falla. La resolución de problemas será más complicada, y la oficina central requerirá un hardware muy potente, que eventualmente puede ser más costoso que si las sucursales tuvieran sus propias puertas de enlace Check Point.

Posibles ahorros en licencias

Si decide usar Check Point en sucursales y solo necesita una VPN (por ejemplo, con una conexión a Internet centralizada), puede ahorrar significativamente en licencias. Blade IPSec VPN no tiene licencia de ninguna manera. Después de comprar un dispositivo, siempre obtendrá la funcionalidad de Firewall y VPN. No necesita comprar una extensión de servicios para esto, de todos modos todo funcionará.

Lo único que tiene que comprar es un servicio de asistencia técnica para que pueda ponerse en contacto con el servicio de asistencia y reemplazar el dispositivo en caso de avería. Sin embargo, también

hay una opción para ahorrar dinero (aunque no lo recomiendo). Si tiene confianza en su conocimiento y no tiene que ponerse en contacto con el servicio de asistencia técnica, no puede comprar una extensión de asistencia técnica.

Puede comprar uno o dos dispositivos en repuestos y si una de las ramas se descompone, simplemente cambie este dispositivo. Con una gran cantidad de sucursales, puede ser económicamente más rentable comprar un par de dispositivos de repuesto que comprar soporte para todos los demás. Repito que no recomiendo esta opción.

Modelos de punto de verificación de punto de ramificación (SMB)

Existe la opinión de que Check Point es un proveedor exclusivo para grandes empresas. Sin embargo, en la alineación hay bastantes opciones de dispositivos para el sector SMB. Especialmente si esta "pieza de hierro" se utilizará para sucursales, estando bajo el control del Servidor de Administración central en la oficina central.

Fig. 2. Lista de puntos de verificación

Fig. 2. Lista de puntos de verificaciónYa hemos publicado un

artículo separado sobre las soluciones para

pequeñas y medianas empresas , por lo que solo enumeraré los modelos que se usan con más frecuencia para las sucursales:

- Serie 5000 (5100, 5200) para grandes sucursales (150-200 personas);

- Serie 3000 (3100, 3200) para sucursales medianas (100-150 personas);

- Serie 1400 (1430, 1450, 1470, 1490) para sucursales pequeñas (menos de 100 personas).

Los datos sobre el número de personas son exclusivamente nuestra opinión subjetiva basada en la experiencia. Recomendamos encarecidamente prestar atención a la serie 1400. Estos son modelos relativamente nuevos basados en procesadores ARM. Tienen algunas limitaciones tecnológicas en comparación con los modelos más antiguos (ya que usan un sistema operativo diferente: Gaia Embedded), sin embargo, con un servidor de administración, estas restricciones son insignificantes, especialmente para las redes de sucursales.

Topologías de VPN (Inicio, Malla)

Hablemos de cosas más "técnicas" y comencemos con las topologías de VPN (comunidad VPN en la terminología de Check Point). Al igual que otros proveedores, Check Point tiene dos tipos:

- Estrella El nombre habla por sí mismo. Los canales VPN de todas las sucursales convergen al centro. Con esta topología, incluso si las sucursales necesitan comunicarse entre sí, entonces el tráfico pasará por el centro. A veces no es muy conveniente y práctico. Aunque en la práctica esta topología se usa con mayor frecuencia.

- Malla Topología "cada uno con cada uno". Ya no hay un centro. Todas las puertas de enlace ubicadas en una comunidad Mesh VPN pueden construir túneles entre sí.

Vale la pena señalar que al mismo tiempo nadie te molesta para combinar estas dos topologías. Por ejemplo, enlace dos Start Community a través de una malla:

Fig. 3. Star + Mesh

Fig. 3. Star + MeshDos tipos de túneles

Finalmente, llegamos al punto en el que podemos discutir para qué es realmente conveniente Check Point VPN, siempre que las sucursales también tengan Check Point. Cuando construimos un túnel VPN, tenemos dos opciones:

1. VPN basada en dominio

El significado es bastante simple. En las propiedades de la puerta de enlace de la sucursal (y también en el centro), especifique las redes que están detrás del Punto de control, es decir. redes locales de sucursales.

Fig. 4. Definición de dominio VPN

Fig. 4. Definición de dominio VPNComo todas las puertas de enlace están bajo el control de un servidor de administración, esta información se "revuelve" entre todos los participantes de la comunidad VPN (ya sea Star o Mesh). Por lo tanto, no es necesario editar la configuración de VPN en cada una de las puertas de enlace, ya sabrán dónde, qué red y con qué parámetros de IPSec para construir una VPN. No se prescriben pares o listas de acceso. La configuración es rápida y fácil. En mi opinión, esto es aún más conveniente que DMVPN. La VPN basada en dominio se usa con mayor frecuencia en la práctica.

2. Basado en ruta

Este tipo de VPN les parecerá muy familiar a los fanáticos de Cisco. Se crea una VTI (interfaz de túnel virtual) en las puertas de enlace y se genera un canal VPN con direcciones de túnel. Tráfico encriptado que rutas envueltas en un túnel. Además, las rutas pueden ser estáticas o dinámicas. Por ejemplo, puede aumentar dicha VPN con todas las sucursales y ejecutar OSPF. Por lo tanto, todas las puertas de enlace conocerán todas las redes disponibles y automáticamente "envolverán" el tráfico necesario en el túnel deseado. Creo que se puede comparar con los túneles GRE.

Recomendaciones

La VPN basada en rutas se usa con mucha menos frecuencia desde En la mayoría de los casos, la VPN basada en dominio es suficiente, lo que es más fácil de entender y más rápido de configurar. Al mismo tiempo, la VPN basada en dominio se puede usar en el caso de equipos de terceros (NO en el punto de control) en sucursales. Nuevamente, según mi experiencia personal, puedo recomendar el uso de VPN basada en dominio. Habrá muchos menos problemas. En función de la ruta es mejor no usarlo (muchas limitaciones, degradación del rendimiento). Aunque, por supuesto, todo depende de sus tareas y cada caso debe considerarse por separado.

VPN en certificados o clave precompartida

Al igual que cualquier dispositivo habilitado para IPSec, Check Point puede construir una VPN basada en una clave precompartida y en certificados. No explicaré cuál es la ventaja de un canal VPN en los certificados. Solo diré que otra ventaja de construir una red distribuida en las soluciones de Check Point es la presencia de una autoridad de certificación (CA) integrada. Esta CA siempre está presente de manera predeterminada en el Servidor de administración y genera automáticamente certificados para todas las puertas de enlace de Check Point que están bajo su control. No es necesario "sufrir" con una autoridad de certificación de terceros (aunque también se puede "atornillar" a Check Point).

VPN Failover

Muy a menudo se olvidan de esta oportunidad. Pero ella es. Una sucursal y una oficina central pueden tener dos canales de Internet. Si la sucursal también tiene Check Point, entonces podemos configurar una VPN a prueba de fallas (basada en el dominio). No descuide esta característica de Check Point, especialmente porque está configurado literalmente en un par de clics.

Licencias de Servidor de Administración

Otro punto importante que se olvida al planificar una red distribuida. El Servidor de administración de seguridad tiene licencia por la cantidad de puertas de enlace que puede administrar. Existen licencias para administrar 5 puertas de enlace, 10, 25, 50, 150 y más. Al mismo tiempo, los precios son muy diferentes. ¡El grupo cuenta como dos puertas de enlace! Tenga cuidado al planificar su presupuesto.

Beneficios adicionales de Check Point VPN

Desde un punto de vista técnico, las VPN de Check Point tienen muchas más ventajas. Se podría decir por modo de cable, la capacidad de mantener constantemente el túnel incluso si no hay tráfico, la capacidad de crear diferentes reglas para el tráfico cifrado y regular, la capacidad de excluir un cierto tipo de tráfico del túnel, etc. Pero no quisiera entrar en detalles técnicos para no cansar a nadie. Si está interesado en algo específico, pregunte en los comentarios. Traté de caminar más sobre las características arquitectónicas.

PD: Gracias a

Ilya Gorelkin (compañía Check Point) por su ayuda en la preparación del material.