Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3 Saludos a todos, también estudié en el MIT en los años 90 y me alegro de estar aquí de nuevo. Hoy hablaremos de un tipo de seguridad ligeramente diferente, dejaremos de lado la parte técnica y discutiremos las consecuencias de largo alcance de esta seguridad. Para hacerle saber, yo mismo soy del área del club Midnight offeehouse, y nuestra Universidad de Massachusetts Amherst, que ve en la pantalla, se encuentra en Michigan, pero no somos tan grandes como su campus.

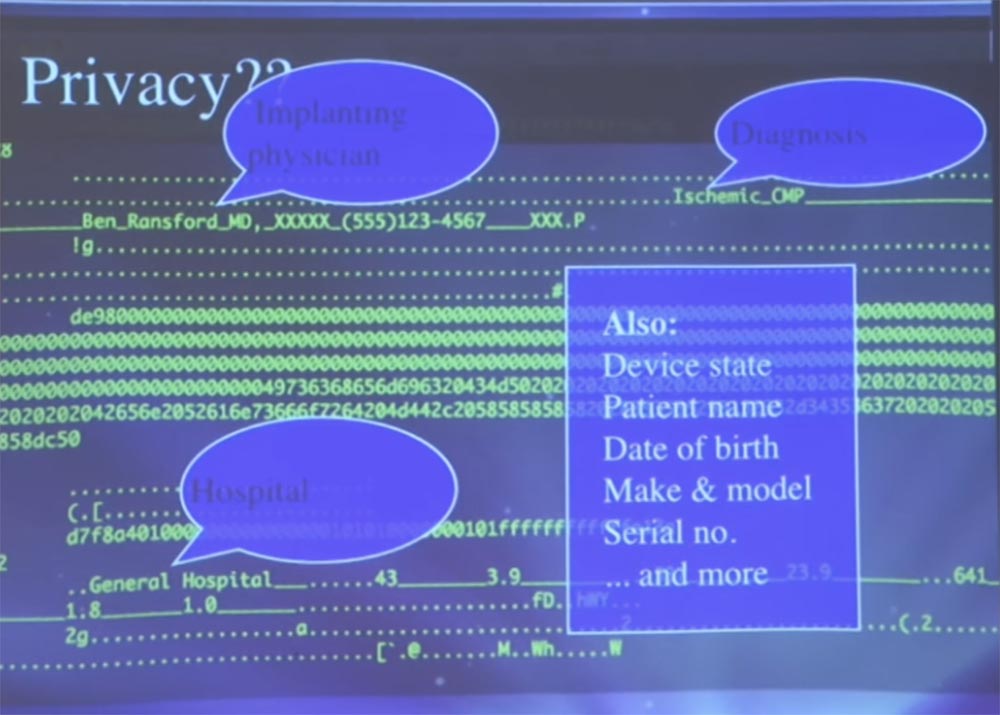

Hoy hablaremos sobre algunas de nuestras investigaciones y discutiremos todo, desde desfibriladores explosivos hasta problemas de privacidad en dispositivos médicos. Esto estará relacionado principalmente con un área de investigación de mi antiguo estudiante de posgrado, quien en la foto presentada aquí desinfecta los desfibriladores implantables. Hoy hablaremos principalmente sobre la seguridad de los dispositivos médicos.

La siguiente diapositiva muestra una lista de las muchas personas que participaron en estos estudios, y trataré de resumir algunas de las disposiciones actuales sobre la seguridad de un dispositivo médico desde varios puntos de vista. También estoy obligado a incluir en esta conferencia esta diapositiva de plantilla sobre un posible conflicto de intereses, por lo que ahora puede averiguar sobre posibles prejuicios en mi pensamiento. Pero me gustaría pensar que soy menos parcial que una persona común.

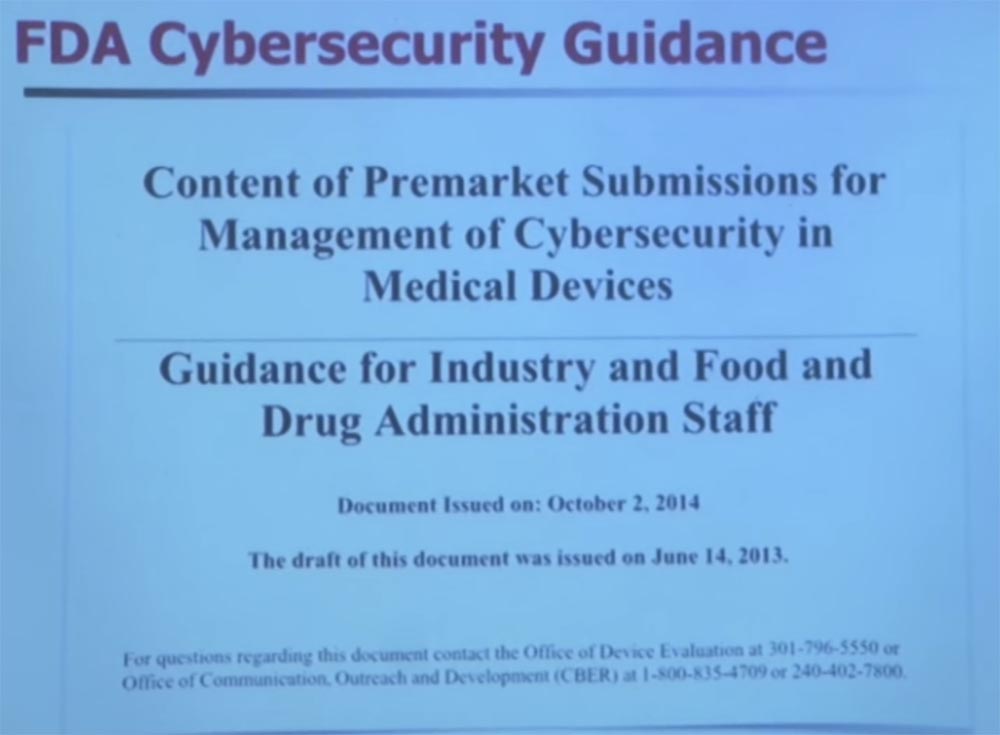

Hace aproximadamente un año tuvo lugar un evento interesante. La FDA, la Administración de Alimentos y Medicamentos, emitió un borrador de documento que establece que ahora verificarán que los fabricantes cumplan con la ciberseguridad o, como lo llamamos, seguridad y privacidad, no solo con respecto a la implementación del software proporcionar un dispositivo médico, pero también con respecto al desarrollo de este software incluso antes de que se escriba la primera línea del programa.

Por lo tanto, hablaremos sobre cómo esto influyó en el pensamiento de la comunidad de fabricantes de dispositivos médicos. La última guía de diseño de software médico apareció hace solo un par de semanas, y recientemente participamos en una video conferencia organizada por la FDA sobre esto. En total, más de 650 personas se unieron a esta reunión. Hubo muchas cosas interesantes para los fabricantes de equipos médicos sobre cómo aplicar algunos de los conceptos que estudias aquí en tu clase.

Sin embargo, es realmente difícil. Noté que una de las preguntas en el sitio era sobre cómo cambiar la cultura de la comunidad médica para que comprenda cuán importante es la seguridad. Esta diapositiva ilustra esto.

La diapositiva muestra a uno de los fundadores de la asepsia, el Dr. Ignaz Semmelweis, quien dice que el médico debe lavarse las manos. Se le opone el obstetra estadounidense Charles Meigs, diciendo: "¡Dado que los médicos son caballeros, siempre tienen las manos limpias!"

¿Quién se lavó las manos esta mañana? ¡Bueno, no reconozco al Instituto de Massachusetts! Entonces, hace 165 años, hubo un famoso obstetra Ignaz Semmelweis, que estudió una enfermedad llamada "sepsis posparto". Y descubrió que si sus estudiantes de medicina, que trabajaban en la morgue por la mañana, acudían a los pacientes, estos pacientes, por regla general, morían con más frecuencia. Llegó a la conclusión de que si los médicos se lavan las manos después de trabajar con cadáveres, la tasa de mortalidad después del parto, durante la cual asistieron, será mucho menor. Entonces recomendó que los médicos se laven las manos. Sin embargo, la reacción de la comunidad de médicos a esta propuesta se expresó principalmente por la opinión del obstetra Charles Meigs, quien afirmó que todos los médicos son caballeros, por lo tanto, siempre tienen las manos limpias.

Hasta cierto punto, vemos una actitud similar a la seguridad hoy, por lo que esto no es demasiado sorprendente. A lo largo de nuestra conversación, intentaré establecer algunos paralelos con esto.

Tengo demasiado material sobre el tema, por lo que omitiré algunas cosas. Pero lo primero que quiero preguntar es: ¿alguno de ustedes se convertirá en médico? No? Bien, bien, en cuyo caso tendrás algo de qué hablar con los médicos de tus amigos durante un cóctel.

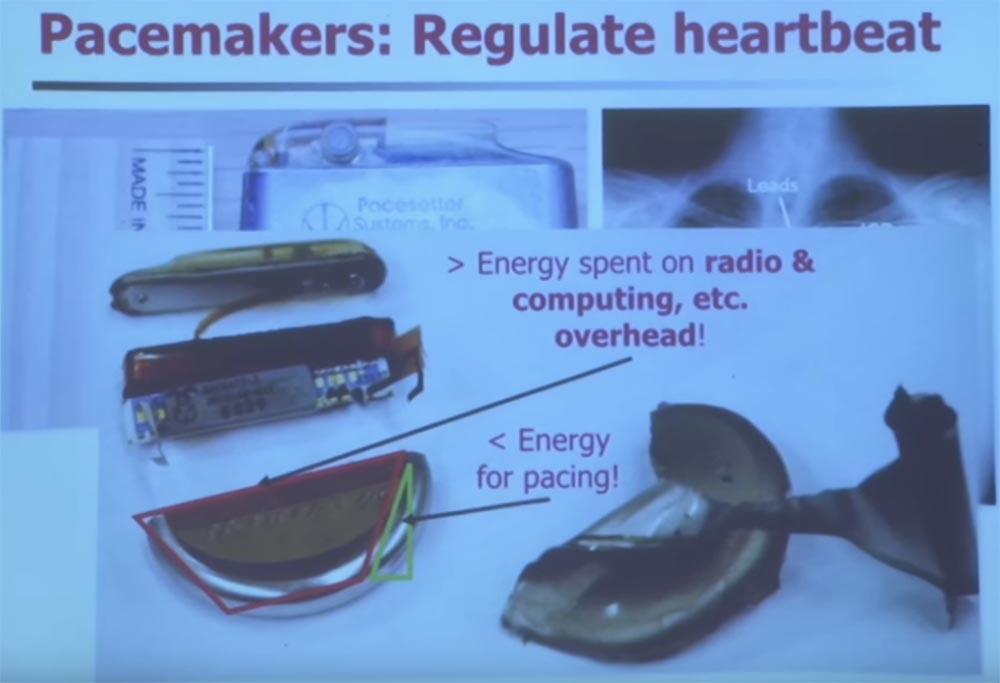

Hablaremos un poco sobre dispositivos médicos implantables. Te dejaré sostener esto en tus manos, es seguro, simplemente no tienes que lamerlo. Este es un desfibrilador implantable de un ex paciente. De hecho, estos dispositivos ya tienen alrededor de 50 años, fue entonces cuando comenzó a aparecer el primer cardiodesfibrilador. En ese momento, eran externos, y los pacientes tenían que empujar un carrito con este dispositivo frente a ellos y tener una enfermera fuerte a su lado.

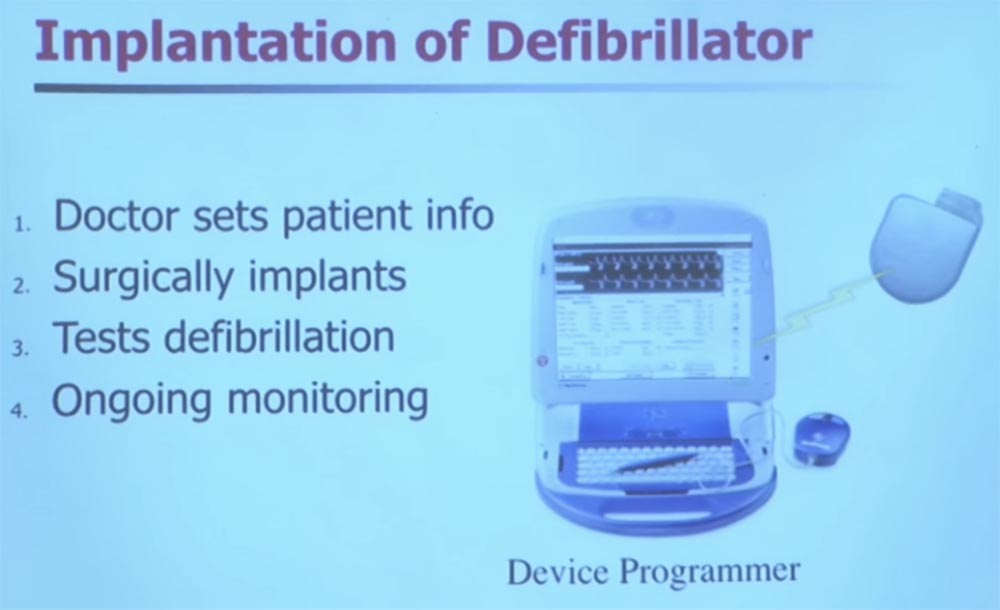

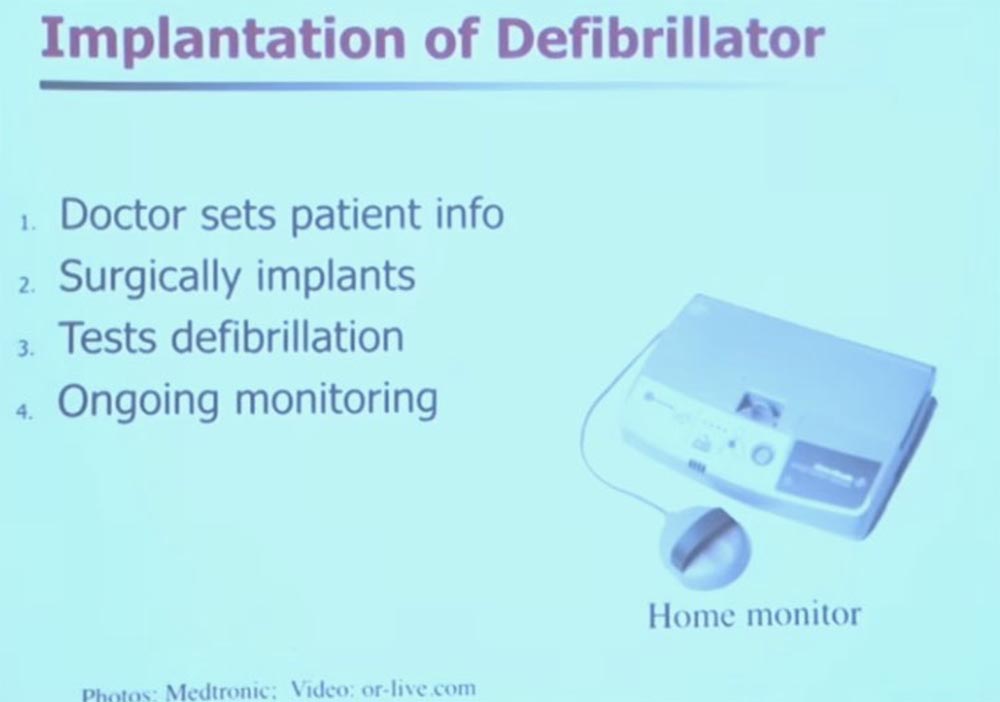

Pasaron décadas y los desfibriladores se volvieron lo suficientemente pequeños como para implantarse completamente en el cuerpo. En la diapositiva, verá una imagen de lo que se llama una "varita", que utiliza acoplamiento inductivo. Técnicamente, es inalámbrico, no hay cables. El dispositivo está programado para proporcionar una frecuencia cardíaca de 60 latidos por minuto.

Como investigador de seguridad, estaba interesado en la aparición de desfibriladores alrededor de 2003, como el que te pasé, usando tecnología y redes inalámbricas. Estamos acostumbrados al hecho de que las redes son más utilizadas para la informática global, por lo que me preguntaba qué podría salir mal aquí.

Afortunadamente, hay muchos ingenieros que también están preocupados por este problema en las compañías médicas, pero aquí la seguridad requiere una mentalidad completamente diferente. Y les diré cómo ha cambiado este pensamiento.

Si desmonta uno de estos dispositivos, encontrará una gran cantidad de cosas que limitan la operación. Entonces, si necesita un problema de ingeniería complejo, simplemente desarme uno de estos dispositivos. Más de la mitad del volumen del desfibrilador está ocupado por una batería muy grande, que cuesta $ 40,000. También utiliza metal plateado - óxido de vanadio.

Los microcontroladores están ubicados en la parte superior del estimulador, y generalmente tienen antenas para la comunicación con el dispositivo de control del desfibrilador. Todo esto está sellado herméticamente e implantado en su cuerpo.

Estamos hablando de una de las condiciones operativas más duras de un dispositivo electrónico. Si desea recargar la batería de su cuerpo, solo puede desear buena suerte. ¿Sabes que las baterías cargan calor y gas cuando se cargan? Por lo tanto, al diseñar tales dispositivos, existen serias limitaciones, y agregar seguridad allí es bastante difícil.

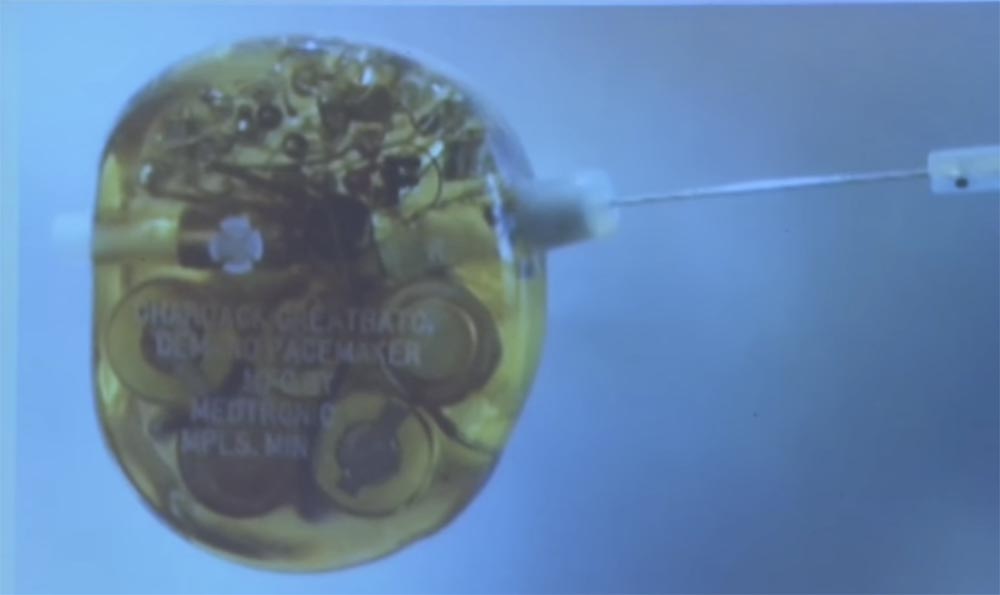

Sin embargo, hay una muy buena razón para controlar de forma inalámbrica un dispositivo médico. Hay buenas razones, pero existen serios riesgos. Para ilustrar esto, quiero que vean cómo eran los primeros desfibriladores implantables.

Este es un desfibrilador del Museo Medtronic en Minneapolis. ¿Alguien puede adivinar qué tipo de cilindro de metal pequeño está en el lado derecho? ¿Cuál es su función? Antena? Control? La administración es una suposición muy cercana! ¿Alguna otra sugerencia?

Esta "protuberancia" se utilizó incluso antes del advenimiento de las comunicaciones inalámbricas para controlar el desfibrilador. Anteriormente, para cambiar la configuración del dispositivo, el médico dijo: “Paciente, levante la mano. Voy a insertar una aguja a través de la axila y girar el dial de cambio de frecuencia cardíaca ".

Por lo tanto, una de las principales ventajas de la comunicación inalámbrica es que realmente reduce la cantidad de objetos extraños que ingresan al cuerpo, ya que cuantos más objetos extraños ingresen al cuerpo, mayor será la probabilidad de infección. Este es un riesgo grave. De hecho, el 1% de los implantes presentan complicaciones graves, y aproximadamente el 1% de ellos son fatales. Por lo tanto, el control de infecciones es una de las cosas más importantes que debe asegurarse al implantar y reemplazar un dispositivo.

Por supuesto, si va al otro extremo y simplemente dice que desea establecer comunicación inalámbrica en todas partes, recibirá otros tipos de riesgos. Lo llamé la teoría inalámbrica del tocino. Mi madre del Medio Oeste dijo que el tocino lo hace todo mejor.

Me di cuenta de que hay algunos fabricantes de dispositivos que parecen usar la tecnología inalámbrica en todas partes, sin tener en cuenta los peligros de dicha solución. Tiene sus ventajas, pero debe pensar estratégicamente antes de agregar esta función a un dispositivo bastante inseguro. Por ejemplo, piense en los riesgos que pueden surgir con el tiempo.

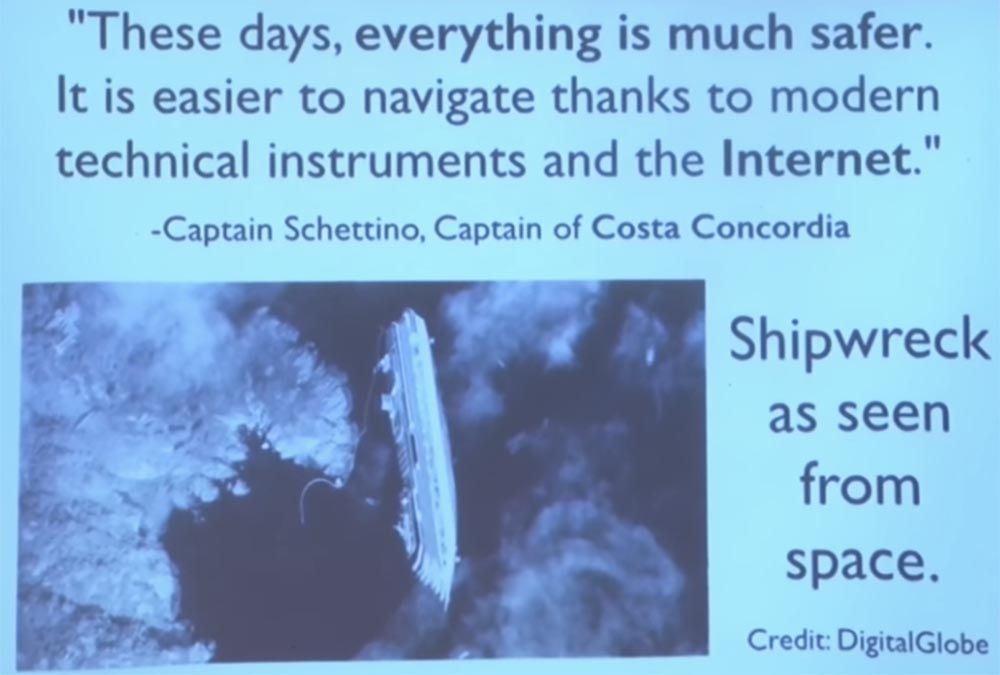

No voy a decir mucho sobre las redes de Internet, pero creo que esta cita merece mención. ¿Alguien recuerda el barco Costa Concordia frente a la costa de Italia? Su capitán dijo: "Hoy en día, todo es mucho más seguro gracias a las herramientas modernas e Internet". Este es un marco desde el espacio, que muestra su nave volcada.

Entonces, cuando agrega Internet e inalámbrico a su dispositivo médico, corre un nuevo riesgo. Pero no debe tener miedo de esto, solo necesita prever el control de posibles consecuencias negativas.

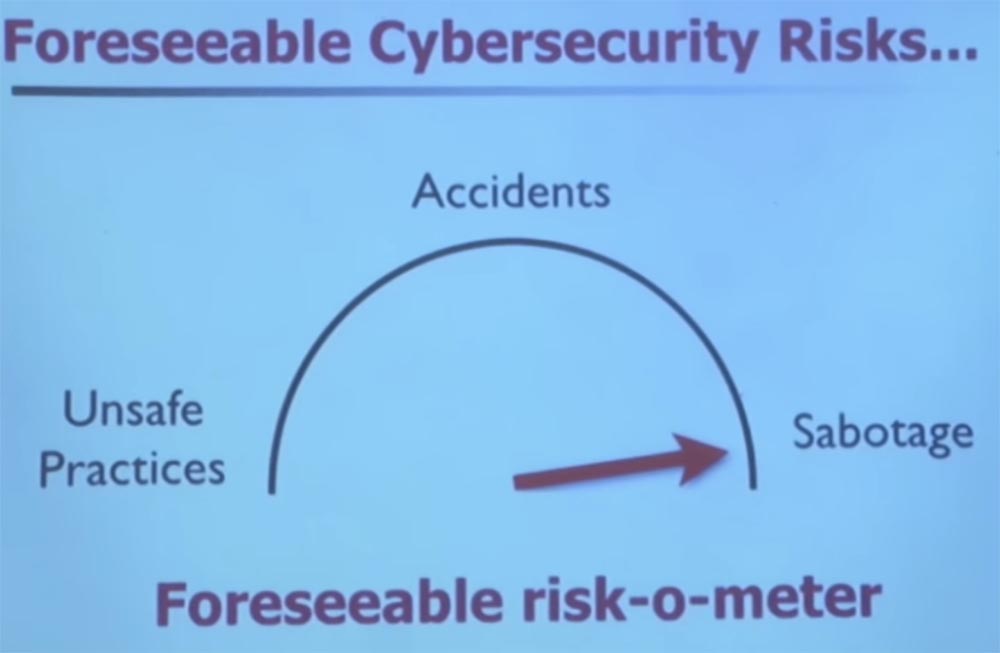

Quiero mostrarle en imágenes cómo funciona el funcionamiento típico de un dispositivo médico, cómo se usa en la atención clínica, cómo puede cambiar su forma de pensar, si procede desde un punto de vista de seguridad y qué debe pensar sobre el riesgo. Primero, hablemos de un mundo en el que no hay amenazas reales, y solo hay métodos inseguros, accidentes peligrosos y alguna negligencia sin ningún sabotaje consciente.

La FDA mantiene una base de datos de fallas, mal funcionamiento, daños y muertes. Esta es información abierta, puede verla usted mismo. Esta muestra se llama MAUDE - "La experiencia de usar dispositivos por fabricantes y consumidores".

Esta diapositiva describe un caso de uso de un dispositivo llamado "bomba de infusión volumétrica", un dispositivo que inyecta mecánicamente drogas en su cuerpo a través de una vena. En este caso, el paciente falleció, y si mira este texto cuidadosamente, verá que una de las razones de la tragedia fue un desbordamiento del búfer. Creo que sabes todo sobre desbordamientos de búfer desde tu primera clase. Entonces, esto sucede en la vida real en todas las áreas que utilizan tecnología informática.

En este caso particular, se detectó un desbordamiento del búfer al verificar los errores de software, pero la reacción a dicho error fue apagar la bomba, es decir, ponerla en modo seguro. Pero los creadores del software no tuvieron en cuenta que para algunos pacientes, apagar la bomba es una sentencia de muerte. Entonces, este paciente murió después de un aumento en la presión intracraneal, seguido de muerte cerebral, y todo esto sucedió debido al desbordamiento del búfer.

Entonces no hay nada complicado aquí, ¿verdad? Todos ustedes saben que no desean obtener un desbordamiento del búfer en el software, y en este caso no hay impacto externo. Esto simplemente ilustra el estado del software, al menos para ese dispositivo en particular. Esta es una tarea muy difícil.

Otro desafío de seguridad es la necesidad de considerar el factor humano. Hay varias universidades que se centran en este lado del problema, pero, en mi opinión, no son suficientes. Por lo tanto, confío en mi propia experiencia de vida.

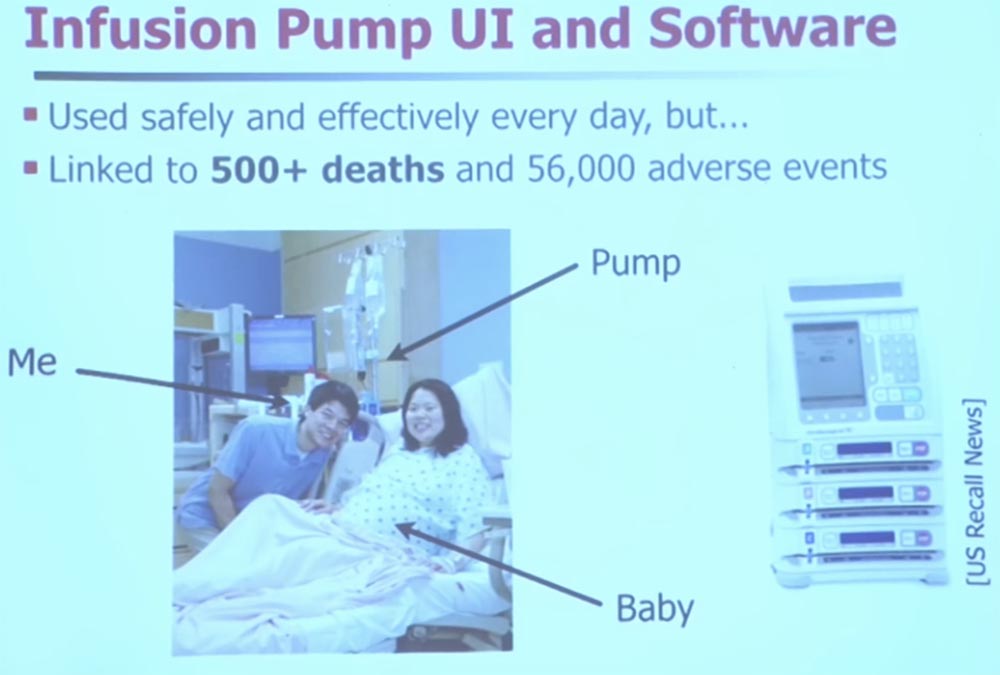

Mi esposa me pidió que permaneciera en el anonimato, así que no revelaré su nombre. En la diapositiva, me ves, mi esposa, hay una bomba de infusión en la parte posterior, y nuestro hijo todavía está dentro de la esposa. Afortunadamente, la bomba funcionó bien. En general, las bombas son excelentes para proporcionar atención médica, pero aún causaron más de 500 muertes y debido a varios tipos de mal funcionamiento.

Por lo tanto, le contaré sobre otro mal funcionamiento. La siguiente diapositiva muestra una vista implantable de la bomba. Tiene una membrana semipermeable a través de la cual puede reponer existencias de medicamentos, y una interfaz de usuario que una enfermera o un médico utiliza para cambiar la dosis.

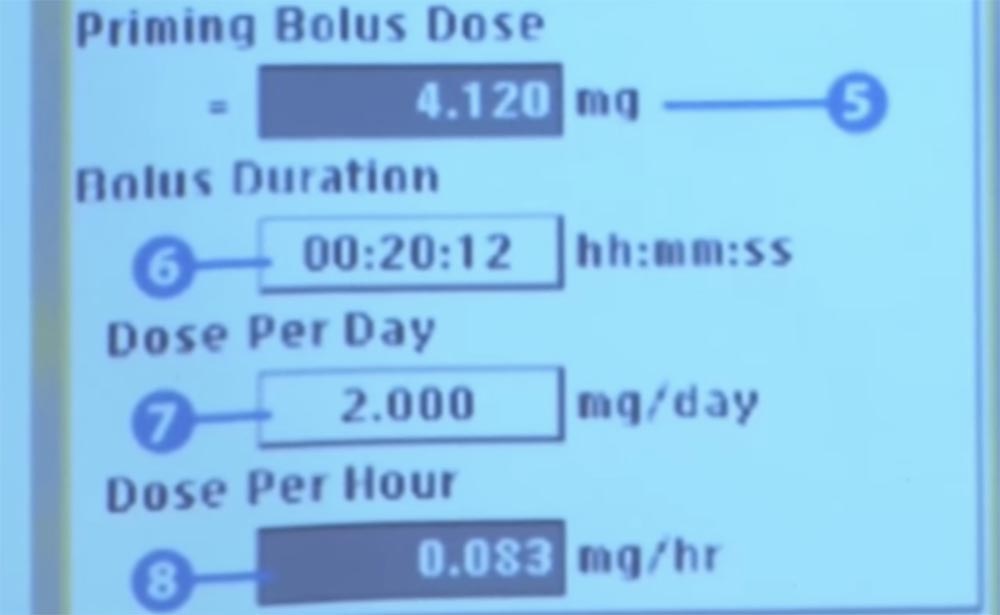

¿Alguien ve dónde está tomando la cantidad del medicamento? Tienes que entrecerrar los ojos, ¿verdad? Debes mirar muy de cerca esta figura.

.

Aquí bajo el número seis dice que vamos a dosificar un bolo. Un bolo es un tiempo de administración gradual de una dosis diaria de un medicamento, más de 20 minutos y 12 segundos, y todo esto se implanta para que el paciente no sienta el proceso de administración del medicamento.

Esta interfaz de usuario entró en vigor después de que la FDA revocó la versión anterior de la interfaz y requirió un mayor desarrollo. Antes del retiro, en el párrafo 6 de la interfaz de control para esta bomba, faltaban ocho elementos clave: HH: MM: SS, estas son horas, minutos y segundos.

¿Qué crees que pasaría cuando faltara esta designación? En este caso, es muy fácil cometer un error en las unidades de medida y cometer un error en el orden de magnitud.

Desafortunadamente para este paciente, su bomba se programó incorrectamente, por lo que el medicamento se administró en 24 minutos en lugar de 24 horas. El error fue causado por la falta de una designación de los números ingresados: horas, minutos, segundos. Esto se descubrió solo después de la muerte del paciente: después de abandonar la institución médica, tuvo un grave accidente automovilístico y luego murió debido a que su familia acordó apagar el sistema de soporte vital médico.

Si lo miras desde un punto de vista técnico, el problema es bastante simple, ¿verdad? Simplemente no había "etiqueta" en la interfaz. Pero aquí el factor humano es muy fácil de rastrear, aunque no siempre es visible, el foco de los procesos de ingeniería. Pero este es un elemento muy importante para mejorar la confiabilidad de los dispositivos que dependen del software. Por lo tanto, le insto a que tenga en cuenta el factor humano al desarrollar su software, incluso si no tiene un impacto crítico.

También quiero hablar sobre el apasionante mundo de la gestión de programas. Reuní en esta diapositiva todos estos pequeños cuadros de diálogo que aparecen cada vez que mi computadora recibe una actualización de software, pero todo sucede en segundo plano. Al igual que mi iPhone, que recibe constantemente actualizaciones y se está volviendo "más fuerte". Los dispositivos médicos también reciben actualizaciones de software; en principio, no difieren de los dispositivos informáticos tradicionales. Simplemente controlan las funciones vitales de su cuerpo.

Hay un caso interesante que ocurrió hace unos 4 años. Hay empresas que producen software antivirus que utilizan los hospitales, en particular, McAfee. Entonces, en la próxima actualización crítica de Windows, este antivirus lo consideró malicioso, lo puso en cuarentena y luego decidió aislar el sistema. Esto provocó un reinicio de emergencia de las computadoras y la aparición de BSOD en las pantallas.

Como resultado, el hospital dejó de recibir pacientes, con la excepción de casos severos, como heridas de bala, porque sus sistemas de registro no funcionaban correctamente.

Por lo tanto, la atención clínica depende en gran medida de las características del software, y a veces nos olvidamos del papel de la seguridad.

Microsoft tiene un gran impacto en muchos usuarios como el mayor desarrollador de sistemas operativos. Lo creas o no, todavía hay muchos dispositivos médicos con Windows XP, que dejaron de ser compatibles hace medio año. Por lo tanto, no debe usar este sistema operativo, ya que ya no produce actualizaciones de seguridad y actualizaciones de funciones. Este es un software desactualizado. Pero hasta ahora, los nuevos equipos informáticos preinstalados con Windows XP continúan entregándose en centros médicos.

En esta situación, los ciclos de vida del software están ligeramente sesgados. Es bueno si está acostumbrado a descargar actualizaciones para software de código abierto a diario, pero piense en dispositivos médicos. No podrá rechazarlo en un año, puede usarse durante 20 años. , 20- , .

FDA , . , .

, , , . , , ? , .

, , , . , . , , .

, , . ( : , , , ).

, , , . , , , , . , , . , , , .

, , , , . ? , . , . , , -, , . . , . , , .

, , , . , Wand, . , , , 802.11.

90 . , , . , , . — , .

, , . , , . . - – , , . , USB-, ?

, , . , , « ». .

, , «», , . , , , : « , , ».

, – , .

, , , « » . , : «, »!

. , , , , , , .

, , , , , , , , . . , 10 , . , , .

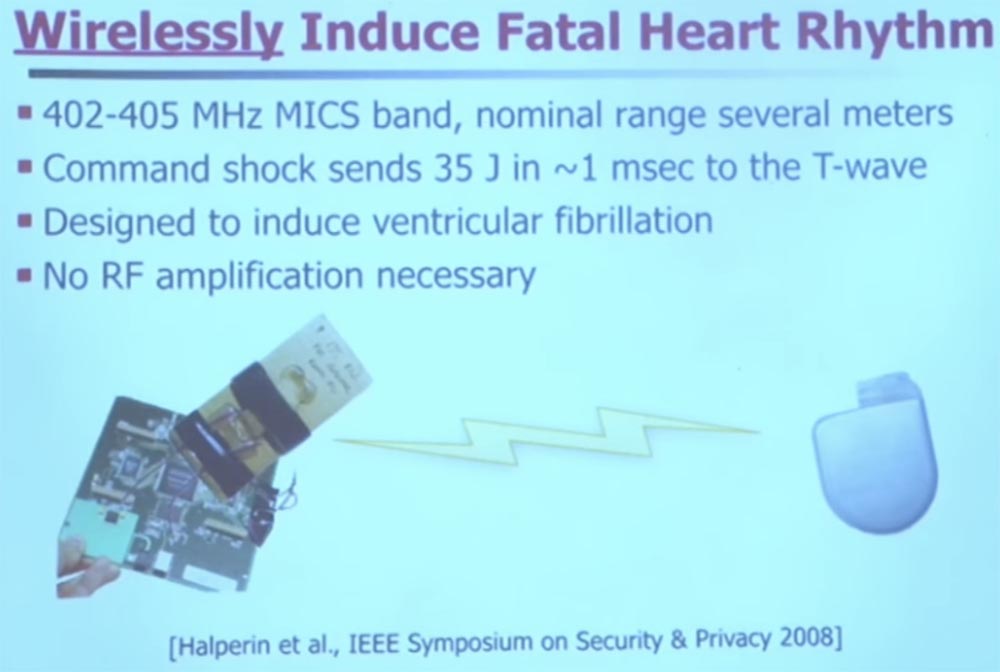

, , , . ? ? , « ». , , . 10 USRP GNU. , .

, , . . , 500. . 32 , .

, . , , , , , . , , ? , , . « ». , , , , . , , .

, , . , .

. , , .

. , , .

, – . , , , .

, Beth Israel Deaconess. . . , , , .

, :

«, Windows XP SP1, SP2 SP3, 0+15+1 600, 16, »! : „, , , 600 Windows XP“.

, , . , , , Windows XP 15 .

, . , , , , .

, 12 , . 1 , .

25:00

Curso MIT "Seguridad de sistemas informáticos". 15: « », 2.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?