Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3 Por cierto, no dude en hacer preguntas, si desea saber más, profundice en las causas de cualquiera de estos incidentes. Otra cosa interesante que descubrí es que los proveedores mismos son una fuente relativamente común de infección y, a veces, ni siquiera se dan cuenta. Al mismo tiempo, hay una "instalación de fábrica de virus". Por lo tanto, voy a pasar a los casos en que el proveedor en sí resultó ser un distribuidor de malware.

Hablé con el Director de Seguridad de la Administración de Veteranos, VA. Tienen alrededor de 153 clínicas en los Estados Unidos. Un día tenían un proveedor que tenía la intención de actualizar el software de un equipo médico.

Al mismo tiempo, los programas antivirus literalmente gritaban en todas partes donde Bob entraba porque usaba su propia unidad USB infectada con el virus durante el proceso de actualización. Infectó las máquinas por accidente, porque de alguna manera el malware entró en su unidad flash.

Se cree que si no está en línea, entonces está a salvo. Pero si lo piensa, se dará cuenta de que a pesar del hecho de que pocas personas usaban Internet hace 20 años, la gente aún sufría de virus informáticos. El portador de infección viral más común en la clínica es una unidad USB. Conocía a dos fabricantes, no puedo decirte sus nombres, que casi enviaron dispositivos médicos infectados con malware a las clínicas. Afortunadamente, se dieron cuenta antes de incluir este equipo en su línea de productos.

¿Cuántos de ustedes han realizado algún trabajo de programación o se han ocupado de una distribución de software utilizando la nube? Algunas personas, genial.

La comunidad médica también usa tecnología en la nube. Esto les da más control sobre la distribución, pero está asociado con riesgos que son cualitativamente diferentes de los riesgos de un software típico. Si desea obtener una actualización para un editor de texto, esto es una cosa, pero si desea obtener una actualización para un aparato de respiración, es un asunto completamente diferente.

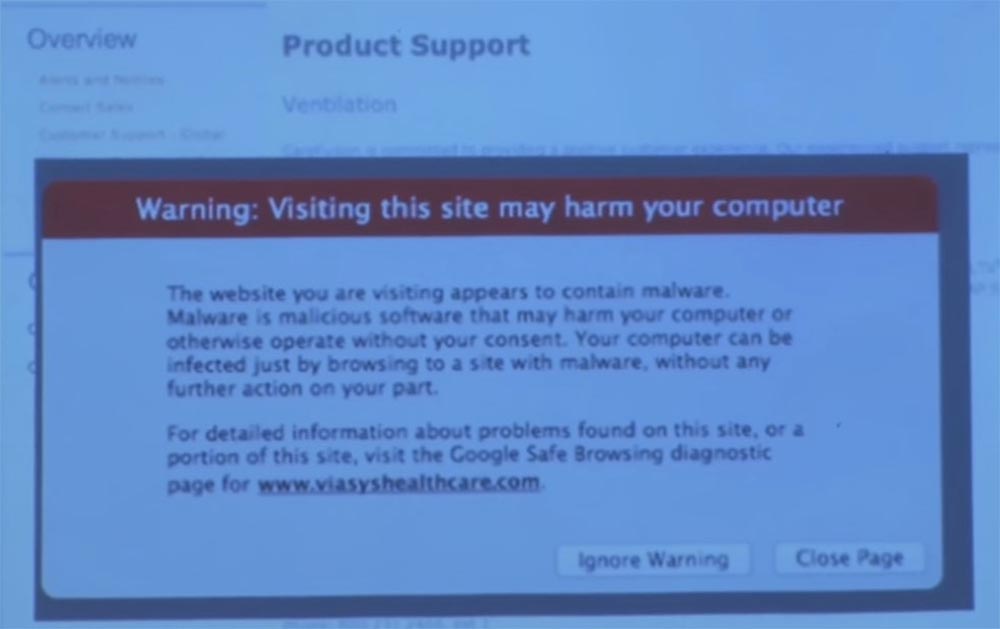

Noté que la FDA publicó una revisión sobre la actualización del firmware para este dispositivo, diciendo que el fabricante publicó un enlace en el sitio donde puede descargar esta actualización. Quería verificar sus firmas digitales PGP, pero no pude encontrarlas en ningún lado, pero en la parte inferior de la página de soporte del producto había un enlace con la inscripción "Haga clic aquí para actualizar el software". Pensé: "¡genial, déjenme intentarlo!" enlace y un cuadro de diálogo apareció inmediatamente con el siguiente texto: "Advertencia: visitar este sitio puede dañar su computadora. El sitio web que está a punto de visitar probablemente contenga malware".

¿Alguien ha visto una ventana así antes? ¿Sabes de qué se trata? ¿Qué está pasando aquí?

Audiencia: ¿ Probablemente funcionó para su software antivirus?

Profesor: casi adiviné, pero este no es mi antivirus, sino algo similar.

Público: ¡Esta es probablemente una advertencia del navegador Chrome!

Profesor: sí, parece que usé Chrome en este caso. Google tiene lo que se llama el servicio Safe Web Browsing.

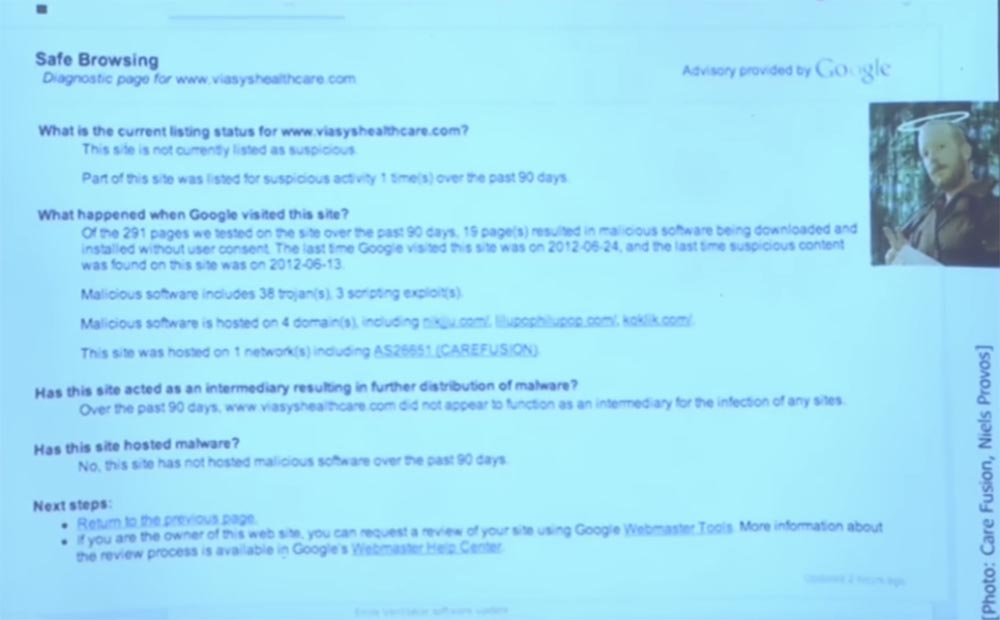

El tipo que desarrolló este servicio es Niels Provos. Lo considero uno de los principales programadores de OpenSSH; también es de Michigan. Creó este servicio en Google, que simplemente vaga por Internet, descarga ejecutables aleatorios y luego los ejecuta. Curiosamente, crearon un montón de máquinas virtuales. Esta es mi comprensión de la tecnología de Niels, puedo distorsionar la esencia, pero entiendo que crean muchas máquinas virtuales, les descargan estos archivos ejecutables, los inician y ven si la máquina virtual se infecta con un virus.

Si esto sucede, este sitio se marca como un distribuidor de malware. Quizás la propagación de virus no sea la intención de los propietarios de este sitio, pero si el sitio le permite descargar software infectado, entonces ciertamente se incluirá en la lista de distribuidores de malware.

Esto es lo que se puede llamar "descargas automáticas", es una forma muy común de obtener malware en Internet, que utilizan los spammers y el cibercrimen organizado.

Pero en este caso, parece que su sitio simplemente fue pirateado, y en lugar de enviarme una actualización de firmware para el aparato de respiración artificial, me iban a proporcionar malware. En cualquier caso, la muestra de Google mostró que todas las solicitudes de actualización del firmware de este aparato respiratorio en los últimos 90 días enviaron al usuario a este sitio. Suponga que la FDA publica esta revisión, usted es un ingeniero biomédico, trabaja en una clínica y su trabajo es garantizar la seguridad y la eficacia de los dispositivos médicos. Simplemente ve y descarga este programa.

¿En qué botón crees que hará clic ese ingeniero? ¿Salir de la página o ignorar la advertencia? ¡Estoy seguro de que el 99% de los ingenieros harían clic en el botón ignorar! Y hay miles de tales ingenieros, y caminan por el hospital con malware en sus computadoras portátiles. Espero que los virus no entren en el programa del ventilador, sino solo en las computadoras locales.

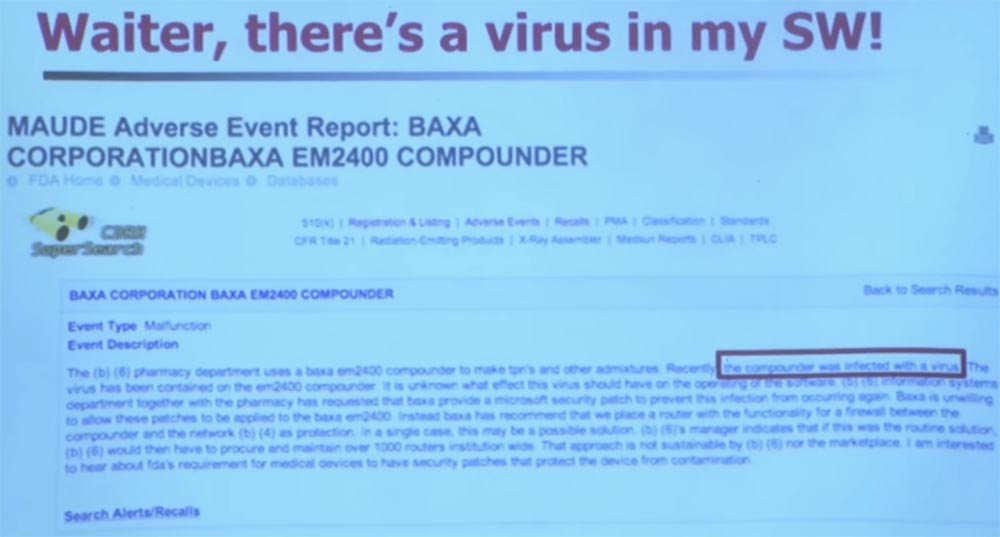

Puede hacer algo tan interesante: buscar la palabra clave "virus informático" en la base de datos de MAUDE y ver el resultado, habrá todas las historias presentadas por las clínicas y los fabricantes de equipos médicos. Lo más interesante para leer sobre un dispositivo llamado Compounder, tengo uno de esos dispositivos en mi laboratorio. Es bastante difícil de conseguir; produce medicamentos líquidos. 16 embudos se encuentran en la parte superior del mezclador, donde se pueden colocar sueros, y en la salida, la mezcla deseada se obtiene en un gotero, desde el cual el medicamento ingresa al paciente en una vena. Muchas clínicas tienen tales dispositivos para la producción de cócteles medicinales. Entonces, MAUDE publicó un informe de que uno de estos compuestos estaba infectado con un virus.

Compramos tal compander y descubrimos que está ejecutando Windows XP Embedded. Por lo tanto, era vulnerable al malware, como cualquier otra edición de Windows XP. Pero me sorprendió un poco la reacción del fabricante que siguió a este mensaje. Pensé que cambiaron el registro, pero su respuesta fue la habitual: "Bueno, sí, no instalamos regularmente actualizaciones y parches del sistema operativo". Eso fue lo que me sorprendió, y mi primera reacción fue: “¿Qué, qué? A que te refieres ¿No sabía que Windows XP no ha sido compatible durante varios años? ¿De qué tipo de actualizaciones estás hablando?

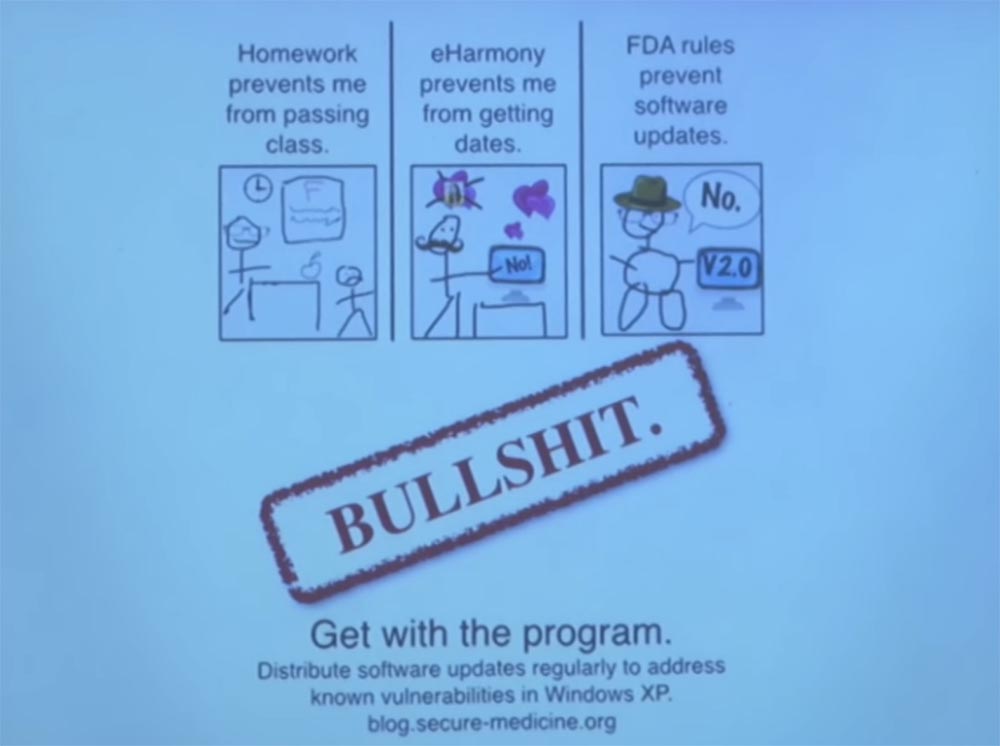

Por lo tanto, existe un completo malentendido sobre qué esperar de una actualización del sistema operativo. Déjame aclarar la situación. La FDA espera que los fabricantes mantengan el software actualizado. Pero muchos fabricantes afirman que no pueden realizar actualizaciones debido a algunas reglas de la FDA que no existen. Entonces, si alguna vez te encuentras con un fabricante de un dispositivo médico que dice que las normas de la FDA les prohíben actualizar el software, solo dile que está mintiendo.

En esta ocasión, el profesor Freeman creó este póster. Entonces, vayamos: “La tarea me impide asistir a la escuela”, “eHarmony me impide salir” y “Las reglas de la FDA me impiden actualizar el software”. Y bajo estas declaraciones hay un sello: "Bullshit"!

Sí, es cierto que lanzar una actualización de software es un esfuerzo. Se necesita tiempo de ingeniería. Este no es un proceso fácil. Hay una gran cantidad de aprobaciones y aprobaciones del trabajo realizado. Pero esto es lo que debe hacer si participa en la producción de dispositivos médicos. Esto es exactamente lo que se espera que haga si está empleado en esta industria.

Por lo tanto, a menudo surge la pregunta: ¿debemos preocuparnos por esto? ¿Hay problemas deliberados? ¿Qué tan importantes son?

La buena noticia es que no conozco ningún caso específico en el que se llevaría a cabo un ataque de piratas informáticos dirigido contra equipos médicos, y espero que esto nunca suceda. Pero creo que sería una tontería suponer que las personas malas no existen en absoluto.

Entonces, si mira hacia atrás, puede recordar el incidente de 1982 en Chicago, donde alguien deliberadamente falsificó el Tylenol genuino en los estantes de las farmacias al introducir cianuro en él. Varias personas se tragaron esas pastillas y murieron. Un poco más tarde, en el funeral, algunos familiares del fallecido tomaron medicamentos del mismo vial y también murieron.

En pocos días, los Estados Unidos incautaron Tylenol de todos los estantes de drogas. No pudo encontrar una sola botella de este medicamento en todo Estados Unidos. Un año después, el Congreso aprobó una nueva legislación en el campo farmacéutico, que exige la protección de los medicamentos contra la apertura no autorizada de envases y la seguridad física de los medicamentos de venta libre.

Este caso fue la razón por la que cuando abres el frasco con el medicamento, ves una lámina metálica protectora.

Entonces sabemos que las personas malas realmente existen. Los casos que conocemos son más acerca de la estupidez ordinaria, pero el peligro aún existe. En la siguiente diapositiva, ve a una mujer que dice que tuvo uno de los episodios más graves que haya experimentado después de que alguien publicó una animación parpadeante en el sitio web del grupo de apoyo para la epilepsia. Entonces en este caso hay malicia. Probablemente fue alguien que no estaba al tanto de las consecuencias de sus acciones, porque podría dañar seriamente a un paciente que es sensible a tales cosas. Pero, de nuevo, existen personas malas.

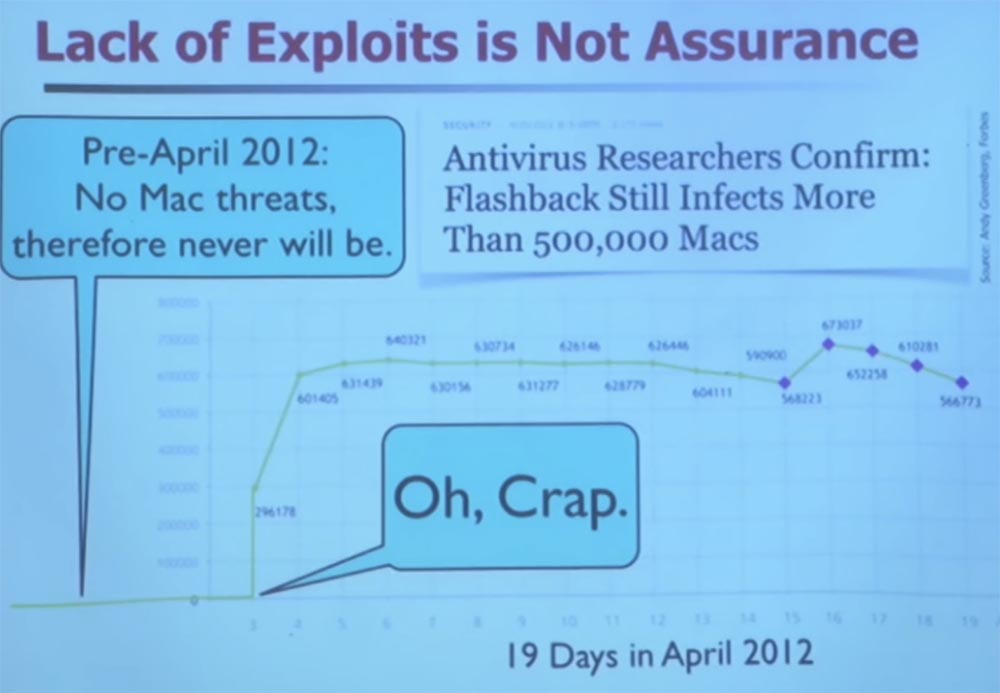

Por lo tanto, uno de los problemas con la falta de una cultura de pensamiento es que la mayoría de los fabricantes de dispositivos médicos piensan estadísticamente, prediciendo el rendimiento futuro del dispositivo basado en datos pasados. Pero como sabemos, de hecho, en el mundo de la seguridad, el hecho de que no veas ningún problema en este momento puede significar que pronto aparecerán muchos de ellos.

Por ejemplo, mire la Mac: hace dos años prácticamente no había virus que pudieran infectar estas computadoras. Pero una noche, más de medio millón de Mac se infectaron con el virus Flashback.

Por lo tanto, uno de los problemas es cerrar la brecha cultural. Para avanzar e implementar parámetros de seguridad en la gestión de riesgos al usar dispositivos médicos, no es necesario confiar en el hecho de que hasta ahora no ha habido ningún problema especial con ellos. Espero que podamos evitar informes de tal colapso en las noticias mundiales semanales, pero puede suceder de todos modos.

Ahora estoy tratando de dibujar una cierta analogía. Antes de continuar con la resolución de problemas, quiero recordarles una historia con médicos que negaron tener que lavarse las manos. Sin embargo, había una razón para esto. En el siglo XIX, no había agua corriente en los hospitales, los guantes de látex aún no se habían inventado, por lo que el procedimiento para lavarse las manos era bastante complicado.

Lo mismo puede decirse de la seguridad, en casi cualquier contexto. No hay polvo mágico que puedas rociar y no hay guantes mágicos de látex que puedas usar para agregar seguridad a tus dispositivos. Por lo tanto, cuando le pide a un fabricante o a un médico, por ejemplo, que mantenga su dispositivo seguro, esta puede ser una tarea bastante difícil. Creo que tomará algo de tiempo.

Si los oponentes del lavado de manos estuvieran vivos, dirían que todos los médicos son caballeros, por lo que sus computadoras están a salvo. Pero sigo siendo optimista, porque la mayoría de los fabricantes con los que estoy hablando ahora entienden que este es un problema real.

Simplemente no saben qué hacer a continuación. Entonces, tal vez en el futuro lo contraten para ayudarlos a resolver estos problemas de seguridad.

Pero todo se reduce al hecho de que es muy difícil agregar seguridad, de hecho, hacer cambios en el software terminado es en algunos casos muy difícil y, a menudo, muy costoso. Realmente tiene que diseñar la seguridad desde el principio para que todo salga bien. Por lo tanto, la FDA espera que los fabricantes comiencen a hacer todo bien cuando todavía están trabajando con un lápiz y papel, en tableros de construcción, antes de fabricar un dispositivo médico.

Entonces, ¿qué tenemos con el tiempo? 40 minutos, genial. Lo digo más rápido de lo que esperaba. Lo siento, si estás grabando, intentaré hablar más despacio.

Quiero hablar un poco sobre las tecnologías que hacen que los dispositivos médicos sean más confiables, así que intentaré volar tu cerebro, ¿de acuerdo? Entonces, ¿por qué confía en el sensor, digamos, en su teléfono inteligente? Veo que tienes un teléfono inteligente, ¿sabes qué sensores tiene?

Audiencia:

Audiencia: GPS.

Profesor: GPS, acelerómetro, escuché. ¿Alguna otra idea? ¿Qué más podemos encontrar en el teléfono?

Audiencia: Brújula.

Profesor: Brújula, luz, campo electromagnético, sensores de temperatura. Técnicamente, la cámara tiene una matriz CCD, por lo que los sensores están en todas partes. Los dispositivos médicos también tienen sensores.

¿Por qué confías en lo que el sensor le dice a tu procesador? Si escribe software y el sensor dice que hoy es 77 grados, o 25 grados Celsius, ¿por qué cree eso?

Mi laboratorio trabaja mucho en sensores. Ahora le diré que mire uno de estos sensores, este es un sensor sin batería equipado con un microcontrolador MSP430. Pero no hay baterías, porque tiene un capacitor de 10 μF que recolecta energía de transmisión de radio para alimentar el microprocesador.

Tiene todas estas pequeñas cosas divertidas, como un acelerómetro 3D, sensores de temperatura y sensores de luz. Pero son bastante difíciles de encender. Nuevamente, ¿por qué confía en las lecturas de todos los componentes incluidos en este sensor? Después de todo, algo convierte los fenómenos físicos en estos pequeños impulsos eléctricos. Hay una circunstancia importante por la que no puede confiar completamente en lo que muestra este sensor.

Este es el trabajo de uno de mis asistentes de laboratorio, Denis Fu-kun, que rueda una tabla en el lago Michigan. Pero el resto del tiempo le gusta interferir con los sensores. Olvídese de la seguridad por un momento: en 2009, un caballero informó que cada vez que sonaba su teléfono celular en la cocina, el horno se encendía en la estufa. Puedes encontrar esta publicación en The New York Times. Sucedió que la frecuencia de resonancia de la llamada fue perfecta para activar el sensor para encender el horno de la cocina.

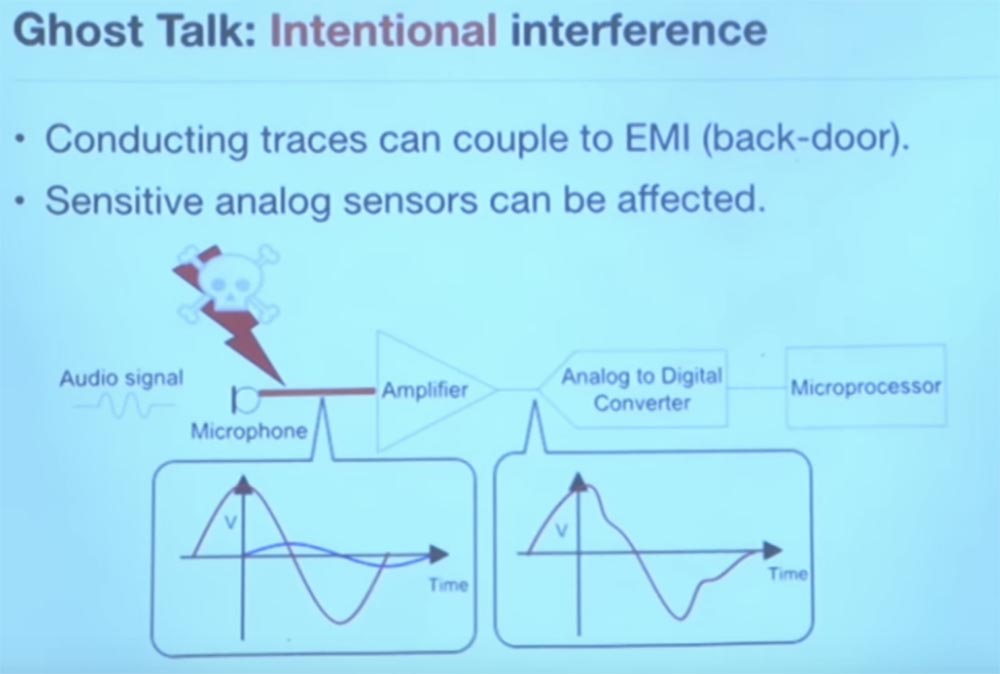

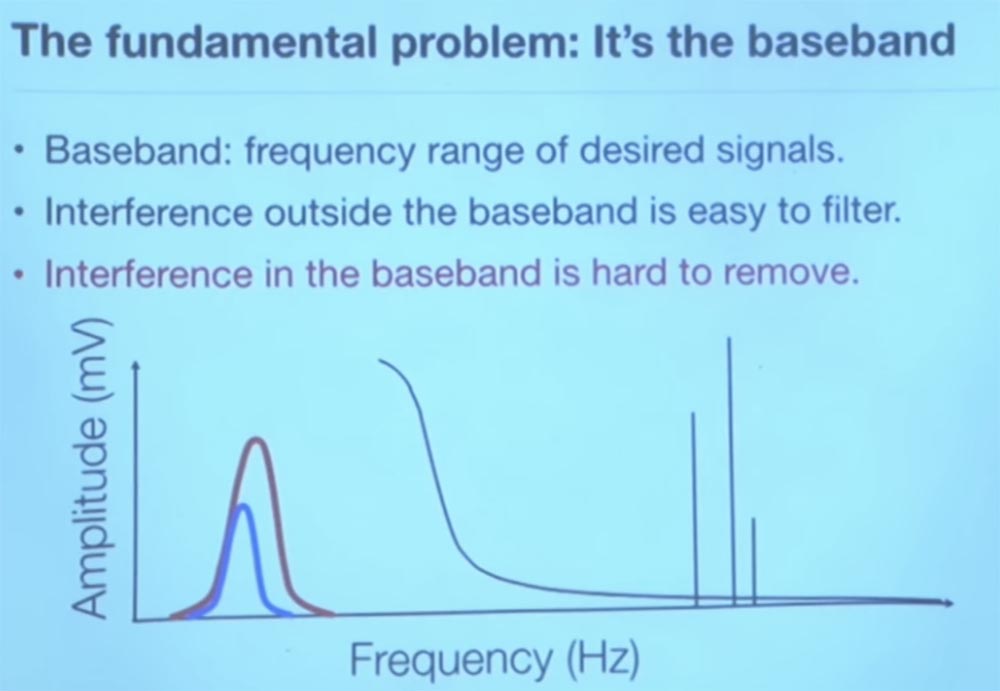

Entonces hay interferencia en todas partes. Esta es una batalla constante de dispositivos que hablan en el mismo rango de frecuencia. Pero hay tecnologías que pueden reducir esta interferencia. El problema es lo que sucede durante la interferencia de frecuencia de la señal. Quiero hablar un poco sobre dispositivos analógicos.

Dime, ¿todavía existe el curso de clase 6.003? Enserio? Genial Les recomendaría a todos ustedes que lo revisen si aún no lo han hecho. Este es uno de los cursos más sorprendentes para una persona en el campo de la informática, ya que no es necesario sumergirse demasiado en los circuitos eléctricos.

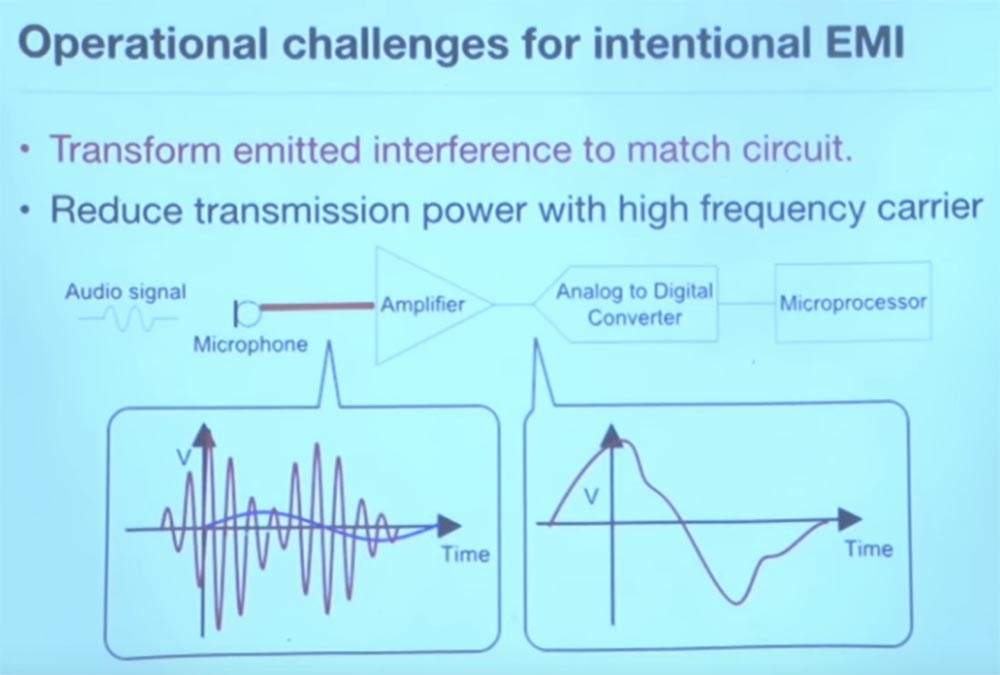

Entonces, me preguntaba, estaba tratando de entender por qué debería creer en lo que me dice el sensor. Empecé a estudiar el diagrama estructural. Por ejemplo, si tiene un auricular Bluetooth, dentro de él encontrará un micrófono, un cable, un amplificador, otro cable que va al convertidor que convierte la señal analógica en digital, puede haber algún tipo de filtro, y luego todo va al microprocesador. Pero hay todas estas cosas que interfieren con los datos antes de que entren en su software. Sin embargo, el software simplemente cree todo lo que dice el cable. ¿Sabes lo que me interesó exactamente?

, . , - , ? , , - .

, ? , ? , ? , ?

, , , , .

, , . . , , , , , . . , , . , , .

. Bluetooth-, . , , . , -.

, , - . - USB- . . , .

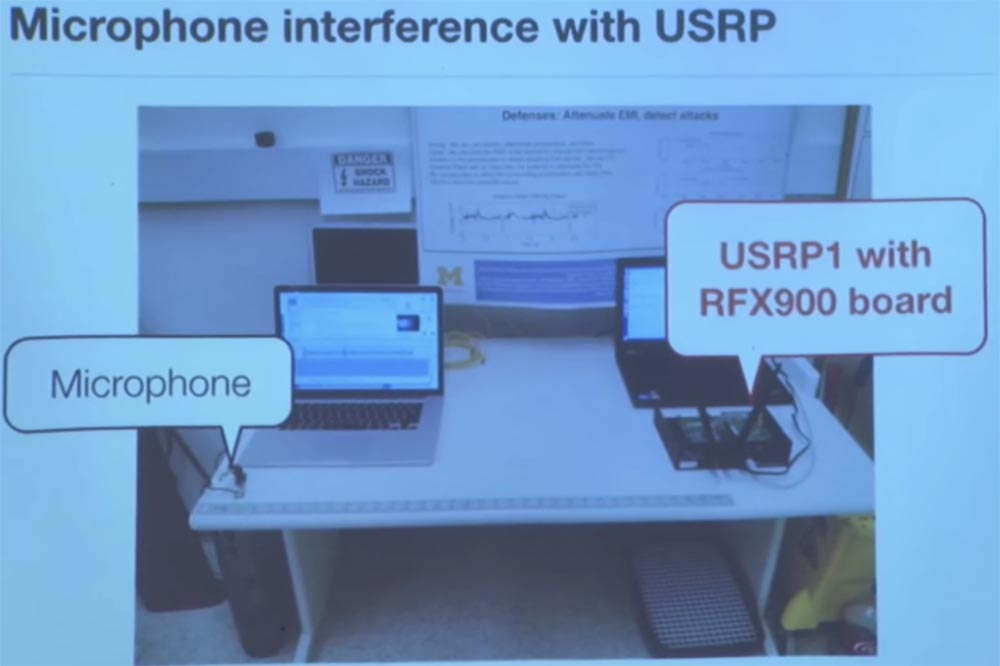

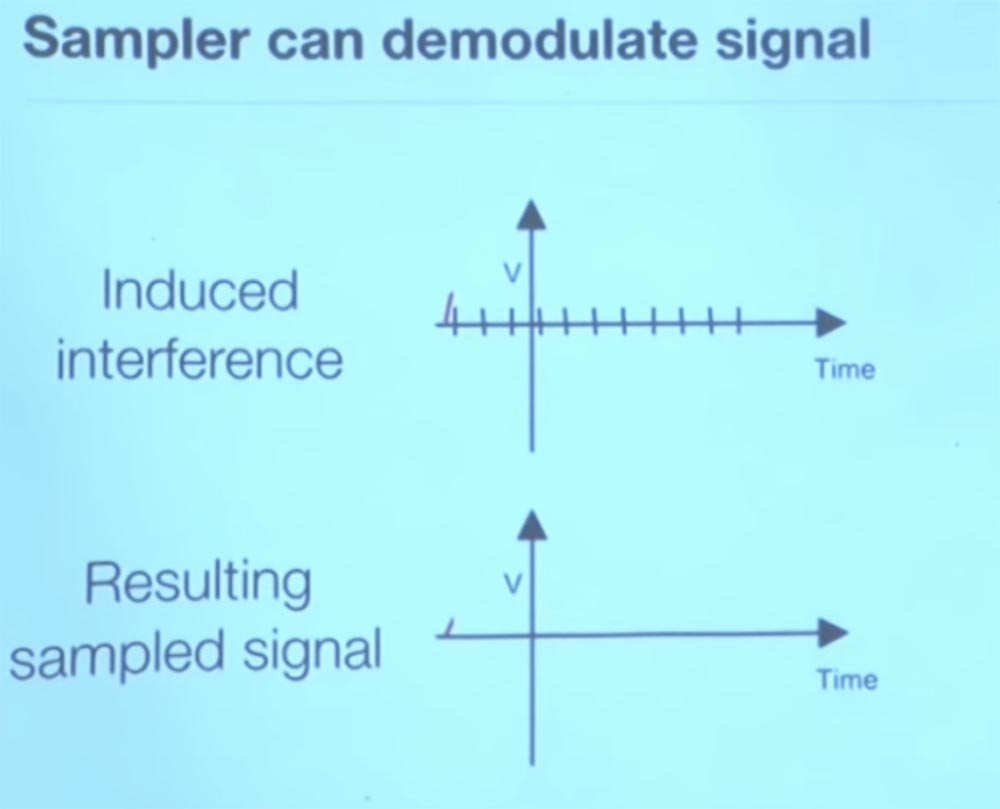

, – . , . , software radio, . Python . .

, Weezer — «Island in the Sun».

! , , - . , , Hi-Fi. – .

, , .

bluetooth-, , . FCC, , . , , , .

. , Bluetooth . DTMF-, . , .

, , , , .

Bluetooth , , , , , . .

, , . - - , .

, , . . , . -, , , - .

, , . , . , , . , , .

. . , . , , , .

, , , . - , : «- - - ». , , . , , , , , .

, , , .

, – .

, ? , . , 826 , . .

, – 826 . , , , . , , . , , . , , , . 1, . , .

, , . .

, . , , . , , – .

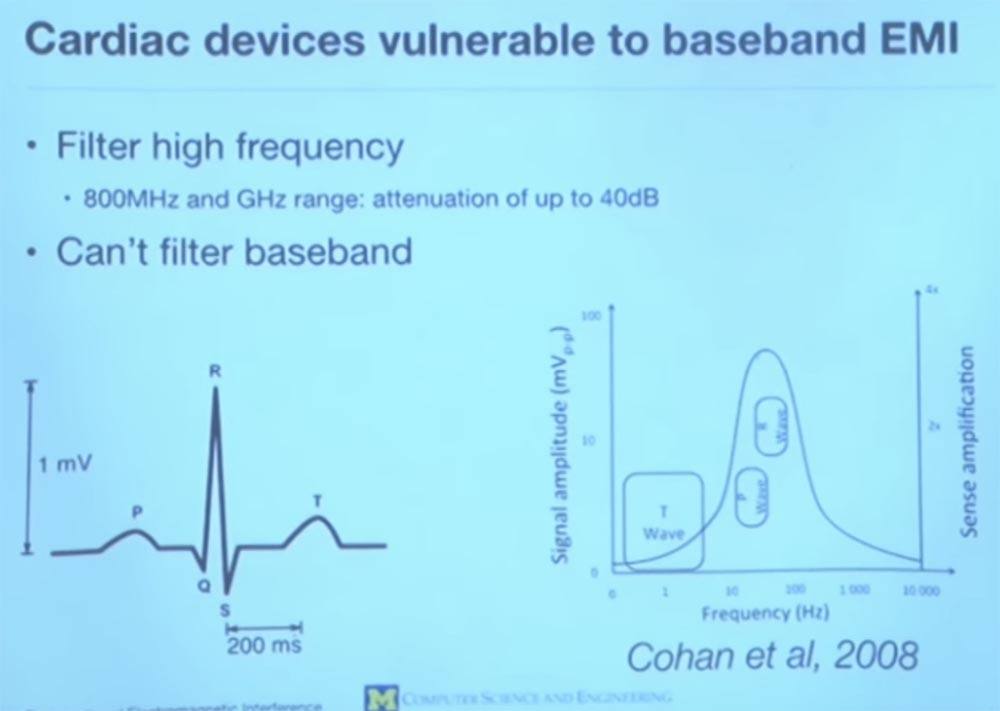

, , . , P, Q, R, S, T. QRS – , . — R, , . , , P T.

, , 100 . , .

, . . , , . , .

— . , . , . , , . , , . . , , 3D , , 4D. , .

, , .

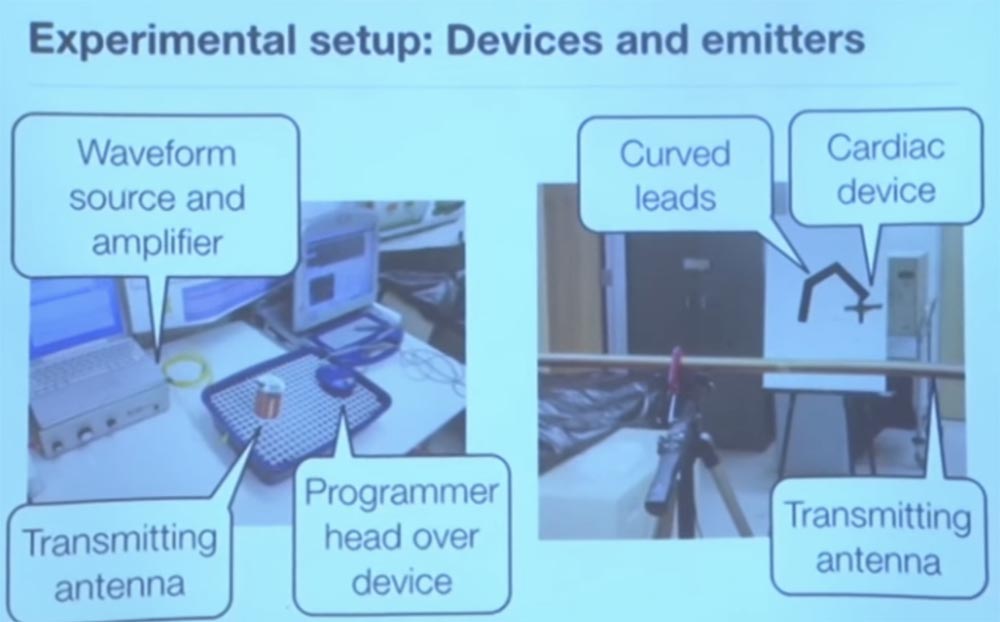

Lo hemos hecho de varias maneras. En solución salina, usamos solo una bobina de alambre magnético. Aquí tenemos una varita que lee telemetría para averiguar qué piensa el programador sobre lo que ve, así como una fuente de formas de onda y un transductor. Justo en el fondo del tablero, creamos una versión 2D del paciente. Puede ver la curva del electrodo, el electrodo en sí y el marcapasos; esta es una cinta ubicada directamente debajo de ellos.49:50 minCurso MIT "Seguridad de sistemas informáticos". Lección 15: Software médico, Parte 3La versión completa del curso está disponible aquí .

Lo hemos hecho de varias maneras. En solución salina, usamos solo una bobina de alambre magnético. Aquí tenemos una varita que lee telemetría para averiguar qué piensa el programador sobre lo que ve, así como una fuente de formas de onda y un transductor. Justo en el fondo del tablero, creamos una versión 2D del paciente. Puede ver la curva del electrodo, el electrodo en sí y el marcapasos; esta es una cinta ubicada directamente debajo de ellos.49:50 minCurso MIT "Seguridad de sistemas informáticos". Lección 15: Software médico, Parte 3La versión completa del curso está disponible aquí .Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?