Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3 La siguiente diapositiva muestra que el dispositivo lo consideraba visible, aunque en realidad esto no sucedió. Tenga en cuenta que teníamos que tener una línea recta, porque no hay paciente y no hay latidos cardíacos.

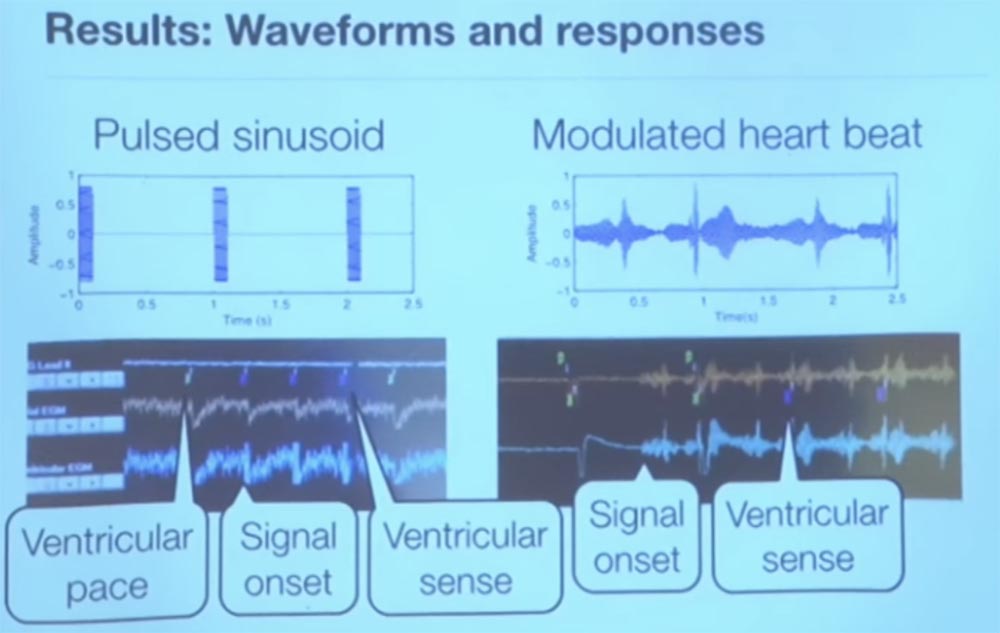

En aras del interés, probamos un par de señales diferentes que representan un pulso sinusoidal. Fue realmente una onda sinusoidal, lanzada a una velocidad inimaginable, pero aún consistente con el ritmo del latido del corazón. Cada segundo enviamos un pulso: lo ves a la izquierda y a la derecha muestra una señal que está modulada, es un poco ruidoso.

Entonces, esta es una captura de pantalla del programador de marcapasos, que en tiempo real muestra la salida de telemetría. Las pequeñas marcas verdes en la parte superior, VP, indican que el programador envía el ritmo de los ventrículos cardíacos al marcapasos. El significado del marcapasos es crear un latido cardíaco artificial, es decir, causar pulsaciones en el tejido cardíaco.

Lo interesante es que cuando comenzamos a enviar nuestra interferencia, el programador recibió un VS o una sensación de actividad ventricular. Estas son las tres pequeñas marcas moradas en la fila superior. Gracias a esto, el marcapasos pensó que el corazón latía solo, por lo que decidió desactivar la estimulación para ahorrar energía. Cuando dejamos de transmitir interferencias, comenzó nuevamente la estimulación cardíaca.

A la derecha, verá dónde comienza la interferencia y cómo el estimulador percibe la sensación de actividad ventricular que se le transmite. Comienza a pensar que el corazón funciona por sí solo y no necesita gastar energía para mantener la actividad cardíaca. Por lo tanto, podemos causar interferencia y, por lo tanto, engañar al microprocesador para que crea en la excelente condición del corazón del paciente.

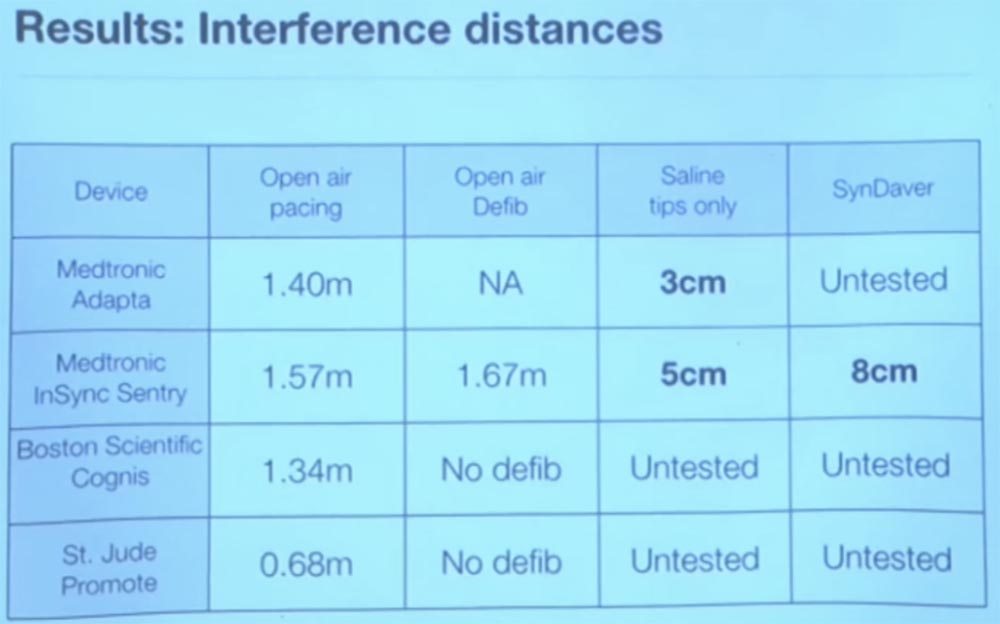

La buena noticia es que solo funciona in vitro, in vitro, fuera del cuerpo humano vivo. Cuando intentamos hacer esto en solución salina fisiológica o en todo lo que se acercaba a un cuerpo humano real en sus parámetros, esto básicamente no funcionó. Esto se debe a que el cuerpo humano absorbe la energía de las ondas de radio, y en realidad no son capturadas por el sensor. Lo mejor de todo es que obtuvimos experimentos con solución salina, en algún lugar a una distancia de 3 cm. La diapositiva muestra la distancia de propagación del ruido en varios medios obtenidos durante el experimento por diferentes grupos de investigación.

En general, esto significa que no hay una razón particular para preocuparse por cambiar el modo de funcionamiento del implante debido a interferencias externas. Pero no sabemos cómo responderán otros dispositivos médicos vitales a la interferencia. No hemos probado el funcionamiento de las bombas de insulina, aunque existen muchos tipos diferentes de dichos dispositivos. Hay sensores de glucosa transdérmicos, no me sorprenderá que alguien presente los use, son bastante comunes, pero simplemente no sabemos cómo reaccionan ante la interferencia externa.

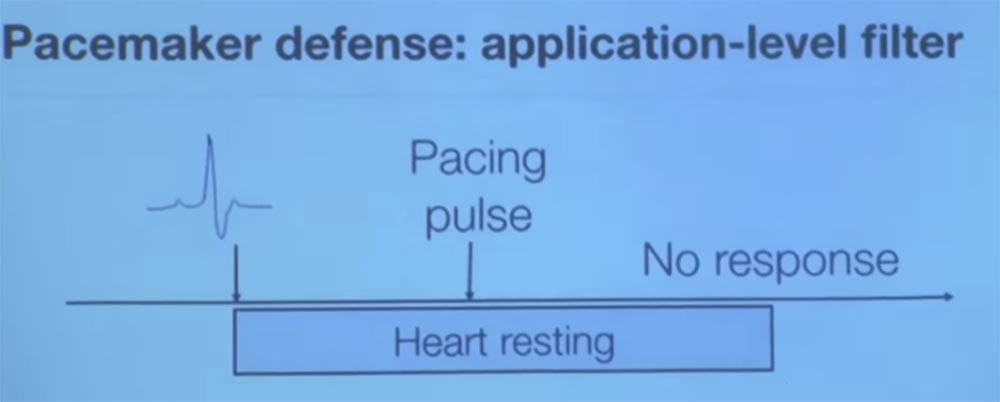

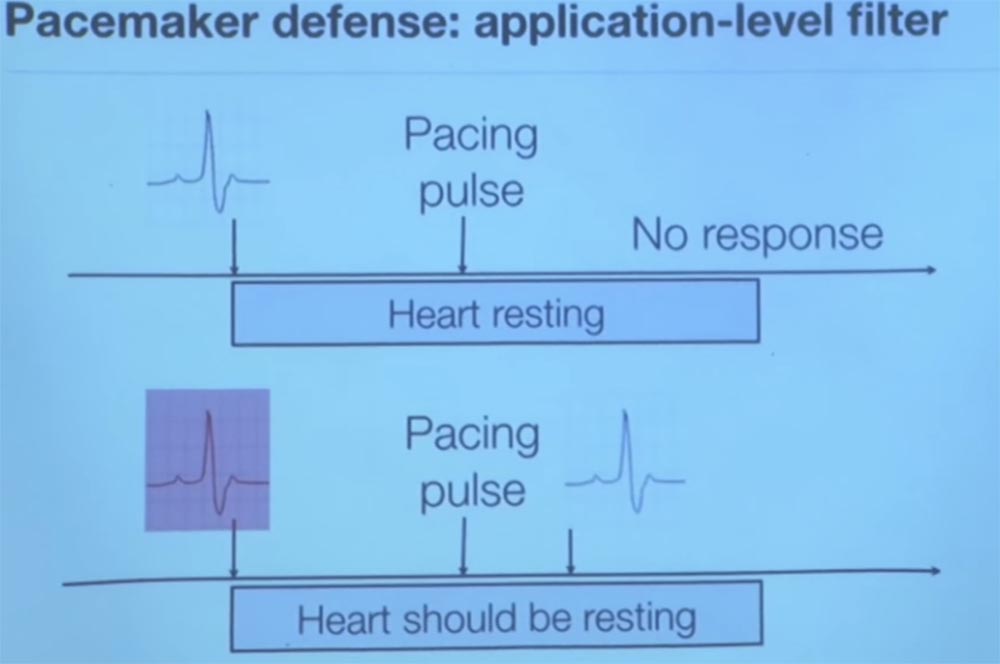

No creo que un filtro analógico pueda distinguir una buena señal de una mala, por lo que debe acercar su filtro al nivel de aplicación. Uno de los métodos de protección que probamos fue el siguiente. Este método también tiene sus limitaciones, pero la idea principal es la siguiente. ¿Imagina que es un marcapasos y quiere saber si recibe una señal confiable o no?

Para hacer esto, de vez en cuando, comienzas a enviar pulsos de prueba para mantener la actividad del enemigo bajo control. Cuando trabajamos con electrofisiólogos, aprendimos algo tan interesante. Aprendimos que si envía un impulso a un corazón que recientemente, en algún lugar dentro de 200 milisegundos atrás, ya se ha contraído, es decir, ha golpeado, entonces el tejido cardíaco es físicamente incapaz de enviar un impulso eléctrico en respuesta debido a la polarización, porque está en reposo.

Entonces, les preguntamos qué sucede si se envía un impulso adicional inmediatamente después de la contracción ventricular. Nos dijeron que si el corazón realmente golpeó, como le dijo su sensor, entonces no obtendrá ninguna respuesta, es fisiológicamente imposible.

Por lo tanto, si vemos que el corazón nos envía una señal eléctrica después de que golpea hace menos de 200 ms, esto prueba que fuimos engañados por el latido anterior. Si esto sucede, recibimos una interferencia electromagnética deliberada.

Por lo tanto, la idea principal es que volveremos a examinar este tema, confiando en el conocimiento de la fisiología del cuerpo humano para una mayor fiabilidad de los resultados. Otro enfoque fue que no consideramos el caso de propagación de una frecuencia cardíaca retrasada, porque la interferencia electromagnética se propaga a la velocidad de la luz. Si tiene dos sensores de marcapasos en diferentes partes del cuerpo y reciben la misma señal cardíaca al mismo tiempo, claramente hay algo mal. Debido a que el retraso electroquímico, como una señal eléctrica del nervio vago, sube y baja por el corazón.

Hay otras formas de tratar de establecer si una señal fisiológica es confiable, pero esta es una teoría completamente nueva. Poco está sucediendo en esta área, por lo que ofrece muchos proyectos interesantes para la investigación en estudios de posgrado y pregrado.

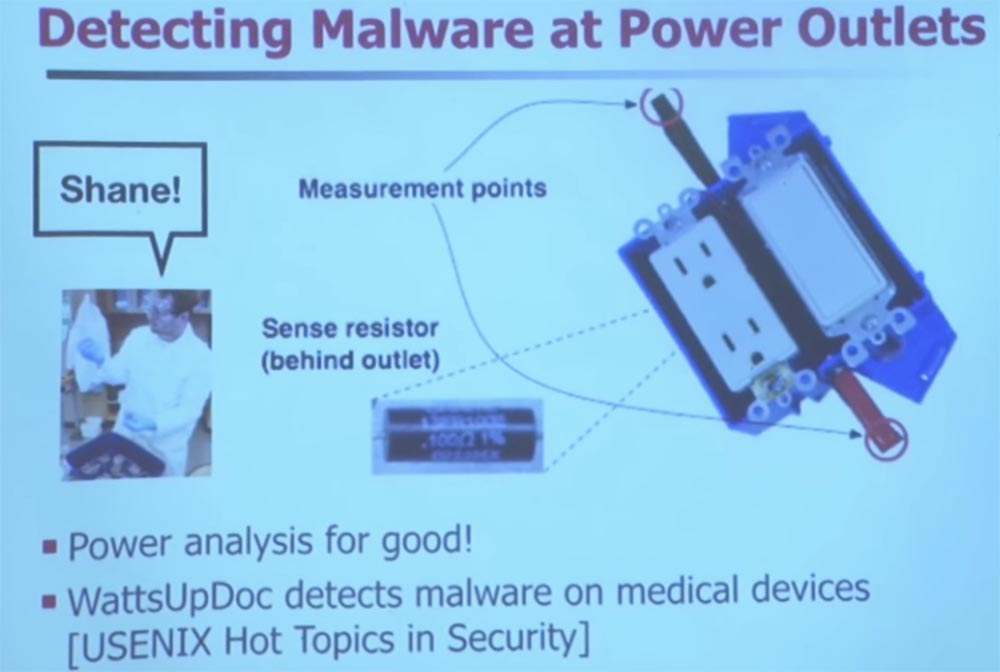

Y ahora quiero contarles sobre otro proyecto que permitió detectar malware a través de enchufes eléctricos. Hace unos años, uno de mis estudiantes, Shane, dijo: "Oye, diseñé esta toma de corriente y ahora puedo decir qué sitio estás viendo". Insertó una resistencia sensible dentro de una salida convencional, que mide el llamado cambio de fase de la potencia reactiva. Esto se refiere principalmente al proxy para descargar información a su computadora.

Gracias a este sensor, puede determinar cómo el procesador de su computadora cambia la carga y cómo afecta los parámetros de la electricidad consumida. Esto no es nada nuevo. ¿Alguien ha escuchado ese término: protección TEMPEST? Te veo en el saber. TEMPEST ha existido por muchos años. Dado que las señales se escapan de todas partes, existe todo un arte para detener la fuga de señales. Me gusta mantener todas mis computadoras viejas, incluso tengo una máquina con un núcleo de exo, es un viejo Pentium 4. Se lanzaron antes de que se les ocurriera una administración de energía avanzada. Por lo tanto, si midió el consumo de electricidad del antiguo Pentium, no habría cambiado, independientemente de la carga del procesador.

No importa si trabajó en un circuito cerrado o si se dedicó a procesar procesos computacionales. Pero si compra una computadora moderna, ya sea una computadora de escritorio o un teléfono inteligente, el consumo de energía dependerá de la carga de trabajo. Entonces Sean descubrió lo que estaba sucediendo en este caso.

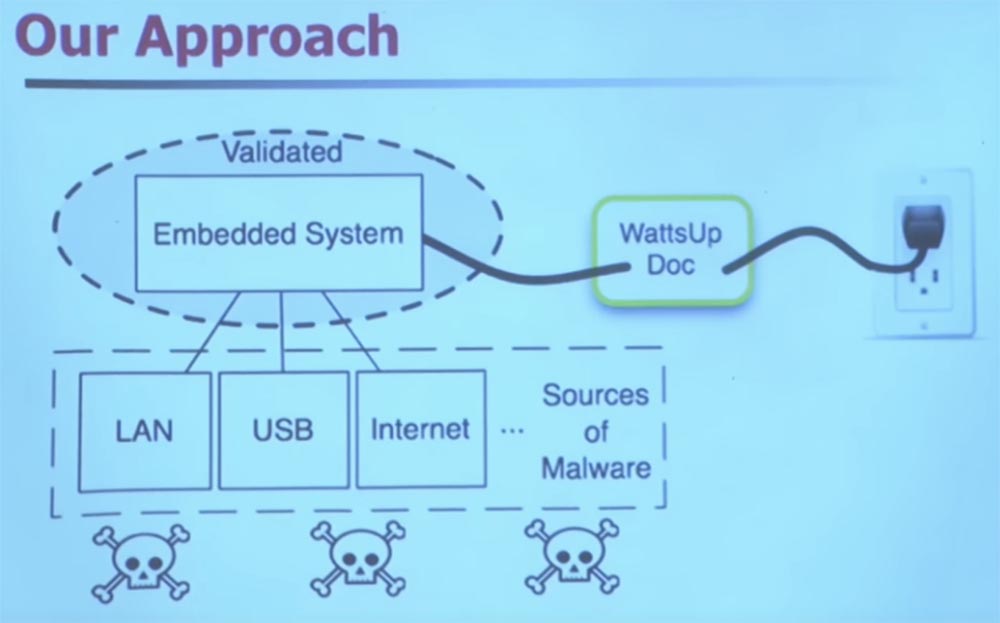

Si tiene un sistema integrado que es muy difícil de cambiar y desea equiparlo con funciones de seguridad, puede usar un cable de extensión inteligente.

Utiliza el aprendizaje automático para clasificar el dominio de frecuencia de su consumo de energía. No rastrea la cantidad de electricidad que consume, sino la frecuencia con que lo hace.

Déjame darte una pista. Imagine que tiene un dispositivo médico infectado con malware. Supongamos que este virus se despierta cada pocos minutos para enviar spam. ¿Cómo puede esto cambiar el consumo de energía?

Así es, se activará una interrupción del sueño cada pocos minutos y el procesador se activará. Esto probablemente aumentará su necesidad de recursos de memoria. Él va a completar varios ciclos o insertar varios ciclos adicionales en lo que solía ser un conjunto constante de instrucciones de trabajo.

Los dispositivos médicos llevan a cabo un pequeño conjunto de instrucciones, a diferencia de las computadoras de uso general, y esta es una imagen común de su trabajo. Por lo tanto, cuando de repente obtienes malware, cambia inmediatamente el patrón de consumo de energía, el comportamiento de la energía y, gracias a esto, se puede rastrear. Usted hace la transformación de Fourier, aplica otras tecnologías "mágicas" con la participación del aprendizaje automático. El diablo está en los detalles. Puede utilizar el aprendizaje automático para determinar la presencia de malware y otras anomalías con una precisión muy alta y una proporción mínima de errores.

Este es un proyecto en el que Sean ha estado trabajando durante varios años. Originalmente creó este proyecto para determinar qué sitio web estaba navegando. Desafortunadamente, lo presentó en un montón de conferencias precisamente para este propósito, y todos le dijeron: "Bueno, ¿por qué necesitabas esto?" Sin embargo, esto resultó ser muy útil, porque eligió los 50 mejores sitios calificados por Alexa. Y luego compiló el perfil de energía de su computadora para usarlo para el aprendizaje automático, y nuevamente, con una precisión muy alta, pudo determinar qué sitio fue visitado en otras computadoras. Nos sorprendió mucho que esto funcionara en general. Y todavía no sabemos exactamente por qué esto es posible, pero tenemos fuertes sospechas de que el sistema de gestión de contenido de los sitios web de Drupal tiene la culpa.

¿Quién sigue escribiendo HTML de Emacs? Genial, yo también. Es por eso que tengo todos estos errores en mi sitio. Pero hace unos años, hubo un movimiento activo, especialmente en las instituciones, por lo que el código creó automáticamente un archivo de contenido de página web que sigue una estructura regular. Por ejemplo, si va a cnn.com, siempre tienen anuncios en la esquina superior derecha, con animación flash, que dura exactamente 22 segundos. Por lo tanto, cuando ingresa a esta página, el procesador de su computadora comienza a procesarla, es decir, un navegador web influye en el patrón habitual de consumo de energía, y sus cambios se pueden corregir como característicos de este sitio en particular.

El único sitio que no pudimos clasificar con seguridad fue GoDaddy. No sabemos por qué, y esto no nos molesta mucho, ya que este problema está lejos de ser un problema de seguridad.

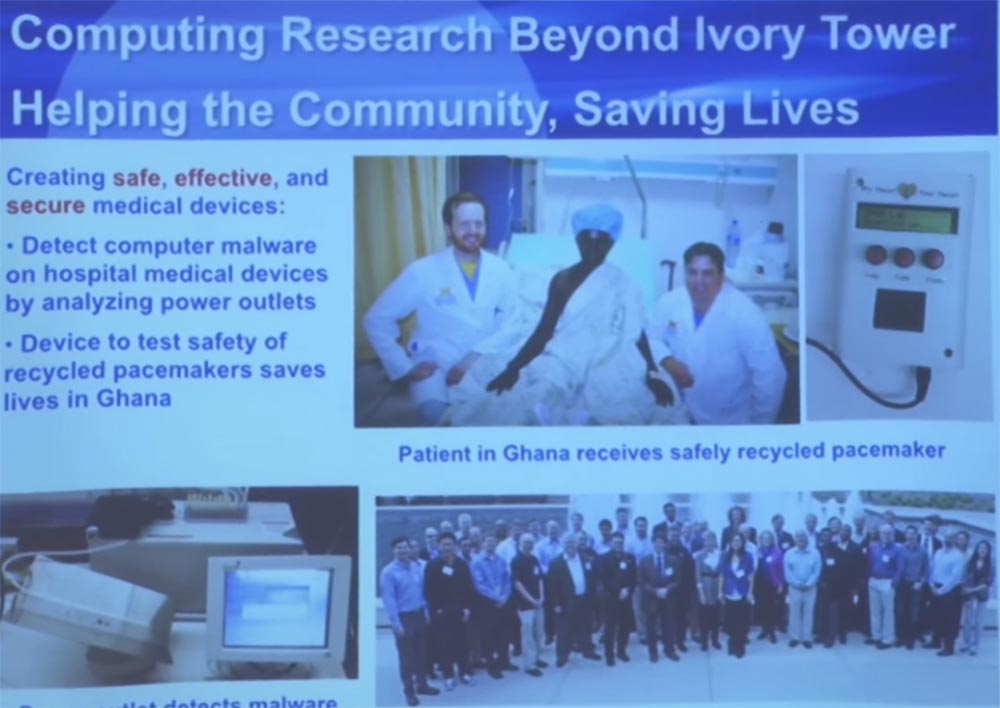

Cuando ayudas a tus colegas de diferentes clínicas, a menudo vuelven a hablar contigo para pedir ayuda. Trabajamos en uno de los proyectos interesantes relacionados con problemas en la provisión de marcapasos en países en desarrollo, especialmente en Ghana, que literalmente dio a los pacientes una segunda vida. Porque si no tiene un sistema de atención médica en su país, es muy difícil, por ejemplo, obtener $ 40,000 para un marcapasos más un equipo de cirujanos.

Se dedicaron a la restauración de marcapasos y desfibriladores defectuosos, y luego fueron esterilizados. Esto es muy interesante Debe usar una cámara de gas con óxido de etileno para esterilizar y eliminar todos los pirógenos, sustancias que causan fiebre. Estos dispositivos se esterilizan y luego se vuelven a implantar en los pacientes. Este caballero en la imagen sufría de un ritmo cardíaco lento, que era una sentencia de muerte para él. Pero como pudo obtener un marcapasos, esto le dio años extra de vida.

Entonces, el problema con el que nos llegaron fue cómo pueden descubrir que estos dispositivos siguen siendo seguros, porque ni siquiera se usaron. Obviamente, puedes ver la duración de la batería: esto es lo primero que haces. Si la carga es demasiado baja, el dispositivo no se puede implantar. ¿Qué hay de otras cosas? Por ejemplo, si el metal está un poco oxidado? ¿Cómo podemos verificar el dispositivo de principio a fin para averiguar si puede reconocer correctamente la arritmia?

Los estudiantes de mi laboratorio crearon un probador especial que envía a los marcapasos los equivalentes eléctricos de las arritmias cardíacas, anomalías distintas de la frecuencia cardíaca sinusoide normal.

El marcapasos cree que está conectado con el paciente y comienza a responder. Luego verificamos la respuesta para ver si realmente diagnostica la arritmia cardíaca y si realmente envía los golpes de rescate correctamente.

Este desarrollo se encuentra actualmente en un proceso de detección completo de la FDA para obtener la aprobación para su uso. Hasta ahora, este es un programa incompleto llamado "Mi corazón es tu corazón". Puede encontrar información detallada sobre ella si está interesado.

Además, a menudo interactuamos con la comunidad de fabricantes de dispositivos médicos. Los invitamos cada verano al Centro de Seguridad de Dispositivos Médicos en Ann Arbor junto con las clínicas responsables de administrar las clínicas, y comparten sus quejas y preocupaciones sobre los dispositivos médicos en la mesa general. Teníamos una compañía, a la que simplemente mostramos todos los problemas existentes, respecto de los cuales nadie acudiría al fabricante de equipos médicos. Esta es una nueva cultura de comunicación.

Así que no sé si alguno de ustedes ha realizado análisis de seguridad o ingeniería inversa. Veo un par de personas. Esto es algo muy escrupuloso, casi un arte, porque se trata de elementos sociales en la producción, especialmente en la producción de dispositivos médicos, porque la vida está en juego. Puede ser muy, muy difícil compartir este tipo de problemas con personas que realmente pueden solucionarlos. Por lo tanto, esto a menudo requiere contacto personal.

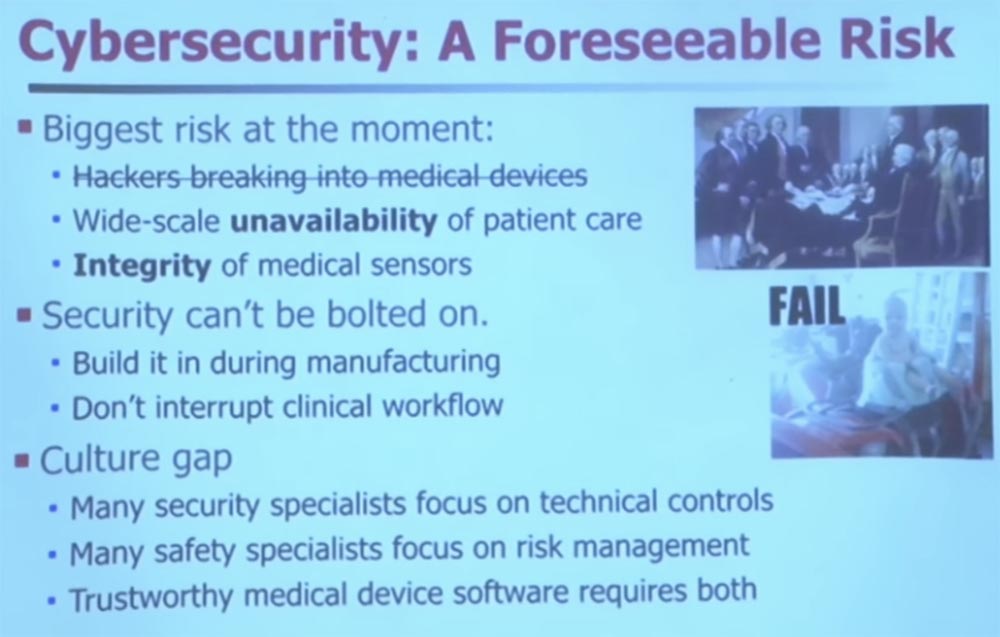

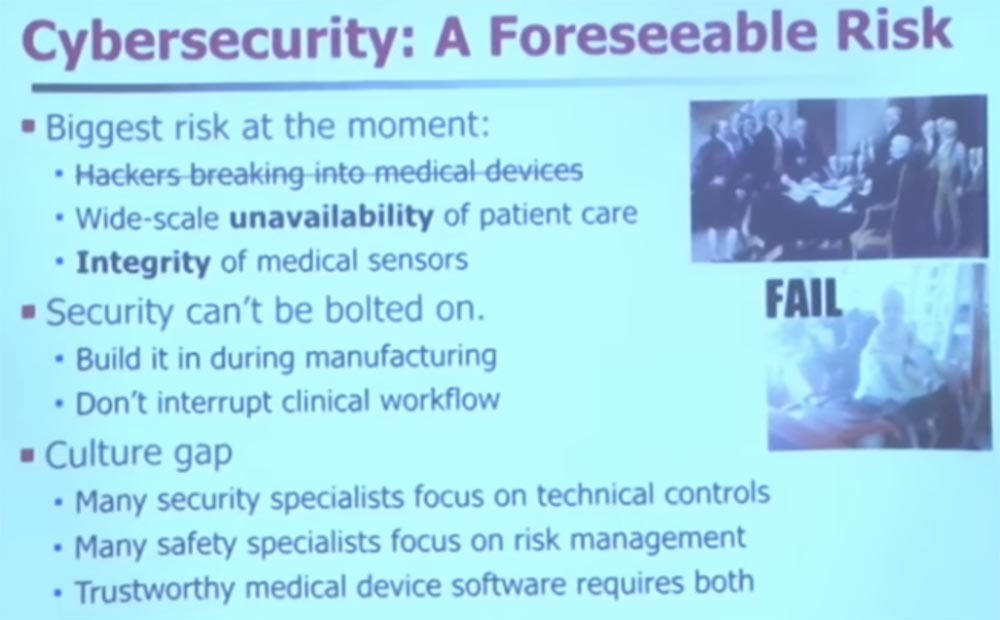

Quiero ahorrar un poco más de tiempo. Espero que tengamos algunas preguntas, porque creo que tenemos cinco o 10 minutos. Pero quiero disipar un par de mitos. Probablemente conozca muchos titulares de periódicos y programas de televisión sobre cómo los piratas informáticos ingresan a dispositivos médicos. Quizás esto sea un problema, pero este no es el único y, además, no es el problema más significativo. Es difícil considerarlo como un problema cuando se analiza la seguridad, porque en realidad hay dos problemas más importantes.

El primero es la falta de acceso a gran escala a los dispositivos debido a la inaccesibilidad de la atención al paciente. Por lo tanto, olvídate de los oponentes externos: ¿qué pasa si solo tienes programas maliciosos que entran accidentalmente en dispositivos médicos, porque todos funcionan bajo el mismo sistema operativo? ¿Qué sucede cuando 50,000 bombas de inyección fallan al mismo tiempo? En este caso, es muy difícil garantizar la atención adecuada del paciente.

Uno de mis colegas me escribió que su laboratorio de cateterismo estaba cerrado.

Los laboratorios de cateterismo son una especialización relativamente nueva. Este es un tipo especial de quirófano para cirugía mínimamente invasiva. Tuvieron que cerrar un laboratorio de este tipo en su clínica porque una enfermera accidentalmente trajo un virus de una unidad USB, desde la cual quería transferir fotos familiares a Yahoo. De alguna manera, el malware entró e infectó su laboratorio de cateterismo. Por lo tanto, tuvieron que cerrarlo y detener todo el trabajo.

Entonces, si está esperando una angioplastia, ahora este centro médico en particular no está disponible para usted. Deberá utilizar uno de los centros de respaldo. Por lo tanto, la disponibilidad de equipos médicos para el personal médico es una de las cosas clave que a menudo se olvida en términos de seguridad.

El segundo problema importante es la integridad del sensor. Si su dispositivo médico está infectado con malware, su funcionamiento cambia de una manera que sus desarrolladores no podrían prever. Aquí hay un ejemplo muy simple. Digamos que algo de malware entra en un temporizador. Lo despiertan para enviar paquetes de red y spam. Toma algo de tiempo ¿Qué sucede si su dispositivo médico asume que controla completamente las interrupciones del sensor para recopilar lecturas y luego se omiten las interrupciones? Quizás este sensor regula la configuración de energía del dispositivo médico, pero debido al malware, se perdió el siguiente testimonio. - , . .

, . , , , . , , .

, - , . , ?

. , Windows 95. , OS / 2, Windows XP.

, , . , , .

- , . , , . .

, , Gmail . , «», .

- , «». , . : « Dos Equis, ?», – , -, .

, , . , . , , — . , « , ». . , , , , «» , ?

– , . , , , . , , , , , ? ? , , … .

, , , , . , , .

, , , , . , CBC, , . , .

, , « ». . , , ? , ?

, , . , , , !

: « , . , . , -? ? , ? , 30 ». , , . , . . -, , . , , .

, . -, . .

. , , . , .

, , , , . . — . , .

, 5-10 , . . , . , , , - .

:

: ?

: , , . , , — . . , . . . , , , . , , .

. , . . , . , , , , . . , , .

: , , — , , , . .

: , , , , , ? . , , . — , .

, , , .

, , . — , , . -, «- » CHS, Mandiant. , . , , . — , ? , , (, 2013 , 180 206 29 ).

. , , , , .

, , , . , , . , , , .

.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?