Apple ha publicado

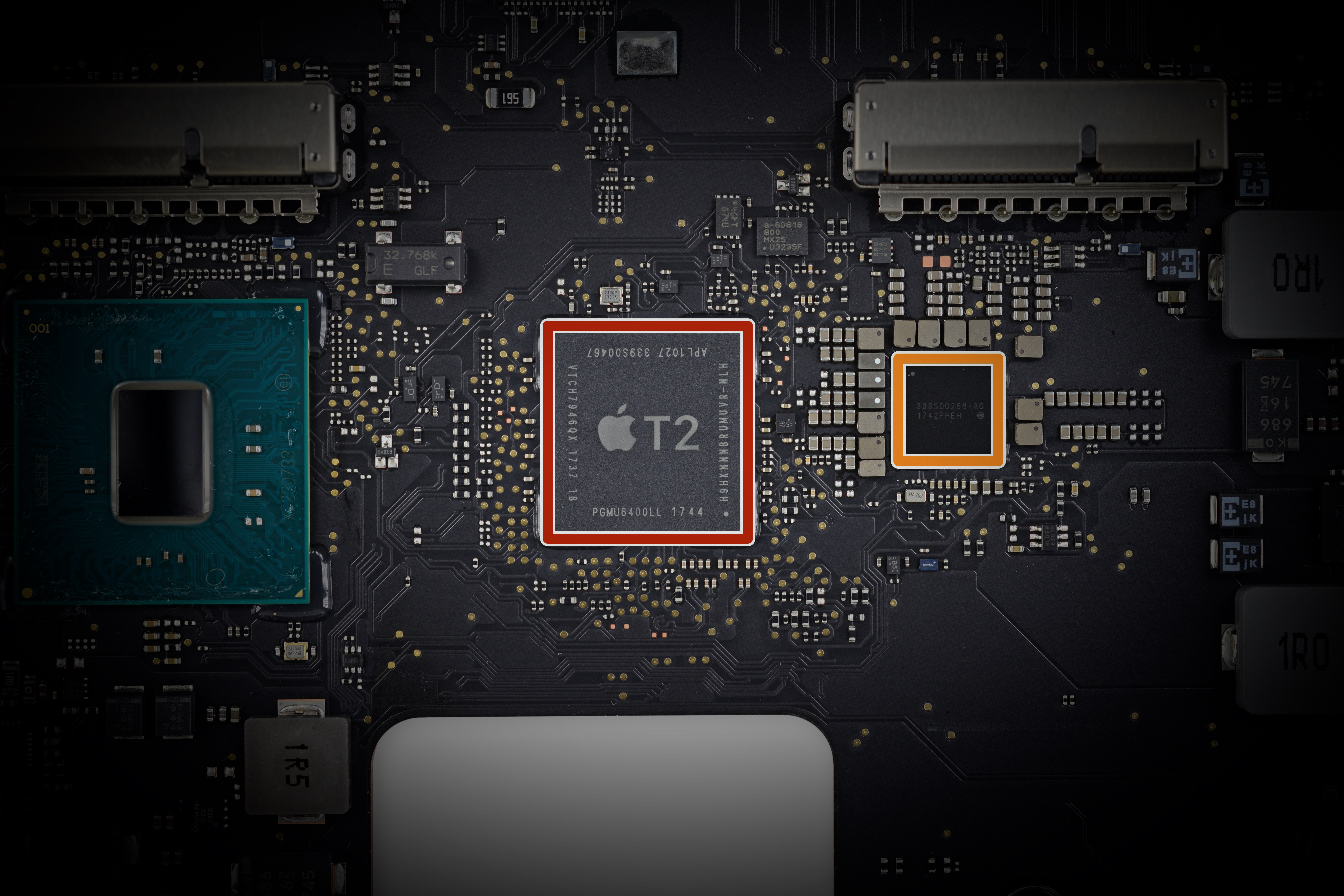

documentación sobre el chip de seguridad T2, que está integrado en los últimos modelos de portátiles de marca, incluido el MacBook Pro presentado a principios de este año y el recién anunciado MacBook Air.

Hasta hoy, poco se sabía sobre el chip. Pero ahora resulta que este es un chip muy interesante. Tiene una serie de funciones de seguridad, que incluyen el almacenamiento y la protección de las claves de cifrado del dispositivo, los datos de huellas digitales y la función de arranque seguro. Además, el

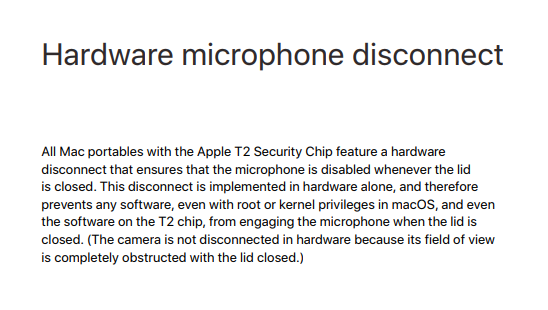

hardware del chip silencia el micrófono de la cámara incorporada al cerrar la tapa de la computadora portátil.

"Este silencio se implementa a nivel de hardware y, por lo tanto, no permite que ningún software, incluso con privilegios de raíz o kernel en macOS, e incluso software en el chip T2, encienda el micrófono cuando la cubierta está cerrada", dice el manual, donde funciona el silencio del hardware El micrófono tiene un párrafo.

También agrega que la videocámara en sí

no apaga el hardware, porque "su campo de visión está completamente bloqueado por la cubierta cerrada".

Apple dijo que la nueva característica agrega un nivel de seguridad "sin precedentes" para Mac. Estamos hablando de protección contra malware, troyanos y RAT, que recientemente se han generalizado para el sistema operativo macOS (en Windows, estos programas existen en gran cantidad hace mucho tiempo).

La amenaza de conectar hackers a cámaras web en computadoras portátiles se hizo realidad hace unos años, con la proliferación de las Herramientas de administración remota (RAT). Luego, entre los usuarios, se extendió la costumbre de pegar una cámara web portátil con una cinta eléctrica o una etiqueta adhesiva opaca.

Hasta cierto punto, algunos usuarios pensaban que era casi imposible activar cámaras web en las computadoras portátiles de Apple sin el conocimiento del usuario, pero el año pasado, se descubrió un

malware Fruitfly que disipó este mito.

A primera vista, el malware es bastante simple y consta de solo dos archivos:

~/.client

SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

~/Library/LaunchAgents/com.client.client.plist

SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3El archivo .plist en sí solo mantiene el .client ejecutándose todo el tiempo. Pero este último es mucho más interesante: es un script Perl minimizado y ofuscado que, entre otras cosas, establece una conexión con uno de los servidores de administración.

Pero la parte más interesante del script está al final de la sección __DATA__. Allí se encontró un archivo binario Mach-O, un segundo script Perl y una clase Java que el script extrae, escribe en la carpeta / tmp / y ejecuta. En el caso de la clase Java, comienza estableciendo pple.awt.UIElement en verdadero, es decir, no aparece en el Dock.

Es este binario el que toma capturas de pantalla (desde la pantalla) y accede a la cámara web. Los investigadores señalan que para esto el malware utiliza llamadas al sistema verdaderamente "antiguas" que se usaron antes de OS X.

SGGetChannelDeviceList

SGSetChannelDevice

SGSetChannelDeviceInput

SGInitialize

SGSetDataRef

SGNewChannel

QTNewGWorld

SGSetGWorld

SGSetChannelBounds

SGSetChannelUsage

SGSetDataProc

SGStartRecord

SGGetChannelSampleDescriptionA partir de esto, concluyen que los autores no tienen experiencia en el desarrollo moderno para Mac, pero usan la documentación anterior, que insinúa su origen extranjero de una región donde la tecnología de Apple no está instalada en todas partes. Además, el binario incluye la fuente de la biblioteca abierta libjpeg en la versión de 1998. De una forma u otra, pero el malware realiza con éxito sus funciones y espía a los usuarios de Mac a través de la cámara web incorporada de la computadora portátil.

Se sabe que el espionaje a través de cámaras web portátiles es utilizado no solo por hackers curiosos para el entretenimiento, sino también por servicios especiales. En inteligencia británica, GCHQ ha estado operando durante muchos años para desarrollar tales troyanos como parte del programa

Optic Nerve . Incluso algunos expertos en tecnología como Mark Zuckerberg

grabaron la cámara web en una computadora portátil

con cinta aislante .