Investigadores de la Universidad de Radboad (Países Bajos)

hablaron sobre las vulnerabilidades en el sistema de protección de algunas unidades de estado sólido. Permiten que un atacante omita la función de cifrado del disco y obtenga acceso a la información en el disco sin tener que conocer la contraseña de acceso.

Es cierto que el problema sonado se refiere solo a los modelos SSD que admiten el cifrado de hardware debido a la presencia de un chip incorporado, que está separado del módulo principal.

Dichos dispositivos se denominan SSD con cifrado de hardware incorporado. Se han vuelto muy populares en los últimos años, ya que se cree que cifrar el contenido de la unidad bloquea el acceso a los datos de los ciberdelincuentes. Sin embargo, hay una forma de eludir la protección: los ciberdelincuentes pueden robar contraseñas de acceso manipulando el contenido de la RAM.

Pero eso no es todo, el

problema es que hay una forma de acceder a los datos sin una contraseña, para esto es necesario usar la vulnerabilidad en el firmware de SED. Vulnerabilidades de este tipo afectan las especificaciones de

seguridad ATA y

TCG Opal .

El principal problema es que, además de las contraseñas de acceso establecidas por los propietarios de la SSD, también hay una contraseña maestra que se configura en la fábrica. Si cambia esta contraseña, se elimina la vulnerabilidad mencionada anteriormente; de lo contrario, el SSD y sus datos están abiertos a los atacantes, por supuesto, aquellos que saben exactamente qué hacer.

Pero también hay un inconveniente: el hecho es que como resultado de la escasez de fabricantes de dichos dispositivos, la contraseña de cifrado seleccionada por el usuario y la clave de cifrado DEK no están conectadas criptográficamente. En otras palabras, un atacante puede encontrar el valor DEK (los datos necesarios están ocultos dentro del chip SED) y luego usarlo para descifrar los datos sin tener que conocer la contraseña establecida por el usuario.

“La falta de un paquete criptográfico es un desastre. Debido a una falla, los datos del usuario están débilmente protegidos. Los datos almacenados en el disco se pueden restaurar y copiar fácilmente ”, dice uno de los investigadores que descubrió el problema. Los expertos publicaron los resultados de los estudios y sus conclusiones en forma de artículo (

puede descargarlo

aquí ).

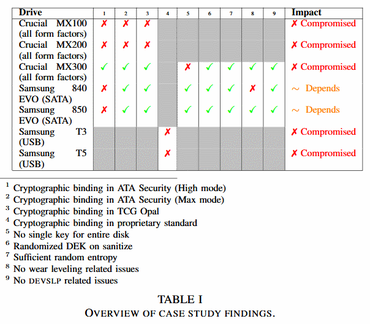

Desafortunadamente, los científicos pudieron examinar una pequeña cantidad de unidades de estado sólido, sus modelos se indican a continuación. Sin embargo, todos los dispositivos estudiados resultaron ser vulnerables.

Los investigadores examinaron SSD externos e integrados con soporte de cifrado de hardware. En su opinión, una gama mucho más amplia de tales dispositivos está sujeta a grietas. El estudio se completó en abril de este año, hasta ahora, los científicos junto con la policía holandesa intentaron notificar a todos los fabricantes de los dispositivos estudiados sobre el problema.

Se informa que compañías como Crucial (Micron) y Samsung han lanzado una actualización de firmware para unidades de estado sólido, resolviendo así el problema. Es cierto que esto puede no ser suficiente.

El hecho es que los investigadores comenzaron a profundizar su trabajo, realizando un estudio sobre la seguridad de los datos de los usuarios de diferentes sistemas. Los usuarios de Windows están en mayor riesgo porque algunos servicios exacerban el problema en este sistema operativo. Entonces, el problema puede llamarse Windows BitLocker, un sistema basado en software para cifrar datos en un disco que se ejecuta en el sistema operativo Windows.

Tan pronto como BitLocker

descubre SSD con soporte de cifrado de hardware, el servicio se apaga y los datos no se cifran con Windows, el sistema operativo "espera" soporte de hardware. Por lo tanto, los usuarios que aún trabajan con SSD rucial y Samsung y que no han actualizado el firmware de sus unidades, de hecho, mantienen sus datos abiertos para todos.

La buena noticia es que aún se puede hacer que BitLocker funcione en este caso, para esto debe cambiar algunas configuraciones de la

directiva de grupo . Pero en este caso, debe formatear la unidad y comenzar a trabajar desde cero.

Pero en este caso, la protección es doble y no hay problemas especiales, de hecho, no. Según los investigadores que descubrieron el problema, su raíz está en las especificaciones creadas por los desarrolladores del cifrado de hardware.