Tarde o temprano, esto sucede: abre YouTube en su teléfono móvil, pero en lugar de un montón de videos, recibe una oferta para actualizar con urgencia. O, finalmente, tómese el tiempo para jugar en Playstation, pero luego las actualizaciones acaban de llegar, las descarga e instala durante media hora, luego apaga la consola. O vaya al área de administración de WordPress para escribir una gran publicación, pero es hora de actualizar tanto WordPress como los complementos.

El problema de hoy es sobre actualizaciones del sistema operativo Android, parches para dos complementos en WordPress, en resumen, sobre lo que tendrá que hacer si tiene un teléfono inteligente o un sitio web. Las actualizaciones para los complementos de Wordpress son interesantes, ya que muestran lo que sucederá si aún no pasa tiempo actualizando el código.

Vulnerabilidad en el complemento de WordPress para cumplimiento de GDPRLas noticias Investigación .

Sobre GDPR este año tuvimos un

problema por separado . Las normas estrictas para la protección de los datos privados de los ciudadanos de la UE son útiles incluso para usuarios de otros países, pero para los propietarios de sitios y los servicios de red aún representan un cierto dolor de cabeza. Muchos propietarios de sitios de WordPress resuelven el problema del cumplimiento de la ley de la manera habitual: instalando el complemento. Como se vio después, uno de estos complementos,

WP GDPR Compliance , resuelve un problema y agrega otro.

El complemento es bastante simple: agrega enlaces al acuerdo de confidencialidad en los formularios para comentarios o información personal (si compra algo) y rastrea el hecho del consentimiento del cliente para el procesamiento de datos personales. Los especialistas de Wordfence descubrieron que la versión del complemento 1.4.2 y anteriores contienen una vulnerabilidad grave: la entrada del usuario no se verifica y, con un mensaje preparado, puede sobrescribir la configuración del motor de WordPress. La vulnerabilidad se descubrió después de un ataque activo en sitios con el complemento instalado: desconocido se abrió por defecto el registro de usuario cerrado en el sitio y se asignó a todos los usuarios nuevos el estado de administrador.

Esto abre el acceso total a los datos almacenados en el sitio: por lo tanto, el complemento para el cumplimiento de los estándares GDPR potencialmente conduce a problemas con este mismo GDPR. Según la legislación, la fuga de datos del usuario debe procesarse en consecuencia, y la información sobre el incidente debe transmitirse a las autoridades competentes. El ataque fue descubierto debido a la incapacidad de barrer las huellas, aunque tuvo lugar un intento de limpiar los registros. Para este escenario de ataque, no se sabe con qué propósito fueron pirateados los sitios. Otro escenario

descubierto por Sucuri implicó la descarga de datos de un dominio específico. Ese sitio se deshabilitó de inmediato, por lo que (presumiblemente) no se carga el código malicioso en los sitios de las víctimas. En cambio, los sitios afectados son simplemente lentos, con errores y no completamente abiertos.

Y así es como se veía desde el lado de un administrador de sitio desprevenido: vas al panel de administración, y hay un nuevo complemento instalado (inyectando código PHP en todas las páginas del sitio), los nombres de los administradores en la lista son desconocidos, y lo que sucede no está claro. En la versión 1.4.3 del complemento, se eliminó la vulnerabilidad y, según las estimaciones del sitio de WordPress, se instaló en más de cien mil sitios.

El complemento WP GDPR funciona con uno de los sistemas de comercio electrónico más populares para la plataforma WordPress conocida como

WooCommerce . Se descubrió una vulnerabilidad grave en ella (

noticias ). La plataforma ofrece varios niveles de acceso al contenido del sitio, y no es necesario ser administrador para administrar la tienda, hay una función especial de Gerente de tienda. Tal "zavskladom" teóricamente puede obtener derechos de administrador debido a la vulnerabilidad que

encontraron los especialistas de RIPSTech.

La vulnerabilidad es interesante: el papel del gerente de la tienda implica la capacidad de editar usuarios de un rango inferior, más precisamente, solo compradores. Esta característica se integró (no sin la ayuda de muletas) con el sistema de control de derechos de la plataforma WordPress. Mientras el complemento esté allí, todo funciona: el rol de gerente de la tienda tiene la capacidad de editar perfiles, y el sistema WooCommerce aclara que estos son solo compradores. Pero si elimina el complemento, se vuelve más interesante: un usuario con el rol de gerente de tienda sigue siendo un usuario de WordPress, y los derechos de edición de otros perfiles se extienden a toda la plataforma, incluidos los administradores del sitio.

Por lo tanto, el ataque se lleva a cabo en dos etapas: un agujero de seguridad permite al administrador insatisfecho con las condiciones de trabajo eliminar el complemento WooCommerce. El segundo permite obtener derechos de administrador; Es cierto que si el complemento de la tienda en línea es demolido, entonces el atacante se convierte en el administrador de un sitio casi vacío. Según WordPress, el complemento WooCommerce se ha instalado en más de 4 millones de sitios, y este es un tercio de todo el comercio electrónico en línea. La vulnerabilidad se cerró en octubre y las últimas versiones del complemento WooCommerce no se ven afectadas.

La actualización de Android cierra siete vulnerabilidades críticasLas noticias Boletín de seguridad de Android de noviembre.

Plugins de WordPress actualizados, es hora de actualizar Android. En el siguiente conjunto de parches del 5 de noviembre, se cerraron siete vulnerabilidades críticas en el código de Android. Cuatro de ellos se encontraron en el componente Media Framework, en el mismo lugar donde se encontró la conocida vulnerabilidad

StageFright hace tres años. Permiten ejecutar código arbitrario de forma remota al abrir un sitio web con un elemento multimedia "preparado". Se descubrieron otras tres vulnerabilidades críticas en el código propietario de Qualcomm. Google no divulga información detallada sobre ellos, esperando que esto sea realizado por el proveedor del equipo. Además, se cerraron 18 vulnerabilidades en la biblioteca libxaac, un módulo experimental para comprimir y decodificar contenido multimedia, que se decidió no incluir más en la base de código principal de Android.

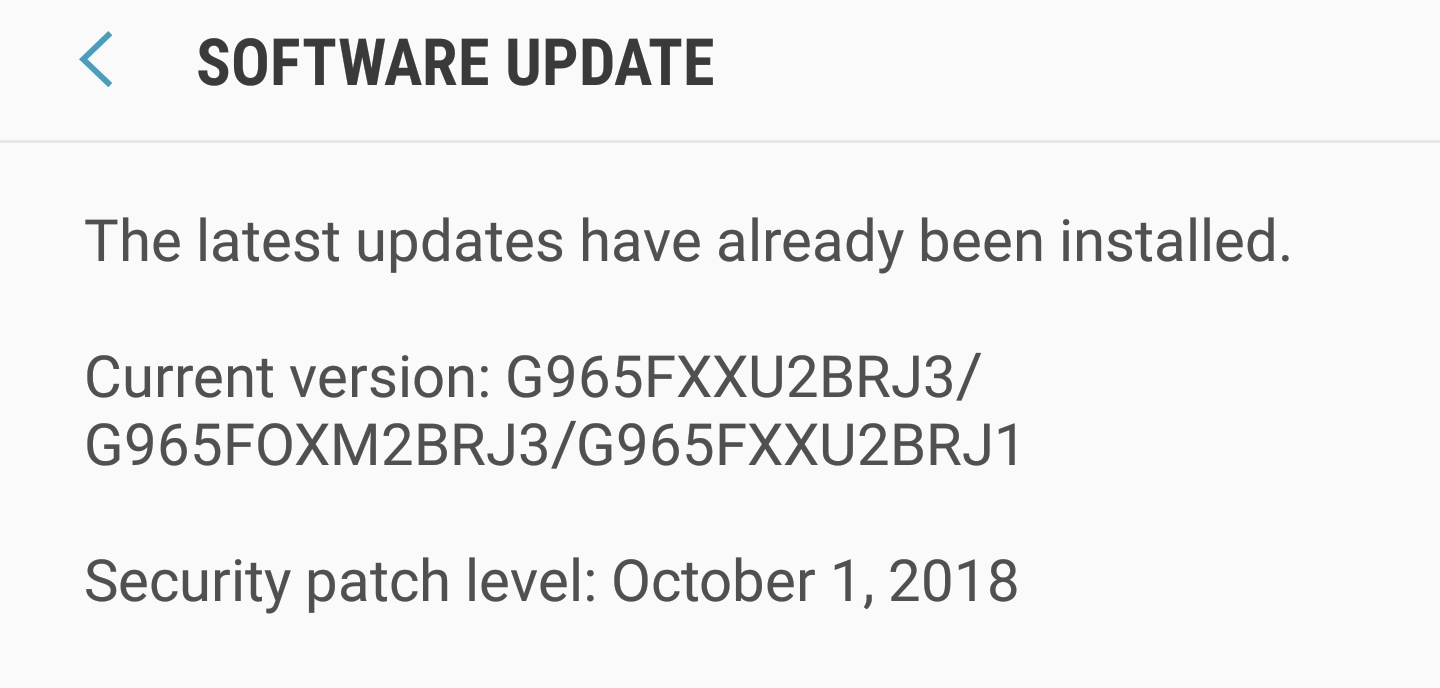

Las actualizaciones cubren problemas principalmente en la última (novena) versión de Android, pero una serie de vulnerabilidades, incluida una vulnerabilidad crítica en Media Framework, fueron parcheadas para versiones anteriores del sistema operativo, comenzando con la séptima. Los fabricantes de teléfonos inteligentes reciben información sobre los próximos parches un mes antes del lanzamiento público para preparar las actualizaciones con anticipación. Pero, como se puede ver en la captura de pantalla anterior, durante la semana la actualización no se entregó a todos los teléfonos inteligentes compatibles.

Estamos esperando y actualizados.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.