Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3Lección 16: "Ataques de canal lateral"

Parte 1 /

Parte 2 /

Parte 3Lección 17: "Autenticación de usuario"

Parte 1 /

Parte 2 /

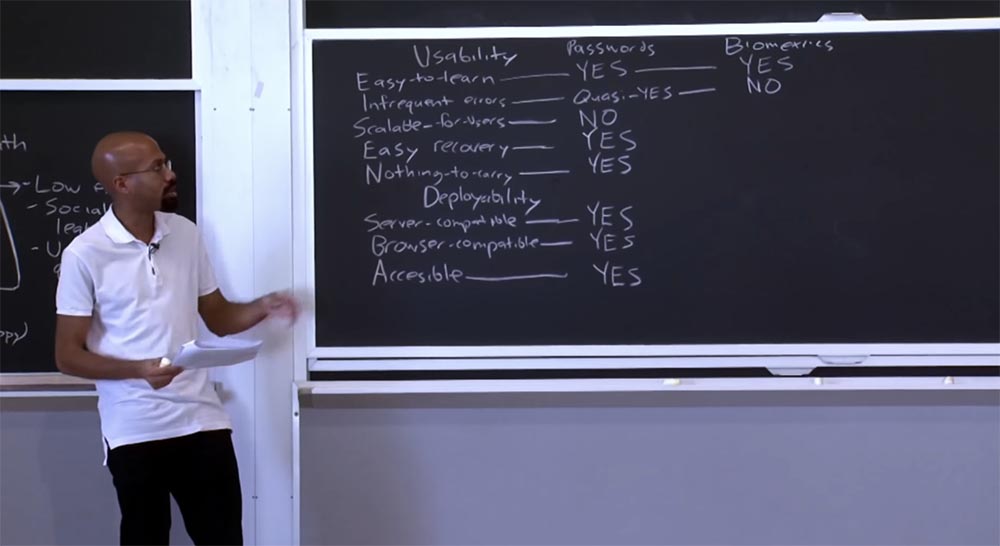

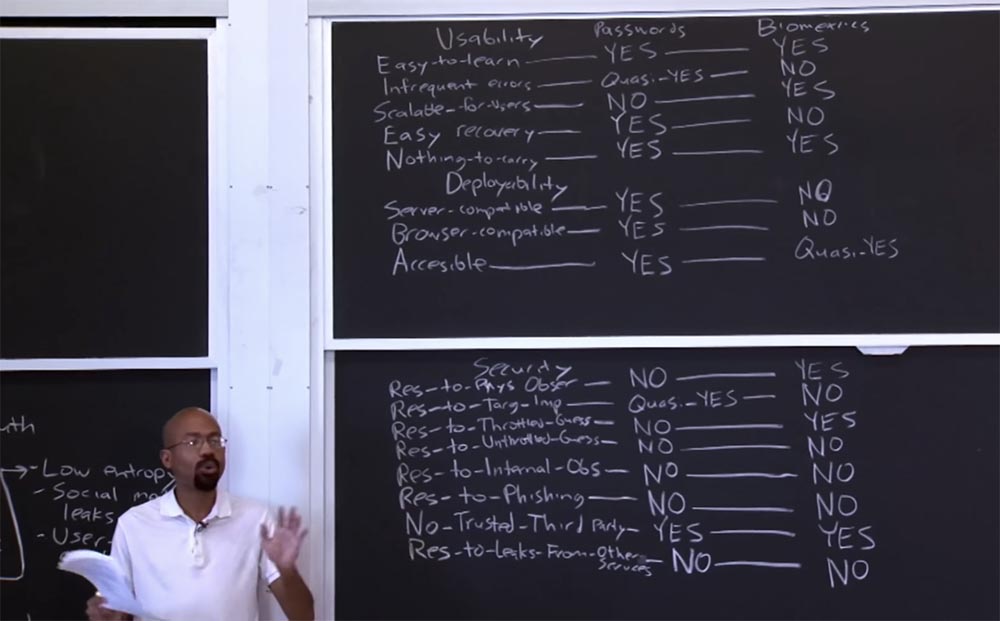

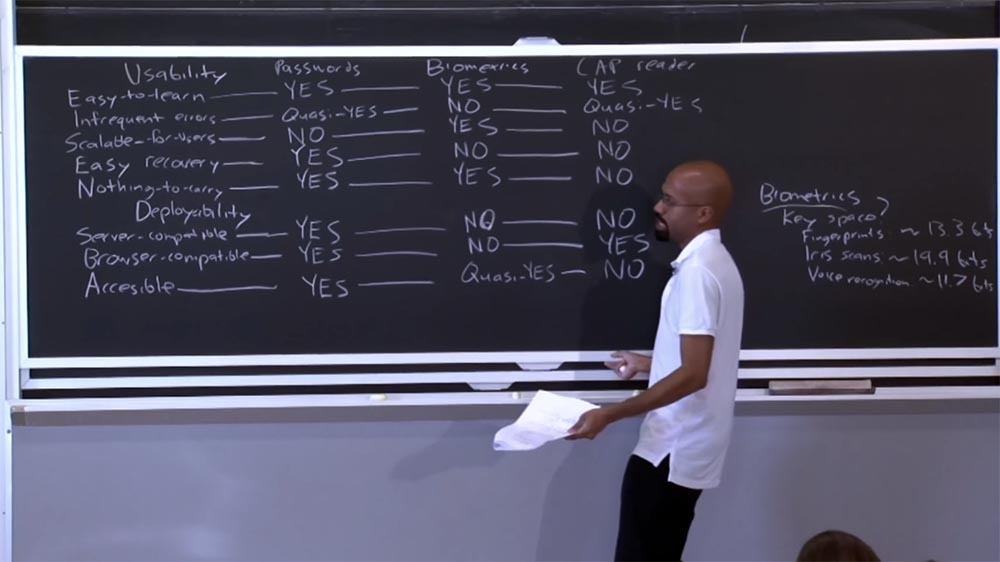

Parte 3 Por lo tanto, la seguridad de la biometría es relativa: si ve qué entropía tiene, no es mucho mejor que la entropía de las contraseñas. Si recuerdas, la entropía de las contraseñas varía de 10 a 20 bits. Esto es un poco problemático, pero aún le permite comparar datos biométricos con contraseñas. Entonces, según los autores, la biometría es fácil de aprender, ya que solo necesita posicionar su cuerpo de cierta manera, acercar su ojo al escáner de la retina, y así sucesivamente, de modo que la biometría y las contraseñas cumplan con los requisitos.

Estudiante: ¿cuáles son las razones de tales valores limitantes de entropía, por ejemplo, huella digital y retina?

Profesor: Creo que estos valores se deben al equipo utilizado, "hardware". Si tiene un escáner con una resolución de escaneo más alta, estos valores de entropía serán más altos. Creo que hay un cierto límite mínimo garantizado de reconocimiento de un individuo, como el ADN y similares, y es obvio que estos no son límites fundamentales de la entropía.

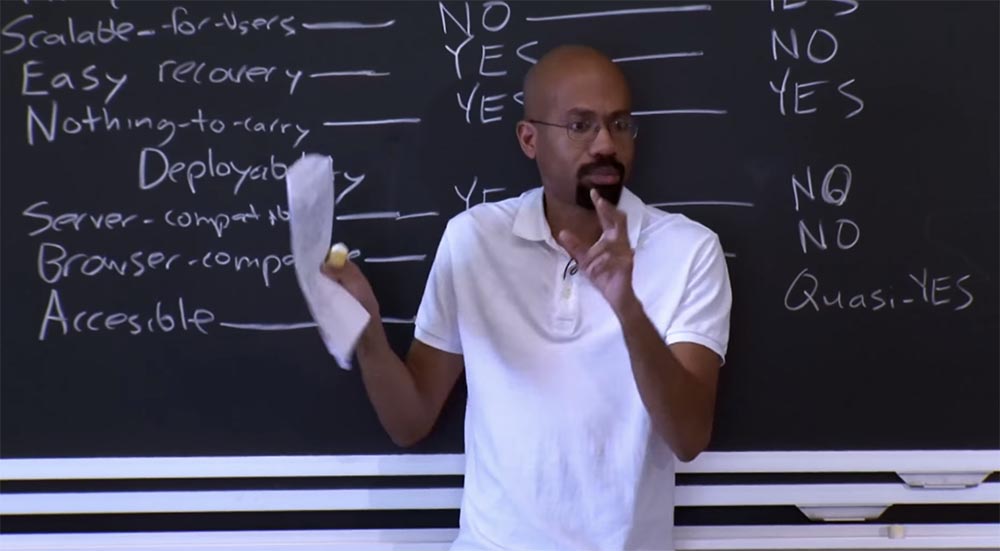

Entonces, los autores dicen que la biometría se estudia fácilmente, porque es fácil aprender a usar escáneres. Curiosamente, la biometría tiene algunas características, por lo que está más sujeta a distorsiones que las contraseñas. Por ejemplo, su voz puede cambiar, puede estar ronco debido a un resfriado, por lo que la biometría no cumple con el requisito de errores raros en el uso y los autores escriben la palabra "no" aquí.

Se respeta el requisito de escalabilidad, por lo que los autores indican que sí. La biometría le corresponde, porque básicamente usted se pone a disposición de los servicios en los que desea iniciar sesión, por lo que esta es una muy buena oportunidad biométrica.

En relación con el requisito de recuperación fácil, los autores indican una discrepancia y escriben "no". Porque si alguien roba la huella digital de su retina para la autenticación, restaurar su acceso será muy problemático, ya que no podrá adquirir nuevos ojos. Por lo tanto, la recuperación fácil con respecto a la biometría es un gran problema.

El requisito "nada extra", es decir, la capacidad de no utilizar ningún dispositivo adicional para la autenticación, se cumple aquí, ya que automáticamente lleva todo lo que necesita para la autenticación.

En términos de requisitos de implementación, la biometría no tiene ventajas particulares sobre las contraseñas. No cumple con el requisito de compatibilidad del servidor. Tampoco cumple con el requisito de compatibilidad con los navegadores, porque los navegadores no tienen escáneres de retina y similares.

El requisito de accesibilidad es condicional, por lo tanto, los autores indican "condicionalmente sí".

Creo que esta convención se explica por posibles errores de entrada de datos para personas con discapacidades y algunas dificultades en el uso de la biometría, incluso por parte de personas comunes, así como por los complejos aspectos físicos de este esquema. Por lo tanto, la disponibilidad de datos biométricos está en un nivel bajo, lo cual es bastante decepcionante.

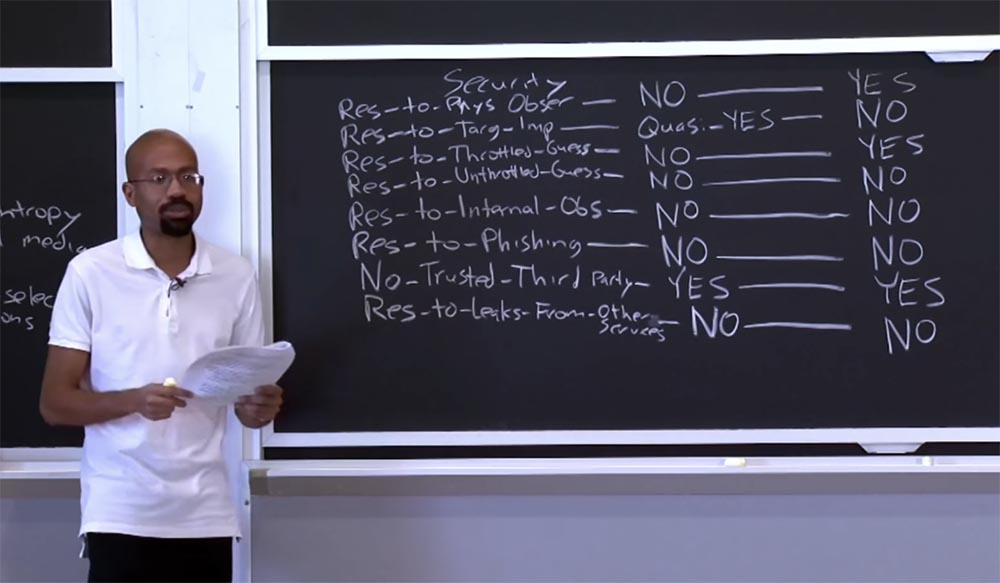

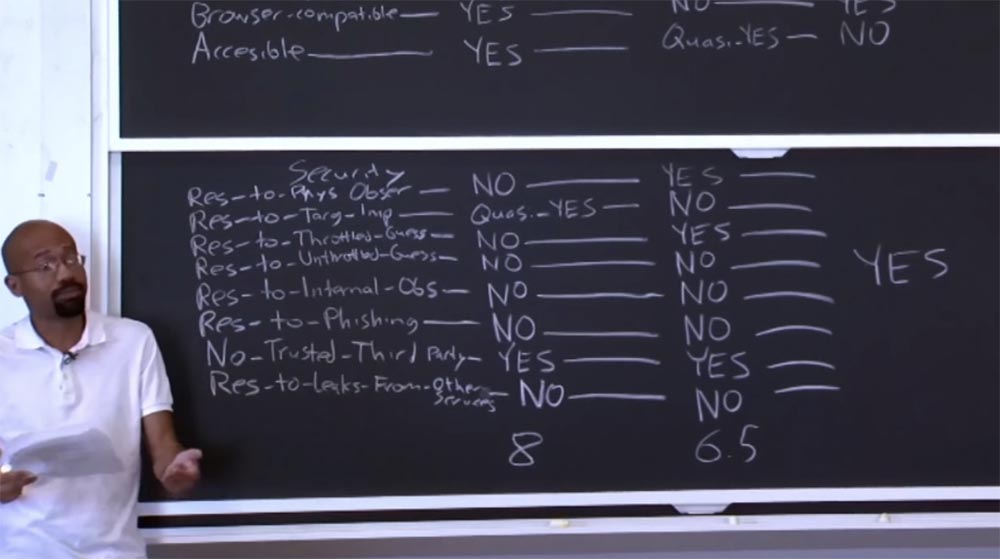

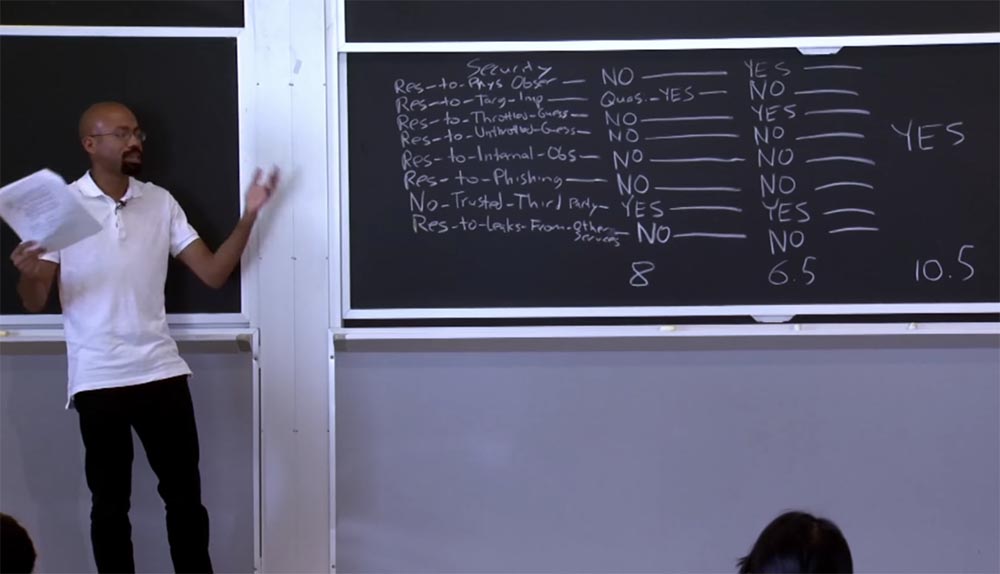

Considere los requisitos de seguridad. Con respecto a la resistencia a la observación física, los autores dicen que sí. Esto significa que si alguien observa cómo usa el escáner de iris o el escáner de huellas digitales, esto no le dará ninguna oportunidad de hacerse pasar por usted. Quizás, con respecto al reconocimiento de voz, esto no es muy confiable, ya que la voz se puede grabar y reproducir.

Estudiante: sin embargo, un atacante puede tomar su foto, usar un cristal de copia especial y obtener una impresión de retina de alta resolución, o incluso puede copiar sus huellas digitales en una película especial.

Profesor: tiene razón, hay dificultades porque, utilizando un enfoque científico de la tecnología moderna, alguien puede tratar de hacerse pasar por usted, pero con respecto a la seguridad, existe una metodología especial para evitar tales oportunidades. Es por eso que en algunos casos los autores del artículo no dicen "sí" categóricamente, sino que usan "sí condicional", es decir, el cumplimiento condicional de los requisitos. Pero aquí queremos decir observación física, y no el uso de ningún medio técnico para robar sus parámetros biométricos.

Con respecto a la resistencia a la suplantación de objetivos de otra persona, los autores indican "no" solo por las razones de las que acaba de hablar. Porque si quiero personificarme solo para ti, encontraré un vidrio que copiará la huella de tu retina o usaré una película en la que habrá copias de tus huellas digitales, y puedo usarlo para mi actividad criminal.

Los autores indican que la biometría es resistente a los intentos de conjeturas intensas, pero no es resistente a las conjeturas no intensivas. La razón es la siguiente. En el primer caso, el atacante no puede resistir la protección de Antihammering, pero si puede adivinar la velocidad que quiere, la situación es diferente. Si recuerdas, la entropía de la biometría no es lo suficientemente grande. Por lo tanto, si tenemos uno que utiliza adivinanzas no forzadas, decimos que no, la biometría en este sentido es débil.

En relación con el requisito anterior, podemos decir que aunque la biometría tiene un pequeño espacio de entropía, tiene una gran distribución aleatoria de indicadores dentro de este espacio de entropía. Esta es su diferencia con las contraseñas, porque las contraseñas tienen tanto un pequeño espacio de entropía como grupos de valores muy cercanos dentro de él.

La biometría no resiste el requisito de resistencia a la observación interna, los autores dicen "no". Esto se debe a que alguien puede dañar el lector de huellas digitales y obtener acceso a su huella digital, que es esencialmente un secreto estático y puede reutilizarse.

Con respecto a la resistencia al phishing, los autores también dicen que no. En relación con la falta de confianza en un tercero, se indica "sí". Es de interés el requisito de resistencia a las fugas a través de otros servicios: aquí dicen que no. Esta es prácticamente la misma razón por la que las contraseñas no cumplen este requisito, porque sus datos biométricos son tokens estáticos. Por lo tanto, si uso mi huella digital de retina para la autenticación en Amazon.com y se produce una fuga de datos, entonces sus datos se pueden usar para la personalización en Facebook.

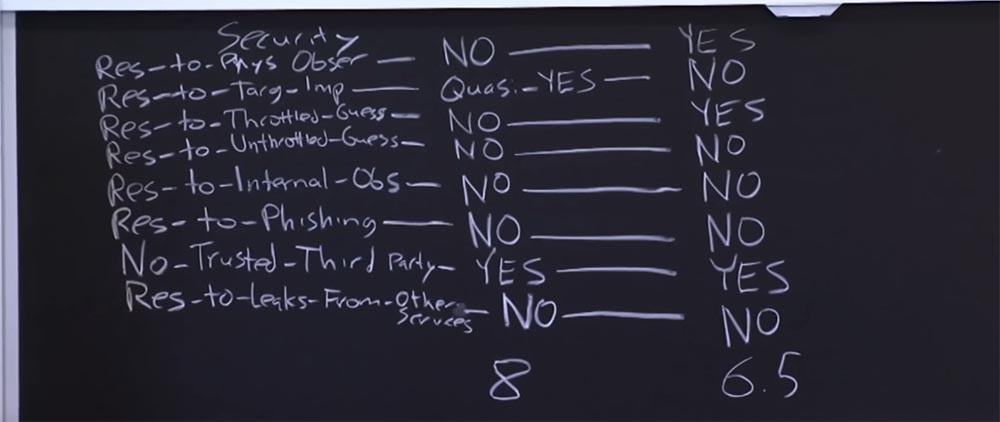

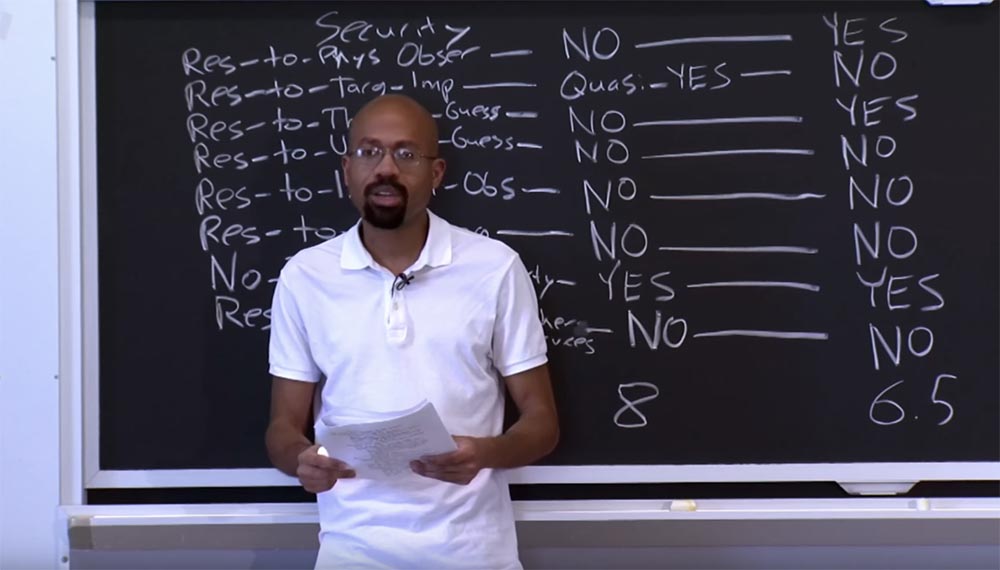

Entonces, ¿qué significan las dos columnas con estos "sí", "condicionalmente sí" y "no"? Una de las muchas formas de interpretar esto es que podemos resumir los resultados.

Supongamos que cada "sí" corresponde a 1 punto, cada "no" corresponde a 0 puntos y cada "sí" condicional es igual a 0,5 puntos. Debe comprender que si tal esquema de calificación, si no es completamente al azar, sigue siendo bastante aleatorio.

Sin embargo, este es un ejercicio bastante interesante para entender lo que discute el artículo de la conferencia. Entonces, calculamos el resultado para todos los parámetros de la tabla. Veremos que las contraseñas obtienen un puntaje total de 8 puntos, y la biometría: 6.5 puntos. ¿Y qué significan estos 2 números?

Creo que estos son números muy interesantes, porque no tienen una característica cuantitativa, sino cualitativa. Estas cifras no significan que al desarrollar esquemas de seguridad, estos resultados deben tenerse estrictamente en cuenta, solo muestran que la biometría no elimina las contraseñas. Esto no significa que tendremos mucho más éxito en resistir los ataques de fuerza bruta utilizando contraseñas, solo los autores de este artículo, después de haber colocado esta tabla, recomiendan prestar atención al hecho de que las contraseñas son mejores en algunos aspectos, la biometría es algo peor y esa biometría También tiene ventajas y desventajas.

Esto significa que, en una situación de seguridad particular, puede comparar el rendimiento y elegir los factores de protección más adecuados. Por lo tanto, estos puntos muestran que ambos métodos de autenticación son algo fuertes y débiles en algunos aspectos.

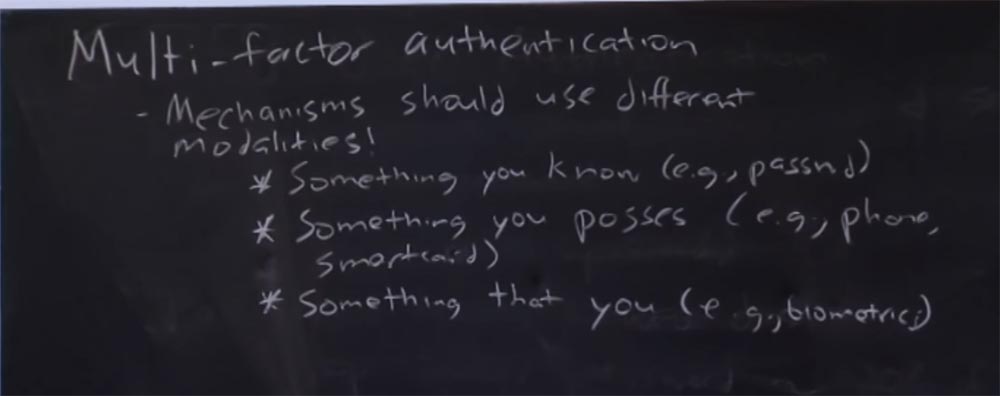

Entonces, considerando esta tabla, podemos decir que es muy difícil decir que un esquema de autenticación tiene ventajas abrumadoras sobre otro. Por lo tanto, vale la pena considerar cómo puede combinar varios esquemas de autenticación diferentes. Los autores trataron de traducir esta idea en un esquema que llamaron "autenticación multifactor", autenticación multifactor o MFA. Su idea es utilizar seguridad en profundidad, es decir, obligar al usuario a aplicar dos o más mecanismos de autenticación diferentes. Cada uno de estos mecanismos debe usar diferentes procedimientos o condiciones. Se entiende que estos mecanismos deben tener diferentes métodos de autenticación.

Por ejemplo, uno de estos mecanismos debería usar simultáneamente:

- algo que sabes, como una contraseña;

- algo que tenga a su disposición, como un teléfono celular o una tarjeta inteligente;

- algo que eres, por ejemplo, un indicador biométrico.

La idea es que si usa algo como este mecanismo, el atacante tendrá que robar muchas cosas diferentes para poder hacerse pasar por usted. Por ejemplo, un hacker puede robar su contraseña, pero no puede robar su teléfono. El ejemplo más común de dicho mecanismo es la autenticación de dos factores de Google, por ejemplo, en una cuenta de Gmail.

Suponga que tiene una contraseña para ingresar su correo, pero además, recibirá un mensaje de texto en su teléfono con un código que debe usar para confirmar que este buzón le pertenece. Y si ingresa este código, significa que si alguien ha tomado posesión de su contraseña, entonces el teléfono aún le pertenece. Por lo tanto, este mecanismo lo protege del pirateo total.

AWS, el servicio seguro en la nube de Amazon, también utiliza la autenticación de dos factores para sus servicios, y usted realiza dicha autenticación para, por ejemplo, administrar su máquina virtual y similares. También tienen la función de instalar una aplicación móvil en su teléfono que le permite ingresar su contraseña. También usan una cosa llamada dongle de seguridad personalizada, o la clave de seguridad electrónica de un usuario, que le permite realizar la autenticación de dos factores.

Todo esto se ve muy bien, pero hay algo que eclipsa el uso de la autenticación de dos factores. La experiencia ha demostrado que si proporciona al usuario un segundo método de autenticación además de las contraseñas, el usuario comienza a aplicar contraseñas más débiles. Porque cree que, dado que su seguridad es proporcionada por dos mecanismos de seguridad, la contraseña puede ser muy simple. Podemos concluir que a veces, mientras más protección brinde a los usuarios, más graves son para otras medidas de protección adicionales.

Estudiante: muchos servicios utilizan para identificar los últimos 4 dígitos de una tarjeta de crédito, lo que se puede adivinar fácilmente.

Profesor: tiene razón, en este sentido, el uso de tarjetas de crédito es muy interesante, porque además de estos 4 dígitos, la protección utiliza muchos otros esquemas para prevenir el fraude, pero desde el punto de vista del cálculo automático de combinaciones de números es bastante interesante. Es posible que haya notado que si usa su tarjeta en el extranjero, luego de insertarla en el cajero automático, pueden llamarlo desde el banco y preguntarle: "¿Usó su tarjeta ahora?" Y usted responde: "sí, sí Lo usé ". Por lo tanto, es mucho más fácil proporcionar seguridad con cajeros automáticos que cuando usa su tarjeta en sitios web o para comprar en tiendas en línea.

Porque por alguna razón, la información de su tarjeta puede estar fuera de su perfil seguro. Por ejemplo, en muchas librerías en línea como "My Little Pony", si no ingresa una contraseña de confirmación enviada a su correo electrónico o teléfono dentro de unos minutos, su tarjeta de crédito será bloqueada. La razón por la que hacen esto es porque tienen que elegir entre los intereses de una persona que puede traerles dinero y los intereses de un atacante que puede robarles ese dinero. Esta es una forma de seguridad que se coloca en el fondo de una infraestructura de sitio de comercio electrónico que utiliza análisis de máquinas para evitar fraudes y amenazas similares.

Entonces, ¿cuáles pueden ser las respuestas a las preguntas de tarea? Por ejemplo, la pregunta de qué factores potenciales influyen en la elección del esquema de autenticación en un montón de escenarios diferentes. Quiero decir, a un alto nivel, no hay conceptos claros de que este método de autenticación sea verdadero o falso. Necesitamos confiar en el resultado de nuestra discusión de hoy y abordarlo de esta manera: "en este escenario, pensaré más en este método de autenticación, y en este escenario, en otro método".

Por ejemplo, una de las preguntas se refiere a la autenticación en las computadoras públicas del sistema universitario de Athena y cómo los desarrolladores del sistema se ocuparon de esto.

Es posible que una cosa que sea bastante difícil de proporcionar en este caso sea la resistencia a la observación interna. Porque en este caso, podemos tener malware, computadoras desconocidas en la red, etc. Quizás con esto en mente, debería considerar la biometría, que en este caso parece una buena idea. Porque en la mayoría de los casos, un lector biométrico es el equipo preferido y confiable, porque es muy difícil falsificar los parámetros de su retina o huellas digitales.

Es cierto que si no puede garantizar la resistencia a la vigilancia interna, la biometría puede ser una mala idea, porque, por ejemplo, robar las huellas digitales de alguien de la base de datos puede ser perjudicial, porque esta información se utilizó para acceder a todos los servicios " Atenas ".

Entonces, si regresa a la pregunta de qué cosas deben ser atendidas en primer lugar, entonces puede haber una variedad de respuestas. Por ejemplo, los bancos deberían preocuparse en gran medida por la seguridad de los cajeros automáticos, por lo que la resistencia a la vigilancia física debería ser un requisito principal.

Es decir, si tengo la oportunidad de observar cómo interactúas con un cajero automático, esto no debería darme la oportunidad de hacerte pasar por ti. Además, vale la pena pensar en ladrones, porque si pierdo mi tarjeta de crédito, no debería ser así para que alguien pueda usarla para comprar cosas sin mi conocimiento. Si vuelve a lo anterior, la seguridad de una tarjeta bancaria debe ser proporcionada por diferentes mecanismos.

Si lo observa desde el punto de vista del uso de la biometría, surge la pregunta: ¿los bancos confían en los cajeros automáticos? ¿Confían en estos terminales físicos? Por un lado, puede decir "sí", porque fueron creados por los propios bancos, pero por otro lado, solo Zeus sabe lo que les puede pasar. En algunos países, el esquema de usar cajeros automáticos falsos, o cajeros automáticos "encubiertos", dispositivos que son similares en apariencia a los cajeros automáticos reales, es bastante popular. Cuando inserta una tarjeta en ella, hay un lector intruso que roba su información entre usted y el banco, o este falso cajero automático no se comunica con el banco, simplemente roba sus datos. Entonces, quizás, el banco no debería confiar en estas terminales. Y en este caso, la biometría no sería una buena idea. Puede parecer una buena idea, pero no está protegido del hecho de que alguien le robe su dinero, incluso si sus parámetros no coinciden con su identificación biométrica.

, - - , «» « ». , , , , , , - . , , , .

, , , .

, , CAP – (CAP — Chip Authentication Program, ). , , .

CAP – ? , , . .

PIN-. , MasterCard, , CAP – - . , , PIN, 8- . , , -, , , . .

CAP- , , «». « », , « » . , PIN- .

«», PIN- , , , CAP – .

«», CAP – , . , , CAP – .

«» , . , «», CAP- , HTML JavaScripts .

CAP- , 8- , .

, . , 8- , CAP-, . , , , .

, , - , , , .

, . , , . -, , — .

, CAP- . CAP- ? ? , 10,5 !

, . CAP- , , 8- - -. , . , , . , , , .

, CAP- -, , - , , , , , , «», . .

, . , !

.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?