¿Con qué frecuencia usa complementos ya creados con Splukbase, en lugar de escribir los suyos? ¿Siempre tienen lo que te gustaría ver? ¿Funciona todo bien en ellos, incluso si se instala exactamente de acuerdo con las instrucciones? Hoy hablaremos sobre las características de trabajar con aplicaciones Splunk.

Es decir, aprenderemos cómo entender cómo se generan las solicitudes en las aplicaciones, de modo que en el futuro, en base a ellas, podamos hacer algo específico para nuestra tarea. Y también considere varias razones por las cuales a menudo las aplicaciones comienzan a funcionar de manera torcida o no funcionan en absoluto.

¿Por qué estamos hablando de esto? Debido a que muchas aplicaciones tienen una estructura de consulta más compleja que la que usan los usuarios comunes al escribir sus propias aplicaciones. Pero al mismo tiempo, a menudo es necesario comprender cómo se construye una tabla en particular para ajustarla usted mismo.

Qué chips utilizan los desarrolladores de aplicaciones avanzadas:

- Tipo de evento

- Macros

- Alertas

- Búsquedas

Ahora intentaremos mostrar qué es y cómo resolverlo usando ejemplos de varias consultas.

Ejemplo no 1

Tome una consulta de la

aplicación Splunk para la infraestructura de Windows , que debería darnos la cantidad de nuevos usuarios en Active Directory. Obtenemos la siguiente tabla como resultado:

Supongamos que no estamos contentos con algo en esta tabla: tenemos que agregar otro campo, hacer un filtrado adicional por usuario sujeto o algo más. Parece ser complicado? ¡Ahora abra la consulta de búsqueda y edite todo!

Pero ... algo salió mal.

En lugar de una consulta estándar y clara, apareció un diseño extraño entre comillas simples. Conozcamos, esto es una macro.

Una macro en Splunk es una consulta de búsqueda reutilizable. Las macros se crean cuando, dentro del marco de una aplicación, a menudo hay que realizar el mismo tipo de transformación, y para no repetirlas en cada solicitud, las guardan por separado. La macro en la solicitud puede ser reconocida por dicha estructura `macros_name`. Además, las macros pueden requerir algún tipo de variable de entrada, tales macros en la solicitud tienen la estructura `macros_name (value)`.

A continuación, abra el texto macro, se puede encontrar aquí

Configuración - Búsqueda avanzada - Buscar macros .

En general, dicha solicitud parece más común y ya puede trabajar con ella. Pero hay una advertencia: si intentas encontrar un campo como tipo de evento en los registros, entonces no encontrarás nada. Esta es otra herramienta de Splunk.

Eventtype es una herramienta de filtrado. Se utiliza en casos donde los eventos necesarios se seleccionan de acuerdo con una variedad de criterios. Por lo tanto, con la ayuda de eventtype podemos configurar una vez qué eventos pertenecerán a este tipo, darles un nombre adecuado y usarlos en cualquier consulta en el futuro.

Puede encontrar Eventtype en

Configuración - Tipos de eventos.En "eventtype = wineventlog_security" se encuentra la siguiente búsqueda:

Por lo tanto, "desenrollamos" una de las solicitudes en la aplicación. Ahora sabemos sobre la base de qué datos y qué transformaciones se llevaron a cabo para obtener un resultado, lo que significa que si es necesario podemos corregirlo o crear uno propio similar. Solo tenga cuidado, no intente editar macros y tipos de eventos integrados en las aplicaciones. Otros paneles pueden hacer referencia a ellos y luego los resultados también cambiarán. Para evitar que esto suceda, es mejor recopilar todos los fragmentos en una búsqueda o crear nuevas macros y tipos de eventos.

Noto de inmediato que esto está lejos de ser la historia más complicada y complicada. Eventtype puede referirse a cualquier otro tipo de evento, y este otro al tercero y así sucesivamente. Algunas macros pueden referirse a directorios, que se forman usando otras macros, etc.

Ejemplo no 2

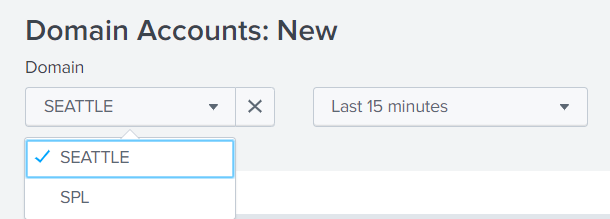

Considere otro ejemplo: crear una lista de dominios.

Veamos la solicitud que nos da esta lista.

Y nuevamente vemos una macro que reemplaza casi toda la solicitud.

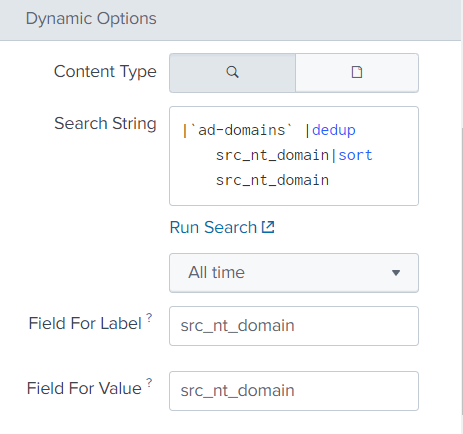

Vamos al menú con macros (

Configuración - Búsqueda avanzada - Buscar macros ) y vemos que nuestra macro toma la base del directorio con dominios.

Las preguntas comienzan: qué tipo de referencia es esta, cómo y de dónde obtuvo nuestros datos, si descargamos la aplicación de Internet y no recibimos ninguna información de referencia.

Recordamos que los directorios se pueden crear no solo a partir de archivos descargados, sino también mediante búsquedas o alertas. Vamos a la sección correspondiente (

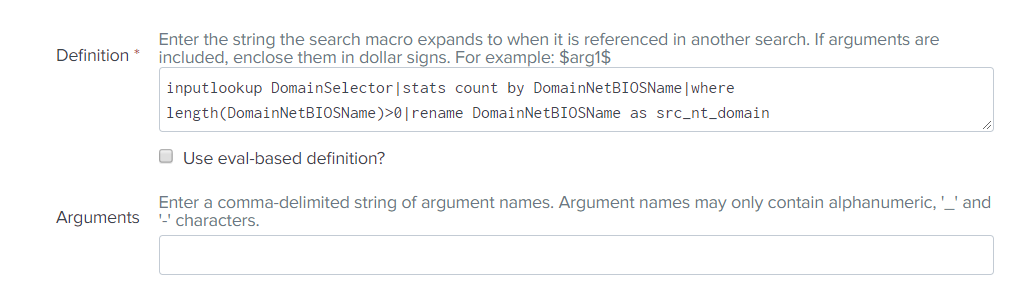

Configuración - Búsquedas, Informes y Alertas ) y realmente encontramos un objeto que por nombre es similar a algo que necesitamos. (DomainSelector_Lookup)

Esta es una alerta que se ejecuta de acuerdo con un cronograma, se dispara a una frecuencia determinada y actualiza el directorio.

Pero veamos de dónde obtiene el nombre de dominio, y para eso, abra una consulta de búsqueda. Y en él ... otra vez una macro.

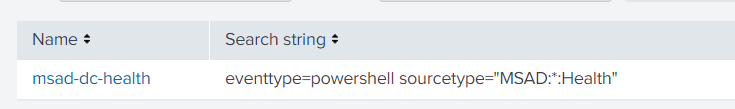

Que nuevamente tiene un enlace a eventtype.

Y en el que hay otro enlace a eventtype

Y solo ahora llegamos al final de esta intrincada cadena:

En dos ejemplos, observamos lo que está oculto detrás de las tabletas y los gráficos de una aplicación como Splunk App para Windows Infrastructure. Dicha arquitectura muestra un alto nivel de elaboración del modelo de datos, lo que significa la calidad de la aplicación, pero causa mucho dolor a los usuarios que desean comprender lo que está sucediendo allí.

Solución de problemas

Como se indicó al comienzo del artículo, digamos algunas palabras sobre por qué la aplicación puede no funcionar como esperamos.

Considere este ejemplo: instalamos la aplicación Splunk para la infraestructura de Windows, instalamos los complementos necesarios para ello y configuramos la carga de datos en el splank. Pero cuando entramos en la aplicación, vemos una imagen así:

¿Por qué podría ser esto? Para ser sincero, puede haber muchas razones, pero ahora consideraremos las dos más probables y comunes.

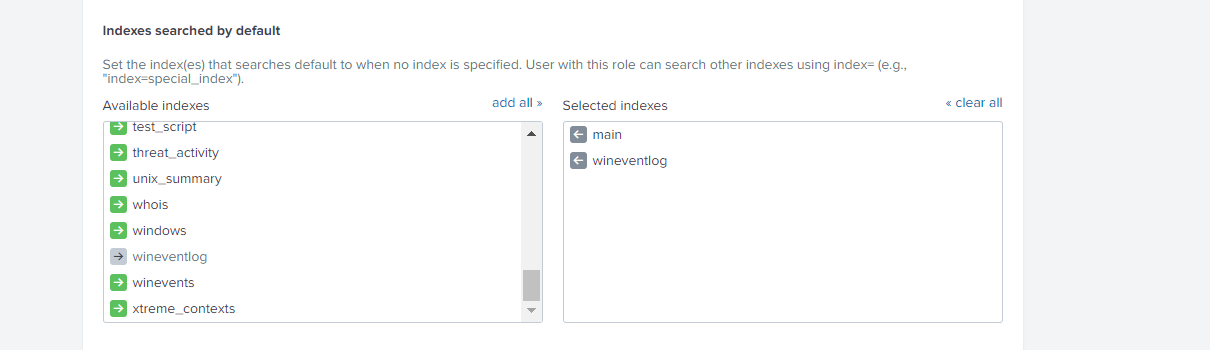

1. Índices predeterminados

Como puede ver, en todas las consultas de búsqueda que se encontraban en la primera parte del artículo, falta la parte clásica de index = ... Cuando la consulta no indica qué índice se realiza la búsqueda, la búsqueda se realiza solo para aquellos índices que están en la lista de Índices predeterminados. De forma predeterminada, solo se incluye el índice principal, por lo que debemos agregar los índices que necesitamos a este grupo.

Esto se puede hacer de la siguiente manera:

Configuración - Usuarios y autenticación - Controles de acceso - Roles - <aquellos roles que funcionarán con esta aplicación> - Índices buscados por defectoLuego, agregue los índices deseados a los índices seleccionados.

2. Alertas programadas

Muchos filtros se basan en directorios y directorios en alertas. Quizás estas alertas aún no han funcionado y no completaron los directorios con la información necesaria. Debe ver cuándo funcionan y, si es necesario, cambiar el tiempo y el intervalo de actualizaciones en el directorio. (

Configuración - Búsquedas, informes y alertas )

En este artículo, vimos un ejemplo de una aplicación de Infraestructura de Windows, pero lo mismo sucede en muchas aplicaciones creadas por splankers experimentados.

Si desea comprenderlos mejor, de modo que este no sea un cuadro negro para usted, que transforma la información para crear análisis de alta calidad basados en estos datos, entonces necesita estudiar

macros y

tipos de eventos con más detalle.

Curso de

Splunk en

Splunk Fundamentals 2 .