Descargo de responsabilidad

Este artículo proporciona solo ejemplos de escenarios típicos de implementación de NGFW. No tome el esquema propuesto para la plantilla terminada. En la vida real, casi cada implementación es única. Hay muchas dificultades a tener en cuenta antes de planificar la topología de su red. Pero en general, todas las opciones "girarán" en torno a varios conceptos. Intentaremos discutirlos.

Arquitectura de red típica en términos de seguridad de la información.

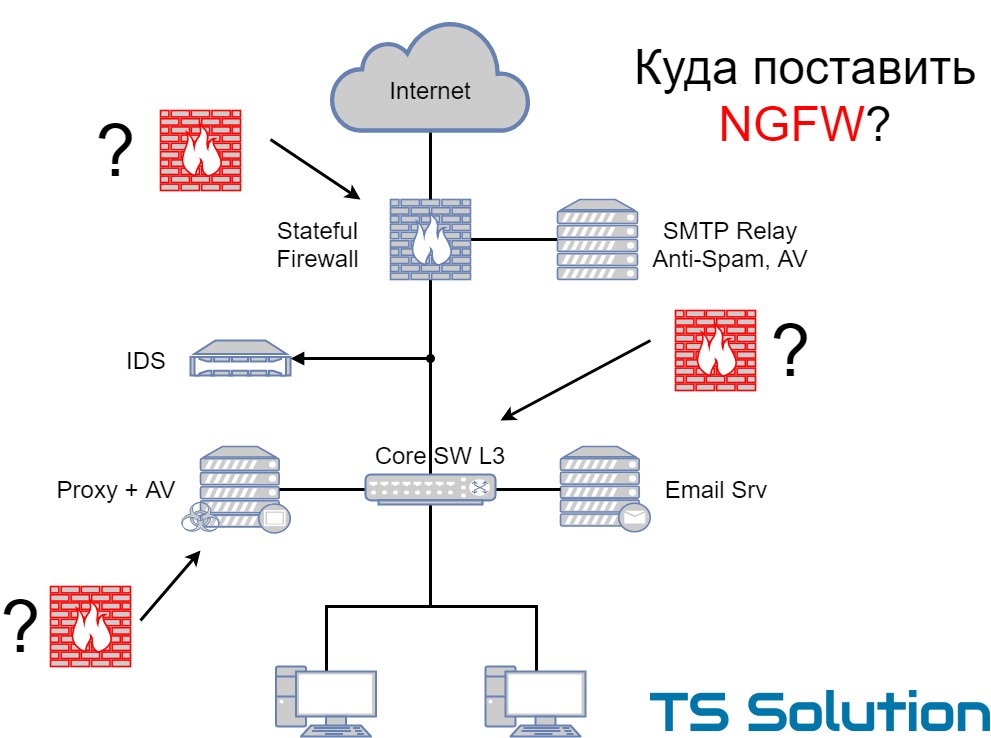

Antes de describir las opciones de implementación de NGFW, me gustaría discutir algunos escenarios típicos para usar firewalls. Consideraremos las herramientas más comunes que están disponibles en casi todas las empresas (por supuesto, tan simplificadas y superficiales como sea posible, de lo contrario resultará un libro completo). Con mayor frecuencia en la práctica, puede encontrar las tres opciones más comunes:

1) Avanzado

Esquema bastante típico. En el perímetro de la red, se usa un Stateful Firewall, que tiene al menos tres segmentos: Internet, DMZ y red de área local. Al mismo tiempo, se pueden organizar VPN de sitio a sitio y VPN de RA. En DMZ, los servicios públicos suelen estar ubicados. Muy a menudo hay algún tipo de solución Anti-Spam con funcionalidad antivirus.

El conmutador central (L3) es responsable de enrutar el tráfico local, que también tiene al menos dos segmentos: un segmento de usuario y un segmento de servidor. El segmento del servidor tiene un servidor proxy con funcionalidad antivirus y un servidor de correo corporativo. Muy a menudo, el segmento del servidor está protegido por un ME adicional (virtual o "iron").

Como medida de protección adicional, se puede aplicar IPS, que monitorea una copia del tráfico (conectado al puerto SPAN). En la práctica, pocos se atreven a poner IPS en modo en línea.

Estoy seguro de que muchos adivinaron su red en este esquema.

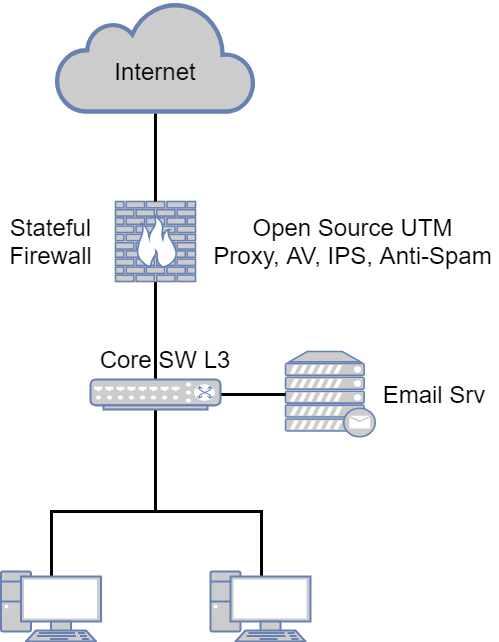

2) simplificado

Esta opción también es bastante común. Casi todas las funciones de seguridad se implementan dentro de una única solución UTM (Firewall, Proxy, AV, Anti-Spam, IPS). Para enrutar el tráfico local, se utiliza un conmutador de núcleo (Core SW L3). El segmento del servidor con el servidor de correo y otros servicios de la compañía se destaca en él.

3) SMB

La opción más fácil. Se diferencia del anterior por la falta de un interruptor de kernel. Es decir El tráfico entre segmentos locales e Internet se enruta a través de un único dispositivo UTM. Esta opción a menudo se encuentra en pequeñas empresas donde hay poco tráfico.

Como escribí anteriormente, esta es una descripción muy superficial de tres escenarios típicos para usar los firewalls más comunes.

NGFW

El firewall de próxima generación es el firewall de próxima generación. Hemos discutido en repetidas ocasiones

qué es, cómo se diferencia de UTM ,

qué son los líderes del mercado y a qué debe prestar atención al elegir. Inicialmente, lo principal para lo que se introdujo NGFW fue el control de la aplicación y la inspección profunda de paquetes (sin este último, el primero es imposible sin él). Las aplicaciones se entienden no solo como aplicaciones clásicas "gruesas", sino también como micro aplicaciones en formato web. Un ejemplo es publicar, video, chatear en las redes sociales.

Sin embargo, casi todos los NGFW modernos incorporan muchas más funciones:

- Control de la aplicación

- Filtrado de URL

- VPN

- IPS

- Anti virus

- Anti-spam

Algunas soluciones tienen funcionalidad adicional:

- DLP

- Sandboxing

- Analizador de registros y unidad de correlación

Debido a la gran disponibilidad de funciones, surgen preguntas durante la implementación. Si comprara un servidor proxy (por ejemplo, ironport), habría muchos menos escenarios de aplicación. Lo mismo ocurre con las soluciones anti-spam altamente específicas.

Pero, ¿qué hacer con "cosechadores" como el NGFW moderno? ¿Dónde poner y cómo usar? Veamos algunos escenarios típicos y analicemos la mejor manera de implementar. Todas las conclusiones posteriores son muy

subjetivas y se basan solo en la experiencia personal y de acuerdo con algunas "mejores prácticas".

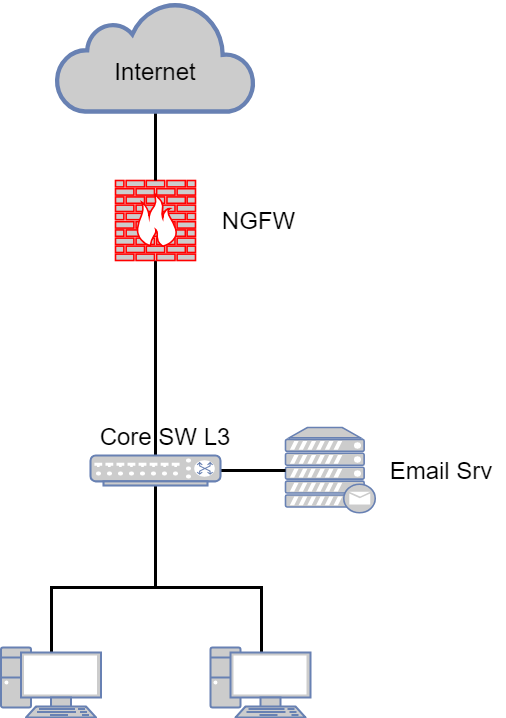

1) NGFW como dispositivo perimetral

La opción de implementación más fácil y correcta. Para esto, NGFW también pensó en estar al borde de la red.

¿Cuáles son los beneficios?

¿Cuáles son los beneficios?- No hay necesidad de usar un proxy dedicado. La mayoría de los NGFW pueden funcionar en modo proxy, pero toda la funcionalidad necesaria también funciona en el modo de "ruta predeterminada" para todas las redes locales. Configure la puerta de enlace predeterminada y olvide. No hay proxys explícitos en los navegadores de usuarios.

- Por defecto, IPS está presente e inmediatamente en modo en línea. Puede configurar Detectar si tiene miedo a los problemas. No es necesario pensar en cómo encapsular el tráfico a través de un dispositivo IPS dedicado y cómo devolver rápidamente el tráfico en caso de problemas.

- Antivirus para el tráfico web, incluido el tráfico HTTPS (con la inspección SSL habilitada).

- Antivirus para el tráfico de correo. Verifique enlaces y archivos adjuntos.

- Funcionalidad antispam.

- Capacidad para implementar rápidamente la funcionalidad del "sandbox" (sandbox). Casi todos los NGFW modernos tienen la capacidad de activar el sandbox (nube o local).

- Informes integrados para todos los incidentes de seguridad de la información.

Como puede ver, el esquema se simplifica enormemente. Elimina varios firewalls tradicionales. Por un lado, esto es un plus (la administración se simplifica) por otro lado, minus (un único punto de falla). No discutiremos ahora cuál es mejor. Solo estamos discutiendo el concepto.

Qué buscar al elegir NGFW, que se ubicará en el perímetro de la red:- Aquí se debe prestar la mayor atención a la funcionalidad de verificación de correo (por supuesto, si va a eliminar la solución antispam actual). Para un trabajo completo con correo, NGFW debe tener un MTA (agente de transferencia de correo) a bordo. De hecho, en este modo, NGFW reemplaza el relé SMTP, que le permite realizar un análisis profundo del tráfico de correo. Incluyendo la comprobación de archivos adjuntos en la caja de arena. Si no hay MTA, entonces al menos debe dejar el relé SMTP.

- Incluso si MTA está presente en NGFW, lea cuidadosamente las opciones de filtrado de correo. Uno de los criterios más importantes es la presencia de cuarentena (o formas de organizarla).

- Naturalmente, la inspección HTTPS debe ser compatible. Sin esta función, a NGFW le queda un nombre.

- El número de aplicaciones que NGFW puede distinguir. Asegúrese de verificar si la solución que elija determina las aplicaciones que necesita (incluidas las aplicaciones web).

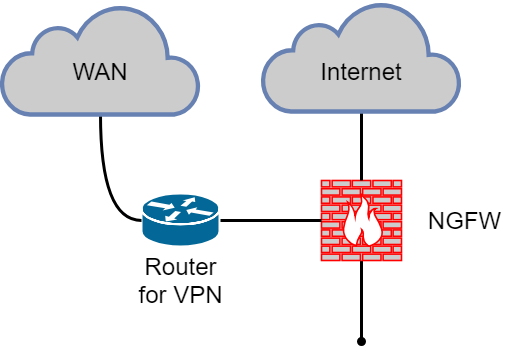

Posibles limitaciones o problemasA menudo, se utiliza un enrutador en lugar de un ME como dispositivo perimetral. Además, en el esquema actual, se puede aplicar una funcionalidad que no está disponible en su forma pura en NGFW (varias tecnologías WAN, protocolos de enrutamiento, etc.). Esto debe considerarse y planificarse cuidadosamente antes de la implementación. Puede ser lógico dejar el enrutador y usarlo en paralelo (por ejemplo, para organizar una red WAN). Un ejemplo:

Resumen

ResumenComo escribí anteriormente, la opción "NGFW en el perímetro de la red" es una opción ideal en la que obtienes el máximo de sus capacidades. Pero no olvide que NGFW no es un enrutador. Las funciones habituales (bgp, gre, ip sla, etc.) pueden estar ausentes o presentes en una funcionalidad muy truncada.

2) NGFW como servidor proxy

Curiosamente, pero esta también es una opción bastante común. Aunque NGFW no se desarrolló como un proxy. Esquema típico:

Las ventajas de esta opción:

Las ventajas de esta opción:- Velocidad de implementación. Reemplace el Proxy anterior y ya está.

- No es necesario cambiar el esquema actual o el enrutamiento.

En esto, los profesionales probablemente terminen. Aunque los beneficios anunciados a menudo se vuelven decisivos para muchas empresas.

Qué buscar al elegir NGFW, que será un proxy:- El punto más importante aquí es el método de autenticación del usuario (NTLM, Kerberos, Captive Portal, etc.). Asegúrese de verificar que la solución que elija sea compatible con el método de autorización actual o que pueda reemplazarla con algo adecuado.

- Compruebe que está satisfecho con los informes NGFW integrados sobre los usuarios (tráfico consumido, recursos visitados, etc.).

- Oportunidades para limitar el tráfico: QoS, restricciones en la velocidad (configuración) y el volumen del tráfico descargado (limitación).

Posibles limitaciones o problemas:- Lo primero que debe recordar es que NGFW en modo proxy es casi siempre una funcionalidad truncada. No puedes usarlo al 100 por ciento. Especialmente cuando se trata de verificar el tráfico del correo electrónico.

- Menor ancho de banda. Casi todas las soluciones NGFW en modo proxy demuestran una velocidad más baja por usuario.

- Aún se verá obligado a usar IPS. Porque parte de su tráfico puede ir a Internet más allá de un proxy.

ResumenConsejo personal: si puede evitar "NGFW como proxy", evítelo. En la práctica, de repente comienza a "escalar" características indocumentadas. Y el mayor inconveniente es la incapacidad de revisar completamente el correo (técnicamente, por supuesto, esto se puede hacer, pero será una "muleta").

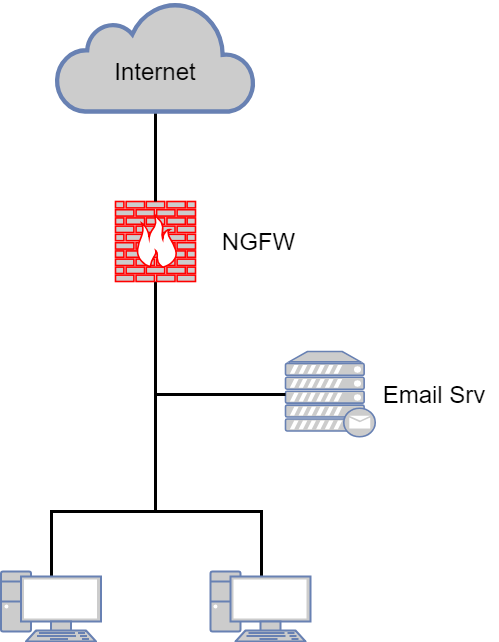

3) NGFW como núcleo

Una opción común para redes pequeñas. El enrutamiento de todo el tráfico (Internet, local, servidor) se bloquea en NGFW. El interruptor L3 está ausente, o simplemente no se utiliza para el enrutamiento.

Las ventajas de esta opción:

Las ventajas de esta opción:- Facilidad de administración. Todas las listas de acceso en un solo lugar.

- Despliegue de velocidad. Como regla general, NGFW se configura de esta manera en topologías donde, antes de eso, el ME desempeñó el papel del núcleo de la red.

- Todas las ventajas de la opción "NGFW en el perímetro de la red".

Qué buscar al elegir NGFW en modo kernelCasi todo es lo mismo que para "NGFW en el perímetro de la red". Pero en este caso, vale la pena prestar especial atención a la presencia de la función MTA. En una red tan pequeña, es aconsejable prescindir de un dispositivo adicional en forma de relé SMTP. Es mejor si esta funcionalidad está presente en su NGFW.

Posibles limitaciones o problemas:- Quizás el principal problema es un único punto de falla. Al seleccionar un dispositivo, asegúrese de considerar su tráfico local para que el modelo NGFW seleccionado pueda manejar la carga.

- La red es menos flexible en términos de cambio. Menos dispositivos de enrutamiento, menos capacidades de gestión del tráfico.

ResumenQuizás esto sea ideal para pequeñas empresas. Por supuesto, si asume el riesgo de un solo punto de falla.

4) NGFW en modo puente

Una opción menos popular, pero aún más común de lo que nos gustaría. En este caso, la lógica de red actual no cambia en absoluto, el tráfico en el segundo nivel pasa a través de NGFW, que funciona en modo puente:

En este caso, no tiene sentido dejar un IPS de terceros (especialmente para el monitoreo del tráfico). NGFW hará frente a su función. Esta opción se usa con mayor frecuencia en infraestructuras más avanzadas, donde los cambios de topología por alguna razón son imposibles o extremadamente indeseables.

Las ventajas de esta opción:- Velocidad de implementación. No necesita cambiar la lógica de la red, a lo sumo conecte el cable o "envuelva" la VLAN.

- Menos saltos: lógica de red más simple.

Eso es probablemente todo.

Qué buscar al elegir NGFW en el modo "puente":- Sobre las limitaciones del modo "puente"! Léelos cuidadosamente.

- Es recomendable tener módulos de derivación para que el tráfico fluya a través del dispositivo, incluso si está apagado.

Posibles limitaciones o problemasY aquí hay muchas trampas. No he visto una sola solución NGFW que funcione adecuadamente en modo puente. Tal vez tuve mala suerte. Pero en este artículo comparto solo mi experiencia. Además de las limitaciones oficiales (documentadas) en la funcionalidad, siempre surgen otras "no oficiales" en forma de errores y un montón de problemas. Por supuesto, todo depende de las funciones que use en modo puente. Si configura solo Firewall, prácticamente no habrá problemas. Sin embargo, si habilita cosas como IPS, Control de aplicaciones, inspección HTTPS o incluso Sandboxing, prepárese para las sorpresas.

ResumenAl igual que con los servidores proxy, es recomendable evitar el modo puente. Si esto no es posible, es muy recomendable probar este modo en su infraestructura. Entonces toma una decisión.

Tolerancia a fallos

No pude evitar tocar este punto. Casi todas las soluciones NGFW admiten dos modos de agrupación:

- Alta disponibilidad Un nodo del clúster está activo y enruta el tráfico, el segundo nodo es pasivo y está en espera activa, listo para activarse en caso de problemas con el primero.

- Compartir la carga Ambos nodos están activos y el tráfico está "dividido" entre ellos.

Demasiadas personas dependen en gran medida del modo de carga compartida al planificar e implementar NGFW.

- Si el tráfico se comparte entre dispositivos, entonces la carga en ellos será la mitad, ¿lo que significa que los dispositivos pueden ser más débiles y más baratos?

- no!

Como muestran numerosas pruebas, es imposible lograr un equilibrio de tráfico adecuado. Y lo máximo que le dará Load Sharing es reducir la carga en los dispositivos en un 15 por ciento, no más. Además, este modo casi siempre tiene algunas limitaciones que no están en Alta disponibilidad. Asegúrese de revisarlos. Y al elegir un dispositivo, siempre confíe en una pieza de hardware para manejar todo el tráfico.

ResumenUtilice el modo de alta disponibilidad.

NGFW virtual o hardware

Otra pregunta muy común cuando se planifica NGFW. Elija una solución o dispositivo virtual. No hay una respuesta única. Todo depende de su infraestructura actual, presupuesto y opciones de cambio de lógica de red. Pero todavía tenemos recomendaciones generales para diferentes opciones de implementación:

- NGFW en el perímetro de la red. Aquí, con mucho, la mejor opción es el aparato. Esto es lógico porque El perímetro de la red debe tener una distinción física. Si aún desea una solución virtual, es MUY recomendable que se implemente NGFW en un servidor dedicado que tenga una distinción física de la red local. De hecho, obtiene el mismo dispositivo, solo que en lugar del "hardware" del proveedor, usa su servidor con un hipervisor. También debe acercarse con cuidado a la configuración del propio hipervisor para que no se acceda desde una red externa.

- NGFW como proxy. No hay mucha diferencia sobre qué elegir. En mi opinión, una solución virtual sería una opción más preferible y conveniente.

- NGFW como núcleo de la red. Requisitos básicos como en el primer párrafo. Porque Si NGFW está directamente conectado a Internet, la solución debe estar físicamente separada de los servidores de la compañía: dispositivo o máquina virtual en un servidor dedicado. Porque NGFW en este caso también desempeña el papel de un núcleo, entonces debe comprender cuántos puertos físicos necesita y qué puertos (1g, 10g, óptica). También afecta en gran medida la elección.

- NGFW en modo puente. Para esta opción, se recomienda encarecidamente un dispositivo de hardware, ya que La presencia de módulos de derivación es deseable (el tráfico pasará incluso cuando el dispositivo esté apagado).

Echemos un vistazo a los pros y los contras de una solución virtual.

Ventajas de una solución virtual:- Las principales ventajas de una solución virtual son la facilidad de administración (copia de seguridad, instantánea) y la velocidad de implementación.

- También muy a menudo es más barato y escala mejor. Por lo general, las licencias se basan en la cantidad de núcleos utilizados. Si es necesario, simplemente puede comprar varios núcleos.

Contras de una solución virtual:- No hay garantía en el hardware. Si el servidor falla, debe lidiar con usted mismo.

- Si es una persona de seguridad, deberá interactuar con el departamento de TI. Por extraño que parezca, en muchas empresas este es un problema muy grande.

Para electrodomésticos, lo contrario es cierto. Además, hay más puertos físicos disponibles de fábrica.

Conclusión

Espero que este artículo no haya resultado demasiado aburrido y superficial. Quería resaltar los puntos principales y no estirar la "conferencia" durante varias horas de lectura. Me alegraría si este artículo es realmente útil para alguien. Si tiene alguna pregunta o comentario, estoy listo para discutirlos en los comentarios o mensajes privados.

PD Obtenga una licencia de prueba y pruebe la solución que

le interesa

aquí