Cómo liberar la caja de teléfonos viejos, computadoras portátiles y discos duros sin preocuparse por el hecho de que sus datos caerán en manos de alguien

El rápido desarrollo de la tecnología en los últimos años afecta directamente la vida útil de la electrónica del usuario. No solo por razones económicas, sino que los entusiastas de la tecnología que desean tener los últimos y mejores dispositivos se ven obligados a acortar el ciclo de vida de los productos de los fabricantes de dispositivos.

Reemplazar teléfonos y computadoras portátiles cada dos años aumenta los riesgos asociados con los datos personales y la seguridad del consumidor, ya que muchos de ellos no borran adecuadamente los datos de sus dispositivos antes de venderlos o desecharlos. Y no los culpe demasiado por esto, ya que es seguro borrar datos de dispositivos modernos: la tarea no es tan simple como parece.

Siga leyendo si desea saber por qué esto es así y cómo el cifrado puede ayudar a reducir estos riesgos. ¿Y qué es mejor, vender dispositivos viejos o simplemente destruirlos?

¿Cuál es su índice de amenaza?

Para decidir cómo deshacerse de una computadora portátil, teléfono o unidad, sin arriesgarse a comprometer los datos almacenados, debe averiguar quién puede estar interesado en esta información y qué trucos estarán listos para hacer.

Las recomendaciones en este artículo están dirigidas a usuarios que desean proteger sus datos de ciberdelincuentes típicos o compradores curiosos. Es poco probable que esas personas tengan los recursos, las habilidades y el interés para intentar llevar a cabo procedimientos de recuperación de datos complejos y que requieren mucho tiempo. Los costos simplemente no costarán resultados.

La limpieza de datos es necesaria para reducir los riesgos: ¿cuál es el valor de los datos que está tratando de destruir y cuáles son los recursos de alguien que puede intentar acceder a ellos?

“Para la mayoría de los usuarios, probablemente será suficiente asegurarse de que no sean demasiado fáciles de obtener; que el costo de intentar la recuperación de datos será mucho más valioso que los datos, y que el dispositivo será mucho más fácil de vender por piezas o volver a poner en funcionamiento ", dijo Greg Andrzejewski, Director de Investigación y Desarrollo de Gillware, una empresa de recuperación de datos utilizada por Dell , Western Digital y otras compañías tecnológicas.

Por otro lado, en el caso de los activistas políticos que actúan en condiciones de represión por parte del gobierno o los directores de grandes corporaciones, los recursos y la motivación de las personas que pueden enfocar sus datos serán muy diferentes de lo que un consumidor ordinario enfrentará. En tales casos, es mejor no vender dispositivos viejos y no entregarlos a centros de reciclaje, que pueden restaurarlos y volver a ponerlos en funcionamiento.

"El usuario debe decidir: ¿qué podría pasar si alguien tiene acceso a algunos de mis datos?" “Dijo Nathan Little, director de desarrollo de productos en Gillware Forensics, la División de Análisis Forense Digital de Gillware. "¿Vale la pena vender el teléfono por $ 50 o es más seguro almacenarlo o destruirlo y tirarlo físicamente?"

Cifrado

Antes de hablar sobre la destrucción de datos, debe hablar sobre el cifrado, ya que la mejor manera de minimizar los riesgos asociados con los datos personales al vender una computadora portátil, teléfono móvil u otro dispositivo informático es habilitar el cifrado de disco o almacenamiento al comienzo del uso de los dispositivos.

Esto garantiza que incluso si los datos permanecen en el dispositivo cuando lo elimine, será inútil para una persona que no tenga un código de cifrado o una contraseña que revele este código. Y, por supuesto, el cifrado protegerá sus datos en caso de robo o pérdida del dispositivo.

Todos los principales sistemas operativos admiten cifrado de disco completo. MacOS tiene FileVault, Linux tiene LUKS (Linux Unified Key Setup-on-disk-format), Windows tiene BitLocker en versiones Pro y Enterprise, y una versión limitada de Device Encryption en Windows Home, si el dispositivo tiene un chip criptográfico especial Trusted Platform Module (TPM) 2.0. Existen productos de código abierto de terceros, como VeraCrypt, que pueden cifrar unidades externas y las unidades principales en las que se ejecuta el sistema operativo.

Algunas de estas soluciones cifran la clave de cifrado principal utilizando la contraseña del usuario con el que inicia sesión o utilizando una contraseña separada que debe ingresarse en el momento del arranque y almacenarla en un lugar especial en el disco. Por lo tanto, es importante usar frases de código largas que sean difíciles de adivinar y que no se puedan descifrar fácilmente usando métodos de fuerza bruta.

También significa que aún tiene que limpiar el disco antes de venderlo o procesarlo. Esto ayudará a garantizar que la clave de cifrado protegida por contraseña almacenada en la unidad se elimine y los datos se pierdan permanentemente.

Algunos dispositivos de almacenamiento proporcionan encriptación automática usando chips especiales y firmware, y encriptan datos antes de escribir en el disco. Sin embargo, estas opciones de cifrado no tienen código fuente y no publican documentación, por lo que es difícil saber si funcionan correctamente.

En un

estudio de 2015 de varios discos duros externos de Western Digital que proporcionan cifrado, se identificaron varias fallas graves que podrían permitir a un atacante recuperar datos o claves de cifrado. Las unidades usaban controladores de puente USB, cifrado, producidos por otras compañías, por lo que este problema no se limita a un solo fabricante.

La conclusión es la siguiente: incluso si tiene una unidad de cifrado, podría ser una buena idea usar una encriptación diferente a la existente. Los sistemas de encriptación de los sistemas operativos modernos han sido ampliamente utilizados y estudiados por muchos expertos en seguridad durante varios años. VeraCrypt, una rama del

ahora abandonado proyecto TrueCrypt,

también ha

sido verificado por expertos en seguridad.

Incluso si acaba de darse cuenta de la importancia del cifrado de disco, no es demasiado tarde para activarlo en este momento. Cuanto más rápido lo encienda, menos probable es que alguien pueda recuperar los datos de su dispositivo después de que lo vendió o lo tomó para reciclarlo.

Asegúrese de almacenar las claves de recuperación de su encriptador en un lugar seguro, y también haga una copia de seguridad de los archivos importantes, preferiblemente en una unidad encriptada separada. Si su unidad falla antes de deshacerse de ella, ninguna compañía lo ayudará a recuperar datos si no tiene claves de recuperación para particiones cifradas.

Borrar datos de discos duros

Los discos duros almacenan datos en discos giratorios recubiertos con material magnético. Han sido el tipo de unidad estándar en la industria informática durante muchas décadas, y son bien conocidos, por lo que hay muchos métodos de limpieza para ellos, es decir, eliminación segura de datos.

La especificación ATA, la interfaz de comunicación estándar entre una computadora y una unidad, incluso incluye el comando

SECURITY ERASE UNIT , mejor conocido como Secure Erase, que pueden implementar los fabricantes de discos duros y unidades de estado sólido (SSD). Ejecutar el comando de borrado seguro en el HDD o SSD borrará los datos en todas las celdas y devolverá el disco a su estado de fábrica.

Ventanas

Primero, debe tenerse en cuenta que el formato rápido que se ofrece por defecto en Windows no destruye todos los datos. Solo limpia el sistema de archivos, el índice de registros, donde se almacena la información sobre los archivos y su ubicación física en el disco. El formateo rápido marca las ubicaciones físicas como espacio libre para la reutilización, pero los datos antiguos permanecerán en los sectores físicos hasta que otros programas los sobrescriban lentamente en el futuro. Por lo tanto, el formateo rápido no puede considerarse limpieza de datos para dispositivos de los que se van a deshacer.

Microsoft ofrece la capacidad de sobrescribir todos los sectores del disco con ceros, lo que hace que sea casi imposible restaurar datos útiles, o al menos comercialmente desventajoso para las empresas de recuperación. Esta es la utilidad de línea de comandos DiskPart y su opción "limpiar todo".

Para usar DiskPart en la unidad principal donde está instalado el sistema operativo, debe iniciar desde

el medio de instalación de Windows (CD o unidad flash) e ingresar al

modo de recuperación . Después de eso, seleccione la línea de comando e ingrese "diskpart".

El comando "enumerar disco" enumerará todos los discos disponibles con números (0, 1, etc.) que los identifiquen. Después de definir el disco que desea borrar, ingrese "select disk #", donde # indica el número del disco. Luego ingrese “limpiar todo” y sea paciente, ya que esta operación puede llevar mucho tiempo.

Asegúrese de seleccionar la unidad correcta, ya que esta operación es irreversible. También tenga en cuenta que ejecutar un comando de limpieza, sin el parámetro all, destruirá solo el primer sector del disco que contiene información de partición, pero no sobrescribirá todos los sectores con ceros.

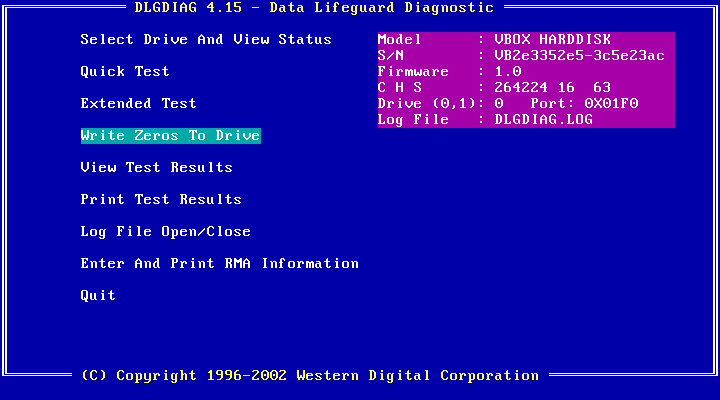

Los fabricantes de HDD producen sus propios programas especiales de diagnóstico, por ejemplo,

Seagate SeaTools o

Western Digital Data Lifeguard Diagnostics , que pueden borrar datos de manera segura al llenar los discos con ceros.

Dichas utilidades de los fabricantes generalmente vienen en dos versiones: para la instalación y el inicio en Windows, y para el inicio en DOS, cuando se inicia desde un CD o unidad flash de arranque. Para borrar el disco que contiene el sistema operativo, se requiere la última opción, ya que no puede borrar el HDD desde el sistema operativo que funciona con él.

Para crear CD o unidades flash de arranque y escribirles estas utilidades, deberá seguir las instrucciones adjuntas a estas utilidades. Sin embargo, hay una manera más simple: hay CD de arranque, respaldados por una comunidad de entusiastas, en los que ya están grabados conjuntos de programas de recuperación, administración y diagnóstico, incluidas las utilidades de los fabricantes de HDD, que en nuestro tiempo a veces son difíciles de obtener, ya que algunos fabricantes compraron otros, después de lo cual sus antiguos sitios y enlaces de descarga han dejado de funcionar.

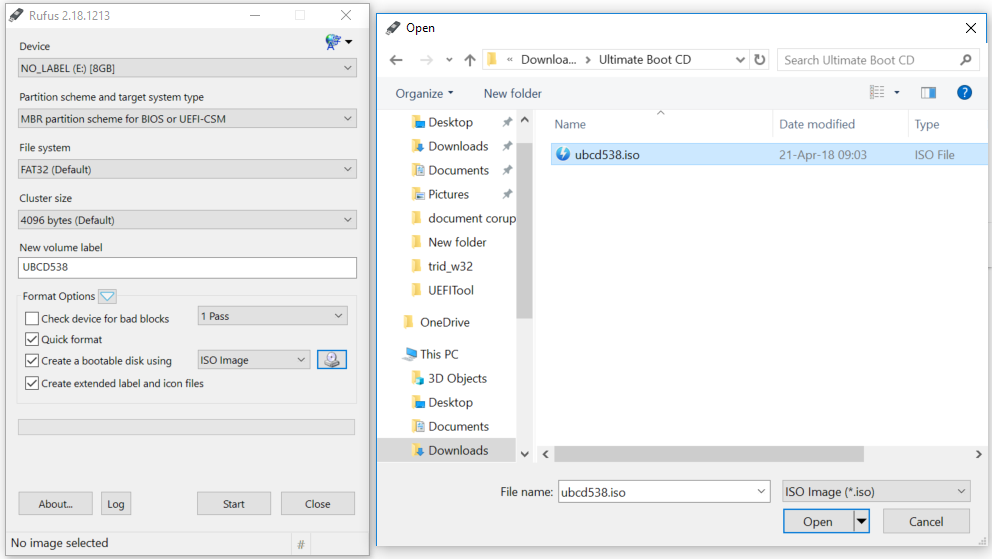

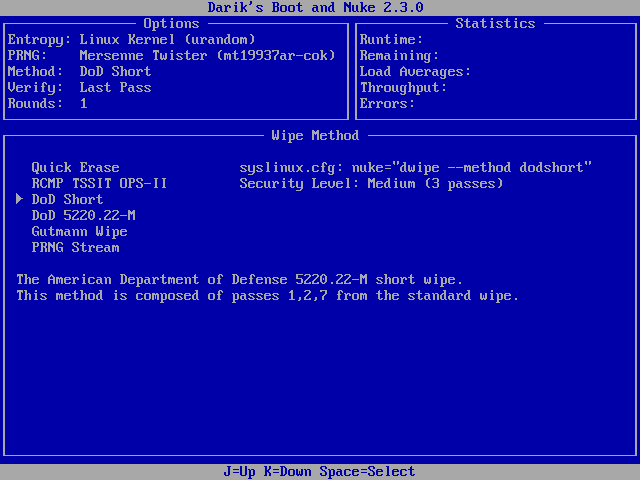

Un ejemplo es el proyecto Ultimate Boot CD (UBCD) actualizado de forma activa, y se puede grabar en USB con software como Rufus o Universal USB Installer. También puede encontrar Darik's Boot and Nuke (DBAN), un popular programa de borrador de datos de terceros que admite procedimientos de eliminación de datos más sofisticados, como los que figuran en las instrucciones de limpieza del Departamento de Defensa de EE. UU. Y otras agencias gubernamentales.

Estos estándares requieren el borrado de información confidencial, por ejemplo, datos confidenciales, sobrescribiendo todo el disco en varias pasadas y usando diferentes secuencias de datos, pero esto puede llevar mucho tiempo y lo más probable es que sea excesivo para el usuario promedio.

MacOS

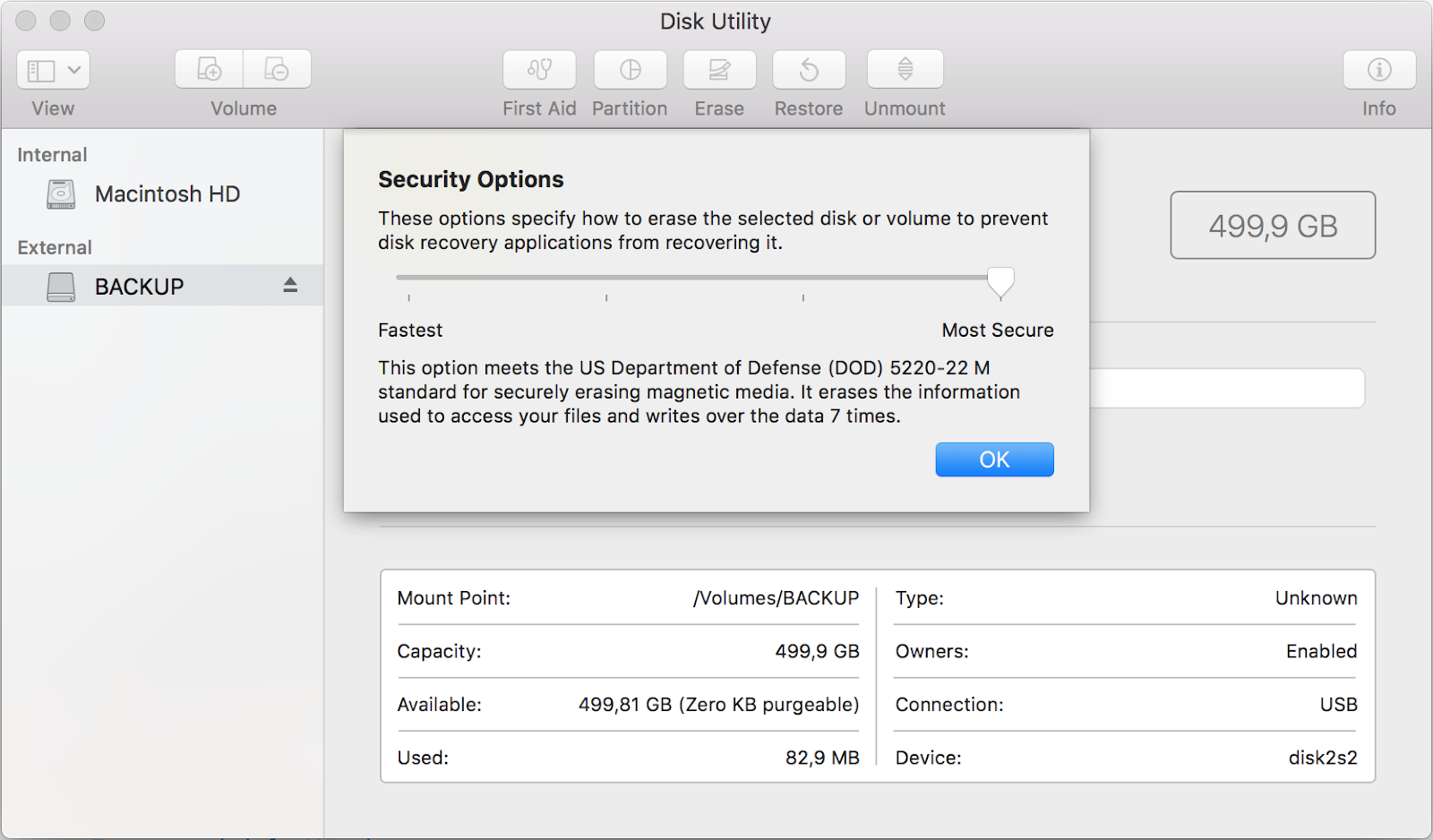

El programa Disk Utility en MacOS (anteriormente OS X) proporciona varias opciones para borrar datos del disco en la sección Opciones de seguridad, incluida la sobrescritura en varios pasos, que cumple con la especificación DoD 5220.22-M.

En MacOS, puede encontrarlo en la sección / Aplicaciones / Utilidades / y usarlo para borrar unidades externas. Para limpiar el disco con el volumen de inicio del sistema, los usuarios pueden iniciar en

modo Recuperación y

ejecutar el programa desde allí. No hay borrado seguro para SSD.

Unidades de estado sólido (SSD)

En muchas computadoras portátiles modernas, como una MacBook o ultrabooks para Windows, las unidades de estado sólido reemplazan las HDD habituales, lo que hace que nuestra tarea sea un poco más complicada. Estas unidades no almacenan datos en discos magnéticos, sino en chips de memoria flash, y utilizan algoritmos sofisticados de administración de almacenamiento que hacen que los métodos tradicionales de borrado y relleno cero sean menos confiables.

Un SSD tiene una tabla interna que asigna unidades de direcciones lógicas (LBA) a páginas o filas de celdas físicas en un chip de memoria. Un bloque puede constar de varias páginas, hasta 256 piezas.

Cuando una aplicación necesita sobrescribir datos existentes, el SSD no actualiza las mismas páginas físicas. Escribe nuevos datos en páginas en blanco porque es más rápido y también iguala el desgaste de las celdas de memoria. Luego, la tabla LBA se actualiza para que los programas vean la nueva versión de los datos en el mismo lugar que antes.

Debido a este truco, las versiones anteriores de los datos permanecen intactas en las páginas marcadas como "utilizadas previamente" [obsoleta]. Eventualmente se borrarán cuando se usen otras páginas en el mismo bloque, o cuando los datos de ellas se transfieran intencionalmente a páginas en blanco en otros bloques.

Este proceso se llama recolección de basura y es necesario para poder borrar bloques completos y reiniciarlos en el trabajo. Esta es también una de las razones por las que los SSD tienen existencias de bloques vacíos adicionales, y por qué se introdujo el comando TRIM, que permite al sistema operativo informar a los SSD sobre páginas incorrectas.

Ventanas

Para la mayoría de los consumidores, la solución más fácil para borrar un SSD es identificar su fabricante y modelo, y luego usar la utilidad proporcionada por el fabricante para iniciar el procedimiento de extracción segura interna (

Intel ,

Samsung ,

Toshiba OCZ ,

SanDisk ,

Kingston ,

Crucial ,

Western Digital ,

Seagate ,

Corsair ,

Plextor ). Como en el caso del HDD, este procedimiento debe iniciarse fuera del sistema operativo, y el firmware lo realizará.

La mayoría de las aplicaciones para trabajar con SSD requieren instalación en Windows, después de lo cual se propone crear un USB de arranque con un programa que destruya los datos de manera segura.

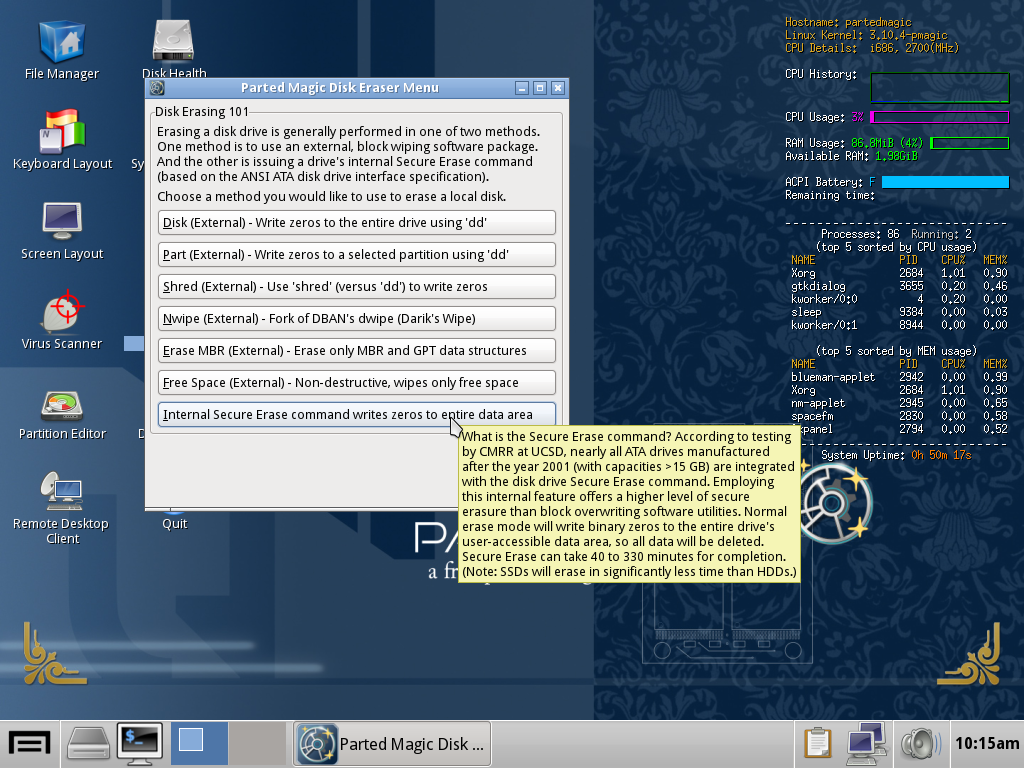

Entre los programas de terceros que le dan el comando ATA Secure Erase para HDD y SSD se encuentran

Parted Magic , un programa de administración de particiones que antes era gratis y ahora está pidiendo $ 11, y

HDDerase , una utilidad de DOS desarrollada originalmente en el Centro de Investigación de Memoria y Grabación de California Sin embargo, la Universidad de San Diego no se actualizó en 2008, por lo que es posible que no funcione con unidades modernas.

El Ultimate Boot CD mencionado anteriormente contiene HDDerase y la última versión gratuita de Parted Magic de 2013. Parted Magic es mejor, ofrece una interfaz gráfica, sin embargo, la última versión gratuita tiene algunos

problemas conocidos , por lo que las unidades pueden convertirse en un ladrillo: estos problemas se han solucionado solo en versiones posteriores. También puede usar la

utilidad hdparm para Linux para ATA Secure Erase, sin embargo, su uso es bastante laborioso.

Es importante recordar que cuando se usa el comando ATA Secure Erase, debe establecer una contraseña para la unidad. Elija algo simple que sea fácil de recordar y no use una contraseña vacía, ya que algunas BIOS no reconocen tales contraseñas y no le permitirán usar el disco en el futuro.

Tampoco se recomienda iniciar el borrado seguro de unidades externas conectadas a través de USB, ya que algunas de las interfaces pueden no admitir este comando, y algunas personas informaron que las unidades externas se convirtieron en un bloque.

Una alternativa al borrado seguro puede ser la reescritura múltiple de SSD, pero dicha operación puede llevar varias horas o incluso días, dependiendo del tamaño del disco, y no siempre es confiable. También existe el riesgo de fallas en el disco debido a la sobrecarga.

MacOS

Las opciones de borrado seguro de macOS Disk Utility para HDD no son adecuadas para SSD. Apple

dijo en la documentación que estas opciones "no son necesarias para los SSD, ya que el borrado estándar dificulta la recuperación de datos de los SSD".

Sin embargo, es difícil, no significa que sea imposible, por lo tanto, la compañía recomienda habilitar el cifrado FileVault al comienzo del uso de SSD.

Trampas

Usar las herramientas de borrado de datos que ofrecen los fabricantes de unidades, y especialmente ejecutar el comando Secure Erase, será la opción más segura, ya que estas compañías deberían saber mejor cómo funcionan sus productos. Sin embargo, a lo largo de los años de uso de estos programas, se han escrito varios mensajes sobre su funcionamiento incorrecto.

En 2011, investigadores de la Universidad de California en San Diego decidieron estudiar la efectividad de las técnicas comunes de limpieza de datos en SSD y encontraron serios problemas con la implementación del equipo de borrado seguro de ATA. De los 12 SSD probados de varios fabricantes, solo 8 apoyaron a este equipo y solo 4 lo realizaron de manera confiable.

En dos de estas unidades, los intentos de ejecutar el comando devolvieron un error, y solo se eliminó el primer bloque. Para empeorar las cosas, una unidad informó la ejecución exitosa de un comando sin borrar nada en absoluto.

El estudio también encontró que una doble reescritura completa del SSD permitió una limpieza bastante buena de la mayoría, pero no de todas las unidades. Por ejemplo, los investigadores pudieron recuperar un gigabyte de datos, o el 1% de una de las unidades verificadas, incluso después de 20 sobrescrituras, utilizando equipos especiales conectados directamente a los chips de memoria.

La limpieza de archivos, que generalmente funcionaba para el HDD, durante la cual la ubicación física del archivo se sobrescribió repetidamente con datos aleatorios, resultó ser completamente inadecuada para SSD. Los investigadores pudieron recuperar del 4% al 75% del contenido de los archivos presuntamente borrados por este método.

Steven Swanson, director del laboratorio NVM de la Universidad de California y uno de los investigadores que participaron en el trabajo, me dijo que la situación debería haber mejorado desde 2011, en particular porque su trabajo atrajo mucha atención en ese momento y presionó a los fabricantes de SSD. Él cree que los SSD modernos de fabricantes de renombre deberían tener implementaciones normales del equipo de limpieza.

"Encomendaría el programa a una empresa acreditada con la tarea de limpiar mi SSD antes de la venta", dijo.Después de la desinstalación, puede usar live-Linux para verificar que a un alto nivel no queden más datos útiles en el disco. Pueden existir algunos pequeños residuos de datos en los chips de memoria, y en esta prueba no serán visibles, pero es poco probable que sean útiles para los ciberdelincuentes.Para extraer dicha información se requeriría un equipo especial capaz de leer información de chips flash sin pasar por el controlador SSD, y dicha operación no sería realizada por un comprador curioso o un cibercriminal accidental.Otro problema es que las SSD a veces fallan sin previo aviso, y no debido al deterioro de las celdas de memoria, que con el tiempo ocurre con todas las unidades. Varios expertos que realizaron una revisión exhaustiva de los SSD me dijeron que habían encontrado situaciones en las que los SSD simplemente dejaron de funcionar y tuvieron que ser desechados."Tienen un montón de componentes electrónicos dentro", dijo Swanson. - El software que se ejecuta en el SSD es muy complicado, y si está en mal estado, no se puede hacer nada y el SSD simplemente se detiene. Tal falla es mucho más probable que la falla de un chip flash ".Rutger Plack, el principal experto forense de la compañía holandesa Fox-IT, me dijo que él y sus colegas realizaron algunas pruebas borrando el SSD para averiguar si se pueden usar para su trabajo en lugar del HDD, por ejemplo, para recolectar evidencia de las computadoras de los usuarios. durante procedimientos judiciales e investigaciones de incidentes. Decidieron rechazar esta idea debido a problemas de fiabilidad.El objetivo era ver si los datos se pueden recuperar después de la sobrescritura estándar en varias pasadas, que a menudo se usa para limpiar discos, dijo Plack. "Muchos SSD se rompieron cuando intentamos borrarlos de manera segura o escribirles demasiados datos".Dispositivos móviles

Con los dispositivos móviles, todo es de alguna manera más simple, aunque también usan memoria flash con los mismos defectos en los procedimientos de limpieza que con los SSD.Las últimas versiones de Android e iOS admiten el cifrado de todo el dispositivo, muchos lo incluyen por defecto, pero esta es una tendencia bastante nueva, y una gran cantidad de teléfonos sin cifrar todavía se usan activamente, especialmente en el ecosistema de Android.Borrar datos en Android

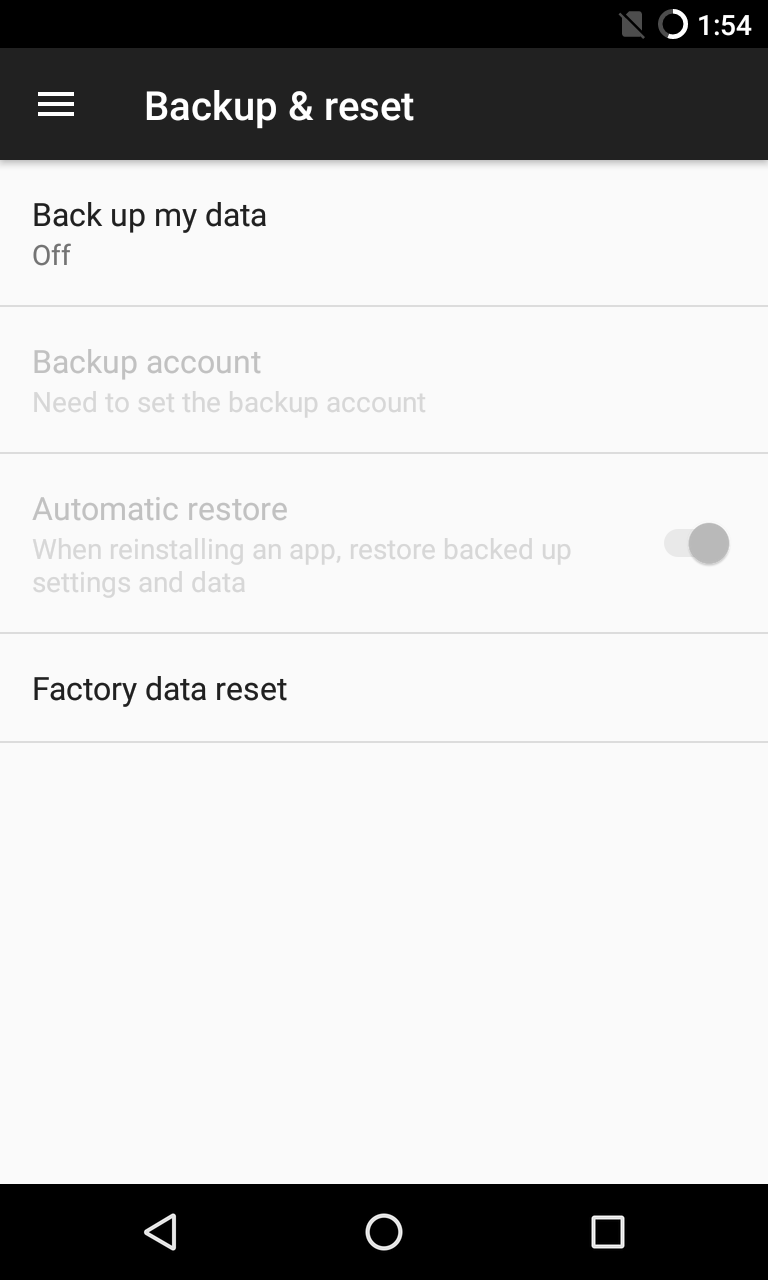

Android tiene la capacidad de volver a la configuración de fábrica , borrando la sección de datos que contiene información confidencial y la configuración de la aplicación y el sistema operativo. Los teléfonos con soporte para tarjetas microSD externas tienen la capacidad de borrar y formatear el almacenamiento externo [así como encriptar / aprox. transl.].

El borrado seguro de datos de dispositivos Android más antiguos que no admiten el cifrado completo es bastante problemático, como se muestra en el estudio.desde 2015, realizado por especialistas de la Universidad de Cambridge. Analizaron la efectividad de implementar la función de restablecer la configuración de fábrica en un teléfono 21 con versiones de Android 2.3 a 4.3, y descubrieron que pueden recuperar correos electrónicos, mensajes de texto, claves para acceder a Google y otros datos confidenciales.El cifrado completo básico se agregó en Android 4.4 y se mejoró en Android 5.0. Sin embargo, no era necesario incluirlo de forma predeterminada hasta la versión 6.0, e incluso entonces este requisito se aplicaba solo a los nuevos dispositivos incluidos con esta versión, y no a los teléfonos antiguos que recibieron actualizaciones de software.Los dispositivos más económicos que no admiten velocidades de Estándar de cifrado avanzado (AES) superiores a 50 Mbps no incluyen requisitos de cifrado obligatorios, incluso en la última versión de Android 8.1. Según las estadísticas , solo el 68% de los teléfonos que ingresaron a Google Play durante los 7 días de este mes de julio tenían instalada la versión Android 6.0 o posterior.Rutger Plack me dijo que a lo largo de los años la compañía ha existido, recibieron muchos mensajes de personas que iniciaron un restablecimiento a la configuración de fábrica de los dispositivos Android que los vendieron, y luego descubrieron el robo de su información personal.Si un teléfono Android no encriptado inicia un restablecimiento a la configuración de fábrica, y usted tiene acceso a su chip o tarjeta, entonces recuperar los datos es muy simple, dijo Plack. “Internet está lleno de software de recuperación de datos con una interfaz simple, y es muy útil para recuperar archivos borrados accidentalmente. Sin embargo, desde el punto de vista de las personas que venden el teléfono y no sospechan nada, esto da bastante miedo ”."Me temo que si tiene un teléfono Android antiguo, no recomendaría venderlo", me dijo Ross Anderson, profesor de seguridad de ingeniería en el Laboratorio de Computación de la Universidad de Cambridge. "Debe tener una buena comprensión de cómo borrar datos, porque restablecer la configuración de fábrica a menudo no funciona como debería".Pluck estuvo de acuerdo en que vender un dispositivo en Android es una mala idea, y que usar el cifrado completo es la mejor manera de evitar la recuperación de datos para nuevos dispositivos. También señaló que es importante poner una contraseña segura en el dispositivo, ya que la seguridad de los datos cifrados depende de ello.

El borrado seguro de datos de dispositivos Android más antiguos que no admiten el cifrado completo es bastante problemático, como se muestra en el estudio.desde 2015, realizado por especialistas de la Universidad de Cambridge. Analizaron la efectividad de implementar la función de restablecer la configuración de fábrica en un teléfono 21 con versiones de Android 2.3 a 4.3, y descubrieron que pueden recuperar correos electrónicos, mensajes de texto, claves para acceder a Google y otros datos confidenciales.El cifrado completo básico se agregó en Android 4.4 y se mejoró en Android 5.0. Sin embargo, no era necesario incluirlo de forma predeterminada hasta la versión 6.0, e incluso entonces este requisito se aplicaba solo a los nuevos dispositivos incluidos con esta versión, y no a los teléfonos antiguos que recibieron actualizaciones de software.Los dispositivos más económicos que no admiten velocidades de Estándar de cifrado avanzado (AES) superiores a 50 Mbps no incluyen requisitos de cifrado obligatorios, incluso en la última versión de Android 8.1. Según las estadísticas , solo el 68% de los teléfonos que ingresaron a Google Play durante los 7 días de este mes de julio tenían instalada la versión Android 6.0 o posterior.Rutger Plack me dijo que a lo largo de los años la compañía ha existido, recibieron muchos mensajes de personas que iniciaron un restablecimiento a la configuración de fábrica de los dispositivos Android que los vendieron, y luego descubrieron el robo de su información personal.Si un teléfono Android no encriptado inicia un restablecimiento a la configuración de fábrica, y usted tiene acceso a su chip o tarjeta, entonces recuperar los datos es muy simple, dijo Plack. “Internet está lleno de software de recuperación de datos con una interfaz simple, y es muy útil para recuperar archivos borrados accidentalmente. Sin embargo, desde el punto de vista de las personas que venden el teléfono y no sospechan nada, esto da bastante miedo ”."Me temo que si tiene un teléfono Android antiguo, no recomendaría venderlo", me dijo Ross Anderson, profesor de seguridad de ingeniería en el Laboratorio de Computación de la Universidad de Cambridge. "Debe tener una buena comprensión de cómo borrar datos, porque restablecer la configuración de fábrica a menudo no funciona como debería".Pluck estuvo de acuerdo en que vender un dispositivo en Android es una mala idea, y que usar el cifrado completo es la mejor manera de evitar la recuperación de datos para nuevos dispositivos. También señaló que es importante poner una contraseña segura en el dispositivo, ya que la seguridad de los datos cifrados depende de ello.Borrado de datos de iOS

Apple, como el único fabricante de dispositivos iOS, tiene control total sobre este ecosistema y está actualizando bien a los usuarios de iPhone y iPad a las últimas versiones del sistema operativo. La compañía ha agregado el cifrado completo del dispositivo en iOS 8, y está habilitado de forma predeterminada. Además, comenzando con el iPhone 5S, los dispositivos tienen un coprocesador de seguridad Secure Enclave que procesa las operaciones criptográficas y almacena la clave de cifrado.Este procesador dedicado evita los ataques de fuerza bruta en la contraseña del teléfono, lo que aumenta el retraso de entrada después de cada entrada de contraseña fallida. Hay dispositivos vendidos por las agencias de aplicación de la ley que supuestamente pueden descifrar contraseñas de 6 dígitos durante un máximo de tres días, por lo que los usuarios deben considerar usar contraseñas alfanuméricas largas .Todos los dispositivos iOS se pueden llevar al estado de fábrica conectándolos a una computadora y usando Apple iTunes . También puede borrarlos sin una computadora , a través del menú Configuración> General> Menú Restablecer.Destrucción física

Si su teléfono móvil, disco duro o SSD contiene datos muy confidenciales, es mejor no venderlos. La mejor opción sería almacenarlos en un lugar seguro donde no puedan ser robados, o destruirlos cuidadosamente para que no se puedan recuperar los datos.Hay empresas especializadas en la destrucción de dispositivos de almacenamiento de información, algunas de las cuales incluso proporcionan certificados de destrucción, pero sus servicios están dirigidos a empresas y pueden ser bastante caros.Destruir el HDD es bastante simple. Puede perforar agujeros o clavar algunos clavos en la caja, lo que dañará los discos. Por supuesto, siempre es necesario usar protección durante tales operaciones.Nillan Little, de Gillware, dijo que taladrar agujeros, doblar discos o dividirlos en pedazos puede considerarse un método muy exitoso para destruir discos duros."Los datos no se pueden recuperar en ningún laboratorio comercial", dijo el colega de Little, Greg Andrzezewski. “En teoría, algo puede leerse con equipos muy especializados, como un microscopio electrónico de barrido, pero los laboratorios comerciales, como nosotros, están tratando de reparar discos. "No podemos recuperar nada del HDD, cuyas unidades están muy dañadas".Un SSD tiene varios chips de memoria, y todos deben destruirse para que los datos no puedan recuperarse. El SSD SATA de 2.5 "habitual tiene una funda protectora que debe quitarse para aplastar cada chip. El SSD con factor de forma M.2 tiene todos los chips a la vista y es más fácil destruirlos.Aunque podría parecer que todo es más fácil con los teléfonos, en realidad requerirán más esfuerzo, ya que los chips de almacenamiento están integrados en sus tableros y están bien protegidos. Para llegar a ellos, debe desmontar el dispositivo; este es un proceso minucioso, cuyos detalles varían de un modelo a otro.Los teléfonos modernos son lo suficientemente fuertes, por lo que usar el fuego para destruirlos, como algunos recomiendan, sería una mala idea. En primer lugar, aún debe desmontarlos y quitar las baterías incorporadas, ya que es peligroso quemarlas, ya que puede haber riesgo de explosión. En segundo lugar, se requiere una llama muy caliente y potente para dañar los componentes internos."Tuvimos un caso cuando el teléfono con el cuerpo se quemó en un barril y el teléfono se derritió más allá del reconocimiento; era difícil decir si era un teléfono o una billetera", dijo Little. "Era un trozo del teléfono, y aún pudimos extraer el chip y leerlo parcialmente, determinar de quién era el teléfono y leer mensajes de texto e imágenes".Una alternativa para borrar datos sería "destruir físicamente el dispositivo, aplastándolo completamente hasta el punto de que los gabinetes de los chips se rompan en pedazos", me dijo Ross Anderson. "Otra alternativa sería colocar el teléfono en aguas profundas o enterrarlo donde no se pueda encontrar".Pero romper un teléfono en una caja de metal con un martillo será bastante difícil. Si decide hacer esto, se recomienda que primero retire la batería, por lo que aún debe abrir primero el teléfono.