Fuente

FuenteNo es ningún secreto que en el campo de Internet de las cosas (Internet de las cosas, IoT), tal vez el menor orden sea en términos de garantizar la seguridad de la información (IS). Hoy

estamos presenciando una tecnología en evolución, un panorama cambiante de la industria, pronósticos que a veces difieren de la realidad, docenas de organizaciones que intentan declararse legisladores en un área u otra, al menos "por una hora". La relevancia del problema es enfatizada por incidentes épicos. Industroyer, BrickerBot, Mirai, y esto es solo la punta visible del iceberg, pero ¿qué "el próximo día se está preparando para nosotros"? Si continúa moviéndose con la corriente, las botnets y otros "malware" se convertirán en los propietarios de Internet de las cosas. Y las cosas con una funcionalidad mal concebida dominarán a aquellos que intentan convertirse en su maestro.

En noviembre de 2018,

ENISA (Agencia de la Unión Europea para la Seguridad de las Redes y la Información) publicó el documento

"Buenas prácticas para la seguridad de Internet de las cosas en el contexto de la fabricación inteligente" , que recopila todo tipo de prácticas de ciberseguridad para el Internet industrial de las cosas, con aproximadamente un centenar analizado documentos con mejores prácticas en esta área. ¿Qué hay bajo el capó de este intento de abrazar lo inmenso? El artículo proporciona una descripción general del contenido.

El Internet industrial de las cosas (IIoT), que incluye, entre otros, la infraestructura de información crítica (CII), es algo diferente del IoT clásico. Los operadores de sistemas IIoT están acostumbrados a implementar soluciones técnicas bastante maduras con un horizonte operativo de décadas. Por lo tanto, la introducción de la modernización y la innovación utilizando soluciones IIoT está limitada por la dinámica del mercado con la ausencia de un sistema de estándares generalmente aceptado y esquemas de licencia generalmente aceptados.

Otra pregunta: ¿qué hacer con el mar de información acumulada en el campo de la seguridad de la información de IoT en los últimos 3-4 años? ¿Qué se debe tomar como base y qué es secundario? Y si se encuentra información contradictoria en diferentes documentos, ¿qué es más importante? Una de las respuestas puede ser el estudio de informes analíticos, en los que la experiencia acumulada se generaliza y armoniza, teniendo en cuenta el número máximo de fuentes disponibles.

Entonces, ENISA ofrece una síntesis de la experiencia basada en el uso de las mejores prácticas. Para demostrar que este enfoque no es el único, considere otra posibilidad, a saber, la creación de una colección de todo tipo de estándares.

En el sitio web del Instituto Nacional de Estándares y Tecnología (NIST), puede encontrar el documento

"Borrador de NISTIR 8200. Informe interagencial sobre el estado de la estandarización internacional de ciberseguridad para Internet de las cosas (IoT)" . La versión está fechada en febrero de 2018 y aún tiene el estado de borrador. Analiza los estándares existentes, distribuidos en las siguientes 11 áreas: Técnicas criptográficas, Gestión de incidentes cibernéticos, Garantía de hardware, Gestión de identidad y acceso, Sistemas de gestión de seguridad de la información (SGSI), Evaluación de seguridad del sistema de TI, Seguridad de red, Automatización de seguridad y Monitoreo continuo (SACM ), Software Assurance, Supply Chain Risk Management (SCRM), Ingeniería de seguridad de sistemas.

¡La lista de estándares ocupa más de cien páginas! Esto significa que contiene cientos de títulos, son decenas de miles de páginas, lo que puede llevar años de estudio, y se pagan muchos documentos. Al mismo tiempo, se identificaron múltiples brechas en la estandarización de la industria, que, obviamente, se llenarán.

Creo que el lector ya entendió de qué lado están el sentido común y las simpatías del autor. Por lo tanto, volvamos a las mejores prácticas de ENISA. Se basan en el análisis de unos cien documentos ya emitidos. Sin embargo, no necesitamos leer todos estos documentos, ya que los expertos de ENISA ya han recopilado todos los más importantes en su informe.

La estructura del documento se presenta a continuación, y ahora nos familiarizaremos con él en detalle.

Figura 1. Estructura del documento "Buenas prácticas para la seguridad de Internet de las cosas en el contexto de la fabricación inteligente"

Figura 1. Estructura del documento "Buenas prácticas para la seguridad de Internet de las cosas en el contexto de la fabricación inteligente"La primera parte es una introducción.

En la segunda parte, primero se proporciona la terminología básica (2.1) y luego los desafíos de seguridad (2.2), que incluyen:

- Componentes vulnerables

- deficiencias en la gestión de procesos (Gestión de procesos);

- Mayor conectividad

- interacción de tecnologías operativas y de información (convergencia IT / OT);

- herencia de problemas de sistemas de control industrial (sistemas de control industrial heredados);

- Protocolos inseguros

- Factor humano

- funcionalidad excesiva (funcionalidades no utilizadas);

- la necesidad de considerar los aspectos de seguridad funcional (aspectos de seguridad);

- implementación de actualizaciones relacionadas con la seguridad de la información (actualizaciones de seguridad);

- implementación del ciclo de vida de IS (ciclo de vida seguro del producto).

La Sección 2.3, con referencia a ISA, proporciona una arquitectura de referencia, que, sin embargo, es algo contraria a la arquitectura ISA (Purdu) generalmente aceptada, ya que RTU y PLC se asignan al segundo nivel en lugar del primer (como es la práctica en ISA).

Figura 2. Arquitectura de referencia IIoT

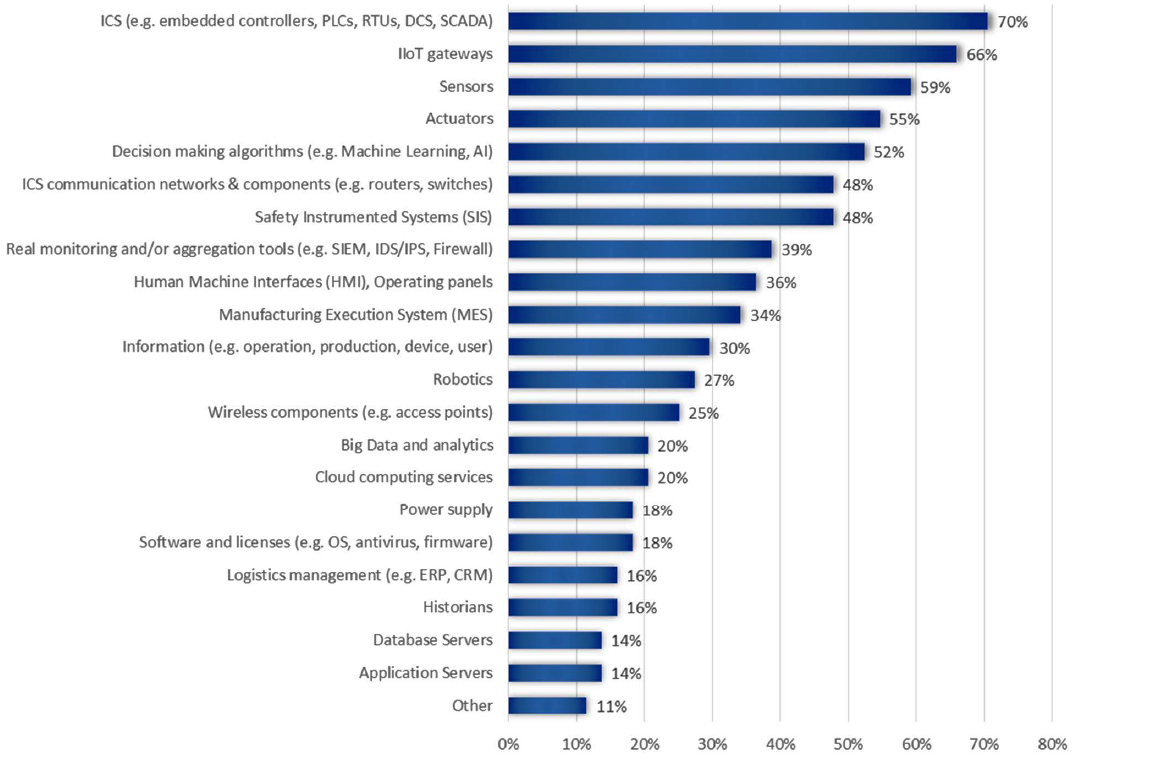

Figura 2. Arquitectura de referencia IIoTLa arquitectura de referencia es la entrada a la formación de la taxonomía de activos, que se realiza en la Sección 2.4. Sobre la base de datos expertos, se evaluó la importancia de los activos en términos de su impacto en la seguridad de la información. No estamos hablando de representatividad (el informe dice que participaron expertos de 42 organizaciones diferentes), y puede percibir estas estadísticas como "alguna opinión". Los porcentajes en el gráfico significan el porcentaje de expertos que calificaron un activo como el más crítico.

Figura 3. Resultados de la evaluación del experto en criticidad de activos de IIoT

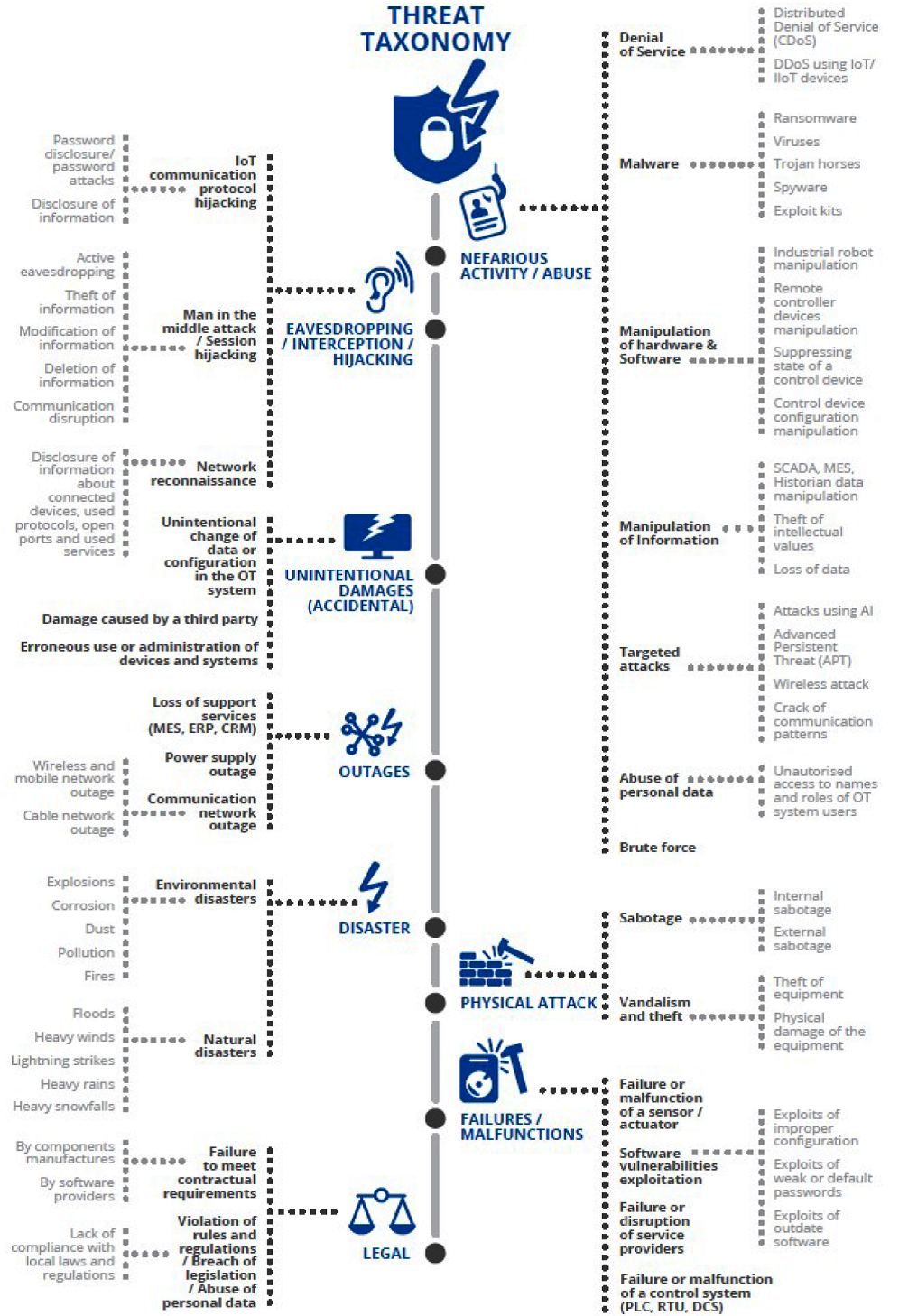

Figura 3. Resultados de la evaluación del experto en criticidad de activos de IIoTLa Sección 3.1 proporciona una clasificación y descripción de posibles amenazas en relación con el área IIoT. Además, las clases de activos que pueden verse afectadas están asociadas con cada amenaza. Se destacan las principales clases de amenazas:

- Actividad / abuso nefasto (actividad injusta y abuso): varios tipos de manipulaciones realizadas con datos y dispositivos;

- Escuchar a escondidas / Interceptar / Secuestrar (escuchar / interceptar / piratear): recopilar información y piratear el sistema;

- Daños no intencionales (accidentales): errores en la configuración, administración y aplicación;

- Interrupciones - interrupciones asociadas con la pérdida de energía, comunicaciones o servicios;

- Desastre (desastre): influencias externas destructivas de naturaleza natural y artificial;

- Ataque físico (ataques físicos): robo, vandalismo y sabotaje (falla), realizado directamente en el equipo;

- Fallos / Fallos de funcionamiento: pueden producirse debido a fallos accidentales de hardware, fallos del servicio del proveedor y también debido a problemas en el desarrollo de software que generan vulnerabilidades;

- Legal (cuestiones legales): desviaciones de los requisitos de las leyes y los contratos.

Figura 3. Taxonomía de amenazas

Figura 3. Taxonomía de amenazasLa Sección 3.2 describe ejemplos típicos de ataques a componentes de sistemas IIoT.

La sección más importante del documento es la cuarta, que revisa las mejores prácticas para proteger los componentes IIoT. Se incluyen tres categorías en las prácticas: políticas, prácticas organizacionales y prácticas técnicas.

Figura 4. La estructura de las mejores prácticas para garantizar IIoT IS

Figura 4. La estructura de las mejores prácticas para garantizar IIoT ISLa diferencia fundamental entre políticas y prácticas organizacionales no se explica, y el nivel de procedimiento está presente en ambos casos. Por ejemplo, la gestión de riesgos y amenazas cayó en la política, y la gestión de vulnerabilidades en las prácticas organizacionales. La única diferencia que puede detectar es que las políticas se aplican principalmente para los desarrolladores y las prácticas organizacionales para las organizaciones operativas.

Las políticas (4.2) describen 4 categorías y 24 prácticas. La sección de organización (4.3) describe 27 prácticas divididas en 6 categorías, y la sección técnica (4.4) describe 59 prácticas divididas en 10 categorías.

El Apéndice A señala que este ENISA continúa la investigación declarada en 2017 en

las Recomendaciones de seguridad de línea de base para IoT en el contexto del documento de

Infraestructuras de información crítica . Por supuesto, IoT es un concepto más amplio que IIoT y, desde este punto de vista, uno podría tomar el documento del año pasado como la base de esta revisión, sin embargo, uno siempre quiere tratar con material más nuevo.

El Apéndice B es la parte semántica principal del documento. La lista de prácticas de la Sección 4 se presenta en forma de tablas, donde se realizan enlaces a grupos de amenazas y enlaces a documentos que respaldan la aplicación de una práctica particular, aunque, desafortunadamente, sin especificar una página o párrafo específico. Por ejemplo, aquí hay algunos puntos relacionados con la seguridad de los servicios en la nube.

Figura 5. Un fragmento de la descripción de las mejores prácticas para garantizar IIoT IS

Figura 5. Un fragmento de la descripción de las mejores prácticas para garantizar IIoT ISEl Apéndice C contiene una lista de documentos citados (hay alrededor de 100 en total) que se desarrollaron y formaron la base de las mejores prácticas desarrolladas.

El Apéndice D enumera los incidentes más importantes de violación de IS en aplicaciones industriales.

Conclusiones

"Buenas prácticas para la seguridad de Internet de las cosas en el contexto de la fabricación inteligente" , desarrollado en noviembre de 2018, es actualmente uno de los documentos más detallados en el campo de la seguridad de la información de Internet de las cosas. No hay información técnica detallada sobre la implementación de 110 prácticas descritas, sin embargo, existe un conjunto de conocimientos acumulados obtenidos sobre la base del análisis de cientos de documentos de organizaciones de expertos líderes en el campo de IoT.

El documento se centra en IIoT, teniendo en cuenta la arquitectura industrial y sus activos asociados, amenazas y escenarios de posibles ataques. Más general para IoT es el documento precursor de ENISA,

Recomendaciones de seguridad de línea de base para IoT en el contexto de Infraestructuras de información crítica , publicado en 2017.

Las "cosas depredadoras del siglo" y la tendencia, imperceptible para nosotros, de ganar el poder de las cosas sobre las personas, actualmente están restringidas solo por la resistencia dispersa de las medidas para garantizar la seguridad de la información. Nuestro futuro depende en muchos aspectos de cuán efectivas serán las medidas de SI.