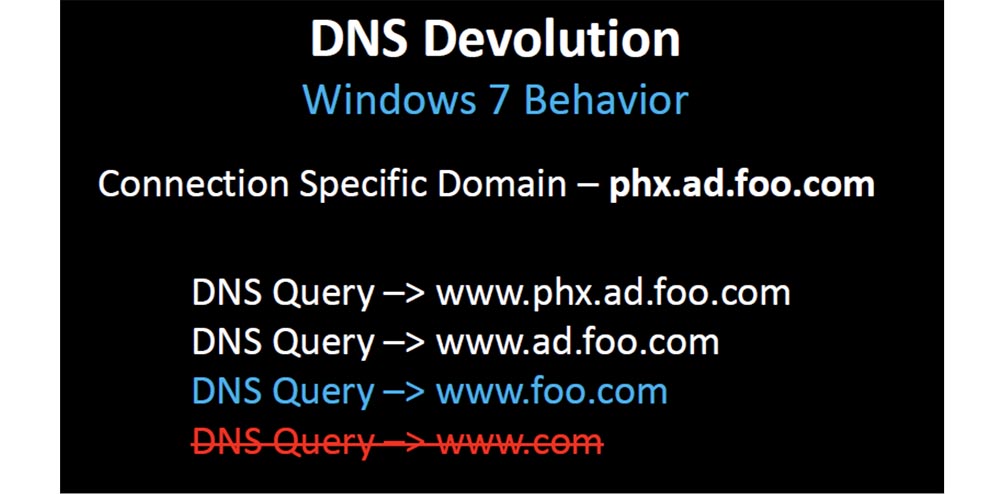

DEFCON 21. La conferencia DNS puede ser peligrosa para su salud. Parte 1Se suponía que los límites de dominio de la organización eran foo.com y nunca querría usar

www.com . Microsoft ha cambiado este comportamiento de DNS porque, obviamente, no todas las organizaciones tienen dos niveles para los nombres de dominio.

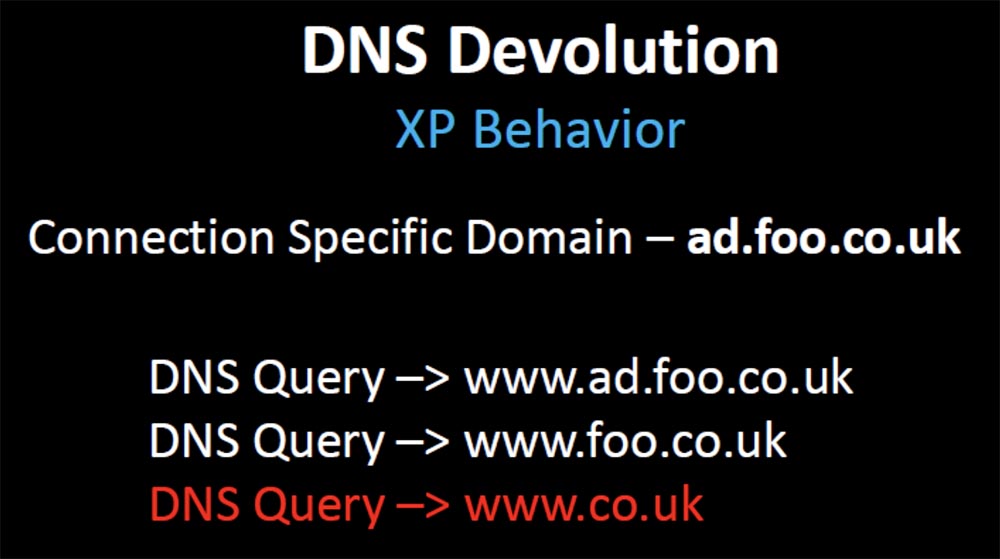

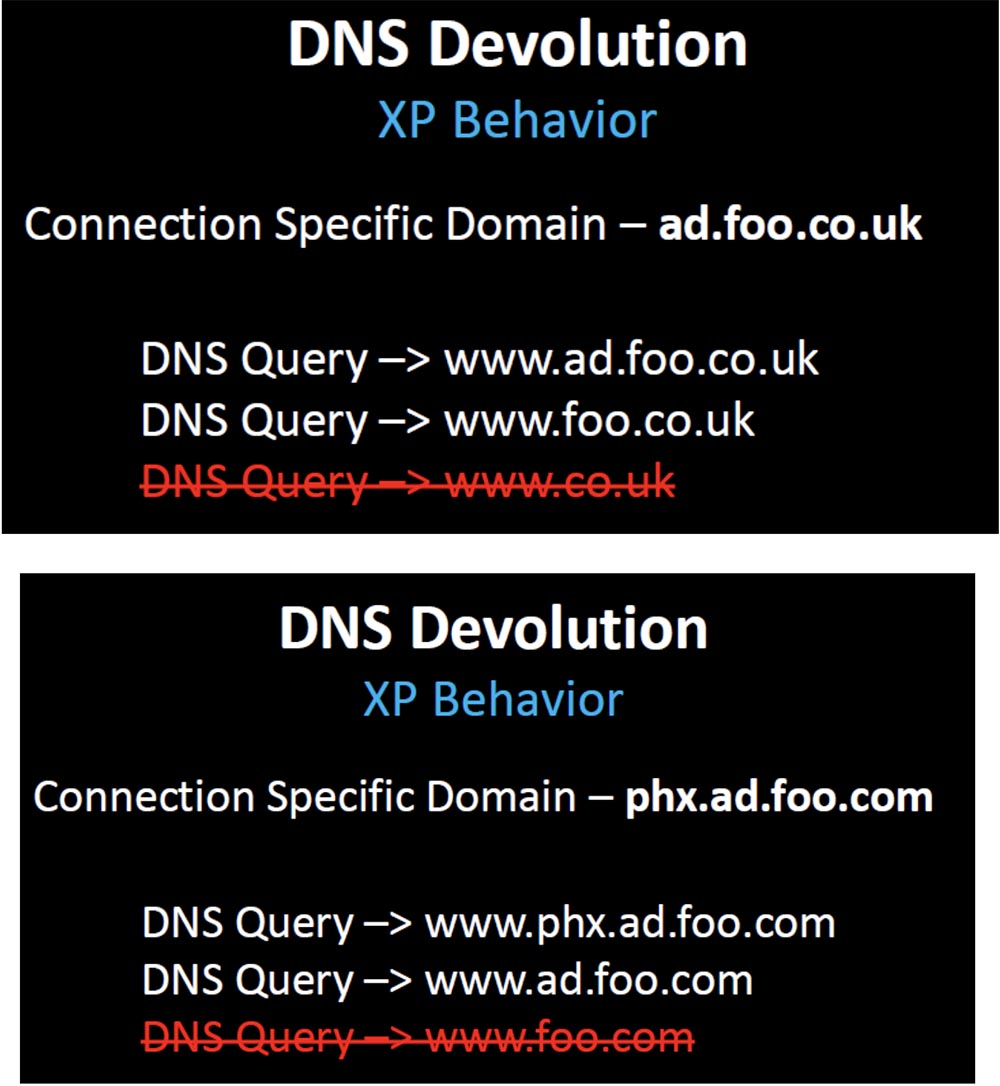

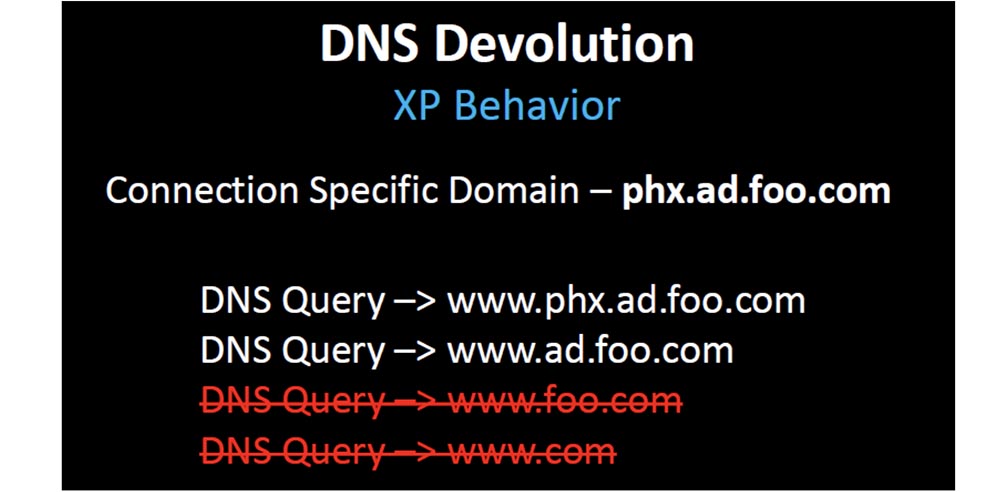

Si su dominio de nivel superior es Reino Unido, cuando se conecte a un dominio ad.foo.co.uk específico, el comportamiento DNS predeterminado se verá así:

Es decir, la solicitud se enviará fuera de los límites de su nombre de dominio en

www.co.uk. Por lo tanto, se creó una revisión aleatoria, un parche de seguridad que redujo los límites organizativos del dominio a 3, en cuyo caso la devolución de DNS se detuvo después de la segunda solicitud

www.foo.co.uk.

Pero en nuestro ejemplo de un nombre de dominio, esta solución de seguridad, diseñada para detener la publicidad innecesaria, ha roto cientos de miles de empresas clientes cuyo diseño de nombre de dominio dependía del comportamiento original y original del DNS. ¿Qué están haciendo estas empresas? ¿Cambian el diseño de la infraestructura para que coincida con el nuevo comportamiento que tiene en cuenta esta revisión aleatoria? No, cambian el comportamiento a lo que era antes.

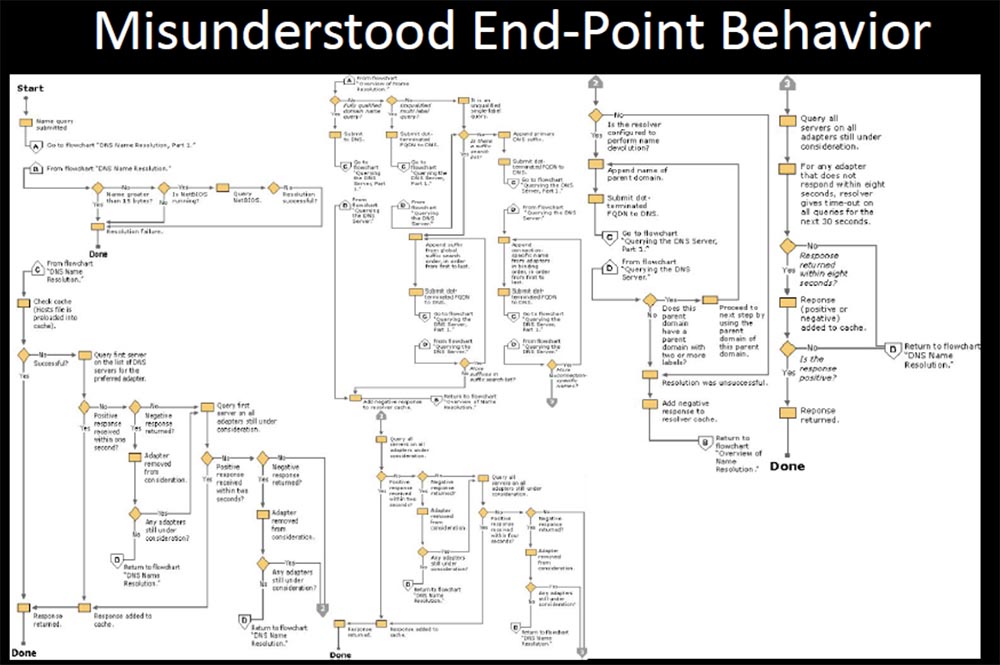

La siguiente diapositiva muestra el árbol de decisión que usa Microsoft antes de crear una consulta DNS.

Sé que parece simple (risas) y, por supuesto, te sorprende que alguien pueda malinterpretarlo.

Después de eso, hubo docenas de correcciones y actualizaciones de este comportamiento de DNS, que cambiaron de una versión a otra. Pero lo documentaron una vez, y si una de las ramas de este árbol cambió, se rompió por completo su forma de usar DNS, y no pudo cambiar la configuración para restaurar el comportamiento original. Tuviste un problema porque con cada nueva actualización tu configuración se comporta de manera diferente. Tal vez algo se rompa, o tal vez no, es decir, algo que no esperas en absoluto puede suceder.

Por lo tanto, las empresas realizan cambios mediante la edición de políticas de registro o de grupo, tratando de restaurar el comportamiento del DNS original, pero algunas de ellas no pueden hacerlo correctamente cuando otro paquete de arreglos cambió el comportamiento. Están tratando de revertir los cambios para restaurar este comportamiento perdido porque quieren que los clientes puedan acceder a foo.com nuevamente.

Pero en la mayoría de los casos, cuando no pueden restaurar una devolución de dos niveles, simplemente se deshacen de la restricción original de dos niveles. Gracias, Microsoft, por Windows 7: ahora puede cambiar los tres niveles de dominio predeterminados en 2, pero el sistema no le permite reducirlos a uno.

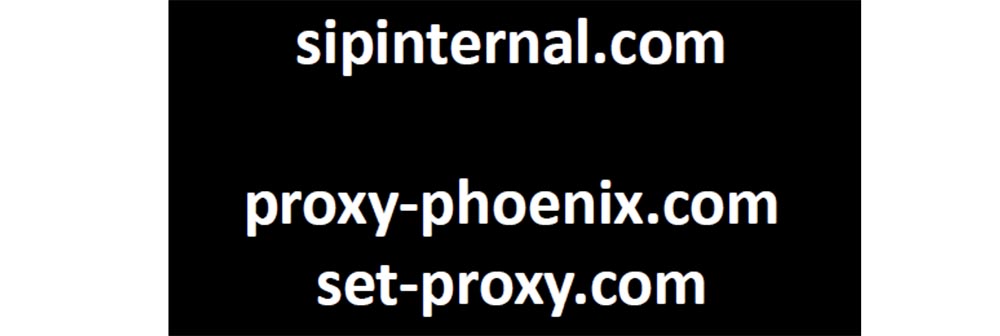

Puede pensar que ahora todo está arreglado, pero ¿qué pasa con los dispositivos BYOD y los dispositivos móviles que utilizan la configuración de XP? Decidí comprobar cuántas configuraciones dañadas aún pueden existir allí. He registrado varios dominios que se usan comúnmente solo en un entorno corporativo.

El primer dominio es el acrónimo de Microsoft Office Communicator, que solicita un servidor SIP interno. Los siguientes dos nombres que encontré en Google son los nombres abreviados de las claves de registro de claves que contiene el proxy web, así que asigné estos nombres a mis servidores y esperé a que los clientes se contactaran conmigo. Y lo hicieron.

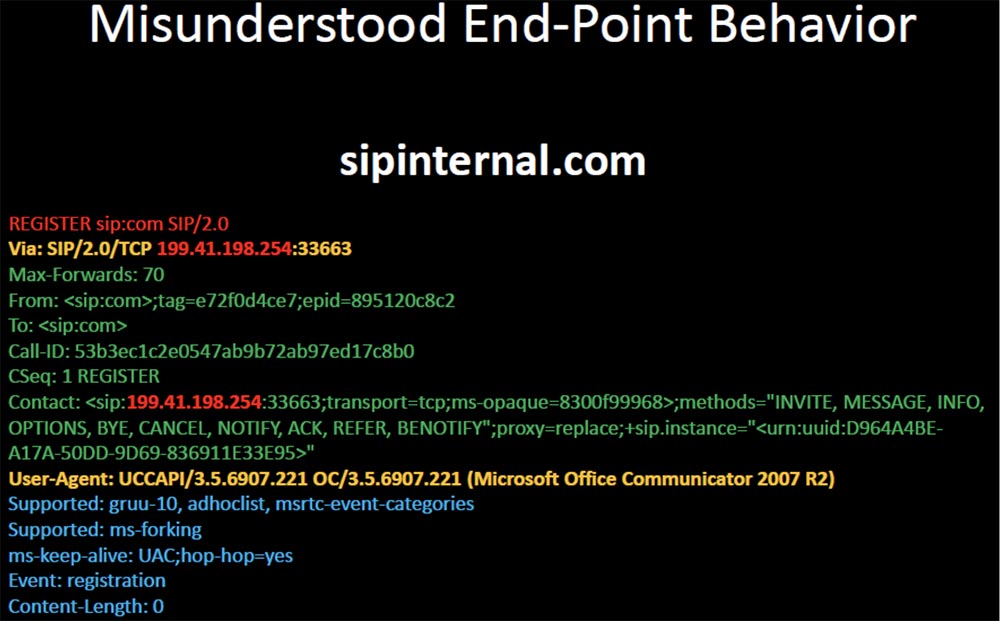

Después de registrarme en sipinternal.com, comencé a recibir solicitudes de clientes del comunicador de la oficina: la diapositiva muestra un ejemplo de una solicitud para registrar uno de los recursos de DHL, y resultó que hay miles de dispositivos aleatorios en el mundo que han intentado registrarse conmigo.

Jugué un poco con ellos y parecían varios ataques que un servidor SIP malicioso realiza contra comunicadores de clientes. Esta será mi próxima historia sobre proxy-phoenix.com

Hubo varios usuarios finales de IBM y HP que comenzaron a pedirme que me convirtiera en su servidor proxy, y ahora tienen un cliente en Phoenix que "empuja" proxy-Phoenix como un nombre corto para sus usuarios. Pensé que era interesante Pero set-proxy.com resultó aún más interesante.

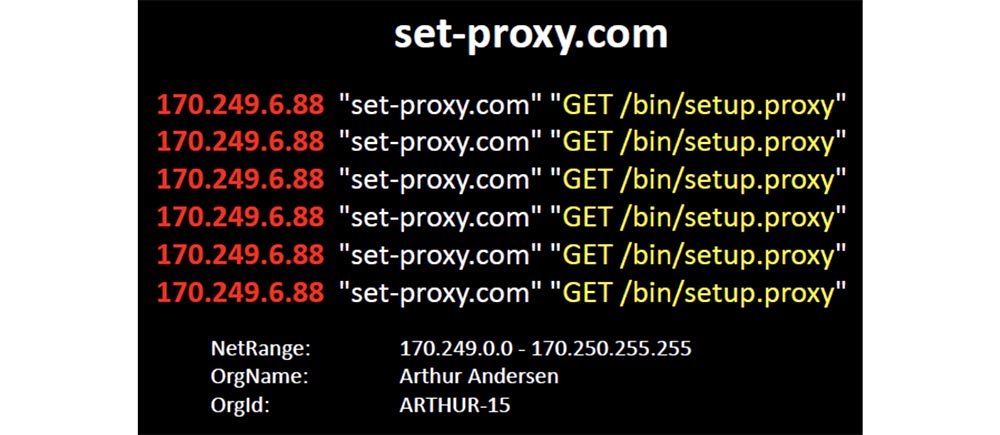

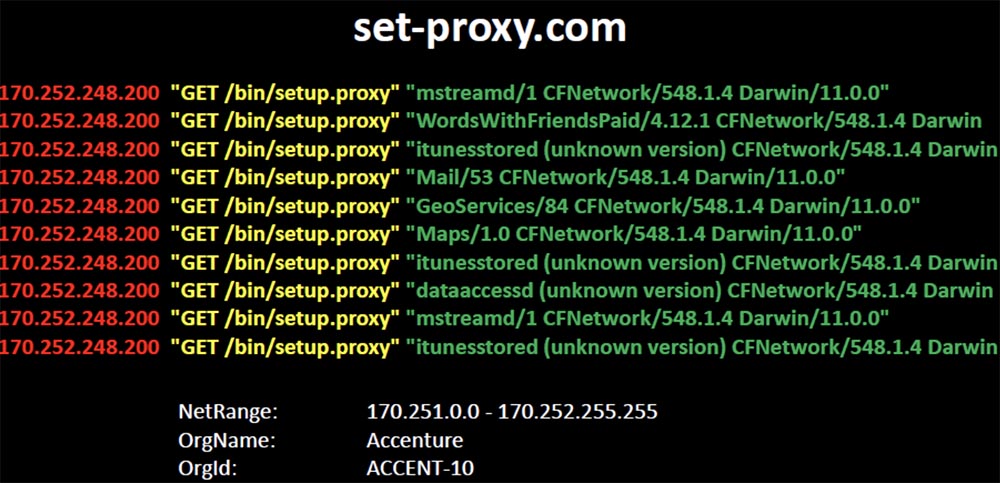

Las primeras solicitudes que recibí fueron intentos de miles de clientes de Windows para descargar un archivo de paquete de instalación de proxy. Descubrí que la dirección IP de origen estaba registrada en Arthur Andersen, una empresa de contabilidad que no tuvo éxito y que se declaró en quiebra con Enron.

Accenture se ha separado de su grupo de consultoría, lo que tiene más sentido en la siguiente parte. Muestra que su política sobre el uso de dispositivos móviles ha fallado (risas).

Promueven una configuración que se refiere a la ubicación del paquete proxy por el nombre de dominio abreviado. Y miles de iPhone y iPad respondieron a este nombre corto y comenzaron a pedirme que les proporcionara estos paquetes de archivos. Incluso el hecho de que esta configuración no permite a los clientes obtener lo que solicitaron no les hizo pensar, y fueron directamente a Internet, sin pasar por el proxy, para solicitarme estos archivos.

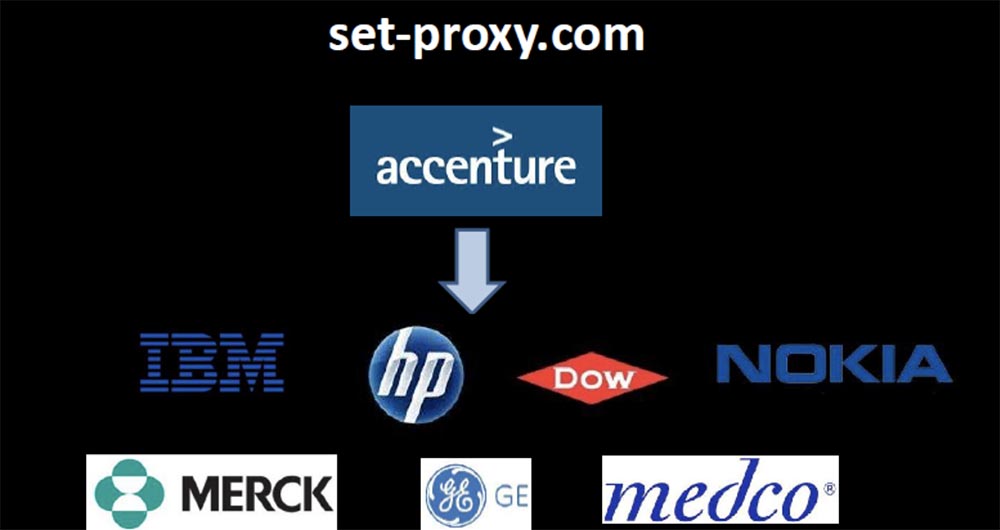

Después de mirar más de cerca, noté que recibo solicitudes no solo de Accenture, sino también de sus clientes conectados a la red de esta compañía. Por lo tanto, a través de un DNS incorrecto, Accenture comprometió no solo su red local, sino también las redes de todos los clientes conectados a ella, lo que permitió piratear todos los dispositivos ubicados allí. Me contactaron directamente dispositivos pertenecientes a empleados de IBM, HP, Dow, Nokia, GE, Merck, Medco. Todos me pidieron que fuera su representante, y les diré que esperaba lo mejor de Accenture.

Tales lecciones se pueden extraer de esto. Observe su tráfico de DNS, porque si Windows se comporta de la misma manera ahora, esto no significa en absoluto que se comportará igual después del segundo martes del mes (risas).

No confíe en las expectativas basadas en el hecho de que las cosas irán como deberían, observe el tráfico y aprenda a comprender cómo debería verse el tráfico DNS normal en su red. Debe comprender claramente cómo se ve el tráfico normal antes de realizar cambios en la configuración para tener algo con qué compararlos más adelante.

Título: "Usted no es el propietario de este dominio. Yo soy él ".

He demostrado algunas formas bastante únicas en las que un bit de "volteo" en DNS puede ser peligroso. Sin embargo, la ocupación de bits no es una gran amenaza, por lo que es más interesante realizar trucos con un comportamiento inesperado de DNS causado por una combinación de "parches" de Microsoft con la configuración original, lo que lo hace completamente ininteligible.

Sin embargo, una de las peores cosas que hacen las empresas con respecto al DNS es el 100% de autolesión por negligencia.

Vi empresas que repetidamente, en el transcurso de varios años, a veces por accidente y a veces intencionalmente, crearon todas las condiciones para que un atacante pudiera hacerse cargo de cada parte de su infraestructura.

El problema es que, de hecho, las empresas usan esos dominios de los que no son propietarias. Estos dominios, ubicados en las cadenas de búsqueda de sufijos, "empujan" a todos sus clientes a acceder inevitablemente a Internet externo cuando necesitan asistencia técnica.

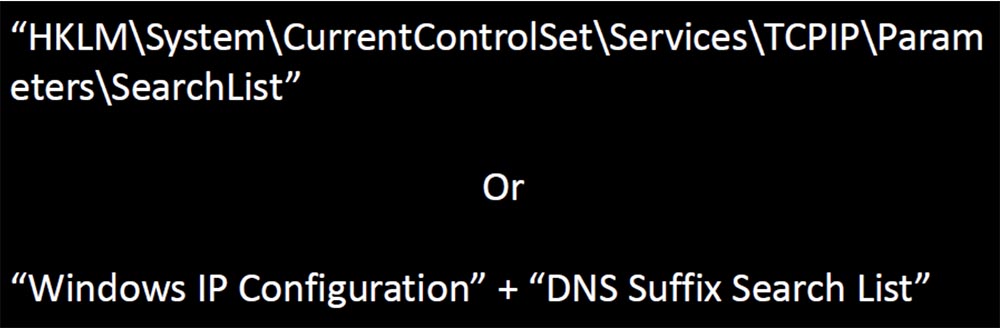

Decidí estudiar cuántas empresas se ven obligadas a hacer esto, y no fue difícil para mí. Comencé pidiendo ayuda a Google para encontrar los nombres de clave de registro que almacenan la lista de búsqueda para la salida de la configuración IP de Windows y la lista de búsqueda de sufijo DNS.

Los foros de soporte técnico alientan a los usuarios a publicar información de configuración de la estación de trabajo para obtener ayuda con la resolución de problemas.

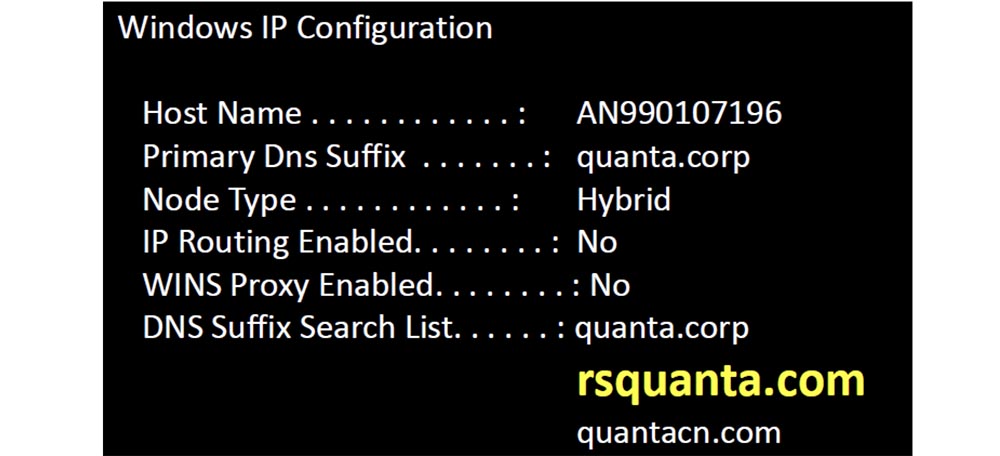

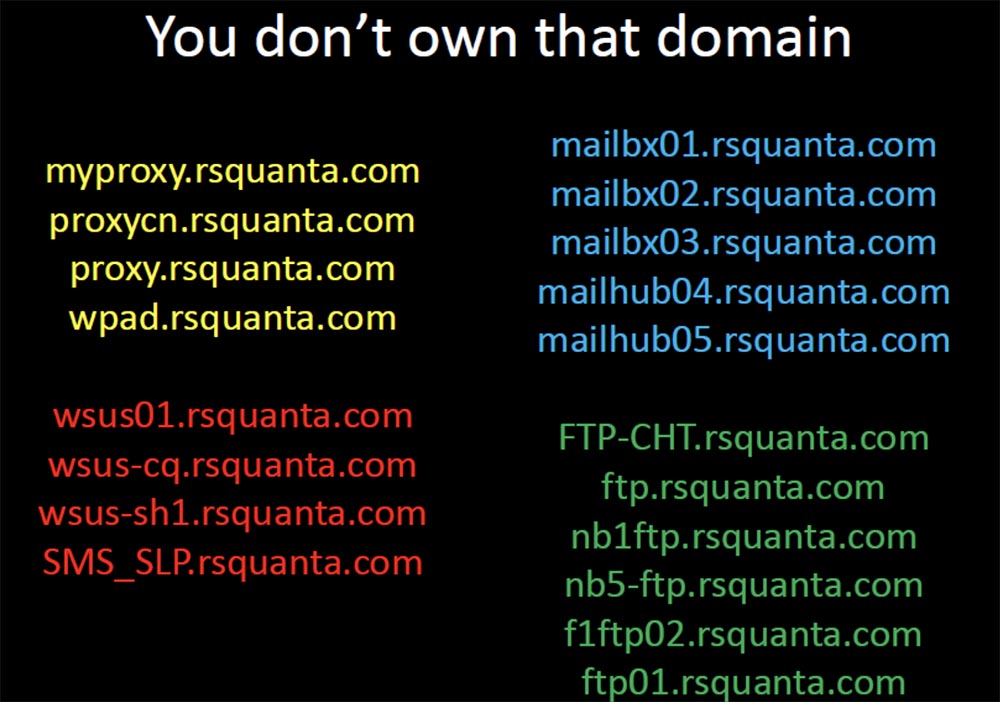

Estudié Google y creé una lista única de dominios, y luego comencé a registrarlos. Al mirar la configuración de IP, me encontré con el sufijo DNS rsquanta y lo convertí en la base de mi lista de registro de dominio.

Después de registrar los dominios con los nombres distorsionados que se muestran en la siguiente diapositiva, comencé a recibir miles de solicitudes de dispositivos móviles que ni siquiera sabían con qué compañía se estaban contactando. Pero lo descubrí. Resultó que el sufijo de nombre de dominio rsquanta.com pertenece a una gran empresa taiwanesa de hardware informático, Quanta Computer, que emplea a 60 mil personas.

Diseñaron y fabricaron la laptop de cien dólares para niños OLPC y colaboraron con Facebook para diseñar y ensamblar sus nuevos servidores basados en sus dispositivos. Recibí solicitudes de detección automática de servidores proxy, servidores de SMS, servidores de correo, servidores de transferencia de archivos. Había docenas de formas en que podía aprovechar estos dispositivos con calma en Tailandia e introducir exploits para robar credenciales o interceptar archivos transferidos. Después de que me pidieron que los ayudara a encontrar los recursos adecuados, un ataque de hombre en el medio parecería trivial.

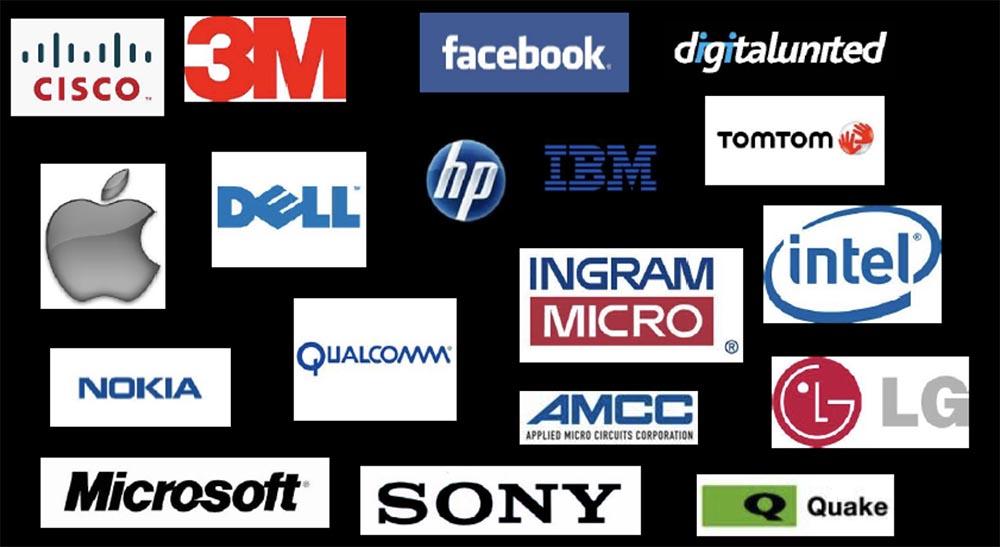

Pero cuando determiné las fuentes de las solicitudes que recibí a mis servidores ficticios, realmente me sorprendió. Descubrí que el tráfico regular provenía de las redes de clientes, lo que indicaba la existencia de dispositivos Quanta Computer en Cisco, Apple, 3m y Dell.

Por lo tanto, se suponía que debían tener personal de campo cuyo deber era ayudar a implementar el equipo Quanta. Y estos son solo algunos de los clientes de esta compañía que tienen empleados de Quanta Computer trabajando en el campo. Me enteré de ellos porque todos me pidieron que proporcionara acceso a los activos de la compañía.

Su hardware estaba firmemente establecido en el equipo de compañías conocidas y relacionado con la propiedad intelectual confidencial. Por lo tanto, había mucha información pasiva que podía extraer de su tráfico. Poseía una lista de los nombres de cada dispositivo en su red, vi el tráfico de la empresa oculto al público, lo que indicaba la presencia de un nuevo contrato. Si el tráfico se detuvo de repente, podría suponer que habían perdido el contrato, y podría rastrear a dónde irían después, a dónde viajan y dónde están estos empleados.

Por ejemplo, veo que se ha abierto un servicio de limpieza en seco con Wi-Fi cerca de la oficina de la compañía, porque cientos de dispositivos me envían solicitudes de vez en cuando. Incluso veo que en esta ciudad hay gente para Black Hat y DefCon, luego hablaremos de eso (risas).

Entonces, un error de este tipo es bastante grave. Para evitarlo, verifique su configuración de DNS. Use Internet para conocer los detalles de su configuración interna utilizando recursos como Pastebin y Bleeping Computer.

Mire sus registros de DNS y asegúrese de que sus clientes y los clientes de sus socios y fabricantes cumplan las solicitudes exactamente como espera que lo hagan. Si realiza un seguimiento de los registros, identifique fácilmente los dominios solicitados con frecuencia para cada dispositivo, cada activo corporativo.

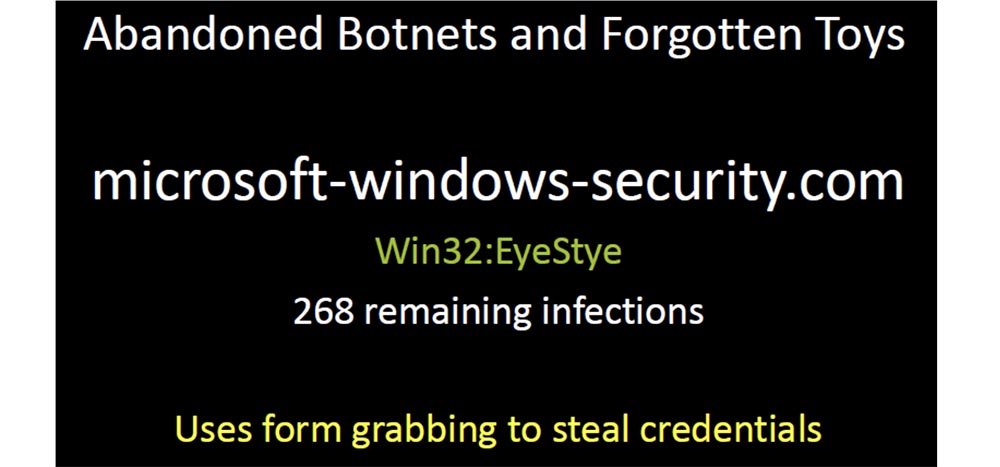

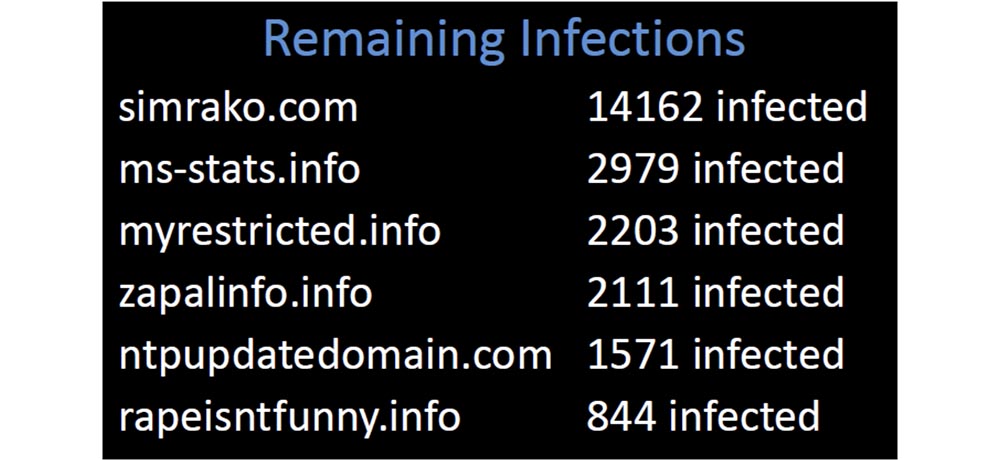

Hace un par de años, comencé a comprar dominios caducados, que anteriormente se usaban como servidores de C&C. (risas) Fue muy divertido, así que al principio quería entender cuánta infección más quedaba allí, luego averiguar qué tipo de dispositivos seguían infectados y dónde estaban.

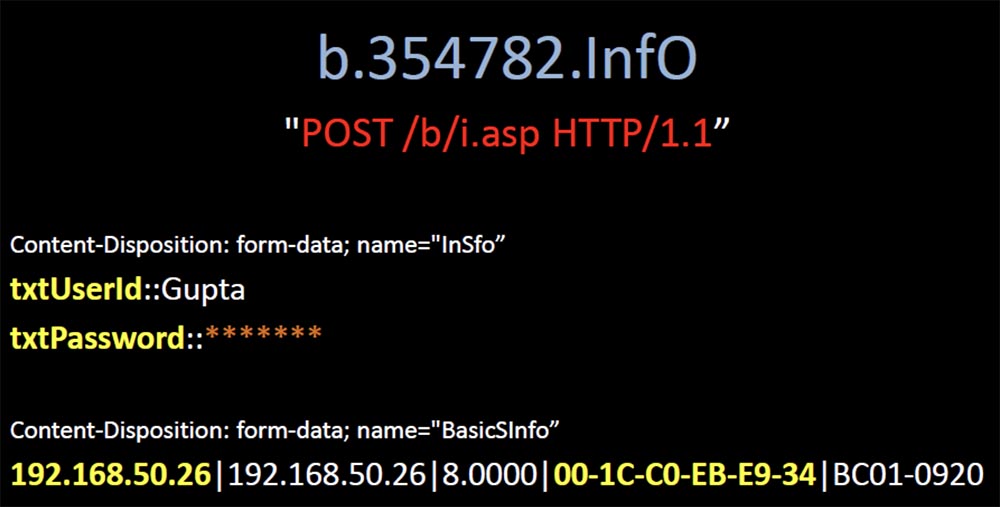

Buscar dominios de la "lista negra" no fue difícil, así que tuve la opción de elegir entre miles de dominios con un precio de 99 centavos, y compré varios de ellos. La siguiente diapositiva muestra el primer dominio que compré: microsoft-windows-security.com. Estaba infectado con el virus Win32: EyeStye, un troyano bot, un interceptor de teclado que se usaba para robar información confidencial. Interceptó la entrada y luego la envió a este dominio en forma de mensajes sin cifrar. No hice nada con él, solo le envié un error 404 cada vez que quería contactarme, pero aun así intentó enviarme los datos robados.

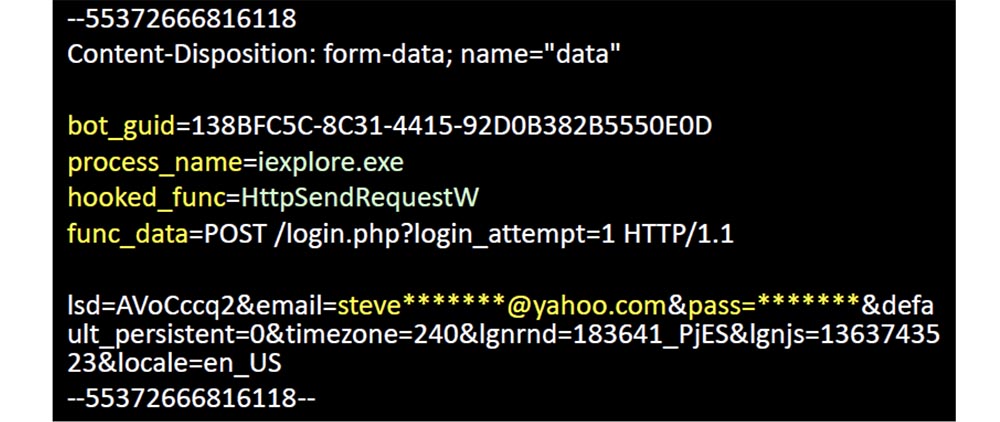

Este bot informa su identificador único, el nombre del proceso que controla, la función interceptada, los datos contenidos en él y la carga útil en forma de nombre de usuario y contraseña del usuario.

Muchos de estos bots continúan entregando a ciegas cargas útiles a su dominio. He registrado docenas de dichos dominios, que cubren miles de dispositivos infectados. Estos representantes de la red de botnets simplemente fueron abandonados por sus dueños anteriores, quienes no querían hacer un esfuerzo para cerrarlos, sino que simplemente los dejaron en la red hasta que el dominio expiró. Así que gasté mis primeros 6 dólares en estos dominios infectados con virus (aplausos en el pasillo).

Tenía 23,000 dispositivos enviando informes a mi servidor, y todos estos dominios fueron tomados de las listas negras publicadas. ¿Por qué tantas compañías permitieron a sus clientes contactar dominios que durante mucho tiempo se consideraron maliciosos?

Todos podemos mejorar nuestro trabajo controlando uno de los mecanismos más simples, por lo que solo cavando en los registros de mis dominios, encontré uno que parecía realmente inusual.

Uno de los clientes de 82 mil dispositivos en mi red lo solicitó regularmente, y cuando comencé a resolverlo, descubrí que este dominio era seis y seis meses y no había ninguna mención de él en Google. Parecía demasiado sospechoso, así que lo compré e inmediatamente se inundó de clientes. Fue un capturador ordinario que envió su carga útil en forma no encriptada y controló 10,000 dispositivos infectados en todo el mundo. Algunos de ellos estaban ubicados en áreas con el régimen de mayor seguridad, y descubrí que uno de los dispositivos infectados pertenece a las instalaciones de tratamiento de la ciudad de Phoenix.

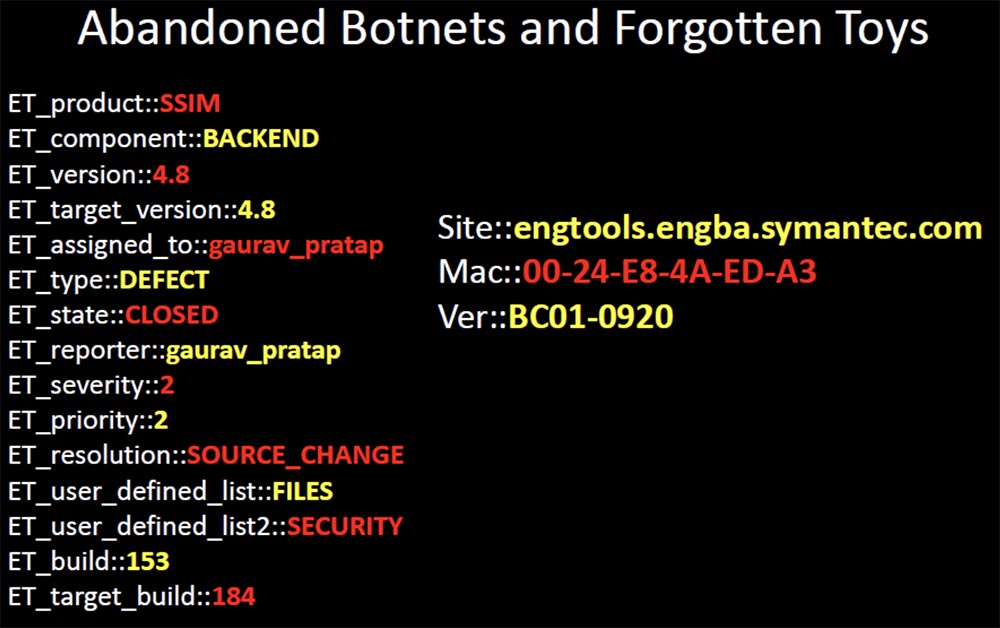

Me dirigí a alguien de esta compañía y le dije que podía identificar el virus si me enviaban una muestra del archivo infectado. Tan pronto como me enviaron una muestra, la subí a Virustotal y descubrí que ninguno de los 42 escáneres antivirus podía identificar este virus. Este malware tenía 2 años y me pareció extraño que no se identificara como una amenaza en ningún antivirus. Pero lo que era aún más extraño era por qué fue abandonado. Completamente invisible para los antivirus, realmente era una infección viral muy valiosa. Y aquí hay un ejemplo irónico: era un ingeniero de control de calidad en Symantec, espero que no esté aquí.

Aquí veo cómo funciona en el sistema de tickets en línea y, en este caso, cierra el ticket debido al problema de seguridad de la tarjeta SIM del producto. Creo que es bastante triste que parte del malware, que ya tiene 2 años, todavía esté incluido en la lista de exclusión del programa antivirus de la compañía por un ingeniero que trabaja para eliminar defectos peligrosos y garantizar la seguridad de los productos de la compañía.

¡Hay bastantes dispositivos infectados propiedad de funcionarios de alto rango y funcionarios gubernamentales, como el secretario de la corte, la cámara baja del Congreso de los EE. UU., Las oficinas de transferencia de dinero, los periódicos e incluso el cajero de la Unión de Servidores Federales en Langley! Estos son definitivamente los mejores 99 centavos que he gastado.

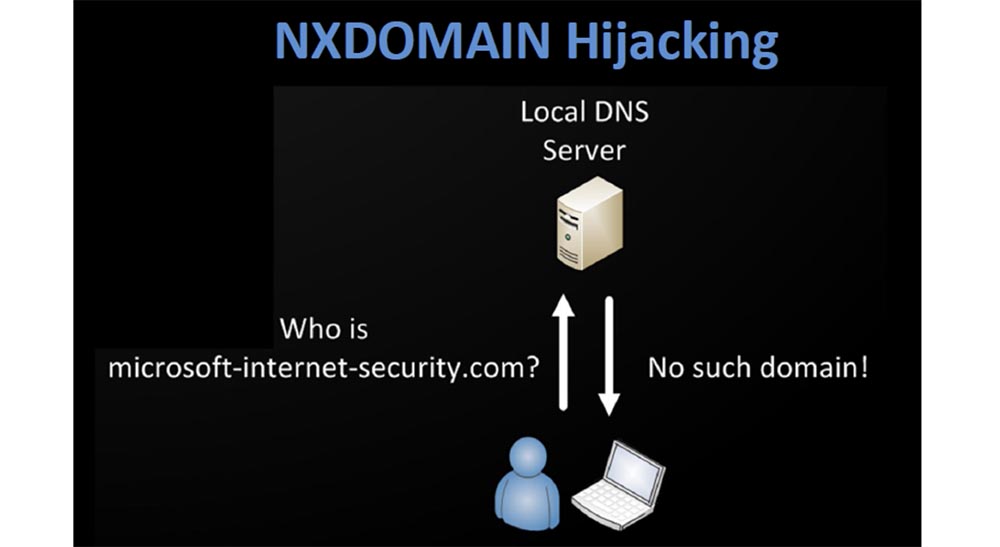

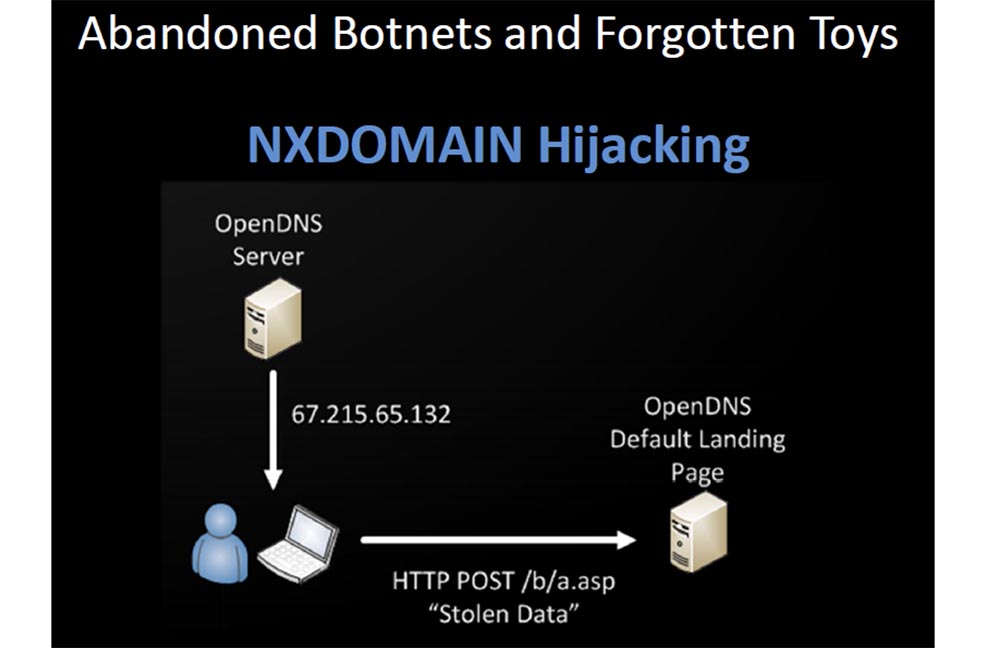

Da miedo pensar que probablemente hay millones de dispositivos infectados que intentan llegar a los servidores de Comando y Control, cuyo acceso ya no está permitido. Si usa el DNS abierto o local de casi cualquier proveedor grande, no brinde a los dispositivos infectados la oportunidad de lograr todo lo que están tratando de resolver, no importa si ese dominio existe o no. Porque falsifican una respuesta que no existe y le dan la dirección IP predeterminada de la página de destino. Por lo tanto, el registro del servidor que aloja esta página contiene una gran cantidad de datos robados. ¿Crees que los propietarios de host están haciendo algo para evitar esto?

Solo están tratando de monetizar el tráfico inapropiado con anuncios que inadvertidamente roban sus datos personales. Espera que si un programa malicioso intenta permitirle contactar a un servidor de C&C que ha sido desconectado, entonces no llegará a ninguna parte, simplemente no se le permitirá ir allí.

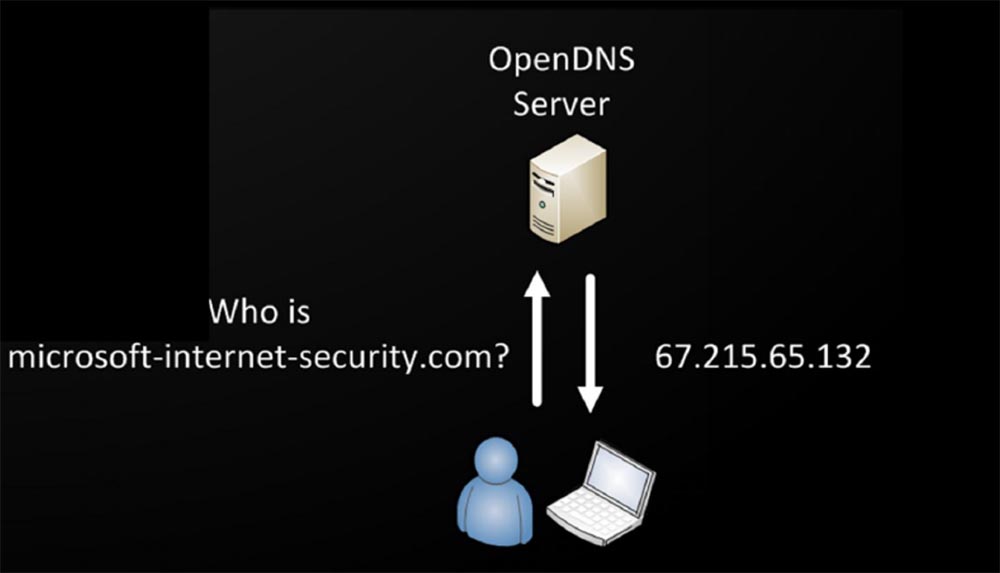

En realidad, sucede como se muestra en las siguientes diapositivas: los DNS abiertos son tan amables que le darán una respuesta a cualquier cosa, no importa si este dominio existe o no, y con gusto le proporcionarán la dirección IP de un sitio malicioso que robará sus datos

Registré varios dominios que actualmente no están en ninguna lista negra. Encontré todas las muestras de malware que pasaron desapercibidas para los principales proveedores de antivirus al analizar los registros de DNS. Para detectar tales virus, actúo así:

- Recopilo los registros DNS que las personas me proporcionan en una base de datos común;

- supervisar regularmente los nombres solicitados que aparecieron por primera vez en mi entorno;

- Encuentro los nombres solicitados por un solo cliente;

- Miro las fechas de registro y establezco los propietarios y el país de registro del nuevo dominio;

- Estoy buscando dominios que permitan el uso de la dirección IP 127.0.0.1, probablemente sean creados por "nerds".

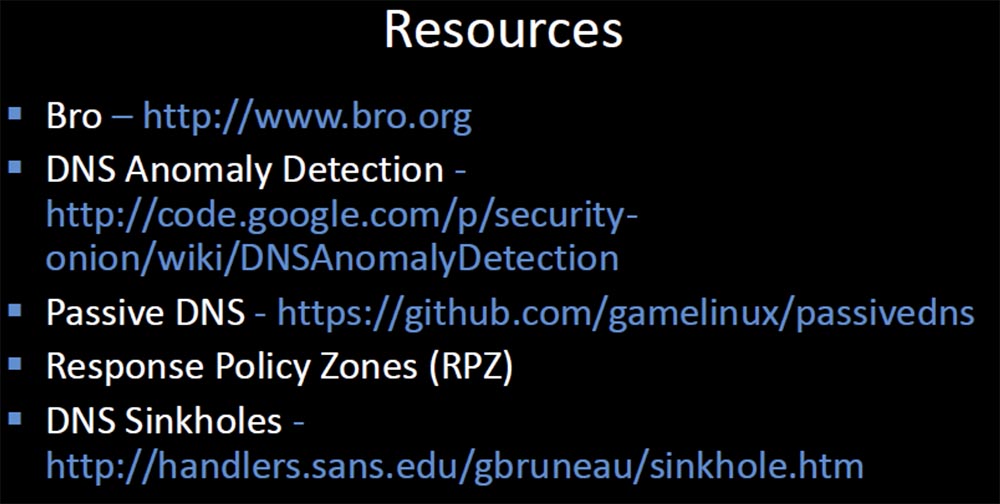

En la red, es bastante fácil detectar cosas que se destacan por su inusual. Puede generar una lista todos los días, es lo suficientemente pequeña como para ser procesada manualmente. En la siguiente diapositiva, proporcionaré enlaces a algunos recursos que debe visitar y usar si planea comenzar la exploración de DNS.

El sitio Bro admite el registro de consultas DNS y almacena registros de consultas. DNS Anomaly Detection – , , , , - .

Passive DNS – Microsoft, «» , «» .pcap .

Response Policy Zones , , . DNS Sinkholes, , .

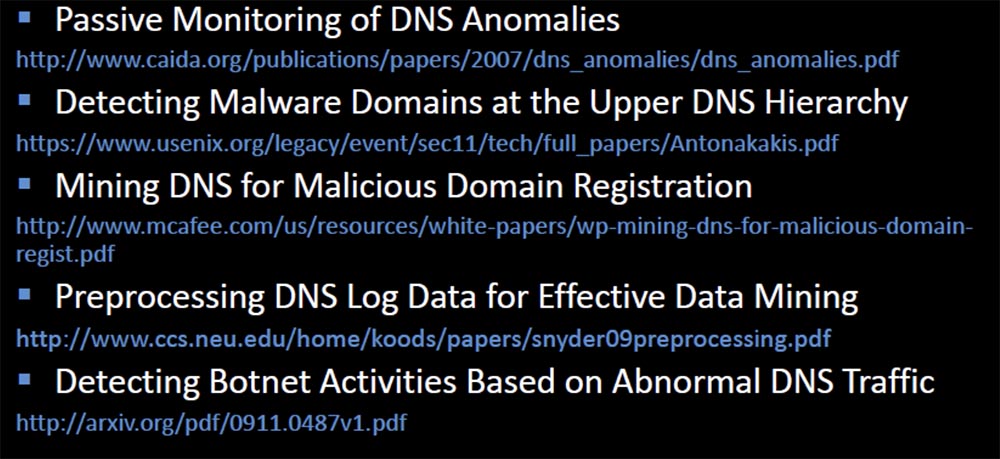

La última diapositiva proporciona enlaces a la documentación que lo ayudará a "cavar" el tráfico DNS, donde puede encontrar mucho más de lo que esperaba. ¡Gracias por pasar tu tiempo conmigo! Puede contactarme en cualquier momento a esta dirección: bobx@rot26.net.

¡Gracias por pasar tu tiempo conmigo! Puede contactarme en cualquier momento a esta dirección: bobx@rot26.net.Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?