Siempre me sorprende la cantidad de personas presentes aquí, especialmente considerando quién soy en comparación con Phil Zimmerman, así que gracias por entretener a mi ego. Soy un Renderman, y si al menos tres de ustedes no me conocen, diré que he estado hablando en DefCon aquí durante 10 años. Me encanta este lugar, estos muchachos, esta es nuestra familia, y este es el único lugar donde me siento normal.

Mi presentación de hoy se llama "¿Cómo puedo apoderarte de ti?" Déjame enumerar las formas. Este tema nació en la conferencia SECTOR en Toronto. Usted sabe que el espacio de trabajo se está volviendo más móvil e inalámbrico. Lo ves en todas partes: en aeropuertos, en hoteles, aquí en Las Vegas. La gente está constantemente escribiendo algo en las pantallas de los teléfonos inteligentes, hablando y esta es una imagen común para nuestro tiempo, en cada empresa hay algo como esto.

Los usuarios de dispositivos móviles están lejos del ojo vigilante de BOFH, el operador de la red informática (y del castigo), por lo que si hacen algo estúpido que viola su seguridad, no puede comunicarse con ellos. Se pueden ubicar en el otro lado de la tierra, pero al mismo tiempo dañan sus redes, por lo tanto, se debe prestar atención a este problema para proteger a su empresa y a usted mismo.

La mayoría de nosotros nos vimos obligados a venir aquí desde lejos, no creo que haya muchos lugareños entre nosotros, por lo que a menudo te encuentras en esta situación. En cualquier caso, esta no es una lista exhaustiva, pero trataré de revelar completamente el tema. No hay nada nuevo en términos de información inalámbrica, o un problema de día cero, o algo similar, pero trataré de transmitirle pensamientos que lo harán pensar sobre cómo organizar su espacio de trabajo móvil.

Entonces este es Bob. Bob se dedica a la venta internacional de widgets. Bob viaja alrededor del mundo. Bob es tu peor pesadilla de TI.

Se considera un usuario avanzado y experto en tecnología, sabe lo suficiente como para acceder a sitios pornográficos. Él es tan avanzado que si elimina todos los íconos de su escritorio, se asegurará de que al hacerlo eliminará todos sus programas. Estoy seguro de que todos ustedes se han encontrado con tales personas.

Bob es el peor enemigo de los widgets internacionales y, al mismo tiempo, Bob es el peor de los casos porque es mucho más peligroso que cualquier criminal en su capacidad de dañar la seguridad debido a su aburrimiento.

Entonces, tengamos a Bob. No queremos tocarlo, solo nos ocupamos de sus conexiones inalámbricas, que él usa cuando viaja por el mundo, y así tomamos el poder sobre él.

Los hackers aburridos pasan mucho tiempo en los aeropuertos internacionales, volando de una conferencia de hackers, por ejemplo, en Noruega, a la conferencia del Sector en Toronto. Siempre ven gente como Bob en los aeropuertos, y por aburrimiento miran todas estas computadoras portátiles y dispositivos Bluetooth que se ven tan atractivos. Es por eso que comenzaremos con Wi-Fi.

Bob tiene una computadora portátil con toneladas de información confidencial de su compañía, que se conecta a la red a través de puntos de acceso en el aeropuerto, estación de tren, hotel, restaurante Starbucks. Conoces a esos tipos que constantemente se conectan a Internet en viajes de negocios para enterarse de las noticias de CNN, cotizaciones de acciones o consultar su correo electrónico. Nuestro Bob se conecta a todo lo que encuentra en Internet global.

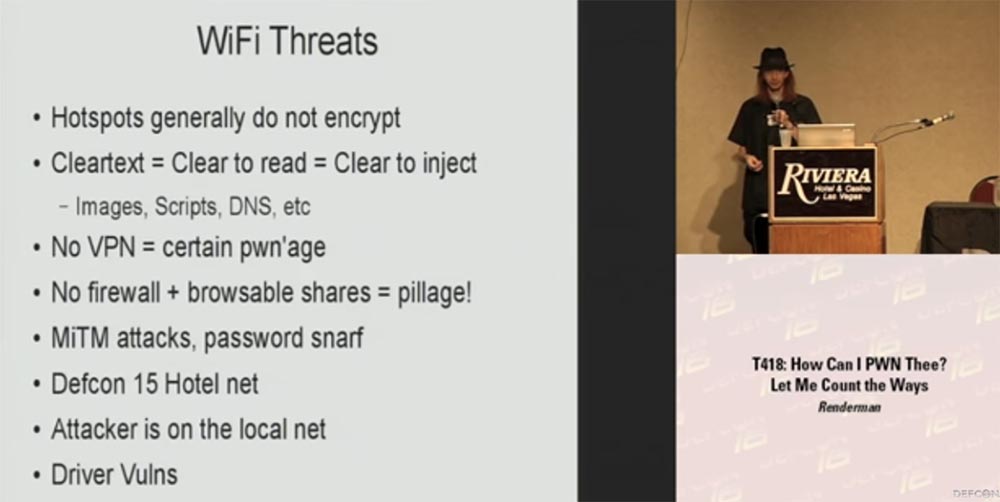

Usted sabe que los puntos de conexión en lugares públicos no cifran el texto sin formato. Este texto es fácil de leer y también es fácil en la mayoría de los casos insertar contenido malicioso en el texto, como imágenes, scripts, consultas DNS, etc.

Si no está utilizando una VPN o algún tipo de capa de cifrado entre su dispositivo y el punto de acceso, queda atrapado. Puede sufrir la filtración de cualquier información reenviada, incluidos los correos electrónicos enviados, se puede ingresar información maliciosa en sus datos. No hay firewall y la información enviada se puede ver. ¡Tenga en cuenta que ya le han robado! Dime, ¿cuál de ustedes tiene puntos de acceso en casa? Genial, y sin embargo, sabe que se está conectando a su red local y que se está conectando a cualquier computadora dentro de su LAN. Pero si se conecta a un punto de acceso en un hotel, no hay redes aquí, y si no tiene un firewall, absorbe toda la basura de las computadoras de otras personas conectadas a la misma red. Si no utiliza el cifrado, a través de estas conexiones inalámbricas se llevan a cabo ataques "hombre en el medio" y robo de contraseña.

El año pasado, este hotel tenía alrededor de 20 puntos de acceso, pero tan pronto como DefCon comenzó, su número aumentó a 150. Esta es una ciudad de juego, y no sé para qué se hizo, para reducir la posibilidad de conectarse a un punto de acceso falso y protegerse. , o simplemente quería reducir el número de barreras para la comunicación libre. Pero ni siquiera necesita conectarse a Internet, en el cual, Dios sabe cuántos filtros para volverse vulnerable: podría, sentado a mi lado, simplemente enviar un paquete "mágico" utilizando el software de su teléfono inteligente o tableta, lo que me daría acceso a la raíz tu dispositivo

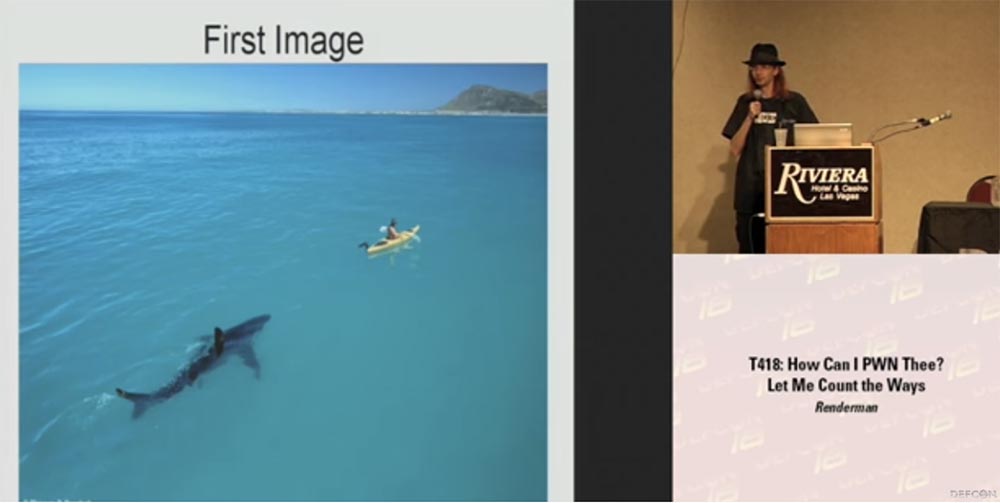

Estuve en Noruega en una conferencia de seguridad en febrero, por cierto, fue el vuelo más terrible, que tomó 48 horas. Veamos qué conocimiento de seguridad tenemos y qué personas han estado usando durante muchos años, con todo nuestro corazón creyendo que debería ser así. Este fue mi primer viaje fuera del continente norteamericano. En Noruega, realicé un experimento con la utilidad Airpwn, que se utiliza para transmitir e interceptar paquetes en redes inalámbricas. En mi caso, utilicé esta pequeña herramienta Airpwn para inyectar imágenes "alternativas" para probar cuán observadores son las personas en otros continentes.

Supongamos que va a la página de inicio de Google y recibe una solicitud HTTP para la imagen principal, y cuando el servidor remoto recibe una respuesta, le devuelve esta imagen. Si estoy en la sala, puedo responder como un punto de acceso antes de que vuelva la solicitud de Google, de modo que el cliente reciba mis imágenes mucho más rápido, y el resto de los paquetes del servidor real simplemente se descartarán. De esta manera puedo reemplazar el logotipo de Google con mi propia imagen.

Esto se mostró por primera vez en la décima u undécima DefCon, donde la gente reemplazó las imágenes sobre la marcha con una imagen de Goatse, en el sitio de la conferencia hay varias buenas fotos y videos sobre esto.

En esta conferencia hay varios cientos de personas que usan 3 tipos de redes inalámbricas: WPN y WPA abiertas y encriptadas. En Noruega, comencé con una red abierta. La siguiente diapositiva muestra la primera imagen, nada especial: un kayak de diez pies y un tiburón de 12 pies, no sé qué tan atento eres para leer una analogía con el tema de hoy.

Entonces, agrego esta imagen y veo la reacción de la gente. Abren un nuevo sitio en su dispositivo, y todas las imágenes en todas las pantallas resultan iguales, como si alguien tuviera un fetiche de tiburón o algo así. Una cierta confusión surgió en el pasillo, pero nadie entendió lo que estaba sucediendo.

Luego decido aumentar las tasas, porque cuando estoy aburrido, estoy cansado y un poco borracho, me convierto en una persona creativa. Por lo tanto, inyecto una segunda imagen en sus dispositivos con mi propia foto, con la esperanza de que alguien entienda lo que está sucediendo. Y luego finalmente llega a ellos. Todavía no lo entendí, pero varias personas corrieron hacia mí, que tenía una imagen de mi fisonomía en la pantalla en lugar del logotipo del correo corporativo, y me preguntó qué había hecho con su computadora portátil y qué me habían hecho, qué había roto.

Respondí, ven a mi presentación y te explicaré todo. Fue muy interesante. Imagina que tenemos una sala con vendedores, y sabes que te van a mostrar sus cosas, ¡ve al sitio web de la compañía y hay un fastidio! En general, tuve que agradecer al personal por no expulsarme y no estar demasiado enojado conmigo por tal idea.

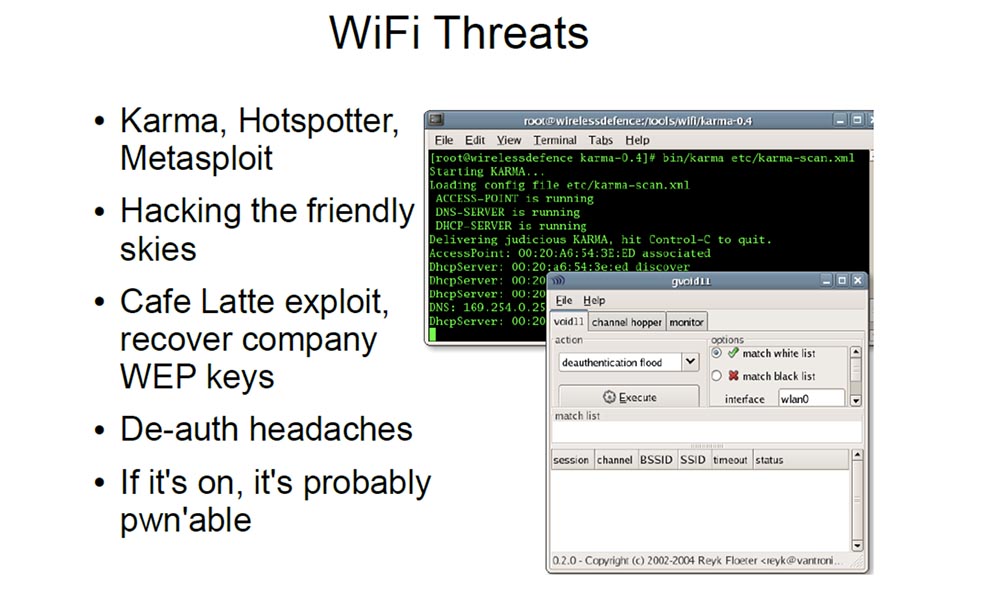

La siguiente diapositiva muestra posibles amenazas a las conexiones Wi-Fi. Creo que la mayoría de las personas los encuentran en los aeropuertos y otros lugares públicos con puntos de acceso a Internet gratuitos.

Estas son cosas como Karma, Hotspotter o Metasploit que aceptan solicitudes al punto de acceso desde los dispositivos del cliente y dicen: "¡Oh, este soy yo!", Y pueden convertir su computadora portátil en un punto de acceso universal que responda a cualquier solicitud de conexión de red independientemente sobre qué es el SSID. Hace unos años, Nomad dio una conferencia muy interesante en la conferencia de Shmoocon titulada "Hacking Friendly Skies". En principio, encontró una manera de hacer que su dispositivo sea un faro, que encontró las solicitudes de cualquier red y las cambió a sí mismo. Creó un modo especial de red inalámbrica descentralizada ad-hoc. Esta es una red no encriptada que intercepta paquetes que sirven como algún tipo de autenticación, y en la que los dispositivos del cliente se conectan sobre la marcha, formando su propia red inalámbrica.

Entonces, en todos estos vuelos a largas distancias, usted, estando en clase económica, puede conectarse con los chicos en clase ejecutiva con todas sus costosas computadoras portátiles y ver todo lo que escribirán y verán. Puede navegar por su información corporativa, directorios en sus computadoras y encontrar algo interesante para usted.

No sé si viste cómo se ve Nomad, este es un tipo tan ordinario con ropa descuidada, y solo imagina que se acerca a un hombre de negocios tan genial y le dice: "Hola Bob, ¿cómo estás? "¿Cómo está el contador Julian? ¿Has recibido esta nota, que se refiere a un nuevo proyecto?" Y este hombre de negocios lo mira atónito y piensa: "¿Quién demonios eres y cómo sabes todo esto?"

El exploit Café Latte, creado el año pasado, puede conectarse a la red de su empresa. Si solo se sienta en un café, puedo enviar el paquete a su computadora portátil, restaurar la clave de cifrado WEP y conectarme fácilmente a la red de su empresa, incluso si usted no está conectado a ella.

Entonces, si sé que estos "widgets internacionales" que Bob vende están en mi ciudad natal, entonces puedo atacarlos y hacerles la vida imposible. Si sé que este hombre de negocios va a desayunar en este café, puedo atacarlo, porque probablemente no tiene ningún sistema capaz de detectar una invasión de su computadora portátil. Por lo tanto, puedo extraer las llaves con calma y proceder a atacar a su compañía. Sé que una red puede ser hackeada en 60 segundos.

Por lo tanto, para protegerse contra ataques a través de Wi-Fi, debe seguir estas reglas:

- apague el Wi-Fi cuando no esté usando una red;

- cuando se conecte a una red, use una VPN para todas las conexiones, para esto hay muchos buenos productos gratuitos;

- asume siempre que ya has sido atacado. No pienses que a tu alrededor hay un mundo inalámbrico sólido y feliz. Recuerde que puede haber algún hacker aburrido cerca de usted en el salón del aeropuerto;

- No confíes en las redes de tus clientes, porque hay personas como Bob. Se conecta en línea sin ninguna protección, revisa su correo, cotizaciones de acciones, etc. Todos ustedes han escuchado acerca de las personas que se conectan y se lanzan sobre todo lo que ven: “¡Oh, mira, este es un nuevo anfitrión! Oh mira, polka! ¡Oh, este es el tipo que vende algo! ¡Mira, distribución abierta! ”;

- enciende el cortafuegos;

- tener cuidado

TOR puede resolver muchos problemas de una sola vez. Si está sentado en el aeropuerto y utiliza el navegador TOR, cifra la conexión entre usted y el punto de acceso. Protege su conexión de la navegación de datos y las inyecciones maliciosas.

Roger estuvo conmigo en esa conferencia en Noruega, cuando realicé mi experimento con imágenes, escuchó que algo estaba sucediendo, pero no lo vio hasta que apagó su Tor.

Ahora hablemos del teléfono de Bob. Bob vive en su teléfono celular. Estoy seguro de que probablemente vio en su oficina a esos tipos que no se separaron de sus teléfonos.

Bob ama sus auriculares Bluetooth. Tengo ese auricular, lo uso en el automóvil, es conveniente. Pero odio a estas personas pretenciosas que tienen algo constantemente azul parpadeante en sus oídos. ¿Dime cómo puedes responder una llamada telefónica en dos segundos?

Bob usa el teléfono para SMS One Time Pad con cifrado de mensajes con una clave de un solo uso. No estoy familiarizado con esto en América del Norte, pero sé que en Sudáfrica, cuando realiza una transacción bancaria, recibe un SMS en su teléfono, un mensaje con una tecla única para confirmarlo. Este es un sistema muy sensible y, en teoría, atacar, al tener su número de tarjeta bancaria, no podrá hacer nada sin recibir un mensaje SMS de este tipo.

Bob almacena contactos de empresas privadas en su directorio telefónico. Cualquier persona que use Bluetooth puede, si no conectarse a estos números, al menos verlos e iniciar un intento de conexión. La mayoría de los dispositivos móviles tienen un PIN, pero dime, ¿cuál de ustedes cambió el código PIN en su teléfono Bluetooth? Bueno, ¿por qué levantaste las manos ahora? (risas)

Por lo tanto, existen las siguientes amenazas para una conexión Bluetooth.

Si el teléfono de Bob tiene un PIN predeterminado, cualquiera puede conectarse a él. Si establece una conexión de par con otro dispositivo a través de Bluetooth, obtendrá acceso a todo el dispositivo y no solo, por ejemplo, a las tarjetas de contacto. Puede leer y escribir SMS, ver la guía telefónica, notas, imágenes.

El escándalo con el alcalde de Detroit estalló después de que los piratas informáticos de esta manera penetraron su teléfono. Encontraron varios cientos de mensajes SMS enviados durante las horas de trabajo: su correspondencia con su amante, y todos estos mensajes fueron publicados en el periódico. ¡Su abogado más tarde declaró que fueron los hackers los que insertaron todos estos mensajes en su teléfono! Sin embargo, esto podría ser refutado fácilmente gracias a las marcas de tiempo y las fechas en los mensajes, ya que ningún hacker habría falsificado cada mensaje con tanto cuidado para darle credibilidad.

Puede usar comandos AT de forma remota para transferir archivos, algunos modelos tienen esta propiedad. Puede conectarse a ellos utilizando el canal de comunicación RF17 y ejecutar 80 comandos, similares a los comandos de los módems antiguos.

No sé cómo es en América del Norte, pero en Europa existe la posibilidad de llamadas a números pagados, como nuestros números 900, y puede conectarse al teléfono de otra persona y hacer que marque ese número. Entonces, si hago que Bob marque ese número y luego reciba la factura, solo tendrá que pagarlo, pero imagine que tendrá que explicarle a la compañía por qué usó el teléfono corporativo durante una conversación de 9 horas con uno divertido. Madame

Ahora le mostraré un video que muestra las amenazas que enfrenta cuando usa un auricular Bluetooth.

Voz en off: “Los expertos han descubierto una falla de seguridad en algunos de los auriculares Bluetooth más populares que permite a personas no autorizadas hackear su teléfono y controlarlo. Nuestros voluntarios demostrarán en cámaras ocultas cuán vulnerable puede ser su teléfono a estos ataques silenciosos. Esto es fraude bluetooth. Un atacante puede conectarse a su teléfono y leer su contenido, como mensajes SMS, contactos de la agenda telefónica e incluso hacer llamadas desde él.

¿Cómo funciona la piratería de bluetooth? Nuestros voluntarios demostrarán esto: solo encienda Bluetooth en dos teléfonos: Jesse y Paul. Ahora, Alex usa su computadora de mano para encontrar la señal Bluetooth, aprovechando el hecho de que el teléfono de Jesse no es lo suficientemente seguro y lo obliga a hacer una llamada al teléfono de Paul. Esto es lo que se llama blue-jacking.

La función Bluetooth en su teléfono es una tecnología moderna muy útil, sin embargo, permite que un atacante se conecte a su teléfono para que ni siquiera lo sepa, y su teléfono no muestra que esté conectado a algo.

Ahora vemos que Alex configuró su computadora de mano para buscar señales de Bluetooth. Detecta tal señal y hace una llamada usando el teléfono de Mark, que está en su bolsillo. Mark ni siquiera sabe que Alex está llamando al número pagado 0909xxxxxxxx a un costo de una libra y media por minuto de conversación. Esta línea premium fue creada por los mismos estafadores. Alex roba dinero directamente de su bolsillo, completamente inadvertido, y Mark perderá 75 libras durante su viaje de Manchester a Liverpool.

Si Alex pasa más tiempo aquí, trabajará muy bien. En una hora se las arregla para "atrapar" 20 teléfonos, cada uno de los cuales hace una llamada a una línea de peaje que dura un promedio de 15. El resultado es grandioso: nuestros evasores robaron 500 libras y demostraron que la última tecnología se puede utilizar para robar dinero.

La mejor y más fácil manera de protegerse de esta estafa es simplemente apagar el Bluetooth en su teléfono si no lo está utilizando para operaciones específicas. Si no apaga el Bluetooth cuando no lo necesita, entonces corre el riesgo de que alguien ingrese a su teléfono y lo use para sus propios fines.

, , , , , , , , Bluetooth.

, Bluetooth. pin- . , pin-, , 0 0 0 0 1 2 3 4. , - . , , .

, , . Bluetooth , , , . - , .

, . , .

« », , , . .

24:00

DEFCON 16. ¿Cómo puedo contactarte? Déjame enumerar las formas. Parte 2Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?