DEFCON 16. ¿Cómo puedo contactarte? Déjame enumerar las formas. Parte 1Ahora te mostraré un video que explicará por qué odio los auriculares Bluetooth.

En el video, una niña habla con un chico.

D: ¿qué vas a hacer esta noche?

P: nada!

D: ¿quieres ir conmigo a una fiesta?

P: si, quiero!

D: antes de que podamos venir a mí ...

P: eso suena increíble!

D: espera! (contesta el teléfono).

¿Cuántas veces ha sonado alguna vez en el momento más inoportuno? Por eso no odio estas cosas.

Entonces, comencemos una nueva sección. Trato de mantenerme serio, aunque lo llamé "Tomar posesión de la esposa de Bob". Después de hurgar bien en el teléfono de Bob, hacemos un descubrimiento: el teléfono debe tener algo inaccesible a través de la conexión inalámbrica, creo que estará de acuerdo con esto. Estos son SMS especiales con un encabezado de 5 o 6 dígitos, después de haber estudiado, llegas a la conclusión de que están dirigidos a la esposa de Bob.

Ahora sabemos el código, sabemos el número de teléfono de su esposa ... ¿quién demonios pensó que sería una buena idea?

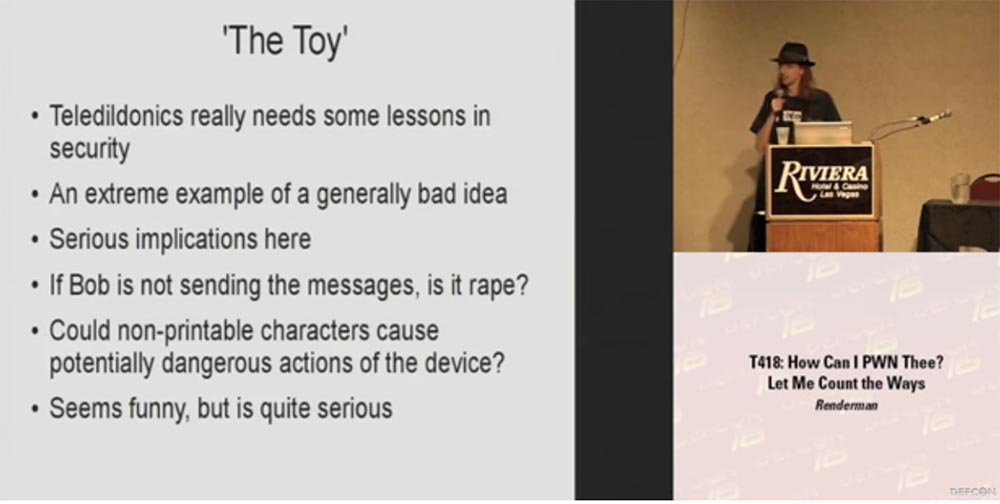

La inscripción en la diapositiva: "Juguete". Leyenda: "Solo imagina ... una travesura secreta que puedes compartir ... bromea, por favor excita, controla ...".

Y aquí está el "juguete" en sí: ¡un vibrador Bluetooth! Advertí que estaba tratando de mantenerme en serio. Entonces, este es un vibrador que responde a mensajes SMS especiales cuando se combina con un teléfono compatible. Cada letra en el texto provoca una cierta reacción del vibrador, cualquier carácter que ingrese desde el teléfono le da al vibrador un movimiento diferente. Puede hacer que el vibrador realice cientos de movimientos diferentes en respuesta a los caracteres que ingrese. Esta cosa es lanzada por thetoy.co.uk.

Pero descartemos insinuaciones como "Prueba de penetración", "Hackear un dispositivo sin un troyano", "extender la mano y tocar", "¿Puedes oírme ahora?" o "No puedo esperar hasta que aparezca una encuesta sobre este tema en el sitio" a un lado e intente ser serio.

Si ni siquiera considera la tele-dildonics (tecnología de sexo a distancia) como un área real de investigación y comienza a buscar en Google ejemplos de tales dispositivos, noto que todos ellos también necesitan seguridad, pero nadie ha revisado la seguridad de dichos dispositivos. ¡Atención, esta es una nueva área de estudio (risas)!

En cualquier caso, este vibrador bluetooth es una muy mala idea para usar tecnología inalámbrica para cosas completamente estúpidas. Pero hay graves consecuencias.

¿Se considerará violación si alguien más envía estos mensajes en lugar de Bob? “Estimado, ¡gracias por enviarme este mensaje 7-30! "¡Pero no te envié ningún mensaje!" Esto podría desencadenar una prueba en el futuro cercano, y si esto sucede, generará muchas preguntas para cualquiera.

Una pregunta más: ¿pueden los caracteres no imprimibles conducir a acciones potencialmente peligrosas de este dispositivo? Bueno, por ejemplo, comienza a comportarse incorrectamente o se atasca ...

Suena ridículo, pero es lo suficientemente grave, porque teóricamente con la ayuda de un vibrador de este tipo puede dañar a alguien. "Herir a alguien con SMS" suena bastante horrible.

Contestaré la pregunta: no tengo ese dispositivo, mi esposa me ayuda con una gran cantidad de proyectos diferentes, pero no quiere participar en dichos estudios. Pero si alguien no lamenta los 300 dólares, puede comprar esta cosa, llevarla a DefCon el próximo año, ponerla sobre la mesa y dar a la gente la oportunidad de hacer algo con ella. Presente el anuncio de la presentación: "¡El próximo fin de semana se le mostrará rompiendo el vibrador bluetooth!"

Considere cómo prevenir las amenazas de usar Bluetooth:

- apague el bluetooth, o al menos busque automáticamente un dispositivo para conectarse. Esto ahorra mucha batería, porque mi teléfono funciona sin recargar durante 8 horas, y si apaga el bluetooth, funcionará durante varios días;

- cambia el código pin predeterminado. Algunos modelos de auriculares se pueden conectar a una computadora a través de USB y usar un pequeño programa para cambiar el código PIN;

- si es posible, limite el número de dispositivos conectados simultáneamente,

Use las indicaciones para determinar el nombre del dispositivo al que se está conectando. - Si su teléfono solicita permiso para emparejarse con algún dispositivo, no acepte automáticamente, pero verifique cada solicitud;

- desconecte el auricular si no lo está usando. Entonces te deshaces de esta estúpida luz azul que corta el ojo;

- Considere garantizar la seguridad de sus dispositivos y evalúe las consecuencias del uso de bluetooth, recuerde al hacker que está aburrido y que quiere hackearlo.

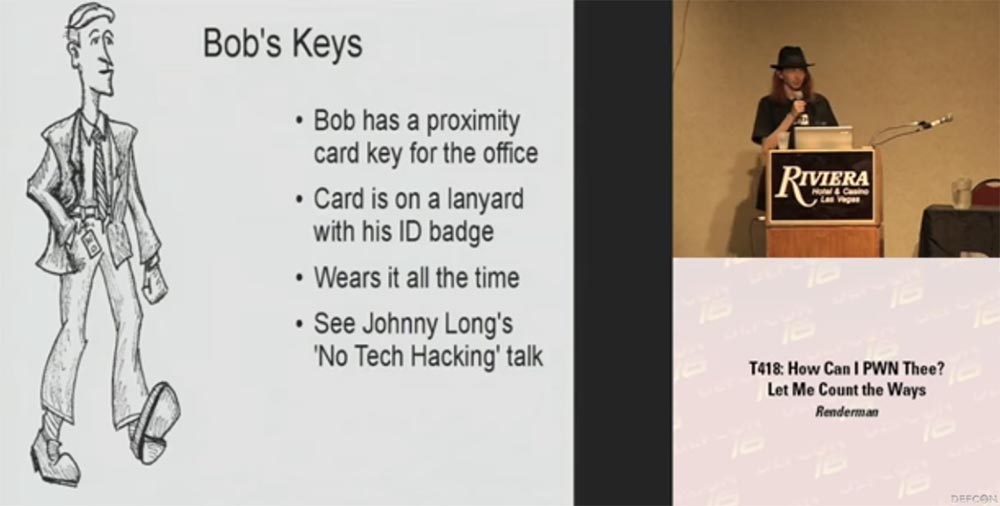

Ahora hablemos de las llaves de Bob. Tiene una tarjeta de pase para ingresar a la oficina. Ella está atada con un cordón a su insignia, una tarjeta de identidad. Lo usa sin quitárselo todo el tiempo. Usted vio una presentación de Johnny Long "Hackeo de baja tecnología", esta es una muy buena historia sobre hackear sin el uso de la tecnología. Habló sobre lo sencillo que es caminar y fotografiar las tarjetas de identidad de las personas que se cuelgan de los cordones de sus zapatos, y luego hace su propia tarjeta con su foto.

Las tarjetas de pase de la nueva muestra están encriptadas, pero la mayoría de los pases utilizados no están encriptados. El dispositivo solicita el número, usted lo proporciona y el sistema le permite ingresar. Hay un programa especial cq.cx para clonar tarjetas proxy, y puede hacer su propia tarjeta para usarla en el futuro para sus propios fines. Jonathan desarrolló este maravilloso dispositivo, la presentación de diapositivas versión 1, pero, en mi opinión, hay una tercera versión.

Simplemente presiona el botón de la tarjeta, lee el código, presiona otro botón y da la información de lectura. Así que solo voy al CEO u otra persona que tiene acceso a todo el edificio, por ejemplo, al limpiador, y le digo: “oye, ¿cómo estás? ¡Realmente haces tu trabajo muy bien! ”Y le estrecho la mano. Durante este tiempo, usted copia su tarjeta, y ahora el CEO debe explicar por qué examinó los datos de investigación y desarrollo y los archivos confidenciales a las 3 a.m., porque todos los registros de auditoría apuntarán a su propia llave electrónica, que todavía está en su bolsillo .

Las llaves mecánicas tradicionales también son vulnerables. Si los usa en un paquete en su cinturón, cuelgan y suenan, entonces también se pueden fotografiar. Luego puede considerar todas las ranuras y ranuras, y luego comprar a través de la tienda en línea Diebold un duplicado exacto de dicha clave. Incluso en esta pequeña foto puedes ver todos los detalles de la clave. Es una práctica generalizada cuando una oficina ordena todo el equipo, gabinetes, cajones, minibares de un fabricante, y las mismas llaves se usan en todas partes.

En este breve video, puede ver cómo una llave que tomó un tipo durante una auditoría de equipos en una de las universidades, abre perfectamente la cerradura del minibar de su casa. Al día siguiente, regresó con otra tecla, clic, y todo está listo, la cerradura se abrió. ¡Eso es democracia!

Considere el pasaporte de Bob. Las etiquetas RFID en los pasaportes de la nueva muestra se pueden leer muy fácilmente. ¿Cuántos de ustedes tienen un pasaporte tan nuevo con esta pequeña marca brillante en la portada? Algunas personas son buenas. El cifrado de estas etiquetas no es muy serio.

Cada país tiene sus propias reglas para controlar dichos pasaportes, pero generalmente sucede que te acercas al guardia fronterizo, él pasa tu pasaporte a través de un dispositivo que lee la línea debajo de tu foto. Esto proporciona la información que necesitan para generar una clave que le permita desbloquear y descargar el contenido de la etiqueta RFID. Contiene mucha información, por ejemplo, la fecha de su nacimiento. Hay un lugar bastante limitado para colocar la clave, especialmente si conoce su propósito, es decir, dónde se encuentran aproximadamente la fecha de nacimiento y la secuencia de otros datos en esta línea. Por lo tanto, puede intentar adivinar la clave, sabiendo dónde se encuentra aproximadamente.

No solo en los Estados Unidos, sino también en otros países, las personas pueden descifrar estas etiquetas literalmente con un sobre, que por correo, simplemente basado en datos escritos fuera del sobre e información en Google.

En los EE. UU., Cuando se identificaron las deficiencias del pasaporte con una etiqueta electrónica, se pidió a las personas que comentaran sobre esta situación, y el resultado fue interesante: aproximadamente 2,000 comentarios dijeron que era una mala idea, y solo 2 personas escribieron que era una buena idea. La solución propuesta para calmar a estas personas frustradas era usar una capa delgada de papel de aluminio. Iban a construir literalmente una "tapa de aluminio" protectora para el pasaporte, es decir, colocar los insertos de aluminio en la parte delantera y trasera de la cubierta para evitar la lectura no autorizada de las etiquetas RFID hasta que el pasaporte se abrió y se presentó para su inspección.

Este breve video muestra lo que sucede con dicho pasaporte: está intentando cerrarlo, pero es elástico y se abre nuevamente. Esta divulgación de aproximadamente 1 pulgada es suficiente para leer los datos de la etiqueta: verá los números que aparecen en la pantalla del monitor. Por lo tanto, el pasaporte con inserciones de aluminio no puede protegerse de la lectura, especialmente si está en un bolsillo vacío o en una billetera ancha.

Aquí, desde la audiencia, sugieren que puede usar un condón para su pasaporte, tal vez esta sea una buena idea para protegerlo.

Esta vulnerabilidad se demostró mejor en el Reino Unido este miércoles: pudieron clonar un chip de un pasaporte inglés, lo insertaron en otro pasaporte y pasaron el control fronterizo con este pasaporte. Y este pasaporte fue reconocido como genuino. Por lo tanto, es fácil reemplazar la foto de un niño en el pasaporte con una foto de Bin Laden y funcionará.

Tales peligros no surgieron hoy, he estado hablando de ellos durante un par de años, pero la gente no entiende esto. Creo que es necesario educar a los vendedores que viajan al extranjero sobre las normas de seguridad. Ahora, uno de los temores más comunes es que si usted es estadounidense y viaja al extranjero y tiene un pasaporte estadounidense, se lo robarán. Si alguien clona su pasaporte antes de regresar al país, entonces usted y su pasaporte real serán detenidos cuando regrese a su país de origen y probablemente no creerán que no tiene nada que ver con él porque alguien ha clonado su pasaporte.

Bob tiene diferentes responsabilidades. Trabaja en ferias comerciales y hace una presentación de sus productos, porque el éxito de su trabajo depende directamente de cuán rentable le demostrará al comprador potencial la funcionalidad de sus widgets. Él cuenta cuán limpios, brillantes son y cuánto pueden hacer.

Pero, ¿qué sucede si sus widgets ejecutan comandos no encriptados no autorizados?

Sabes, estaba un poco molesto cuando vi armas de TV-B-Gone aquí en Las Vegas. Este video muestra el desempeño de Gizmodo en la conferencia CES 2008 en enero pasado, y no recomiendo tratar de repetir este ejemplo extremo en casa.

El video muestra cómo en las salas de conferencias todos los monitores ubicados en las paredes, en el pasillo, en la recepción se apagan gradualmente, la imagen desaparece y se apagan. A continuación se muestra cómo se apagan los monitores de forma remota, en qué presentaciones se muestran y se realiza una presentación.

En enero pasado, el portal MakeMagazine proporcionó a los muchachos de CES un montón de armas de TV-B-Gone que podían apagar cualquier televisor de forma remota y silenciosa. Solo podemos arrepentirnos de estos tipos de Motorola, cuyo rendimiento se vio interrumpido de esta manera. Tal arma puede estropear cualquier presentación, solo que no le da a nuestro Bob la oportunidad de demostrar sus bienes.

No admiro a las personas que hacen tales cosas, porque estos tipos desafortunados están sentados allí, demostrando sus bienes, tratando de ganarse la vida. Por lo tanto, no es nada bueno despojarlos de su trabajo de esta manera. Pero una pared de pantallas, ¡se veía genial!

Quiero decir, no tienes que ser un completo imbécil cuando muestras dispositivos de piratería, solo para llamar la atención.

Hace un par de años, en la conferencia de Shmoocon, me encontré en una posición interesante. Allí vendieron concentradores USB, en el interior tenían LED y se encendieron cuando estos concentradores se conectaron a una computadora.

Los vendedores tenían un montón de tales dispositivos, los conectaban entre sí en forma de "margarita" y querían mostrar cómo brillaban todos, por lo que necesitaban conectarlos a algún tipo de computadora. Había una computadora portátil de demostración con una contraseña. Te diré que esta vez el hacker estaba en el lugar correcto, en el momento correcto y con la herramienta adecuada. Eché de menos esperar el registro y me quedé junto a estos muchachos. Saqué una memoria USB de mi bolsillo y les dije a estos tipos: "¡Mira lo que tengo conmigo!" Lo insertaron en la computadora portátil, lo sacaron, lo volvieron a insertar, sin éxito. Dije que no recuerdo todas las contraseñas de memoria, pero intentaré hacer algo.

No quería hacer esto desapercibido, quería atraer más atención. Decidí, como un completo imbécil, descifrar las contraseñas públicamente, y ejecuté un guión que las desplazó por el proyector, que estaba al lado de la mesa y transfirí la imagen a la gran pantalla detrás de nosotros. Luego me subí a una silla e hice un anuncio diciendo, damas y caballeros, que están en una conferencia de seguridad, esto significa garantizar la seguridad no solo de los puertos de red, sino también de los puertos USB, y luego comencé a explicar lo que acabo de hacer.

Lo más interesante fue que había una mujer que trabajaba en uno de los stands. Este era un nuevo trabajo para ella, y había otro chico con ella que había salido a almorzar en ese momento. Resulta que antes del comienzo de la acción, él le explicó todo el día que esta es una conferencia de piratas informáticos, hay muchos piratas informáticos aquí, por lo que no necesita conectar nada que requiera ingresar su contraseña, tenga mucho cuidado con estos tipos, porque no se sabe quién lo está mirando y espiando. Por lo tanto, se comportó como una paranoica en relación con su computadora portátil y no hizo nada más que revisar el correo electrónico, ninguna acción requirió una contraseña. Al final resultó que, mostré mi "trabajo" en la computadora portátil de este tipo en particular. Cuando regresó del almuerzo, esta mujer comenzó a convencerlo de que no revelaba ninguna contraseña, y tuve que demostrar que lo hice yo misma. Por cierto, tenían una costumbre interesante en la oficina: si alguien hacía algo estúpido, tenía que usar un gran sombrero de vaquero en la cabeza todo el día.

Entonces, probamos que "violamos" completamente a Bob:

- agarró su computadora portátil;

- tomó posesión de sus datos;

- tomó su teléfono celular;

- tomó posesión de su esposa!

- agarró sus llaves;

- capturó sus materiales de presentación;

- aprovechó su capacidad para trabajar.

¿Tienes alguna sugerencia? Sé que ahora Blackberry se está volviendo cada vez más popular: una plataforma para dispositivos móviles con seguridad mejorada. Sus desarrolladores han hecho un trabajo sólido al mantener la relativa seguridad de los dispositivos Bluetooth en su propia red.

¿Cuántos de ustedes han visto a personas convertirse en montones de limo hirviendo en el piso durante interrupciones importantes o fallas similares de esta red, tratando de acceder al correo electrónico a través de sus dispositivos Blackberry? Desafortunadamente, las personas dependen cada vez más de la tecnología.

Estoy interesado en lo que está haciendo para educar a su personal y a los responsables de la seguridad móvil, ¿qué está haciendo para enseñarles cómo mantener seguros sus dispositivos? ¿Qué haces para ayudarlos a aprender cómo ayudarse a sí mismos?

Puede valer la pena considerar el uso de micrófonos inalámbricos para presentaciones o bloqueadores de banda ancha que pueden suprimir las comunicaciones digitales no deseadas y las señales de control: GSM, Wi-Fi y Bluetooth. Es posible que dichos dispositivos proporcionen cierta confidencialidad en la comunicación.

Como dije, las personas usan la comunicación inalámbrica donde no se puede usar, por ejemplo, en equipos médicos, y esto da miedo.

Si aún tiene alguna pregunta, escríbame a render@renderlab.net. Muchas gracias a Robert T. Firefly de Nueva York por ilustrar a Bob. Le sugiero que también compre juegos para romper tablas WPA, 9 discos DVD, cuestan 50 dólares cada uno. Así podré recuperar mis costos de viajar aquí, además, no quiero arrastrarlos de vuelta a casa.

¡Muchas gracias a todos!

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?