Afortunadamente, la celebración mundial del consumidor llamada Black Friday ha terminado. Queda por averiguar si ha ahorrado dinero o aún ha perdido. Y este problema está relacionado no solo con la necesidad y la utilidad de los bienes comprados. A veces, en lugar de una compra, se produce una fuga en la tarjeta de crédito o en la cuenta del sistema de pago, y luego un robo directo de dinero como resultado de las acciones de los ciberdelincuentes. El fenómeno de las ventas masivas también es de interés para quienes protegen los pagos en línea, por lo que la semana pasada también hubo suficiente investigación sobre seguridad. Veamos lo más interesante.

En el lanzamiento de hoy: ataques de malware a usuarios en computadoras personales y teléfonos móviles. Ataques en tiendas en línea seguidos de robo de información de tarjeta de crédito. Y solo sitios web falsos que no venden nada, sino que aceptan dinero del público. Y comenzaremos con el troyano Rotexy Android investigado por Kaspersky Lab.

Rotexy (una breve descripción general en

esta noticia,

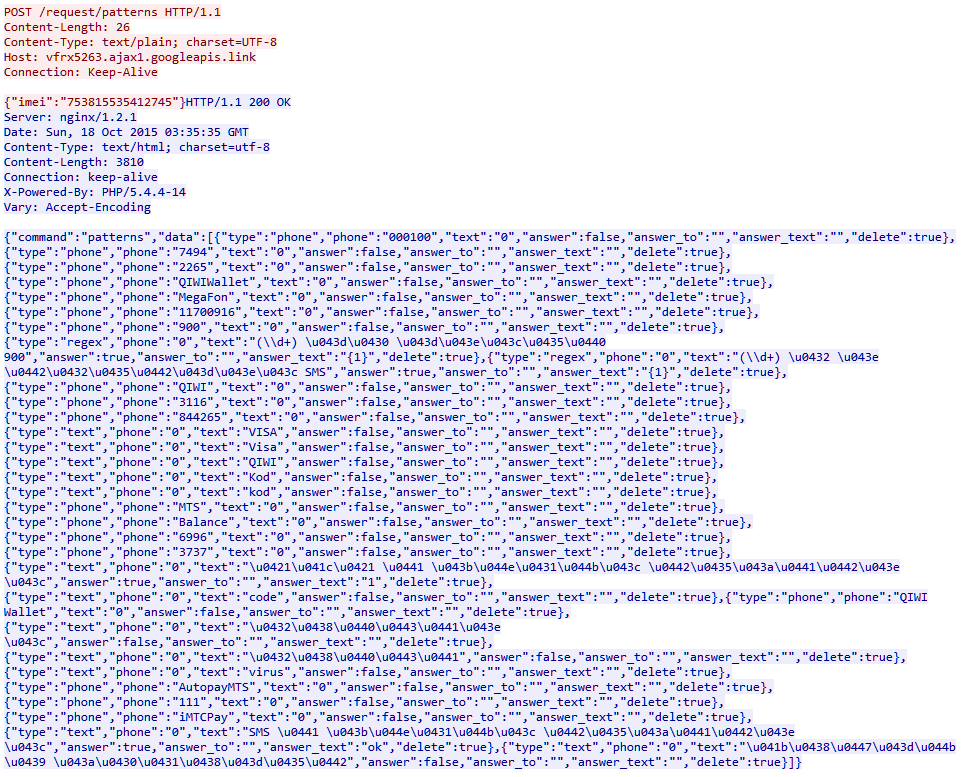

estudio completo) es un programa malicioso para dispositivos Android, descubierto por primera vez en 2014. Una característica de esta familia de troyanos fue el uso de tres canales a la vez para la comunicación con el servidor de comandos: a través de SMS, directamente a través de Internet o utilizando el servicio Google Cloud Messaging. El troyano se distribuye a través de mensajes SMS con un enlace a un APK infectado con el nombre AvitoPay.apk o similar. Si alguna vez colocó un anuncio para una venta y recibió un extraño SMS con el enlace "Estoy listo para pagar, haga clic aquí", esto fue todo (o algo así, hay muchos de esos programas). Después de la instalación y de solicitar derechos de administrador, Rotexy envía el IMEI del dispositivo al servidor de comandos. En respuesta, llega un conjunto de reglas que le permiten procesar, por ejemplo, SMS de banca en línea. Estas reglas se parecen a esto:

Inicialmente, la comunicación entre el teléfono infectado y el servidor de comandos era completamente clara, ya que apareció el cifrado de 2015. En 2016, se agregó phishing a un conjunto típico para robar dinero (enviar SMS, interceptar y eliminar SMS de respuesta de los bancos).

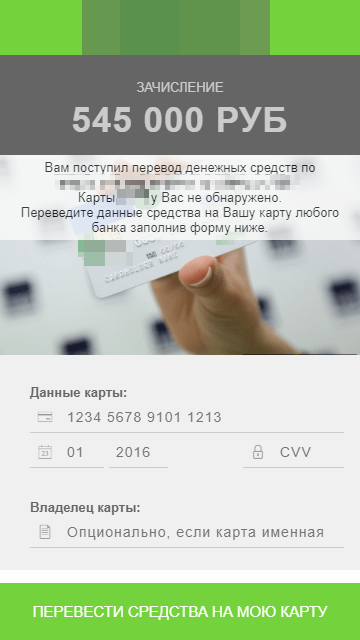

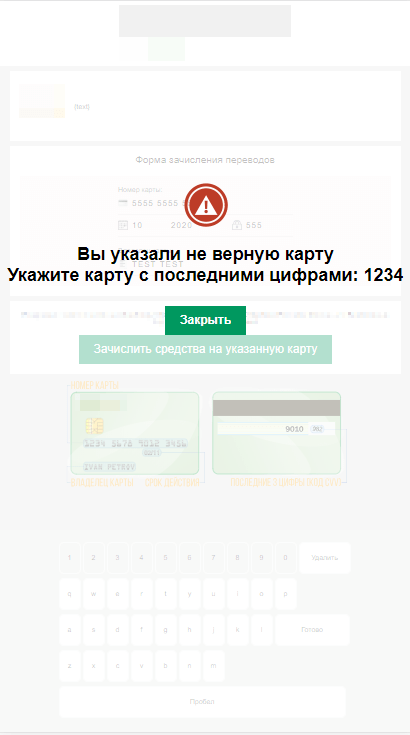

La versión más moderna del malware después de solicitar derechos de administrador muestra un trozo: la aplicación supuestamente no se pudo instalar. De hecho, el programa oculta su icono de la lista de aplicaciones instaladas. Si el usuario rechaza la solicitud de derechos administrativos, la aplicación comienza a parpadear en la pantalla. Después de la instalación, cuando intentas detener la aplicación, el teléfono se reinicia por la fuerza. Dependiendo del comando enviado por el servidor de administración, el troyano puede enviarse a todos los contactos en el teléfono, actualizarse, enviar una lista de contactos y mensajes a los atacantes, pretender que el usuario ha recibido SMS, mostrar una página de phishing o una página que supuestamente bloquea un teléfono inteligente con la posterior extorsión de dinero . Si el usuario ingresa los datos de la tarjeta, el troyano puede comparar los últimos cuatro dígitos con la información del SMS del banco y "recomendar" para ingresar el número correcto.

Más troyanos para computadoras y teléfonos móviles se describen en el informe de Kaspersky Lab para Black Friday (versión

corta en ruso,

completa en inglés). El estudio proporciona un desglose aproximado de los intereses de los ciberdelincuentes: en la mitad de los casos, los datos de pago de las víctimas se interceptan durante las compras en los minoristas en línea (tiendas independientes que venden, por ejemplo, ropa y joyas, pero no productos electrónicos). Las plataformas en línea como eBay o Alibaba tienen muchas menos probabilidades de ser "controladas" por malware. Quizás porque para ellos el valor ya no es números de tarjetas de crédito, sino cuentas de usuario. Las cuentas de PayPal se ofrecen con mayor frecuencia en el mercado negro, pero a menudo se encuentran cuentas de Amazon y eBay.

Otra forma de tomar dinero deshonestamente de la población es crear y promover sitios web falsos que imiten plataformas populares en línea. Un estudio realizado por Group-IB (

noticias ) informó el descubrimiento de al menos 400 clones de un solo sitio de AliExpress. El estudio "Friday" del año pasado de Kaspersky Lab

mostró un aumento significativo en la proporción de compras desde dispositivos móviles, donde determinar que tiene un sitio web falso es aún más difícil que cuando se ve la versión de escritorio. Finalmente, para robar detalles de pago, no es absolutamente necesario atacar a los usuarios finales. Desde 2015, los investigadores de seguridad de la información han estado monitoreando las actividades del grupo MageCart, que obtuvo su nombre de los ataques contra CMS Magento. Por ejemplo, un gran servicio de boletos Ticketmaster

sufrió de sus manos este verano.

Según el investigador Willem de Grot, en noviembre comenzó la competencia entre los miembros del grupo (o pandillas individuales) (

noticias ,

publicación en el blog del investigador). En uno de los sitios, se descubrieron varios scripts maliciosos que envían datos sobre números de tarjetas de crédito a los atacantes. Uno de los scripts (más avanzado) no solo recopilaba números de tarjeta de crédito, sino que también interfería con el trabajo de los competidores: los números de tarjeta se enviaban a su servidor, en el que un dígito se reemplazaba con la ayuda de un aleatorizador tan simple.

Por lo tanto, un grupo criminal también arruina la reputación de otro. Según el mismo experto, en los últimos tres meses, se ha detectado código malicioso, de una forma u otra relacionado con la campaña MageCart, en más de cinco mil sitios. Durante tres años, 40 mil sitios fueron infectados. Una tienda en línea fue atacada 18 veces seguidas. Por otro lado, los atacantes dejaron un mensaje a los administradores: por ejemplo, dejen de eliminar los scripts.

Las recomendaciones para evitar el robo de fondos de tarjetas de crédito y el robo de cuentas de sistemas de pago, a pesar del desarrollo de métodos de ataque, siguen siendo las mismas. Protección de dispositivos contra malware, utilizando tarjetas individuales con un presupuesto limitado para pagar en línea, utilizando autenticación de dos factores para cuentas y pagos. Bueno, volviendo a la historia sobre el troyano de Android, no debe hacer clic en los enlaces, incluso si parecen ser enviados por una persona familiar.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.