Cuando se trabaja con las puertas de enlace de seguridad de Check Point, con frecuencia surge la tarea de analizar registros para detectar y analizar incidentes de seguridad de la información. Por lo general, las organizaciones ya tienen algún tipo de sistema de registro, y la tarea es transportar registros desde el servidor de administración de Check Point y luego configurar filtros para registros, elaborar paneles, calendarios, etc. En este curso, consideraremos varias opciones para analizar los registros de Check Point utilizando la funcionalidad interna y las aplicaciones de terceros, consideraremos qué información útil podemos extraer y cómo ayudará a configurar el firewall.

Como parte de los productos de Check Point, la funcionalidad SmartEvent es responsable de esto, lo que generará informes sobre plantillas. También puede configurar un conjunto limitado de acciones automáticas, pero no se trata de eso ahora, volveremos a este problema más adelante. También hay otras soluciones a este problema, que se discutieron en nuestros otros artículos:

La configuración de todas las soluciones anteriores requiere una cierta calificación y mucho tiempo para la implementación. ¿Qué pasa si necesita una solución aquí y ahora? Check Point lanzó recientemente una aplicación que es ideal para este caso: la aplicación Check Point para Splunk, para la cual los datos se envían a través de syslog utilizando la herramienta de exportación de registros en tiempo real al sistema de registro Splunk. En este artículo, consideraremos en detalle esta solución, instalación y la información que obtenemos en el resultado.

Requisitos de instalación

El servidor de administración de Check Point requiere la herramienta instalada Exportador de registros para enviar registros utilizando el protocolo syslog. En la versión GAIA R80.20, Log Exporter se instala de manera predeterminada, pero para admitir el formato de registro Splunk, debe instalar Jumbo Hotfix, en otras versiones, antes de instalar Log Exporter, primero debe instalarlo para admitir Jumbo Hotfix.

Todos los requisitos para la versión de la revisión se indican a continuación:

- R80.20 - Jumbo Hotfix Take 5 o superior;

- R80.10 - Jumbo Hotfix Take 56 o superior;

- R77.30 - Jumbo Hotfix Tome 292 o superior.

Para que la aplicación funcione, la versión mínima del sistema debe ser al menos Splunk 6.5, también se debe instalar el paquete del

Modelo de información común (CIM) de Splunk .

Instalación y lanzamiento

El proceso de instalación es bastante trivial, primero instalamos Log Exporter, luego la aplicación en Splunk, configuramos el proceso de envío de registros al servidor de administración y el proceso de aceptación en el sistema de registro, y para el punto final comenzamos el envío de registros, verificamos que todo funcione como se esperaba. Considere todos los puntos con más detalle.

1.Instalación de Jumbo Hotfix según sea necesario.Entramos al portal GAIA en un navegador web, en el menú de la izquierda Actualizaciones (CPUSE), Estado y Acciones, seleccionamos el paquete de Hotfix Jumbo recomendado, que obviamente será más alto que el umbral inferior en requisitos, o buscamos la versión deseada en Agregar Hotfix desde la nube, instalar , el proceso requerirá un reinicio del servidor de administración.

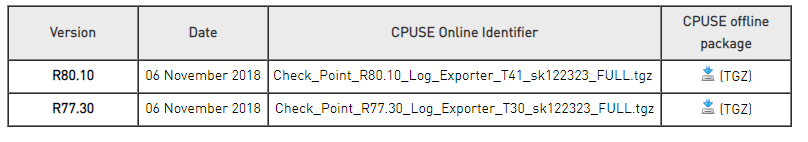

2. Instale Log Exporter si su versión de Check Point es inferior a R80.20.Para instalar Log Exporter en la administración, primero descargue el archivo del

portal Check Point .

Luego, nuevamente, vaya al menú CPUSE-> Estado y acciones, seleccione Importar paquete, especifique la ruta al archivo, importe. Después de eso, cambie la visualización de los paquetes de Mostrar paquetes recomendados a Mostrar todos los paquetes, seleccione el archivo importado e instálelo.

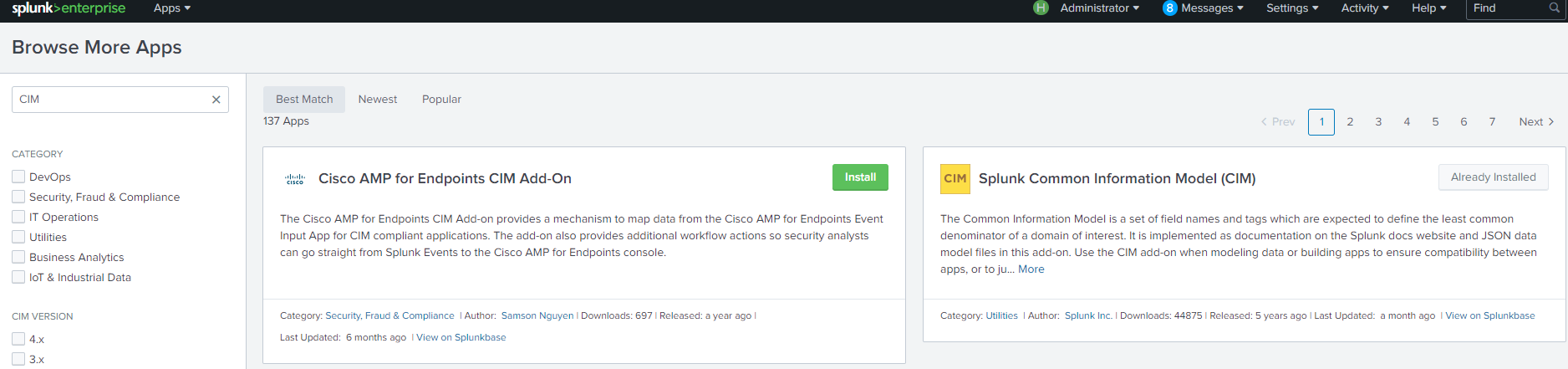

3. Instale CIM si no se instaló antes.Vaya a Splunk WebUI, busque el paquete CIM en Administrar aplicaciones -> Buscar más aplicaciones, instálelo.

4.Instale la aplicación Check Point para Splunk

4.Instale la aplicación Check Point para SplunkDescargue el archivo del

portal , luego vaya a Splunk WebUI, Administre aplicaciones, Instale la aplicación desde el archivo, seleccione el archivo deseado, haga clic en cargar. Estamos esperando la notificación de la operación exitosa, asegúrese de que la aplicación esté ahora visible en la lista de aplicaciones.

Esto debería parecerse a la aplicación instalada, por supuesto, entre otras aplicaciones:

Para enviar registros a través de syslog, primero debe crear el proceso Exportador de registros, luego configurar la entrada de datos en Splunk e iniciar el proceso creado en el servidor de administración de Check Point.

5. Configurar el exportador de registrosEn el servidor de administración de Check Point en la CLI, en el modo experto, ejecute el comando:

cp_log_export add name [servidor de dominio <servidor de dominio>] servidor de destino <servidor de destino> puerto de destino <puerto de destino> protocolo <tcp | udp> formato splunk read-mode <raw | semi-unificado>

donde es el nombre de la configuración, <target-server> es la dirección IP del sistema Splunk al que enviamos los datos, <target-port> es el puerto al que enviamos los datos.

Ejemplo: cp_log_export add name check_point_syslog target-server 10.10.1.159 target-port 9000 protocol tcp format splunk read-mode semi-unified

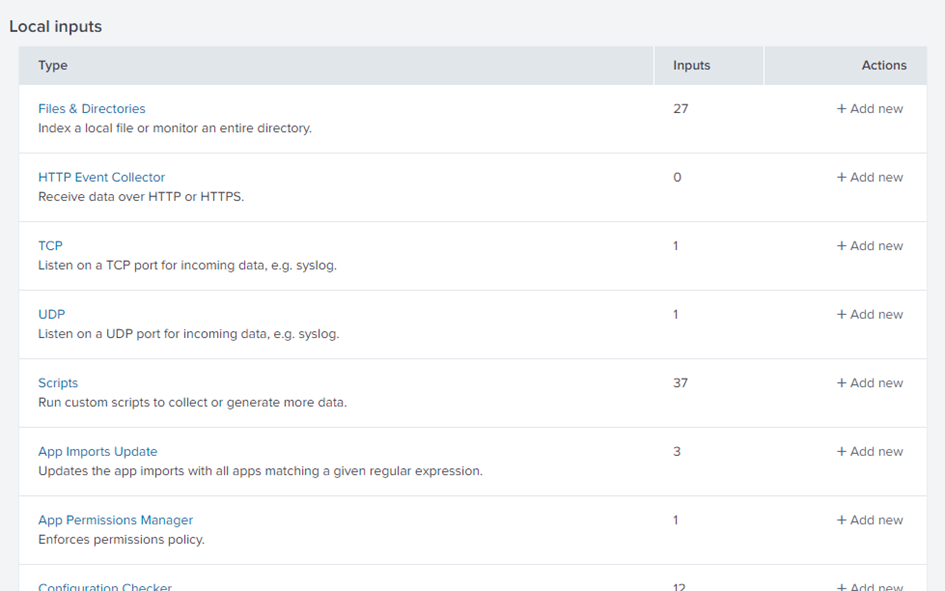

6. Configurar la entrada de datos en SplunkVaya a Splunk WebUI, seleccione Configuración en el menú, seleccione Entradas de datos en la sección Datos.

Seleccionamos el protocolo por el cual los datos irán a Splunk, en este ejemplo tcp, seleccione + Agregar nuevo.

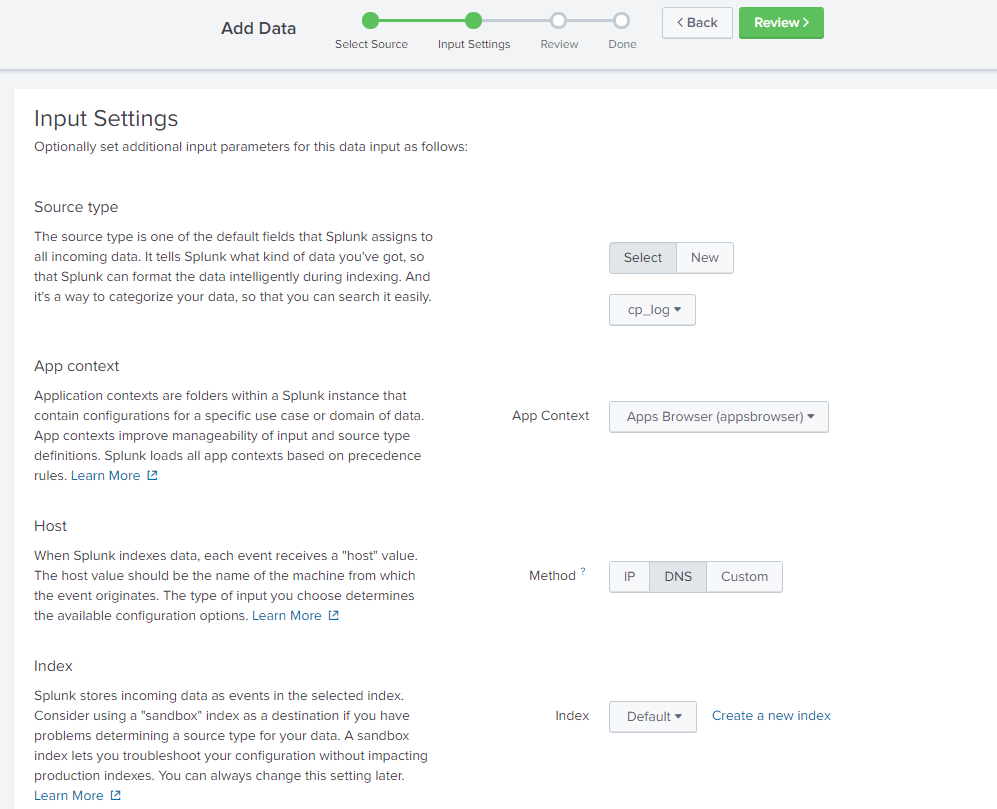

Luego, ingrese el puerto <target-port>, que se especificó en Log Exporter, en este caso 9000, puede especificar adicionalmente desde qué dirección IP aceptar conexiones, luego espere el botón Siguiente.

En el tipo de fuente, especifique cp_log, método: IP, el índice se puede dejar como predeterminado, todos los datos irán a index = Main y si tiene otros datos para este índice, el tiempo de búsqueda puede aumentar significativamente, puede especificar un índice diferente o crear uno nuevo, y luego en la propia aplicación, debe especificar directamente en qué índice realizar las operaciones de búsqueda.

Después de hacer clic en Revisar, veremos que todas las configuraciones son verdaderas, seleccione Enviar, la configuración de Entradas de datos está completa, solo necesita enviar los registros desde el servidor de administración de Check Point.

7. Comenzamos el proceso de subir registros a SplunkEn el modo experto, ingrese el comando:

nombre de reinicio de cp_log_export, donde está el nombre de configuración creado en el primer paso

Ejemplo: cp_log_export restart reiniciar check_point_syslog

La configuración ha finalizado, después de eso solo queda asegurarse de que los registros se envíen a Splunk, utilizando los mecanismos de consulta de búsqueda estándar para Splunk.

Ahora puede pasar a analizar el funcionamiento de la aplicación en sí, qué paneles e informes contiene, qué información importante se puede obtener y qué conclusiones se pueden extraer.

Análisis de registro

La aplicación se divide en 2 secciones: Descripción general y Protección de prevención de amenazas, que a su vez se divide en Descripción general de ataque cibernético, Protección contra chorro de arena y Eventos adicionales de prevención de amenazas. Consideramos cada sección por separado.

Resumen general

La página principal de la aplicación presenta varias tablas, estadísticas y gráficos. Parte de la información en este caso es básica, como la cantidad de puertas de enlace y servidores de administración, o la cantidad de registros en los blades, lo más probable es que no aprenda nada nuevo y, según esta información, se pueden sacar conclusiones que tendrán un efecto positivo.

Desde mi punto de vista, los elementos más interesantes aquí son Tipos de ataque crítico, Ataques críticos permitidos por la política, Hosts infectados, Aplicaciones permitidas de alto riesgo, explicaré por qué.

Según los tipos de ataque crítico, los ataques críticos permitidos por la política pueden mejorar la política de seguridad de prevención de amenazas (al mover acciones de detección para prevenir mediante firmas específicas o al aumentar el nivel de respuesta), lo que aumenta el nivel de seguridad para proteger contra amenazas de virus, intentos de introducir y piratear su computadora. infraestructura Hosts infectados indica aquellos usuarios que pueden estar infectados y, en consecuencia, deben ser verificados por separado por antivirus o aislados de la red, evitando que el virus pase a través de la red de la organización. Según el diagrama de aplicaciones permitidas de alto riesgo, puede bloquear las aplicaciones potencialmente peligrosas más visitadas que actualmente están permitidas para que los usuarios bloqueen.

Los diagramas Aplicaciones y filtrado de URL por riesgo, incidentes de seguridad por gravedad y acciones de ataque por política son de naturaleza sistemática e indican si el estado de seguridad en su organización mejora con el tiempo, es decir, si los cambios realizados en la política de seguridad ayudaron a proteger más la infraestructura.

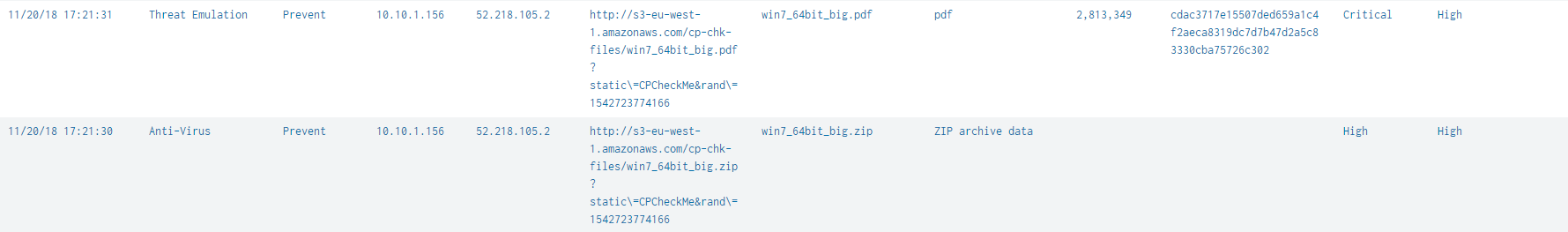

Descripción general del ataque cibernético

Este panel muestra información más detallada sobre hosts infectados y sobre usuarios que descargan virus. Es muy conveniente separar por archivos infectados descargados y por mensajes infectados, puede identificar amenazas y crear una política de seguridad de Prevención de amenazas para servicios individuales, un perfil de seguridad para tráfico smtp y otro perfil para http y https. SandBlast Protection proporciona información más detallada sobre archivos infectados, puede ver la gravedad e identificar las deficiencias de su perfil de seguridad en Prevención de amenazas.

Conclusión

Gracias a esta aplicación, es muy rápido y conveniente obtener información sobre puntos débiles en su política de seguridad, configurar la aplicación lleva un poco de tiempo y no requiere mucha habilidad en estas soluciones. Es decir, si duda de su configuración de seguridad y necesita un análisis sin mucho tiempo, entonces esta es una solución muy conveniente. Sin embargo, está claro que la aplicación aún necesita serias mejoras, no hay estadísticas sobre los usuarios, es muy interesante ver una lista de las aplicaciones más utilizadas y la cantidad de tráfico que va allí, etc. Como esta es solo la primera versión, la aplicación se actualizará, y lo más probable es que sea una muy buena solución de análisis con el tiempo, pero ahora si consideramos esta aplicación solo como un análisis de registro, entonces es muy inferior a otras soluciones. En artículos posteriores, consideraremos y compararemos las capacidades de SmartEvent y otras aplicaciones de Splunk para analizar los registros de Check Point, incluida la aplicación creada por nuestros ingenieros.

Si no ha probado Splunk para analizar los registros de Check Point, entonces es hora de comenzar. Si tiene preguntas o problemas con Splunk o Check Point, puede preguntarnos y le ayudaremos.