Comencemos de inmediato con un descargo de responsabilidad: esencialmente no habrá problemas políticos a continuación. Evitaremos los problemas administrativos y legales tanto como podamos, para no arrancar completamente la parte técnica de los aviones restantes.Ya existen bloqueos de Internet en Rusia: este es un hecho con el que vivimos y debemos seguir viviendo. Y si es así, debe comprender cómo funciona técnicamente, lo que el proveedor puede y no puede hacer. Philip Culin (

schors ) ha comenzado a recopilar información sobre este tema desde hace mucho tiempo, participó en trabajos normativos y asistió a varias reuniones. Como resultado, ahora solo Roskomnadzor sabe más sobre él sobre las esclusas en Rusia, pero esto no es seguro. Debajo del corte, un breve resumen del estado actual de las cosas.

Sobre el orador: Philip Kulin (

schors ) director general de Deep Forest LLC, un pequeño hostelero ruso, dedicado principalmente al alojamiento compartido.

Maraña de problemas

Parece que hay cerraduras y las hay. No nos gustan, pero ¿tal vez no hay nada de malo en ellos?

De hecho, el bloqueo es una maraña de problemas.

El daño colateral es el mayor problema de bloqueo. El ejemplo más sorprendente que ilustra esto ocurrió en abril de 2018, cuando se bloquearon grandes bloques de direcciones IP de servicios en la nube, respectivamente, muchos servicios no funcionaron y sufrieron grandes daños.

Volatilidad de las regulaciones y prácticas que cambian todo el tiempo. Hace un año, esta historia habría sido completamente diferente, y hace dos años probablemente habría contradicho la de hoy. En un año, todo volverá a ser diferente. Hoy es así, en un mes, un poco mal, y después de medio año no es nada. Esto debe ser monitoreado, pero también es necesario tener tiempo para trabajar.

Las cerraduras son difíciles de diagnosticar . Si algún recurso entró en la cerradura exactamente en el registro, este es el caso más simple. En los casos que consideraremos más adelante, es bastante difícil distinguir un bloqueo real de problemas técnicos. Un ejemplo sorprendente: en octubre, Yandex redujo el DNS en cinco horas, tiempo durante el cual muchos lograron decidir que se trataba de un bloqueo de Roskomnadzor. Es realmente difícil determinar exactamente, y tales situaciones ya han sucedido, por lo que la gente inmediatamente piensa en bloquear.

Es imposible predecir cuándo será bloqueado y si serán bloqueados. Trabajas en silencio y tu trabajo ha terminado repentinamente.

Es absolutamente imposible calcular los riesgos , porque, tal vez, algún widget en el sitio que ya olvidó, o tal vez todo el negocio, será atacado. Un muy buen ejemplo de imprevisibilidad del riesgo es el caso Bitrix24. En marzo, trasladaron rápidamente sus servicios a Amazon. En el mismo mes, se filtró un documento a la red, que, es cierto, probablemente era falso, en el que se registraron grandes subredes de Amazon. Sin embargo, Bitrix24 reaccionó de alguna manera y evitó problemas en abril, cuando los servicios de Amazon estaban realmente bloqueados.

Les aseguro que la mayoría de ustedes son muy desafortunados. Tales documentos no fluirán por casualidad en sus manos. Cuando termine su negocio, lo aprenderá después del hecho.

En casos simples, se sabe por qué se bloqueó su sitio. Por ejemplo, el foro publicó información que algunos tribunales reconocieron como prohibida, pero no tuvo tiempo de reaccionar. Pero la

comunicación con el supervisor tiene un marco de tiempo inaceptable , por ejemplo, un día. En Internet durante este tiempo, puede perder una quinta parte del negocio.

Todo esto lleva a una cierta

desesperanza . Es posible discutir con ironía sobre, por ejemplo, el bloqueo de David Homack y Lurk. Pero es algo completamente diferente cuando esto te sucede, como me sucedió a mí. El cliente indicó las direcciones IP de mis servidores en un dominio que no administré: estoy sentado y el teléfono simplemente no se detiene. Los clientes dicen que se van, exigiendo un reembolso, ¡pero no puedo hacer nada! Y nadie puede ayudarme con esto. Esto es realmente un sentimiento de completa desesperanza.

Grupos de riesgo

Cerraduras preocupación:

- Propietarios de sitios y servicios que, incluso, pueden bloquearse por error. O pueden reconocer cierta información como prohibida.

- Los usuarios de los servicios de bloqueo también se ven afectados. El hecho de que su sitio esté bloqueado le concierne principalmente a usted. Pero hay personas que han usado este sitio o servicio.

- Hosters y proveedores que se encuentran entre dos incendios. Porque están obligados a trabajar y prestar servicios, y la implementación de los requisitos del supervisor, lo que amenaza con multas. Permítame recordarle que las multas son de 50 a 100 mil rublos por protocolo. Puede haber muchos de estos protocolos, por ejemplo, por mes, y las cantidades obtenidas son muy sustanciales.

El principio de funcionamiento de las cerraduras.

Primero, discutimos brevemente cómo se produce el bloqueo para comprender la imagen completa.

- Los organismos ejecutivos federales o el tribunal deciden prohibir cualquier información por algún motivo.

- La información se envía a Roskomnadzor, que debe ingresar en el registro de sitios prohibidos.

- Algunos procedimientos internos van más allá (hay muchos de ellos también; se puede leer una conferencia completa), como resultado de lo cual Roskomnadzor puede decidir bloquearlo y agregar el sitio a la llamada "carga", un archivo técnico que se envía a los proveedores.

- Los proveedores de este archivo llevan a cabo una restricción.

- Verificación de proveedores, que ha sido automática durante dos años.

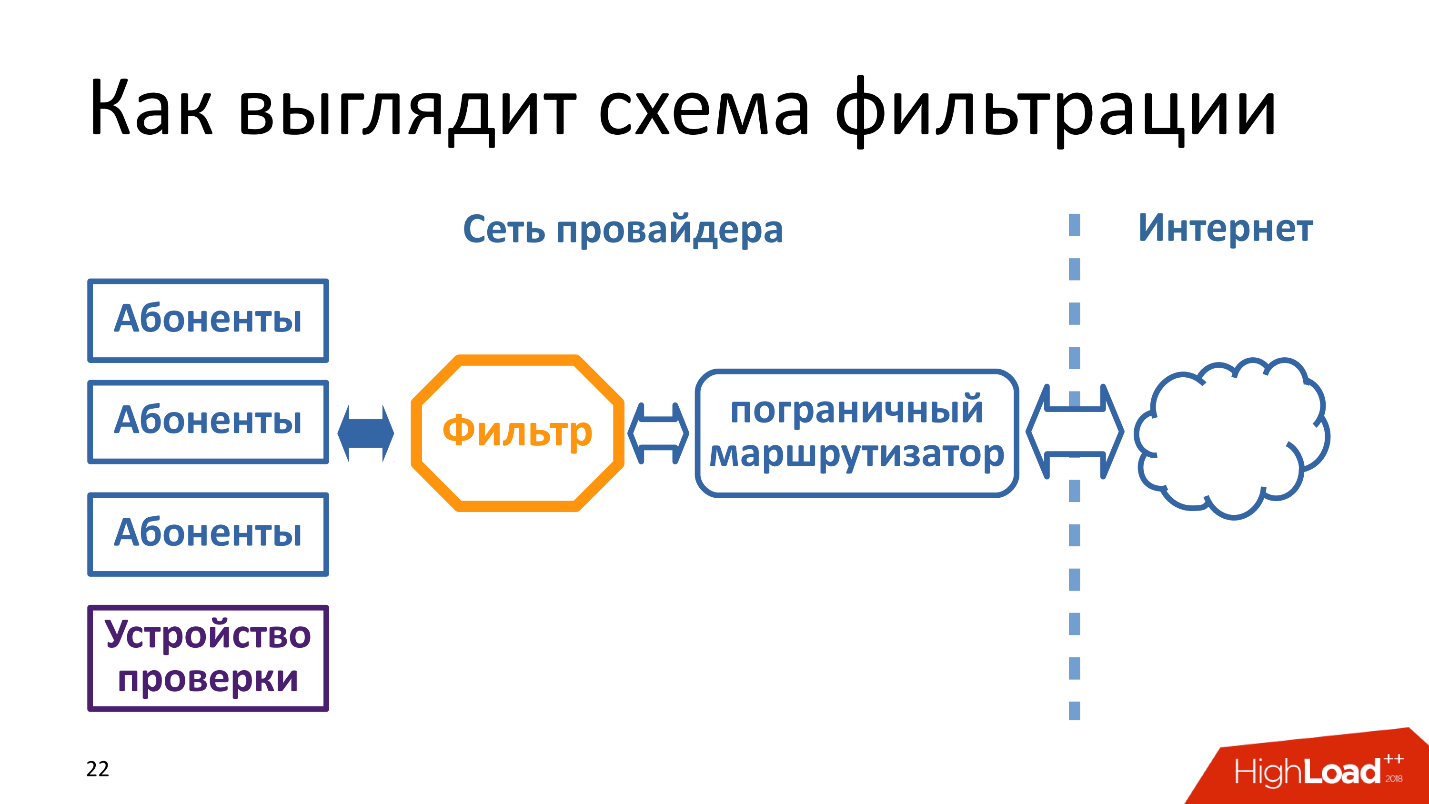

Es importante comprender que cada proveedor filtra el tráfico. Es decir, no en algún lugar de enrutadores transfronterizos o un filtro de estado, pero cada proveedor establece un filtro entre Internet y los suscriptores en cada una de sus subredes. En el diagrama anterior, el dispositivo de verificación está al lado de los suscriptores, porque se representa a sí mismo como suscriptor, esto es importante.

Herramientas de filtrado

Los proveedores pueden comprar tráfico filtrado de un proveedor superior. Pero hay un problema: al comprar tráfico de un proveedor superior, el proveedor-comprador no puede determinar el problema técnico o bloquearlo. No tiene ninguna herramienta, porque recibe tráfico ya cortado, y esto no afecta muy bien su negocio.

O puedes usar:

- soluciones comerciales integradas especiales;

- soluciones de código abierto de código abierto (actualmente solo hay un proyecto de este tipo);

- tu "granja colectiva".

No hay rocketsines, y el principal problema es no escribir ningún programa.

Las siguientes opciones de implementación están disponibles.

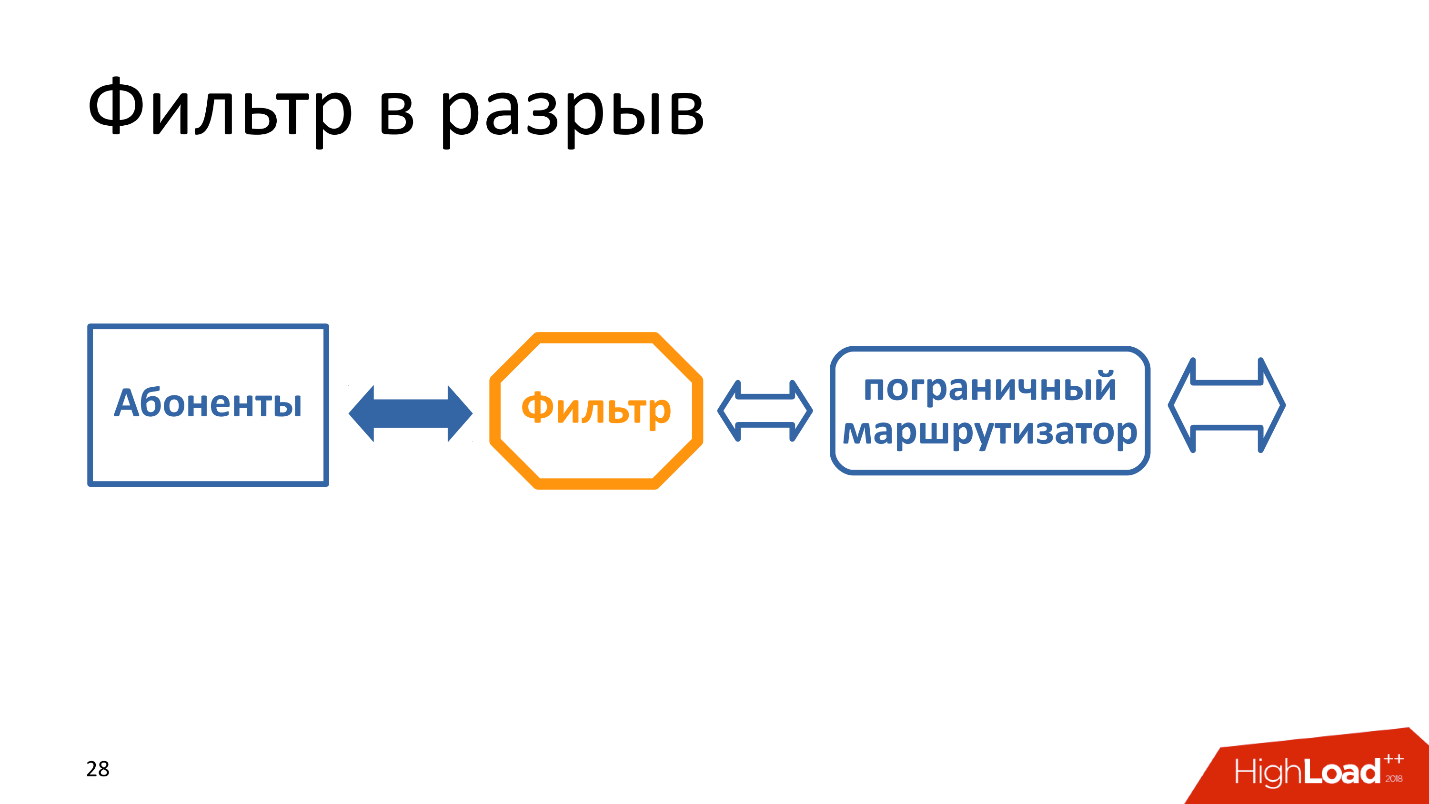

Por ejemplo, si tiene un pequeño canal de 100 Gbps, coloca el filtro en el espacio.

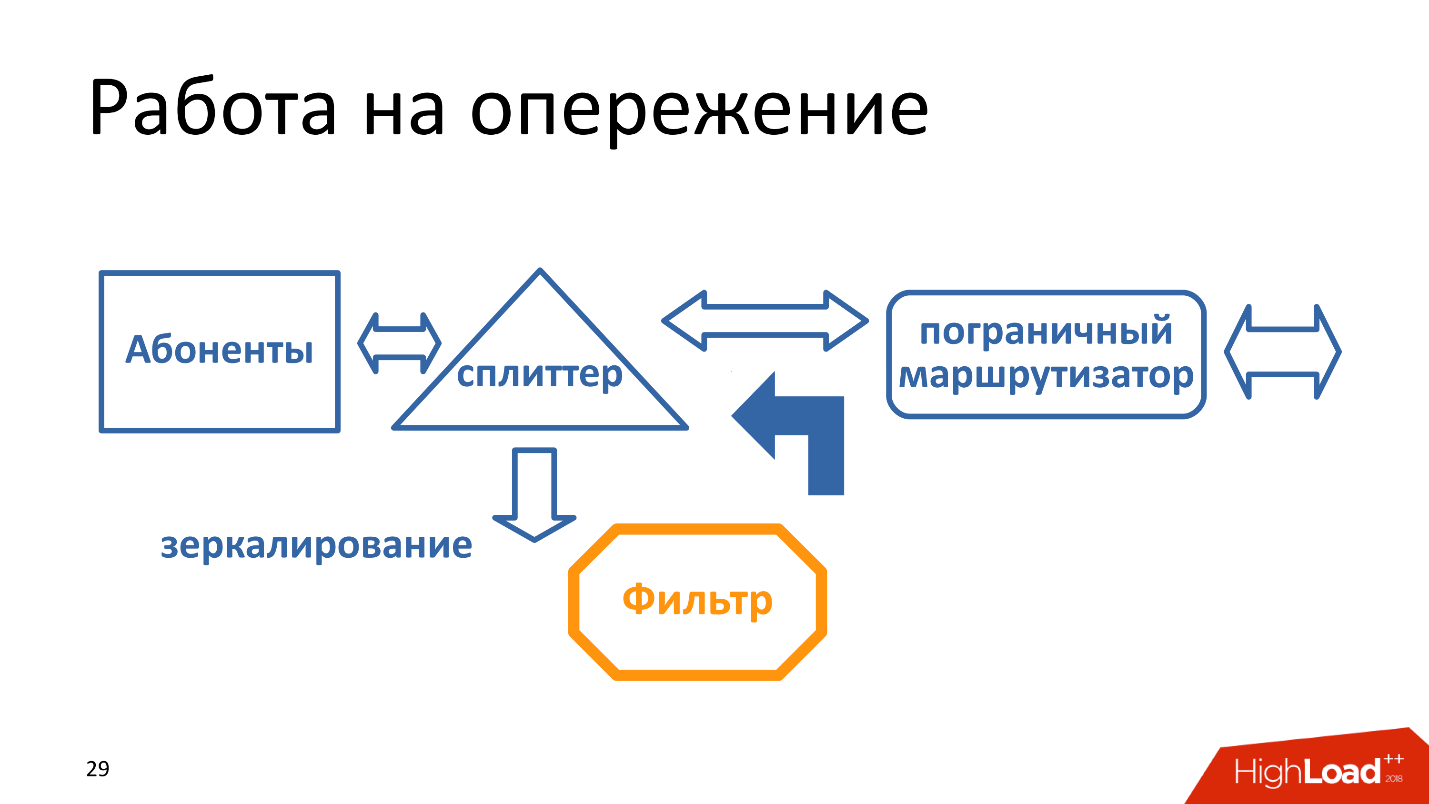

Algunos reflejan el tráfico, pero con el reflejo del tráfico, el problema es que funciona como si estuviera por delante de la curva. Es decir, el filtro intenta responder más rápido que la respuesta normal, respectivamente, si el filtro comienza a disminuir, será multado (recuperación, 50-100 mil rublos).

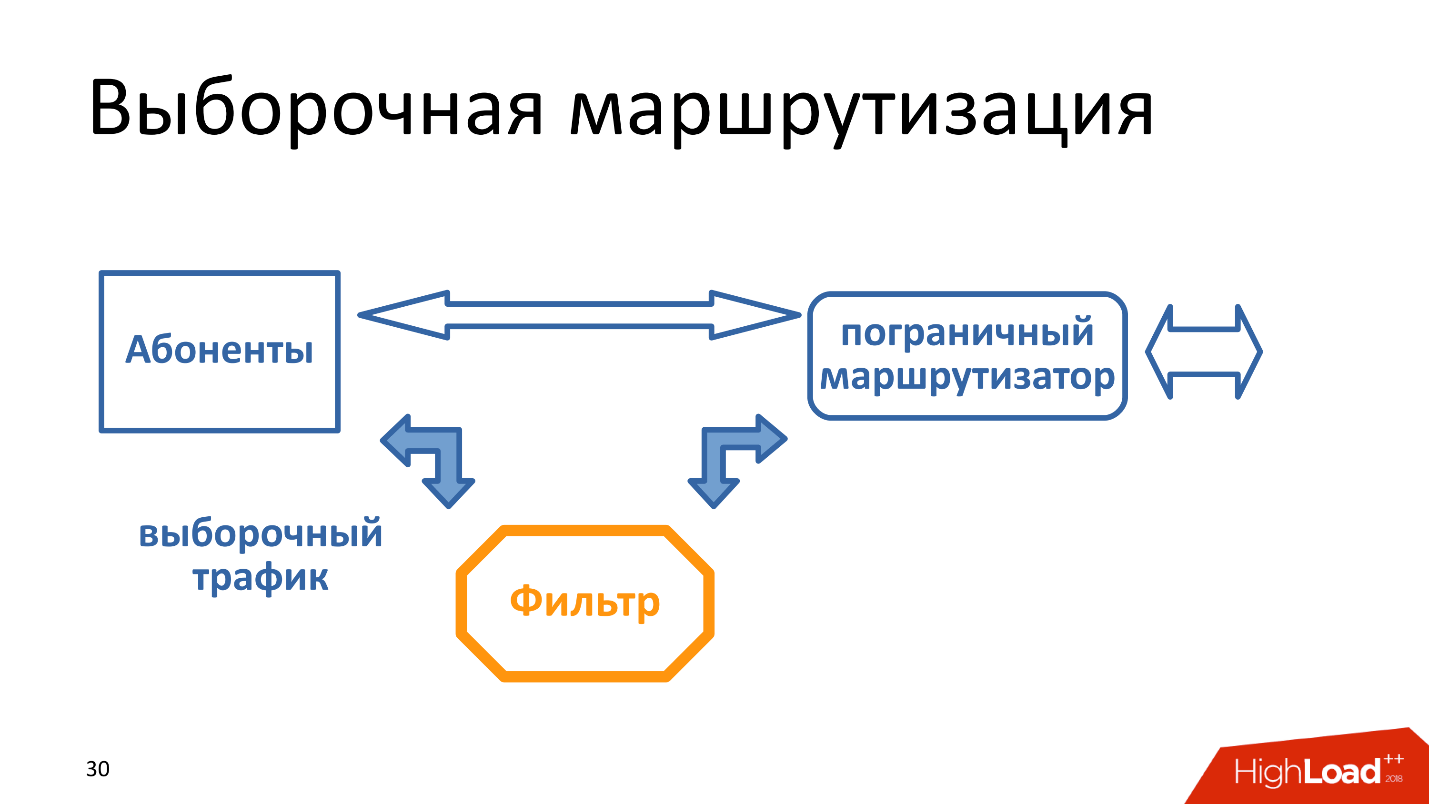

Enrutamiento selectivo: cuando el tráfico a las direcciones IP, que puede incluir algo de la "carga", pasa a través de un filtro separado.

Desafortunadamente, no hay cifras exactas, pero a juzgar por las señales y pruebas indirectas, esta es ahora la forma más común de filtrar el tráfico.

El enrutamiento selectivo puede complementarse con el hecho de que los

conjuntos de direcciones IP para el filtrado se agregan hacia arriba. Es decir, no solo se bloquean algunas direcciones, sino que toda la red / 24 llega inmediatamente al filtro. Además, los grandes proveedores, por ejemplo, en MTS, tienen servicios de seguridad especiales que buscan específicamente bloques de IP con riesgo, que también se incluyen en el filtrado.

El enrutamiento selectivo también se puede combinar con el

filtrado de consultas DNS . Este es un método popular utilizado, por ejemplo, por Dom.ru.

Analizaremos por etapas los problemas que trae todo esto.

Tomar una decisión para bloquear

Roskomnadzor toma una decisión: esto causa inmediatamente un problema relacionado, por ejemplo, con la organización de un servicio de soporte. En algunos casos, debe notificar al propietario del sitio o al proveedor de alojamiento, pero al mismo tiempo el destinatario de la notificación no es precisa (se toma de datos públicos y no todos respaldan la dirección actual), las notificaciones se pierden,

no hay información abierta .

Debido a esto, suceden todo tipo de cosas malas. El host o el propietario del sitio no pueden controlar qué solicitudes se le están haciendo, no hay información abierta. Por ejemplo, Google tiene una base de datos de sitios con virus donde puede registrarse como un sistema autónomo, de alguna manera confirmar que es un sistema autónomo, y realmente ver por sí mismo qué sitios, según Google, propagan "malware" en su sistema autónomo. Las cerraduras no existen: solo confía en la notificación que le llega y puede leerla a tiempo.

Los términos de interacción con Roskomnadzor no se respetan y, en general, son un poco extraños, a pesar del hecho de que existen estándares: enviar una notificación en un día, responder en un día, tomar una decisión en un día. Cuando recibe una notificación y dice que no tiene dicha información y solicita una aclaración, puede obtener una respuesta en unas pocas semanas. O tal vez te bloqueen, y luego responderán que aún tienes la información. Tuve tales situaciones, pero pocas personas demandan; no conozco tales casos en absoluto.

Nuevamente, si llega una notificación, no siempre puede entender de qué se trata. En la mayoría de los casos, Roskomnadzor normalmente describe lo que significa. Pero incluso en nuestra práctica hubo tres casos de un micro hoster, cuando la descripción no dejaba claro de qué tipo de información estábamos hablando. Ni siquiera sabía qué escribirle al cliente: Roskomnadzor emite las actas y los textos de la decisión solo en el tribunal, aunque tienen esos documentos.

El momento de la aplicación de "descarga"

Entonces, se tomó la decisión, el proveedor descargó la "carga" y luego tiene que hacer algo con ella. Hay dos opciones para qué tan rápido: un día o inmediatamente.

Es importante que se asigne el día para bloquear el recurso y para desbloquearlo, si de repente se toma la decisión de desbloquearlo. Para muchos, esto se hace como actualizaciones nocturnas. Según mi experiencia: no recibí la notificación a tiempo, se bloqueó el recurso, se resolvió el problema, pero espere un día mientras lo desbloquean. Pero el negocio no espera, hay pérdidas.

Pero ahora en las normas muy a menudo suena la palabra

"inmediatamente", por acuerdo oral esto es una hora . Pero hoy hay un acuerdo oral, y mañana no lo es. Básicamente, la redacción "inmediatamente" ahora se refiere a las decisiones judiciales sobre el extremismo.

Para comprender cómo se filtra todo, debe saber qué hay dentro de la "descarga". Hay una lista de entradas en XML de uno de los cuatro tipos por tipo de bloqueo y detalles de la solución:

- URL (s) + dominio + dirección (s) IP;

- Dominio + dirección (es) IP;

- El dominio con la máscara (* .example.com) + dirección IP (a);

- Dirección IP (a): por supuesto, hay una dirección y está completamente bloqueada.

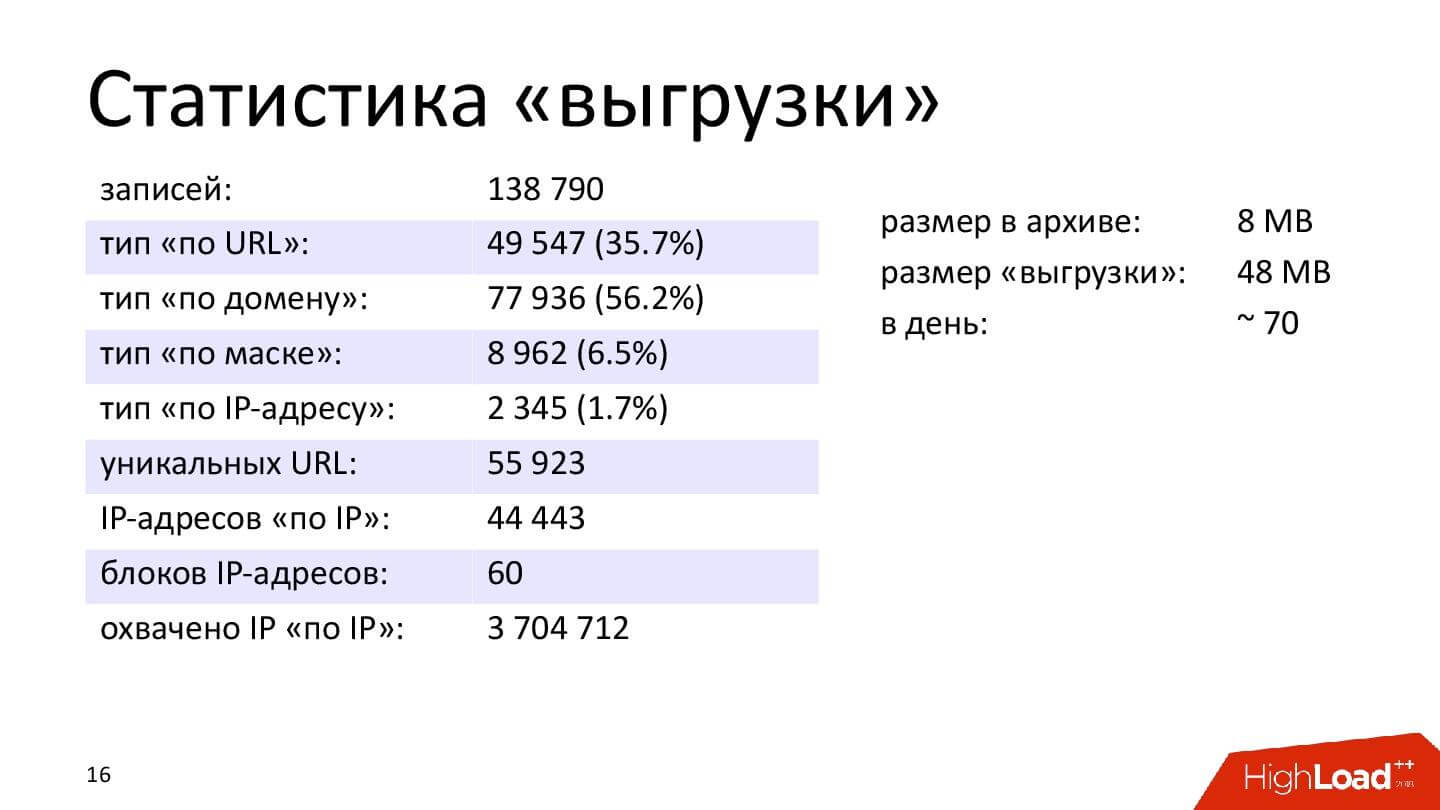

Para aclarar qué cifras están en cuestión, a continuación se muestran las estadísticas del 22 de enero de 2019.

Importante: solo 139 mil registros, y el tipo de bloqueo más popular es el bloqueo “por dominio”. Estos son los protocolos HTTP y HTTPS.

Toxicidad "descargando"

Antes de bloquear el recurso, el proveedor debe analizar la "descarga". También hay problemas con esto. Específicamente llamé la atención sobre el hecho de que "descargar" no es un registro, sino un documento técnico que se emite al proveedor para que tome decisiones sobre la base. Pero a pesar de esto, el proveedor tiene que llevar a cabo un procesamiento muy grande de "descarga".

Por ejemplo, en la "carga" hay

redundancia , los registros se superponen entre sí. Si toma una URL, esto no significa que no habrá bloqueo por el dominio que está contenido en esta URL. No hay muchos de ellos ahora, sin embargo, un poco más de tres mil.

La "carga" contiene

URL con fragmentos (#) y sesiones . Esto generalmente es horrible, porque necesita comprender cómo va la prueba.

El proveedor debe llevar la "carga" a su forma normal, ya que contiene las

URL y dominios incorrectos. Básicamente, ahora solo se encuentran barras invertidas. Hay lagunas, pero se eliminan rápidamente, y para las barras diagonales inversas, por alguna razón, un "amor" especial. Bueno, con las barras invertidas, decidieron la pregunta, pero ¿hay algún signo más? Por lo tanto, siempre debe haber monitoreo, siempre hay algo que hacer.

Una vez más, llamo la atención sobre el hecho de que el

problema del proveedor es nuestro problema . ¿Qué hace el proveedor? Una motivación de 100 mil rublos es una buena motivación para asegurarse de que, en caso de cualquier problema, incluso con cualquier indicio de un problema, corte de inmediato y luego resuélvalo.

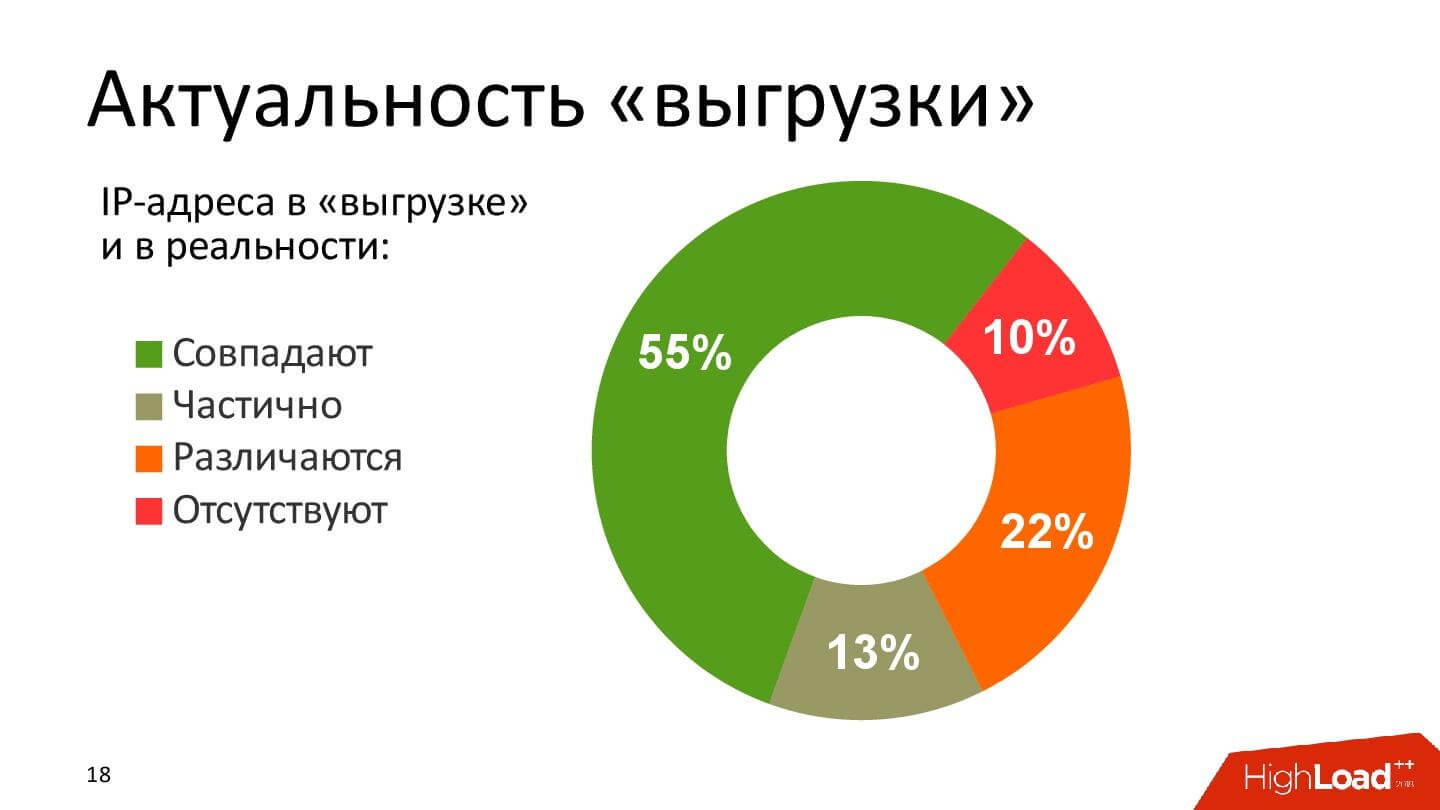

La relevancia de "descargar" aquellas direcciones IP que no están "bloqueadas por direcciones IP", pero todo lo demás (bloqueo por dominio, por URL, por máscara) se parece a esto.

Literalmente, un poco más de la mitad es relevante, y el resto es carne picada completa.

Comprobación de cerraduras

Comenzaré desde el final.

Toda la historia de la implementación de cerraduras en Rusia es la historia de los controles de estas cerraduras.

No sé cómo en el extranjero, con nosotros es exactamente el historial de inspecciones. Todos los bloqueos no se hacen como está escrito, cómo hacerlo, sino a medida que se comprueban, porque a nadie le gusta pagar multas, especialmente 100 mil.

Antes del registro de sitios prohibidos, había una lista de materiales extremistas del Ministerio de Justicia (existe ahora, ahora está en el registro, y luego estaba separado) y controles fiscales de las cerraduras en esta lista. Soy un micro hoster y logré bloquear esos recursos.

Tipos de cheques existentes:

- Las inspecciones de campo (principalmente el Ministerio del Interior, el FSB y la oficina del fiscal) son raras, pero las hay.

- AS "Inspector" es un sistema automatizado favorito que verifica a todos los proveedores.

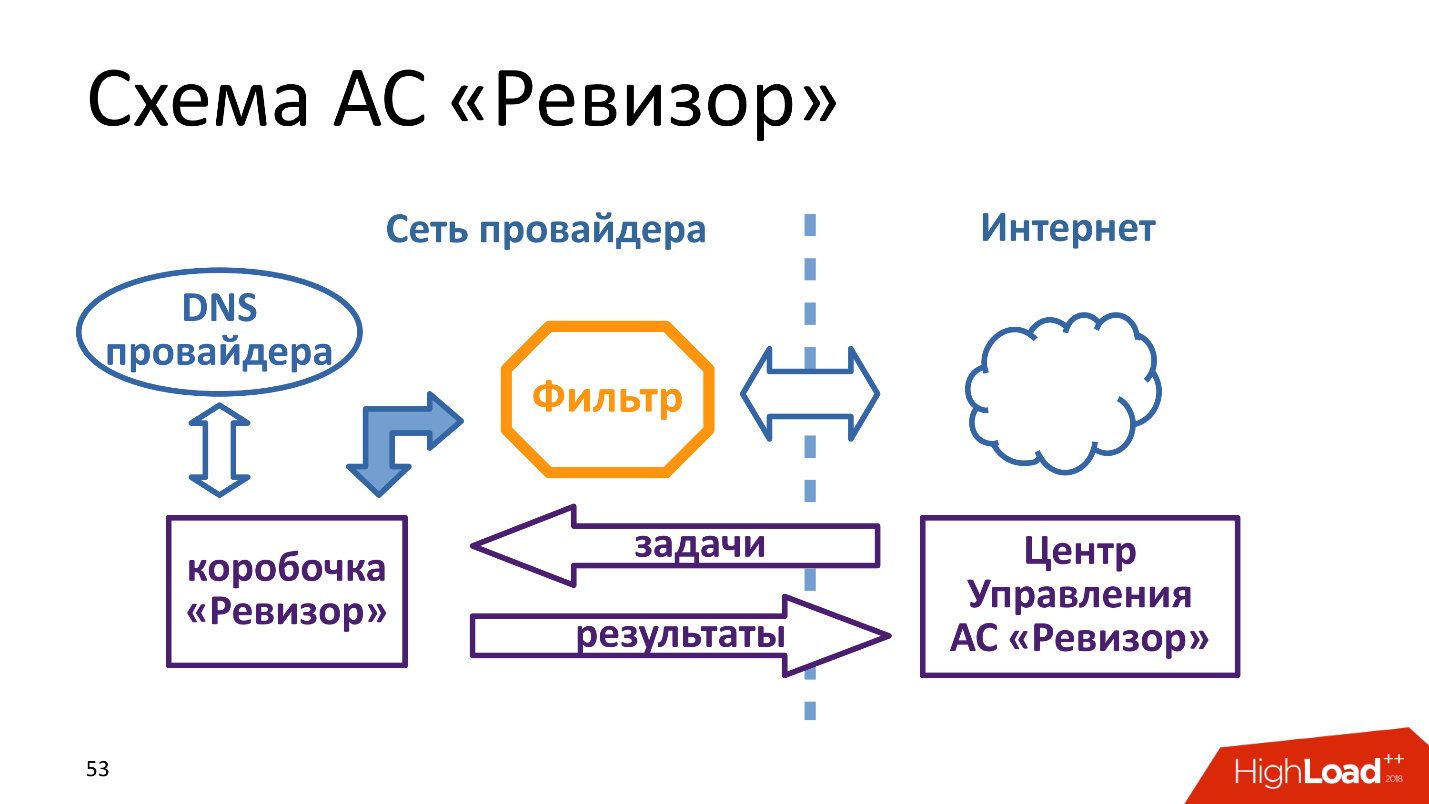

El "inspector" se encuentra detrás del filtro y pretende ser un suscriptor. Pero el dispositivo en sí no hace nada, recibe tareas y da respuestas a cierto centro de control, es decir. Es un shell tan remoto dentro de la red del proveedor. Actúa muy parecido a

RIPE Atlas .

El centro de control de un sistema automatizado es un servicio real de alta carga, porque tenemos 4 mil operadores de telecomunicaciones, no tienen una red, sino que debe haber una caja en cada red. Es decir, no todos los proveedores, sino

en cada red de cada proveedor . En consecuencia, el centro de control tiene ciertos problemas.

Pregunta: ¿hay algún problema con el cheque en sí? Por supuesto que lo hay.

Problemas de verificación

En SPECTRUM-2017 (un foro bajo los auspicios del propio Roskomnadzor) Veklich A.A., uno de los jefes de la Empresa Unitaria del Estado Federal del principal centro de radiofrecuencia hizo un

informe completo sobre cuáles son exactamente los problemas técnicos con la inspección del "Inspector" de los proveedores.

Problemas de verificación:

- ¿El "Inspector" ve esto como un filtro de un proveedor o recurso? Tal vez fue uno de ustedes quien encontró la base de datos "Inspector" y todos los sitios simplemente entregan un talón que parece un talón de proveedor.

- Velocidad de bloqueo : para todos los tipos de bloqueo (para HTTPS, dominio, dirección IP), ¿qué es un indicador de que el recurso está bloqueado? Por ejemplo, necesita escanear puertos por dirección IP, este es un problema completo.

- Tasa de bloqueo para otros protocolos.

- ¿Cómo verificar un dominio por máscara ? Debajo del asterisco puede haber diferentes direcciones IP, diferentes dominios. ¿Puedo poner un filtro en toda la banda? Y para comprobar eso, ¿selectivamente o generar algo de hash? Debo decir de inmediato que existe tal cerradura, pero nadie la revisa.

El método de trabajo de AS "Inspector"

De acuerdo con estos problemas, se creó la metodología de trabajo del "examinador".

Y sí, su diapositiva ilustra completamente esta técnica. No entiendo cómo lógicamente puedes vivir con eso. Para nosotros, todo esto se traduce en el hecho de que los proveedores están tratando de resolver de alguna manera este problema y hacerlo conveniente para ellos mismos, y no siempre conveniente para nosotros.

Trabajando sin una técnica, muchos proveedores han adquirido experiencia existencial. En general, toda la técnica de bloqueo es un camino empírico que cuesta dinero, nervios, caídas, incluso ahora, cuando alguna técnica ya se ha establecido un poco.

Hay una sala de chat no oficial (que es notable, en Telegram, donde más), donde los proveedores se comunican con los empleados del Centro de Radio Frecuencia. Lo más interesante es que puede obtener ayuda real allí, los empleados del Centro de Reservas del Estado ayudan a los proveedores a resolver sus problemas y cuentan cómo funciona el "Inspector". Pero todo esto no es oficial, no hay documentos.

Existe una

norma de Roskomnadzor sobre formas y métodos para restringir el acceso, que está registrada en el Ministerio de Justicia. Va especialmente al final, porque tiene la prioridad más baja. Los proveedores no actúan como está escrito en el reglamento, sino cómo funciona el método de verificación.

Técnica de trabajo con "descarga"

Según el estándar y la experiencia adquirida, le diré cómo funcionan con la "descarga", es decir, cómo se bloquean nuestros recursos.

Por URL :

- Si es un protocolo HTTP normal, filtre por encabezados.

- Si el protocolo cifrado es HTTPS, filtre como "dominio"

¿Por qué generalmente no está claro el URL con el protocolo cifrado? Esto es redundancia.

Por dominio:- El protocolo HTTP habitual es un filtro por el encabezado Host.

- Protocolo encriptado HTTPS - o filtro DNS; o filtrar por encabezado SNI (cuando se establece una conexión cifrada, se transmite un encabezado no cifrado con un nombre de dominio dentro); o filtrar por dirección IP.

- Se recomienda que la dirección IP bloquee otros protocolos, pero como el "Inspector" no verifica esto, alguien lo hace, alguien no.

El estándar dice que en el segundo caso, los bloqueos "por dominio" no pueden ser bloqueados por la dirección IP. Pero el proveedor, cuando comienza a desechar el filtro, inmediatamente incluye otro nivel, para no recibir una multa. Tal historia no es infrecuente y, naturalmente, conduce a un daño adicional para el negocio.

Teóricamente, los proveedores filtran el

dominio con la máscara al igual que el dominio sin un asterisco. Como de nuevo no hay controles, tampoco hay problemas.

Filtran por

dirección IP y bloque de direcciones IP como saben hacerlo, a veces directamente en el enrutador de borde.

Participantes concienzudos

Sabemos que no solo las personas "malvadas" están bloqueadas, sino también

los participantes concienzudos de Internet . Por ejemplo, cuando una persona no tenía la intención de mantener información prohibida en su hosting, pero no leyó la carta o no recibió una notificación.

El segundo grupo son los participantes extranjeros. Viven en su campo legal y no violan la ley. Pueden reírse, por ejemplo, de los sobornos, no ven nada malo en eso. Por ejemplo, los proveedores de alojamiento ni siquiera tienen derecho a eliminar esta información, porque las leyes no se aplican a ellos. No son personas malvadas, pero las cerraduras también los golpean.

Problemas de filtrado

Veamos los problemas, hablemos sobre el filtrado de DNS, que es recomendado por la norma.

Primera pregunta: ¿de

dónde viene el DNS ? De hecho, se puede publicar información prohibida, pero DNS representa el servicio que las personas necesitan, al igual que DNS, por ejemplo, las direcciones IP. Cuando se simula DNS, no todo es muy bueno, y no está claro por qué.

El segundo punto es la implementación de la

intercepción de

DNS . ( — ), . , .ru DNS, , DNS.

,

. . , .

DNS (DNSCrypt, DoT, DoH) DNS.

, IP, HTTP/HTTPS. ? , , , Telegram ( ) — ?

!

— , — , 443: SNI, SNI (ESNI) , , QUIC, DNSCrypt, VPN, MTProto-proxy?

, , Google, SNI, DNSCrypt 443 . -. , , HTTPS, . , .

, , 100 . , IP-, . , , , .

, « !». «» , «», , . , . - 100 , .

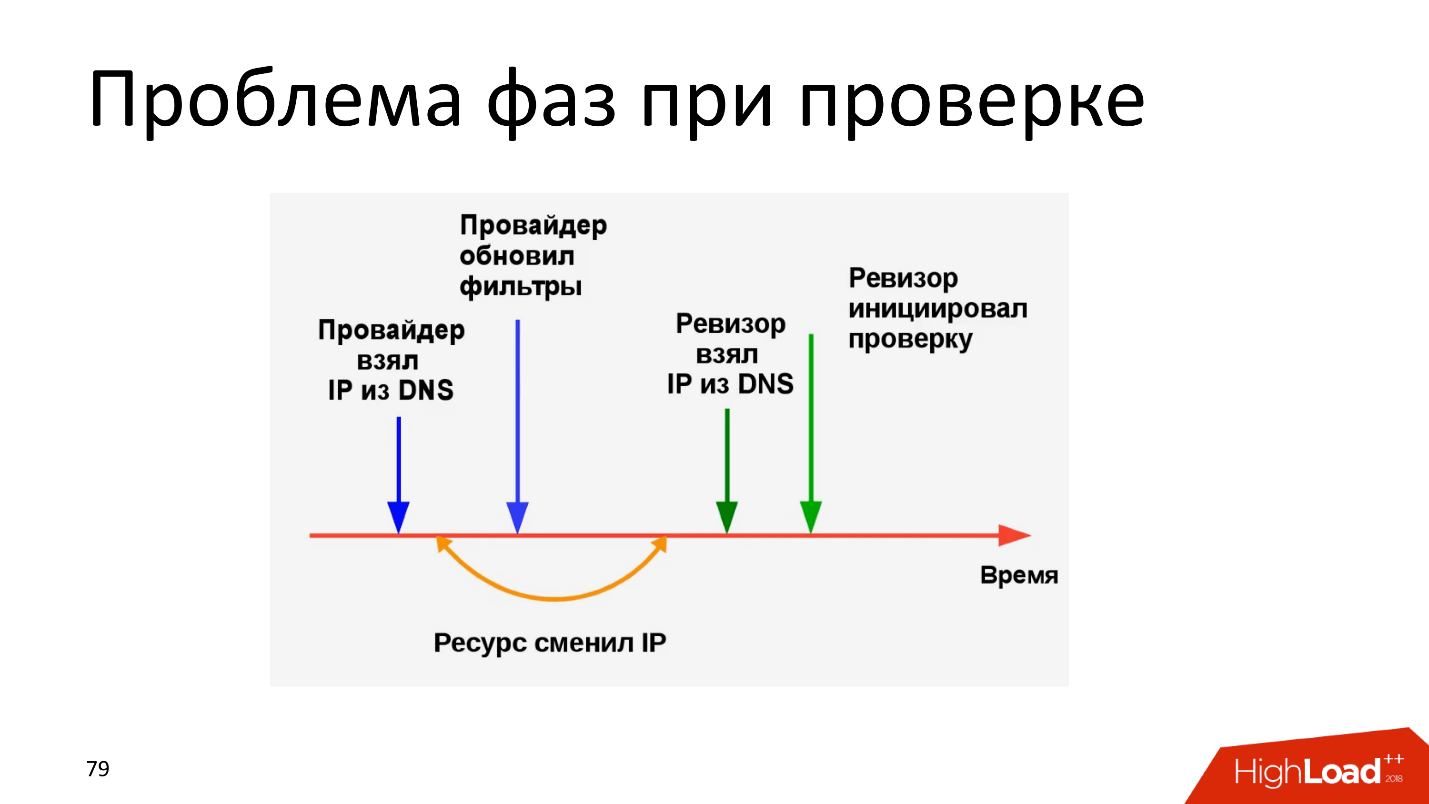

— , . IP, , «» IP . , IP ( ), , , .

: IP , «» IP, , , «» — . , , .

:

. , . , LiveJournal - - CDN, /23 IP. , , .

«»

«», , «», , , . , «». «» , , .

«» 200 «» , . , , . , , .

?

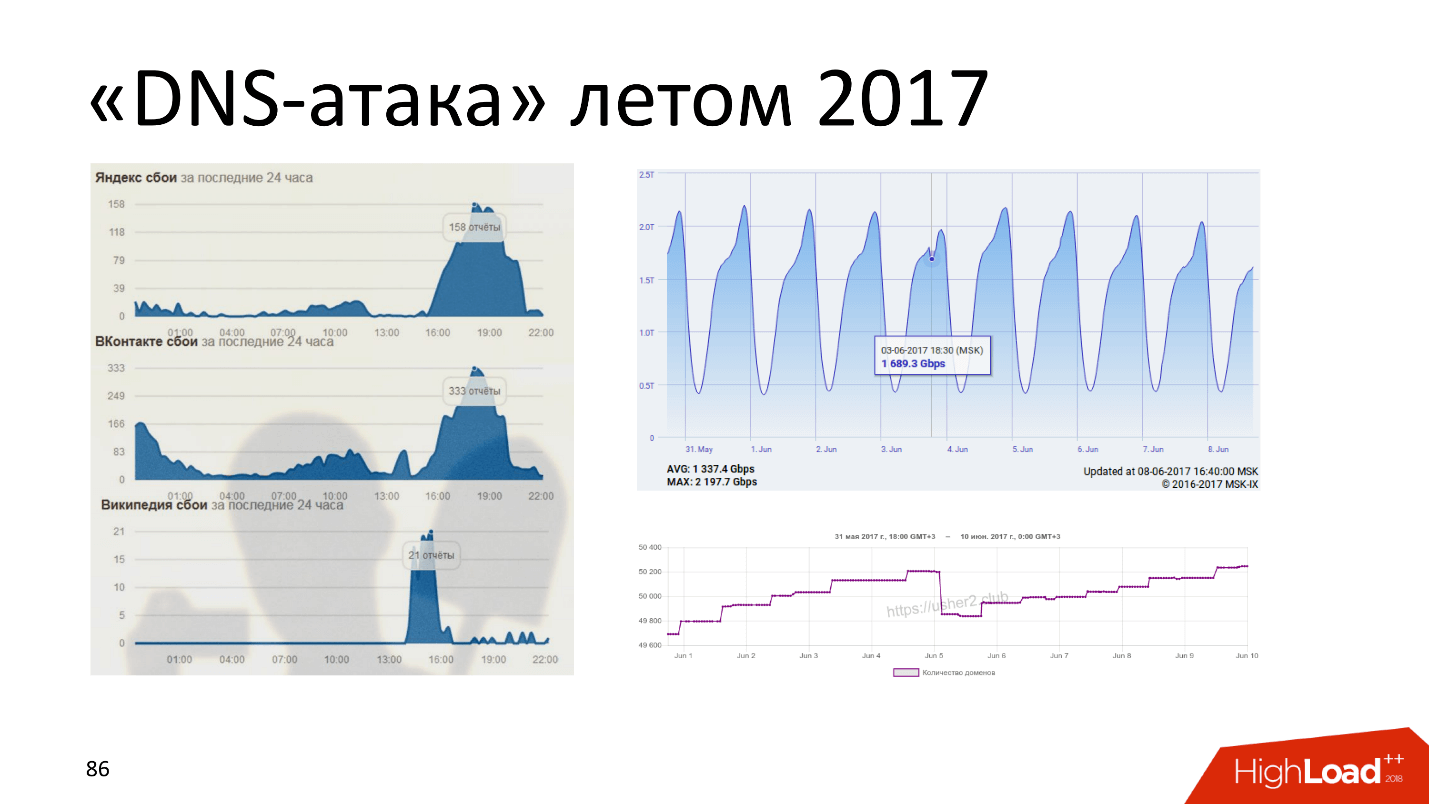

, , . MSK-IX, MSK-IX , . - DNS-.

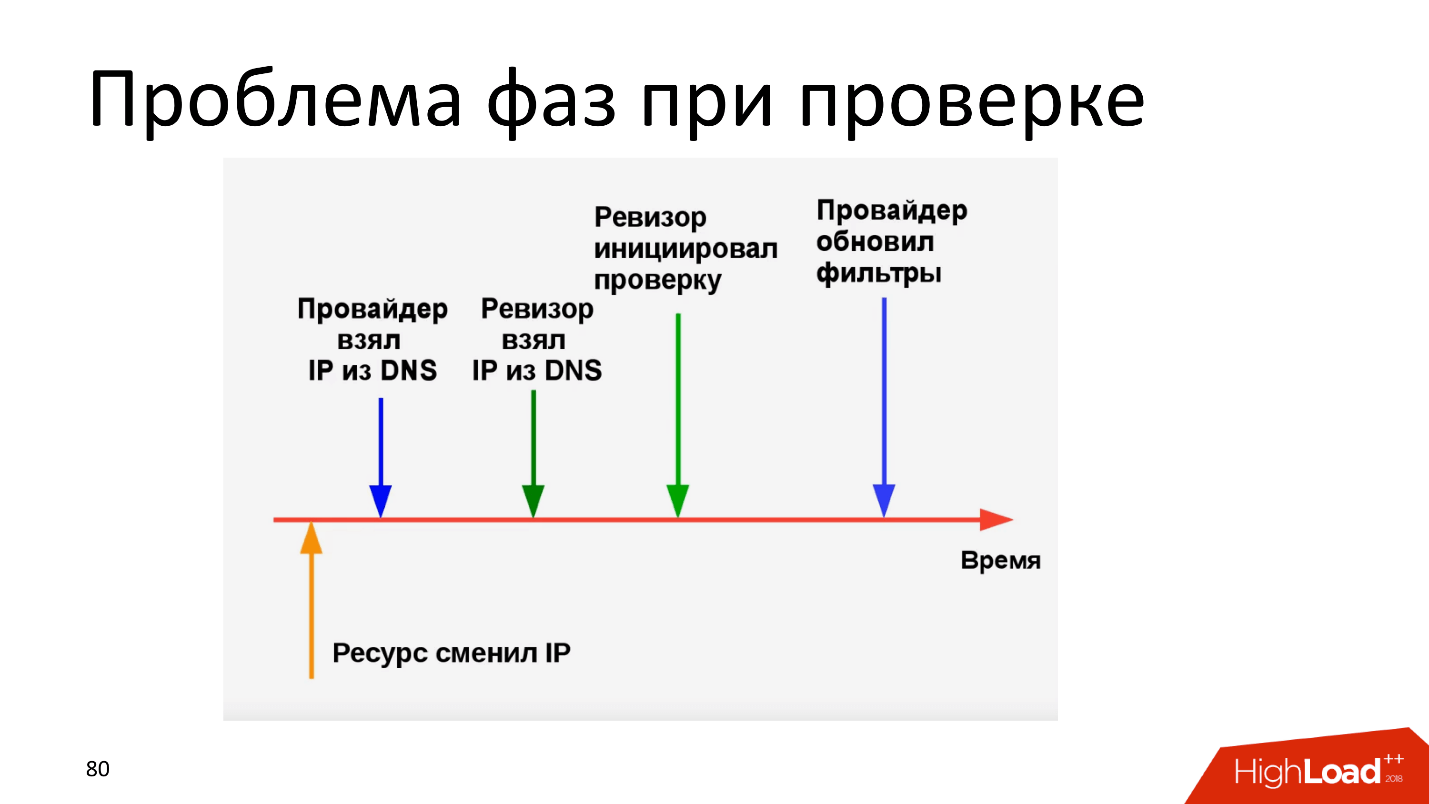

DNS- , - «» , IP- , , IP- , .. - , , .

, , , . , , «», , 5 2017 .

. , . DDoS, .

, - - ?

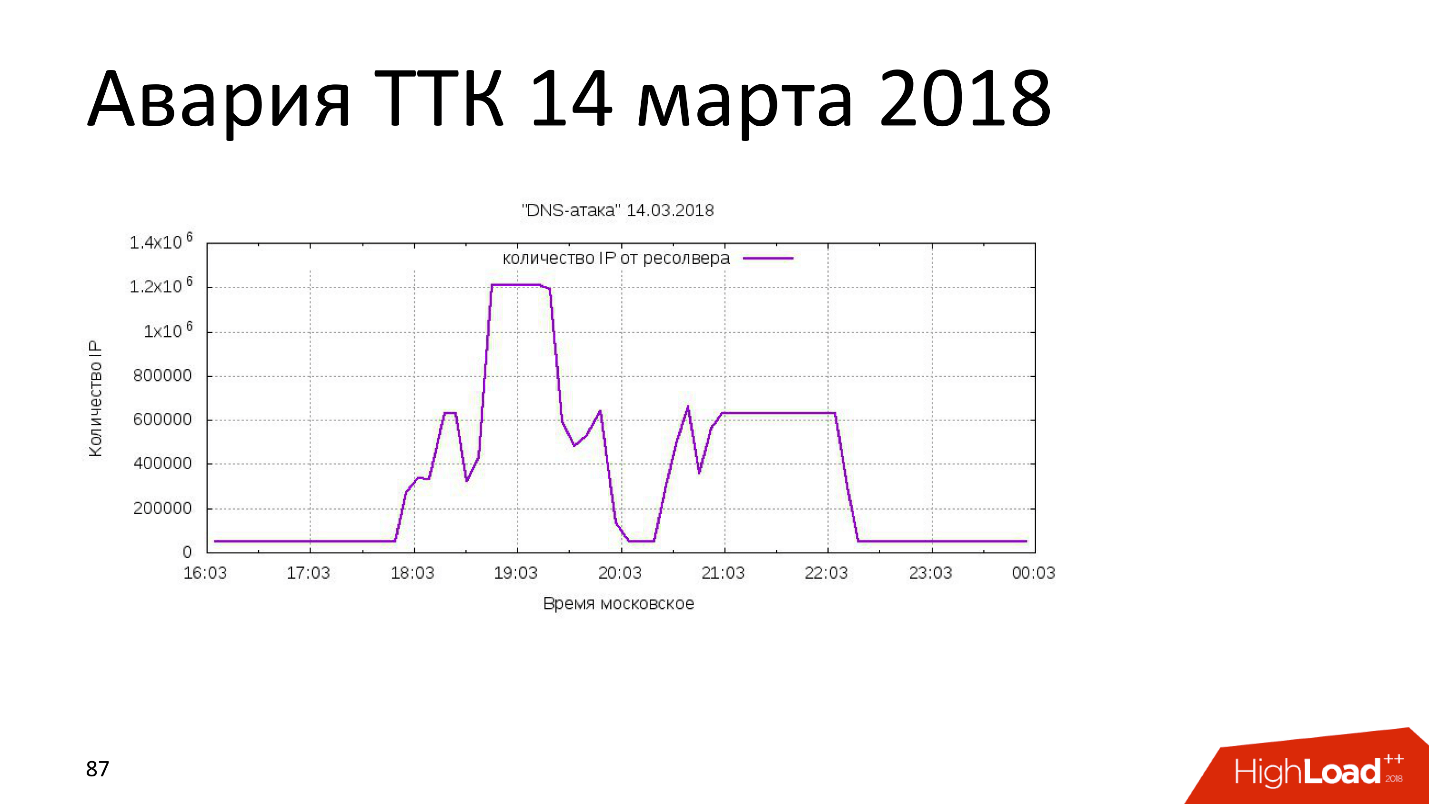

14 2018

14 2018 : , «» . - 4 , 400 , 4 000 IP-. , , - 600 , 20% TK .

:

, IP- «». 5 : « — - ?» . , IP ( ), ,

: DIGITAL RESISTANCE.

: « !», . , , - . , 2 , 2 , - . «» «» 4 000, , . , , — 1538.

, — - !

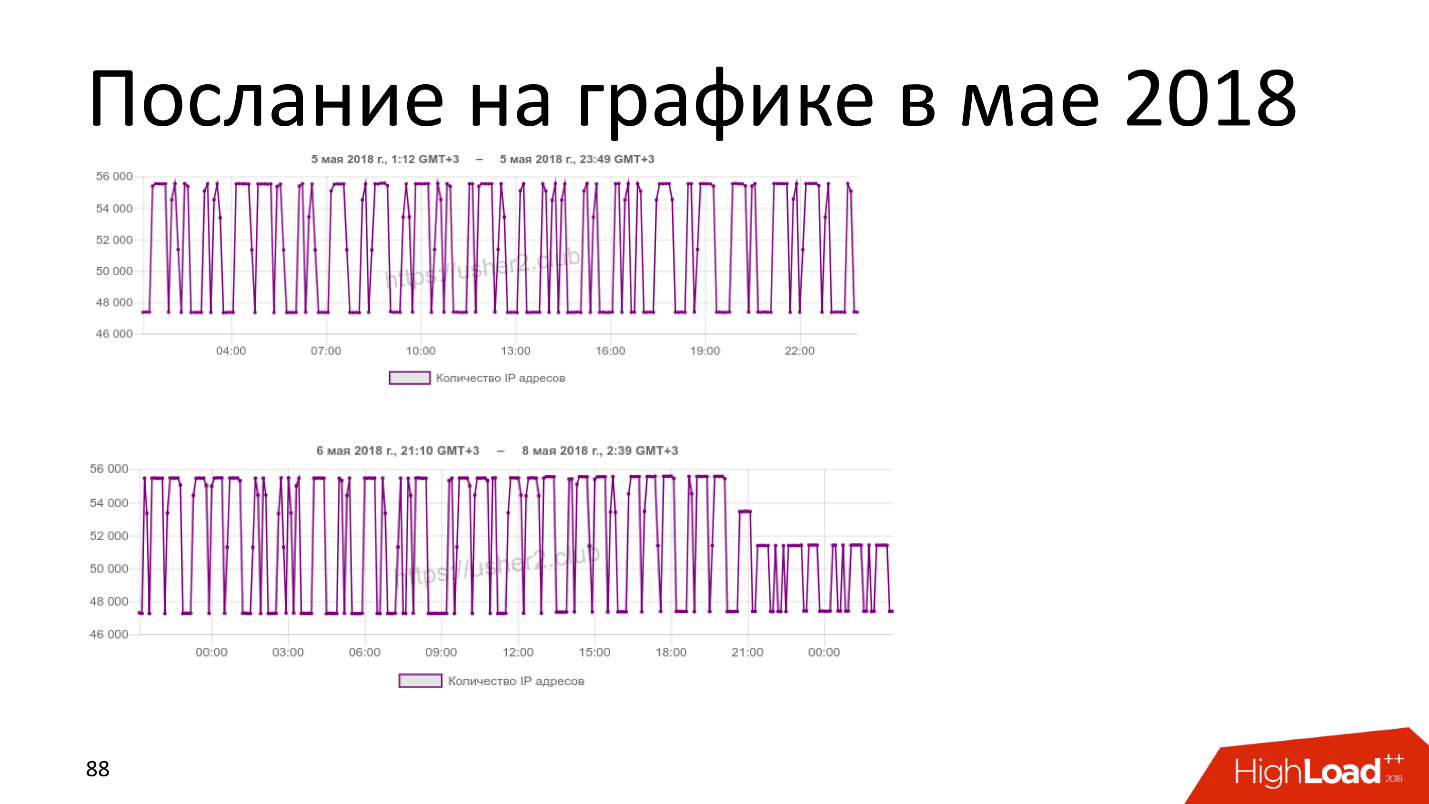

, . , - : - ,

. , . , , DNS- — , , . «» , .

, - HTTP , . Motobratan.ru , . , .

- , :

, — . , , . «». «», , : «, , !» «» , - . - .

, , «», .

, , —

. :

- .

- — , , .

- — ? , Kubernetes , — Continuous Integration!

—

DPI , , . , DPI . -, - , . DPI , , DPI, .

. DPI , , .

—

DNS , .

- , DNS , — .

- , . , , .

- , DNS, «» .

:

Telegram?, : . Telegram , , , DPI

. , , , Telegram.

, .

,

,

Telegram- @usher2

schorsHighLoad++ 2018. — , . , , Saint HighLoad++ .