Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3Lección 16: "Ataques de canal lateral"

Parte 1 /

Parte 2 /

Parte 3Lección 17: "Autenticación de usuario"

Parte 1 /

Parte 2 /

Parte 3Lección 18: "Navegación privada en Internet"

Parte 1 /

Parte 2 /

Parte 3Lección 19: "Redes anónimas"

Parte 1 /

Parte 2 /

Parte 3 Nikolai Zeldovich: buenos chicos, ¡comencemos! Hoy hablaremos de Tor. Aquí tenemos a uno de los autores del artículo que leyó hoy, Nick Mathewson. También es uno de los principales desarrolladores de Tor y le contará en detalle sobre este sistema.

Nick Mathewson:

Nick Mathewson: Podría comenzar diciendo: "levanten la mano si no han leído el artículo de la conferencia", pero esto no funcionará, porque es vergonzoso admitir que no lo leyeron. Por lo tanto, preguntaré de otra manera: piense en la fecha de su nacimiento. Si el último dígito de su fecha de nacimiento es impar, o si no ha leído el artículo, levante la mano. Bien, casi la mitad de la audiencia. Creo que la mayoría ha leído el artículo.

Por lo tanto, los medios de comunicación que mantienen nuestra confidencialidad nos permiten comunicarnos de manera más honesta para recopilar mejor información sobre el mundo, porque debido a consecuencias sociales u otras justificadas o injustificadas, estamos menos relajados en la comunicación.

Esto nos lleva a Tor, que es una red anónima. Junto con amigos y colegas, he estado trabajando en esta red durante los últimos 10 años. Tenemos un grupo de voluntarios que han proporcionado y administrado más de 6,000 servidores en ejecución para mantener Tor en funcionamiento. En primer lugar, eran nuestros amigos, a quienes Roger y Dungledane y yo conocíamos cuando aún estaba en el MIT.

Después de eso, anunciamos nuestra red, y más personas comenzaron a ejecutar servidores. Ahora Tor está dirigido por organizaciones sin fines de lucro, individuos, algunos equipos universitarios, tal vez algunas de las personas aquí, y sin duda algunas personalidades muy dudosas. Hoy tenemos alrededor de 6,000 nodos que sirven de cientos de miles a cientos de millones de usuarios, dependiendo de cómo cuente. Es difícil contar a todos los usuarios porque son anónimos, por lo que debe utilizar métodos estadísticos para evaluar. Nuestro tráfico es de aproximadamente un terabyte por segundo.

Muchas personas necesitan el anonimato para su trabajo regular, y no todos los que necesitan el anonimato piensan que es anonimato. Algunas personas dicen que no necesitan el anonimato, se identifican libremente.

Pero existe una comprensión generalizada de que la confidencialidad es necesaria o útil. Y cuando la gente común usa el anonimato, generalmente lo hacen porque quieren privacidad en los resultados de búsqueda o privacidad en la realización de investigaciones en Internet. Quieren poder participar en la política local sin ofender a los políticos locales, etc. Los investigadores a menudo usan herramientas de anonimato para evitar la recopilación de datos sesgados basados en la geolocalización, porque puede ser útil para ellos desarrollar ciertas versiones de ciertas cosas.

Las empresas utilizan la tecnología de anonimato para proteger los datos confidenciales. Por ejemplo, si puedo rastrear todos los movimientos de un grupo de empleados de una gran empresa de Internet, simplemente mirando cómo visitan su servidor web desde diferentes lugares del mundo, o cómo visitan varias empresas de todo el mundo, entonces puedo averiguar mucho sobre con quién colaboran. Y las empresas prefieren mantener esta información en secreto. Las empresas también usan tecnología de anonimato para realizar investigaciones.

Entonces, un gran fabricante de enrutadores, no sé si existe ahora, enviaba regularmente versiones completamente diferentes de las especificaciones técnicas de sus productos a las direcciones IP asociadas con sus competidores para complicar su ingeniería inversa. Los competidores descubrieron esto usando nuestra red y le dijeron a este fabricante: "¡Oye, espera un minuto, obtuvimos una especificación completamente diferente cuando pasamos por Tor que obtuvimos directamente de ti!"

Las agencias de aplicación de la ley también necesitan tecnología de anonimato para no asustar a los sospechosos con su observación. No desea que la dirección IP de la estación de policía local aparezca en los registros web de la computadora del sospechoso. Como dije, la gente común necesita el anonimato para evitar ser acosada por la actividad en línea cuando aprenden cosas muy sensibles.

Si vive en un país con legislación vaga sobre la salud, no querrá que sus enfermedades se hagan públicas ni que otros conozcan algunos de sus pasatiempos inseguros. Muchos delincuentes también usan tecnología de anonimato. Esta no es la única opción, pero si está listo para ganar tiempo en la red botnet, puede comprar una privacidad bastante buena, que no está disponible para las personas que consideran que la botnet es inmoral.

Tor, así como el anonimato en general, no es la única tecnología de privacidad multipropósito. Veamos ... la edad promedio del graduado es de 20 años. Desde que naciste, ¿has hablado de las criptoguerra? No!

Mientras tanto, durante la década de 1990 en los Estados Unidos, la cuestión de cuán legítimo es el uso civil de la criptografía y en qué medida se permite su exportación a aplicaciones públicas, estaba en el limbo. Este problema se resolvió solo a fines de los 90 y principios de los 2000. Y aunque todavía hay un debate sobre la tecnología del anonimato, esto no es más que un debate. Y creo que terminarán en lo mismo: reconocimiento de la legalidad del anonimato.

Entonces, en el pizarrón ves un resumen de mi discurso. Te di una pequeña introducción, luego discutiremos lo que, en un sentido técnico, representa el anonimato y hablaremos un poco sobre la motivación para su uso.

Después de eso, lo llevaré paso a paso a lo largo del camino, al principio de lo cual es la idea de que necesitamos algo de anonimato, y al final, cómo debería ser el proyecto Tor de acuerdo con esta idea. También mencionaré algunos puntos de ramificación de este tema, en los que puede ser "agregado" a otros proyectos. También tengo la intención de detenerme en algunas preguntas interesantes que todos enviaron de acuerdo con su tarea para esta conferencia.

Hablaré un poco sobre cómo funciona la detección de nodos, este es un tema importante. Después de eso, votaré sobre cuáles de los temas adicionales mencionados aquí deberían ser cubiertos.

Creo que los llamamos complementarios, porque siguen el material principal de la conferencia, y no puedo abarcarlos todos, pero estos son temas realmente geniales.

Mencionaré algunos sistemas relacionados con Tor con los que debería familiarizarse si está interesado en este tema y desea saber más al respecto.

Hablaré sobre el trabajo futuro que queremos hacer con Tor, y espero que algún día tengamos tiempo para esto. Y si después de todo esto tendremos tiempo para responder sus preguntas, entonces responderé a todos. Espero no tener que tomar una hora extra de tiempo de lectura. Allí, en la audiencia, mi colega David está sentado, él "pasará el rato" entre ustedes durante la conferencia y hablará con todos los que quieran hablar sobre el tema.

Entonces, el anonimato. ¿Qué queremos decir cuando hablamos de anonimato? Hay muchos conceptos informales que se utilizan en debates informales, en foros, en Internet, etc. Algunas personas creen que el anonimato simplemente significa "No indicaré mi nombre en esto". Algunas personas creen que el anonimato es cuando "nadie puede probar que soy yo, incluso si lo sospecho fuertemente".

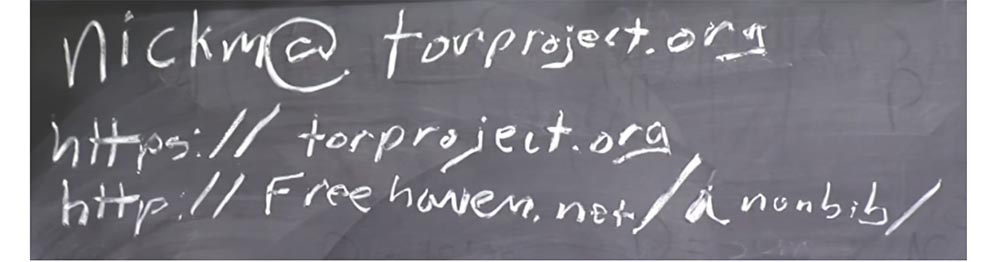

Nos referimos a una serie de conceptos que expresan la capacidad de asociar a un usuario o atacante con cualquier acción en la red. Estos conceptos provienen de la terminología del artículo de Fitsman y Hansen, encontrará un enlace a él en freehaven.net/anonbib/, una bibliografía de anonimato que ayudo a mantener.

Esta bibliografía incluye la mayor parte del buen trabajo en esta área. Necesitamos actualizarlo hasta el presente, hasta 2014, pero incluso en su forma actual es un recurso bastante útil.

Por lo tanto, cuando digo "anonimato", quiero decir que Alice, Alice se dedica a algún tipo de actividad. Digamos que Alice compra calcetines nuevos. Y aquí tenemos algún tipo de atacante, llamémosla Eva, Eva. Eve puede decir que Alice está haciendo algo. Prevenir esto no es lo que queremos decir con anonimato. Esto se llama inobservabilidad. Quizás Eve también pueda decir que alguien está comprando calcetines. Nuevamente, esto no es lo que queremos decir con anonimato. Pero esperamos que Eve no pueda decir que Alice es la persona que compra calcetines nuevos.

Al mismo tiempo, queremos decir que a nivel de categoría, Eve no solo podrá demostrar con precisión matemática que es Alice quien compra calcetines, sino que tampoco podrá asumir que Alice compra calcetines con mayor probabilidad que cualquier persona aleatoria. También me gustaría que Eve, al observar cualquier actividad de Alice, no pudiera concluir que Alice a veces compra calcetines, incluso si Eva se entera de las actividades específicas de Alice en el campo de la compra de calcetines.

Hay otros conceptos relacionados con garantizar el anonimato. Uno de ellos es la incompatibilidad, o la ausencia de conexiones directas. La no cohesión es como el perfil temporal de Alice. Por ejemplo, Alice escribe bajo el seudónimo "Bob" en un blog político que podría arruinar su carrera si sus superiores lo supieran. Entonces, ella escribe como Bob. Entonces, la falta de conectividad es la incapacidad de Eva de asociar a Alice con un perfil de usuario específico, en este caso, con un perfil de usuario llamado Bob.

El concepto final es la inobservabilidad, cuando algunos sistemas intentan hacer imposible incluso decir que Alice está en Internet, que Alice está conectada a algo en la red y que está mostrando actividad en la red.

Estos sistemas son bastante difíciles de construir, más adelante hablaré un poco sobre la medida en que son útiles. Puede ser útil en esta área ocultar que Alice está usando un sistema de anonimato, no que esté en Internet. Esto es más factible que la ocultación absoluta del hecho de que Alice está en Internet.

¿Por qué comencé a trabajar en esto en primer lugar? Bueno, en parte debido a la "picazón de ingeniería". Este es un problema genial, es un problema interesante y nadie ha trabajado en ello todavía. Además, mi amigo Roger recibió un contrato para completar un proyecto de investigación estancado que debía completarse antes de que expirara la subvención. Hizo este trabajo tan bien que le dije: "Oye, yo también me uniré a este negocio". Después de un tiempo, formamos una organización sin fines de lucro y lanzamos nuestro proyecto de código abierto.

Desde el punto de vista de motivaciones más profundas, creo que la humanidad tiene muchos problemas que solo pueden resolverse a través de una comunicación mejor y más centrada, más libertad de expresión y una mayor libertad de pensamiento. Y no sé cómo resolver estos problemas. Lo único que puedo hacer es tratar de evitar la violación de la libertad de comunicación, pensamientos y conversaciones.

Estudiante:

Estudiante: Sé que hay muchas buenas razones para usar Tor. Por favor, no tome esto como crítica, pero tengo curiosidad por cómo se siente acerca de la actividad criminal.

Nick Mathewson: ¿cuál es mi opinión sobre la actividad criminal? Algunas leyes son buenas, algunas son malas. Mi abogado me diría que nunca le aconseje a nadie que viole la ley. Mi objetivo no era permitir que el criminal actuara contra la mayoría de las leyes con las que estoy de acuerdo. Pero donde las críticas al gobierno se consideran ilegales, estoy a favor de actividades criminales de este tipo. Entonces, en este caso, podemos suponer que apoyo la actividad criminal de este tipo.

Mi posición sobre el uso de una red anónima para actividades delictivas es que si las leyes existentes son justas, preferiría que las personas no las violen. Además, creo que cualquier sistema de seguridad informática que no sea utilizado por delincuentes es un sistema informático de seguridad muy pobre.

Creo que si prohibimos la seguridad que funciona para los delincuentes, seremos llevados al área de sistemas completamente inseguros. Esta es mi opinión, aunque soy más un programador que un filósofo. Por lo tanto, daré respuestas muy banales a preguntas filosóficas y preguntas de naturaleza legal. Además, no soy abogado y no puedo dar una evaluación legal de este problema, así que no tome mis comentarios como asesoramiento legal.

Sin embargo, muchos de estos problemas de investigación, de los que hablaré, están lejos de resolverse. Entonces, ¿por qué continuamos investigando en la misma dirección? Una razón es que consideramos imposible avanzar en los estudios de anonimato sin la existencia de la plataforma de prueba necesaria. Esta opinión fue totalmente confirmada, ya que Tor se convirtió en una plataforma de investigación para trabajar con sistemas de anonimato con baja latencia y fue de gran ayuda en esta área.

Pero incluso ahora, 10 años después, muchos grandes problemas aún no se resuelven. Entonces, si esperamos 10 años para arreglar todo, entonces esperaríamos en vano. Esperábamos que la existencia de tal sistema de anonimato traería resultados a largo plazo al mundo. Es decir, es muy fácil argumentar que lo que no existe debería estar prohibido. Los argumentos en contra del uso civil de la criptografía fueron mucho más fáciles de usar en 1990 que en nuestro tiempo, porque entonces prácticamente no existía un cifrado seguro para el uso civil. Los opositores a la criptografía civil en ese momento podrían argumentar que si algo más fuerte que el DES se legalizara, la civilización colapsaría, los criminales nunca serían atrapados y el crimen organizado prevalecería.

Pero en 2000, no se podía argumentar que las consecuencias de la propagación de la criptografía serían un desastre para la sociedad, porque para ese momento ya existía la criptografía civil, y resultó que este no era el fin del mundo. Además, en 2000 sería mucho más difícil abogar por una prohibición de la criptografía, porque la mayoría de los votantes favoreció su uso.

Entonces, si alguien en 1985 dijo que "prohibamos la criptografía poderosa", se podría suponer que los bancos la necesitan, por lo que se podría hacer una excepción para el sector bancario. Pero además de los bancos, en el ámbito público y civil de actividad, no había quienes sintieran una gran necesidad de cifrar la información.

Pero si alguien en 2000 exigiera prohibir sistemas de encriptación poderosos, esto infligiría un golpe a cualquier compañía de Internet, y todos los que lanzan páginas https comenzarían a gritar y agitar sus manos.

Por lo tanto, en la actualidad, la prohibición de la criptografía poderosa prácticamente no es factible, aunque las personas vuelven periódicamente a esta idea. Pero, de nuevo, no soy filósofo o politólogo de este movimiento.

Algunos me preguntan cuál es su modelo de amenaza? Es bueno pensar en términos de modelos de amenaza, pero, desafortunadamente, nuestro modelo de amenaza es bastante extraño. No comenzamos considerando los requisitos para enfrentar al enemigo, sino los requisitos de usabilidad. Nosotros mismos decidimos que el primer requisito para nuestro producto es que debería ser útil para ver páginas web y protocolos interactivos, y para esto teníamos la intención de garantizar la máxima seguridad. Por lo tanto, nuestro modelo de amenaza se verá bastante extraño si intentas adaptarlo a lo que un atacante puede hacer, en qué circunstancias y cómo. , , .

, , .

, , . , . R – , … socks.com, , - , zappos.com, .

, zappos.com. , . , , : « , , ».

, – A2 – 2 A3 – 3, . , 80% , , ?

, . , , , , – – , , , «» .

, , , , R: «, zappos.com». R , , TLS . , TLS zappos.com, .

. , -, , R . , trusted «». , , , .

, , . . , , , . , , .

, , , , , - . , , – , - . , - , . , - , . , .

. , , AR , R – Buy socks. , , . , , , .

, , , , , . - 64k - 11 26 , 64k 11:26 11:27.

, , , . , . , , , Mixmaster D-Net.

, , . , , , 1k, – 1 . , -, , - . , . , Tor.

, Mixminion, Mixmaster, 3- . Tor , .

, , . : , , . , , , . -? ! .

, . , . , , , , . MIT - MIT, MIT, , . , , .

, , . , , , .

. , , — K3, K2, K1. - , , : 1(2(3 «socks»))).

, , , .

. , , , – . , . , , .

, «» , 1990- , . , .

, , , , , , , .

, , - , , , , . , XOR. , – — XOR «, , , , » . , , , , , , «, , , , », XOR , .

27:06Curso MIT "Seguridad de sistemas informáticos". Lección 19: Redes anónimas, parte 2La versión completa del curso está disponible aquí .Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar aquí .Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?