El 29 de noviembre de 2018, un usuario de Twitter bajo el seudónimo de

@TheHackerGiraffe "

pirateó " más de 50,000 impresoras de red e imprimió volantes en ellos instándolos a suscribirse a un determinado canal de YouTube PewDiePie. Él dice que de esta manera quería promover la popularidad de su ídolo, que ahora está luchando por el primer lugar en términos de número de suscriptores a YouTube.

La simplicidad con la que el hacker pudo acceder a 50,000 impresoras es interesante aquí. En una

sesión de preguntas y respuestas de AMA en Reddit, un hacker reveló los detalles de este hack. Resulta que no hay nada complicado en ello. Además, las herramientas de software para explotar muchas vulnerabilidades en el firmware de la impresora anterior están disponibles gratuitamente en la Web. Desafortunadamente, literalmente cualquiera puede repetir este truco.

Ilustración: impresión en el puerto sin procesar 9100Los mensajes en miles de impresoras causaron un gran revuelo, ya que aparecieron en muchos dispositivos en diferentes compañías: desde impresoras multifunción de alta calidad en grandes corporaciones hasta pequeñas impresoras portátiles de recibos en estaciones de servicio y restaurantes,

escribe ZDNet .

El 29 de noviembre de 2018, más de 50,000 impresoras en todo el mundo imprimieron dicho mensaje. La foto fue publicada en Twitter por el administrador de TI afectado en Brighton, Reino Unido. Una de muchas fotos similares en Twitter

El 29 de noviembre de 2018, más de 50,000 impresoras en todo el mundo imprimieron dicho mensaje. La foto fue publicada en Twitter por el administrador de TI afectado en Brighton, Reino Unido. Una de muchas fotos similares en TwitterEsta promoción es parte de una gran campaña lanzada por los fanáticos de PewDiePie. Ahora están haciendo una fuerte campaña en las redes sociales para que el blogger sueco mantenga el liderazgo en la cantidad de suscriptores: actualmente tiene 72.6 millones de suscriptores, y el canal rival de la Serie T con 72.5 millones de suscriptores está respirando en la parte posterior.

Las impresoras simplemente muestran un mensaje de texto pidiéndoles que se suscriban al canal.

Trucos similares

El truco actual de 50,000 impresoras no es único. Esto ha sucedido repetidamente. Por ejemplo, el hacker

weev (nombre real Andrew Auerheimer), que mostró

mensajes racistas y antisemitas en miles de impresoras de red , hizo algo similar el 24 de marzo de 2016. Curiosamente, Auerheimer se unió al "movimiento blanco" en prisión, donde cumplía una condena de 41 meses por un delito de piratería informática anterior.

En febrero de 2017, este truco fue repetido por otro hacker, Stackoverflowin, quien

imprimió dibujos estúpidos en más de 150,000 impresoras.

Post Stackoverflowin

Post StackoverflowinDetalles técnicos

Como ya hemos dicho, el lado técnico de la piratería no es particularmente difícil. @TheHackerGiraffe

dice que lo hizo por aburrimiento: "Me aburrí después de cuatro horas de jugar Destiny 2 y decidí que quería hackear a alguien".

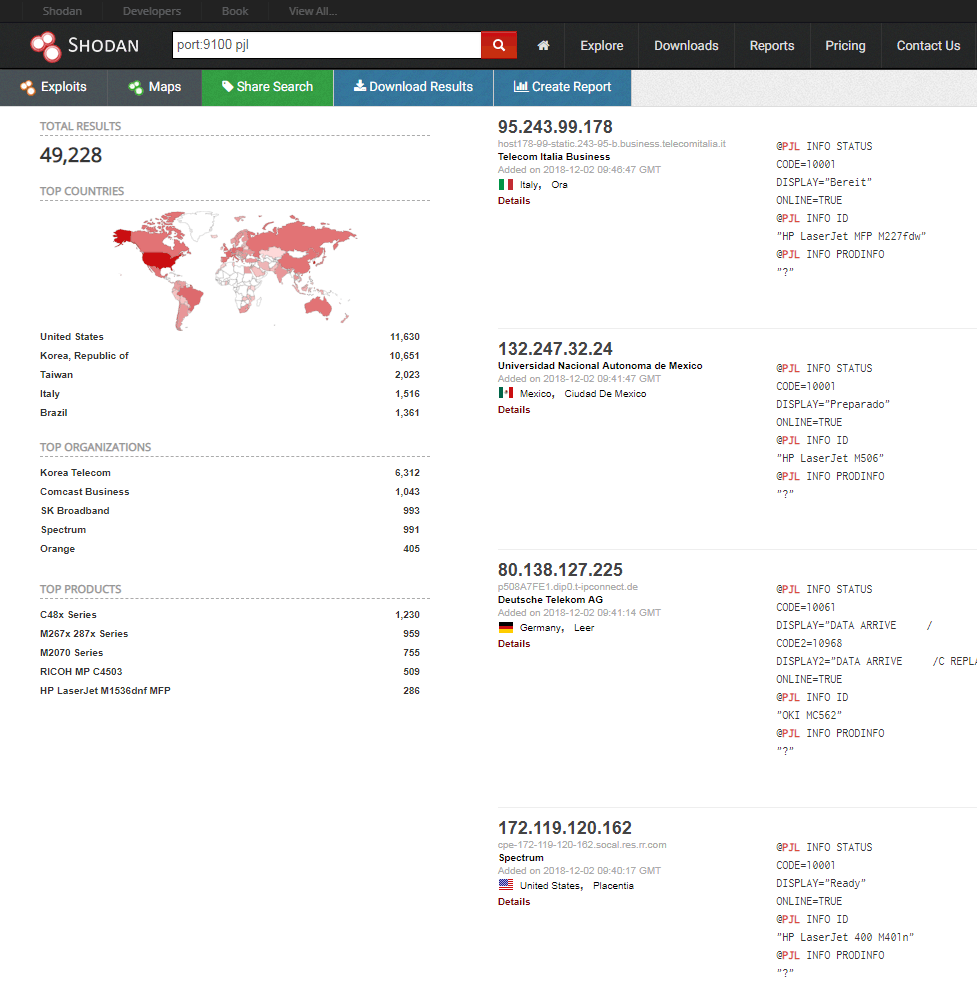

Para buscar dispositivos vulnerables, el motor de búsqueda Shodan se usa tradicionalmente. Le permite especificar el número de puerto y el protocolo, y obtener una lista de dispositivos de red en los que este puerto se abre libremente en Internet, con direcciones IP.

El último ataque fue dirigido a impresoras con puertos abiertos IPP (Protocolo de impresión de Internet), LPD (Line Printer Daemon) y el puerto 9100. Luego se escribe un script para enviar un archivo PostScript a las direcciones IP recibidas y el puerto especificado, que se acepta inmediatamente para la impresión.

El número de impresoras con un puerto abierto es 9100. Captura de pantalla del motor de búsqueda Shodan (2 de diciembre de 2018)

El número de impresoras con un puerto abierto es 9100. Captura de pantalla del motor de búsqueda Shodan (2 de diciembre de 2018)En Reddit AMA, el hacker @TheHackerGiraffe dijo que solo envió mensajes a solo 50,000 impresoras, aunque podía usar más: el motor de búsqueda devolvió más de 800,000 impresoras sin parches con puertos de Internet IPP, LPD y JetDirect. Pero el hacker eligió solo 50,000 impresoras con 9100 puertos abiertos.

Se puede descargar una lista de impresoras vulnerables desde Shodan. Luego, el pirata informático tomó el Kit de herramientas de explotación de impresoras (PRET), cuyo código fuente se

publica libremente en Internet y lo usó para conectarse a las impresoras. Por cierto, PRET le permite no solo imprimir un mensaje, sino también acceder a la red interna, archivos y dañar la impresora, entre otras cosas.

Arquitectura del kit de herramientas de explotación de impresoras (PRET)

Arquitectura del kit de herramientas de explotación de impresoras (PRET)En enero de 2017, el programa fue subido por un equipo de investigadores junto con el trabajo científico sobre la desastrosa seguridad de las impresoras de red. En su trabajo, describieron en detalle seis vulnerabilidades en más de 20 modelos de impresoras de red con firmware antiguo. La herramienta está diseñada para probar redes y buscar vulnerabilidades.

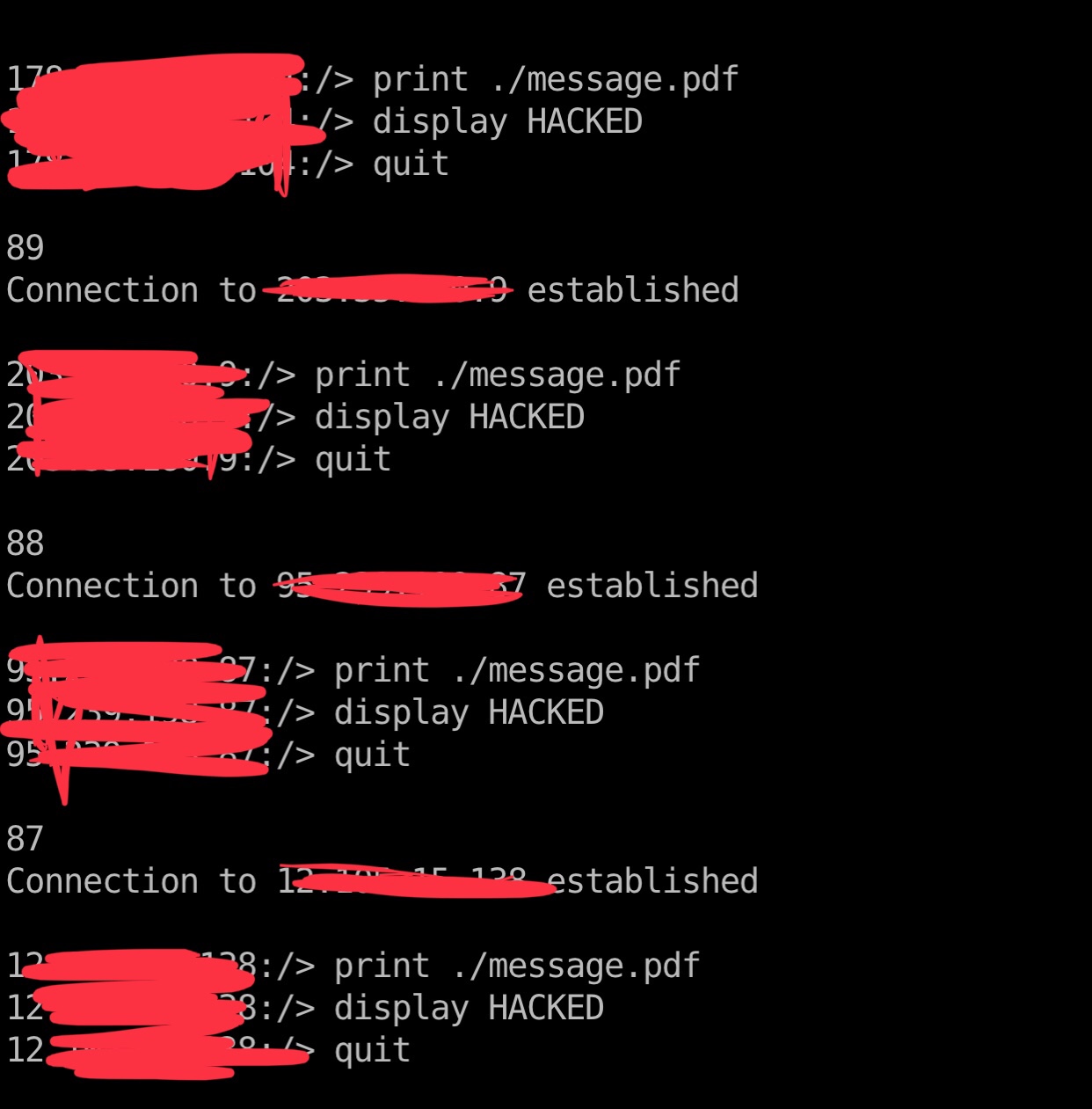

@TheHackerGiraffe lanzó

tal script bash . El script toma una lista de impresoras con Shodan (

potential_bros.txt ) y recorre cada dirección IP PRET con los comandos especificados en

commands.txt :

El contenido de

commands.txt :

print ./message.pdf display HACKED quit

Debido a la gran cantidad de direcciones IP, es mejor ejecutar el script en algún lugar del servidor.

Ataque en acción, captura de pantalla del servidor. Foto: @TheHackerGiraffe

Ataque en acción, captura de pantalla del servidor. Foto: @TheHackerGiraffe@TheHackerGiraffe no considera que sus acciones sean ilegales, porque las impresoras están libremente abiertas para controlar a través de Internet: "Imagine un gran botón" Imprimir "en Internet

" ,

dice .

Independientemente de la piratería y los usos estúpidos, el incidente actual dice mucho sobre la protección de los dispositivos de red (más precisamente, la falta de esta protección). Como puede ver, una gran cantidad de usuarios no piensa en actualizar el firmware y no sigue el lanzamiento de parches. Sin embargo, esto se conoce desde hace mucho tiempo, ahora solo ha habido una clara demostración de lo que esto podría conducir.

"La gente subestima la facilidad con que un atacante podría explotar tal vulnerabilidad para causar un caos grave", escribió @TheHackerGiraffe. "Pueden robar archivos, instalar malware, dañar físicamente las impresoras e incluso usar la impresora como cabeza de puente para nuevos ataques en la red interna". ".

Sin embargo, las impresoras no son el objetivo más interesante. Por ejemplo, Shodan encuentra alrededor de 190,000 servidores FTP abiertos ...