El 14 de diciembre, se lanzará un nuevo "Laboratorio de pruebas", un laboratorio de pruebas de penetración que simula el funcionamiento de una red corporativa real en la que todos pueden probar sus habilidades de prueba de penetración. Dado que el umbral de entrada para todas las tareas de laboratorio es bastante alto, decidimos lanzar una pequeña guía para principiantes sobre cómo trabajar con Kali Linux 2018.4, una de las distribuciones Pentest más populares, desarrollada como la sucesora de BackTrack y la principal en Debian.

La razón de la popularidad es simple: una interfaz bastante amigable y la presencia de las herramientas necesarias para el pentest listo para usar. Las herramientas están categorizadas, lo cual es muy conveniente. Hay opciones de instalación en la estación de trabajo, por ejemplo, Raspberry Pi 3, así como en plataformas móviles con Android. Estoy hablando de Kali NetHunter, el mismo Kali, que se instala casi sin cambios en la parte superior de Android y funciona dentro del entorno chroot.

Obtener token usando SQLi

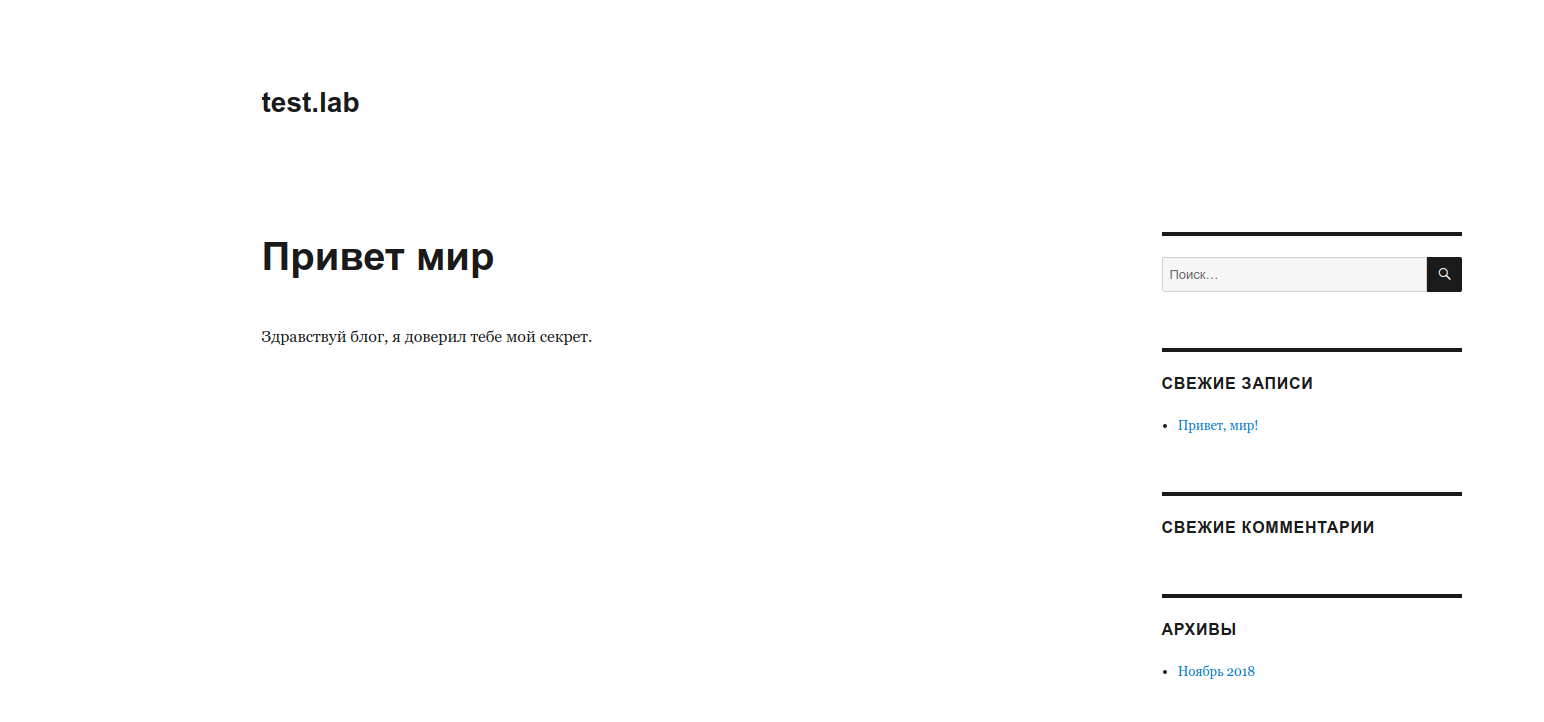

Según la leyenda, tenemos un cierto host test.lab. Nuestra tarea es identificar y explotar vulnerabilidades.

Comencemos con el reconocimiento:

nmap -v test.lab escaneo de puertos:

nmap -v test.labEl escaneo en el modo predeterminado no produjo ningún resultado; escanearemos todos los puertos:

nmap -v -p 1-65535 192.168.60.13Bueno, vemos el puerto abierto 9447 e intentamos identificar los servicios:

nmap -v -sV -p 9447 192.168.60.13-sV –

-p –

Una aplicación web está disponible en el puerto 9447:

Usando la herramienta nikto, determinamos qué es más probable que use el CMS de WordPress:

nikto -host test.lab:9447Pruebe la aplicación con WPScan:

wpscan --url http://test.lab:9447El escaneo no mostró si se están utilizando complementos vulnerables. Intentemos agregar una clave para buscar complementos: detección de plugins con el parámetro agresivo.

wpscan --url http://test.lab:9447 --plugins-detection aggressivePudimos detectar el complemento WP Symposium 15.5.1. Para esta versión, existe una vulnerabilidad de inyección SQL, y la salida también contiene enlaces a bases de datos con una descripción de la vulnerabilidad, donde buscaremos información.

Encontramos una forma de explotar la vulnerabilidad en

www.exploit-db.com/exploits/37824Ahora tenemos que verificarlo sustituyendo este parámetro a nuestra url.

Usando Burp Suite, veamos qué solicitudes llegan a esta dirección:

Copiamos esta solicitud GET a un archivo y la pasamos a sqlmap con el parámetro -r, agregando la clave de parámetro vulnerable -p "tamaño" y --dbs para encontrar las bases de datos.

sqlmap -r qwe -p “size” --dbsComo resultado, obtuvimos varias bases. Verifique el contenido de la base de datos wordpress_test y las tablas encontradas:

sqlmap -r qwe -D wordpress_test --tablesqlmap -r qwe -D wordpress_test -T wp_posts --dumpEn la tabla wp_post, en una de las entradas ocultas, logramos encontrar el token

Y @ u-wIn !!! .

El uso de Nemeisida WAF no permitirá la explotación de dicha vulnerabilidad.

Kali Linux es una distribución Pentest muy poderosa. Examinamos un par de herramientas simples de ~ 600 disponibles, que encontrarán su aplicación en cualquier persona, desde principiantes hasta profesionales.

Siga la ley y nos

vemos en

el laboratorio de pruebas v.12 .