Este otoño, Group-IB registró una distribución masiva de malware a instituciones financieras y empresas. Los atacantes enviaron más de 11,000 cartas de direcciones de correo falsas de agencias gubernamentales rusas; todas contenían un troyano RTM diseñado para robar dinero de los servicios de banca remota (RBS) y los sistemas de pago. En promedio, un robo exitoso de este tipo le da a los atacantes alrededor de 1.1 millones de rublos.

Texto: Semen Rogachev, Especialista Asociado en Análisis de Malware Grupo-IBA partir del 11 de septiembre, el

sistema de inteligencia de amenazas del

Grupo IB (inteligencia cibernética) registró correos masivos a bancos rusos, empresas industriales y de transporte: se enviaron 3210 cartas en septiembre, 2311 en octubre, 4768 en noviembre y 784 en diciembre. Los boletines informativos fueron "olas", el pico ocurrió el 24 y 27 de septiembre - 729 y 620 cartas, respectivamente. En total, desde septiembre hasta principios de diciembre, los piratas informáticos enviaron

11.073 cartas desde

2.900 direcciones de correo electrónico diferentes falsificadas por agencias gubernamentales. Se encontraron alrededor de 900 dominios diferentes asociados con las direcciones de los remitentes.

En la lista de correo, entre las direcciones de los remitentes, aparecen los siguientes nombres de dominio, asociados con organizaciones estatales y municipales:

- 14.rospotrebnadzor.ru - Oficina del Servicio Federal de Supervisión de Protección de los Derechos del Consumidor y Bienestar Humano en la República de Sakha

- 22.rospotrebnadzor.ru - Oficina del Servicio Federal de Supervisión de Protección de los Derechos del Consumidor y Bienestar Humano en el Territorio de Altai

- 33.rospotrebnadzor.ru - Oficina del Servicio Federal de Supervisión de Protección de los Derechos del Consumidor y Bienestar Humano en la Región de Vladimir

- 37.rospotrebnadzor.ru - Oficina del Servicio Federal para la Supervisión de la Protección de los Derechos del Consumidor y el Bienestar Humano en la Región de Ivanovo

- 38.rospotrebnadzor.ru - Oficina del Servicio Federal para la Supervisión de la Protección de los Derechos del Consumidor y el Bienestar Humano en la Región de Irkutsk

- 39.rospotrebnadzor.ru - Oficina del Servicio Federal para la Supervisión de la Protección de los Derechos del Consumidor y el Bienestar Humano en la Región de Kaliningrado

- 42.rospotrebnadzor.ru - Oficina del Servicio Federal para la Supervisión de la Protección de los Derechos del Consumidor y el Bienestar Humano en la Región de Kemerovo

- 47.rospotrebnadzor.ru - Oficina del Servicio Federal para la Supervisión de la Protección de los Derechos del Consumidor y el Bienestar Humano en la Región de Leningrado

- 89.fsin.su - Servicio Penitenciario Federal de Rusia en el Okrug autónomo Yamalo-Nenets

- engels-edu.ru - Comité de Educación de la Administración del Distrito Municipal de Engelsky

- enis.gosnadzor.ru - Servicio Federal de Supervisión Ecológica, Tecnológica y Nuclear ROSTEKHNADZOR Administración Yenisei

- fbuz29.rospotrebnadzor.ru - Centro de Higiene y Epidemiología en la Región de Arkhangelsk

- fcao.ru - Centro Federal de Análisis y Evaluación de Impacto Tecnogénico

- fguz-volgograd.ru - el centro de higiene y epidemiología en la región de Volgogrado

- gov39.local - Gobierno de la región de Kaliningrado

- mcx-samara.ru - Oficina de Rosselkhoznadzor para la Región Samara

- minsoc-buryatia.ru - Ministerio de Protección Social de la República de Buriatia

- minsoc26.ru - Ministerio de Trabajo y Protección Social de la Población del Territorio de Stavropol

- minzdravsakhalin.ru - Ministerio de Salud de la Región de Sakhalin

- mosoblsud.ru - Tribunal regional de Moscú

- prokuratura.omsk.ru - La oficina del fiscal de la región de Omsk

- rcro.tomsk.ru - Centro Regional para el Desarrollo de la Educación, Tomsk (Institución Presupuestaria del Estado Regional)

- rostrud.ru - Servicio Federal de Trabajo y Empleo ROSTRUD.

- rpn.gov.ru - Rosprirodnadzor - Servicio Federal para la Supervisión de Recursos Naturales.

- zdrav.spb.ru: el sitio web oficial del Comité de Salud de San Petersburgo.

- zsib.gosnadzor.ru - Servicio Federal de Supervisión Ecológica, Tecnológica y Nuclear ROSTEKHNADZOR.

Algunos correos electrónicos presentaban encabezados de "Correo de identificador de clave de dominio" ("DKIM"). "DKIM" es un método de autenticación de mensajes de correo electrónico que protege contra la falsificación de direcciones de remitentes y le permite confirmar el hecho de enviar un correo electrónico desde un dominio establecido. Por ejemplo:

El resultado de la verificación DKIM:

Como funcionó el circuito

Las cartas de la lista de correo se disfrazan de documentos importantes (por ejemplo, el tema de la carta es “Envío el jueves”, “Nota de nota”, “Pago de agosto a septiembre”, “Copias de documentos”, etc.). El texto de la carta corresponde al tema, por ejemplo:

O:

Un rasgo característico es la falta de coincidencia entre la dirección del remitente y la dirección de devolución de la carta. La dirección de devolución de la carta está registrada en dominios públicos.

Por ejemplo:

O

Cada carta va acompañada de un archivo adjunto, que es un archivo que contiene un archivo ejecutable. Los archivos desempaquetados tienen íconos de archivos "PDF", que además confunden al usuario. Una vez que se inicia el archivo desempaquetado, la computadora se infecta.

Trojan RTM apareció a finales de 2015 - principios de 2016. Está dirigido a trabajar con banca remota y sistemas de pago. RTM es modular, sus módulos reemplazan detalles, leen pulsaciones de teclas, reemplazan servidores DNS y certificados de seguridad, toman capturas de pantalla, etc.

Proceso de infección

- Después de comenzar, RTM desempaqueta la biblioteca "DLL" y la guarda en la carpeta "% TEMP%", después de lo cual la carga en el espacio de direcciones del proceso actual.

- Después de desempaquetar, copia el contenido desempaquetado del archivo ".tmp" a "% ProgramData% \ random_folder \ random_name".

- Crea una tarea llamada "Windows Update" para ejecutar el archivo copiado en el paso anterior a través de "rundll32.exe".

- Si la creación de la tarea no tuvo éxito, agregue la clave de actualización de Windows con el valor rundll32.exe% ProgramData% \ random_folder \ random_name DllGetClassObject host a la clave de registro “HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \”. Esto permite que el archivo del directorio "% ProgramData%" se inicie cada vez que un usuario inicia sesión en el sistema.

Descripción y funcionalidad

- Las cadenas en "RTM" se cifran con el algoritmo modificado "RC4" y se descifran antes de su uso.

- Después de comenzar, verifica la presencia de archivos y directorios “cuckoo”, “fake_drive”, “strawberry”, “tsl”, “targets.xls”, “perl”, “wget.exe”, “* python *” en la unidad “C” , "Myapp.exe", "self.exe", "vboxservice.exe", "python.exe". Si se encuentra, se apaga.

- Comprueba la presencia del antivirus ESET. Si está instalado, llena su archivo de licencia con ceros y luego lo elimina.

- Inicia el seguimiento de las pulsaciones de teclas en el teclado. Si la ventana activa fue creada por el navegador Mozilla Firefox o Internet Explorer, la URL de la página se agrega a los datos recibidos del teclado.

- Supervisa y guarda los datos que llegan al portapapeles. Se les agrega el nombre de la ventana desde la cual se copió la información y la hora.

- Supervisa el clic izquierdo en elementos cuyo nombre de clase coincide con tpanel y obj_button. Cuando hace clic en estos elementos, crea una captura de pantalla y la envía a un servidor remoto.

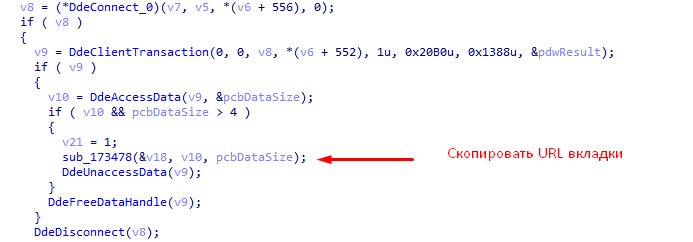

- Comprueba las direcciones de las pestañas abiertas de los navegadores "Internet Explorer" y "Mozilla Firefox" para recopilar información sobre la interacción con los bancos, recibir la "URL" actual de la pestaña y compararla con los valores de la Tabla 1. En caso de coincidencia, la información correspondiente se envía al servidor "C&C" .

- Mira el historial de navegación de los navegadores Internet Explorer, Mozilla Firefox y Google Chrome y busca información sobre visitas a sitios bancarios en él. En caso de coincidencia de los datos recibidos con los datos de la Tabla 1, envía un mensaje correspondiente al servidor "C&C".

- Comprueba los nombres de clase de las ventanas en ejecución para ver si hay coincidencias con los valores de la Tabla 3. En caso de una coincidencia, guarda identificadores que se enviarán a C&C en el futuro como datos sobre la interacción con un banco en particular.

- Luego, "RTM" intenta establecer una conexión con el servidor "C&C" (se encontraron las siguientes direcciones: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Para obtener la dirección IP del servidor "C&C", se accede al sitio "namecha.in".

- Crea una transmisión que verifica la presencia de tarjetas inteligentes conectadas.

Otras acciones dependen de los comandos recibidos del servidor "C&C".

Los comandos recibidos se cifran con el algoritmo RC4 modificado. En cada mensaje recibido del servidor "C&C", los primeros 4 bytes son una clave XOR. Antes de descifrar los datos recibidos, cada 4 bytes del "bloque S" se agregan módulo dos con esta clave. La clave "RC4" se almacena en el programa.

Los bytes 4 a 8 son el código "CRC32" para el resto del mensaje. Después del descifrado. El programa verifica la exactitud del mensaje comparando el código "CRC-32" recibido del mensaje con el código de mensaje "CRC-32" real.

El noveno byte del mensaje recibido determina el comando a ejecutar.

- Si 9 bytes es 0x0, el programa continúa su trabajo. Tal respuesta significa que los datos recibidos por el servidor son correctos.

- Si 9 bytes es 0x5, el resto del mensaje es un módulo opcional que se cargará en el proceso "RTM".

- Si 9 bytes es 0x6, el resto del mensaje es un archivo ejecutable. Será guardado y lanzado.

- Si 9 bytes es 0x8, el resto del mensaje es una biblioteca "DLL". Será guardado y cargado.

- Si 9 bytes es 0x9, el resto del mensaje es un archivo ejecutable que se ejecutará sin guardar.

- Si 9 bytes es 0xB, el resto del mensaje es un nuevo ejecutable que reemplazará al ejecutable RTM actual.

- Si 9 bytes es 0xC, el resto del mensaje se guardará en un archivo en el directorio "% LocalAppData%".

- Si 9 bytes es 0x1, el resto del mensaje es una cadena con uno de los siguientes comandos:

- "Find_files": busca un archivo con el nombre obtenido de "C&C",

- “Descargar”: envía al norte remoto el contenido del archivo con el nombre obtenido del servidor “C&C”, si existe.

- “Descargar”: detiene la operación de “RTM” hasta el próximo reinicio.

- "Desinstalar": RTM elimina el archivo ejecutable actual.

- "Desinstalar-bloquear": elimina el archivo ejecutable actual y establece la clave "Clave" en la clave de registro "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \" en "shutdown –s –f –t 0", lo que conduce al apagado de la computadora en cada inicio de sesión.

- "Elevación automática": crea una ventana, cuando hace clic en los botones, "RTM" comienza como administrador mediante el lanzamiento de "rundll32.exe".

- "Dbo-scan": inicia una búsqueda de archivos relacionados con los servicios bancarios (Tabla 2).

- "Apagar": apaga la computadora.

- "Reiniciar" - reinicia la computadora

- "Hosts-add": escribe los datos recibidos en el archivo "hosts" y borra el caché de los registros del servicio DNS ejecutando el comando "ipconfig.exe / flushdns"

- "Hosts-clear": limpia el archivo "hosts" y borra la memoria caché de los registros del servicio DNS ejecutando el comando "ipconfig.exe / flushdns"

- "Captura de pantalla": crea una captura de pantalla y la envía al servidor.

- "Kill-process": busca procesos en ejecución, en cuyo nombre hay una línea recibida del servidor, recibe sus identificadores y los termina.

- "Video-start": crea una transmisión que crea una captura de pantalla cada 2 segundos y la transfiere a la dirección remota recibida del servidor C&C.

- "Video-stop": detiene la transmisión creando capturas de pantalla.

- "Mensaje": crea una ventana emergente con el texto recibido de C&C

- Se supone que "RTM" tiene la capacidad de descargar módulos adicionales con la extensión ".dtt".

- Se supone que después de recibir el comando "del-module", se detiene la ejecución y se elimina el código del módulo cargado.

Tabla 1 - Lista de "URL" que indican la interacción con los bancos

Tabla 2 - Lista de archivos que indican interacción con bancos

Tabla 3 - Lista de nombres de clase

Esquema de robo

Mediante capturas de pantalla y un keylogger, RTM reconoce el nombre de usuario y la contraseña del usuario, descarga y lanza las herramientas de control remoto para la computadora, después de lo cual se crea una orden de pago y se envía al sistema bancario remoto a través del control remoto en la computadora infectada, o se roban los datos de autenticación y la clave secreta utilizada en el sistema bancario remoto , y la orden se envía desde la computadora del atacante. Según el Grupo IB, en el caso de un robo exitoso, en promedio, los piratas informáticos "ganan" de tales ataques alrededor de 1,100,000 rublos de una entidad legal.

En general, durante el otoño, de septiembre a noviembre, el grupo criminal RTM lanzó varios ataques a gran escala contra grandes bancos y empresas rusos. La actividad maliciosa se detectó y se bloqueó utilizando el Sistema de Detección de Amenazas Tempranas Cygon Attack Polygon System (TDS), que le permite "desempaquetar" mensajes sospechosos en una caja fuerte, aislada de la red principal del sistema de red del banco, verificar si hay archivos adjuntos maliciosos y emitir un veredicto sobre el grado de peligro del objeto detectado .