¿Es posible categorizar todos los eventos que llegan a SIEM y qué sistema de categorización utilizar para esto? ¿Cómo aplicar categorías en las reglas de correlación y búsqueda de eventos? Analizaremos estos y otros temas en un nuevo artículo del ciclo dedicado a la metodología para crear reglas de correlación listas para usar para los sistemas SIEM.

Imagen: WorktrooperEste artículo fue coescrito con

Mikhail Maximov y

Alexander Kovtun .

Te advertimos: el artículo es grande, ya que describe la construcción del sistema de categorización y nuestras cadenas de razonamiento. Si eres demasiado vago para leerlo en su totalidad, puedes ir inmediatamente a la sección con

conclusiones ; allí resumimos todo lo que se discutió en el artículo y resumimos los resultados.

En un

artículo anterior, encontramos que los eventos contienen mucha información importante que no se puede perder en el proceso de normalización. La descripción del esquema de interacción se refiere a este tipo de datos. Para sistematizar los tipos de interacción, hicimos lo siguiente:

- identificó los principales esquemas inherentes a cualquier tipo de evento;

- determinó qué entidades están involucradas en los esquemas;

- formó el conjunto básico de campos necesarios para describir todas las entidades encontradas en el evento inicial y el canal de interacciones entre ellas.

Como resultado del análisis de registros de varios tipos de software y hardware, pudimos identificar las entidades: sujeto, objeto de interacción, fuente y transmisor.

Ahora hablemos de la semántica de la interacción de estas entidades y su reflejo en la categorización de eventos. Antes de describir el enfoque de la formación y las categorías, es necesario responder dos preguntas: por qué es necesario determinar las categorías de eventos y qué propiedades debe tener el sistema de cateterismo.

Primero, determinemos por qué los eventos deben clasificarse. En resumen: la categorización es necesaria para funcionar igualmente bien con eventos semánticamente similares, independientemente del tipo de fuente. Nos referimos a los tipos de fuentes con el propósito principal de la fuente: equipos de red, sistemas operativos, software de aplicación. La frase "trabajar de la misma manera con eventos semánticamente similares" debe entenderse de la siguiente manera:

- Los eventos semánticamente similares de cualquier tipo de fuente tienen una categoría común.

- Para eventos de cada categoría, se definen reglas claras para completar los campos del esquema. Por lo tanto, combatimos eficazmente el caos que ocurre en la etapa de normalización de eventos y, a menudo, conduce a múltiples falsos positivos de las reglas de correlación.

- El manejo de categorías le permite evitar verificaciones innecesarias en el código de reglas de correlación para comprender la semántica del evento. Por ejemplo, no es necesario verificar la disponibilidad de datos en ciertos campos para determinar si el evento describe la entrada del usuario y no la copia de seguridad del sistema.

- La categorización es una base terminológica general que ayuda a redactar las reglas de correlación e investigación de incidentes, para operar con un solo conjunto de términos y sus significados generalmente aceptados. Por ejemplo, para comprender claramente que cambiar la configuración de la red y cambiar la configuración del software son tipos de eventos completamente diferentes que tienen significados completamente diferentes.

Para obtener todo esto, debe crear un sistema para clasificar eventos y usarlo al escribir reglas de correlación, investigar incidentes y en los casos en que más de una persona trabaje en una organización con un sistema SIEM.

En cuanto a los requisitos para el sistema de categorización, debe satisfacer cuatro propiedades:

- No ambigüedad . Se debe asignar un mismo evento a una única categoría.

- Compacidad El número total de categorías debe ser tal que un experto pueda recordarlas fácilmente.

- Jerarquía El sistema debe construirse sobre un esquema jerárquico y constar de varios niveles, ya que esta es la estructura más simple para recordar. Además, la jerarquía debería basarse en el principio de "de lo general a lo particular": en el primer nivel hay más categorías "generales", y en el último, categorías altamente especializadas.

- Extensibilidad Los principios por los cuales se construye deberían permitir realizar actualizaciones al sistema de categorización cuando aparecen nuevos tipos de eventos que requieren categorías separadas, sin cambiar el enfoque principal.

Pasemos a la descripción del sistema de categorización: comenzaremos con dos dominios grandes, que incluyen orígenes de eventos conectados a SIEM y en los que generan eventos.

Dominios de origen y eventos

La implementación de SIEM a menudo comienza conectando fuentes que generan eventos dispares. Una propiedad importante de estos eventos es que reflejan la funcionalidad de las propias fuentes.

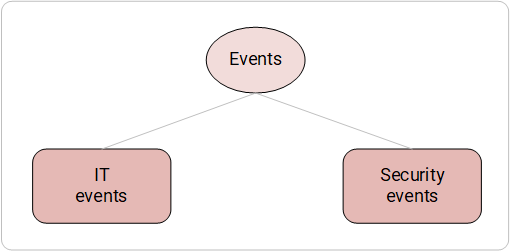

Se pueden distinguir dos dominios globales:

- Fuentes de TI: software y hardware de aplicación en todo el sistema que genera eventos de TI.

- Fuentes del IB: software y hardware especializados para la seguridad de la información de la compañía que generan eventos del IB.

Considere las diferencias fundamentales entre los eventos de estos dominios.

Las fuentes de TI informan la ocurrencia de cualquier fenómeno en el sistema automatizado, sin su evaluación del nivel de seguridad: "bueno" o "malo". Ejemplos: aplicar una nueva configuración por un dispositivo, hacer una copia de seguridad de los datos, transferir un archivo a través de una red, deshabilitar un puerto de red en un conmutador.

A diferencia de las fuentes de TI, las fuentes de SI tienen un conocimiento externo adicional sobre cómo interpretar ciertos eventos desde un punto de vista de seguridad: la política. Por lo tanto, el uso de políticas permite a las fuentes de SI tomar decisiones, ya sea que el fenómeno observado sea "bueno" o "malo", y reportar esto a SIEM a través de los eventos del IB generados.

Considere el siguiente ejemplo: Entonces, en general, un firewall de nivel Next Generation considera que un evento de transferencia de archivos a través de la red es "malo": resulta que el archivo es un documento de Word que se transfiere de la red interna de la compañía a un servidor externo a través de FTP, y la política configurada prohíbe tal interacciones informativas. La desactivación del puerto de red se interpreta como una violación de los derechos de acceso por la decisión de controlar las acciones de los administradores: dado que la desconexión del puerto la realiza el usuario Alex, que no tiene derechos, y se produce durante sus horas no laborables, de acuerdo con la política de seguridad configurada.

Sin embargo, no es del todo cierto decir que las fuentes de seguridad de la información generan solo eventos de seguridad de la información. Las fuentes del IB generan eventos del IB y de TI. Las fuentes de IS generan eventos de TI, por regla general, cuando informan un cambio en su estado: cambios de configuración, nodos de clúster y copias de seguridad. En general, estos eventos pueden atribuirse a la auditoría interna de acciones y al estado de la fuente. Al mismo tiempo, cuando la actividad se refiere a la aplicación de políticas de seguridad, la misma fuente ya genera eventos de seguridad de la información, informando así los resultados de su aplicación.

Deliberadamente describimos las diferencias entre los dos dominios con tanto detalle. Los eventos de cada dominio tienen su propio significado y, a veces, pueden diferir fundamentalmente entre sí. Estas diferencias llevaron a la existencia de dos sistemas de categorización de eventos separados responsables de eventos de TI y eventos de seguridad de la información.

Dominios de eventos

Dominios de eventosHay un tipo más raro de fuentes que generan eventos de un tercer dominio separado: el dominio de los ataques. Los eventos de este dominio se pueden obtener de fuentes del nivel de protección de punto final (Endpoint Protection), otros SIEM subordinados (si están organizados en una jerarquía) u otras soluciones capaces de determinar, en base al análisis de TI y (o) eventos de seguridad de la información, que un sistema automatizado o parte de ella está sujeta a ataques de hackers.

Como parte de esta serie de artículos, utilizaremos los siguientes conceptos al separar los ataques y los eventos de seguridad de la información de los medios de defensa de extremo a extremo:

- Un ataque es una secuencia maliciosa de acciones de un atacante con el objetivo de lograr un objetivo específico dentro de una empresa.

- Un ataque puede consistir en uno o más eventos: una cadena de eventos de seguridad de la información y / o eventos de TI que son violaciones de las políticas de seguridad de la información.

Existen varios enfoques para clasificar los ataques, por ejemplo, la creciente popularidad de las

tácticas, técnicas y conocimientos comunes adversos de

MITRE (ATT & CK) , pero no consideraremos este dominio en nuestros artículos.

Sistema de categorización de eventos de TI

El software y hardware de aplicación de todo el sistema, que atribuimos a las fuentes de eventos de TI, está diseñado para implementar o respaldar ciertos procesos para cumplir con sus tareas. En el curso de su decisión, los hechos que se cometen se registran por eventos de TI separados. Se pueden atribuir al proceso en el que ocurrió cada uno de ellos.

Al aislar los procesos que ocurren en las fuentes de TI, podemos formar el primer nivel de categorización (que luego llamaremos contexto). Definirá un campo semántico que interpretará correctamente los eventos de TI.

Al analizar eventos, queda claro que cada uno de ellos describe la interacción de varias entidades en el marco de un proceso ya definido. Seleccionando como la principal de estas entidades como objeto de interacción, formamos el segundo nivel de categorización.

El comportamiento de la entidad principal en el evento dentro del marco de un proceso específico desempeñará el papel del tercer nivel de categorización de eventos de TI.

Total, en la salida obtuvimos los siguientes niveles:

- El contexto (proceso) dentro del cual ocurrió el evento.

- El objeto (entidad principal) descrito por el evento.

- La naturaleza del comportamiento del objeto dentro del contexto dado.

Por lo tanto, hemos formado tres niveles de categorización de eventos de TI, lo que le permite operar convenientemente en eventos semánticamente similares de varios tipos de fuentes en la infraestructura de TI.

Para garantizar la unicidad del sistema de categorización resultante, formaremos dominios separados de cada nivel.

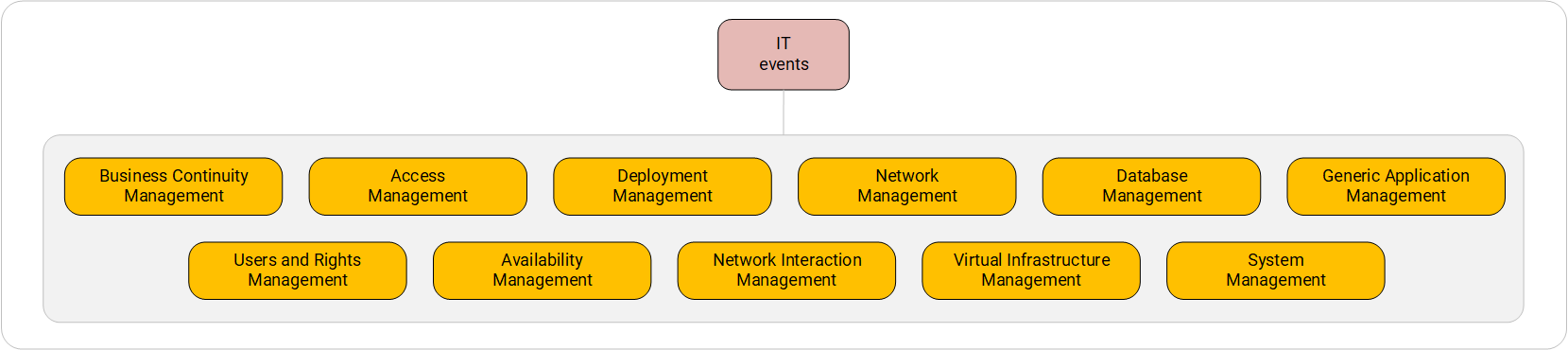

Sistema de categorización para eventos de TI. Primer nivel

Sistema de categorización para eventos de TI. Primer nivelUn enfoque de proceso similar para trabajar con sistemas de TI también se utiliza en ITSM (Gestión de servicios de TI, gestión de servicios de TI), que postula algunos de los procesos básicos que tienen lugar en los servicios de TI. Confiaremos en este enfoque cuando formemos procesos posibles, o en otras palabras, contextos, cuando consideremos las fuentes de eventos de TI.

Destacamos los principales procesos de este nivel:

- Business Continuity Management : eventos relacionados con las operaciones para mantener la operación continua de los sistemas: replicación, migración y sincronización de máquinas virtuales, bases de datos y almacenamientos, operaciones de respaldo y restauración;

- Gestión de usuarios y derechos ( gestión de usuarios y derechos): eventos relacionados con el trabajo con grupos y cuentas de usuarios;

- Gestión de acceso : eventos asociados con los procesos de autenticación, autorización, contabilidad (AAA) y cualquier intento de acceder al sistema;

- Gestión de disponibilidad : eventos asociados con cualquier acción para iniciar, detener, encender, apagar y apagar entidades, incluidos los mensajes informativos de los sistemas de control de acceso de la entidad;

- Gestión de implementación (gestión de eventos): eventos asociados con la introducción de nuevas entidades en el sistema desde el exterior, así como con la eliminación de la entidad de este sistema;

- Gestión de interacción de red : eventos relacionados con la transmisión de datos a través de la red, incluido el establecimiento de conexiones, apertura y cierre de túneles;

- Gestión de red : eventos relacionados con la pila de red: incluidas las acciones con políticas y reglas para el filtrado de red;

- Gestión de infraestructura virtual (gestión de infraestructura virtual): eventos relacionados con la infraestructura de virtualización;

- Gestión de bases de datos : eventos relacionados con el funcionamiento del DBMS y las acciones de los usuarios y procesos en él;

- Administración del sistema : eventos relacionados con el funcionamiento del sistema operativo y el software que forma parte del sistema operativo;

- Administración de aplicaciones genéricas (administración de otras aplicaciones): eventos asociados con el funcionamiento de otras aplicaciones instaladas por el usuario y que no forman parte del sistema operativo.

Es importante comprender que pueden ocurrir diferentes procesos en la misma fuente de TI. Entonces, por ejemplo, en el servicio DHCP implementado en Unix, puede ocurrir tanto el proceso de Administración de la red (que genera, por ejemplo, un evento de actualización de la dirección IP en los nodos) como el proceso de Administración del sistema, que genera un evento de reinicio del servicio o un error de análisis del archivo de configuración.

El segundo nivel de categorización de eventos de TI (entidades)

Sistema de categorización de eventos del IB. El primer y segundo nivel.

Sistema de categorización de eventos del IB. El primer y segundo nivel.El segundo nivel refleja el objeto de interacción descrito en el evento. Tenga en cuenta que un evento puede describir varias entidades. Por ejemplo, tome el siguiente evento: "el usuario envió una solicitud al servidor de certificados para la emisión de un certificado personal". En eventos de este tipo, es necesario elegir una entidad básica como objeto de interacción, que es central en el evento. Aquí podemos determinar que la entidad principal es una "solicitud a un servidor de certificación", ya que el usuario es obviamente el sujeto de interacción, y el certificado personal es el resultado de la interacción del sujeto y el objeto. Al recopilar y analizar una gran variedad de eventos, podemos distinguir grupos de entidades:

- identificación : cuenta de usuario, grupo de usuarios, certificado: entidades que le permiten identificar al usuario o sistema;

- ejecutable : aplicación, módulo ejecutable: todo lo que el sistema operativo puede iniciar y contiene un cierto algoritmo;

- reglas y políticas : cualquier regla, política de acceso, incluidas las políticas de grupo de Windows OC;

- la esencia del almacenamiento de información en el sistema operativo : un archivo, una clave de registro, un objeto de un grupo de directorios: todo lo que puede actuar como almacenamiento de información a nivel de aplicación;

- conexiones de red : sesiones, flujos, túneles: entidades que transportan un flujo de datos de un nodo a otro;

- Entidades de identificación de red de un nodo : dirección de red, zócalo, directamente el nodo de red en sí, todas aquellas entidades que ningún sistema de monitoreo puede prescindir;

- red L5-L7 : mensaje de correo, flujo de medios, lista de distribución: entidades que transmiten información en los niveles L5-L7 del modelo OSI;

- red de servicio : zona DNS, tabla de enrutamiento. Estas entidades son responsables del correcto funcionamiento de la red, sin llevar una carga útil para el usuario final;

- entidades de configuraciones tolerantes a fallas : RAID, elementos de red de clúster;

- la esencia de los sistemas de virtualización : máquinas virtuales, discos duros virtuales, instantáneas de máquinas virtuales;

- entidades de bases de datos : tablas, bases de datos, DBMS;

- equipo físico : dispositivos enchufables, elementos ACS (torniquetes, cámaras IP);

- otras entidades del sistema operativo : un comando en la consola de administración, consola del sistema, registro del sistema: aquellas entidades del sistema operativo que no encajan en otras categorías;

- otras entidades de red : interfaz de red, recurso de red pública: aquellas entidades del subsistema de red que no encajan en otras categorías.

Estos grupos no afirman ser exhaustivos, pero cubren las tareas principales para asignar categorías de segundo nivel. Si es necesario, los grupos representados pueden expandirse.

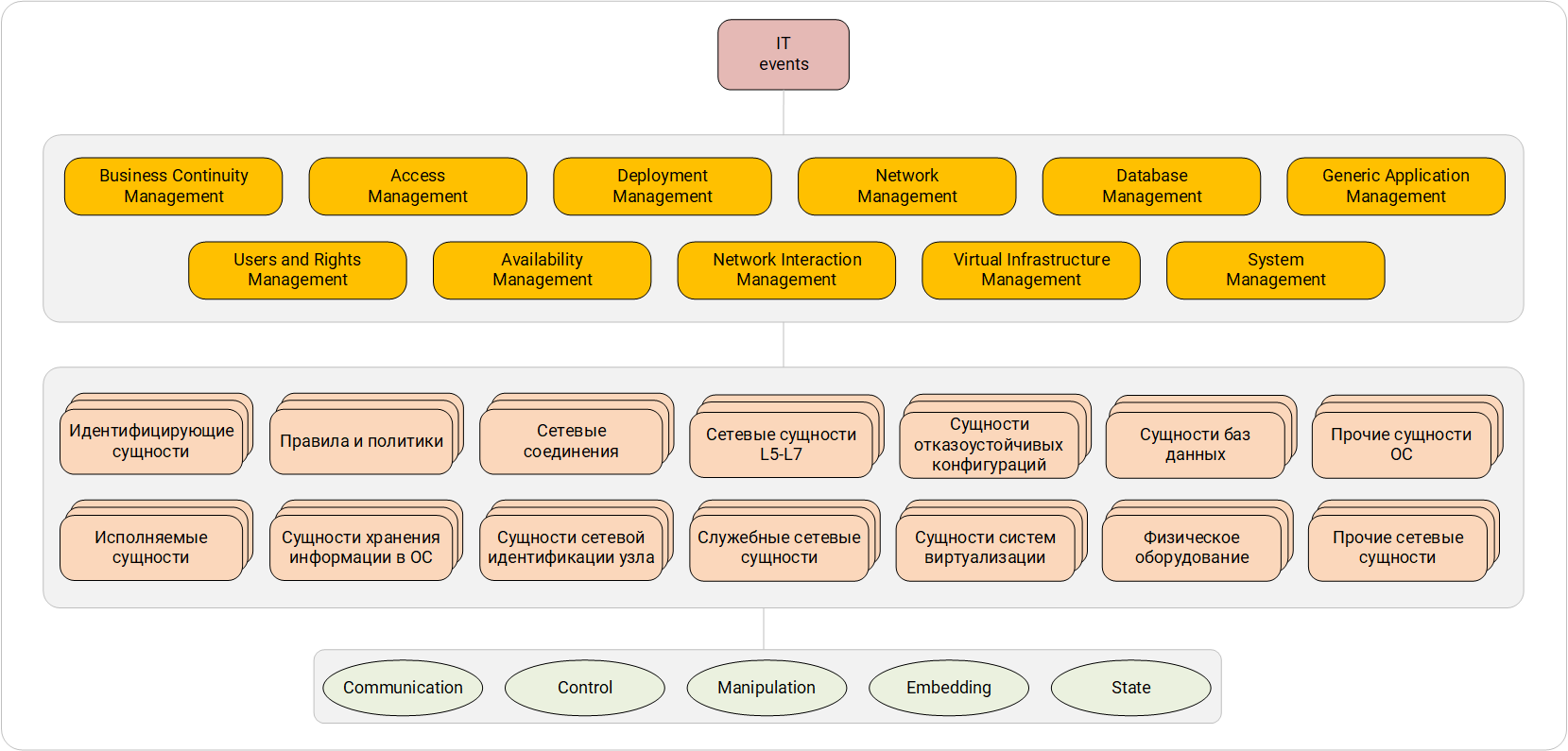

El tercer nivel de categorización de eventos de TI (naturaleza de la interacción)

Sistema de categorización para eventos de TI. El primer, segundo y tercer nivel.

Sistema de categorización para eventos de TI. El primer, segundo y tercer nivel.Dentro de un proceso específico, el comportamiento de la entidad principal se puede reducir a los siguientes valores:

- Control : interacción que afecta el funcionamiento de la entidad;

- Comunicación : comunicación entre entidades;

- Manipulación : acciones para trabajar con la propia entidad, incluida la manipulación de sus datos;

- Incrustación : interacción, como resultado de la cual se agrega una nueva entidad al contexto (o la entidad se elimina del contexto);

- Estado : eventos informativos sobre cambios en el estado de una entidad.

El último dominio se destaca entre otros: incluye eventos que en realidad no describen ninguna interacción, pero que contienen información sobre la entidad o las transiciones de entidad entre estados. Por ejemplo, un evento que describe solo el estado actual del sistema (sobre la hora actual del sistema, sobre un cambio en el estado de una licencia de producto).

Los eventos describen no solo la interacción en sí, sino también su resultado. Es importante comprender que el contexto, la esencia principal y el comportamiento de un objeto dentro del contexto no dependen del resultado de la interacción. El resultado puede ser "éxito" y "fracaso". Un evento también puede describir el proceso continuo de interacción incompleta. Llamaremos a este estado "en curso".

Formación de un conjunto de datos basado en tres niveles.

Para cada dominio de cada nivel, puede seleccionar un conjunto de datos específico que contenga eventos.

Analicemos un ejemplo de un evento:

Se puede interpretar como "la conexión del nodo 10.0.1.5 al nodo 192.168.149.2 se desconectó". Al observar el contexto de un evento, puede ver que describe una conexión de red. En consecuencia, caemos en el contexto de la "Gestión de interacción de red".

A continuación, determinamos la entidad principal en el evento. Obviamente, el evento describe tres entidades: dos nodos y una conexión de red. Según las recomendaciones anteriores, entendemos que la entidad principal en este caso es solo una conexión de red, y los nodos son participantes de interacción, puntos finales que realizan acciones en la entidad. En total, obtenemos la entidad principal del dominio de Conexiones de red, y la acción realizada en la entidad es "cerrar el canal de comunicación", que puede atribuirse al dominio de Comunicación.

Sin embargo, todavía tenemos muchos datos que podrían guardarse del evento. Entonces, un conjunto de entidades del segundo nivel "Conexiones de red" tiene propiedades comunes:

- iniciador de conexión (dirección + puerto + interfaz);

- receptor (destino) de la conexión (dirección + puerto + interfaz);

- El protocolo a través del cual se realiza la conexión.

Además, por ejemplo, la acción del tercer nivel de categorización “cerrar la conexión”, perteneciente al dominio de Comunicación, puede contener los siguientes datos, independientemente de qué conexión se cerró y qué fuente informó esto:

- número de bytes enviados / enviados;

- número de paquetes transmitidos / enviados;

- duración

Como ejemplo, podemos distinguir un conjunto de entidades básicas "Entidades de almacenamiento de información en el sistema operativo", que se caracterizan por los siguientes datos:

- nombre de la entidad;

- la ruta de ubicación de la entidad en el sistema operativo;

- tamaño de la entidad;

- privilegios de acceso a la entidad.

Un conjunto de acciones relacionadas con esta entidad, por ejemplo, "copiar", que se incluye en el dominio de tercer nivel "Manipulación", puede caracterizarse por las siguientes propiedades:

- El nuevo nombre de la entidad.

- una nueva forma de organizar la entidad;

- Nuevos privilegios de acceso a la entidad.

Opcionalmente podemos obtener todos estos datos del evento. Lo principal es que la categoría que definimos nos permite resaltar un conjunto específico de datos que se pueden extraer del evento, entendiendo de antemano que estos datos serán semánticamente similares.

Y a este respecto, las categorías se están convirtiendo en una herramienta conveniente. Al comparar un determinado conjunto de dichos datos con cada nivel de dominio, tenemos la oportunidad de almacenar datos semánticamente similares en los mismos campos de un evento normalizado, independientemente del fabricante y modelo del origen del evento. Esto simplifica enormemente la búsqueda de datos en un gran volumen de eventos y, en consecuencia, la implementación de correlaciones para tales eventos.

1: , .

,

Level 1 ( ),

Level 2 ( )

Level 3 ( ) . :

- Level 2: ;

- Level 3: Embedding.

, .

, :

Select * from events where Level2 = “< >” and Level3 = “Embedding” and time between (< >)

Situación 2: es necesario encontrar todos los eventos que describen un intento de modificar los objetos del sistema de archivos con un nombre que comienza con "boot".

Las fuentes conectadas a SIEM pueden producir eventos de modificación de archivos completamente diferentes. Sin embargo, asignar las categorías apropiadas a los eventos le permite seleccionar lo necesario de toda la matriz:

- Nivel 1: Gestión del sistema;

- Nivel 2: entidades de almacenamiento de información en el sistema operativo;

- Nivel 3: manipulación.

Además, el nombre del archivo especifica una condición: usando conjuntos de datos predefinidos, podemos esperar que para esta categoría el nombre del archivo esté en el campo object.name. Por lo tanto, para seleccionar eventos, puede formar la siguiente consulta:

Select * from events where Level1 = “System Management” and Level2 = “< >” and Level3 = “Manipulation” and (object.name like “boot.%”)

Si se copió una entidad, encontraremos información al respecto y que se copió de otra entidad, lo que dará un impulso para una mayor investigación.

Caso 3: es necesario proporcionar un perfil simple de las conexiones de red en los enrutadores fronterizos de varios fabricantes instalados en las sucursales de la empresa. SIEM recibe eventos de cada uno de estos enrutadores de borde.

Cada uno de los enrutadores genera eventos de TI, después de la normalización de los cuales los campos Nivel 1, Nivel 2, Nivel 3 contienen categorías. En el ejemplo descrito, para la creación de perfiles, es necesario y suficiente analizar eventos sobre la apertura y cierre de conexiones de red. Según el sistema de categorización presentado, dichos eventos contendrán los siguientes campos de categoría:

- Nivel 1: Gestión de interacción de red;

- Nivel 2: Conexiones de red;

- Nivel 3: Comunicación.

Además, para las operaciones de abrir y cerrar conexiones, puede especificar las acciones "abrir" y "cerrar", así como el estado de la acción "éxito".

Además, al tener conjuntos de datos para cada una de las categorías de la categoría, puede estar seguro de que la hora de inicio de esta conexión se registrará en el evento de apertura de la conexión, y la información sobre los nodos que participan en la interacción de la red se colocará en el evento de cierre de la conexión, así como en los campos "Número de bytes transmitidos", "número de paquetes transmitidos" y "duración" se colocarán los datos correspondientes sobre la duración de la conexión y la cantidad de información transmitida, respectivamente.

Por lo tanto, al filtrar el flujo de eventos por las categorías y acciones especificadas, puede seleccionar solo los eventos necesarios para la operación de creación de perfiles, sin tener que especificar una lista de identificadores de eventos específicos.

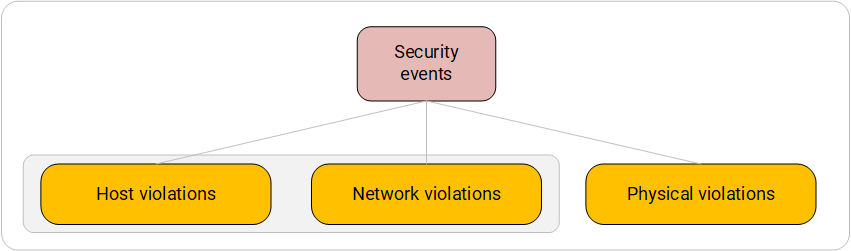

Sistema de categorización de eventos del IB

Antes de hablar sobre el sistema de categorización, notamos que solo consideraremos los eventos que provienen de las defensas. La categorización de los ataques de piratas informáticos como cadenas de acciones maliciosas es un área separada con su propio sistema de categorización.

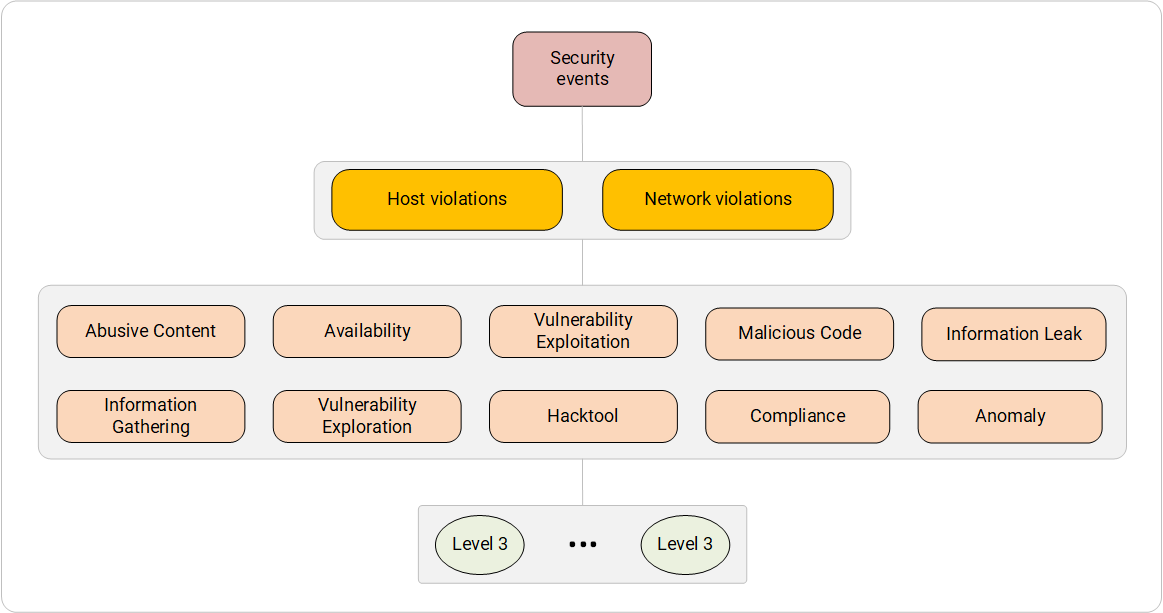

El sistema para clasificar los eventos de seguridad de la información se basa en un cierto paradigma. Se formula de la siguiente manera: cualquier incidente que ocurra en un sistema automatizado se refleja en uno o varios medios a la vez: el nivel de un host específico, el nivel de red y el nivel del entorno físico.

Las herramientas de seguridad que operan en estos niveles identifican el incidente o sus "ecos" y generan eventos de seguridad de la información que ingresan al SIEM.

Por ejemplo, la transmisión de un archivo malicioso a través de una red a un host específico se puede detectar a nivel de la red y del host, en el proceso de procesamiento del tráfico de la red mediante la protección de la red o analizando áreas de la memoria RAM con los módulos apropiados de herramientas de protección antivirus.

El acceso físico no autorizado a las instalaciones se puede detectar a nivel del entorno físico mediante sistemas de control de acceso y a nivel de host, mediante SZI desde el NSD cuando el usuario está autorizado para el host durante las horas de inactividad.

Cuando se trabaja con eventos IS, a menudo es necesario comprender en qué entorno se registró el incidente. Y ya a partir de esto, construya una ruta de investigación adicional o forme la lógica de la regla de correlación. Por lo tanto, el entorno de detección es el primer nivel de un sistema de categorización.

El primer nivel del sistema de categorización de eventos del IB

Sistema de categorización de eventos del IB. Primer nivel

Sistema de categorización de eventos del IB. Primer nivel- Infracciones de host (eventos del nivel de host): eventos que provienen de los medios de protección instalados en las estaciones de trabajo y servidores finales. Como regla general, los eventos de seguridad de la información de este nivel describen la activación de las políticas de seguridad como resultado del análisis del estado interno del host mediante la protección. Bajo el análisis del estado interno aquí se entiende el análisis de procesos en ejecución, datos en las áreas de RAM, archivos en disco.

Tipos de fuentes de eventos : herramientas de protección antivirus, sistemas de monitoreo de integridad, sistemas de detección de intrusos a nivel de host, control de acceso y sistemas de control de acceso. - Infracciones de red : eventos de sistemas que analizan el tráfico de red y le aplican un conjunto de políticas de seguridad establecidas.

Tipos de orígenes de eventos : cortafuegos, sistemas de detección y prevención de intrusos, sistemas de detección DDoS. Algunas protecciones de host también tienen módulos de análisis de tráfico de red separados. Por ejemplo, herramientas de protección antivirus y algunos dispositivos antivirus domésticos de NSD. - Violaciones físicas (violaciones del nivel del entorno físico): eventos que provienen de la seguridad física.

Tipos de fuentes de eventos : sistemas de seguridad perimetral, sistemas de control de acceso, sistemas de protección de fugas de información a través de canales vibroacústicos y canales PEMIN.

Esta categoría también incluye los incidentes identificados por el servicio de seguridad física o económica en el curso de las actividades internas y llevados a las bases de datos internas de la compañía, cuya información puede recopilar SIEM. Debido a algunas razones organizativas, este es un evento extremadamente raro, pero aún posible.

El segundo y tercer nivel del sistema de categorización de eventos del IB

El segundo nivel del sistema de categorización está asociado con el primero, pero tiene características debido a las siguientes premisas:

- los incidentes de seguridad de la información no siempre ocurren en el entorno físico;

- los incidentes en el entorno físico no siempre están asociados con incidentes de seguridad de la información, pero también hay intersecciones;

- Los incidentes en los niveles de host final y de red a menudo tienen una estructura y semántica similares.

Por lo tanto, en el segundo nivel, se distinguen un grupo de categorías que corresponden a violaciones del nivel del entorno físico y grupos de categorías comunes a las violaciones de la red y el nivel de host.

El tercer nivel del sistema de categorización aclara el segundo y describe directamente las violaciones en sí mismas, cuya esencia se refleja en los eventos de seguridad de la información.

Analizamos los sistemas de categorización de eventos para las soluciones de seguridad IBM QRadar, Micro Focus Arcsight y Maxpatrol SIEM para violaciones de nivel de host y red. De acuerdo con los resultados, concluyeron: todos son muy similares, y

eCSIRT.net mkVI puede servir como el sistema de categorización más completo y unificador. Fue ella quien fue tomada como base en el siguiente sistema de categorización.

Sistema de categorización de eventos del IB. Nivel de host y violaciones de nivel de red.

Sistema de categorización de eventos del IB. Nivel de host y violaciones de nivel de red.- Contenido abusivo : contenido entregado legalmente al usuario final, que provoca acciones ilegales (intencionales o no intencionales) o que contiene datos maliciosos / basura.

Categorías de tercer nivel : spam, phishing.

Tipos de orígenes de eventos : servidores proxy con control de contenido (Microsoft Threat Management Gateway), herramientas de protección del tráfico web (Cisco Web Security Appliance, Check Point URL filtering blade), herramientas de protección de correo (Cisco Email Security Appliance, Kaspersky Secure Mail Gateway), Seguridad de host final con módulos integrados de control web y de correo electrónico (McAfee Internet Security, Kaspersky Internet Security). - Recopilación de información: recopilación de datos sobre el objeto de protección contra fuentes de información abiertas y cerradas, utilizando métodos de recopilación activos y pasivos.

Categorías de tercer nivel : huellas digitales, olfateo, escaneo, fuerza bruta.

Tipos de orígenes de eventos : por regla general, características de seguridad de red, a saber: firewalls (dispositivo de seguridad adaptable de Cisco, blade de firewall de Checkpoint), herramientas de detección y prevención de intrusiones (Cisco Firepower Next - Generation IPS, blade de Check Point IPS). - Disponibilidad : una violación maliciosa o accidental de la disponibilidad de servicios y sistemas individuales en general.

Categorías de tercer nivel : DDoS, DoS, Flood.

Tipos de orígenes de eventos : cortafuegos y sistemas de detección y prevención de intrusos, así como sistemas para detectar y bloquear ataques DoS de red (Arbor Pravail APS, Arbor Peakflow SP, Radware DefensePro, IFI Soft APK "Perimeter"). - Exploración de vulnerabilidades : identifica una vulnerabilidad o grupo de vulnerabilidades. Es importante tener en cuenta que esta categoría describe eventos de seguridad de la información sobre la detección de vulnerabilidades, pero no su funcionamiento.

Categorías de tercer nivel : Firmware, Software.

Tipos de fuentes de eventos: eventos del SIEM incorporado o del escáner de seguridad y auditoría externo integrado (Tenable Nessus Vulnerability Scanner, Positive Technologies Maxpatrol 8, Positive Technologies XSpider, Qualys Vulnerability Scanner, Burp Suit). - Explotación de vulnerabilidad (explotación de vulnerabilidad): identificación de impacto negativo deliberado en el sistema o explotación de la vulnerabilidad del sistema. En este caso, a menudo las categorías de tercer nivel pueden incluir técnicas de ataque individuales enumeradas en MITER ATT & CK (enlace) y definidas por características de seguridad.

Categorías de tercer nivel : entidades externas XML, secuencias de comandos de sitios cruzados, deserialización insegura, envenenamiento de enrutamiento, etc.

Tipos de fuentes de eventos : sistemas de detección y prevención de intrusos a nivel de red (Positive Technologies Network Attack Discovery, Positive Technologies Web Application Firewall, Imperva Web Application Firewall, Cisco Firepower Next Generation IPS, Check Point IPS blade) o nivel de host (Carbon Black Cb Defense, Módulos de protección antivirus HIPS, OSSEC). - Hacktool (hacking utilities): uso de utilidades utilizadas para hackear sistemas o implementar otras acciones ilegales para obtener información confidencial y evitar las herramientas de seguridad.

Categorías de tercer nivel : escáner, Bruteforcer, Exploit Kit, volcado de contraseña, escáner de vulnerabilidad, cliente TOR, Sniffer, Shellcode, Keylogger.

Tipos de fuentes de eventos : sistemas de detección y prevención de intrusos a nivel de red y host, escáneres de seguridad y auditoría, herramientas de protección antivirus. - Código malicioso : detecta el uso de código malicioso.

Categorías de tercer nivel : Virus, Gusano, Botnet, Rootkit, Bootkit, Trojan, Backdoor, Cryptor.

Tipos de orígenes de eventos : cualquier herramienta de protección antivirus de red y host, sistemas de detección y prevención de intrusiones a nivel de red. - Cumplimiento (violación del cumplimiento): la identificación de los hechos de incumplimiento de las verificaciones definidas en las políticas de cumplimiento. En este caso, las políticas de cumplimiento se refieren a los requisitos de PCI DSS, la Orden FSTEC No. 21 y los estándares de seguridad corporativos.

Categorías de tercer nivel : control de integridad, control de configuración del sistema operativo, control de configuración de la aplicación.

Tipos de orígenes de eventos : escáneres de seguridad y auditoría. - Fuga de información : fuga de datos confidenciales a través de cualquier canal de comunicación.

Categorías de tercer nivel : correo electrónico, mensajería, red social, dispositivo móvil, almacenamiento extraíble.

Tipos de fuentes de eventos : Sistemas de prevención de fugas de datos (Rostelecom - Solar Dozor, InfoWatch Traffic Monitor). - Anomalía (anomalías): una desviación significativa de los parámetros del objeto de protección o su comportamiento de la norma establecida previamente.

Categorías de tercer nivel : Estadística, Comportamiento.

Tipos de orígenes de eventos : herramientas de protección de red de próxima generación, sistemas de prevención de fuga de datos, sistemas de clase de análisis de comportamiento de usuarios y entidades (Splunk User Behavior Analytics, Securonix User and Entity Behavior Analytics, Exabeam Advanced Analytics).

Sistema de categorización de eventos del IB. Violaciones del nivel del entorno físico.

Sistema de categorización de eventos del IB. Violaciones del nivel del entorno físico.Las violaciones en el entorno físico, importantes desde el punto de vista de la seguridad de la información, tienen su propia "rama" separada en el sistema de categorización. Es importante que en este caso el sistema de categorización tenga solo un nivel.

Tal representación "truncada" del sistema de categorización se debe principalmente a casos extremadamente raros de integración SIEM con equipos de seguridad física. Las excepciones son los sistemas de control de acceso y contabilidad (ACS), que a menudo están conectados a SIEM. De lo contrario, al compilar esta "rama" del sistema de categorización, no teníamos suficientes datos estadísticos para sistematizar esta dirección en particular.

- Robo (robo): el robo de medios físicos o dispositivos informáticos (computadoras portátiles, tabletas, teléfonos inteligentes) con información confidencial del territorio de la empresa o de los empleados de la empresa.

Tipos de fuentes de eventos : bases de incidentes del servicio de seguridad física, sistemas de personal. - Intrusión (penetración física): derivación no autorizada o no regulada del sistema de protección física.

Tipos de fuentes de eventos : bases de incidentes del servicio de seguridad física, ACS, sistemas de seguridad perimetral. - Daño (daño): daño dirigido, destrucción, reducción en la vida útil del equipo o canales de comunicación.

Tipos de orígenes de eventos : base de datos de incidentes de seguridad física.

Ejemplos de uso de sistemas de categorización

Aplicamos el sistema de categorización descrito para escribir reglas de correlación de alto nivel y buscar eventos en el proceso de investigación. Considera dos situaciones.

Situación 1 : mediante la regla de correlación, es necesario identificar una fuga de información confidencial debido a la piratería de los activos del sistema automatizado. SIEM recibe eventos de las siguientes características de seguridad:

- sistemas de prevención de fuga de datos;

- sistemas de detección y prevención de intrusos a nivel de red;

- sistemas de detección y prevención de intrusiones a nivel de host;

- herramienta de protección antivirus.

Cada uno de ellos genera eventos IB, después de la normalización en los

campos Nivel1 ,

Nivel2 ,

Nivel3 de los cuales se fijan las categorías.

El texto de la regla de correlación en pseudocódigo puede verse así:

# . «Host_poisoning event Host_poisoning»: # , group by dst.host # hostname/fqdn/ip , filter { Level2 = “Malicious Code” OR Level2 = “Vulnerability Exploitation” } # : event Data_leak: group by dst.host filter { Level2 = “Information Leak” AND Level3 = “Email” # } # Host_poisoning_and_data_leakage: «Host_poisoning», «Data_leak» 24 : rule Host_poisoning_and_data_leakage: (Host_poisoning —> Data_leak) within 24h emit { # — }

Situación 2: estamos investigando el incidente en un host específico: alexhost.company.local. Debe comprender lo que le sucedió en el período de 04:00 a 06:00 11/08/2018. Durante este tiempo, hay alrededor de 21,6 millones de eventos de este host en el SIEM (el flujo de eventos promedio es de 3000 EPS). Ahora son las 11:00 del 09/09/2018, todos los eventos están en la base de datos SIEM, en el momento del incidente, no se establecieron reglas de correlación en SIEM.

Obviamente, analizar todos los eventos manualmente es una mala idea. Es necesario reducir de alguna manera su volumen y localizar el problema. Intentemos buscar eventos de interés para nosotros en este conjunto. Una consulta de ejemplo utilizará una sintaxis similar a SQL.

- Aprendemos que "vimos" remedios en este momento:

Select * from events where Level1 in (“Host violations”, “Network violations”, “Physical violations”) and dst.dost=“alexhost.company.local” and time between (< >)

Supongamos que recibimos 10,000 eventos de violaciones de Host y dominios de violaciones de red para esta solicitud. De todos modos, mucho, para análisis manual. - Tratemos de entender si el host pudo haber sido pirateado durante el incidente, y no nos importa qué tipo de protección significa.

Select * from events where Level2 in (“Vulnerability Exploitation”) and dst.dost=“alexhost.company.local” and time between (< >)

Supongamos que recibimos 500 eventos para esta solicitud de los sistemas de detección y prevención de intrusiones a nivel de red y host. Genial Ya puedes trabajar con esto manualmente. - Durante la investigación, nos dimos cuenta de que el pirateo se produjo dentro de la empresa. Intentaremos averiguar si alguna de las herramientas de protección "vio" la instalación o ejecución de herramientas de piratería en cualquiera de los hosts de la compañía.

Select * from events where Level3 = “Exploit kit” and time between (< 3 >)

Conclusiones

Describimos los principios de la construcción de un sistema para clasificar eventos y presentamos los

requisitos que determinaron los enfoques y principios para su formación. Basado en los detalles de las fuentes de eventos conectados a SIEM, el sistema de categorización se dividió en dos áreas: categorización de eventos de fuentes de TI y categorización de eventos de fuentes de información.

El sistema de categorización de eventos de TI se formó sobre la base de los siguientes principios:

- Los eventos de TI reflejan las etapas o detalles de los procesos de TI que son compatibles o implementados por las fuentes de eventos.

- El sistema de categorización consta de 3 niveles principales y uno adicional que determina el éxito o el fracaso de la acción descrita en el evento.

- En el primer nivel, los procesos de TI se distinguen dentro de los cuales opera la fuente de los eventos.

- El segundo nivel describe las entidades básicas que están involucradas en este proceso.

- El tercer nivel determina qué acciones realiza esta o esta entidad dentro del proceso.

- Un nivel adicional describe el estado de estas acciones (éxito, fracaso).

El sistema de categorización de eventos del IB se basa en los siguientes principios:

- La categorización se aplica exclusivamente a los eventos de seguridad de la información recopilados de los equipos de seguridad y no afecta la categorización de los ataques en sistemas automatizados. Las diferencias entre los ataques y los eventos de seguridad de la información se dieron al comienzo del artículo.

- El sistema de categorización consta de 3 niveles.

- En el primer nivel, se identifican dominios en los que se pueden registrar las violaciones de IS: violaciones del nivel de host, la red y el entorno físico.

- El segundo nivel de categorización está formado por clases específicas de violaciones.

- , .

.

. , . , , .

Serie de artículos:Profundidades SIEM: correlaciones listas para usar. Parte 1: ¿marketing puro o un problema sin solución?Profundidades SIEM: correlaciones listas para usar. Parte 2. Esquema de datos como reflejo del modelo del "mundo"Profundidades SIEM: correlaciones listas para usar. 3.1. (

)

Profundidades SIEM: correlaciones listas para usar. 3.2.Profundidades SIEM: correlaciones listas para usar. Parte 4. Modelo del sistema como contexto de reglas de correlaciónProfundidades SIEM: correlaciones listas para usar. Parte 5. Metodología para desarrollar reglas de correlación