Utilizamos constantemente Internet para controlar nuestros dispositivos digitales en el trabajo y transmitir la vida en las redes sociales.

Junto con nuestra conexión a Internet, existe una conexión con efectos secundarios como virus, spam, ataques de piratas informáticos y fraude digital. La cantidad de sitios de phishing, correos electrónicos maliciosos y virus destructivos ha aumentado en todo el mundo.

De las diversas amenazas que enfrentan las personas y muchas empresas en estos días a través de Internet, la botnet es la más común.

Una botnet es una red de computadoras que los piratas informáticos controlan de forma remota.

Los delincuentes usan botnets para distribuir ransomware a su computadora portátil, teléfono, tableta o computadora. Es posible que ni siquiera los detecte un antivirus, y es posible que no se dé cuenta durante mucho tiempo de que su dispositivo es parte de una botnet.

¿Qué es una botnet en 2018?Comprensión Clásica:

¿Qué es una botnet en 2018?Comprensión Clásica:La palabra "botnet" es una combinación de las dos palabras "robot" y "red".

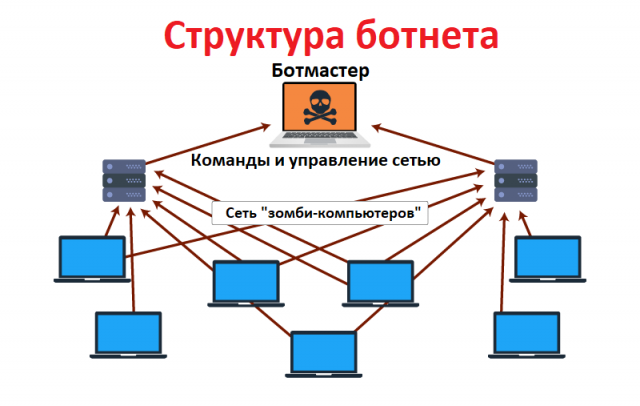

Aquí, un cibercriminal que actúa como botmaster utiliza virus troyanos para violar la seguridad de varias computadoras y conectarlas a la red con fines maliciosos. Cada computadora en la red actúa como un "bot" y es controlada por un estafador para transmitir malware, spam o contenido malicioso para lanzar un ataque. La botnet a veces se llama el "ejército zombie", porque Las computadoras son controladas por alguien que no sea su propietario.

El origen de las botnets ha surgido principalmente en los canales de chat de Internet (IRC).

Al final, los spammers comenzaron a explotar las vulnerabilidades presentes en las redes IRC,

y bots desarrollados .

Esto se hizo específicamente para realizar acciones maliciosas, como el registro, la emulación de las acciones del "cliente interesado", el robo de contraseñas y mucho más.

Una estructura de botnet generalmente toma una de dos formas: un modelo cliente-servidor o un modelo peer-to-peer (P2P, peer-to-peer).

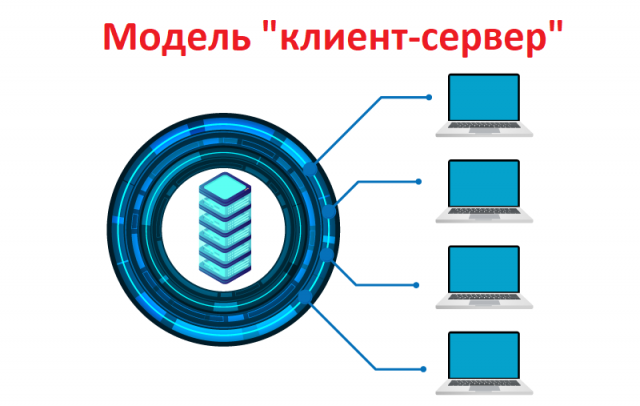

Modelo cliente-servidorEn la estructura del sistema de bot cliente-servidor, se crea una red central en la que un servidor actúa como botmaster. El botmaster controla la transferencia de información de cada cliente para establecer comandos y controlar los dispositivos del cliente.

El modelo cliente-servidor funciona con la ayuda de un software especial y permite que el botmaster mantenga un control constante sobre los dispositivos infectados.

Este modelo tiene varios inconvenientes: se puede detectar fácilmente y solo tiene un punto de control. En este modelo, si se destruye el servidor, la botnet muere.

Modelo punto a punto (PTP, punto a punto)

Modelo punto a punto (PTP, punto a punto)Para superar la desventaja de usar un servidor centralizado, se han creado botnets de tipo moderno. Están interconectados en forma de una estructura de igual a igual.

En el modelo de botnet P2P, cada dispositivo conectado funciona de manera independiente como cliente y como servidor, coordinando entre sí la actualización y la transferencia de información entre ellos.

La estructura de botnet P2P es más fuerte debido a la falta de una administración centralizada única.

Tipos de ataques de botnet

Denegación de servicio distribuidaSe puede usar una botnet para atacar ataques de denegación de servicio distribuida (DDoS) para destruir conexiones y servicios de red.

Esto se hace sobrecargando los recursos informáticos.

Los ataques más utilizados son los ataques TCP SYN y UDP.

Los ataques DDoS no se limitan a los servidores web, sino que pueden dirigirse a cualquier servicio conectado a Internet. La gravedad del ataque se puede aumentar mediante el uso de secuencias HTTP recursivas en el sitio web de la víctima, lo que significa que los bots siguen recursivamente todos los enlaces en la ruta HTTP.

Este formulario se llama "web" y se practica para aumentar la carga de manera más efectiva.

Uno de los mayores ataques DDoS de botnet de 2018

estuvo relacionado con IoT y usó el virus de botnet Mirai.

El virus fue diseñado para decenas de miles de dispositivos de Internet menos seguros y los controló, convirtiéndolos en bots para lanzar un ataque DDoS.

Mirai generó muchas consultas derivadas y continuó expandiéndose, haciendo el ataque más complejo.

Esto cambió para siempre el panorama de amenazas en términos de los métodos utilizados.

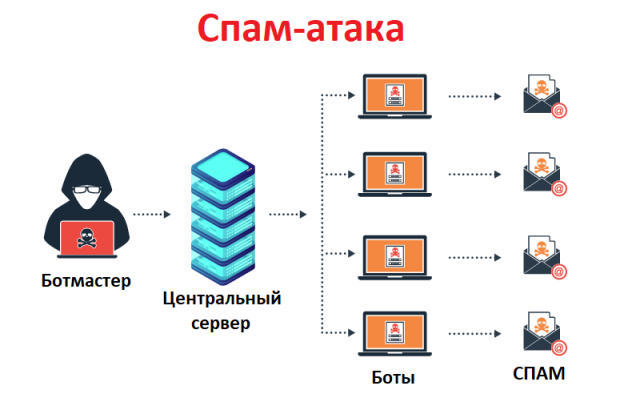

Spam y monitoreo de tráficoLos bots pueden usarse como un analizador para detectar la presencia de datos confidenciales en máquinas infectadas o computadoras zombies. También pueden encontrar botnets de la competencia (si están instaladas en la misma máquina) y pueden ser pirateadas de manera oportuna. Algunos bots ofrecen abrir un servidor proxy SOCKS v4 / v5 (protocolo proxy universal para una red basada en TCP / IP). Cuando el servidor proxy SOCKS se enciende en una máquina comprometida, se puede utilizar para diversos fines, por ejemplo, para enviar correo no deseado.

Los bots usan un analizador de paquetes para rastrear información o datos transmitidos por una máquina comprometida. Sniffer puede obtener información confidencial, como nombre de usuario y contraseña.

Keylogging

KeyloggingUsando un keylogger, un botmaster puede obtener fácilmente información confidencial y robar datos del usuario. Usando el programa keylogger, un atacante puede recopilar solo las claves que se escriben en una secuencia de palabras geniales, como PayPal, Yahoo y más.

Un tipo de spyware identificado como OSX / XSLCmd portado desde Windows a OS X incluye blogging y captura de pantalla.

Robo de identidad masivaDiferentes tipos de bots pueden interactuar para cometer robo de identidad a gran escala, que es uno de los delitos de más rápido crecimiento. Usando bots, puede disfrazarse como una marca conocida y pedirle al usuario que proporcione datos personales, como una contraseña de cuenta bancaria, información de tarjeta de crédito e información fiscal.

El robo de identidad masivo puede llevarse a cabo utilizando correos electrónicos de phishing que obligan a las víctimas a ingresar credenciales de inicio de sesión para sitios web como eBay, Amazon o incluso bancos comerciales conocidos.

Abuso de pago por clicEl programa Google Ads permite a los sitios web ejecutar anuncios de Google y ganar dinero con ellos. Google paga dinero a los propietarios de sitios web en función de la cantidad de clics recibidos de los anuncios. Las máquinas comprometidas se utilizan para hacer clic automáticamente en los enlaces, lo que aumenta el número de clics falsos.

AdwareEl adware se utiliza para atraer usuarios a través de publicidad en páginas web o en aplicaciones. Aparecen en computadoras sin el conocimiento o permiso de los usuarios, y la publicidad original es reemplazada por adware fraudulento que infecta el sistema de cualquier usuario que haga clic en él.

El adware parece publicidad inofensiva, pero utiliza spyware para recopilar datos del navegador.