Hola Mi nombre es Roman Frank, soy un experto en el campo de la seguridad de la información. Hasta hace poco, trabajaba para una gran empresa en el departamento de seguridad (protección técnica). Tuve 2 problemas: no había medios técnicos modernos normales de protección y dinero para seguridad en el presupuesto. Pero tuve tiempo libre para estudiar soluciones de software, sobre una de ellas, StaffCop Enterprise, hoy quiero contarles en detalle.

La experiencia me ha demostrado que el 90% del tiempo que dediqué a identificar e investigar fugas de información por mi cuenta se resuelve con el programa en unos minutos. Profundicé tanto en los detalles técnicos de la solución que finalmente abandoné esa compañía y ahora trabajo en StaffCop como especialista en soporte técnico.

Vayamos a StaffCop Enterprise

StaffCop Enterprise : un sistema para monitorear las acciones de los empleados con funcionalidad DLP.

El programa es capaz de:

- garantizar la seguridad de la información en la empresa (detecta fugas de información e investiga incidentes);

- supervisar las acciones de los empleados (realiza un seguimiento de las horas de trabajo, evalúa la productividad de los empleados, realiza análisis de comportamiento, supervisa los procesos comerciales);

- realizar la administración remota (administración de estaciones de trabajo, inventario de computadoras).

En mi opinión, una ventaja tangible es la falta de la necesidad de cerrar la red local con la imposibilidad de trabajar a través de Internet. Dado que ahora es difícil hablar sobre el perímetro de seguridad de la información (cualquier empresa tiene sucursales remotas o empleados independientes), las soluciones de puerta de enlace no son tan flexibles y a menudo requieren un agente en la estación de trabajo del usuario.

Con esta tarea de control total de las estaciones de trabajo fuera de la red local, StaffCop se las arregla fácilmente. La pila de tecnologías utilizadas en el desarrollo permite que el sistema sea menos exigente en recursos y se integre fácilmente con otros sistemas, y los desarrolladores, si es necesario, refinan la funcionalidad. Además, en un futuro próximo, se lanzará un kit de distribución con un certificado FSTEC, que es adecuado para proteger objetos donde se necesita una clase de protección de 4 o menos. Todo esto permite que el sistema sea rentable, confiable y útil para diferentes especialistas.

Comencemos con lo más importante.

¿Cómo puede StaffCop facilitarle la vida a un guardia de seguridad? Analizaremos los principales dolores de cabeza de una persona cuya tarea es prevenir la explosión de barriles de pólvora. El barril de pólvora puede ser la información de acceso limitado, que se dio a conocer fuera de la empresa. En consecuencia, la principal preocupación es no irse. Y, si se ha ido, cómo encontrar al atacante y castigarlo.

Control de información confidencial

Staffcop controla todos los canales principales de transferencia de información desde las PC de los usuarios a Windows. El agente de Linux se esfuerza en la misma dirección, pero hasta ahora es necesario monitorear la red.

- Control de archivos / control de archivos especiales. Si ha determinado qué archivos desea proteger de miradas indiscretas, la configuración le permite interceptar cualquier operación con estos archivos, incluyendo copiar, imprimir, guardar en otro lugar, etc. Si alguien realiza cambios en dichos archivos o en sus nombres, se creará una copia sombra del documento. Vale la pena enfatizar que si la organización tiene una lista de información confidencial, los empleados deben firmar un acuerdo sobre la no divulgación de esta información y, lo que es más importante, este acuerdo debe aclarar que las computadoras personales son propiedad de la compañía y los datos procesados por estas PC, El personal de seguridad puede copiar, almacenar y procesar.

- Control de medios extraíbles. Una unidad flash es la forma más popular de combinar información. Staffcop le permite configurar el monitoreo de dispositivos USB. Esto significa que tan pronto como alguien use una unidad flash USB, el guardia de seguridad muestra el hecho de conectar un dispositivo extraíble en la secuencia del evento. Además, cualquier archivo enviado a medios extraíbles será interceptado. Siempre será posible restaurar la imagen completa de cómo se copió exactamente la base de datos u otra información confidencial. Si existe una necesidad, pero siempre existe en organizaciones grandes, puede prohibir todos los dispositivos, excepto los permitidos, de aquellos en la lista blanca. Esta configuración le permite trabajar con bloqueos en las PC de los usuarios, así como en los propios usuarios. Además de esto, existe un control de tipo de dispositivo, por ejemplo, puede desbloquear discos duros extraíbles y bloquear medios USB.

- Control de tráfico de red / control de sitio especial . StaffCop controla todas las actividades de los usuarios en la red. Para controlar el tráfico de red, se utiliza un método de sustitución de certificados; gracias a esta sustitución, todo el tráfico que pasa por la conexión https es interceptado. Por defecto, está encriptado con el protocolo TLS, pero debido a la sustitución puede desencriptarse, interceptar correspondencia y cerrar así uno de los canales más importantes de fuga de información: Internet.

- Intercepción de correo Puede interceptar el cuerpo de la carta, la lista de correo, incluso en la copia y en la copia oculta, así como todos los archivos adjuntos. El control de correo se implementa en varias direcciones: control de correo web, control de correo, que utiliza los protocolos POP3, POP3S, SMTP, SMTPS, IMAP, IMAPS, MAPI ... ¡Si no tiene su opción, háganoslo saber!

- Control de mensajeros. La característica principal de la intercepción, que le permite no apegarse a las fuentes de mensajería instantánea, es la unión de todos los eventos entre sí. En consecuencia, al especificar la aplicación WhatsApp, recibiremos todas las capturas de pantalla de esta aplicación y la entrada del teclado. Puede filtrar eventos relacionados por tiempo. Del mismo modo con los mensajeros web. También recomendaría configurar un control especial de los sitios de mensajería, en el que se toman capturas de pantalla cada pocos segundos si el usuario está en dicho sitio.

- Lanzamiento de la aplicación y control de instalación / control de programa especial. Siempre sabrá qué programas usan los empleados. Puede filtrar aplicaciones que no son válidas en su organización y bloquearlas. StaffCop permite rastrear a los usuarios que instalan y ejecutan software ilegítimo o, por ejemplo, trabajan en AutoCAD u otro software corporativo para fines personales, ejecutando órdenes de clientes de terceros. Además de los sitios, puede configurar un control selectivo mejorado: si un empleado inicia una aplicación específica, las capturas de pantalla se tomarán con mayor frecuencia, por ejemplo, cada 2 segundos.

- Control de impresora Ya no será un secreto para ti dónde va el periódico. Los eventos de envío de documentos para impresión se registran, con la copia de sombra habilitada, se realizará una copia de sombra de los documentos impresos.

Buscar posibles fugas

Las medidas organizativas son buenas exactamente mientras se implementen; en otros casos, las medidas técnicas de protección son necesarias.

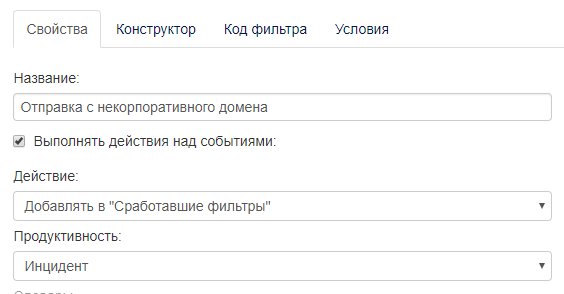

- ¿Sus colegas usan correo personal y servicios en la nube para enviar archivos de trabajo? Hay un filtro especial que le permite rastrear todo el correo que no se envía desde un dominio corporativo. Puede ver que una persona usa correo personal, intercepta un mensaje, nota fugas. Intercepción implementada de documentos enviados a la nube. Si un empleado carga un documento allí, se guarda una instantánea.

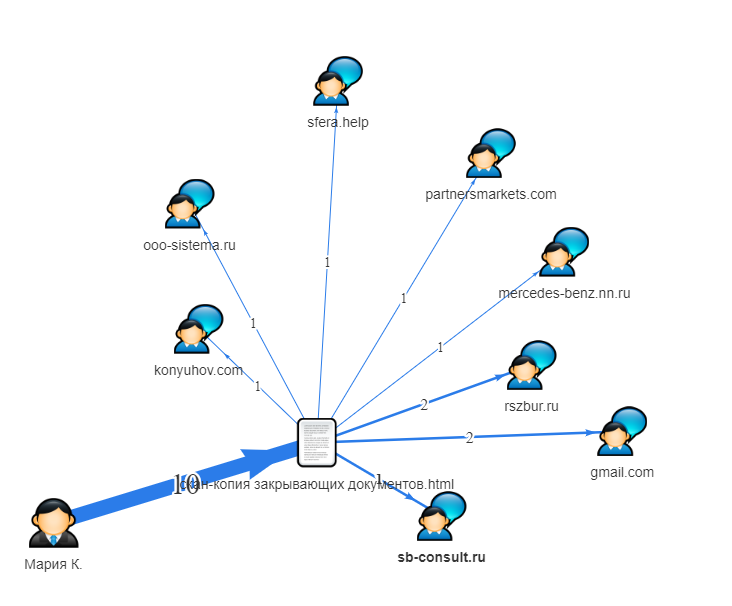

Puede filtrar a todos los usuarios que enviaron correos electrónicos no desde el correo corporativo. Esto es especialmente importante porque, tan pronto como el documento se conecta, deja de controlarlo. Es importante recordar que no todos los drenajes de información se cometen por intención maliciosa. Los errores comunes de los usuarios pueden costar mucho dinero a la organización. - ¿Sabes con quién se comunican tus empleados durante las horas de trabajo? Tiene derecho a saber esto si les advirtió. Hay un gráfico especial que le permite ver la relación entre los usuarios en cualquier canal de comunicación. El caso más popular es la información confidencial. Los nombres de los archivos son conocidos. Gracias a este gráfico, siempre puede rastrear quién envió estos documentos a qué direcciones. Una vez que el documento ha salido de la organización, se hace claramente visible. Tal informe es adecuado para un gerente que quiere ver el resultado de un guardia de seguridad y que no quiere comprender todos los filtros, información y flujos de datos. Solo necesita algún tipo de informe final, preferiblemente uno pequeño, donde pueda ver el nombre del archivo, el canal de envío y la dirección externa.

- Diccionarios Puede configurar notificaciones cuando usa malas palabras, y así controlar los brotes de negatividad y tomar medidas. Especialmente si los usuarios trabajan con los clientes, es inaceptable que usen malas palabras en la comunicación.

- Tarjetas personales de empleados. Una tarjeta personal contiene toda la información para un usuario específico. Por ejemplo, qué tipo de computadora funciona, sitios principales, aplicaciones principales que lanza, consultas de búsqueda, archivos interceptados, capturas de pantalla recientes. Puede realizar un seguimiento del gráfico de comunicaciones: comunicación con otros empleados dentro de la organización: con quién se comunica con más frecuencia, a través de qué canales de comunicación. Este es un tipo de expediente, un asunto personal del que puede obtener información general sobre el empleado. Dichas tarjetas se pueden crear no solo para personas, sino también para archivos, computadoras. Las tarjetas de empleado son buenas para investigar incidentes. Como información de fondo sobre el usuario.

- El detector de anomalías de comportamiento del usuario se utiliza para detectar fugas. Un cambio brusco en el comportamiento de los empleados es una ocasión para prestar atención. El detector StaffCop Enterprise está configurado de manera predeterminada para exceder la ocurrencia promedio de un evento en 10 veces. El caso más popular es el aumento de las operaciones de copia. Por ejemplo, hubo un caso de arreglar la copia de una gran cantidad de documentos a una unidad USB. Además, se reveló que la información se copió de un segmento de red cerrado, lo cual es necesario para trabajar con dibujos marcados como "Confidencial". Además, entran en vigor medidas de protección de la información física y un servicio de seguridad. Un empleado está detenido para una mayor investigación. Un detector de anomalías reducirá significativamente el tiempo para identificar incidentes para los cuales es difícil o imposible configurar un filtro automático.

Agujero de cierre

No siempre las medidas de protección pasivas son un reemplazo económico para el equipo de protección activo. En nuestro caso, Staffcop es un medio activo de protección y le permite controlar y cerrar algunos canales de fugas de información.

- Bloqueamos unidades USB personales y CD. Una organización puede prohibir el uso de medios personales extraíbles. Se introduce una llamada "lista blanca" de dispositivos permitidos, y todos los demás medios que no están incluidos en ella serán bloqueados.

- Bloqueamos visitas a sitios "improductivos" o permitimos solo sitios "productivos". Puede establecer las reglas para bloquear sitios en. Las reglas de bloqueo funcionan en una subcadena: no es necesario especificar direcciones y dominios exactos. Puede prescindir de los productos que se utilizan para bloquear sitios.

- Bloqueamos el lanzamiento de aplicaciones. Puede hacer una lista de aplicaciones que pueden bloquearse, o viceversa, use solo las permitidas. Al crear un entorno de software cerrado, debe tener mucho cuidado con la lista de aplicaciones permitidas. En caso de error, el inicio de sesión en el sistema puede estar bloqueado.

- Configure alertas para acciones maliciosas. Para cualquier evento que consideremos un incidente, puede crear un filtro y configurar una alerta. La lista de tales eventos es determinada independientemente por el cliente en la etapa de prueba. Por ejemplo, copiar a una unidad flash USB se considera malicioso si por alguna razón no es posible configurar una lista blanca. Tales eventos se registran, el informe se envía con una frecuencia dada, por ejemplo, todos los días o una vez a la semana. Puede configurar una alerta inmediata cuando ocurre un evento específico.

Investigación de incidentes

Al investigar incidentes, la base de evidencia es muy importante. Staffcop le permite almacenar un historial de todos los eventos ocurridos por el usuario durante el monitoreo.

- ¿Un incidente o no un incidente? Es necesario mirar con más detalle. Hay una conexión de eventos en el sistema y la construcción de informes multidimensionales, la técnica Drill-down. Todos los eventos están interconectados, por ejemplo, la intercepción de formularios web está asociada con los sitios que visitan, cuando una persona ingresa un nombre de usuario y contraseña en un formulario web al ingresar a un sitio web, esta información puede ser interceptada. Si la intercepción de este formulario está habilitada, veremos no solo lo que estaba en estos formularios, sino también el sitio en el que se ingresó el formulario. "Desglosar" es un error, es decir, puede profundizar en la información del evento y ver eventos relacionados.

StaffCop utiliza tecnología OLAP (cubo multidimensional). Gracias al uso del modo híbrido con dos bases de datos, el usuario obtiene excelentes resultados de rendimiento. Informes, que se generan en otros sistemas durante varias horas, StaffCop Enterprise genera en unos pocos (decenas) segundos. Del informe, puede aclarar cualquier información relacionada con un evento específico. - La grabación con micrófono, la grabación de video de escritorio y las capturas de pantalla se utilizan para comprender el contexto de los eventos. Por ejemplo, cierto filtro funcionó, ocurrió un evento, pero su contexto es incomprensible. La grabación de micrófono y la grabación de escritorio son dos módulos que están deshabilitados de manera predeterminada. El sonido se graba en secciones cortas de 10 minutos (puede poner más o menos), mientras que el silencio no se graba. También puedes grabar videos. Cada evento se guarda con una marca de tiempo. Si el módulo de grabación de video de escritorio está habilitado, se graba todo lo que sucede en el escritorio. Debe entenderse que almacenar grandes cantidades de información es costoso. Esta función se puede utilizar de manera puntual, por ejemplo, si un determinado empleado ha sido sospechoso, puede colocar dicho módulo sobre él y controlar todo lo que sucede. Las capturas de pantalla se utilizan cuando se requiere un control especial de sitios y programas. Usando estos módulos, cualquier evento puede ser detallado en partes. La configuración delgada permitirá seleccionar solo aquellos módulos para la investigación de incidentes que permitirán, paso a paso, identificar no solo el hecho de la fuga de información y las causas, sino también, posiblemente, personas y eventos adicionales involucrados.

- Informes rápidos El producto utiliza una base de datos híbrida PostgreSQL + ClickHouse, gracias a lo cual la creación de informes es muy rápida. La desventaja de ClickHouse son los requisitos de recursos. Por ejemplo, un servidor debe tener al menos 16 GB de RAM, 8 o 16 núcleos, por lo que esta solución se usa solo para sistemas con una gran cantidad de agentes. Hay muchos eventos en tales sistemas, y para cargarlos rápidamente, necesita ClickHouse. Si se usa PostgreSQL, surge el problema: si hay varias decenas de millones de eventos en la base de datos, entonces debería haber un retraso con la carga en la consola web de hasta 1 minuto, pero si actualiza constantemente la página, todos los eventos nuevos caerán en la lente del evento.

El modo híbrido se usa a veces cuando se ejecutan dos bases de datos al mismo tiempo. Cabe señalar que StaffCop Enterprise no utiliza tecnología en la nube, excepto ABBYY, un servicio en la nube para el reconocimiento de texto.

Creo que StaffCop es la herramienta principal en manos de un guardia de seguridad, lo que ahorrará tiempo para el servicio de seguridad y dinero para la administración de la empresa.

Los requisitos de recursos

se pueden encontrar aquí .

Detalles de instalación .

Y si desea conducir el sistema en modo de prueba y ver por sí mismo si StaffCop es adecuado para usted, puede

enviar una solicitud aquí , oa

través de nuestro socio .

Roman Frank,

Especialista en soporte técnico de StaffCop