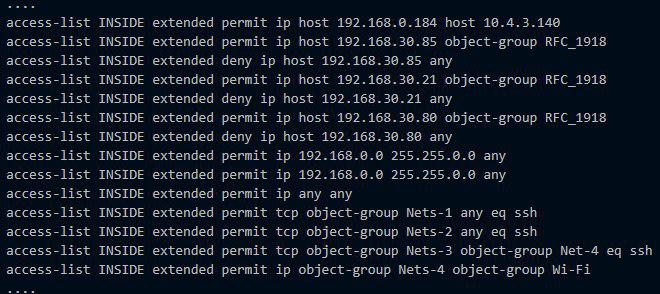

Si observa la configuración de cualquier firewall, lo más probable es que veamos una hoja con un montón de direcciones IP, puertos, protocolos y subredes. Así es como se implementaron clásicamente las políticas de seguridad de red para el acceso de los usuarios a los recursos. Primero, intentan mantener el orden en la configuración, pero luego los empleados comienzan a moverse de un departamento a otro, los servidores se multiplican y cambian sus roles, acceden a diferentes proyectos a lugares donde generalmente no pueden, y aparecen cientos de caminos de cabras desconocidos.

Acerca de algunas reglas, si tiene suerte, se escriben los comentarios "Pidió hacer Vasya" o "Este es un pasaje a la DMZ". El administrador de la red se cierra y todo se vuelve completamente incomprensible. Entonces alguien decidió limpiar la configuración de Vasya, y SAP cayó, porque Vasya una vez había pedido este acceso para combatir el trabajo de SAP.

Hoy hablaré sobre la solución VMware NSX, que ayuda a aplicar con precisión las políticas de red y seguridad sin confusión en las configuraciones de firewall. Le mostraré qué nuevas características han aparecido en comparación con lo que VMware tenía en esta parte antes.

VMWare NSX es una plataforma de virtualización y seguridad para servicios de red. NSX resuelve los problemas de enrutamiento, conmutación, equilibrio de carga, firewall y puede hacer muchas otras cosas interesantes.

NSX es el sucesor del producto patentado vCloud Networking and Security (vCNS) de VMware y adquirido por Nicira NVP.

De vCNS a NSX

Anteriormente, un cliente en la nube construido en VMware vCloud tenía una máquina virtual vCNS vShield Edge separada. Sirvió como una puerta de enlace fronteriza donde se podían configurar muchas funciones de red: NAT, DHCP, Firewall, VPN, equilibrador de carga, etc. vShield Edge limitó la interacción de la máquina virtual con el mundo exterior de acuerdo con las reglas prescritas en Firewall y NAT. Dentro de la red, las máquinas virtuales se comunican entre ellas libremente dentro de las subredes. Si realmente desea separar y controlar el tráfico, puede crear una red separada para partes individuales de aplicaciones (diferentes máquinas virtuales) y establecer las reglas apropiadas para su interacción de red en el firewall. Pero es largo, difícil y poco interesante, especialmente cuando tiene varias decenas de máquinas virtuales.

En NSX, VMware implementó el concepto de microsegmentación utilizando un firewall distribuido integrado en el núcleo del hipervisor. Prescribe políticas de seguridad e interacciones de red no solo para direcciones IP y MAC, sino también para otros objetos: máquinas virtuales, aplicaciones. Si NSX se implementa internamente, estos objetos pueden ser un usuario o un grupo de usuarios de Active Directory. Cada uno de estos objetos se convierte en un microsegmento en su bucle de seguridad, en la subred deseada, con su propia y acogedora DMZ :).

Anteriormente, el perímetro de seguridad era uno para todo el grupo de recursos, estaba protegido por el interruptor de borde y con el NSX puede proteger una máquina virtual separada de interacciones innecesarias incluso dentro de la misma red.

Anteriormente, el perímetro de seguridad era uno para todo el grupo de recursos, estaba protegido por el interruptor de borde y con el NSX puede proteger una máquina virtual separada de interacciones innecesarias incluso dentro de la misma red.Las políticas de seguridad y redes se adaptan si una entidad se traslada a otra red. Por ejemplo, si transferimos una máquina con una base de datos a otro segmento de red o incluso a otro centro de datos virtual conectado, entonces las reglas prescritas para esta máquina virtual continuarán aplicándose independientemente de su nueva posición. El servidor de aplicaciones aún podrá interactuar con la base de datos.

El vCNS vShield Edge mismo ha sido reemplazado por NSX Edge. Tiene todo el conjunto del viejo Edge del caballero más algunas nuevas características útiles. Sobre ellos y será discutido más a fondo.

¿Qué hay de nuevo con NSX Edge?

La funcionalidad de NSX Edge depende de la

edición de NSX. Hay cinco de ellos: Standard, Professional, Advanced, Enterprise, Plus Remote Branch Office. Todo lo nuevo e interesante solo se puede ver a partir de Advanced. Incluyendo la nueva interfaz, que, hasta que vCloud cambie completamente a HTML5 (VMware promete el verano de 2019), se abre en una nueva pestaña.

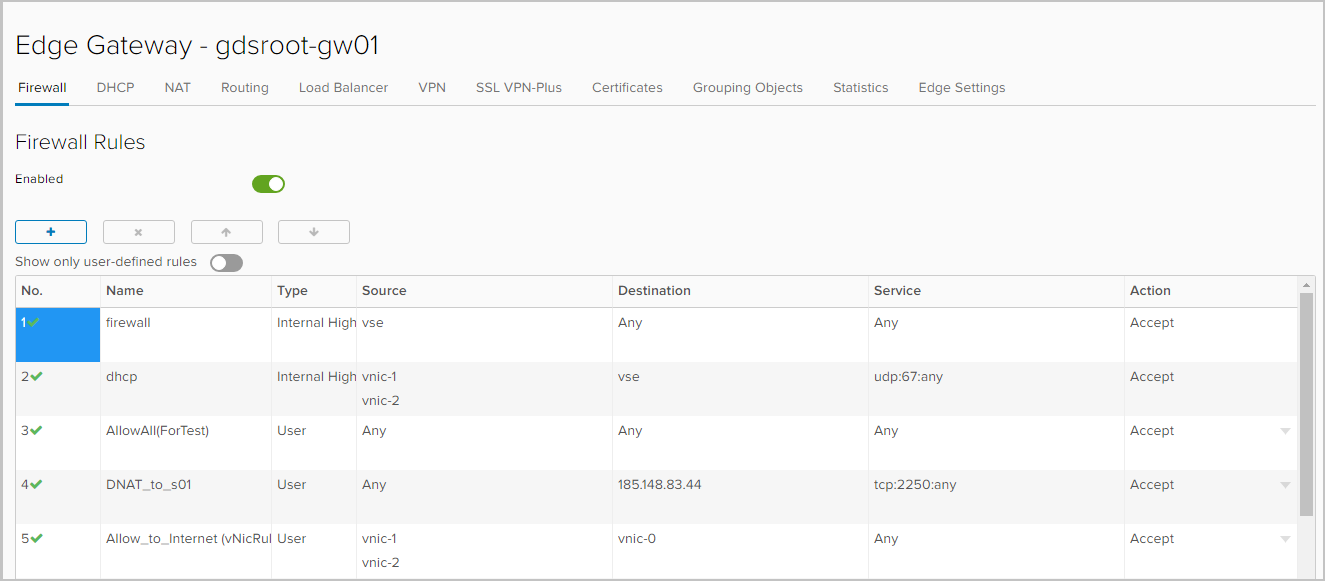

Cortafuegos Puede seleccionar direcciones IP, redes, interfaces de puerta de enlace y máquinas virtuales como objetos a los que se aplicarán las reglas.

DHCP

DHCP Además de establecer el rango de direcciones IP que se emitirán automáticamente a las máquinas virtuales de esta red, las funciones de

enlace y

retransmisión ahora están disponibles en NSX Edge.

En la pestaña

Vinculaciones , puede vincular la dirección MAC de la máquina virtual a la dirección IP si desea que la dirección IP no cambie. Lo principal es que esta dirección IP no está incluida en el conjunto de DHCP.

La pestaña

Retransmisión configura la retransmisión de mensajes DHCP a servidores DHCP que están fuera de su organización en vCloud Director, incluidos los servidores DHCP de la infraestructura física.

Enrutamiento

Enrutamiento Con vShield Edge, solo se puede configurar el enrutamiento estático. Aquí apareció el enrutamiento dinámico con soporte para los protocolos OSPF y BGP. La configuración ECMP (Active-active) también estuvo disponible, lo que significa conmutación por error activa-activa a enrutadores físicos.

Configuración OSPF

Configuración OSPF Configurar BGP

Configurar BGPOtra de las novedades: configurar la transferencia de rutas entre diferentes protocolos,

redistribución de rutas (redistribución de rutas).

Balanceador de carga L4 / L7.

Balanceador de carga L4 / L7. X-Fordered-For ha aparecido para el encabezado HTTPs. Sin él, todos lloraron. Por ejemplo, tiene un sitio web que equilibra. Sin reenviar este encabezado, todo funciona, pero en las estadísticas del servidor web no viste visitantes de IP, sino un equilibrador de IP. Ahora todo se ha vuelto correcto.

Además, en la pestaña Reglas de la aplicación, ahora puede agregar secuencias de comandos que controlarán directamente el equilibrio del tráfico.

VPN

VPN Además de IPSec VPN, NSX Edge admite:

- L2 VPN, que le permite extender las redes entre sitios geográficamente dispersos. Dicha VPN es necesaria, por ejemplo, para que cuando se mude a otro sitio, la máquina virtual permanezca en la misma subred y guarde la dirección IP.

- SSL VPN Plus, que permite a los usuarios conectarse de forma remota a la red corporativa. Había una función de este tipo a nivel de vSphere, pero para vCloud Director es una innovación.

Certificados SSL.

Certificados SSL. NSX Edge ahora puede entregar certificados. Esto es nuevamente a la pregunta de quién necesitaba un equilibrador sin un certificado para https.

Agrupando Objetos

Agrupando Objetos En esta pestaña, se establecen grupos de objetos para los que se aplicarán ciertas reglas de interacción de red, por ejemplo, reglas de firewall.

Estos objetos pueden ser direcciones IP y MAC.

También enumera los servicios (combinación de puerto de protocolo) y las aplicaciones que se pueden usar para compilar reglas de firewall. Los nuevos servicios y aplicaciones solo pueden ser agregados por el administrador del portal vCD.

Estadísticas

Estadísticas Estadísticas de conexión: tráfico que pasa a través de la puerta de enlace, el firewall y el equilibrador.

Estado y estadísticas para cada túnel IPSEC VPN y L2 VPN.

Registro

Registro En la pestaña Configuración de Edge, puede especificar un servidor para grabar registros. El registro funciona para DNAT / SNAT, DHCP, Firewall, enrutamiento, balanceador, IPsec VPN, SSL VPN Plus.

Los siguientes tipos de alertas están disponibles para cada instalación / servicio:

- Depuración

- alerta

- crítico

- Error

- Advertencia

- Aviso

- información

Dimensiones del borde NSX

Dependiendo de las tareas y el volumen a resolver, VMware

recomienda crear NSX Edge en los siguientes tamaños:

| NSX Edge

(Compacto)

| NSX Edge

(Grande)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Large)

|

vCPU

| 1

| 2

| 4 4

| 6 6

|

Memoria

| 512MB

| 1GB

| 1GB

| 8GB

|

Disco

| 512MB

| 512MB

| 512MB

| 4.5GB + 4GB

|

Cita

| Uno

aplicación de prueba

centro de datos

| Pequeño

o promedio

centro de datos

| Cargado

cortafuegos

| Equilibrio

nivel de carga L7

|

La siguiente tabla muestra las métricas operativas de los servicios de red en función del tamaño de NSX Edge.

| NSX Edge

(Compacto)

| NSX Edge

(Grande)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Large)

|

Interfaces

| 10

| 10

| 10

| 10

|

Sub interfaces (troncal)

| 200

| 200

| 200

| 200

|

Reglas NAT

| 2,048

| 4,096

| 4,096

| 8,192

|

Entradas ARP

Hasta sobrescribir

| 1,024

| 2,048

| 2,048

| 2,048

|

Reglas fw

| 2000

| 2000

| 2000

| 2000

|

Fw rendimiento

| 3Gbps

| 9.7Gbps

| 9.7Gbps

| 9.7Gbps

|

Piscinas DHCP

| 20,000

| 20,000

| 20,000

| 20,000

|

Rutas ECMP

| 8

| 8

| 8

| 8

|

Rutas estáticas

| 2,048

| 2,048

| 2,048

| 2,048

|

Piscinas LB

| 64

| 64

| 64

| 1,024

|

Servidores virtuales LB

| 64

| 64

| 64

| 1,024

|

Servidor LB / Pool

| 32

| 32

| 32

| 32

|

LB Health Checks

| 320

| 320

| 320

| 3,072

|

Reglas de aplicación de LB

| 4,096

| 4,096

| 4,096

| 4,096

|

Centro de clientes L2VPN para hablar

| 5 5

| 5 5

| 5 5

| 5 5

|

Redes L2VPN por cliente / servidor

| 200

| 200

| 200

| 200

|

Túneles IPSec

| 512

| 1,600

| 4,096

| 6,000

|

Túneles SSLVPN

| 50

| 100

| 100

| 1,000

|

Redes privadas SSLVPN

| 16

| 16

| 16

| 16

|

Sesiones concurrentes

| 64,000

| 1,000,000

| 1,000,000

| 1,000,000

|

Sesiones / segundo

| 8,000

| 50,000

| 50,000

| 50,000

|

LB Throughput L7 Proxy)

| | 2.2Gbps

| 2.2Gbps

| 3Gbps

|

Rendimiento LB Modo L4)

| | 6 Gbps

| 6 Gbps

| 6 Gbps

|

Conexiones LB / s (Proxy L7)

| | 46,000

| 50,000

| 50,000

|

Conexiones concurrentes LB (Proxy L7)

| | 8,000

| 60,000

| 60,000

|

Conexiones LB / s (Modo L4)

| | 50,000

| 50,000

| 50,000

|

Conexiones concurrentes LB (modo L4)

| | 600,000

| 1,000,000

| 1,000,000

|

Rutas BGP

| 20,000

| 50,000

| 250,000

| 250,000

|

Vecinos BGP

| 10

| 20

| 100

| 100

|

Rutas BGP redistribuidas

| Sin limite

| Sin limite

| Sin limite

| Sin limite

|

Rutas OSPF

| 20,000

| 50,000

| 100,000

| 100,000

|

Entradas OSPF LSA Máx.750 Tipo-1

| 20,000

| 50,000

| 100,000

| 100,000

|

Adyacencias OSPF

| 10

| 20

| 40

| 40

|

Rutas OSPF redistribuidas

| 2000

| 5000

| 20,000

| 20,000

|

Rutas totales

| 20,000

| 50,000

| 250,000

| 250,000

|

→

FuenteLa tabla muestra que se recomienda organizar el equilibrio en NSX Edge para escenarios productivos solo a partir del tamaño Grande.

Eso es todo por hoy. En las siguientes partes, veré los detalles de la configuración de cada servicio de red NSX Edge.