La octava conferencia internacional DefCamp 2018 se celebró del 8 al 9 de noviembre de 2018 en Bucarest (Rumania), dedicada a temas de seguridad de la información y tecnologías de seguridad de la información. DefCamp es una de las conferencias exitosas de piratería y seguridad de la información en Europa Central y del Este; Entre otros, cabe destacar Hacktivity (Hungría) y CONFidence (Polonia). El objetivo del evento es entablar comunicación sobre las últimas investigaciones prácticas de expertos en seguridad, empresarios, sectores científicos, públicos y privados.

DefCamp reunió a más de 1800 participantes de Rumania y países vecinos, con diferentes conocimientos y experiencia, desde estudiantes hasta líderes en diversas industrias, expertos en seguridad de la información e investigadores.

El organizador directo del evento es una organización no gubernamental: el

Centro de Investigación de Seguridad Cibernética de Rumania . Según ellos, este año el número de países participantes fue de 35, incluidos Europa, EE. UU., India y Emiratos Árabes Unidos, 60 oradores y 400 empresas.

Sobre DefCamp 2018

El formato del evento incluyó una sección tradicional con presentaciones y un concurso CTF.

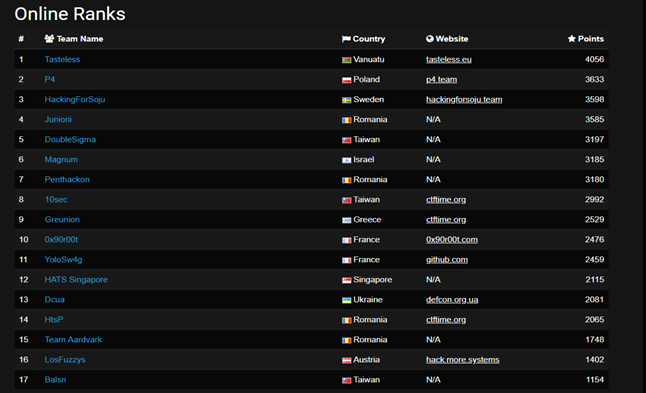

Primeros tres lugares de CTF: equipo de la República de Vanuatu (Melanesia), Polonia y Suecia; en cuarto lugar está el equipo de Rumania; No hubo equipos de Rusia este año. Una lista completa está disponible

aquí .

La sección de conferencias de este año se realizó con tres pistas paralelas; a modo de comparación, el año pasado hubo dos pistas.

Este año, DefCamp nuevamente tuvo HackerVillage, donde se exhibieron varios proyectos, desde la seguridad de la información hasta los juegos. A diferencia del año pasado, la sección de startups se eliminó por no estar justificada.

Este año también estuvo marcado por la participación del grupo del consulado austríaco (como el año pasado), pero ahora fue un pequeño panel de discusión para 3-4 personas durante un par de horas.

La parte de la conferencia del evento tuvo como objetivo intercambiar ideas progresivas e innovadoras, los resultados de la última investigación y desarrollo, experiencia profesional en todas las áreas de seguridad de TI. Es importante tener en cuenta que la calidad de los informes es alta, la experiencia de los oradores es diferente y la opinión sobre los problemas de seguridad también difiere, teniendo en cuenta sus propias opiniones y los detalles para resolver el problema en cada caso, incluso de un país a otro. Por ejemplo, los oradores de India, Pakistán y Europa del Este detallan de buena gana el aspecto técnico del tema en discusión, mientras que los colegas estadounidenses se reducen al tema de la organización y el tema de la capacitación / educación o la presentación de hechos, ejemplos con lógica narrativa ornamentada. Sin embargo, este año la mayoría de los informes fueron en formato comercial y de alto nivel en lugar de técnicos, y la mayoría de ellos fueron marcados en el programa como "técnicos" en lugar de "comerciales".

Los temas de la conferencia de hecho incluyeron:

- La seguridad de IoT es el tema del año.

- Protección de infraestructura.

- Ciberseguridad

- Software malicioso

- Ingeniería social.

- Seguridad de dispositivos móviles en sentido amplio, incl. en áreas relacionadas.

- Otros informes varios.

Acerca de los informes de DefCamp 2018 a los que he podido asistir

La guía del autoestopista para la desinformación, el balanceo de la opinión pública y las banderas falsas

Informe sobre los principios tradicionales fuera de línea y obtenga información de la red junto con información errónea, desde artículos de noticias falsas hasta entrevistas especialmente preparadas. El orador Dan Demeter, de la oficina de representación rumana de Kaspersky Lab, trató de decir cómo distinguir las noticias verdaderas de las falsas, sin embargo, los métodos propuestos eran en su mayoría empíricos, con métricas mal expresadas, y las métricas se redujeron a un exceso de noticias (y la redacción utilizada en ellas) del mismo tipo para noticias de contenido opuesto.

Eructando a través de su escudo de criptografía

El orador Cosmin Radu hizo una presentación sobre las capacidades de Burp para atacar el cifrado: identificar el cifrado débil y sus errores, revelar la clave, analizar las etapas de generación de claves dentro del marco de establecer conexiones utilizando aplicaciones individuales como ejemplos. En general, el informe puede verse como un informe comercial del equipo de Burp o investigadores relacionados sobre las capacidades de la herramienta.

OSSTMM: la metodología de prueba de seguridad "Medir, no adivinar"

Informe sobre la metodología para evaluar y calcular los indicadores de riesgo de seguridad teniendo en cuenta la uniformidad de las métricas y la inclusión de las calificaciones CVSS. La metodología propuesta se reduce a una variación de fórmulas de la forma "cuántos mecanismos de defensa no se han aplicado o vulnerabilidades no se han cerrado con respecto al número total de mecanismos y medidas". En general, las publicaciones recientes de ISECOM están relacionadas con la universalización de consejos y métricas.

Pirateo remoto de yates

El personal de Kaspersky Lab 2017

informa sobre las vulnerabilidades de los yates y los equipos conectados, incluida la navegación y el IoT, sobre los errores de seguridad, la fuerza bruta de las contraseñas para enrutadores Microtik con herramientas preparadas (del kit Pentester), el código rígido para contraseñas en firmware y programas de gestión de yates, e intercepción tráfico no encriptado

Amenazas y vulnerabilidades de señalización móvil: casos reales y estadísticas de nuestra experiencia

Positive Technologies informa sobre las vulnerabilidades de las redes móviles, su estado actual de seguridad y su impacto en el intercambio de información entre dispositivos, aplicaciones en la movilidad cotidiana e Internet de las cosas. El informe hace eco de los materiales del

informe de exposición a vulnerabilidades Diameter 2018 y

PT Telecom Attack Discovery y es más estadísticas de investigación sobre el tema de la seguridad de la red SS7.

¡Tienes razón, esta charla no es realmente sobre ti!

El

El próximo informe de

Jason Street sobre el principal problema de seguridad: el fracaso humano. Jason abordó aspectos relacionados con los errores del usuario final, sus hábitos de comportamiento, que son compatibles con los equipos de seguridad de las empresas. Sin embargo, el informe no incluyó los "errores humanos" de los desarrolladores, pero señaló que lo principal son las métricas para mejorar la alfabetización en el campo de la seguridad en las personas. Este fue un informe sobre capacitación en seguridad y conciencia de seguridad para usuarios con ejemplos de diferentes situaciones y casos en empresas que compraron servicios de capacitación de usuarios y auditoría de seguridad.

IoT Malware: encuesta integral, marco de análisis y estudios de casos

Informe sobre el análisis del problema de los dispositivos IoT, sobre el desequilibrio de las bases de datos CVE / CVSS y las publicaciones disponibles públicamente sobre el tema de las vulnerabilidades de IoT, sobre las características de las vulnerabilidades y el código malicioso para IoT. Parte del problema con lo incompleto de las bases de datos CVE / CVSS es que la información sobre CWE (problemas de debilidad común) está excluida de ella, y en una gran cantidad de dispositivos IoT que nadie ha analizado en un volumen tan grande y aún más no los ha reunido. Los oradores, cuyo material se puede encontrar

aquí , ofrecieron varias herramientas para el análisis automático de problemas:

- Cuckoo Sandbox : para el análisis de archivos maliciosos y sitios web de Windows, Linux, MacOS, Android, rastreo de llamadas y análisis de síntomas de comportamiento, volcado y análisis del tráfico de red, incluidos cifrado, así como soporte para la herramienta Volatility para analizar RAM.

- Firmware.RE es un servicio gratuito para escanear y analizar archivos (paquetes) de firmware del dispositivo y detección rápida de vulnerabilidades, puertas traseras y código malicioso incorporado (durante el ensamblaje del firmware).

El desafío de construir un entorno digital seguro y protegido en la asistencia sanitaria

Informe serbio sobre cuestiones de seguridad en instalaciones médicas. El informe no estaba relacionado con IoT, pero tenía como objetivo más discutir la aplicación de soluciones de seguridad existentes sin tener en cuenta los detalles del trabajo y las necesidades del personal médico. El refinamiento de las decisiones debe tener en cuenta estas características y requisitos del GDPR (para que no sean particularmente molestos y molestos).

Hackerville

HackerVillage se ha convertido en un evento tradicional para la conferencia, en el que se llevan a cabo varias competiciones.

DefCamp captura la bandera (D-CTF)

CTF es uno de los eventos en curso de la conferencia, que tiene lugar en varios temas: inteligencia artificial y aprendizaje automático, guerra cibernética, criptografía, esteganografía, seguridad web, seguridad de redes, análisis forense y reversa. Reglas básicas para la participación:

- Solo 5 personas en el equipo, incluido el líder del equipo.

- DoS está prohibido.

- La búsqueda de vulnerabilidades en la infraestructura de CTF traerá más puntos.

- Los hacks se cuentan solo si el equipo no fue pirateado primero.

Fondo de premios - 3 mil euros y gadgets.

Defiende el castillo

Los concursantes crearon firmas IPS para repeler la mayoría de los ataques. Condiciones de competencia:

- El tráfico legítimo no debe ser bloqueado.

- No puede usar firmas de puerto y tipos de protocolo.

- Probado en hazañas.

- Falso Los exploits positivos no deben bloquearse.

- Firmas sin fines de lucro (luego publicadas como ganadoras).

Lista de exploits:

IoT Village

IoT VILLAGE fue diseñado para mostrar un enfoque práctico para piratear dispositivos, permitiendo a los participantes ganar los gadgets que piratearon (enrutadores, cámaras web, etc.). Reglas

- Cada participante / equipo que participe en la competencia contará con los medios para conectarse a la red, pero necesitan su propia computadora portátil.

- Luego, cada participante / equipo comienza a atacar los dispositivos anunciados en la competencia utilizando las herramientas o los scripts disponibles.

- En cualquier momento, no se permiten más de dos participantes en los dispositivos.

- Si un participante descubre una vulnerabilidad en cualquiera de los dispositivos, notificará a su árbitro en el acto (uno de los jueces).

- Si el participante usa la vulnerabilidad en relación con cualquiera de los dispositivos, informará al árbitro sobre el tema en el acto (a uno de los jueces).

- Todas las vulnerabilidades deben ser proporcionadas a los organizadores.

- La confirmación de una victoria puede variar de un participante a otro, dependiendo del riesgo de detectar una vulnerabilidad, pero si fuera posible obtener la raíz, la victoria no está en disputa.

Lista de dispositivos por categoría.Enrutadores

- NETGEAR Nighthawk AC1900 Router Gigabit Wi-Fi de doble banda (R7000) con soporte de código abierto. Compatible con Amazon Echo / Alexa

- Enrutador de cable inalámbrico Zyxel Armor Z2 AC2600 MU-MIMO

- Router inalámbrico Synology RT2600ac

Almacenamiento conectado a la red

- Western Digital My Cloud EX2 Ultra, 2 Bay-uri, Gigabit, Dual Core, 1300 MHz, 1 GB DDR3 (Negru)

- Qnap TS-251A NAS / DAS personal en la nube TS-251A de 2 compartimentos con acceso directo USB

- Synology DS718 + 2-Bay 2GB Negro DS718 +

- Cada NAS estará equipado con (1x) WD Black 1TB Performance Desktop Hard Disk Drive

Sistemas de seguridad

- Sistema de cámara de seguridad ANNKE Smart HD 1080P Lite 4 + 1 canales Grabador DVR

- Cámara remota inalámbrica HD Vstarcam C7833-X4

Electrodomésticos

- Bluesmart One - Equipaje inteligente

- Alimentador automático inteligente para mascotas HoneyGuaridan S25 (mascotas o alimentos para mascotas no incluidos)

- Televisor LED Smart Toshiba, 81 cm

Impresora

- Impresora láser inalámbrica en color Brother HL-L8260CDW

Efectivo duro y frío

- 50 euros: encuentra más de 1 vulnerabilidad para cualquier dispositivo.

- 50 euros: encuentra más de 1 vulnerabilidad para 4 dispositivos.

- 100 euros: encuentra más de 1 vulnerabilidad para 9 dispositivos.

- 100 euros: obtén root para 2 dispositivos.

- 200 euros: obtén root para 6 dispositivos.

Ataque crítico a la infraestructura

Como parte de la tarea de ataque de infraestructura crítica, se propuso ganar experiencia en la piratería de sistemas industriales. Para hacer esto, puede elegir entre 4 pistas:

- Diseño de la infraestructura ferroviaria, que utilizó la aplicación SCADA (control y recopilación de datos) para mostrar datos operativos y controlar la automatización de los interruptores ferroviarios, así como los modelos de una estación de energía solar y eólica con una fuente de energía renovable.

- Un sistema de control de subestación simulado con un relé de protección que recibió y transmitió señales desde / hacia una unidad de prueba especial y se conectó directamente a un diagrama de línea simple / diagrama de circuito de subestación de línea única, que ilustra algunos de los dispositivos de conmutación principales de la subestación.

- Varios PLC para hackear que emularon procesos de control industrial.

- Brazo industrial de un robot.

ICS Humla CTF

Los programas maliciosos y los ataques de nueva generación se dirigen a los sistemas industriales que pueden causar enormes pérdidas financieras y humanas. Las pruebas de penetración de sistemas industriales requieren profundos conocimientos y habilidades, cuya preparación depende de la disponibilidad de equipos. Esta competencia se centró en la mayoría de los dispositivos de hardware comerciales: PLC y simuladores, cuya configuración simulaba la infraestructura utilizando PLC en tiempo real y aplicaciones SCADA.

Hackear el banco

Los ataques típicos a los cajeros automáticos se presentaron en el seminario "ATM: problemas diarios" (divulgación confidencial de información y retiro no autorizado de dinero de la terminal). La competencia se dividió en dos fases. En la primera etapa, los participantes podían interceptar y analizar varios tipos de tráfico (red y USB). En la segunda etapa, los concursantes tuvieron acceso a interfaces USB para emitir comandos a dispositivos ATM y una interfaz de red para llevar a cabo un ataque MiTM. El propósito de la competencia es mostrar varios enfoques para retirar dinero e interceptar datos de tarjetas.

Condiciones de competencia:

- El objetivo es recibir información confidencial de una tarjeta bancaria o retirar dinero de un cajero automático.

- Cada participante / equipo que participó en la competencia recibió una tarjeta bancaria y fondos para recibir tráfico de red y USB.

- Los ataques de denegación de servicio están prohibidos.

- Asegúrese de informar sobre el enfoque encontrado para recibir información confidencial y retirar dinero.

- Los puntos se otorgan en función de la dificultad para encontrar.

- Se otorgaron puntos adicionales por ataques a través de USB.

- Las herramientas y los guiones quedan a discreción de los participantes.

Tablero WiFi PWNED

Wifi PWNED Board es una demostración en tiempo real de los riesgos cuando una persona confía en las conexiones inalámbricas. El equipo de DefCamp analizó automáticamente el tráfico en la red y buscó signos de usuarios que ingresan al correo, sitio web u otros servicios de red sin utilizar mecanismos de protección. Los resultados se mostraron en el tablero Wifi PWNED de una manera amigable para mostrar a todos los peligros de las redes no confiables. Como herramienta, se utilizó un rack con 50 enrutadores, que para el usuario eran redes Wi-Fi falsas.

John objetivo

Target John es una competencia en la que los participantes recibieron algunos detalles sobre un objetivo real y tuvieron que buscar información sobre esa persona o grupo en particular. Durante la competencia, los participantes pudieron demostrar su valía en muchas áreas: forense, pentest, búsqueda en la red. La tarea de los participantes es "secuestrar" la contabilidad de objetivos sin previo aviso, introducir puertas traseras de su dispositivo, etc.

Reglas de participación:

- La forma de buscar artefactos no es importante.

- Los puntos se otorgaron en función del valor correspondiente del artefacto.

- Se otorgaron puntos de bonificación por estilo extremo y creatividad.

- El tamaño máximo del equipo es de 1 jugador.

- Se proporcionaron fotos y pruebas de video a los organizadores.

Esquina de inicio

Startup Corner es una oportunidad para obtener apoyo inicial de un socio del evento Orange durante un período anual. Se seleccionaron hasta tres startups en función de la prioridad de presentar una solicitud y el grado en que se desarrolló la startup.

Epílogo

El evento me pareció útil debido a la oportunidad de escuchar noticias de primera mano sobre la seguridad de Internet de las cosas (discutiré mi informe por separado en las siguientes publicaciones).

Por otro lado, muchos materiales a menudo se repiten de un evento a otro durante varios años, lo que en cierto sentido también es una ventaja si el material está enfocado de manera limitada. Todas las pistas para la actuación están simplemente numeradas, pero se sabe secretamente que en la pista principal presentan materiales más generales para atraer a una audiencia, en la segunda pista 50/50 de negocios y técnica, y en la tercera, materiales técnicos por separado o interesantes para una amplia gama de invitados. De las deficiencias, se puede observar que este año comenzaron a introducir vías rápidas durante 15 minutos, y a menudo se incluyeron materiales que afirmaban ser un informe completo.