Durante mucho tiempo no hubo artículos sobre esteganografía. Aquí hay un ejemplo de cómo los hackers disfrazan sus ataques como tráfico inofensivo utilizando las redes sociales.

Cada botnet necesita mantenerse en contacto con su centro de control para recibir comandos, instrucciones, actualizar y realizar diversas tareas en dispositivos infectados. A medida que las herramientas de seguridad escanean el tráfico de red para evitar la comunicación con direcciones IP maliciosas, los atacantes utilizan cada vez más servicios "legales" en sus infraestructuras de ataque para dificultar su detección.

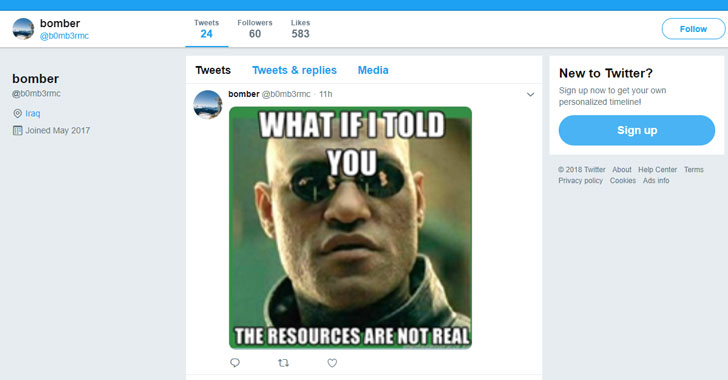

Los investigadores de Trend Micro han encontrado un ejemplo de tal esquema: un nuevo malware extrae comandos de memes alojados en una cuenta de Twitter controlada por el atacante. Para nosotros, los espectadores, este meme parece una imagen ordinaria, pero los comandos están disponibles en los metadatos del archivo, accesibles solo para el malware.

Aquí hay un fragmento de un programa malicioso que implementa la descarga de imágenes de un atacante en Twitter y la búsqueda de comandos secretos.

Según los investigadores, la cuenta de Twitter en cuestión se creó en 2017 y contenía solo dos memes que contenían comandos para crear capturas de pantalla y enviarlas al servidor de los atacantes, cuya dirección recibe el programa a través del servicio pastebin.

Nota del traductor:

El servicio pastebin permite a los usuarios intercambiar grandes cantidades de información textual. Supongamos que escribió un código, lo envió a pastebin, recibió una URL donde otros usuarios pueden obtener su código. Si corrigió el código, los usuarios de la URL anterior verán el código ya corregido. Una especie de github, pero solo sin gith.

Además de enviar capturas de pantalla, el malware puede enviar listas de procesos en ejecución, nombres de cuenta, recibir listas de archivos de directorios específicos en una máquina infectada y recibir volcados del portapapeles del usuario.

Los investigadores creen que el malware se encuentra en las primeras etapas de desarrollo, ya que la dirección IP local se indica en el sitio web de Pastebin como el norte, que puede ser un trozo temporal.

Vale la pena señalar que el malware no se descargó del propio Twitter, y los investigadores actualmente no han descubierto qué mecanismo fue utilizado o podría ser utilizado por los ciberdelincuentes para enviar malware a las computadoras de las víctimas.

La cuenta de Twitter utilizada para entregar los memes maliciosos está actualmente deshabilitada, pero aún no está claro quién está detrás de este malware y cómo el misterioso pirata informático lo propagó.