Durante más de 20 años, los sistemas de control de acceso han estado dominados por una tarjeta RFID sin contacto. El desplazamiento moderno de todo por los teléfonos inteligentes parece haber llegado a la industria extremadamente conservadora de ACS.

Además, las ventajas de un teléfono inteligente en ACS, en comparación con las tarjetas de plástico, son absolutamente destructivas. Debajo del corte, destruimos las tarjetas ACS y otra persona.

Tabla de contenidos

Ejecución de tarjeta ACSBeneficios del acceso móvil¿Qué es el acceso móvil?Proveedores que ofrecen soluciones de acceso móvil en el mercado rusoEmitir un identificador en un teléfono inteligenteEmitir un identificador virtualEl costo de los identificadores virtuales.Generación de ID basada en datos de teléfonos inteligentesEl costo de un identificador generado a partir de los datos del teléfono.Revocación de identificación... Recuperación de un identificador de un teléfono inteligente... Recuperación de identificadores del controlador ACSEmitir identificadores de invitadoTransferencia del identificador al controlador ACS¿Qué pasará cuando cambie el teléfono inteligente?Almacenamiento de datosNFC o BluetoothConclusionesEjecución de tarjeta ACS

En el trabajo académico, esta sección generalmente se llama la justificación de la relevancia, pero como

Habr es una sala de fumadores , como leí recientemente, decidí agregar algo de color a esta historia de la industria. Además, dado que las ventajas del teléfono inteligente son destructivas, lo destruiré.

Todo comenzó para mí en 2007 cuando vine por primera vez a China. Mi amigo y yo, casi como Bashirov y Petrov, decidimos ir por un par de días a China y salir por completo, y al mismo tiempo encontrar un proveedor de las más populares en Rusia en 2007, las llamadas tarjetas gruesas del formato EM-marine (125 KHz).

La maldición del mercado ruso de control de acceso es una gruesa tarjeta de formato EM-marine.

Este fue mi primer viaje, y además del hecho de que consideraba que el país equivocado era un país del tercer mundo, resultó en el momento en que salí de la rampa en el aeropuerto de Hong Kong, y en ese momento era el mejor aeropuerto del mundo, también resultó que en la propia China, incluso en ese momento, las tarjetas EM-marine prácticamente no se usaban, e incluso entonces prevalecieron las tarjetas estándar Mifare y los lectores de huellas digitales (mi evaluación personal, puramente a simple vista).

Y ahora, la primera pregunta principal: ¿Qué opinas, qué cartas prevalecerán en Rusia en 2018? Bien, tarjetas EM-marine.

Lo único que al menos es un poco tranquilizador es que "ellos" tienen una situación ligeramente mejor.

HID Global , uno de los fabricantes de ACS más grandes del mundo,

estima que actualmente el 40% del mercado global de ACS son tarjetas de proximidad HID (125 KHz), que en términos de seguridad son el mismo sombrero que EM-marine. Estas tarjetas están completamente presentes en el sitio web oficial de HID, y no hay una palabra en la

descripción de que estas tarjetas se puedan copiar.

Lo curioso de las cotizaciones es que una tarjeta Em-Marine, StandProx

cuesta 12 rublos , y la tarjeta HID Proximity más simple, HID ProxCard II®, cuesta

200 rublos .

La segunda pregunta principal plantea de inmediato: ¿Está el mercado ruso condenado al uso eterno de las tarjetas sin contacto? Y si no, ¿qué tecnologías los están reemplazando?

Y aquí me permitiré expresar mi propia opinión: en los próximos años el panorama del mercado cambiará seriamente, y nada, y nadie lo cambiará.

La tarjeta ACS será reemplazada por:- Tecnologías de acceso móvil

- Identificación biométrica

Sobre el estado actual de las cosas en el campo de la identificación biométrica

, nuestro sitio tiene una gran longitud . Pero hablaremos de la tecnología de acceso móvil en detalle en este artículo.

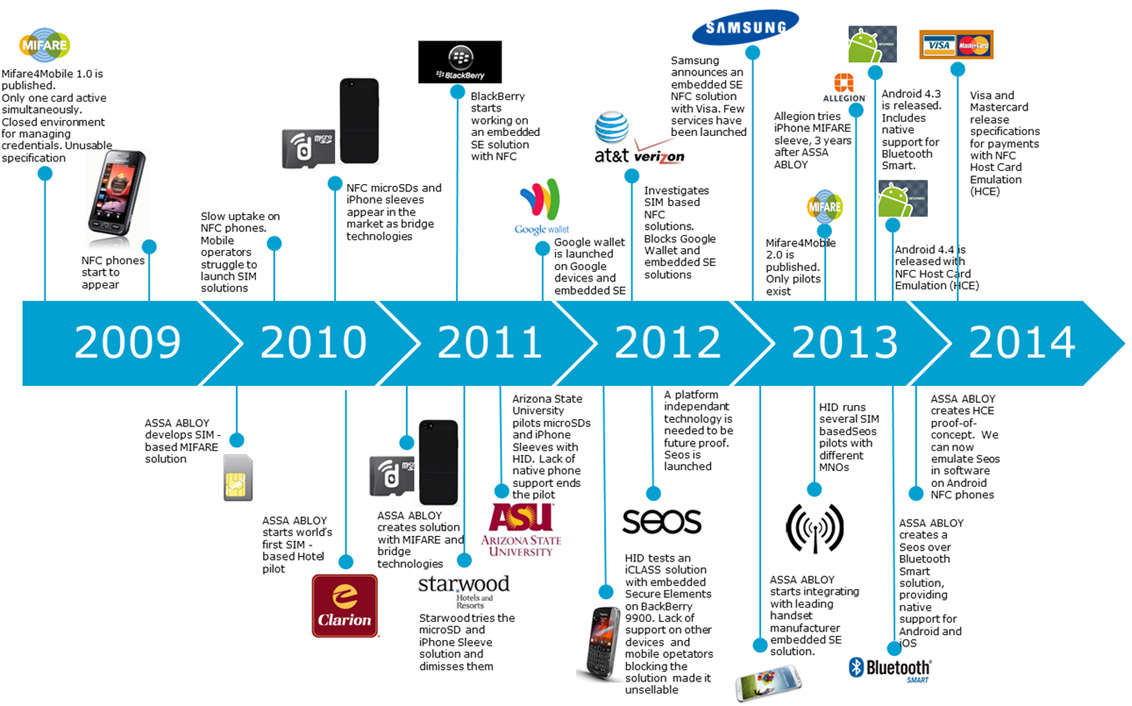

La primera compañía en ofrecer acceso móvil al consumidor masivo fue HID Global, miembro del conglomerado ASSA ABLOY, ventas en 2016: $ 1.2 mil millones. Incluido en las

50 compañías más grandes de la industria de sistemas de seguridad.

Escaneo de papel blanco global HID

Tomemos 2014 como el punto de partida del momento en que la tecnología apareció en los mercados.

Ahora es 2018, y en el mercado ruso puede encontrar 10 fabricantes que ofrecen soluciones para acceso móvil.

Parece que nuevamente superamos a todos, y todos los demás países del mundo nos envidian. Pero el diablo, como siempre, en los detalles, echemos un vistazo a ellos.

Y aquí está el primer detalle: las empresas rusas presentaron sus productos solo en 2018, anunciados en 2017 en la

exposición de equipos de seguridad

Securika . Pero en realidad, los dispositivos de trabajo salieron a la venta en 2018.

El segundo detalle: según la cantidad de ofertas, los fabricantes rusos, como siempre, ganan, pero ¿qué pasa con la calidad? Insider: todo es malo, pero hay esperanza.

Lo que los fabricantes rusos de sistemas de control de acceso han estado esperando durante 4 años, especialmente con la comprensión de las desastrosas ventajas del acceso móvil.

Beneficios del acceso móvil

Es más barato , incluso si los identificadores virtuales cuestan dinero, no pueden perderse, romperse y ser más fáciles de administrar. Y si los identificadores virtuales son

gratuitos , es catastróficamente más barato.

Es más seguro crear duplicados de tarjetas de 125 KHz, como HID Proximity, por lo que EM-marine, un proceso que no será difícil incluso para mi abuela, mi abuela, por supuesto, no hay interés en usar "agujeros" en su sistema de control de acceso, pero ya que usted instale el sistema, ya sabe que hay personas interesadas.

Además, a diferencia de las tarjetas sin contacto, los teléfonos inteligentes son compatibles con la autenticación multifactor, la identificación biométrica y otras características de seguridad con las que nunca soñaron las tarjetas sin contacto.

Es más fácil de administrar. Cuando el identificador se pierde, se rompe, se olvida en casa, alguien debe resolver este problema, y esta persona, dependiendo del tamaño de la empresa, puede dedicarle una cantidad considerable de tiempo pagado.

La ventaja del acceso móvil es que los teléfonos inteligentes tienen menos probabilidades de perder, romperse y olvidarse en casa.

Esto es más efectivo , una disminución significativa en la práctica cuando los empleados celebran la llegada / cuidado de los demás. En los estados, las empresas están

perdiendo $ 373 millones en esto, según datos de 2017. Cuánta gente tiene con nosotros, nadie piensa, tal vez la amplitud del alma rusa no lo permite, pero a juzgar por el amor a los memes como "este país no puede ser derrotado", creo que no menos que en los Estados Unidos.

Es más ecológico , las tarjetas sin contacto están hechas de plástico, que se

descompondrá durante cientos de años , y también debe tener en cuenta que la producción de plástico no es la tecnología más ecológica. Según la ONU, esta sola razón es suficiente para rechazar el uso de tarjetas de plástico.

Es mas conveniente . El acceso desde un dispositivo móvil puede ser más rápido y más conveniente. Por ejemplo, cuando viaja en automóvil, la tecnología Bluetooth Smart con un rango extendido le permite abrir puertas o barreras al acercarse a un automóvil, mientras que el conductor no tiene que bajar el vidrio del automóvil y alcanzar al lector con una tarjeta.

¿Qué es el acceso móvil?

El acceso a través del teléfono inteligente significa usar el teléfono inteligente como identificador.

Para hacer esto, necesita un teléfono inteligente basado en iOS o Android con soporte para NFC o BLE. Además, en casi todos los casos, deberá instalar una aplicación móvil que se descargue de forma gratuita desde Apple Store o Google Play, independientemente del proveedor.

El acceso a través de un teléfono inteligente puede considerarse como un reemplazo completo de los identificadores RFID sin contacto o el uso paralelo con ellos. Como todos los lectores, excepto que pueden leer el identificador desde un teléfono inteligente, también pueden leer identificadores RFID comunes.

Esto puede ser conveniente en algunos casos, por ejemplo: todos los empleados regulares usan un teléfono inteligente y se usan tarjetas de plástico para organizar pases de invitados. Bueno, nadie prohíbe atar un teléfono inteligente y una tarjeta a una persona, después de todo, no olvidemos que a veces se puede descargar un teléfono inteligente.

El acceso a través de un teléfono inteligente implica dos tecnologías, al menos una de las cuales debe ser compatible con los lectores que admiten el acceso móvil: NFC y BLE.

- NFC (comunicación de campo cercano): tecnología de identificación cercana que admite tecnología móvil HCE (emulación de tarjeta de host)

- BLE (Bluetooth Low Energy): tecnología Bluetooth de baja potencia.

Los fabricantes de lectores Parsec, Rusguard y PERCo tienen en su arsenal solo el módulo NFC. Lo cual, por supuesto, es triste, ya que limita en gran medida las posibilidades de su uso.

Los fabricantes de lectores Nedap, HID Global, Suprema, ESMART, Salto, Sigur y ProxWay tienen una lista completa de módulos en sus lectores.

Además, los fabricantes entienden que las tecnologías de acceso móvil no llegan a un mercado vacío, sino a un mercado ya lleno de tarjetas ACS actuales. Por lo tanto, todos con todos los lectores a continuación, puede usar las tarjetas inteligentes sin contacto clásicas. En primer lugar, será más fácil organizar un período "de transición", es decir No puede cambiar todos los lectores a dispositivos móviles a la vez, lo que puede llegar a ser un centavo, pero hacerlo gradualmente, dejando, por ejemplo, la mayor parte exclusivamente en tarjetas.

Y en segundo lugar, siempre hay una persona única con Nokia 3310, bueno, o tal vez alguien solo quiere usar tarjetas, ¿por qué no? El mundo es diverso.

Entonces, ¿qué más puedes usar que no sea un teléfono inteligente?

- Tarjetas inteligentes sin contacto (principalmente Mifare Classic, Mifare DESFire, Mifare Plus, iClass)

- Tarjetas bancarias (Mastercard, Visa, World)

- Teléfonos inteligentes

Dependiendo del proveedor en particular, la lista de identificadores cambiará, pero las tarjetas inteligentes admiten todo.

Proveedores que ofrecen soluciones de acceso móvil en el mercado ruso

1. NedapEn Nedap, el trabajo con pases de invitado está muy convenientemente organizado; para el acceso de invitados, se le envía un código de barras o código QR por correo electrónico, que se lee desde la pantalla del teléfono inteligente.

Aplicación móvil

MACE para Android y

aplicación MACE para iOS

2. SupremaLos lectores Suprema se distinguen por una combinación única de métodos de identificación, que combina la identificación de teléfonos inteligentes, la identificación biométrica y las capacidades de identificación de tarjetas sin contacto en un solo dispositivo. Desde biometría, Suprema es compatible con la tecnología de huellas digitales y el reconocimiento facial.

Aplicación móvil en Android

BioStar 2 Mobile y

BioStar 2 Mobile para iOS.

3. ParsecAplicación móvil Android -

Emulador de tarjeta Parsec4. RusgardAplicación móvil Android:

Clave RusGuard5. OCULTADOLa solución HID Global permite que el teléfono inteligente interactúe con los lectores iCLASS SE y multiCLASS SE en el modo de toque cercano (toque) o a distancia en el modo giratorio (gire el teléfono inteligente). La tecnología "Twist and Go" permite que los dispositivos de bloqueo se desbloqueen solo después de que el usuario gire el teléfono inteligente 90 grados, lo que elimina la apertura accidental al usar Bluetooth.

La retroalimentación activa en forma de señales de vibración y sonido al abrir las puertas aumenta la comodidad del usuario.

A los precios de cada lector HID, también debe agregar $ 75 para el

módulo Bluetooth , se suministra por separado.

Acceso móvil HID para Android y

acceso móvil HID para iOS

La aplicación le permite obtener una tarjeta de acceso en su teléfono inteligente a través del portal de administración. Entonces el usuario puede usar el teléfono como un identificador de acceso. La aplicación

BLE Config App le permite usar su teléfono para cambiar la configuración de los lectores, actualizar el firmware, recibir e instalar configuraciones y administrar plantillas.

6. ESMARTAplicación móvil Android:

acceso ESMART®Aplicación móvil IOS:

acceso ESMART®La aplicación móvil ESMART® Configurator está

disponible en iOS y

Android .

ESMART destaca por sus ricas opciones de configuración:

Tipos de identificadores legibles:

- Leer uid

- Trabaja con memoria Mifare ID, Classic, Plus en SL1

- Trabajar con memoria Mifare Plus en modo SL3

- Acceso a identificadores físicos y virtuales de ESMART®

Para todas las tarjetas Mifare, puede especificar la cantidad de datos, el desplazamiento, el número del bloque que se lee, así como la clave de autorización por sector (Crypto1 o AES128)

ESMART® Access es una tecnología para el almacenamiento seguro y la transferencia de identificadores físicos y virtuales, con seguridad a nivel bancario.

Las tarjetas físicas se crean en un chip JCOP (Java) y utilizan el applet ESMART Access.

Un applet es una pequeña aplicación que le permite ampliar la funcionalidad de un identificador regular que está sujeto a copia en un identificador protegido contra copia.

ESMART® Access utiliza los siguientes grados de protección:

El formato de la interfaz de salida es Wiegand. Puede especificar un número arbitrario de bytes de datos, usar \ deshabilitar bits de paridad, así como una secuencia de bytes de salida.

Puede personalizar el sonido y la indicación de la luz, con la posibilidad de seleccionar el color o el orden de los colores iridiscentes.

7. ProxWayAplicación móvil

PW Mobil ID para Android y

PW Mobile ID para iOS

Capacidades:

- Trabaja en NFC y BLE

- Almacenamiento de hasta 3 identificadores a la vez

- Interfaz intuitiva: 2 botones (Transfiera el identificador al lector: el botón "abrir" y la configuración de "engranaje")

- Solicite el identificador móvil directamente en la aplicación: envíe una solicitud por correo

- La configuración habilita / deshabilita la transferencia del identificador al lector encendiendo la pantalla del teléfono inteligente

- Obtención de un identificador móvil por invitación del administrador.

- Configurador solo para Android - ProxWay Mobile Config

8. SaltoEl SALTO con teléfonos inteligentes es compatible con la serie XS4 2.0.

Aplicación móvil JustIN Mobile BLE (solo con controladores Salto)

JustIN Mobile utiliza la tecnología Bluetooth Low Energy (BLE) para transferir datos de forma segura entre su teléfono inteligente y dispositivos finales. La clave cifrada creada en el software del sistema de control de acceso SALTO, ProAccess SPACE, se envía al teléfono inteligente del usuario Over the Air - OTA.

Un teléfono inteligente con la aplicación JustIN Mobile y después de haber pasado el proceso de registro y verificación del usuario recibe y descifra la clave móvil, y después de eso, el usuario solo necesita tocar el icono en la pantalla de la aplicación en el teléfono inteligente para abrir la puerta.

9. PERCoEquipos PERCo que admiten el trabajo con teléfonos inteligentes:

Trabajar con teléfonos inteligentes como identificadores es compatible con el software para sistemas de control de acceso:

PERCo-Web y

PERCo-S-20 .

Se debe instalar una aplicación

PERCo gratuita en su teléfono

inteligente Android. Como identificador para teléfonos inteligentes con sistema operativo Android, se utiliza un identificador IMSI único: un número de suscriptor individual asociado con la tarjeta SIM del teléfono inteligente.

Los teléfonos inteligentes de Apple (iOS) usan un token único como identificador, vinculado a una de las tarjetas bancarias emuladas en el teléfono inteligente. Antes de usar los sistemas de control de acceso en un teléfono inteligente, es necesario activar esta tarjeta bancaria en particular. Token único no es un número de tarjeta bancaria. Para teléfonos inteligentes Apple, instalando la aplicación PERCo. No se requiere acceso.

10. SigurSigur, como la mayoría de los desarrolladores rusos, lanzó su lector en Securika en 2017, en este momento el lector Sigur MR1 BLE está disponible para pedido, y las aplicaciones móviles están disponibles para descargar.

Además de los teléfonos inteligentes, el lector funciona con tarjetas sin contacto Mifare, serie - Classic, DESFire, Plus - incluso en modo SL3.

Como identificadores, puede usar tarjetas bancarias regulares (Mastercard, Visa, MIR) con soporte para pagos sin contacto.

Sigur se distingue por los identificadores móviles

gratuitos y por el hecho de que los propios identificadores se ingresan automáticamente en la base de datos de ACS al momento de su emisión y de allí pasan a los controladores. Aplicaciones móviles

Sigur Access para Android

Sigur Access para iOS.

Configuración de la aplicación

Sigur Reader para Android únicamente.

Emitir un identificador en un teléfono inteligente

Para que pueda usar el teléfono inteligente como pase, se debe

generar o

emitir un identificador único en el teléfono inteligente, se transmitirá desde el teléfono inteligente al lector y del lector al controlador, y el controlador proporcionará configuraciones de acceso dependiendo de él acceder o rechazarlo.

Emitir un identificador virtual

En este caso, la generación de un identificador virtual ocurre en la base de datos del fabricante. A continuación, se emite un identificador ya generado al usuario. El significado de su uso es que todos los identificadores se almacenan en la base de datos del fabricante y no se pueden emitir dos veces. Es decir, el identificador virtual no se puede transferir, solo se puede activar una vez, en un teléfono inteligente específico, en una aplicación móvil específica. Además, el fabricante controla la unicidad de los identificadores emitidos, para evitar emitir el mismo identificador a diferentes usuarios.

Una de las ventajas de usar identificadores virtuales es que el usuario no puede ver el identificador (código de identificador numérico) en la aplicación, lo que significa que el identificador no se puede copiar ni transferir.Interceptar el identificador durante la transferencia desde el teléfono inteligente al lector también fallará, porque Se transmite en forma encriptada.Dependiendo del proveedor, el problema se realiza de maneras ligeramente diferentes:- Salto utiliza la tecnología Over the Air (OTA) para transferir el acceso al teléfono inteligente, que le permite transferir de manera segura el identificador virtual al teléfono inteligente del usuario en forma cifrada.

- En otros casos, la transferencia de identificadores ocurre directamente al usuario a través del administrador de ACS. Por lo tanto, la marca ESMART está trabajando actualmente.

- Nedap utiliza la verificación móvil y la transferencia de red de identificadores a un teléfono inteligente, y también implementa la emisión de una ID de Mace gratuita al registrar un nuevo usuario.

- HID Global tiene software de administración en el arsenal de su aplicación HID Mobile Access. Cuando el administrador recibe identificadores virtuales del fabricante, se asignan a los usuarios y se envían a través de la red a los teléfonos inteligentes de los usuarios.

En este caso, se emite un identificador listo para usar para el usuario, que solo debe activarse utilizando un código de activación único. La aplicación se comunica con el servidor y después de la comparación confirma que este código de activación es gratuito, después de lo cual el identificador se transfiere a la aplicación.El costo de los identificadores virtuales.

La base de datos de identificadores virtuales se mantiene en los servidores del fabricante; esta es aparentemente una de las razones por las que los fabricantes cobran por emitir el identificador.ESMART - Identidad virtual segura Acceso ESMART®:- 100 rublos (ilimitado)

- 60 rublos (7 días)

- 40 rublos (1 día)

ProxwayNedap- Identificación de Mace gratis al registrarse

- 1,1 euros / año (puede emitir un número ilimitado de veces si una persona renuncia, su identificador se remite y se envía remotamente a otra persona. También hay un sistema de portal de administrador proporcionado por el fabricante por 399 euros por año. La emisión del identificador se basa en el principio de crear una cuenta de usuario personal). significa que el usuario puede ver su identificador desde cualquier dispositivo desde el que inicie sesión en su cuenta personal.

Los precios de HID se establecen hasta finales de enero de 2019.- Ilimitado 9 dólares por pieza.

Desde febrero de 2019:- Aproximadamente $ 5 al año: un identificador para 5 dispositivos en base a una licencia (siguiendo el ejemplo de los antivirus).

- El portal de administrador en la nube es gratuito y según lo dispuesto por Nedap por el fabricante.

SupremaEl servidor para emitir identificadores a los usuarios es creado por el administrador en el acto y lo mantiene él. Hay varios tipos de paquetes:- hasta 250

- de 250 a 500

- de 500 a 1000

- de 1000 y más.

El precio promedio especificado por el fabricante es de $ 440 por cada 100 personas indefinidamente.Suprema está en proceso de desarrollar sus soluciones móviles, por lo que periódicamente se producen cambios en los precios.Salto Latarifa se cobra por el servicio de la nube a 2.1 euros por año por usuario.Sigurofrece identificadores móviles perpetuos gratuitos generados a partir de datos de teléfonos inteligentes y el software Sigur.Generación de ID basada en datos de teléfonos inteligentes

Parsec y RusGuard utilizan un método para generar un identificador virtual basado en un teléfono inteligente IMEI único . Esto sucede automáticamente cuando instala la aplicación móvil adecuada. PERCo utiliza IMSI para estos fines , respectivamente, sin una tarjeta SIM o con una que no funciona, la autenticación fallará.Además, el identificador debe ingresarse manualmente en la base de datos del software ACS utilizando un lector. Luego, ingresa al controlador.Las desventajas de generar un identificador basado en datos telefónicos incluyen la facilidad de falsificación de un identificador. IMEI es fácil de falsificar incluso para un usuario inexperto.IMSI es un poco más difícil de falsificar, necesita una llamada tarjeta multisym . También en este caso, la tarjeta SIM simplemente puede transferirse, insertarse en otro teléfono y autenticarse.Y, por supuesto, no se olvide de varios dispositivos técnicos , gracias a los cuales puede aprender IMSI en secreto del usuario.Bueno, el hecho más triste es que su IMSI e IMEI, por supuesto, son conocidos por los operadores móviles y, por lo tanto, por todas las agencias policiales de toda Rusia. Hay muchos ejemplos de amor sincero entre las empresas rusas y las agencias policiales.¿Desea dar la llave de todas las puertas de su empresa a nuestra policía? Una pregunta en la que al menos debería pensar antes de tomar una decisión.El costo de un identificador generado a partir de los datos del teléfono.

Entonces, en este caso, el fabricante no asume ningún costo por mantener la base de datos de identificadores, por lo tanto, obtener identificadores es gratuito.Pero debe tener en cuenta que un sistema de control de acceso, con identificadores generados a partir de datos del teléfono, es un agujero de seguridad del tamaño de una puerta de granero. La cuestión de la corrección de la producción de productos con tales agujeros es probablemente el tema de un artículo separado, porque todavía tratamos con sistemas de seguridad.Revocación de identificación

Hay dos formas de recuperar un identificador de un teléfono inteligente:- La revocación se realiza en el software ACS del controlador, después de lo cual el usuario ya no puede ir al objeto

- Recupere en línea desde el teléfono inteligente del usuario, a través del software de administrador ACS

Recordando un identificador de un teléfono inteligente

Si los identificadores se almacenan en la interfaz ACS en la nube y el administrador tiene el software apropiado, entonces el identificador se puede revocar de forma remota. Esta tecnología se basa en la aplicación HID Mobile Access.Tecnología similar también es utilizada por las marcas HID, Nedap y Suprema.En otros casos, el identificador se elimina del teléfono inteligente eliminando el identificador en la aplicación o eliminando la aplicación del teléfono inteligente.Revocación de identificadores del controlador ACS

El identificador se revoca del controlador ACS manualmente mediante la función "Despedir empleado" en el software del controlador ACS. Válido en todos los controladores.Rusguard tiene en su arsenal el módulo "Administrador" en la aplicación móvil, que le permite, entre otras cosas, bloquear y eliminar a los empleados del sistema de forma remotaEmitir identificadores de invitado

Las ventajas del acceso móvil para emitir pases de invitado son que, para los huéspedes o empleados que trabajan de forma remota, no es necesario realizar una visita obligatoria a la "insignia" para organizar un pase de invitado. Puede enviarlo por adelantado, por ejemplo, por correo electrónico.Los identificadores de invitado se emiten de manera diferente según el proveedor:- Emitir identificadores para un tiempo específico (ESMART)

- Emisión de identificadores únicos (HID, Suprema)

- Al emitir un código QR (Nedap), se envía un código QR a un correo electrónico, leído desde la pantalla del teléfono. Esta opción me parece especialmente conveniente ya que No requiere instalar la aplicación en un teléfono inteligente para pasar la identificación, pero también hay una desventaja: el código QR se puede transmitir fácilmente.

- La emisión de un identificador ilimitado seguido de su eliminación manual del sistema de control de acceso (todos los demás) no es esencialmente diferente de las tarjetas sin contacto de los huéspedes que se emiten en los sistemas clásicos de control de acceso

Transferencia del identificador al controlador ACS

El administrador de ACS puede recibir códigos de activación del fabricante de varias maneras:- Por correo electrónico, en forma de archivo .xlsx con contraseña. Esto sucede con ESMART y ProxWay.

- , , Nedap Salto, HID.

. . - Suprema, Parsec, RusGuard Sigur.

?

Para cualquier proveedor, al cambiar o perder un teléfono inteligente, el identificador se pierde como perder o reemplazar una tarjeta física, por lo tanto, se requerirá un nuevo identificador virtual para un nuevo teléfono inteligente, y en caso de generación basada en los datos del teléfono inteligente, se generará un nuevo identificador en consecuencia.Debido a que la aplicación en línea verifica todos los identificadores emitidos anteriormente, no es posible emitir el mismo identificador nuevamente; la aplicación generará un error de autenticación.La aplicación de cualquier fabricante de lectores está sujeta a la regla de unicidad de los identificadores, como resultado de lo cual la repetición del identificador no debería ser posible desde el punto de vista de la seguridad del sistema.Almacenamiento de datos

El problema con los datos personales es un tema candente, así que analicemos qué y dónde se almacena.Solo identificador: almacenado en dos lugares (en este caso, el identificador es solo un número largo único):- En la base de datos del fabricante del lector, puede ser con una interfaz de navegador para acceso de cliente o software, o puede ser una base de datos de almacenamiento local inaccesible desde el exterior. Este artículo es solo para identificadores virtuales, los identificadores generados sobre la base de datos de teléfonos inteligentes no se almacenan en la base de datos general del fabricante.

- En la aplicación en el teléfono del usuario

- En la memoria del controlador ACS

El identificador y el nombre del titular se almacenan:NFC Bluetooth

Para transferir el identificador del teléfono inteligente al lector, se utilizan interfaces de comunicación NFC o Bluetooth. Examinemos con más detalle cuál es la diferencia y cuáles pueden ser los pros y los contras en el contexto de los objetivos de ACS.NFC es una tecnología de identificación de corto alcance. La ventaja es un menor consumo de energía en comparación con Bluetooth, pero al mismo tiempo, NFC pierde tecnología Bluetooth en rango, NFC - rango de hasta 7 cm, Bluetooth - rango de hasta 20 metros, sin pretensiones a las condiciones climáticas y la velocidad de transferencia de datos.Pero un largo alcance no siempre es una virtud. NFC, debido a su corto rango de lectura, elimina problemas al transmitir un identificador, mientras que las transferencias Bluetooth pueden interferir con la interferencia y las señales de dispositivos de terceros que usan esta frecuencia de radio.Una característica importante del uso de la tecnología NFC es que el módulo NFC no está disponible en dispositivos iOS, a diferencia de Bluetooth, que está disponible para casi todos los dispositivos móviles y es más universal.No olvide que la especificidad del uso de Bluetooth también es que debe estar constantemente encendido en el teléfono inteligente. A menudo existe el temor de que esto agote rápidamente el teléfono. El uso de la tecnología Bluetooth de cuarta generación, o BLE (Bluetooth Low Energy), le permite no sacrificar la carga del teléfono por usar sistemas de acceso móvil, ya que el transmisor se enciende solo para enviar datos.Además, los detalles específicos del uso de Bluetooth serán que si hay varios lectores en la zona de identificación, entonces todos consideran el identificador y desbloquean los dispositivos de bloqueo, a menos que se programe lo contrario en el controlador ACS, pero lo más probable es que no lo hagan, porque Los escenarios de trabajo complejos no son compatibles con todos los ACS.Bueno, imagina la situación: estás caminando por el corredor y todas las puertas en tu camino se abren, excepto que parece un horror, esto, por supuesto, es completamente contrario a los objetivos de la AEC. La mayoría de los fabricantes le permiten ajustar el rango de respuesta para cada lector en particular, lo que será una buena solución, porque para una puerta puede ser una, una pequeña distancia, pero para una barrera, por el contrario, y un máximo de 20 metros es una configuración completamente funcional.Conclusiones

Los sistemas de control de acceso que sabemos ya están muertos. Pero la industria no parece haberse dado cuenta de esto todavía. Los identificadores móviles se convertirán en uno de los impulsores clave para el cambio de paradigma para el control de acceso en el mundo, y lo que hay en el mundo, en Rusia.

Los dispositivos móviles ya han reemplazado muchos artículos cotidianos en nuestras vidas. Además, el reemplazo se realiza a un ritmo asombroso. Hace seis meses, no usé el teléfono para ir de compras, pero hoy trato de evitar lugares donde es imposible pagar una compra con un teléfono inteligente, y tengo éxito. Hoy, aproximadamente el 99.9% de las compras personales que pago con un teléfono inteligente. El progreso de 0 a 99.9% durante medio año incluso me impresionó cuando me di cuenta de esto.

La llegada de la tecnología móvil a la industria de la seguridad producirá el efecto de una bomba explosiva. Y parece que muchos serán expulsados del mercado por esta ola de explosión.

HID, Suprema y Nedap: tradicionalmente presentaban soluciones excelentes e incomparables, tradicionalmente por mucho dinero.

La estrategia elegida por los fabricantes rusos de sistemas de control de acceso se está viendo ahora. De las marcas rusas, solo ESMART y ProxWay presentaron soluciones comparables en implementación técnica a proveedores extranjeros. Y hay fabricantes de sistemas de control de acceso, incluidos los que ocupan una cuota de mercado decente, que no han presentado ninguna solución para el acceso móvil y, en consecuencia, no se mencionan en este artículo.

Y lo más interesante, ni ESMART ni ProxWay son líderes en el mercado de control de acceso. Incluso diría esto a los principiantes.

Y los identificadores móviles y la biometría son solo el comienzo. Otra tendencia que podría tener un impacto significativo en el mercado ruso es la entrada de los fabricantes de CCTV en el mercado de control de acceso. HikVision introdujo una

línea ACS amplia y de bastante alta calidad .

Y si recuerdas, y recuerdo esto cada vez que alguien pronuncia la frase "alma rusa misteriosa", uno de los controladores más desagradables para ACS, el

S-2000-2 Bolid , es también el controlador más popular simplemente debido a su popularidad. sistemas de seguridad contra incendios. Resulta que la videovigilancia puede convertirse en el mismo motor para ACS de los fabricantes de videovigilancia.

Otra característica importante de las tarjetas sin contacto es que durante sus más de 30 años de historia, no han ido más allá del alcance de una solución de control de acceso local, utilizada principalmente en empresas. Las personas desde la antigua Roma hasta el presente usan llaves de metal.

El uso de un teléfono inteligente puede ser una solución para el mercado minorista. Es cursi, pero como fanático de Airbnb, me cansé un poco de acordar un momento en que me puedan dar las llaves de mi apartamento. ¿Cuánto más fácil sería si pudiera poner la aplicación en mi teléfono inteligente y abrir la puerta con calma durante todo el período de alquiler? En hoteles, soluciones similares pueden ser más convenientes que las soluciones de tarjetas existentes.

Estos son, de una forma u otra, otros productos, pero las tecnologías son las mismas y, como en el mercado de la videovigilancia, hay compañías que ofrecen soluciones para diferentes mercados bajo diferentes marcas. Entonces esto puede suceder en ACS.

Parece que muchos líderes del mercado de control de acceso ruso buscan instintivamente la salvación del futuro en el pasado. Se aferran a la vieja experiencia, tratando de extraer de ella algo que nunca tuvo y que no pudo haber sido, ya que el mercado ruso de sistemas de control de acceso nunca ha enfrentado tales cambios. Probablemente, tal estrategia funcionará por algún tiempo.

Pero muchos, esto no significa todo, un par de compañías rusas ESMART y ProxWay presentaron productos de calidad a la par de sus homólogos extranjeros. Sigur destaca por su enfoque interesante y su perfecta integración con su ACS.

Todo esto nos da buenas esperanzas de que pronto solo los veteranos podrán recuperar tarjetas EM-marine, junto con tarjetas perforadas, tarjetas con un código de barras y tarjetas con una banda magnética.

Otro punto que vale la pena mencionar: los dispositivos de identificación, que examinamos en detalle en este artículo, son solo uno de los componentes del sistema de control y administración de acceso, y para que su sistema funcione perfectamente (y no estamos de acuerdo por menos), no debe prestar menos atención a la elección de dispositivos ejecutivos , controladores y software. Y, por supuesto, vale la pena prestar atención a que las capacidades de integración de los sistemas modernos de control de acceso son enormes: con sistemas de seguridad y contra incendios, con sistemas de videovigilancia, con acceso a una computadora, con sistemas de ascensor y mucho más. Por

lo tanto,

no olvide, antes de tomar una decisión,

lea nuestro próximo longride de su elección de

ACS .