Se han escrito muchos textos sobre el tema de las diferencias entre las mentalidades rusas y occidentales, se han publicado muchos libros y se han filmado muchas películas. La discrepancia mental atraviesa literalmente todo, desde los matices cotidianos hasta la elaboración de reglas, incluso en el campo de la aplicación de los sistemas de protección de fuga de información (DLP). Así que tuvimos la idea de preparar para nuestros lectores una serie de artículos que compararan los enfoques para la protección contra fugas en ruso y en la forma estadounidense.

En el primer artículo, comparamos las similitudes y diferencias en las recomendaciones de los reguladores rusos y extranjeros sobre la protección de la información, a las que los sistemas de protección contra fugas pueden ser aplicables en un grado u otro. En el segundo, hablaremos sobre la aplicabilidad de los sistemas DLP clave en términos de módulos componentes a las medidas de protección SIG recomendadas por el FSTEC de la Federación Rusa. En el tercero, consideramos la misma lista de sistemas de protección contra fugas para las correlaciones con las recomendaciones del estándar estadounidense NIST de EE. UU.

Entonces, ¿qué nos recomiendan el FSTEC de la Federación Rusa y NIST US en relación con la protección de la información, para lo cual se pueden utilizar los sistemas DLP? La respuesta a esta pregunta está debajo del corte.

Con nosotros

En la Federación de Rusia, el organismo que implementa la política estatal, así como las funciones especiales y de control en el campo de la seguridad de la información estatal, es el FSTEC (Servicio Federal para el Control Técnico y de Exportación). El principal documento reglamentario para GIS (sistemas de información estatal) e ISPDn (sistemas de información de datos personales), de acuerdo con las órdenes No. 17, 21 y 31, es el documento metodológico de la FSTEC "Medidas para proteger la información en los sistemas de información estatales". El documento describe una metodología para implementar medidas organizativas y técnicas para proteger la información en el estado y los sistemas de información relacionados (IP).

Este documento establece que los requisitos de seguridad de la información dependen de la clase de seguridad del sistema. Solo hay tres clases: K1, K2, K3, están destinadas a garantizar la confidencialidad, integridad y accesibilidad de la información procesada en el sistema. La primera clase (K1) es la más alta, la tercera clase (K3) es la más baja. La clase del sistema depende de dos parámetros: en el nivel de significancia de la información procesada y en la escala del sistema de información.

El documento FSTEC detalla las medidas de seguridad de la información en los sistemas de información, comenzando con la identificación y autenticación y terminando con la protección de la propia IP, medios y sistemas de comunicación y transferencia de datos. El proceso de seguridad de la información, de acuerdo con el documento, debe estructurarse de la siguiente manera:

- definición de un conjunto básico de medidas de protección según la clase de IP,

- adaptación del conjunto básico de medidas,

- perfeccionamiento de las medidas según el modelo de amenaza,

- Además, teniendo en cuenta un marco regulatorio diferente con respecto a la protección de la información.

Tienen

En los Estados Unidos, el NIST (Instituto Nacional de Estándares y Tecnología), el Instituto Nacional de Estándares y Tecnología, es responsable de regular la seguridad de la información de las organizaciones estatales y comerciales.

Desde principios de la década de 1990, el NIST ha publicado las Normas federales de procesamiento de información (FIPS) y las Publicaciones especiales más detalladas en el campo de la seguridad de la información. Una de las publicaciones en esta categoría, SP 800-53 rev., Es aplicable a los sistemas de prevención de fuga de datos. 5 "Controles de seguridad y privacidad para sistemas y organizaciones de información". Este documento aún no ha sido aprobado, pero ya está cerrado para discusión. El texto preliminar del documento se publicará en la primavera de 2019 y el último en el verano de 2019.

A pesar de que los documentos difieren en su estructura, el enfoque para garantizar la seguridad de la información descrito en ellos es muy similar. Al mismo tiempo, el estándar estadounidense muestra un sesgo hacia la consulta:

- Sección de Gestión Básica.

- Orientación adicional

- Mejora de controles básicos.

- Controles relacionados

- Una sección de enlaces a otro marco regulatorio que es aplicable a un control o que mejora este elemento.

La categorización de los sistemas de información por clases está regulada por otro documento: FIPS 199. El enfoque de clasificación, como en las recomendaciones del FSTEC, se basa en la tríada clásica "Confidencialidad - Integridad - Accesibilidad". La máxima criticidad se determina en función del impacto potencialmente más alto en la IP de uno de los elementos de la tríada.

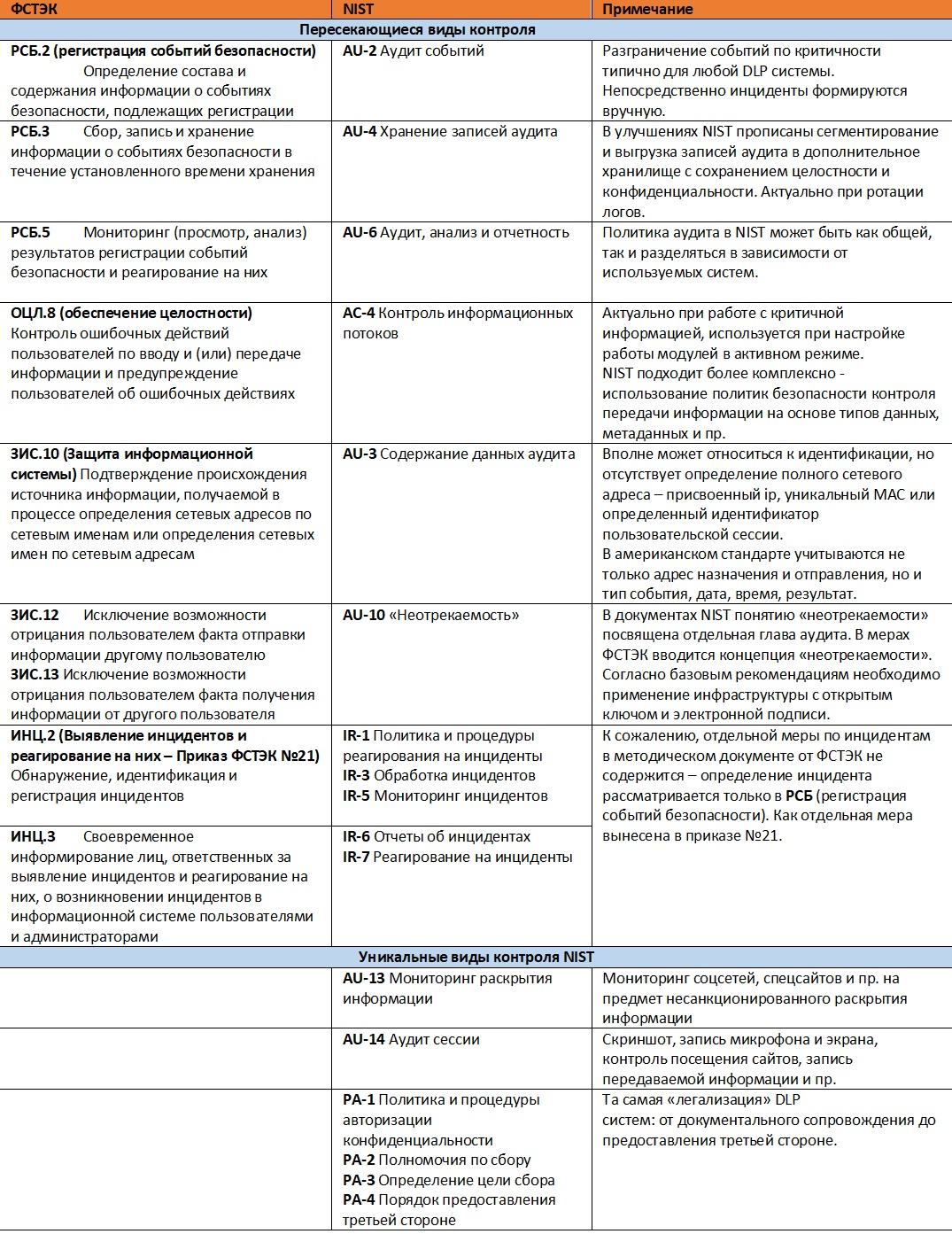

Por lo tanto, destacaremos directamente las medidas e instrucciones que se pueden atribuir a los medios para evitar fugas de datos (consulte la tabla a continuación).

Tabla comparativa de recomendaciones de FSTEC y NIST

Como se puede ver en la tabla, las recomendaciones básicas de NIST son de un nivel superior. Sin embargo, vale la pena señalar que las normas estadounidenses contienen instrucciones directas sobre el uso de los sistemas de prevención de fuga de datos, incluido un capítulo separado sobre la "legalización" de dichos sistemas, donde se detallan todas las medidas necesarias, desde los procedimientos legales y el desarrollo de políticas de seguridad de la información, hasta el nombramiento de un responsable y antes de controlar el intercambio de información con un tercero.

El estándar estadounidense permite el uso de dispositivos móviles personales para la autenticación en sistemas de información utilizando un mecanismo de bloqueo temporal y / o cifrado seguro. Pero a pesar de toda la "avanzada", el documento no dice cómo regular el uso de estos dispositivos para la identificación en los sistemas de prevención de fuga de datos.

En el futuro, debido al uso generalizado de los sistemas DLP y al aumento en el número de incidentes identificados, aumentará el número de litigios. En tal situación, simplemente "legalizar" no es suficiente: necesitamos una base de evidencia y no puede existir sin "irresistibilidad". NIST se dedica a esto en un capítulo de auditoría separado, AU-10, que define este concepto. Las recomendaciones adicionales para fortalecer describen el procedimiento para garantizar la "no repudio" al crear, enviar y recibir información:

- Recolección de información necesaria sobre el usuario e identificación en el sistema de información.

- Validación : confirmación de la identidad y la identidad.

- La gestión del ciclo de vida es un proceso continuo de recopilación de información y verificación de los derechos de cumplimiento de acuerdo con las acciones tomadas.

- Verificación de la invariancia / modificación de la información antes de la transmisión y el procesamiento. Por ejemplo, mediante el uso de una suma de verificación.

- El uso de firmas electrónicas .

En las recomendaciones de FSTEC, el procedimiento para garantizar la "no repudio" no se describe en detalle, aunque los requisitos para fortalecer

IAF.7 (identificación y autenticación de objetos del sistema de archivos) indican la necesidad de "usar evidencia de autenticidad". Quizás en el futuro, el regulador considerará con más detalle las medidas que es aconsejable aplicar para garantizar el "no repudio".

¿Qué me prestas?

En nuestra opinión, las recomendaciones útiles del estándar estadounidense son:

- conveniencia de utilizar medios de identificación / autenticación, mayor protección de cuentas e información transmitida como parte del procedimiento de "no repudio". Dichas recomendaciones pueden incluirse en el estándar ruso en cualquier forma explícita y simplificada sin el uso de una firma electrónica calificada de acuerdo con la Ley Federal No. 63.

- regulación del mecanismo de “legalización” de DLP, comenzando con soporte documental y terminando con el suministro de información a un tercero.

Quizás en el futuro, estas recomendaciones se reflejarán en las normas nacionales.