Es habitual que al final de cada año, las compañías se recuerden a sí mismas, compartiendo sus logros y publicando pronósticos, que, por suerte, están asociados con los productos de la compañía. No romperé esta tradición con dos pequeñas adiciones. No hablaré sobre nuestros logros durante el año pasado; Puedo escribir sobre esto en nuestro

blog corporativo. Y con las previsiones, la situación no es publicidad tan obvia. Tenemos mucho que decir en el contexto de la ciberseguridad, pero trataré de centrarme en lo que otras compañías generalmente no mencionan, pero es muy importante y lo que debería tenerse en cuenta en mi estrategia de seguridad de la información en 2019. Además, no me esconderé, tuvimos una mano en algunas de las tendencias descritas. Entre otras cosas, hablaremos sobre las vulnerabilidades de BGP y CDN, piratería de dispositivos de red, próximas redes TLS 1.3 y 5G, API y ataques cibernéticos.

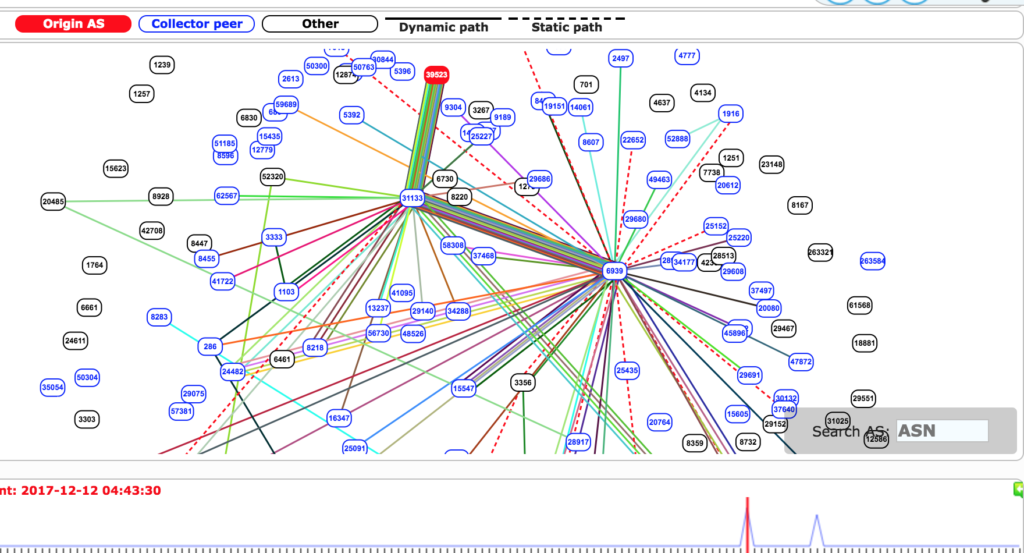

Captura de tráfico a través de vulnerabilidades BGP

Recientemente, las vulnerabilidades en el protocolo de enrutamiento de Internet BGP se han vuelto más frecuentes. Interceptar y redirigir el tráfico le permite analizarlo y manipularlo, lo que conduce al robo de criptomonedas, una violación de la confidencialidad y la restauración del control sobre las computadoras controladas por la policía. En el otoño de 2018, se detectó un nuevo esquema que fue utilizado por los ciberdelincuentes para estafar publicidad en línea. La operación del atacante, llamada

3ve , interceptó el tráfico de más de 1.5 millones de direcciones IP e hizo que las compañías de publicidad creyeran que miles de millones de impresiones de pancartas en Internet fueron vistas por usuarios reales. Sí, este no es el

robo de tráfico de una agencia de armas nucleares del Reino Unido. Y sí, esto no es una

intercepción del tráfico de 1300 direcciones de Amazon para disfrazarse como un sitio web MyEtherWallet con el posterior robo de 150 mil dólares en criptomonedas. Y esto no es una

intercepción de tráfico de dos docenas de instituciones financieras, incluidas MasterCard y Visa (así como Symantec y Verisign). Algunos anuncios molestos que todos intentamos eliminar con la ayuda de complementos y software especializado. Pero para las compañías de publicidad, este ataque costó $ 29 millones, que fueron "arrojados al abismo", es decir, pagados a los estafadores que utilizaron vulnerabilidades y configuraciones incorrectas de BGP.

Qué responderá Cisco

Qué responderá Cisco : para neutralizar la implementación de amenazas aleatorias o maliciosas a través de BGP, no le venderemos nada :-) Solo recomendamos que se familiarice con nuestros manuales (

aquí y

aquí ) y configure su equipo de red en consecuencia. Además, es una buena recomendación monitorear la información de enrutamiento de su red utilizando los servicios de monitoreo BGP apropiados.

Hackear dispositivos de red

Se encontraron 45 mil enrutadores comprometidos a fines de noviembre de 2018. Un par de semanas antes se descubrió una botnet de 100,000 dispositivos de red comprometidos Broadcom, Asus, TP-Link, Zyxel, D-Link, Netgear, US Robotics y otros. En mayo,

Cisco Talos descubrió medio millón de dispositivos de red comprometidos en 54 países. Entre los

proveedores afectados se encuentran ASUS, D-Link, Huawei, Ubiquiti, UPVEL, ZTE, así como Linksys, MikroTik, Netgear y TP-Link. La piratería de equipos de red pasa de casos aislados a la corriente principal, ya que permite a los atacantes obtener acceso a grandes cantidades de información de interés para ellos, que pueden transmitirse de forma no cifrada.

Qué responderá Cisco : si hablamos de equipos Cisco, hemos desarrollado muchas

recomendaciones para proteger los enrutadores basados en los sistemas operativos

Cisco IOS ,

IOS XR ,

IOS XE , cuya implementación correcta aumenta su seguridad muchas veces. Además, fuimos uno de los primeros en encontrar ataques a nuestros enrutadores (debido a su popularidad), y comenzamos a introducir mecanismos de arranque seguro de arranque seguro, protección de memoria, protección contra la falsificación de componentes de hardware en los equipos, etc.

Otros fabricantes también deben tener instrucciones apropiadas sobre cómo actualizarlos y protegerlos. Además, es una buena práctica

analizar la telemetría proveniente del equipo de la red, lo que le permite identificar anomalías en el tráfico de la red y detectar a tiempo el compromiso a nivel de la infraestructura de la red, que en 2019 continuará interesando a los atacantes.

Ataques a la cadena de suministro

Los ataques a equipos de red recordaban una vieja

historia que enfrentaban algunos de nuestros clientes en todo el mundo (había pocos). Sin un contrato de servicio para nuestro equipo, descargaron nuevo firmware para líneas de enrutadores ya descontinuadas de los sitios de Internet, lo que provocó la infección de dispositivos, la interceptación de información, y se nos solicitó revisar la estrategia de autodefensa de los equipos de red y lanzar la iniciativa

Trustworthy Systems Dentro del marco del cual rediseñamos sustancialmente la arquitectura de nuestros dispositivos y los equipamos con mecanismos de

arranque confiables , protección contra la ejecución de código malicioso en la memoria, protección contra la falsificación de componentes electrónicos etc.

En 2018, el Departamento de Seguridad Nacional de EE. UU. Compartió una

historia sobre cómo los piratas informáticos desconocidos atacaron a varias compañías de energía en América del Norte y lo hicieron a través del llamado ataque Waterhole. La esencia del ataque es que los atacantes no comienzan el primer paso de su ataque pirateando la empresa víctima, sino comprometiendo el sitio del fabricante de software o hardware que usa la víctima. Tarde o temprano (con la calidad actual del software, es más temprano), la compañía visita el sitio web del fabricante para obtener actualizaciones de software y firmware y descarga el software infectado del recurso confiable, confiando en él por completo. Entonces los atacantes entran a la organización y comienzan a expandir la cabeza del puente. Este ataque le permite infectar no a una sino a muchas empresas a la vez, que, como un lugar de riego (de ahí el pozo de agua), acuden al sitio web del fabricante para recibir actualizaciones.

A finales de agosto de 2018, la aerolínea de British Airways se

enfrentó al hecho de que varios cientos de miles de sus clientes se vieron afectados por la fuga de datos de la tarjeta de pago que se ingresó en el sitio web al ordenar boletos. Durante la investigación, resultó que el grupo de hackers Magecart hackeó ... no, no el sitio de British Airways, sino el sitio de su contratista, desde donde se descargó JavaScript infectado, lo que causó la fuga de información. Magecart siguió tácticas similares en el caso de ataques en el sitio de venta de entradas Ticketmaster, así como una serie de otros recursos de comercio electrónico. Finalmente, vale la pena señalar que, según una versión, no se dañó el sitio principal de British Airways, sino uno de sus clones, ubicado en la infraestructura CDN del proveedor de Internet, y diseñado para acelerar el acceso al sitio web de la aerolínea desde ciertas ubicaciones. En este caso, no fue la propia empresa la que fue pirateada, sino una de sus contrapartes que proporcionó parte de su infraestructura.

Estos ejemplos, así como el caso descrito anteriormente de interceptar el tráfico a través de BGP en el caso del robo de criptomonedas, muestran que no solo se pueden atacar los recursos de interés para los piratas informáticos de la compañía, sino también la infraestructura que lo atiende. En nuestra opinión, tales ataques solo serán más frecuentes, lo que plantea la cuestión de la necesidad de ampliar el alcance de la atención de los expertos en ciberseguridad y desarrollar una estrategia de seguridad no solo para ellos, sino también para monitorear la seguridad de sus socios, contratistas y contratistas.

Qué responderá Cisco : no hay una receta universal aquí; todo depende en gran medida de cómo y qué infraestructura del contratista quiebren los piratas informáticos. Si estamos hablando de ataques a BGP, entonces necesitamos monitorear las rutas de BGP. Si estamos hablando de un ataque a través de un script infectado en el sitio de un fabricante comprometido, entonces el

monitoreo de DNS con

Cisco Umbrella ayudará, si estamos hablando de descargar un software

falso , el análisis de anomalías en telemetría con

Cisco Stealthwatch puede ayudar. Lo más importante es incluir esta amenaza en la lista de las relevantes en 2019.

Próximo TLS 1.3

Todos han oído hablar del protocolo TLS, cuyo predecesor fue el protocolo SSL. Más recientemente, en agosto de 2018, se publicó la recomendación RFC 8446, que identificó una nueva versión 1.3. Las ventajas de la nueva versión incluyen mayor velocidad y fuerza criptográfica. Al mismo tiempo, se eliminaron las vulnerabilidades de la versión anterior y se agregaron nuevas funciones útiles. Hoy, TLS 1.3 admite muchos navegadores populares y bibliotecas criptográficas (por ejemplo, Chrome, Firefox, OpenSSL). Todo parece estar bien, pero por desgracia. El retraso en la adopción de TLS 1.3 se debió, entre otras cosas, al hecho de que esta versión del protocolo no permite que se inspeccione el tráfico utilizando dispositivos intermedios (NGFW, IDS, proxies, etc.), lo cual es necesario para muchos servicios corporativos de ciberseguridad. Varias compañías en el proceso de discutir TLS 1.3 propusieron incluir un protocolo de intercambio de claves más débil, pero todas estas propuestas fueron rechazadas para garantizar la confidencialidad en Internet y proteger contra la interferencia del gobierno en la libertad de comunicación. Con el uso activo de TLS 1.3, la incapacidad para inspeccionarlo se volverá muy aguda y los primeros problemas pueden comenzar a partir de 2019.

Qué responderá Cisco : no planeamos obstaculizar el progreso y poner palos en las ruedas cuando presentamos la nueva versión de TLS (especialmente porque nosotros mismos la estamos implementando en nuestras soluciones), pero le aconsejamos que piense si necesita cambiar a ella en su infraestructura si TLS 1.2 no está pirateado y aún no está prohibido? Pero, tarde o temprano, tal transición ocurrirá, y los expertos en seguridad de la información se enfrentarán a la pregunta completa: ¿cómo monitorear el tráfico que no se puede monitorear? La respuesta puede ser una tecnología similar al

Análisis de tráfico cifrado desarrollado por nosotros, que le permite comprender sin cifrado y descifrado qué hay dentro del tráfico cifrado (pero sin acceso al contenido en sí).

Cifrado de tráfico

Hablando de cifrado ... En nuestro

informe anual sobre ciberseguridad (

Informe anual de ciberseguridad de Cisco 2018), notamos que el 55% del tráfico web global en el último año se transmitió en forma cifrada, que es un 12% más que el año pasado, y la cantidad de programas maliciosos utilizando cifrado triplicado. Gartner en una de sus predicciones predijo que en el año del Yellow Earth Pig (sí, este es el año 2019) ya se cifrará el 80% de todo el tráfico web. ¿Y qué hacer en tal situación? ¿Especialmente si el tráfico se encripta usando TLS 1.3 descrito anteriormente?

Qué responderá Cisco : nosotros, en nuestra propia infraestructura, también encontramos este problema y hemos desarrollado una serie de recomendaciones que estamos listos para compartir con usted. En primer lugar, no descarte los dispositivos intermedios (por ejemplo,

Cisco NGFW o

Cisco WSA ) que pueden terminar túneles e inspeccionar el tráfico descifrado (al menos hasta TLS 1.3). Si se teme que el dispositivo de seguridad de la red “disminuya” su rendimiento, puede asignar la función de terminar el tráfico encriptado a un dispositivo externo, por ejemplo, Radware Alteon. Al no poder analizar el canal encriptado, no se desespere. Puede utilizar tecnologías de aprendizaje automático que penetran el tráfico cifrado sin descifrarlo (por ejemplo,

Cisco ETA ), o detectar la interacción con servidores de comando u otros recursos maliciosos en Internet. En la cartera de Cisco,

Cisco Umbrella ayudará a resolver este problema. Finalmente, no olvide que hay un lugar donde incluso el tráfico encriptado ya está descifrado, estos son dispositivos finales, estaciones de trabajo y servidores, en los que puede (y necesita) instalar las características de seguridad apropiadas. Pero un antivirus convencional no funcionará aquí: necesita algo más moderno que una solución desarrollada a fines de los años 80. En Cisco, esta solución se llama

Cisco AMP para Endpoints y la usamos nosotros mismos en nuestras computadoras portátiles (no todos los desarrolladores de seguridad pueden presumir de esto), pero usted, por supuesto, también puede usar otras soluciones EDR (Endpoint Detection & Response).

Ataques sin archivos

Las tecnologías de protección antivirus aparecieron a fines de los años 80 y desde entonces, en su mayor parte, no han cambiado mucho. Existe un programa malicioso, es estudiado por analistas de virus, desarrolla una firma y equipa sus productos. Hay una firma: se está detectando el malware. Sin firma, no capturado. Una de las tareas de los atacantes es pasar desapercibida el mayor tiempo posible, y para ello continúan jugando activamente con el gato y el ratón con los guardias de seguridad. Algunos fortalecen su competencia para detectar actividades maliciosas y anormales, mientras que otros aumentan su potencial para permanecer invisibles durante el mayor tiempo posible. Una de las tendencias crecientes sigue siendo el uso de ataques sin archivos que explotan activamente los comandos integrados en el sistema operativo y PowerShell, haciéndose pasar por usuarios legítimos de la computadora.

Lo que Cisco responderá : dado que solo estamos hablando de dispositivos terminales, tenemos dos soluciones que están destinadas a proteger y controlar ataques sin archivos:

Cisco AMP para puntos finales y Cisco AnyConnect. La primera solución pertenece a la clase EDR y le permite realizar un inventario de software, incluido un análisis de sus vulnerabilidades, bloquear exploits, incluidos los que se inician en la memoria, analizar la actividad a través de indicadores de compromiso (COI) constantemente actualizados, así como realizar una investigación y buscar amenazas (búsqueda de amenazas ) Cisco AnyConnect con NVM (Módulo de visibilidad de red) integrado le permite recopilar datos de actividad en el host en formato adaptado a Netflow para correlacionarlo con los datos recibidos en la capa de red de

Cisco Stealthwatch . Además, Cisco Umbrella proporcionará un nivel adicional de protección, que monitorea las comunicaciones con los servidores de comandos de malware, incluidos los que no tienen archivos.

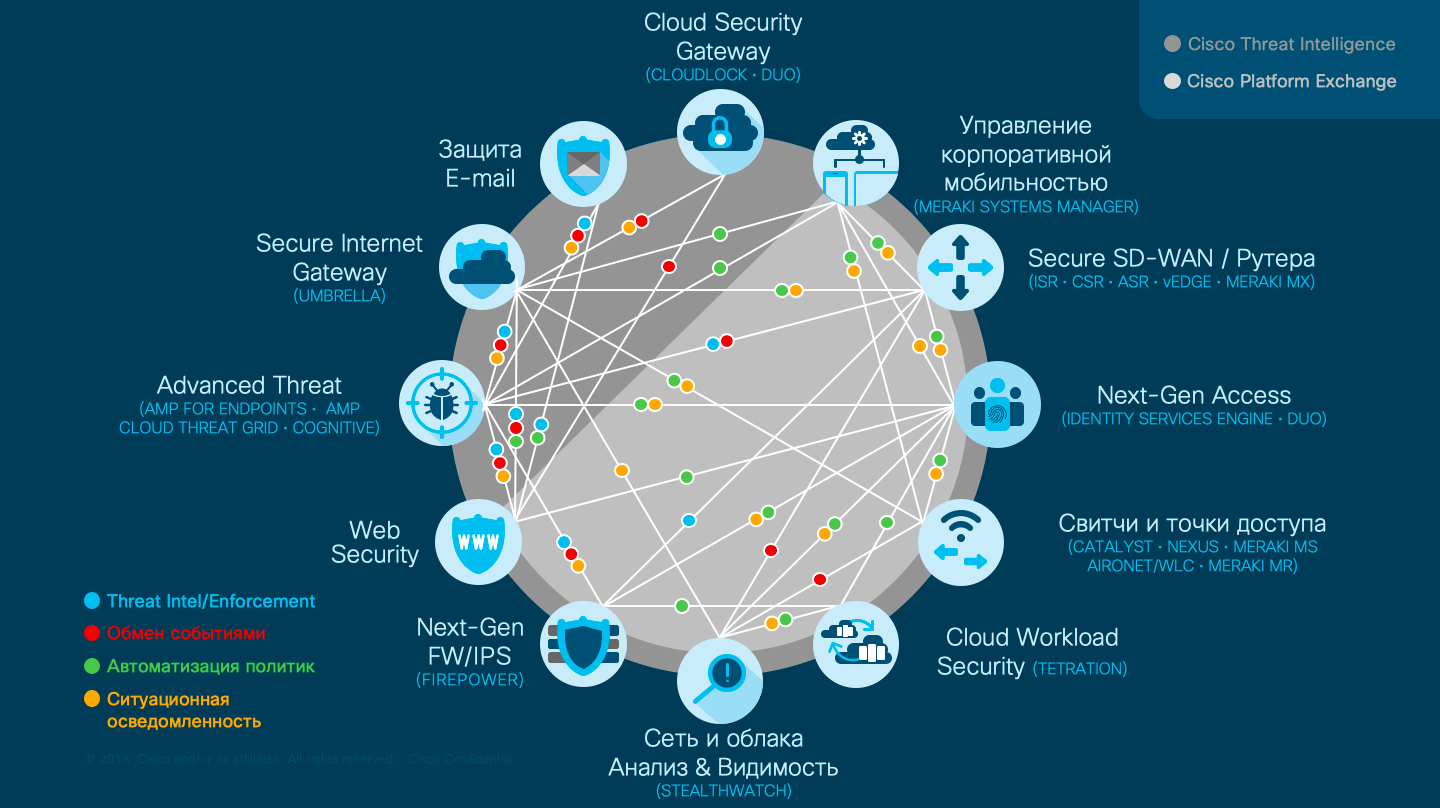

Integración, automatización y API

La integración de Cisco AnyConnect con Cisco Stealthwatch no es un capricho del fabricante, sino una necesidad urgente, que está dictada por el cambiante panorama de amenazas y la aparición de ataques de múltiples vectores que penetran en las redes corporativas y departamentales de muchas maneras diferentes, a través de vulnerabilidades de portales web, unidades flash lanzadas, ataques de agujeros de agua, a través de personas vulnerables. Wi-Fi traído por una computadora portátil infectada de un gerente o contratista, etc. Ni una sola solución a la seguridad de la información por sí sola puede hacer frente a las amenazas modernas. Es demasiado largo y poco confiable esperar a que el consumidor comience a integrar los productos de seguridad de la información adquiridos entre ellos. Debemos tomar el proceso en nuestras propias manos. Según las estadísticas de Cisco, muchas compañías usan varias docenas de características de seguridad diferentes que no saben cómo interactuar entre sí, mientras crean una sensación de falsa seguridad. El tiempo promedio para la no detección de actividad maliciosa dentro de la red hoy es de aproximadamente 200 días. Y todo porque los medios de protección funcionan como los estados en los Balcanes, cada uno independientemente del otro (no es casualidad que aparezca el término "Balcanización de Internet", como sinónimo de crear segmentos nacionales de Internet). Pero la situación cambiará, lo que ya se puede ver en el ejemplo del mismo Cisco y sus iniciativas

pxGrid , ACI,

Cisco Security Technology Alliance , que reúnen a doscientas empresas de desarrollo, unidas para resistir los ataques cada vez más complejos y acelerados.

Qué responderá Cisco : nuestra respuesta es la automatización y las API que impregnan todos nuestros productos para combinarlos en un solo sistema de seguridad y aprovechar este efecto sinérgico, que le permite acelerar el proceso de detección de amenazas de un par de cientos de días a 4 horas y media. Esto se logra mediante el intercambio de datos sobre amenazas, la automatización de la generación de firmas, el acceso desde fuentes externas de indicadores de compromiso, la transferencia de comandos entre herramientas de seguridad, etc.

El aumento en el uso de inteligencia artificial en ambos lados de las barricadas

La inteligencia artificial es bombo. A diferencia del aprendizaje automático, que ya se está convirtiendo en la norma, y no es una excepción a la seguridad de la información. Automatización de tareas rutinarias, aceleración de procesos lentos, reemplazo de personal ya calificado. Estos son solo algunos de los beneficios de utilizar el aprendizaje automático en la seguridad de la información. Hoy en día, se puede usar para detectar códigos maliciosos y dominios maliciosos y direcciones IP de Internet, ataques de phishing y vulnerabilidades, crear conciencia e identificar a los iniciados. Pero la inteligencia artificial se usa no solo para el bien, sino también en detrimento. Fue elegido por los atacantes que utilizan el aprendizaje automático para buscar vulnerabilidades e implementar ataques de phishing, evitar biometría y crear perfiles falsos en las redes sociales, crear malware, seleccionar contraseñas y omitir el mecanismo CAPTCHA. En 2018, se presentaron proyectos muy interesantes sobre la creación de huellas dactilares maestras falsas, la síntesis de voz, el cambio de rostros en las imágenes de video, la sincronización de los movimientos de los labios con el discurso sintetizado superpuesto a la imagen de otra persona en la transmisión de video. No tengo dudas de que los atacantes también los adoptarán rápidamente, lo que en 2019 planteará una serie de nuevas preguntas para los expertos en seguridad de la información sobre la lucha contra el uso malicioso de la IA.

Qué responderá Cisco : Continuaremos nuestros

esfuerzos para desarrollar nuevos y mejorar

los mecanismos de aprendizaje automático

existentes en nuestros productos de ciberseguridad.

Estos modelos ya están integrados en

Cisco AMP para Endpoints ,

Stealthwatch ,

CloudLock ,

Umbrella ,

Cognitive Threat Analytics y esta lista solo se expandirá. Mientras tanto, podemos ofrecerle que visite

nuestro sitio dedicado al uso de inteligencia artificial en las soluciones de Cisco.

Autenticación multifactor

¿Cuántos factores de autenticación puedes nombrar? Uno, dos, tres? ¿Y si lo piensas? Aquí hay una breve lista de lo que puede identificarlo:

- Algo que sabes (sí, esta es una contraseña clásica)

- Algo que tienes (sí, esto es una ficha)

- Algo que posees (sí, es biometría)

- Algo que haces

- Algo que perdiste

- Algo que olvidaste

- Algo que encontraste

- Algo que tu y donde viste

- Algo donde estabas

- Algo que creaste

- Algo que destruiste

- Algo que o lo que sacrificaste

- Algo que robaste.

De hecho, las contraseñas antiguas, la más popular de las cuales en los últimos cinco años ha sido 123456, se están convirtiendo en cosa del pasado y están siendo reemplazadas por autenticación de dos y múltiples factores, lo que puede aumentar significativamente la seguridad del acceso del usuario a diversos servicios y datos, corporativos y personales, almacenado dentro de los centros de datos corporativos y más allá, en las nubes. Y ya estamos acostumbrados a usar la entrada a servicios externos a través de Facebook o Yandex, nos acostumbraremos a usar la autenticación de dos factores y luego la de múltiples factores. Creo que en 2019 se producirá un cierto cambio de conciencia y muchos guardias de seguridad pensarán en cómo reemplazar las contraseñas poco confiables. Y sí, es poco probable que la biometría se convierta en un reemplazo debido a su alto costo en comparación con otros métodos de autenticación multifactor y la falta de desarrollo de un modelo de amenaza para él.Qué responderá Cisco : en 2018, compramos Duo , el líder en el mercado de autenticación multifactor, que lanzaremos en el mercado ruso.Centro de datos

Todos están abandonando gradualmente el perímetro, dejando las nubes e introduciendo gradualmente BYOD. A nadie le importa si su red está pirateada o no (bueno, o casi nadie). Pero si ha filtrado datos, está mezclado con suciedad, los reguladores acudirán a usted, lo enjuagarán en los medios de comunicación, acusándolos de incapacidad para cuidar a clientes y empleados. ¿Alguna vez te has preguntado cuántas personas sufrieron filtraciones de sus datos personales y de identificación? Me permití hacer una lista corta y un poco de sorpresa me sorprendió la cantidad de datos que se filtraron a Internet (en millones de entradas):- Exactis - 340

- Facebook - 50

- Equifax - 145

- Starwood - 500

- Yahoo — 3000

- Under Armor — 150

- Adult FriendFinder — 412

- MySpace — 164

- Ebay — 145

- Target — 110

- Heartland Payment Systems — 130

- LinkedIn — 117

- Rambler — 98

- TJX — 94

- AOL — 92

- Quora — 100

- VK — 100

- Deep Root Analytics — 198

- JP Morgan Chase — 78

- Mail.ru — 25

- Anthem — 80

- Dailymotion — 85

- Uber — 57

- Tumblr — 65

- Dropbox — 68

- Home Depot — 56

- Adobe — 38

- Sony PSN — 77

- RSA Security — 40.

Me da miedo suponer, pero creo que más de la mitad de Internet se ha separado de sus datos (el mío, por cierto, también estuvo allí más de una vez). Tenga en cuenta que el número de incidentes en los que la fuga excede los diez millones de registros ya no se mide en unidades o incluso en decenas. Y la situación se agravará. Estamos demasiado obsesionados con la protección del perímetro, olvidando que la seguridad se ha centrado en los datos en lugar del perímetro. Y esto no es solo una cuestión de incidentes de datos, sino también un aumento en la carga regulatoria asociada con la protección de datos. GDPR, grandes datos de usuarios (este es el tema del nuevo proyecto de ley), enmiendas a la Ley Federal-152 y otros esperan a los rusos el próximo año con los brazos abiertos. ¿Qué responderá Cisco?: no vendemos proyectos para cumplir con los requisitos de la ley (aunque en Europa tenemos muchos proyectos en GDPR). Y no tenemos los medios de clasificación de datos o control de fugas (DLP). Pero tenemos una rica experiencia en la construcción de sistemas de ciberseguridad corporativa, que hemos acumulado en el proyecto Cisco SAFE , un conjunto de recomendaciones prácticas para proteger varias secciones de una red corporativa o departamental. No se trata solo del perímetro , sino del centro de datos, la nube, Wi-Fi, comunicaciones unificadas, redes industriales, etc. Solo la protección de todos los componentes protegerá los datos contra fugas, al tiempo que cumple con los requisitos de la ley.

¿Qué responderá Cisco?: no vendemos proyectos para cumplir con los requisitos de la ley (aunque en Europa tenemos muchos proyectos en GDPR). Y no tenemos los medios de clasificación de datos o control de fugas (DLP). Pero tenemos una rica experiencia en la construcción de sistemas de ciberseguridad corporativa, que hemos acumulado en el proyecto Cisco SAFE , un conjunto de recomendaciones prácticas para proteger varias secciones de una red corporativa o departamental. No se trata solo del perímetro , sino del centro de datos, la nube, Wi-Fi, comunicaciones unificadas, redes industriales, etc. Solo la protección de todos los componentes protegerá los datos contra fugas, al tiempo que cumple con los requisitos de la ley.Usando redes 5G como cabeza de puente para ataques

En los Estados Unidos, varias ciudades anunciaron que prácticamente han cubierto su territorio con redes de 5a generación (5G), que le permiten trabajar en Internet a velocidades de hasta 10 Gb / s. Esto eliminará el "intermediario" en la cara del enrutador, que hoy acumula la mayoría de las conexiones. En las redes 5G, la situación puede cambiar, lo que aumentará significativamente el área de ataque y hará que los ataques en Internet sean más generalizados. Como, de hecho, el uso de Internet de las cosas como trampolín para los ataques (creo que la reencarnación 5G de Mirai está a la vuelta de la esquina), lo que puede aumentar significativamente el poder de los ataques DDoS. Para

Pero en Rusia, la introducción de 5G se pospuso hasta finales de 2021. ¿Cuál es entonces la tendencia para el año del cerdo amarillo? Sí, aquí tienes razón.

Solo quería demostrar mi conocimiento. Para Rusia, nuestras recomendaciones y soluciones para proteger las redes de nueva generación aún no son relevantes. Pero, al menos, vale la pena recordar esta oportunidad.Cibernético

Ya estás cansado de leer mi obra sobre lo que nos espera a todos en 2019, así que lo completaré. Y me gustaría terminar con la última observación, que ya se está convirtiendo en una tendencia, que solo se intensificará el próximo año. Estamos hablando de cursos cibernéticos, que le permiten verificar las debilidades en un proceso particular para garantizar la seguridad cibernética y hacer un plan para su eliminación. A diferencia de los cursos autorizados que proporcionan conocimientos y capacitaciones que le permiten desarrollar habilidades muy específicas para trabajar con ciertos productos, los ejercicios cibernéticos le permiten simular diversas situaciones similares a lo que podría suceder en la realidad (búsqueda de rastros de una amenaza, filtración de información sobre un incidente en Medios, unidad flash lanzada con código malicioso, etc.) y resuelva métodos para detenerlos. Por lo general, en el marco de tales órdenes cibernéticas,Todos los puntos débiles se encuentran tanto en los procesos descritos en papel como en las habilidades adquiridas de trabajar con productos específicos, que no siempre son aplicables en la vida real.En 2018, las órdenes cibernéticas se hicieron muy populares tanto a nivel corporativo, estatal como interestatal. Por casualidad conduje o participé en un par de docenas de órdenes cibernéticas y puedo decir con seguridad que esto se está convirtiendo en una tendencia para los servicios de seguridad de la información corporativa, que ponen a prueba las habilidades de sus especialistas para resistir varios incidentes y situaciones de emergencia.Qué responderá Cisco : esta tendencia en Rusia se está volviendo así sin nuestra ayuda. Comenzamos los primeros pedidos cibernéticos de Cisco Cyber Range hace unos años, cuando realizamos varias sesiones gratuitas para nuestros clientes en Moscú Cisco Connect durante dos días. Luego, repetimos el éxito de Cyber Range y queremos volver a realizar estos pedidos cibernéticos en abril, como parte de Cisco Connecten moscú Es cierto que en Cisco Connect estamos llevando a cabo una versión ligera, reducida a 4 horas de trabajo práctico intensivo. En realidad, ofrecemos órdenes cibernéticas de tres o cinco días, en las que desarrollamos la habilidad de lidiar con cientos de diversos escenarios de ataque actualizados regularmente que hemos tomado de la vida real. Además de Cyber Range, comenzamos activamente a realizar pedidos cibernéticos de Cisco Threat Hunting Workshop de un día en nuestra oficina, donde los participantes intentan encontrar rastros de varias amenazas (puede consultar la fecha de los próximos pedidos cibernéticos con su gerente de Cisco). Además, tenemos una serie de otros pedidos cibernéticos en línea disponibles para nuestros socios y clientes en el servicio de demostración interactiva Cisco dCloud .¡Aquí hay una lista de tendencias de las que nos gustaría hablar y que, en nuestra opinión, nos espera a todos en 2019! Feliz año nuevo