Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3Lección 16: "Ataques de canal lateral"

Parte 1 /

Parte 2 /

Parte 3Lección 17: "Autenticación de usuario"

Parte 1 /

Parte 2 /

Parte 3Lección 18: "Navegación privada en Internet"

Parte 1 /

Parte 2 /

Parte 3Lección 19: "Redes anónimas"

Parte 1 /

Parte 2 /

Parte 3Lección 20: "Seguridad del teléfono móvil"

Parte 1 /

Parte 2 /

Parte 3Lección 21: “Datos de seguimiento”

Parte 1 /

Parte 2 /

Parte 3 Lección 22: "MIT de seguridad de la información"

Parte 1 /

Parte 2 /

Parte 3Entonces, este fue el prefacio al hecho de que tenemos un equipo de solo cuatro personas en una institución muy grande con un montón de dispositivos. Por lo tanto, la federación de la que habló Mark es realmente necesaria para al menos tratar de garantizar la seguridad de una red de este tamaño.

Nos comunicamos con las personas y les ayudamos en el campus. Nuestra cartera consta de servicios de consultoría, servicios que presentamos a la comunidad y herramientas que utilizamos. Los servicios que brindamos son bastante diversos.

Informe de abuso: publicamos informes de abuso en línea. Por lo general, estas son respuestas a las quejas del mundo exterior, la gran mayoría de las cuales se relacionan con la creación de nodos Tor en la red universitaria. Los tenemos, ¿qué más puedo decir? (Risa de la audiencia).

Protección de punto final Tenemos algunas herramientas y productos que instalamos en computadoras "grandes", si lo desea, puede usarlas para trabajar. Si usted es parte del dominio MIT, que en su mayor parte es un recurso administrativo, estos productos se instalarán automáticamente en su computadora.

La protección de red, o protección de red, es una caja de herramientas ubicada en toda la red mit.net y en sus límites. Detectan anomalías o recopilan datos de flujo de tráfico para su análisis. El análisis de datos nos ayuda a comparar, reunir todas estas cosas e intentar obtener información útil.

Forense: informática forense, hablaremos de ello en un segundo.

La identificación de riesgos, o identificación de riesgos, es principalmente herramientas de detección y evaluación de redes como Nessus. Esto incluye cosas que buscan PII: información de identificación personal, porque, mientras estamos en Massachusetts, debemos asegurarnos de que se cumplan las nuevas reglas de la ley básica del estado 201 CMR 17.00. Requieren que las instituciones o compañías que almacenan o usan información personal sobre los residentes de Massachusetts desarrollen un plan de protección de información personal y verifiquen regularmente su efectividad. Por lo tanto, debemos determinar en qué parte de nuestra red se encuentra la información personal de los usuarios.

Alcance / Conciencia / Entrenamiento - informando y entrenando, acabo de hablar sobre esto.

Las necesidades de cumplimiento son principalmente un sistema PCI DSS. PCI, la industria de tarjetas de pago que tiene DSS, es un estándar de seguridad de datos. Lo creas o no, el Instituto de Tecnología de Massachusetts vende tarjetas de crédito. Tenemos varios proveedores de estos instrumentos de pago en el campus, y deberíamos poder asegurarnos de que su infraestructura sea compatible con PCI DSS. Por lo tanto, la gestión de la seguridad y el cumplimiento de la seguridad para satisfacer estas necesidades también es parte del trabajo de nuestro equipo.

PCI 3.0, que es la sexta actualización importante del estándar, entra en vigencia el 1 de enero, por lo que estamos en el proceso de garantizar que cumpla con toda nuestra infraestructura.

Informes / Métricas / Alertas, informes, proporcionar indicadores y emitir alertas, también pertenecen al alcance de nuestro trabajo.

En la siguiente diapositiva se muestran varios productos para proteger los puntos finales. Un águila parece estar representada arriba. Existe una herramienta llamada CrowdStrike, que actualmente se está probando en nuestro departamento de IS&T. Principalmente rastrea el comportamiento anormal en términos de una llamada al sistema.

Por ejemplo, si usa MS Word, y el programa de repente comienza a hacer algo que no debería hacer, por ejemplo, intentar leer la base de datos de la cuenta del sistema o un montón de contraseñas, CrowdStrike advierte sobre esto y lanza una bandera de alarma. Esta es una herramienta en la nube, de la que hablaremos más adelante. Todos estos datos se envían a la consola central, y si las computadoras intentan hacer algo malicioso, como lo demuestra la perspectiva del comportamiento heurístico, reciben una señal de alerta.

GPO - Objetos de política de grupo, este es un sistema que implementa políticas de seguridad de grupo. S: estos son todo tipo de programas de Sophos para proteger contra aplicaciones maliciosas, antivirus, todo lo que esperamos obtener al comprar productos para proteger el punto final.

PGP cifra su disco duro para los sistemas del campus que contienen datos confidenciales.

Algunas de estas herramientas están siendo reemplazadas por otras más avanzadas. La industria se está moviendo cada vez más hacia políticas neutrales para los proveedores que utilizan soluciones como BitLocker para Windows o FileVault para Mac, por lo que también estamos explorando estas opciones. Casper gestiona principalmente las políticas de seguridad de las computadoras Mac OS.

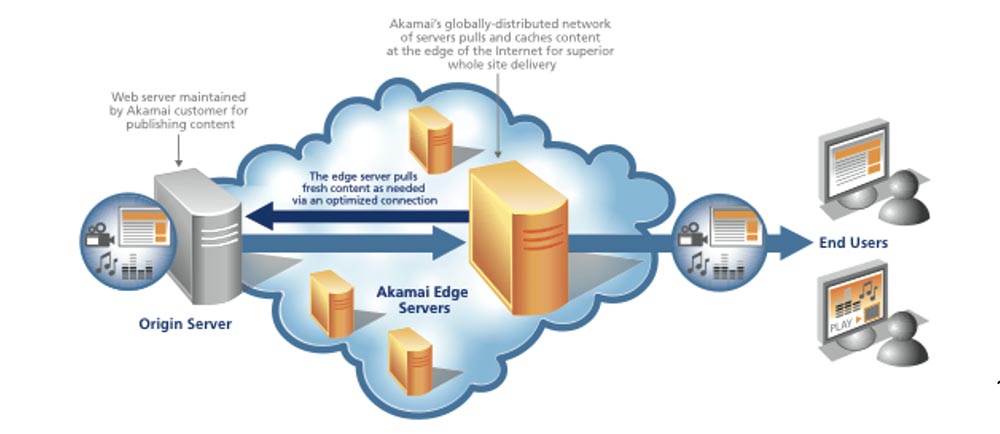

En cuanto a la seguridad de la red, estamos trabajando con Akamai en esta área: es una empresa que en realidad dejó MTI, muchos de nuestros graduados trabajan en ella. Proporcionan muy buen mantenimiento, por lo que aprovechamos los muchos servicios que brindan.

Más adelante hablaremos de ellos con suficiente detalle.

TippingPoint es un identificador de riesgo, sistema de detección de intrusos. Como dije, algunas de estas herramientas se mejoran constantemente, y TippingPoint sirve como ejemplo. Gracias a él, tenemos un sistema de prevención de intrusiones en nuestra frontera. De hecho, no los prevenimos, sino que simplemente los detectamos. No bloqueamos nada en el borde de la red MIT, usando algunas reglas anti-spoofing muy simples y generalizadas.

Stealth Watch es una herramienta que genera datos de NetFlow o, más correctamente, recopila datos de NetFlow. Utilizamos dispositivos Cisco, pero todos los dispositivos de red muestran algunos detalles, los metadatos de las transmisiones que envían, el puerto de origen, el puerto de destino, la dirección IP de origen, la dirección IP final, el protocolo, etc. StealthWatch recopila estos datos, realiza un análisis de seguridad básico y también proporciona una API que podemos usar para hacer cosas más inteligentes.

RSA Security Analytics es otra herramienta que actúa de muchas maneras como un identificador de esteroides. Realiza una captura completa de paquetes, por lo que puede ver su contenido si está marcado con una bandera roja.

En el área de identificación de riesgos, Nessus es un tipo de herramienta de evaluación de vulnerabilidad de facto. Por lo general, lo usamos a pedido, no lo implementamos como un todo en un subdominio de la red 18/8. Pero si obtenemos algunos complementos DLC para el software del campus, entonces usamos Nessus para evaluar sus vulnerabilidades.

Shodan se llama un motor de búsqueda por computadora. Básicamente, escanea Internet en su conjunto y proporciona muchos datos útiles sobre su seguridad. Tenemos una suscripción a este "motor", para que podamos utilizar esta información.

Identity Finder es una herramienta que utilizamos en lugares donde hay PII, información personal confidencial, para cumplir con las reglas para la protección de los datos de registro y simplemente asegurarnos de que sepamos dónde están los datos importantes.

La informática forense es un asunto que hacemos de vez en cuando ... No puedo encontrar las palabras correctas, porque no lo hacemos con regularidad, a veces tales investigaciones toman mucho tiempo, a veces no mucho. Para esto, también tenemos un conjunto de herramientas.

EnCase es una herramienta que nos permite tomar imágenes de disco y usarlas para ver el contenido del HDD.

FTK, o Forensic Tool Kit: un conjunto de herramientas para realizar investigaciones en el campo de la informática forense. A menudo nos contactan cuando es necesario tomar imágenes de disco cuando consideramos casos disputados de confirmación de propiedad intelectual o en algunos otros casos que son considerados por OGC, la oficina del Asesor General. Tenemos todas las herramientas necesarias para esto. Honestamente, este no es un trabajo permanente, aparece periódicamente.

Entonces, ¿cómo recopilamos todos estos datos juntos? Mark mencionó la correlación. Para garantizar la gestión del sistema, procesamos registros del sistema. Verá que tenemos registros de NetFlow, algunos registros de DHCP, registros de identificadores y registros de Touchstone.

Splunk es una herramienta que realiza la mayor parte del trabajo de correlación y recibe datos que no están necesariamente normalizados, los normaliza y nos permite comparar datos de varias fuentes para obtener más "inteligencia". Por lo tanto, puede mostrar una página en la que se registrarán todos sus inicios de sesión y aplicar GeoIP a esta para mostrar también las ubicaciones de inicio de sesión.

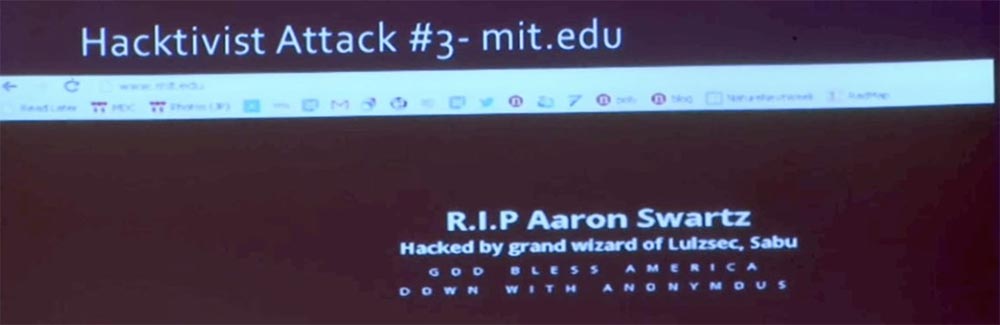

Hablemos de ataques y cosas más interesantes que el software que usamos. Primero, hablaremos sobre los ataques de denegación de servicio más comunes en los últimos años. También hablaremos sobre ataques específicos que ocurrieron como resultado de la tragedia de Aaron Schwartz hace varios años, también están asociados con ataques DoS distribuidos.

Ahora te mostraré el DoS Primer. El primer ataque DoS está dirigido a la letra A de la Tría de Seguridad Informática de la CIA. CIA es una abreviatura compuesta de Confidencialidad - confidencialidad, Integridad - integridad y Disponibilidad - accesibilidad. Por lo tanto, el ataque DoS está dirigido principalmente a la accesibilidad, la disponibilidad. Un atacante quiere deshabilitar un recurso para que los usuarios legítimos no puedan usarlo.

Podría ser un deterioro de la página. Es muy simple, ¿verdad? El graffiti digital simplemente arruinará la página para que nadie pueda verla. Esto puede ser un consumo de recursos gigantesco, donde el ataque consume toda la potencia informática del sistema y todo el ancho de banda de la red. Este ataque puede ser realizado por una persona, pero es probable que el hacker invite a amigos a organizar una fiesta DDoS completa, es decir, un ataque distribuido de denegación de servicio.

Las tendencias actuales de DDoS se enumeran en el informe de Arbor Network. Esta es una extensión de la superficie de ataque, y la motivación más común es el hacktivismo, representa hasta el 40% de tales ataques, la motivación de otro 39% sigue siendo desconocida. La intensidad de los ataques, al menos el año pasado, alcanzó los 100 Gb / s. En 2012, se produjo un ataque contra la organización Spamhaus, que alcanzó una intensidad de 300 Gb / s.

Los ataques DDoS se vuelven más largos. Entonces, la operación de hackers Abibal, dirigida contra el sector financiero de los Estados Unidos, duró varios meses, aumentando periódicamente la intensidad a 65 Gbit / s. Escuché sobre esto, y puedes encontrar confirmación en Google de que este ataque duró casi constantemente y no se pudo detener. Más adelante hablaremos sobre cómo lo hicieron.

Pero, francamente, 65 Gb / so 100 Gb / s, la diferencia para la víctima no es grande, porque rara vez ningún sistema en el mundo resiste un ataque duradero de esta magnitud, porque simplemente no se puede detener. Recientemente, ha habido un cambio hacia la reflexión y ganar ataques. Estos son ataques para los cuales tomas una pequeña señal de entrada y la conviertes en una gran señal de salida. Esto no es nada nuevo, se remonta al ataque de Pitufo ICMP, donde haría ping a la dirección de transmisión de la red y cada máquina en esa red que responderá al remitente previsto del paquete, que, por supuesto, será falso. Por ejemplo, pretenderé ser Mark y enviaré el paquete a la dirección de transmisión de esta clase. Y todos comenzarán a responder en paquetes a Mark, pensando que él los envió. Mientras tanto, estoy sentado en la esquina y riendo. Así que esto no es nada nuevo, porque leí sobre este método, como estudiante.

Entonces, el siguiente tipo de ataque DDoS es UDP Amplifacation, o UDP Amplification. UDP es un protocolo de grabación y olvido para datagramas de usuario, ¿verdad? Esto no es TCP, es completamente poco confiable y no está enfocado en crear conexiones seguras. Es muy fácil fingir. Lo que vimos durante el año pasado son exploits para mejorar las funciones de tres protocolos: DNS, puerto 53, UDP. Si envía 64 bytes de CUALQUIER solicitud a un servidor mal configurado, generará una respuesta de 512 bytes que devolverá a la víctima del ataque. Esta es una ganancia de 8x, que no está mal para organizar un ataque DoS.

Cuando surgió una tendencia a intensificar los ataques de este tipo, los presenciamos aquí en la red mit.net antes de que se usaran masivamente contra las víctimas en el sector comercial. Vimos un ataque de amplificación de DNS de 12 gigas que impactó significativamente nuestro ancho de banda saliente. Tenemos un rendimiento bastante alto, pero agregar tales cantidades de datos al tráfico legal causó un problema, y Mark y yo nos vimos obligados a resolverlo.

SNMP, que es el protocolo UDP 161 del puerto, es un protocolo de administración muy útil. Le permite manipular datos de forma remota utilizando sentencias get / set. Muchos dispositivos, como las impresoras de red, permiten obtener acceso sin ninguna autenticación. Pero si envía una solicitud de tipo GetBulkRequest de tamaño 64 bytes a un dispositivo que no está configurado correctamente, enviará una respuesta a la víctima, cuyo tamaño puede exceder el tamaño de la solicitud en 1000 veces. Entonces, esto es incluso mejor que la versión anterior.

Como atacante, generalmente elige ataques dirigidos, por lo que hemos sido testigos de ataques masivos en impresoras ubicadas en la red de nuestro campus. Usando una impresora con un agente SNMP abierto, el hacker le envió paquetes, y un aumento de mil veces en la respuesta contaminó toda la red de Internet.

El siguiente es un protocolo de servidor de tiempo o protocolo de tiempo de red NTP. Al usarlo, un servidor configurado incorrectamente responderá a la solicitud "MONLIST". Aquí la base del ataque no será la amplificación, sino la respuesta a la solicitud de Monlist en forma de una lista de 600 clientes NTP recientes. Por lo tanto, una pequeña solicitud de una computadora infectada envía un gran tráfico UDP a la víctima.

Este es un tipo de ataque muy popular, y tuvimos una alteración importante debido a la configuración incorrecta de la lista de monitores NTP. Al final, hicimos algunas cosas para mitigar estos ataques. Entonces, en el lado NTP, deshabilitamos el comando monlist en el servidor NTP, y esto nos permitió "matar" el ataque en su camino. Pero dado que tenemos una institución estatal, hay cosas con las que no tenemos derecho a relacionarnos, por lo tanto, deshabilitamos al monista tanto como las autoridades nos lo permitieron. Al final, simplemente limitamos la velocidad de NTP en el borde de la red MIT para reducir el impacto de los sistemas que nos responden, y durante el año pasado, hemos estado existiendo sin ninguna consecuencia negativa. El límite de velocidad de varios megabits es ciertamente mejor que los gigabytes que enviamos previamente a Internet. Entonces este es un problema solucionable.

Cuidar la seguridad de DNS es un poco más complicado. Comenzamos a usar el servicio Akamai llamado eDNS. La empresa Akamai proporciona este servicio como zonas de alojamiento compartido, por lo que utilizamos su ADN e y dividimos nuestro DNS, nuestro espacio de nombre de dominio del sistema, en 2 niveles. Colocamos en Akamai el nivel externo de la vista externa, y colocamos la vista interna interna en los servidores que siempre sirvieron MIT. Bloqueamos el acceso a las redes internas de tal manera que solo los clientes del MIT podían acceder a nuestros servidores internos, y el resto del mundo quedó bajo el cuidado de Akamai.

La ventaja de eDNS de Akamai es el contenido distribuido en Internet en todo el mundo, una infraestructura de red distribuida geográficamente que ofrece contenido de Asia, Europa, Norteamérica, Oriente y Occidente. Los piratas informáticos no pueden destruir Akamai, por lo que no debemos preocuparnos de que nuestro DNS alguna vez se caiga. Así es como resolvimos este problema.

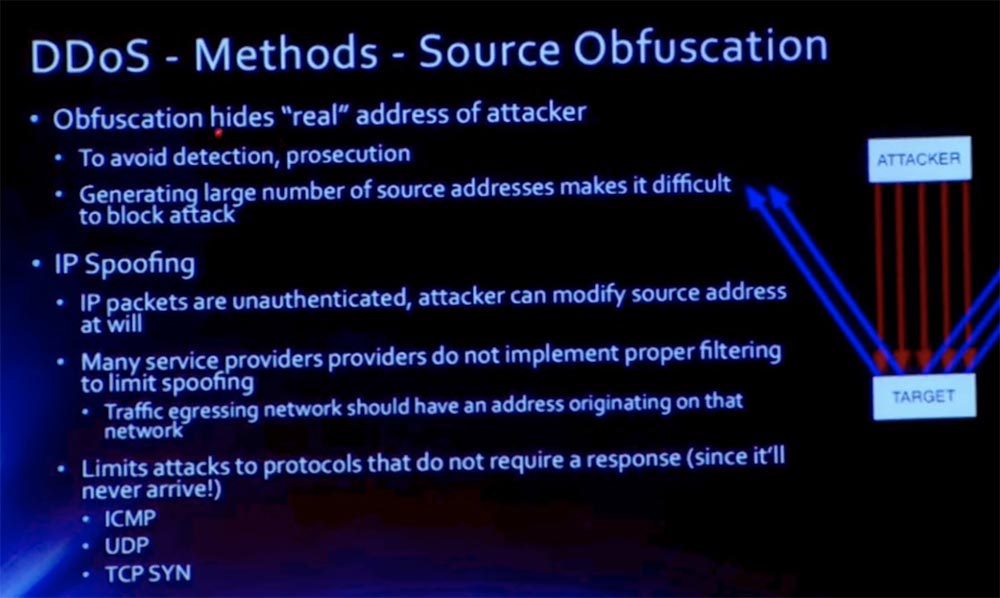

DDoS–. , Source Obfuscation, . , . .

DDoS — – . , .

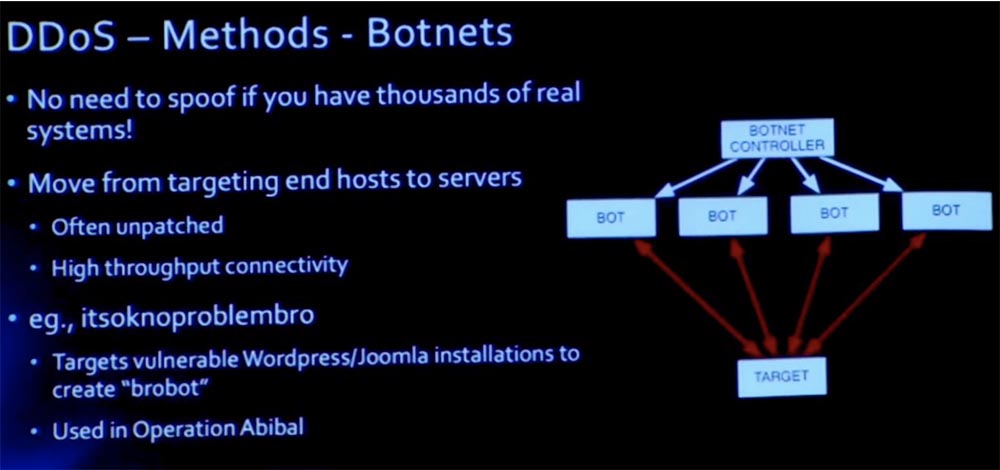

. «itsoknoproblembro» ( , , ) Ababil, . «brobot» Wordpress Joomla.

, , , , . , . , , , TCP SYN-ACK, , HTTP- GET POST.

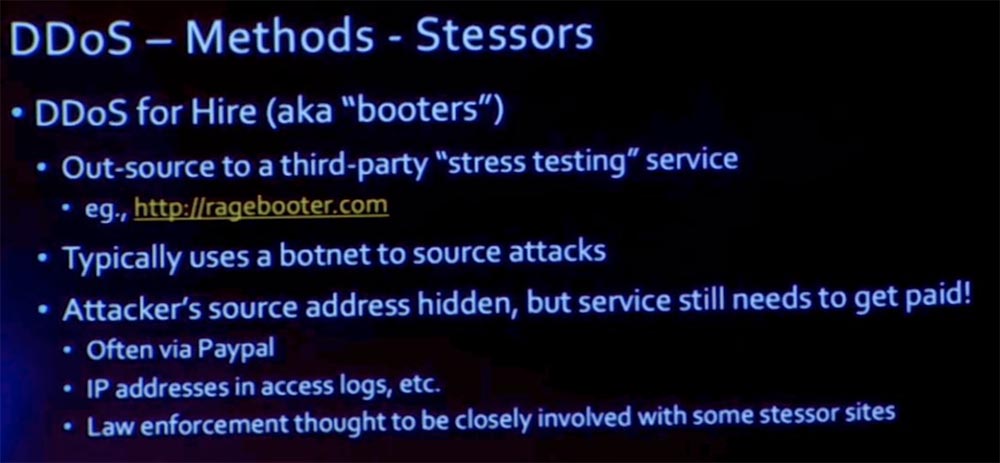

DDoS- . – , .

, -, , Ragebooter. , , DDoS- . , , PayPal.

DDoS-. DNS- , Akamai. .

-, . , , MIT. «» -. , DNS. MIT. MIT Akamai, DNS, Akamai.

, MIT, CDN- Akamai, . - , , MIT Akamai, Akamai , . , , - - Akamai.

, NTP, . , brute-force, . , . , ?

, , ? , , , . ? , , .

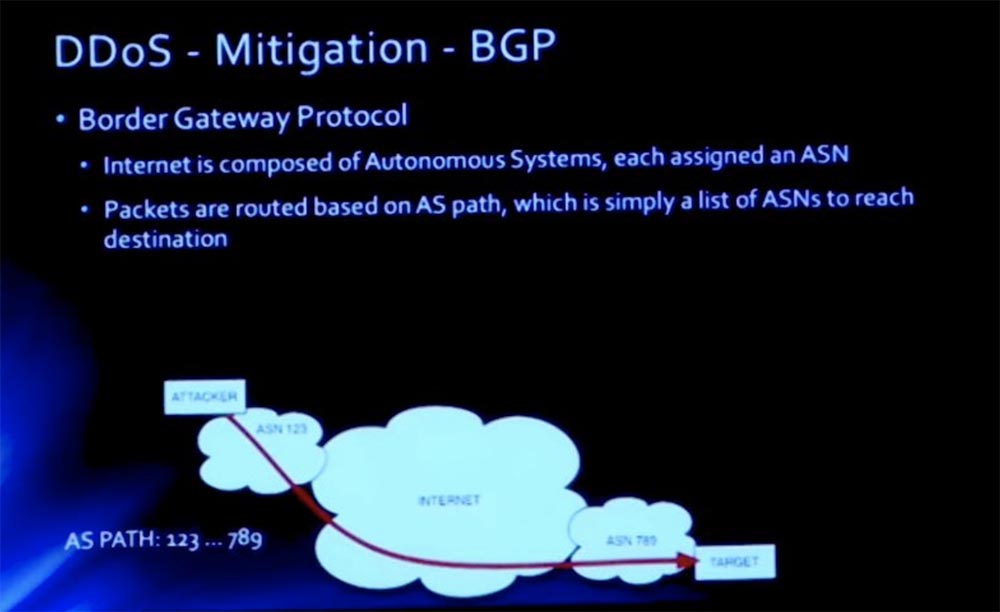

BGP. BGP, , , . , ASN. ASN, BGP , , ASN.

123, . , , 11 , .

, , ASN123, – ASN789. ASE, .

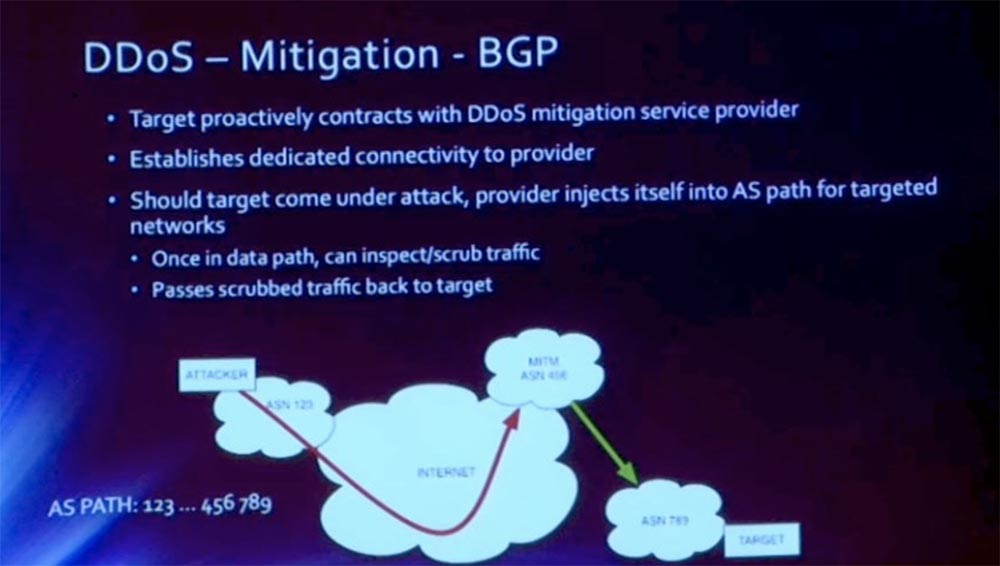

BGP ASN, MIT. ASN456. « », . , 18.1.2.3.0/24 255 MIT , ASN456 .

, . AS Akamai. , .

, «», . , .

, , ?

: MIT, , .

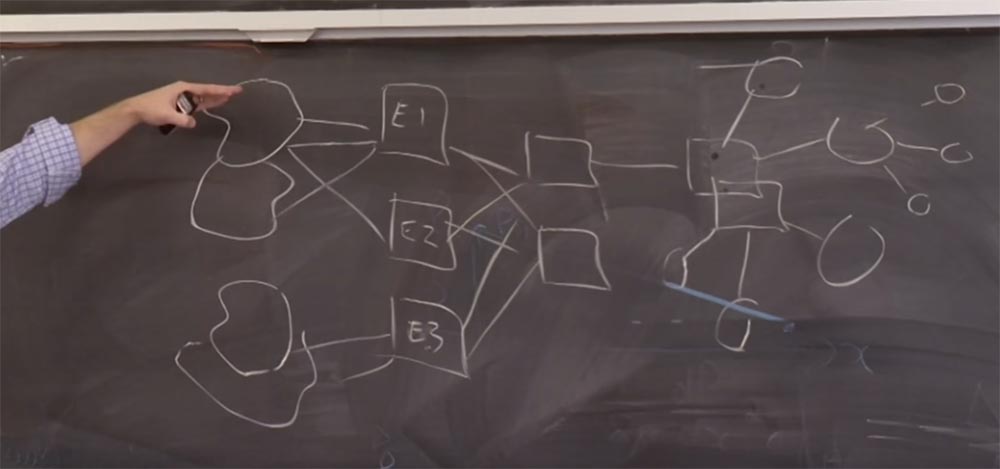

: . MIT : External 1, External 2 External 3. MIT. , , . , 3 E1,2,3, . , . 3, , . .

, , BGP, . – , .

, , , 2 , MIT, . , .

. . , . , .

, E1,2,3, , , « ».

, 100 /, , . , «» . , . mit.net, .

. , , Patriots -. , - , . , .

, , ? . , IP- VPN. , . , .

: , ?

: , , . web.mit.edu. , DNS-. web.mit.edu -, . HTTP- GET/POST, , GET POST. , -, . , , . , , IP-. , , , , , «».

, . , - . , , , Akamai CDN. , MIT web.mit, 18.09.22 . C, , IP- Akamai.

mit.net, .

www.mit web.mit – . -. , . .

, who_is DNS . , « » — « – » – DESTROYED, MA 02139-4307.

, - CloudFlare.

58:30

Curso MIT "Seguridad de sistemas informáticos". 22: « MIT», 3.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta enero de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?