Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3Lección 16: "Ataques de canal lateral"

Parte 1 /

Parte 2 /

Parte 3Lección 17: "Autenticación de usuario"

Parte 1 /

Parte 2 /

Parte 3Lección 18: "Navegación privada en Internet"

Parte 1 /

Parte 2 /

Parte 3Lección 19: "Redes anónimas"

Parte 1 /

Parte 2 /

Parte 3Lección 20: "Seguridad del teléfono móvil"

Parte 1 /

Parte 2 /

Parte 3Lección 21: “Datos de seguimiento”

Parte 1 /

Parte 2 /

Parte 3 Lección 22: "MIT de seguridad de la información"

Parte 1 /

Parte 2 /

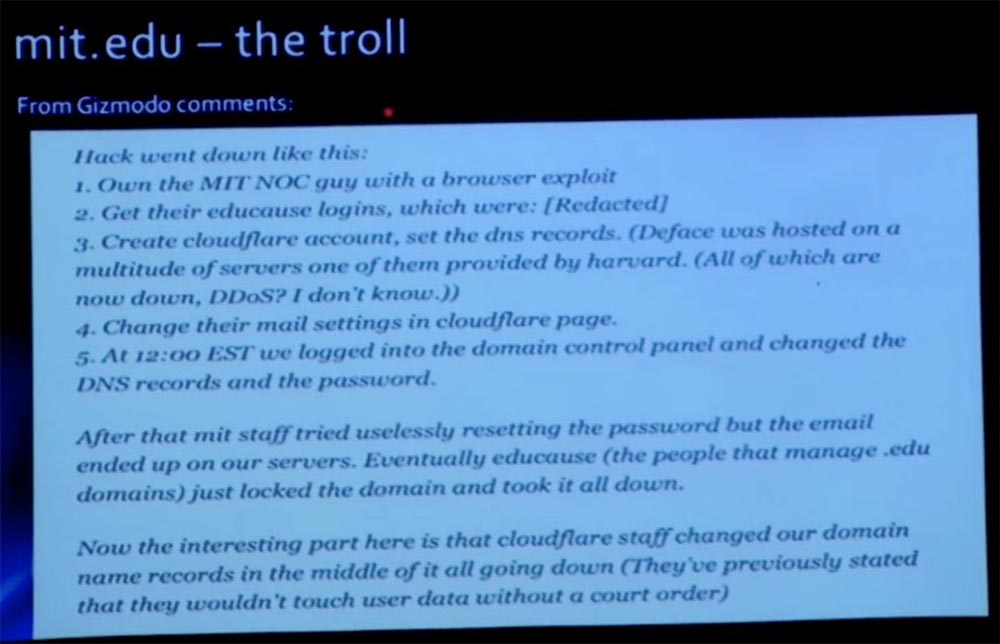

Parte 3La siguiente diapositiva muestra un mensaje de Gizmodo, esto es lo que yo llamo trolling. Desde el lado de los atacantes, parecía un poco evasivo, sin importar cuántos había. Aquí le cuentan a todo el mundo cómo piratearon nuestra red casi el día después de que sucedió.

Sin embargo, tan pronto como nos dimos cuenta de que no habíamos pirateado MIT ni nada en mit.net, pero nuestro registrador, lo contactamos de inmediato, cambiamos nuestros registros y bloqueamos todo. Sin embargo, hubo datos en el DNS durante algún tiempo, algunos de los cuales existen durante horas, por lo que después de tomar medidas, aún observamos cierto flujo de tráfico. Y mientras estábamos tratando de eliminar las consecuencias del ataque, los hackers publicaron en Gizmodo los siguientes comentarios: "Capturaron a un tipo del centro de control de red utilizando un exploit de explorador". Hombre! "Obtuvieron sus inicios de sesión de entrenamiento, que eran bla, bla, bla", y así sucesivamente. Es decir, el vector de ataque era como un tipo del centro de control de red MIT NOC.

Mark juró que no era él. De hecho, no juró, pero explicó que no estaba comprometido de ninguna manera. Por lo tanto, después del incidente, publicamos la verdad sobre cómo se organizó realmente el ataque. Este enlace

www.exploit-db.com/papers/25306 sigue siendo válido si desea leer al respecto. De hecho, los hackers piratearon la cuenta de registrador de nuestro dominio EDUCAUSE. Resulta que cada cuenta DNS ha sido comprometida. No sabemos cuánto tiempo los hackers han tenido estos datos antes de decidir usarlos para atacar el MIT. No hubo culpa de nuestro instituto en lo que sucedió. Más tarde, en 2013, el registrador admitió su error al proporcionar acceso al dominio de nivel superior, y todos tuvimos que cambiar las contraseñas, ya que alrededor de 7000 nombres de dominio mit.edu se vieron comprometidos.

Como resultado, bloqueamos la cuenta de nuestro dominio para que no se pueda cambiar, pero sabe que si marca "bloqueado", lo que impide que las personas actualicen el sistema, esto no es muy bueno. En cualquier caso, arreglaron su sistema. Por lo tanto, no fue nuestra culpa, sin embargo, tal ataque fue interesante en el sentido de que mostró cómo algunos de los principales protocolos de Internet pueden usarse para el ataque.

Entonces, el panorama actual de amenazas consta de dos componentes: ataques sociales y ataques basados en la red. Los ataques sociales pueden caracterizarse por el lema: "¡Si no puedes usar silicio, usa carbono!" En otras palabras, si no pudo penetrar en el hardware de la víctima, piratee al usuario a través de su teclado. Esto es lo que ahora se observa especialmente a menudo.

Basado en mis 20 años de experiencia, puedo decir que los ataques a la red que usan hosts de forma remota no ocurren con frecuencia. Los sistemas informáticos son cada vez más seguros, al menos desde el exterior. Ya sabes, en los viejos tiempos, tal vez hace diez años, Windows, Solaris y Linux se vendieron con todos sus servicios, y dije que brillaban como un árbol de Navidad. Todo estaba incluido, debido a los dos criterios: conveniencia y seguridad: eligieron la conveniencia, querían que el usuario tuviera todo listo de inmediato.

Ahora, creo, hemos encontrado un compromiso razonable. Cuando instala un sistema operativo "nuevo", se inicia un firewall basado en host y no hay servicios públicos. Tenemos cosas como actualizar Windows y actualizar Apple, hay administradores de paquetes en todas las distribuciones de Linux, de modo que el SO "listo para usar", que tiene acceso a Internet, se actualizará con bastante rapidez a la versión actual. Ahora no tiene estas cajas antiguas con servicios antiguos abiertos a todo el mundo.

Entonces, tiendo a los hackers a subir la pila, tal vez al octavo o noveno nivel. Ahora están más preocupados por las personas que por las computadoras. Y están tratando de usar las debilidades o debilidades de una persona, como el miedo, la codicia, la credulidad, la sociabilidad, para aprovechar los derechos de un usuario legítimo y obtener acceso a aplicaciones o acceso privilegiado al sistema. En lugar de usar hosts, ellos usan personas.

Recientemente, en el campus, hemos sido testigos de eventos llamados "phishing dirigido". No quiero asustar a nadie. Se han observado manifestaciones de estos ataques en instituciones educativas de todo el país. Esta es una amenaza muy grave, por lo que tuvimos que apresurarnos para resolver este problema, sin embargo, el MIT no tuvo que lidiar con tales ataques directamente. El phishing dirigido se dirige a una comunidad específica y utiliza mensajes creíbles. En el spam o phishing ordinario, un atacante simplemente envía mensajes masivamente a través de Internet, lanza una red de spammers para atrapar a personas que, por alguna extraña razón, pueden responder a estos mensajes.

Sin embargo, con el phishing dirigido, los atacantes reducen su red y encuentran una comunidad que cree en la credibilidad del mensaje, por ejemplo, la comunidad de clientes del Banco de América o la comunidad de estudiantes, personal y docentes del MIT. En este caso, pudieron seleccionar comunidades de varias instituciones. Por ejemplo, la Universidad de Boston se ha convertido en una de estas comunidades. Los atacantes atacan a la comunidad con mensajes de correo electrónico falsos que apuntan a un sitio de autenticación falso. Un cierto porcentaje de usuarios hizo clic en el enlace e inició sesión, lo que, por supuesto, proporcionó al atacante las credenciales. Luego, el atacante fue a un sitio real y redirigió los ahorros de estos usuarios a su cuenta. No se informó la cantidad de daño, pero creo que fue grande.

¿Cómo lidiar con esto? En gran medida, este es un problema de ignorancia del usuario, por lo tanto, es necesario informar a la comunidad sobre este tipo de fraude. Solo dígales a las personas que no tienen que confiar en el correo electrónico y que deberán verificar los enlaces antes de hacer clic en ellos. Sin embargo, de la experiencia y el conocimiento de la naturaleza humana se deduce que siempre habrá un cierto porcentaje de usuarios que ignorarán esta advertencia y harán clic donde no debería, y simplemente estoy sorprendido por esto. Puede imaginar que mi buzón es el destinatario de todos los mensajes de phishing dirigidos a los miembros de mi familia. Recibo correo de mi padre, de mi hermana, y a veces es difícil determinar su confiabilidad, por lo que siempre debe prestar atención a la dirección del remitente de las cartas.

Actualmente, a muchos clientes de correo electrónico no les gusta mostrarle un enlace a su dirección, lo cual es muy molesto, por lo que cada vez es más difícil identificar al remitente de la carta.

En mi opinión, la raíz del problema es que las contraseñas son solo tecnología muerta. Se basa en lo que sabes: es una contraseña; lo que eres es biometría; y en lo que tienes es una ficha. El ataque man-in-the-middle simplemente roba lo que sabes, es decir, una contraseña. Pero si puede agregarle algo, esto detendrá el ataque hasta la mitad y los piratas informáticos no podrán comprometer su identidad.

En el futuro cercano, estamos lanzando un segundo factor de autenticación que estará vinculado a IDP Touchstone. Puede familiarizarse con el acceso temprano a esta función si visita duo.mit.edu, donde utilizamos un proveedor llamado Duo Security. Este es un sistema de autenticación en la nube de dos factores que se utiliza en muchas instituciones educativas. El principio del trabajo es que registre su teléfono como un segundo factor y use una pequeña aplicación móvil para ello. Si no tiene un teléfono inteligente, puede autenticarse mediante SMS, es decir, el sistema le enviará un mensaje con un número. También puede crear listas de 10 contraseñas de un solo uso. En un futuro cercano, proporcionaremos este sistema a la comunidad del MIT, en este momento es completamente funcional, pero aún no se ha anunciado.

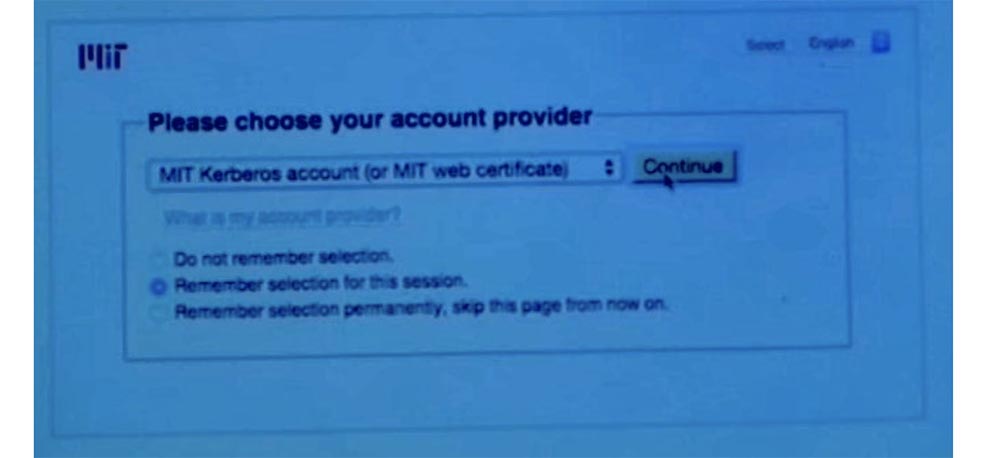

Si desea iniciar sesión en duo.mit.edu, puede seleccionar su teléfono y habilitar la identificación de usuario de Touchstone. Ahora le mostraré una breve demostración de cómo ocurre la integración en el sistema. La belleza de usar estándares y sistemas federados como SAML y Shibboleth, que son la base de Touchstone, es que podemos establecer fácilmente factores de autenticación adicionales. Tengo la intención de pasar simplemente a la herramienta que estoy usando y que autenticará visualmente mi Touchstone con mi certificado.

Actualmente estoy usando atlas.mit.edu. Entonces, aquí está mi inicio de sesión habitual de Touchstone, hago clic en Continuar y recibiré otra invitación.

Desafortunadamente, parece que no puedo conectarme a Wi-Fi. Bueno, dejemos la demo para más tarde, luego editaremos el video de esta conferencia (risas de la audiencia).

No ensayé esta demostración, así que sucedió. Pero créeme, funciona. Si pasas por Duo, puedes registrarte, y todas tus interacciones con Touchstone ahora serán de dos factores. Gracias a este esquema de autenticación, estará completamente seguro. Realmente funciona bien.

Otra amenaza que hemos enfrentado en los últimos meses también es el phishing dirigido, no solo a las instituciones educativas, sino a las personas de todo el país. Lo llamamos "suplantación de identidad policial". Y este tipo de fraude va más allá del mundo digital. El fraude es que los miembros de la comunidad del MIT son llamados como desde una estación de policía ubicada cerca de su ciudad natal. Los oficiales de policía les dicen malas noticias. Dicen que pronto se lo acusará de fraude fiscal o que informa que se ha producido un accidente con su familiar y se ofrecen para resolver el problema por un monto determinado.

Por supuesto, en realidad no hay nada de esto. La llamada proviene de un atacante que utiliza la suplantación de una llamada saliente utilizando una identificación ANI falsa y un teléfono SIP, que está configurado de manera que la persona que recibe la llamada confía en cualquier información ubicada en el campo De, independientemente del número del que provenga la llamada.

Mark Silis: el atacante se suscribe a un servicio SIP barato, establece el número de teléfono de la estación de policía de Lexington en su campo y le envía un mensaje. Este servicio se llama "Números de telefonía SIP con sustitución". Tan pronto como la llamada llega a la puerta de enlace de transcodificación, que la convierte de nuevo en telefonía tradicional, el programa dice que todo está en orden: este es el número correcto y se lo mostraremos al usuario.

David Laporte:

David Laporte: así que terminas recibiendo una muy mala noticia de un lugar que crees que es una estación de policía. Una vez más, los delincuentes explotan la debilidad humana. En este caso, probablemente sea miedo.

Mark Silis: o culpa.

David Laporte: sí, si no has violado la ley (risas). Pero, en cualquier caso, la esencia de todas las llamadas se reduce al hecho de que tiene que pagar por algo, aunque esto puede parecer un fraude. Pero si dicen que mi esposa tuvo un accidente automovilístico, no podré evaluar con calma la situación y creer cualquier información absurda que puedan contarme.

Tuvimos algunas personas en el campus que recibieron tales llamadas. No creo que hayan pagado, pero fueron los objetivos de este ataque. Repito, esto está sucediendo no solo con nosotros. Si busca información en Google, encontrará mensajes sobre tales llamadas en los periódicos de Pittsburgh y en todo el país.

Pero, de nuevo, este es un ataque de phishing dirigido, ¿verdad? Averigua dónde vives simplemente buscando en Google tu nombre o mirando la lista de estudiantes o el personal del MIT y descubren algunos detalles sobre ti. Solo necesitan ser lo suficientemente creíbles, después de lo cual te llamarán, asustar y extorsionar.

En este caso, la mitigación es difícil, ya que está involucrado un sistema telefónico, que incluye varios "puentes", lo que hace que sea extremadamente difícil determinar la fuente real de la llamada. Honestamente, no soy un tipo de teléfono, y para mí este sistema consta de muchas cosas por las que simplemente renuncio. Pero la policía debe estar involucrada aquí. Debe comunicarse con su ISP para que él, junto con las agencias policiales, rastree a estos estafadores.

\

Hay una cosa más con respecto al phishing dirigido por correo electrónico. Algunas personas lo llaman la "industria ballenera": este es un ataque dirigido a la alta dirección de la organización.

Encontré esto en otro lugar, pero también experimentamos ataques similares aquí.

Los atacantes enviaron mensajes dirigidos a los ejecutivos del MIT utilizando listas de empleados para obtener información más creíble. Al no estar lo suficientemente atentas, las víctimas respondieron a tales mensajes. Por ejemplo, un amigo solicitó transferirle dinero, y la persona real en cuyo nombre llegó la carta no tenía idea de él. Al aceptar, la víctima envió dinero a alguien del otro lado del país o del otro lado del mundo. Entonces también experimentamos esto.

En resumen, tenga en cuenta que SMTP no es un protocolo confiable. Con él, no puedes verificar nada. Entonces desconfíe de todo.

Mark Silis: ¿Les contarás nuestra historia?

David Laporte: no, ¡mejor que tú!

Mark Silis : bueno, esto sucedió recientemente, no entraré en detalles y revelaré nombres para mantener el anonimato. Entonces, uno de los representantes de la alta administración del MIT se acerca y dice: “Hola, recibí esta carta. Es de un líder de alto rango que me pidió ayuda y me pidió que le transfiriera una cierta cantidad de dinero. Le respondí, pero él dijo que no sabía de qué estaba hablando. ¿Cómo pudo pasar esto? ¿Alguien hackeó mi cuenta de correo electrónico?

Según Dave, la gente no puede imaginar que el correo electrónico pueda ser falso de alguna manera sin hackear su buzón, porque esta es una relación de confianza.

Resulta que era alguien un café internet en Nigeria o algo así. El atacante simplemente se familiarizó con la estructura organizativa del MIT, encontró un director ejecutivo senior, encontró a alguien en la oficina del vicepresidente de finanzas y escribió: "Oye, necesito que me ayuden con esta transferencia bancaria, aquí está el número de cuenta". Tales cosas suceden todos los días. Obviamente, nuestro empleado no transfirió ningún dinero.

David Laporte: ¿fue la carta completamente creíble?

Mark Silis: si.

David Laporte: Ya vi esto.

Mark Silis: incluso el tono de la carta y todo lo demás parecía muy creíble.

David Laporte: Sí.

Mark Silis:

Mark Silis: de hecho, el atacante tomó como base los mensajes de correo electrónico escritos por el gerente superior para sitios web públicos porque envían notas a la comunidad y similares, que utilizan exactamente el mismo estilo, introducción y finalización de los mensajes. Incluso el lenguaje y los términos que usaron eran idénticos. Este fue el material que el atacante recurrió a su ventaja. Incluso me sorprendió lo plausible que parecía este mensaje.

David Laporte: afortunadamente, el empleado que preguntó sobre esto tomó este mensaje como extraordinario, aunque parecía completamente plausible, y decidió contactar a la persona que consideraba el remitente de la carta, por lo que el plan fraudulento fue descubierto. Sin embargo, las cosas no podrían haber sucedido tan rápido.

Por lo tanto, mencioné que hoy, en mi experiencia, el vector de ataque a la red no está tan extendido como antes. Este año fue un año de explotación grave de exploits. SSL Heartbleed, SChannel Microsoft POODLE SSL v.3.

SSL , , , SSL. , , . Shellshock , Bash, . « » . . , , , .

? , . , - .

-, . , «» . « », , , , . , , , , , , , , .

– . StealthWatch, , «» NetFlow , . , IP- MIT, , .

, «» IP-. , .

BGP, . , . 5 , , . , Shellshock SSL, , , , , - IP- , , , , . .

, IT-. « », MIT . , BYOD, . BYOD , , .

MIT , , , Dropbox, . Dropbox — , , . , , , , , ? , Dropbo , ? , «» , , Dropbox . , IT -, .

. , . , .

. , . , , , , , . , . , - Amazon, Salesforce.com, Google Apps Dropbox. , . . , ?

, SAML , MIT SAML. Dropbox, Touchstone.

, , , , , , SAML Shibboleth, .

– « », mit.net . , , . . , mit.net . . VRF — , , . , . «».

, . , IP- , , , IP- ? , , , .

, , . , — 802.1 X, , , , , , .

.

: , .

: , ! !

: , , Linux Windows, . mit.net , .

, , . , MIT — -, . . . . .

, , - . -, - . 1-2 . , . , , , . , - -, , .

: MIT?

: StealthWatch, , 80% HTTP.

: HTTP- .

: , , . , , , ( ). , , , . , . , , , MIT . , , - - -.

: , . , Netflix, Netflix, . , , Netflix «».

: , , . , , , . -…

: -?

: ?

: , , !

: , . , ? ( ). «», , . , - . , . , , Netflix Amazon Prime, $4 , . Comcast. IPTV, . , , .

: , , !

: , !

Mark Silis: gracias por su atención!La versión completa del curso está disponible aquí .Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta la primavera sin cargo al pagar durante medio año, puede ordenar

aquí .

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?