- Deberíamos comprar una vaca ...

- Sería necesario, pero ¿dónde conseguir el dinero?

"Tres de Prostokvashino"

Para que su conversación con la gerencia sobre la necesidad de un proyecto de implementación no se reduzca a este breve diálogo de la caricatura, debe preparar el argumento con anticipación. Durante muchos años hemos estado implementando los sistemas de gestión de derechos de acceso (IdM), y durante este tiempo, hablando con los clientes, escuchamos sobre una variedad de métodos para justificar los presupuestos. Hoy hemos recopilado estos trucos de vida en un artículo. Under the cut: una guía paso a paso y ejemplos de fórmulas para calcular el período de recuperación de la inversión, aumentar la eficiencia operativa y el costo total de propiedad del sistema. Todo esto se ilustra con la implementación de IdM, pero los principios generales son aplicables a casi cualquier sistema de TI.

Cualquier justificación debe incluir los beneficios esperados de la implementación, presentados en cifras específicas. En el caso de IdM, puede basarse en uno o más criterios de la siguiente lista:

- mejora del rendimiento;

- reducir el riesgo de incidentes de seguridad de la información;

- Cumplimiento de normas regulatorias / industriales

- Apoyar la estrategia actual de la organización.

Si el proceso de justificación de presupuestos en una empresa no está formalizado de manera muy estricta, las consideraciones generales pueden ser suficientes para su aprobación. Sin embargo, por lo general, la gerencia exige traducir todo en un equivalente monetario e indicar el tiempo para volver a pagar.

Consideremos con más detalle en qué beneficios se puede confiar para justificar el proyecto de implementación de IdM y cuándo / cómo usarlos.

Mejora de rendimientoLa implementación de IdM realmente puede mejorar muchas métricas de rendimiento. Por ejemplo, para reducir el flujo de aplicaciones para el acceso manual a los empleados y acelerar su ejecución. Reduzca el tiempo y la mano de obra necesarios para preparar datos para auditores o servicios de seguridad de la información. Minimice la cantidad de llamadas de soporte técnico con respecto al estado de las solicitudes de acceso.

Para medir el aumento de la eficiencia operativa, indicadores como:

- Tiempo de inactividad de los empleados al contratar el acceso pendiente a los sistemas de información.

- El número de operaciones para administrar cuentas de usuario relacionadas con la contratación, despidos, transferencias de trabajo y otras solicitudes de los empleados.

- El número de llamadas de soporte relacionadas con el estado de las aplicaciones para acceso o cambio de contraseñas en los sistemas de información.

- El tiempo requerido para recopilar datos de derechos de acceso de los empleados, por ejemplo, durante una auditoría o a solicitud de seguridad. A veces, una simple recopilación de información sobre dónde tiene acceso un empleado puede llevar varios días.

- El tiempo requerido para que el personal de TI y seguridad de la información revise los derechos de acceso del personal para los gerentes. Esta medida es proporcionada por una serie de estándares para reducir la redundancia de los derechos de acceso, pero en realidad casi no se implementa debido a la alta complejidad. Por ejemplo, en una organización con un personal de 10,000, toma aproximadamente 1 día por empleado.

Cuando se justifica a través de la mejora de los indicadores de desempeño, es importante que estos indicadores sean significativos, de modo que tengan un claro impacto en los procesos comerciales. Por ejemplo, con una gran rotación de personal, una reducción en el plazo para la emisión de la autoridad y una reducción en el tiempo de inactividad de un nuevo empleado será fundamental.

La forma más fácil de traducir a métricas financieras es la mejora del rendimiento después de la implementación del sistema. En consecuencia, debe calcular cuánto "trabaja" para proporcionar acceso antes de la implementación de IdM y cuánto después.

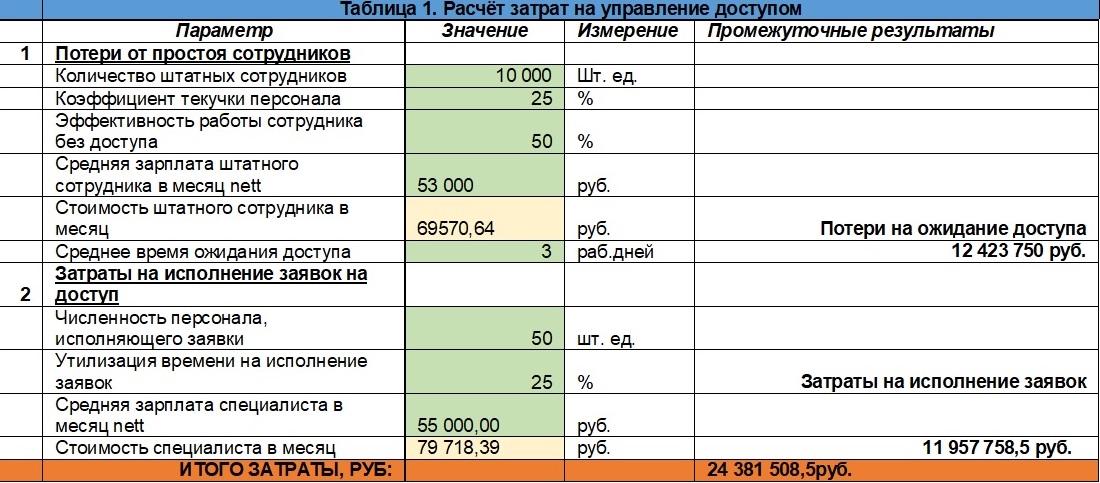

Calcular los costos de control de acceso antes de la implementación de IdMConsideraremos los principios de cálculo en un ejemplo teórico, pero, por supuesto, al justificar el presupuesto, debe usar indicadores que describan las realidades de una organización en particular. Supongamos que una compañía tiene 10,000 empleados. Para evaluar los costos de control de acceso, utilizamos dos indicadores:

- pérdidas por tiempo de inactividad de empleados a quienes no se les otorgaron derechos de acceso de manera oportuna

- costos de ejecución de aplicaciones para acceso.

Aquí también puede tener en cuenta el "costo" de auditar y revisar los derechos de acceso de los empleados a los sistemas de información, pero estas son necesidades más específicas que no todas las organizaciones tienen, por lo que, por simplicidad, las dejaremos detrás de escena.

Perdida del tiempo de inactividad de los empleadosPara evaluar las pérdidas por el tiempo de inactividad de los empleados, utilizamos el indicador de rotación de empleados, que refleja el porcentaje promedio de empleados que abandonan la empresa dentro de un año y que deberán ser reemplazados por personal nuevo. Esto nos dará el número promedio de nuevos empleados por año que necesitarán proporcionar acceso a recursos de información para que puedan llevar a cabo su trabajo por completo.

Dependiendo de la industria de la empresa y el tipo de actividad de especialistas específicos, el nivel de rotación puede variar significativamente.

Estadísticas de la empresa de reclutamiento Antal Rusia

Estadísticas de la empresa de reclutamiento Antal RusiaDigamos que nuestra empresa trabaja en el campo de la logística, y la rotación de personal es del 25%. Por lo tanto, en un año, debemos otorgar derechos de acceso a 2.500 nuevos empleados.

En la siguiente etapa, tendremos que calcular el tiempo promedio durante el cual los nuevos empleados tienen acceso a IP. Según el tamaño de la organización y la disponibilidad de una red regional, este indicador puede variar de 1 día a 2 semanas. En nuestra experiencia, el indicador de mercado promedio es de 3 días hábiles, por lo que lo utilizaremos.

Luego, necesitamos estimar la cantidad de pérdidas de la compañía por el tiempo de inactividad de un empleado. Aquí, como dicen, todo es muy individual. El volumen de pérdidas puede depender en gran medida del alcance de la empresa, y de la región de presencia, y del tamaño de la empresa, e incluso de la posición del empleado. Por ejemplo, para un empleado de soporte técnico, la falta de acceso a los sistemas de información está plagada de tiempo de inactividad absoluto. Y la efectividad del trabajo del administrador de AXO, que puede garantizar la vida de la empresa en gran medida sin el uso de IP, la falta de acceso, por supuesto, no afectará tan dramáticamente. Para no ser acusados de excesos en el terreno, tomamos para nuestros cálculos un promedio del 50%.

Para calcular la pérdida del tiempo de inactividad de los empleados mientras se esperan los derechos necesarios, también deberá determinar el "costo de empleado" promedio para la organización sin tener en cuenta las bonificaciones y los gastos generales. En nuestro ejemplo, esto es 69570.64 rublos. En un mes, un promedio de 20-21 días hábiles, es decir, el costo de los salarios de los empleados es un promedio de aproximadamente 3 313 rublos por día.

Entonces, lo consideramos. Hemos indicado anteriormente que la concesión de derechos de acceso lleva 3 días hábiles, durante los cuales el empleado trabaja con un 50% de eficiencia. Eso es 3 747 * 3 * 0.5 = 4969.5 rublos. la empresa pierde debido al tiempo de inactividad de un nuevo empleado. Tenemos 2500 de tales en el año, es decir, se obtiene un total de 12,423,750 rublos.

Costos por la ejecución de solicitudes de acceso.Para estimar los costos de ejecutar aplicaciones de acceso, utilizamos los siguientes indicadores:

- El número de especialistas que ejecutan aplicaciones de acceso. En nuestro ejemplo, son 50 personas.

- El porcentaje de tiempo de trabajo que dedican a esta tarea es, digamos, del 25%.

Según el salario bruto promedio nacional de dicho especialista (79,718.39 rublos), encontramos que la compañía gasta 79,718.39 * 12 * 50 * 0.25 = 11,957,758.5 rublos por año en la ejecución de las solicitudes.

Alternativamente, puede tomar como base de los cálculos el número promedio de solicitudes (a menudo esta información se puede obtener del sistema Service Desk), el tiempo promedio de ejecución de la solicitud y estimar el tiempo real dedicado a su ejecución. En este caso, los cálculos deben hacerse por separado para cada tipo de sistema, ya que pueden variar mucho. Por ejemplo, lleva de 5 a 10 minutos proporcionar acceso a Active Directory, pero este tipo de acceso es necesario para todos los empleados de la empresa. Puede llevar entre 20 y 30 minutos proporcionar acceso al panorama de SAP, pero no todos necesitan ese acceso.

Como resultado, obtenemos una estimación de estos costos. En nuestro cálculo, ascendió a poco más de 26 millones de rublos (ver tabla 1).

Cálculo de costos de control de acceso después de la implementación de IdM

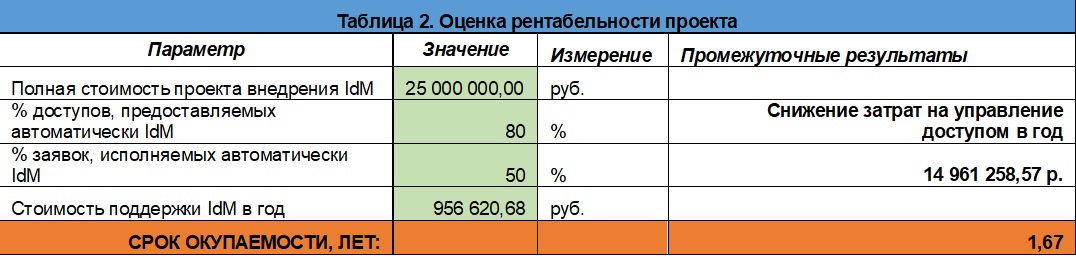

Cálculo de costos de control de acceso después de la implementación de IdMAdemás, para evaluar la recuperación del proyecto, será necesario comparar la cantidad recibida con una estimación de costos similares después de la introducción de IdM, más el costo de la implementación en sí y el mantenimiento del sistema.

Su proveedor o integrador calculará con gusto el costo de implementar IdM para una empresa en particular. Según nuestras estimaciones, la introducción de un sistema IdM en una empresa con 10,000 empleados le costará a la compañía un promedio de 25 millones de rublos en el mercado. excluyendo soporte técnico anual.

Ahora veamos cómo cambiarán nuestros costos después de la introducción de IdM.

Primero, calculamos el porcentaje de derechos de acceso que el sistema IdM proporcionará a los empleados. Como regla general, si una organización tiene un conjunto básico de poderes que se asignan a los empleados en el momento de la contratación, entonces IdM los proporciona automáticamente. Pero supongamos que incluso IdM no proporciona el conjunto básico completo, sino solo el 80%. Si la compañía pierde 12,423,750 rublos al año. Debido al tiempo de inactividad de los empleados que esperan derechos de acceso, ahora esta cantidad se reduce en un 80% y asciende a 2.448.750 rublos.

Ahora, calculemos qué porcentaje de aplicaciones el sistema IdM podrá ejecutar automáticamente sin intervención humana. Según la experiencia, es posible automatizar el 100% de las aplicaciones para acceder al sistema si está conectado a IdM a través de un conector. Sin embargo, esto requiere mucho trabajo para crear un catálogo de poderes funcionales de cada rol de tiempo completo, por lo tanto, en realidad, el porcentaje promedio de aplicaciones ejecutadas automáticamente es menor, también en aproximadamente el 80%. Tomaremos en cuenta el hecho de que no todos los sistemas de información se conectarán a través de conectores IdM, y reduciremos este indicador al 50%. En consecuencia, el costo de proporcionar acceso disminuirá de 11,957,758.5 rublos. hasta 5 978 879.25 rublos.

Entonces, después de la introducción de IdM, los mismos procesos relacionados con el control de acceso costarán a las compañías más baratas en 15 917 879.25 rublos al año. y ascenderá a 8,463,629.25 rublos. Pero al mismo tiempo, se les agregarán costos de soporte técnico. Supongamos que una empresa asigna un empleado individual para esta tarea. El costo del trabajo del especialista se toma de la tabla 1 (cálculo de los costos de control de acceso), es decir RUB 79.718,39 Resulta que alrededor de 956,620.68 rublos se gastarán en soporte IdM al año. y en costos totales será de 9.420.249,93 rublos.

Como resultado, obtenemos que con el costo de introducir el sistema en 25 millones de rublos, asignar un especialista para apoyar el sistema, el 80% de la concesión automática de derechos al contratar y ejecutar el 50% de las solicitudes de acceso en toda la empresa, el período de recuperación desde el momento en que el sistema se pone en funcionamiento será un poco más de año y medio (ver tabla 2).

A veces, para este tipo de justificación, se utilizan informes analíticos, que provienen principalmente de la pluma de analistas extranjeros. Proporcionan algunas cifras sobre la efectividad de la implementación del sistema. Por ejemplo, los informes prometen que el personal de TI ahorrará hasta un 14% en IdM, el acceso a las llamadas de soporte disminuirá en un 52% y las cuentas innecesarias disminuirán en un 10%. Desafortunadamente, estas cifras no siempre reflejan las realidades rusas.

Reducción del riesgo de incidentesLa implementación de IdM le permite reducir una serie de riesgos de seguridad de la información o garantizar la detección oportuna de incidentes relevantes:

- riesgos de provisión inconsistente de acceso a los sistemas de información,

- riesgos de acceso de los empleados despedidos debido al hecho de que sus cuentas no fueron bloqueadas,

- riesgos de acceso no autorizado de contratistas cuyos derechos no fueron revocados a tiempo,

- riesgos de poderes excesivos de los empleados.

A menudo, cuando se justifica la implementación de un sistema a través de los riesgos de seguridad de la información, es crucial para la administración si han ocurrido incidentes similares antes. (Y si no es así, ¿por qué protegerse de estos riesgos?) Bueno, como le gusta decir a un respetado jefe del servicio de seguridad de la información, a esas personas se les puede recomendar que no cierren la puerta, ¡ya que no han sido robadas antes!

Sin embargo, como muestra la práctica, tales incidentes ocurren de vez en cuando, y el efecto de ellos puede ser muy notable. En nuestra práctica, hubo un caso en el que una sucursal bancaria estuvo inactiva durante varios días debido a que un empleado "capturó" un virus que cifraba datos críticos en nombre de su cuenta, a los cuales el empleado no debería tener acceso en absoluto. En este caso, el daño se convierte relativamente fácilmente en rublos, pero esto no sucede con todos los incidentes de seguridad de la información relacionados con violaciones de acceso.

¿Cuáles son los riesgos de la seguridad de la información que reducen el sistema IdM? Se pueden citar los siguientes ejemplos:

- Cuentas activas de empleados despedidos.

- Derechos de acceso inconsistentes o acceso que no debería haber sido.

- Derechos de acceso excesivos (pueden "multiplicarse" debido a transferencias de empleados dentro de la organización sin revocar autoridad innecesaria, debido a la concesión de derechos a un empleado sobre el principio de "como otro empleado tiene una posición similar").

- Acceso acordado y otorgado a tiempo pero no revocado a tiempo.

- Cuentas creadas temporalmente para necesidades tecnológicas, pero no eliminadas posteriormente.

- Uso de cuentas despersonalizadas (grupales).

En general, en materia de justificación a través de la seguridad de la información, la actitud de las empresas hacia la seguridad de la información es fundamentalmente importante. En algún lugar se trata como una función formal, en algún lugar como un negocio crítico. Si la seguridad de la información no es esencial para los negocios, entonces es mejor justificar la implementación a través de otros artículos.

Cumplimiento de los requisitos normativos / normativos.Este bloque de justificaciones es relevante para las organizaciones que caen bajo los requisitos de los reguladores externos, por ejemplo, el Banco Central de la Federación de Rusia, o internas, por ejemplo, la organización matriz que establece los estándares de actividad. Los primeros incluyen organizaciones que cotizan en bolsa.

La implementación de IdM le permite cumplir con los requisitos de control de acceso de acuerdo con estándares como SRT BR, PCI DSS, SoX, ISO 27001 y otros. A menudo, estos requisitos están cubiertos por medidas organizativas, pero a menudo las grandes organizaciones que se someten a auditorías externas reciben recomendaciones sobre el uso de sistemas de clase IdM para limpiar y reducir los riesgos de control de acceso.

Si hay una recomendación de los auditores externos, entonces la justificación para implementar IdM a través de estándares es bastante fluida.

Apoyo a la estrategia actual de la organización.Este enfoque para justificar la solución es en parte una compilación de los anteriores, pero esencialmente se centra en el otro, utilizando las opciones anteriores como un conjunto de argumentos. La idea de este enfoque es apoyar la misión, estrategia o programas en curso de la organización a través de la implementación del sistema. Por ejemplo, si una empresa se ha propuesto aumentar la eficiencia de los procesos, entonces IdM encaja perfectamente en la implementación de este programa, ayudando a reducir los costos de los procesos de control de acceso asociados con el tiempo de inactividad y la mano de obra. Si la compañía planea ingresar una IPO, entonces IdM puede ser un medio para aumentar la capitalización de la compañía. Tales casos en nuestra práctica han sido más de una vez.

Si el proyecto se ajusta al esquema de los cambios realizados por la administración, entonces su utilidad es mucho más fácil de transmitir utilizando el lenguaje apropiado. Los enfoques anteriores en este caso pueden usarse como un argumento más sustantivo para reforzar el efecto esperado.

ResumenArriba hay una serie de enfoques generales para la justificación de los proyectos de implementación de IdM que conocimos personalmente en la práctica. Nuestro objetivo era mostrar desde qué lados es posible abordar este problema y proporcionar orientación en qué situaciones es mejor utilizar una u otra forma de justificación. Sin embargo, en cada empresa este proceso es muy creativo: tiene sus propios detalles, procedimientos, formato de presentación e incluso su propio "lenguaje", y siempre es individual. Queda por desearle un éxito creativo en esta difícil tarea, y esperamos que nuestro consejo ayude a justificar ante la gerencia la justificación para la implementación de cualquier solución que considere necesaria.

Publicado por Dmitry Bondar, Jefe de Desarrollo y Promoción, Solar inRights