Hola Soy el que hace seis meses recibí los inicios de sesión y contraseñas de Kyivstar de servicios tan importantes como: JIRA, Amazon Web Services, Apple Developer, Google Developer, Bitbucket y muchos otros, los registré en Bug Bounty y recibí

$ 50 en varios comentarios en los reposts de mi publicación. .

Por ejemplo:

- En realidad, Habr, 33 mil visitas, 188 comentarios: Bug Bounty de Kyivstar: recompensa por acceso de administrador a Jira, AWS, Apple, Google Developer, servicios de Bitbucket - $ 50

- AIN.UA, 12 mil visitas: el probador obtuvo acceso a los servicios corporativos de Kyivstar. Le ofrecieron solo $ 50

- ITC.ua, 350 comentarios: Kyivstar ofreció al usuario $ 50 por las contraseñas encontradas para sistemas corporativos, no estaba satisfecho

- Ebanoe.IT, 26 mil visitas, 169 comentarios: el pirata informático se quedó atascado con una donación de $ 50 por la vulnerabilidad encontrada en el sistema Kyivstar

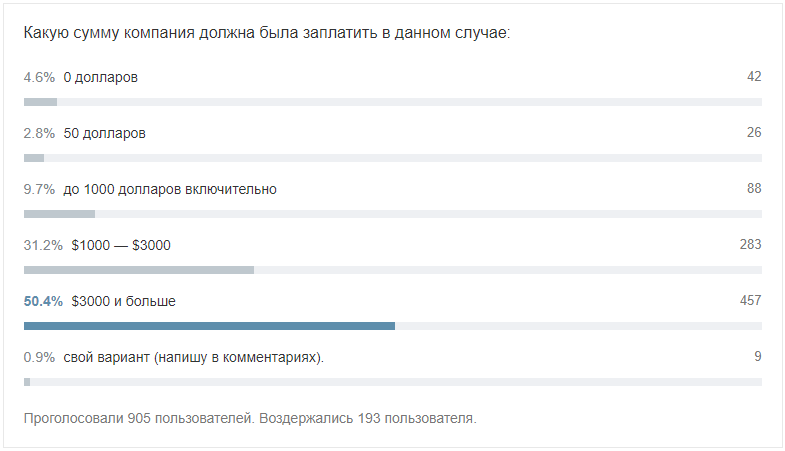

Gracias por su apoyo y comentarios! Resultados de la votación:

Por alguna razón, no respondí algunos comentarios entonces, pero no puedo dejar de responder ahora.

Permítame recordarle que accidentalmente recibí una carta con marcadores del navegador de trabajo de un empleado de Kyivstar. Me turné para abrir los 113 marcadores y encontré entre ellos un archivo con los nombres de servicios, inicios de sesión y contraseñas y otra información. Sí, el archivo estaba en Google Docs con derechos de acceso "Todos".

Me preocupaba su reacción futura al informe, así queAl principio, en Bugcrowd, anuncié que cambiarían sus contraseñas con urgencia. Me respondieron que saben sobre indexar archivos de una publicación en

Habré y ya han cerrado dichos archivos en todas partes.

Indiqué que no lo habían cerrado y envié capturas de pantalla que mostraban que podía iniciar sesión en sus cuentas al azar.

Luego me preguntaron cómo recibí esos datos e indiqué cómo (recibí por correo electrónico).

Luego me preguntaron cómo podía recibir ese correo electrónico, y respondí que tuve suerte, o que solo una empleada fue sellada cuando se envió marcadores a sí misma (y resultó que al final).

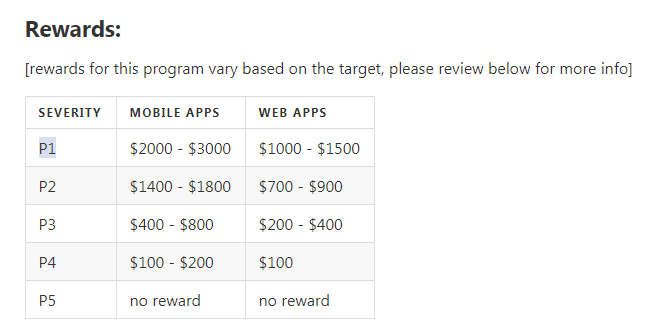

En el proceso de correspondencia, mi señal recibió la máxima prioridad: P1 (Exposición de datos confidenciales: datos críticamente confidenciales - Divulgación de contraseña), en el que los pagos son de $ 1000 a $ 3000 (y también puede agregar aplicaciones Mobile + WEB).

Bueno, entonces ya sabes.

Cuando mi colega Yegor Papyshev compartió su

opinión en Facebook, fue desagradable escuchar cómo otra persona respetada (Vladimir Styran, especialista en seguridad de la información - CISSP, CISA, OSCP, CEH) estaba negativamente dispuesta a la situación, y le escribió a Yegor que no estaba Él conoce los detalles y no entendió la situación.

Al mismo tiempo, el propio Vladimir no entendió la situación. Aquí está su publicación burlona:

Traduciré y comentaré los últimos puntos:

- Si no sabe que el apoyo del corredor, a través del cual informó al vendedor del error, podría ayudarlo a apelar el monto del pago, porque de hecho este es uno de sus roles en su relación tripartita, esto se llama pésimo. - Support Bugcrowd en correspondencia conmigo repetidamente apoyó mi opinión y la opinión de la mayoría de que Kyivstar estaba equivocado y debería haber pagado más. "Broker" no puede afectar al operador. Y no fui yo quien cayó.

- Si comienza a amenazar al proveedor de Divulgación completa en caso de que no se incremente el pago, esto se llama extorsión o chantaje. Pero lo más probable es que se llame extorsión, porque no hay ningún artículo en el código para el chantaje. - No hubo chantaje ni extorsión. No hubo amenazas. Vladimir habría sabido sobre esto si hubiera leído ese informe. Característicamente, mi cuenta en Bugcrowd fue bloqueada (esto no tiene miedo) no inmediatamente después de la publicación en Habré, sino en algún lugar de una semana, al mismo tiempo que su otra publicación cáustica en FB.

- Si no tiene un error, lo leyó en Habré, lo contó en su página de Facebook para obtener N Me gusta y + M seguidores, entonces usted es un blogger y no hay nada de qué enorgullecerse. - No hay nada que agregar.

Sin embargo, como supe, Vladimir participó en el lanzamiento de Bug Bounty de Kyivstar, así que supongo que tiene un ojo borroso.

Sigamos adelante. Un ejemplo simple: Apple Developer, viste capturas de pantalla de su consola en mi publicación.

El archivo de contraseña también contenía líneas y columnas, y específicamente para Apple, se indicó lo siguiente: Última modificación: 18/05/2016.

Es decir La última vez que los datos de la cuenta de desarrollador de Apple se editaron en mayo de 2016, más de un año antes de recibir la carta y encontrar el enlace en ella. Lo cual, nuevamente, se confirma por el hecho de que pude iniciar sesión con la contraseña especificada.

Por lo tanto, hablando de la seguridad de los procesos comerciales en Kyivstar, podemos resumir:

- no solo que los nombres de usuario y las contraseñas se almacenaron (¿o se almacenaron?) en el recurso público externo de Google Docs con los derechos de acceso Todos,

- no solo necesita autenticación de dos factores para iniciar sesión,

- no solo que muchas contraseñas eran diccionario y fáciles de seleccionar y parecían upsups92 (cambiadas), suchapassword, DigitTeam2017, Digital2016, Kyivstardigteam2017, ks-anya $ bd2016, KSDigit2018,

- entonces estas contraseñas no han cambiado por más de un año.

Que mas Muchos no entendieron por qué se indicó una suma tan extraña de $ 5800, por qué no exactamente $ 6000, ¿por qué no solo un millón de dólares a la vez? - "En su opinión, solo el valor oficial de las cuentas supera los $ 5800".

La respuesta a esta pregunta fue desde el principio en Habré, simplemente no se notó:

(para ampliar la imagen, ábrala en una pestaña nueva)

La clave aquí es "

abrirlo en una nueva pestaña ": cuando hace clic en la imagen (

enlace directo ), se abre la imagen completa, donde también se ven otras columnas: Última modificación, Pagado hasta (fecha), Necesidad hasta (fecha), Proyecto (como en ASUP), Tipo de pago, costo, moneda.

Simplemente sumando los números de la columna "Costo", recibí una cifra de $ 5800; este es el costo oficial (y no inventado por mí) de las cuentas en los servicios enumerados, que indiqué en el informe sobre Bugcrowd.

No pregunté y no exigí esta cantidad, ni ninguna otra, como mintió

Soultan en ese momento , y comparé su remuneración indicada de $ 50 con el

mínimo daño posible, en pocas palabras, con la pérdida de acceso a los servicios para la compra que gastaron> $ 5800.

Siguiente

Si alguien está interesado, no hace mucho tiempo el programa BugBounty de Kyivstar estaba completamente cerrado (no en modo privado, es decir, cerrado), y el empleado de Soultan que respondió a los comentarios aquí recientemente dejó Kyivstar.

Por cierto, en los comentarios bajo su nota de despedida sobre dejar la empresa, escribe "¡Buena suerte, Vitaliy!" El empleado que envió ese correo electrónico desafortunado. Tales cosas

Agregué la información resaltada anteriormente con una pequeña actualización a la publicación original. No me estoy regodeando con esto. Entonces cometieron un error, tal vez están pagando el precio.

pyrk2142 en los comentarios

preguntó :

Esto es bastante inesperado. Resulta que la información aquí ya no es relevante?

Y ahora puedo responder que sí, la información sobre Bug Bounty de Kyivstar es irrelevante: encontré la oportunidad de recibir información sobre las compras de personas que pasan por los servicios de pago de Kyivstar, incluso si no son sus clientes.

Le di a la compañía una segunda oportunidad, pero ella no la usó .

Entonces, información sobre compras que pasan por los servicios de Kyivstar, en las tarjetas de incluso los no clientes de este último.

Mientras probaba la aplicación de una compañía, descubrí que Kyivstar actúa como proveedor de pagos en el marco de la cooperación con Visa QR Payments, mVisa, los pagos que utilizan el código QR pasan por

qrpayments.kyivstar.ua .

Estas son transacciones de clientes en puntos de venta como:

- Crema Caffe, Kiev,

- Smachno, Kiev,

- Third Floor Cafe, Kyiv: las primeras y más frecuentes operaciones fueron aquí. Aparentemente, este es un café en el tercer piso de la oficina de Kyivstar, donde comenzaron a probar los pagos QR;

- Auchan, Kyev,

- Auchan, Lviv,

- Auchan, Dnipropetrovska - cadena de hipermercados Auchan (Ucrania);

- mVisa comerciante;

- GIVC, Kiev - GIVC, Centro principal de información y computación, Kiev. Aquí, los cargos y pagos para la mayoría de los pagos de servicios públicos de los residentes de Kiev;

- GERC, Odesa - HERZ, Centro de Asentamiento Unificado de la Ciudad, Odessa. Del mismo modo, el GIWC es más alto, solo que la cobertura es aún mayor: el sitio está destinado no solo a la población de Odessa, sino también a ciudades como: Kiev, Belgorod-Dniester, Reni, Chernomorsk y Yuzhny;

- y así sucesivamente

Un ejemplo de los datos recibidos:

{"Id":1305 Date:"2018-10-05T15:15:42.3921295" State:0 Amount:-1278.8100 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Lviv" MerchantId:"4109499405597549" ApprovalCode:"516634" ReferenceNumber:"" CardNumber:"5375XXXXXXXX3858"} {"Id":1308 Date:"2018-10-06T12:43:31.1179667" State:3 Amount:-4192.9700 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Kyev" MerchantId:"4109494835704666" ApprovalCode:"" ReferenceNumber:"827991150697" CardNumber:"4824XXXXXXXX6937"} {"Id":1702 Date:"2018-12-06T18:40:02.657213" State:3 Amount:-81.0000 TipsAmount:0.0000 Currency:"UAH" MerchantName:"GIVC" MerchantCity:"Kiev" MerchantId:"4109499632222754" ApprovalCode:"605231" ReferenceNumber:"834091189417" CardNumber:"5168XXXXXXXX9997"}

El servicio respondió a las solicitudes solo con la "Autorización" y "Map-AuthToken" correctos, el último de los cuales contenía Base64 codificado

{"alg":"RS256","kid":"33E283272B0433E283281FF404CA6F031E28320","typ":"JWT"}{"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/mobilephone":"0800300466", "http://schemas.lime-systems.com/identity/claims/authId":"1199333", "http://schemas.lime-systems.com/identity/claims/userId":"25046", "http://schemas.lime-systems.com/identity/claims/deviceId":"12342", "nbf":1541370000, "exp":1541380001, "iat":1541390001, "iss":"http://localhost", "aud":"http://localhost"} y otros datos.

Pero a pesar de la necesidad de que la solicitud tenga los parámetros correctos especificados anteriormente, una vez que recibió Map-AuthToken, fue posible ejecutar solicitudes GET a la dirección del formulario

https://qrpayments.kyivstar.ua/map/api/consumers/ muchas veces.

Y aunque en el período posterior al lanzamiento, el 16 de abril de 2018, no se llevaron a cabo tantas operaciones (~ 2000 piezas) y los datos obtenidos por sí mismos no son críticos, esta situación es alarmante:

incluso si no usa Kyivstar, sino que simplemente paga en la tienda de

A uchan con una tarjeta bancaria de

B ank , los piratas informáticos pueden descifrar el proveedor de

K C y obtener información sobre usted.

En el campo de las tarjetas de pago, existe una situación adecuada para la descripción: un único punto de compromiso: puede ser un terminal, un cajero automático, una empresa comercial, un adquirente, un centro de procesamiento a través del cual se robaron robos de diferentes tarjetas de diferentes clientes.

Transfiriendo la situación a este operador móvil: pirateando un servicio, puede obtener información de varios.

Antes de publicar este material, le di a Kyivstar una segunda oportunidad: envié tres cartas a bounty@kyivstar.net, que se indica en su

página especial : 17 de diciembre, 20 de diciembre y 27 de diciembre, todos los días hábiles.

Enviado, por si acaso, desde un cuadro que no se especificó en la situación con contraseñas filtradas. Se recibieron cartas, pero no se recibieron comentarios, ni siquiera una respuesta automática.

Como comprenderá, la vulnerabilidad no está cubierta, por lo que no puedo proporcionar más detalles. Sin embargo, todo está claro.