Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3Lección 16: "Ataques de canal lateral"

Parte 1 /

Parte 2 /

Parte 3Lección 17: "Autenticación de usuario"

Parte 1 /

Parte 2 /

Parte 3Lección 18: "Navegación privada en Internet"

Parte 1 /

Parte 2 /

Parte 3Lección 19: "Redes anónimas"

Parte 1 /

Parte 2 /

Parte 3Lección 20: "Seguridad del teléfono móvil"

Parte 1 /

Parte 2 /

Parte 3Lección 21: “Datos de seguimiento”

Parte 1 /

Parte 2 /

Parte 3 Lección 22: "MIT de seguridad de la información"

Parte 1 /

Parte 2 /

Parte 3Lección 23: "Economía de la seguridad"

Parte 1 /

Parte 2James Mickens: Hoy hablaremos sobre la economía del spam. Antes de esto, discutimos en conferencias los aspectos técnicos de la seguridad. Observamos cosas como desbordamientos de búfer, el principio de la misma fuente, Tor y similares. El contexto de la discusión fue que consideramos cómo el adversario podría comprometer el sistema. Intentamos desarrollar un modelo de amenaza que describa las cosas que queremos prevenir, y luego pensamos en cómo diseñar sistemas que nos ayudarían a defendernos de este modelo de amenaza.

Entonces, hoy veremos una perspectiva alternativa, ¿cuál es la pregunta de por qué el atacante está tratando de piratear el sistema? ¿Por qué está tratando de dañarnos? Hay muchas razones por las cuales los atacantes intentan hacer estas cosas terribles. Algunos de estos ataques se llevan a cabo por razones ideológicas por personas que se consideran activistas políticos o similares. Puede recordar el gusano informático Stuxnet, que muestra que a veces los gobiernos atacan a otros gobiernos. Por lo tanto, para este tipo de ataques, el dinero, la economía, no es la principal motivación para un ataque. Lo interesante es que en realidad es difícil evitar estos ataques simplemente haciendo que las computadoras sean más seguras. Y no hay palancas financieras para reorientar a estos atacantes a otras actividades.

Sin embargo, hay algunos tipos de ataques que incluyen un fuerte componente económico, y estas son algunas de las cosas que veremos hoy. Curiosamente, si los ataques no se basan en el interés financiero de los piratas informáticos, no podemos utilizar ninguna regla para evitarlos. A veces es difícil entender cómo se puede detener un ataque así, así que, como dije, solo estamos tratando de hacer que las computadoras sean más seguras.

Por ejemplo, Stuxnet es una gran idea. Este virus atacó el software industrial relacionado con la investigación nuclear en Irán. Entonces, todos sabemos de dónde vino Stuxnet, en su mayoría estadounidenses e israelíes. ¿Pero podemos probarlo en la corte? Por ejemplo, ¿a quién podemos demandar diciendo que conectó Stuxnet a nuestra máquina?

Por lo tanto, en tales ataques no está claro quién puede ser demandado: la Reserva Federal, Israel o cualquier otra persona. Además, nadie declaró oficialmente que eran ellos. Entonces, cuando piensa en cómo prevenir tales ataques, surgen problemas legales y financieros muy interesantes.

Existen muchos tipos de delitos informáticos motivados por razones económicas. Por ejemplo, el espionaje industrial patrocinado por el estado es una de las cosas discutidas en la conferencia anterior. A veces los gobiernos intentan piratear a otros gobiernos u otras industrias para robar propiedad intelectual, o algo así.

Curiosamente, al organizar ataques de spam, primero debe invertir un poco de dinero y luego ganar un poco de dinero. Los spammers realmente necesitan invertir en infraestructura antes de poder enviar sus mensajes.

Si tiene ataques de este tipo, puede averiguar cómo se ve la cadena financiera de las herramientas de piratas informáticos, y luego tal vez pueda pensar en aplicar presión financiera a los enlaces superiores de la cadena para evitar ataques maliciosos o problemas de seguridad en los enlaces inferiores.

El punto clave es que si observa el contexto del spam, comprenderá que los spammers dejan de enviar spam solo cuando ya no les resulta rentable. Una de las tristes verdades del mundo es que seguimos recibiendo spam, porque es demasiado barato para los spammers, ya que solo obtienen suficientes ganancias de solo el 2% - 3% de las personas que hacen clic en los enlaces y ven el spam. Mientras sus costos para enviar estos mensajes sean tan bajos, los spammers aún pueden ganar dinero con esas cosas incluso con una actividad mínima de las víctimas.

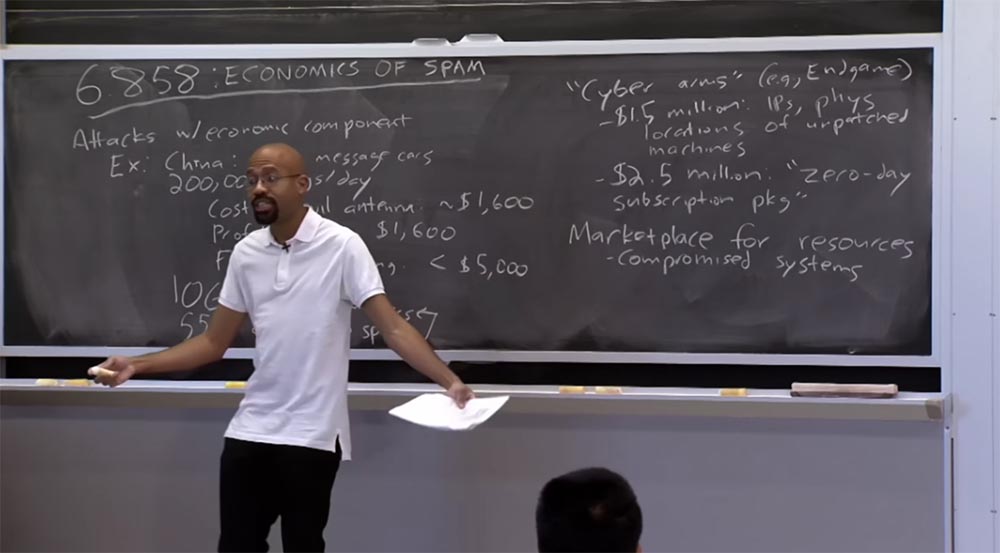

Por lo tanto, hoy consideraremos los ataques que contienen un componente económico significativo. Déjame darte un ejemplo interesante sobre el que acabo de leer, esto está sucediendo en China. Tienen un problema llamado "máquinas de mensajería de texto". La idea aquí es que las personas conducen automóviles con antenas apuntando hacia un lado, operando de acuerdo con el esquema de "hombre en el medio" entre teléfonos móviles y torres de telefonía móvil. Conduciendo en tales máquinas, recopilan números de teléfonos móviles, que luego se envían desde las mismas máquinas que el correo no deseado en forma de mensajes de texto.

Trabajando de esta manera, estos autos de mensajería de texto pueden enviar hasta 200,000 mensajes por día, lo cual es una gran cantidad, y el costo de la mano de obra es muy bajo. Es muy barato contratar un conductor, conducir por la ruta, espiar el tráfico de personas y enviarles correo no deseado.

Veamos la economía de este proceso. ¿Cuál es el costo de una antena para monitorear el tráfico móvil? En términos generales, esto está en algún lugar en la región de más o menos $ 1,600. ¿Cuántas ganancias pueden obtener estas personas por día? En un escenario exitoso, también, alrededor de 1600 dólares. Entonces es muy interesante. Esto significa que recupera sus costos en un día y luego obtiene una ganancia neta.

Puede decir que la policía puede atraparlo, y luego puede ser encarcelado o tendrá que pagar una multa, pero es menos de 5 mil dólares, además, estas personas rara vez se cruzan. Deberíamos prestar atención a tales cálculos cuando pensamos en cómo contener económicamente a estos spammers. Por lo tanto, si los spammers son atrapados un par de veces al año y devuelven los costos de sus equipos en un día, es muy difícil descubrir cómo evitarles financieramente que hagan tal cosa.

Curiosamente, en China, se entiende que los operadores móviles también participan en este esquema, porque cada vez que envía spam, envía una pequeña cantidad de dinero a un operador móvil, literalmente un par de centavos. En Europa, muchos operadores móviles han decidido que no necesitan clientes enojados que informan que constantemente reciben spam. Pero muchos operadores móviles chinos, al menos los tres más grandes, ven estos mensajes de spam como una fuente de ingresos. Realmente piensan que esta es una buena manera de obtener algo de dinero extra.

No sé si se enteró de esto, pero a la red Telcos se le ocurrió el prefijo 106 para los números de teléfono. El propósito inicial de este prefijo es usar el número de teléfono para fines no comerciales. Imagine que dirige una empresa y desea enviar un montón de mensajes de texto a todos sus empleados. Puede usar uno de estos 106 números para enviar todos los mensajes en masa y evitar algunos de los límites de velocidad incorporados en su red celular.

Los spammers pueden aprovechar esto, y creo que el 55% del spam móvil enviado en China proviene de uno de estos 106 números. Este es un ejemplo interesante del trabajo del esquema financiero, cuando algunos incentivos perversos inclinan a los operadores móviles a participar en negocios comunes con los estafadores. Las notas de la conferencia contienen un enlace a un artículo interesante en la revista Economist.

Curiosamente, hay muchas compañías de armas cibernéticas. Venden malware, exploits y software similar. Un ejemplo es Endgame. Por ejemplo, por un millón y medio de dólares, esta compañía le proporcionará las direcciones IP y la ubicación física de millones de computadoras sin protección. Tienen muchos puntos en Internet donde se recopilan todo tipo de información interesante sobre computadoras que puede atacar o viceversa, proteger, por ejemplo, si es un gobierno u otra agencia, o algo así.

Por alrededor de $ 2.5 millones, le darán lo que es simplemente fantástico llamado "suscripción de paquete de día cero". Si se suscribe a esto, recibirá 25 exploits al año y puede hacer lo que quiera con ellos. Lo más interesante es que muchas de las personas que colaboran con estos traficantes de armas cibernéticas son ex agentes de inteligencia, como la CIA o la NSA.

Es interesante pensar en quiénes son los clientes reales de estos comerciantes cibernéticos. Algunos clientes son gobiernos, por ejemplo, el gobierno estadounidense. Usan estas cosas para atacar a otros países. Pero la mayoría de las veces estos productos son comprados por empresas. Al final de la conferencia, hablaremos sobre cómo a veces las empresas toman el asunto de la ciberseguridad en sus propias manos y organizan lo que se denomina hackback o pirateo interno. Las empresas atacadas por los ciberdelincuentes no involucran estructuras oficiales del gobierno en este asunto, pero tratan de tratar con aquellos que intentaron robar su propiedad intelectual. Además, utilizan con bastante éxito argumentos legales muy ingeniosos para justificar sus acciones. Entonces este es un aspecto interesante de la guerra cibernética.

Audiencia: ¿Qué tan legal es esto?

Profesor: sabemos que "la información quiere ser libre, hombre", ¿verdad? Hablando de tales cosas, no debe usar la terminología "legal o ilegal", simplemente algo funciona "a la sombra". Por ejemplo, si le digo que en algún lugar hay una casa en la que la cerradura de la puerta no funciona, y le pido 20 dólares, no necesariamente será ilegal. Al final resultó que, estas empresas tienen una multitud de abogados que estudian tales cosas. Pero en muchos casos, si está pensando en cómo hacer trucos sucios, puede buscarlo en Internet y visitar sitios que le dicen cómo hacer bombas. Publicar dicha información no es ilegal, porque es simplemente educativo en términos de aprendizaje. ¿Qué pasa si, por ejemplo, soy químico? Por lo tanto, proporcionar conocimiento a alguien no es necesariamente ilegal.

Pero tiene razón en que hay algunas "áreas grises", por ejemplo, estos hackbacks, de los que hablaremos más adelante. Supongamos que soy un banco, no soy un gobierno, sino un banco, y me piratearon. No siempre tengo autoridad legal para encubrir una botnet o algo así. Las empresas hacen tales cosas, pero la ley va a la zaga de la vida. Por lo tanto, si los atacantes hacen lo mismo, utilizaremos la ley de infracción de derechos de autor cuando vendan nuestros productos. Si usan una botnet, usaremos la Ley de Violaciones de IP.

Probablemente esto no sea lo que Thomas Jefferson estaba pensando, suponiendo que las leyes realmente deberían funcionar, este es un tipo de juego de gato y ratón, discutiremos esto más adelante.

En principio, todo esto significa que hay un mercado para todo tipo de recursos informáticos que podrían ser utilizados por aquellos que desean organizar ataques. Por ejemplo, hay un mercado para sistemas pirateados. Puede ir al "área oscura" de Internet y comprar todas las computadoras comprometidas que pueden ser parte de la botnet. Puede comprar acceso a sitios infectados y utilizar dicho sitio web para publicar spam o enlaces a programas maliciosos.

Por dinero, puede acceder a cuentas de correo electrónico pirateadas como Gmail o Yahoo; estas cosas son de gran valor para los atacantes. También puede comprar algo como una suscripción de botnet y, si es necesario, usarlo, por ejemplo, para organizar un ataque DDoS. Entonces hay un mercado donde puedes comprar todo esto.

También hay un mercado para herramientas de piratas informáticos, donde usted, como atacante, puede comprar kits de malware listos para usar o usar los servicios de distribuidores de armas cibernéticas, puede acceder a exploits de día cero, y así sucesivamente.

También hay un gran mercado para la información de usuarios robados. Estas son cosas como números de seguro social, números de tarjetas de crédito, direcciones de correo electrónico, etc. Todo esto está en Internet si está listo para buscar.

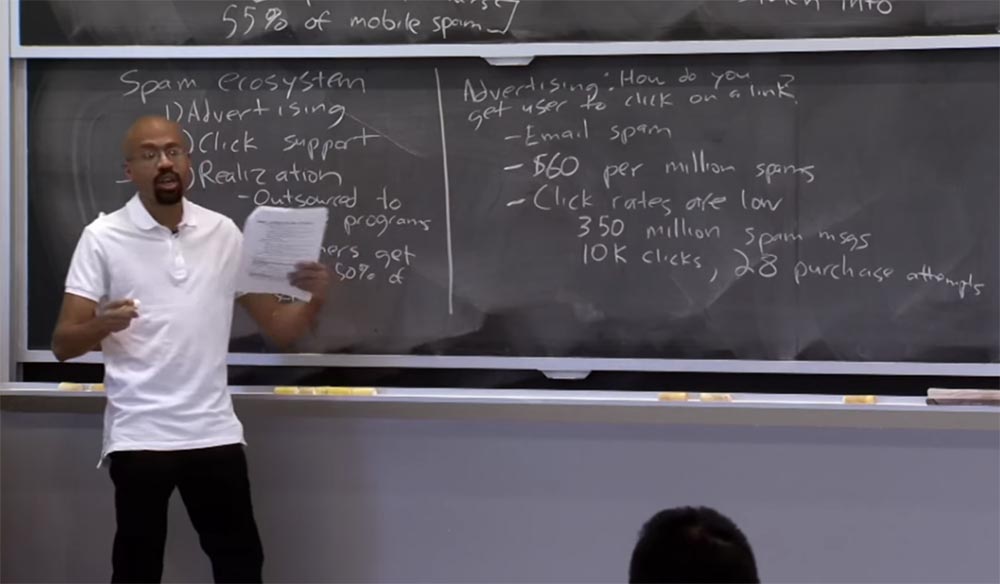

Entonces, el artículo de la conferencia que veremos hoy se centra principalmente en un aspecto: el ecosistema de spam. En particular, los autores están considerando vender productos farmacéuticos, productos falsos y software. Al hacerlo, desglosan el ecosistema de spam en tres componentes.

La primera parte es publicidad. Este proceso de alguna manera obliga al usuario a hacer clic en el enlace de spam. Tan pronto como el usuario hace esto, surge la segunda parte: la necesidad de soporte de clics. Esto implica que debe haber algún tipo de servidor web, infraestructura de DNS, etc., que represente el sitio de spam donde va el usuario. La parte final del ecosistema de spam es la implementación, algo que realmente permite al usuario realizar una compra en el sitio. Envía dinero a los spammers, con la esperanza de obtener un producto, y este es el lugar de donde proviene el dinero.

Por lo tanto, muchas de estas cosas se han subcontratado a programas de afiliación. La mayoría de las veces, estos programas se dedican al servicio postventa, trabajando con bancos, Visa, MasterCard, etc. Sin embargo, a menudo los spammers no tienen la intención de lidiar con tales dificultades, solo quieren crear enlaces, para que los spammers puedan ser percibidos como un componente publicitario. Al mismo tiempo, los mismos spammers trabajan para el interés de la comisión en la transacción, recibiendo del 30% al 50% del valor de venta de los productos.

En esta conferencia, examinaremos cada componente del ecosistema de spam, veremos cómo funciona y luego pensaremos en cómo deshacernos de los spammers en cada uno de estos niveles.

Lo primero a lo que prestaremos atención es al componente publicitario. Como mencioné, la idea principal de la publicidad es hacer que el usuario haga clic en el enlace. Este es el tema principal que nos preocupa. Como sabes, en primer lugar, el correo no deseado se envía por correo electrónico como mensaje de texto. Sin embargo, los spammers están comenzando a utilizar activamente otras formas de comunicación, incluidas las redes sociales. Ahora, cuando vas a Facebook, no solo estás "infectado" con el contenido de tus verdaderos amigos, sino también con mensajes de spam.

Nuestra discusión es sobre economía, por lo que el costo de enviar estos mensajes de spam es una pregunta interesante. Resulta que no es muy caro: por unos 60 dólares puede enviar un millón de correos no deseados, por lo que es un precio súper bajo. Y será aún más bajo si conecta inmediatamente una botnet a esto, ya que al mismo tiempo puede rechazar los servicios de un intermediario. Pero incluso si alquila uno de los sistemas de botnet en el mercado, sigue siendo muy barato.

Audiencia: ¿Qué parte de estos mensajes es realmente efectiva? Es decir, ¿cuántos de ellos no son filtrados por el cliente de correo?

Profesor: esta es una buena pregunta que me lleva al siguiente punto. Por ejemplo, envía un millón de mensajes de spam, pero se descartan en diferentes puntos de su ruta, cayendo en filtros de spam. La gente los notará y los eliminará inmediatamente, sabiendo que el correo electrónico, que, por ejemplo, está marcado con el ícono "$ 18", contiene correo no deseado.

, , , - , - , . , , . , , . , 350 - 10 000 , «» . 10 000 28 . , , .

– . , , , , «» 10 , . , .

: 10000 – 350 ? , , , .

: , , .

: , , 20% 40% , , «» . , «», .

, , . , .

: , . , , , , Gmail , , . . . , . , , , . , . , « » , . , , , , .

, , , , . , .

:

: , ?

: . , . , , Viagra Windows. , , , , . 1000 , .

, , , – . .

— IP-. , - - IP-, , . - , , DNS , . , , -, « » IP- .

, — . , , . , , . , , , , . , .

, , . , , , - , - . , .

, . , 9 , - , , - .

, . , .

, , , . , . , , ? , - Gmail 350 , .

, . , .

26:10

Curso MIT "Seguridad de sistemas informáticos". 23: « », 2.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta enero de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?