Instituto de Tecnología de Massachusetts. Conferencia Curso # 6.858. "Seguridad de los sistemas informáticos". Nikolai Zeldovich, James Mickens. Año 2014

Computer Systems Security es un curso sobre el desarrollo e implementación de sistemas informáticos seguros. Las conferencias cubren modelos de amenazas, ataques que comprometen la seguridad y técnicas de seguridad basadas en trabajos científicos recientes. Los temas incluyen seguridad del sistema operativo (SO), características, gestión del flujo de información, seguridad del idioma, protocolos de red, seguridad de hardware y seguridad de aplicaciones web.

Lección 1: "Introducción: modelos de amenaza"

Parte 1 /

Parte 2 /

Parte 3Lección 2: "Control de ataques de hackers"

Parte 1 /

Parte 2 /

Parte 3Lección 3: “Desbordamientos del búfer: exploits y protección”

Parte 1 /

Parte 2 /

Parte 3Lección 4: “Separación de privilegios”

Parte 1 /

Parte 2 /

Parte 3Lección 5: “¿De dónde vienen los sistemas de seguridad?”

Parte 1 /

Parte 2Lección 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Lección 7: “Sandbox de cliente nativo”

Parte 1 /

Parte 2 /

Parte 3Lección 8: "Modelo de seguridad de red"

Parte 1 /

Parte 2 /

Parte 3Lección 9: "Seguridad de aplicaciones web"

Parte 1 /

Parte 2 /

Parte 3Lección 10: “Ejecución simbólica”

Parte 1 /

Parte 2 /

Parte 3Lección 11: "Ur / Lenguaje de programación web"

Parte 1 /

Parte 2 /

Parte 3Lección 12: Seguridad de red

Parte 1 /

Parte 2 /

Parte 3Lección 13: "Protocolos de red"

Parte 1 /

Parte 2 /

Parte 3Lección 14: "SSL y HTTPS"

Parte 1 /

Parte 2 /

Parte 3Lección 15: "Software médico"

Parte 1 /

Parte 2 /

Parte 3Lección 16: "Ataques de canal lateral"

Parte 1 /

Parte 2 /

Parte 3Lección 17: "Autenticación de usuario"

Parte 1 /

Parte 2 /

Parte 3Lección 18: "Navegación privada en Internet"

Parte 1 /

Parte 2 /

Parte 3Lección 19: "Redes anónimas"

Parte 1 /

Parte 2 /

Parte 3Lección 20: "Seguridad del teléfono móvil"

Parte 1 /

Parte 2 /

Parte 3Lección 21: “Datos de seguimiento”

Parte 1 /

Parte 2 /

Parte 3 Lección 22: "MIT de seguridad de la información"

Parte 1 /

Parte 2 /

Parte 3Lección 23: "Economía de la seguridad"

Parte 1 /

Parte 2Audiencia: ¿cómo funcionan los spammers con las listas de correo, especialmente con las grandes listas?

Profesor:

Profesor: Hay problemas con la agregación de listas de correo, ya que es muy difícil proporcionar correo masivo. Quizás los spammers necesiten usar heurística, con la cual escalan el pago de acuerdo con el tamaño de la lista. Por ejemplo, sería heurísticamente más sensato enviar cartas a 1000, en lugar de 350 millones de personas o algo así. Pero tiene razón en que existen limitaciones prácticas para las listas de correo.

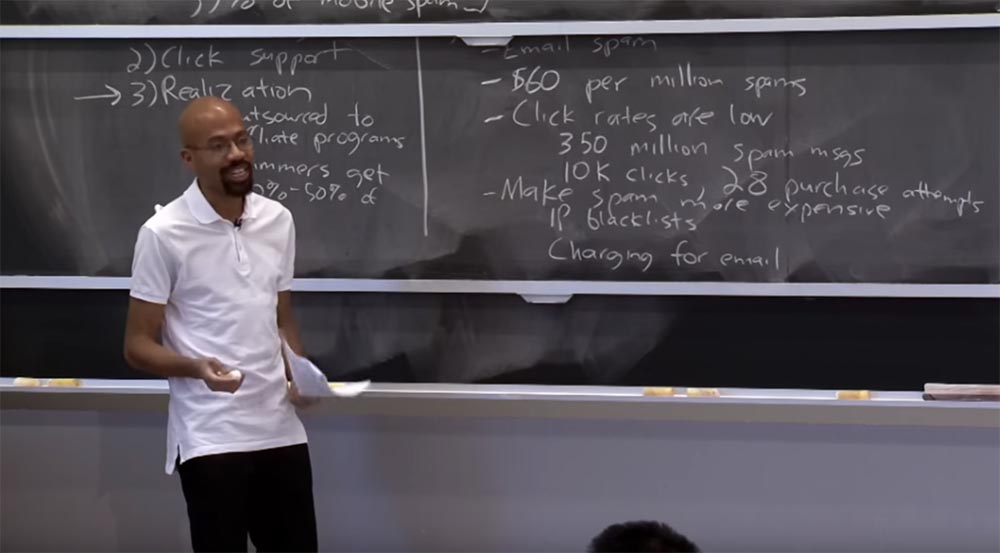

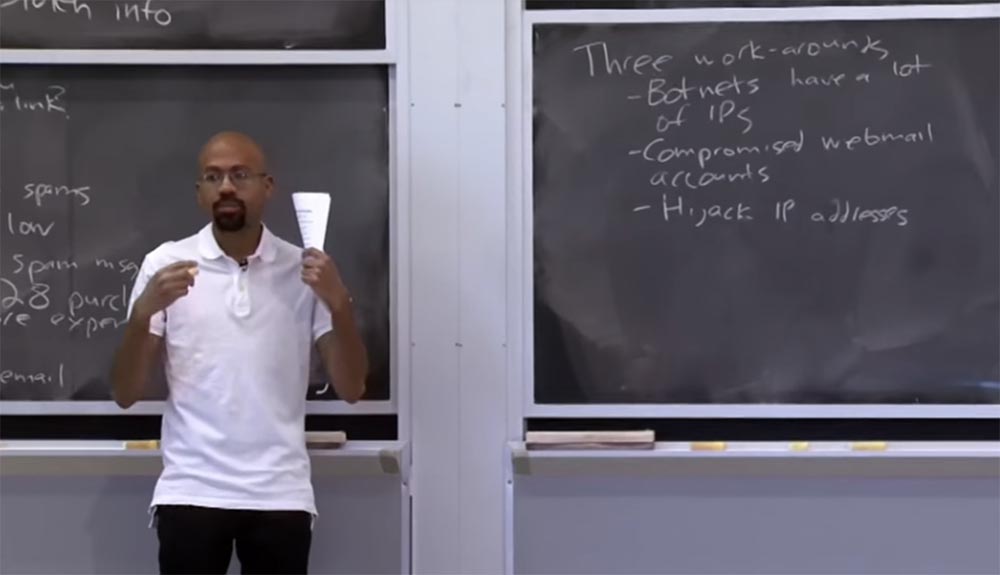

Entonces, ¿qué puede hacer un spammer para eludir los métodos de protección contra spam mencionados anteriormente? Los atacantes tienen tres soluciones alternativas.

La primera es una red botnet con muchas direcciones IP que el spammer puede usar. Incluso si alguien intenta hacer una "lista negra" de direcciones IP, un atacante puede ordenar un montón de direcciones IP en la red botnet y omitir el filtrado de la "lista negra".

El segundo es el uso de cuentas de correo electrónico pirateadas para enviar spam. Esta es una forma muy rentable porque, debido a la mayor popularidad, los servicios de correo de Gmail, Yahoo o Hotmail no pueden incluirse en la lista negra. Si coloca el servicio completo en dicha lista, entonces lo ha cerrado a decenas de millones de personas.

Por supuesto, estos servicios separados pueden incluir en la lista negra su buzón si utilizan análisis heurísticos que muestren que usted envía cartas a muchas personas con las que no se ha comunicado antes, y cosas por el estilo. Existen tecnologías en el lado del servidor web del servicio de correo que pueden detectar su actividad sospechosa.

Sin embargo, las cuentas pirateadas siguen siendo de gran valor para los spammers, porque incluso si su cuenta comprometida no es adecuada para el envío masivo, puede usarse para enviar cartas a personas que conoce de su lista de contactos. Esto facilita el phishing para el atacante, ya que es más probable que las personas hagan clic en los enlaces que les envían en una carta que conocen. Esta es una herramienta muy poderosa para ataques de spam.

La tercera solución es capturar la dirección IP del propietario legítimo. Como Mark mencionó en una conferencia anterior, existe un protocolo de red llamado BGP, que se utiliza para controlar el enrutamiento en Internet. Por lo tanto, hay ataques en los que el pirata informático afirma ser el propietario de las direcciones IP, aunque en realidad no las posee. Debido a esto, todo el tráfico asociado con estas direcciones irá al atacante, y él podrá usar estas direcciones IP para enviar spam. Tan pronto como se detecte un spammer, dejará de usar BGP para un sistema autónomo y cambiará a otro.

Hay mucha investigación sobre cómo implementar la autenticación BGP para evitar la captura de direcciones IP, y un montón de métodos de seguridad diferentes que los atacantes pueden intentar eludir. Pero todas estas soluciones alternativas no son gratuitas, porque el atacante debe pagar de alguna manera la red de bots o acceder a las cuentas de correo electrónico. Por lo tanto, cualquiera de las medidas de protección aumentará el costo de la generación de spam. Por lo tanto, estas medidas de protección son útiles, aunque no ideales.

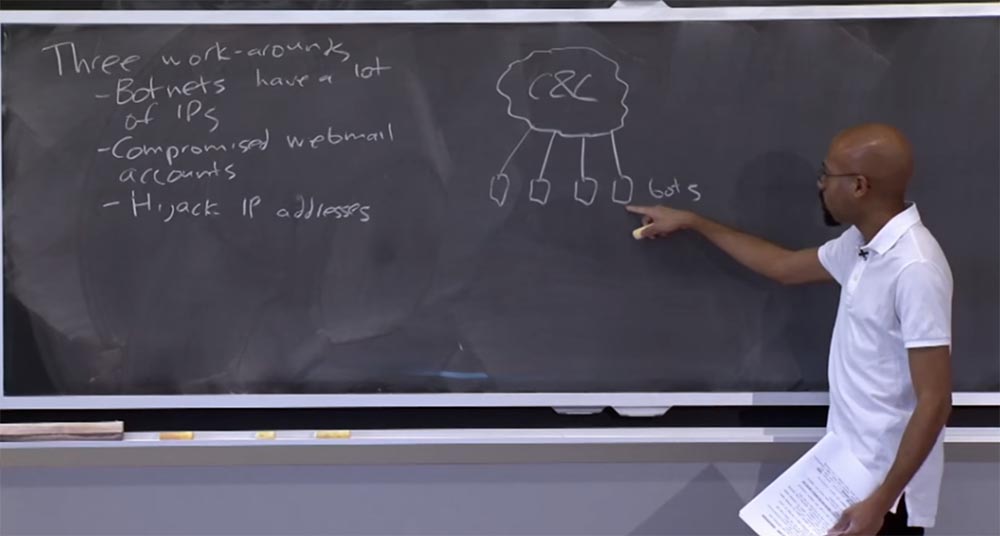

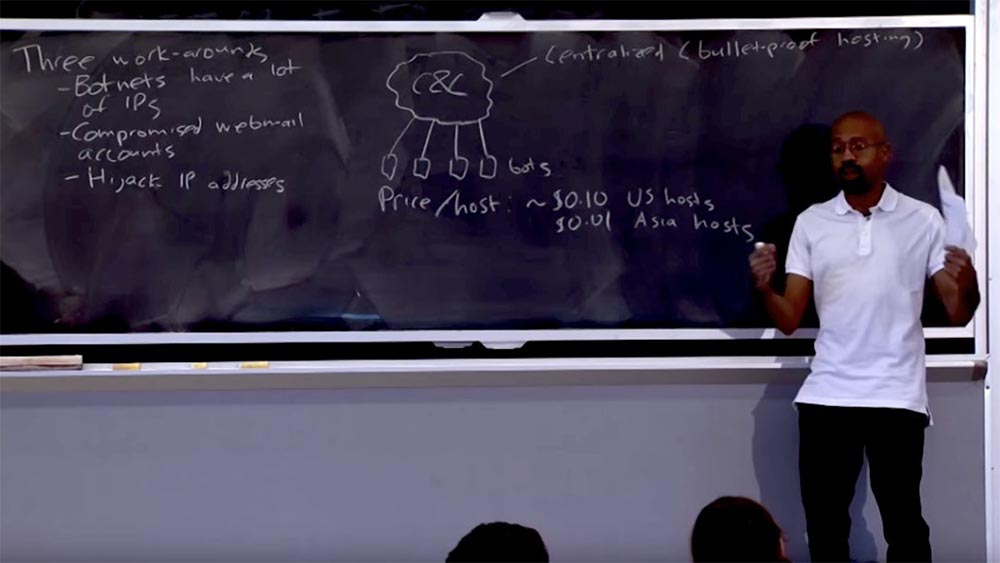

Entonces, ¿cómo se ve una red botnet? En general, tenemos una nube en la que se encuentra la infraestructura de Comando y Control, que emite comandos a todos los bots subordinados. Entonces, el spammer recurre a C&C y dice: "aquí están mis nuevos mensajes de spam que quiero enviar", después de lo cual los bots comienzan a actuar en nombre de la infraestructura de comando y control y envían mensajes a un grupo de personas.

¿Para qué son útiles los bots? Como ya mencioné, tienen direcciones IP, tienen ancho de banda, realizan ciclos computacionales, a veces estos bots se usan como un servidor web. Estas cosas son muy, muy útiles para un spammer, y también sirven como una capa de direccionamiento indirecto. El direccionamiento indirecto es muy útil para los atacantes. Esto significa que si la aplicación de la ley o cualquier otra persona deshabilita esta capa sin afectar la infraestructura de C&C, entonces el spammer puede simplemente conectar la infraestructura de comando y control a otro conjunto de bots y continuar su negocio.

Esta es una de las razones por las cuales los bots son útiles. La red de botnets puede escalar hasta millones de direcciones IP, por lo que las personas harán clic en enlaces aleatorios todo el tiempo usando malware. Entonces estas cosas pueden volverse muy, muy grandes. Dado que compañías enteras están involucradas en la red de botnets, millones y millones de computadoras pueden estar presentes en ellas; por lo tanto, estas redes son bastante complicadas técnicamente.

Entonces, ¿cuánto cuesta instalar malware para todos estos bots? Debe recordarse que, por regla general, se trata de computadoras comunes para usuarios finales. El costo de colocar malware en una de las computadoras, o el precio por host, es de aproximadamente 10 centavos para los hosts estadounidenses y aproximadamente un centavo para los hosts asiáticos. Hay varias razones por las que el precio es tan diferente. Quizás la gente tiende a pensar que una conexión establecida desde los Estados Unidos merece más confianza. Al mismo tiempo, es más probable que las computadoras asiáticas utilicen software pirateado, que no se actualiza mediante paquetes de seguridad, por lo que organizar una red botnet en Asia es mucho más barato.

Verá algunas estadísticas muy interesantes sobre cómo estos costos pueden fluctuar porque compañías como Microsoft están tratando de erradicar la piratería. Pero en cualquier caso, esta es una estimación aproximada. Baste decir que no es demasiado caro.

¿Qué hace y cómo se ve este centro de C&C? En su forma más simple, es un sistema informático centralizado de una o más máquinas. Un atacante simplemente trabaja en estas máquinas, enviando comandos para la botnet desde allí. Dado que este es un sistema centralizado, será muy útil para un atacante tener lo que se conoce como "hosting a prueba de balas". Su idea es que aloje la infraestructura de Comando y Control en servidores de proveedores de servicios de Internet que ignoren las solicitudes de agencias financieras o policiales para cerrar dichos servidores. Existen "servidores a prueba de balas".

Cuestan más, porque existen riesgos en un negocio así, pero si puede ubicar su centro de C&C allí, será un gran éxito. Porque cuando el gobierno estadounidense o el banco Goldman Sachs le dice a dicho proveedor: "¡oye, apaga a este tipo que envía spam!", Responde: "¿cómo puedes hacer que haga esto? Trabajo en una jurisdicción diferente y no estoy obligado a cumplir con las leyes de propiedad intelectual ". Como dije, estos tipos de hosts en realidad cobran una prima por el riesgo de ejecutar dichos servicios en sus servidores.

Otra alternativa al lanzamiento de la infraestructura de C&C es la red P2P peer-to-peer, que es una mini-botnet. Aquí, toda la infraestructura de administración se distribuye a través de diferentes computadoras, y en cualquier momento hay otra computadora que asume el rol de C&C, dando comandos a todos estos nodos de trabajo. Esto es bueno porque no requiere acceso a uno de estos "hosts a prueba de balas". Puedes construir una infraestructura de C&C usando bots regulares. P2P hace que sea difícil garantizar la disponibilidad de los hosts ubicados en esta nube, pero tiene otras ventajas. En general, estos son dos enfoques que los atacantes pueden usar para enviar spam.

Entonces, ¿qué sucede si el alojamiento está cerrado? Hay un par de cosas que un spammer puede hacer en este caso. Por ejemplo, puede usar DNS para redirigir solicitudes. Supongamos que alguien comienza a cerrar servidores al contrarrestar el spammer. Pero mientras los servidores aún están vivos, el atacante crea listas de direcciones IP del servidor, que pueden contener cientos o miles de estas direcciones. Después de eso, comenzará a vincular cada dirección al nombre del host por un período de tiempo muy corto, por ejemplo, 300 segundos. Esto permite a un atacante lidiar con las consecuencias de cerrar servidores que, según la heurística, se consideran spammers. De hecho, cada 300 segundos cambia el lugar del envío de spam. Por lo tanto, el direccionamiento indirecto es una gran perspectiva para un spammer. Como dije, el uso de direccionamiento indirecto es la forma principal para que un spammer evada la aplicación de la ley y los métodos de protección heurísticos.

Uno puede preguntarse qué sucederá si simplemente destruimos el servidor DNS del spammer. ¿Qué tan difícil es hacer esto? El artículo de la conferencia establece que hay varios niveles en los que puedes contraatacar a un spammer. Por ejemplo, puede intentar anular el registro del dominio de un atacante. Por ejemplo, usted dice: "oye, si estás buscando russianpharma.rx.biz.org, ¡entonces ve a este servidor DNS y comunícate a través de él!" Es decir, tan pronto como alguien intenta acceder al servidor DNS del spammer, lo redirige al dominio de nivel superior. Sin embargo, la dificultad es que un atacante puede usar métodos para cambiar rápidamente el flujo a otro nivel. Por ejemplo, puede "desplazar" los servidores que se utilizan como servidores DNS de correo no deseado, es decir, cambiar entre los servidores que usa para enviar correo no deseado, y así sucesivamente. Por lo tanto, vemos cómo estas personas pueden usar varias máquinas para evitar la detección.

Como mencioné anteriormente, puede usar cuentas de correo electrónico pirateadas para enviar spam. Si puede acceder a la cuenta de alguien, entonces ni siquiera necesita instalar malware en la computadora del usuario. Puede acceder a la cuenta de otra persona desde su propia computadora, esté donde esté. Este método es óptimo para los ataques de phishing, ya que envía spam en nombre de una persona en la que confían sus amigos.

Por lo tanto, los proveedores de servicios de correo están extremadamente interesados en prevenir esto, porque si no lo hacen, corren el riesgo de entrar en la "lista negra". Además, el proveedor necesita monetizar de alguna manera su servicio. Realmente necesitan usuarios reales que hagan clic en los anuncios legales que aparecen en su página de correo electrónico. Pero cuanto mayor sea la proporción de usuarios que envían spam, es menos probable que los anunciantes decidan usar los servicios de dicho servicio de correo electrónico. Por lo tanto, los proveedores de correo web están muy interesados en prevenir el spam.

Para detectar este tipo de spam, utilizan la heurística. Pueden intentar usar captcha. Si sospechan que envió 5 mensajes de spam seguidos, pueden pedirle que ingrese números de una de estas imágenes borrosas o algo similar.

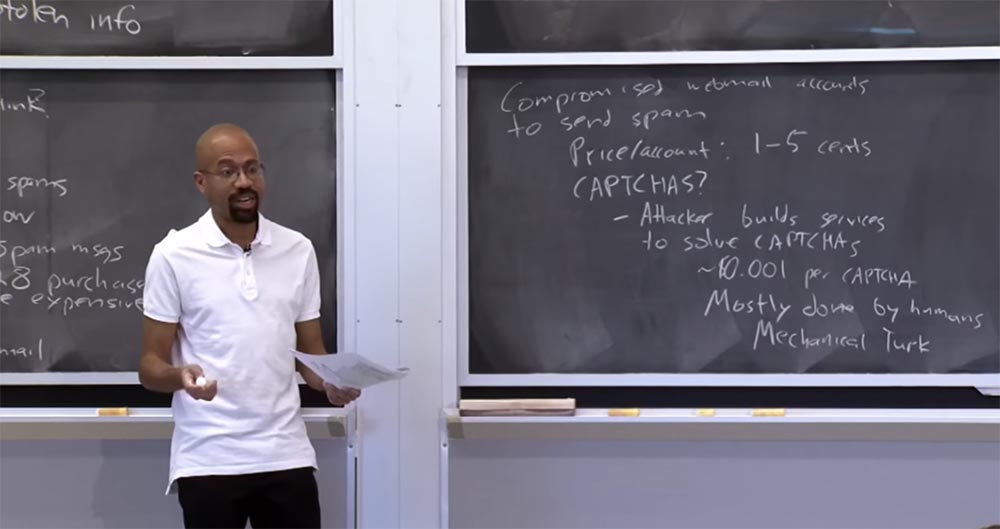

Sin embargo, muchos de estos métodos no funcionan muy bien. Si observa el precio de una cuenta pirateada, entonces, como spammer, la encontrará bastante barata: de uno a 5 centavos por cuenta de Yahoo, Gmail o Hotmail. Es muy, muy barato. Por lo tanto, dicha protección no puede obligar a los spammers a negarse a comprar cuentas pirateadas. Esto es un poco decepcionante, porque parece que donde sea que vayamos, debemos resolver el captcha si queremos comprar algo o enviar un correo. Entonces, ¿qué pasó con el captcha, porque tenía que evitar cosas maliciosas?

Como resultado, un atacante puede crear servicios para resolver captcha, y el proceso de ingresar captcha puede automatizarse, como todo lo demás. Al final resultó que, el costo de resolver un captcha es de aproximadamente $ 0.001, y esto se puede hacer con un retraso muy bajo. Por lo tanto, captcha no es una barrera seria contra el spam. Podrías pensar que el captcha se resuelve con computadoras, software. Pero, de hecho, esto no es así, en la mayoría de los casos, las personas reales deciden el captcha, y un atacante puede externalizar este negocio de dos maneras.

En primer lugar, un pirata informático puede simplemente encontrar un mercado laboral con una fuerza laboral muy barata y utilizar a las personas como solucionadores de captcha. Por ejemplo, un spammer está preocupado con el captcha de Gmail, en cuyo caso lo envía al lugar donde está sentada la persona, lo resuelve para el spammer por una pequeña cantidad de dinero, y luego el spammer envía una respuesta al sitio legal. También puedes hacer esto con el Mechanical Turk. Chicos, ¿han oído hablar del "turco mecánico"?

Es bastante elegante, quiero decir "elegante" como una forma de hacer el mal. Puede publicar estas tareas en el sitio web de Mechanical Turk y decir, "oye, solo estoy jugando a resolver rompecabezas de imágenes", o algo así. O puede declarar abiertamente que tiene captcha que necesita resolver. Usted publica el precio, después de lo cual el mercado lo reúne con personas que están listas para realizar esta tarea, le dan respuestas y usted las publica. Esto puede automatizar el flujo de trabajo del spammer, pero tenga en cuenta que Amazon, propietario de Mechanical Turk, cobra una tarifa por usarlo.

La segunda forma de externalizar es que el spammer toma captcha del sitio que necesita y lo copia en el sitio legal, donde redirige al usuario. De hecho, decide el captcha para el atacante, quien luego ingresa la respuesta correcta en su sitio, utilizando los frutos del trabajo de un usuario desprevenido. Además, si un spammer no confía en sus usuarios, puede duplicar el trabajo mediante crowdsourcing.

Por ejemplo, envía captcha para solución a dos o tres personas, y luego usa un voto mayoritario y elige lo que acepta la mayoría de los votos como respuesta a su captcha.

Por las razones anteriores, captcha no funciona tan bien como podría pensar. Por lo tanto, los proveedores de Gmail o Yahoo intentan utilizar captcha con la mayor frecuencia posible para dificultar la vida de los spammers. Sin embargo, el problema es que el uso frecuente de captcha molesta principalmente a usuarios respetables.

Un buen ejemplo de la complejidad del proceso de generación de spam es la autenticación de dos factores de Gmail. Esta es realmente una muy buena idea. Si Gmail determina que está intentando iniciar sesión en la cuenta de Gmail desde una computadora que no conoce, le enviará un mensaje de texto en su teléfono que dice: "ingrese este código de verificación antes de continuar utilizando nuestro servicio".

Es curioso que esta sea una gran idea, pero al menos me molesta mucho. Entiendo que esto se hace por mi propia seguridad, pero todavía estoy enojado. Si no uso con frecuencia diferentes computadoras, acepto tales condiciones, de lo contrario se vuelve muy inconveniente.

Por lo tanto, existe un compromiso muy interesante entre la seguridad de la que hablan las personas y las medidas de seguridad que están dispuestas a soportar. Como resultado, es muy difícil para los proveedores de servicios de correo electrónico encontrar el equilibrio óptimo entre la frecuencia del uso de captcha y la conveniencia de los clientes. ¿Tiene alguna pregunta antes de pasar a considerar la compatibilidad con clics?

Audiencia: ¿ resulta que una de las razones por las cuales los correos electrónicos encriptados no son ampliamente reconocidos es el gran papel de los filtros de spam?

Profesor: ¿quiere decir que los filtros no podrán ver el contenido de la carta y no entenderán lo que está sucediendo? Esta es una buena pregunta , , – .

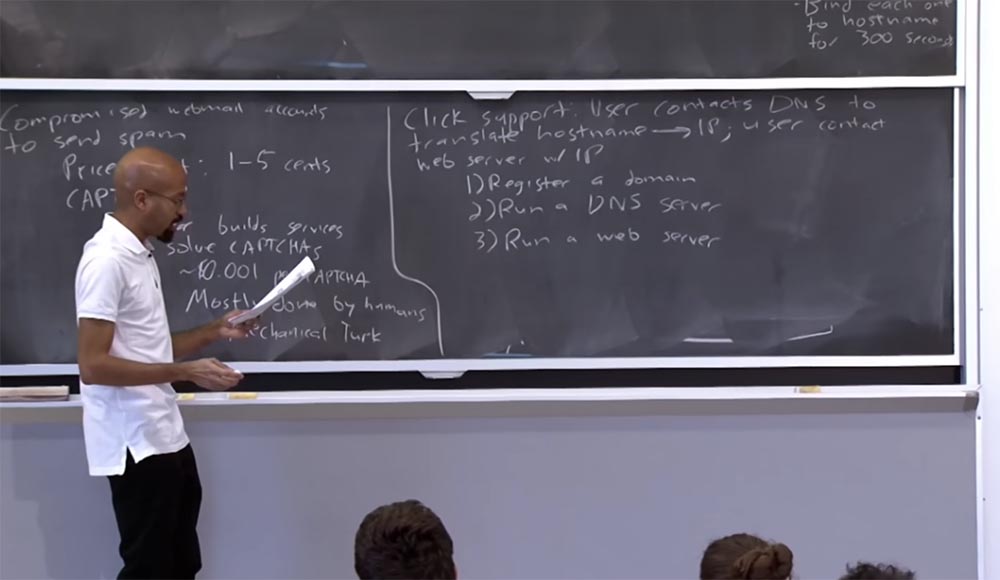

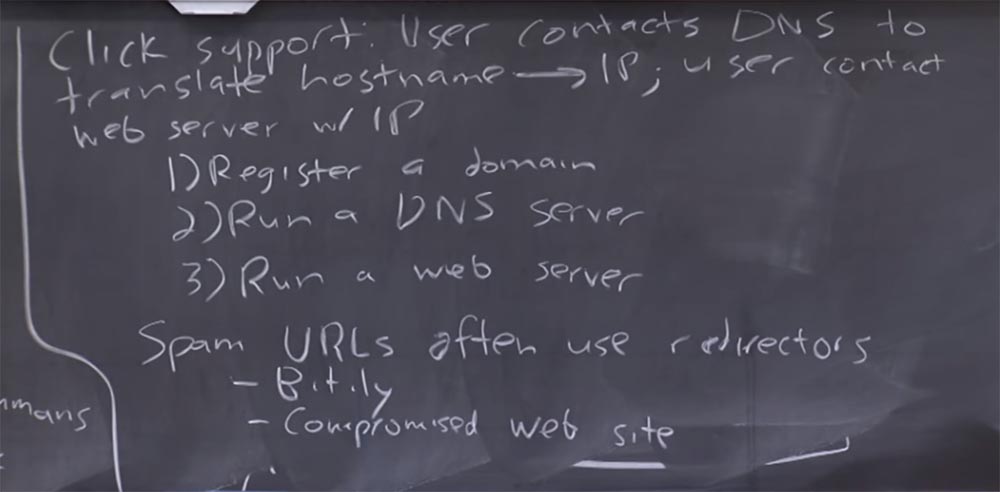

, , . , . , . , , . , , . ? , , -. .

, . ? , DNS-, , , IP-. - -, IP-. , , DNS- -. , , .

, «» IP-, , , -URL? - ? - 183.4.4… russianjewels.biz?

: .

: , , , . , , . , - , . , DNS — . DNS, -, . , «» IP- -.

, , , -URL , , bit.ly. , - . HTML JavaScript, - . , . , , -, .

, , « » 10% URL, 90%. .

- DNS-, . , , , , .

, -.

. .

, ? , SPECTRE . , . - , , , . , , .

, . , , , Windows, . , - . , , . .

52:00

.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta enero de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?