Hace un mes, un periodista de

Forbes demostró claramente la (in) confiabilidad de la protección biométrica en dispositivos de grado de consumo. Para la prueba, solicitó una copia de yeso 3D de su cabeza, luego de lo cual intentó usar este modelo para desbloquear teléfonos inteligentes de cinco modelos: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 y iPhone X.

Una copia de yeso fue suficiente para desbloquear cuatro de los cinco modelos probados. Aunque el iPhone no sucumbió (escanea en el rango infrarrojo), pero el experimento demostró que el reconocimiento facial no es el método más confiable para proteger la información confidencial. En general, como muchos otros métodos de biometría.

En un comentario, los representantes de las compañías "afectadas" dijeron que el reconocimiento facial hace que desbloquear teléfonos sea "conveniente", pero para "el nivel más alto de autenticación biométrica" se recomienda usar un escáner de huellas digitales o iris.

El experimento también mostró que un par de fotografías de la víctima no son suficientes para un hack real, ya que no le permitirán crear una copia 3D completa del cráneo. Hacer un prototipo aceptable requiere disparar desde múltiples ángulos con buena luz. Por otro lado, gracias a las redes sociales, ahora es posible obtener una gran cantidad de material fotográfico y de video, y la resolución de las cámaras aumenta cada año.

Otros métodos de protección biométrica tampoco están exentos de vulnerabilidades.

Huellas dactilares

Los sistemas de escaneo de huellas digitales se generalizaron en los años 90 y fueron atacados de inmediato.

A principios de la década de 2000, los piratas informáticos perfeccionaron el mecanismo para hacer copias artificiales de silicona de acuerdo con la imagen existente. Si pega una película delgada en su propio dedo, puede engañar a casi cualquier sistema, incluso con otros sensores, que verifican la temperatura del cuerpo humano y aseguran que el dedo de una persona viva esté conectado al escáner, y no una copia impresa.

El manual clásico para la fabricación de impresiones artificiales se considera el

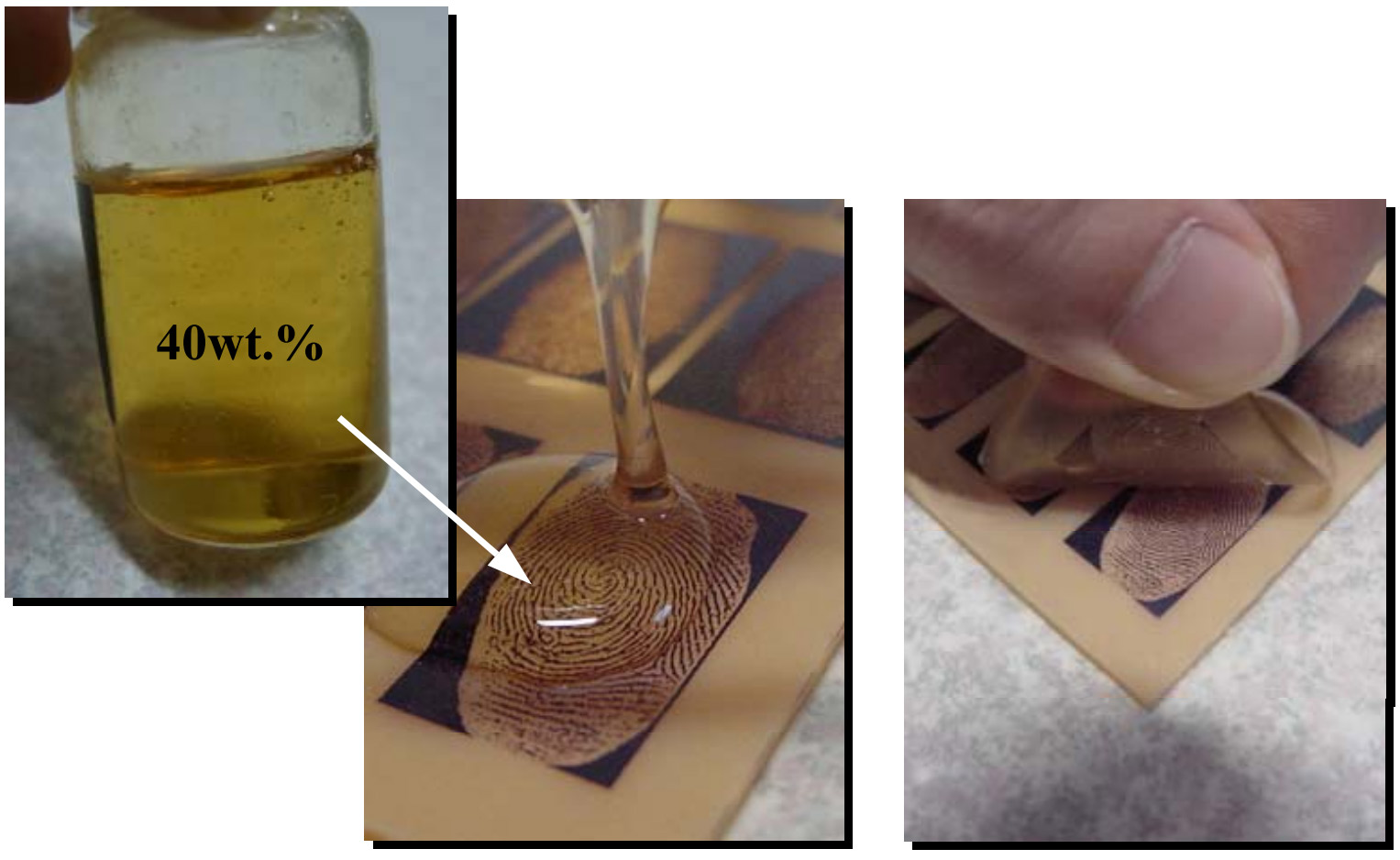

manual Tsutomu Matsumoto de 2002 . Explica en detalle cómo procesar la huella digital de una víctima con polvo de grafito o vapor de cianoacrilato (superpegamento), cómo procesar una foto antes de hacer un molde y, finalmente, hacer una máscara convexa con gelatina, leche de látex o pegamento para madera.

Producción de una película de gelatina con huella digital en un molde de contorno con huella digital. Fuente: Instrucciones Tsutomu Matsumoto

Producción de una película de gelatina con huella digital en un molde de contorno con huella digital. Fuente: Instrucciones Tsutomu MatsumotoLa mayor dificultad en este procedimiento es copiar una huella digital real. Dicen que las impresiones de la más alta calidad permanecen en superficies de vidrio y manijas de puertas. Pero en nuestro tiempo hay otra manera: la resolución de algunas fotos le permite restaurar la imagen directamente desde la foto.

En 2017, investigadores del Instituto Nacional de Informática de Japón anunciaron un

proyecto . Probaron la posibilidad de reconstruir una imagen de huella digital a partir de fotografías tomadas con una cámara digital desde una distancia de

tres metros . En 2014, en la conferencia de piratas informáticos del Congreso de Comunicación del Caos,

mostraron huellas digitales del Ministro de Defensa alemán, recreadas a partir de fotografías oficiales de alta resolución de fuentes abiertas.

Otra biometría

Además de escanear las huellas digitales y el reconocimiento facial, los teléfonos inteligentes modernos aún no utilizan masivamente otros métodos de protección biométrica, aunque existe una posibilidad teórica. Algunos de estos métodos han sido probados experimentalmente, mientras que otros se han puesto en uso comercial en diversas aplicaciones, incluyendo escaneo retiniano, verificación de voz y patrón de venas en la palma de la mano.

Pero todos los métodos de protección biométrica tienen una vulnerabilidad fundamental: a diferencia de una contraseña, sus características biométricas son casi

imposibles de reemplazar . Si sus huellas digitales se filtraron al público, no las cambiará. Se puede decir que esto es vulnerabilidad de por vida.

“A medida que la resolución de la cámara aumenta, es posible ver objetos más pequeños, como huellas digitales o iris. [...] Una vez que los compartes en las redes sociales, puedes despedirte. A diferencia de una contraseña, no puede cambiar sus dedos. Así que esta es la información que debes proteger ". - Isao Echizen , profesor, Instituto Nacional de Informática, Japón

La garantía del cien por ciento no ofrece ningún método de protección biométrica. Al probar cada sistema, se indican los siguientes parámetros, que incluyen:

- precisión (varios tipos);

- tasa de falsos positivos (falsa alarma);

- El porcentaje de falsos negativos (saltos de eventos).

Ningún sistema demuestra una precisión del 100% con cero falsos positivos y falsos negativos, incluso en condiciones óptimas de laboratorio.

Estos parámetros dependen unos de otros. Debido a la configuración del sistema, puede, por ejemplo, aumentar la precisión del reconocimiento al 100%, pero luego aumentará el número de falsos positivos. Por el contrario, puede reducir el número de falsos positivos a cero, pero la precisión se verá afectada.

Obviamente, ahora muchos métodos de protección son fáciles de descifrar porque los fabricantes piensan principalmente en la usabilidad y no en la confiabilidad. En otras palabras, tienen prioridad sobre el número mínimo de falsos positivos.

Hackear la economía

Como en economía, la seguridad de la información también tiene el concepto de viabilidad económica. Que no haya cien por ciento de protección. Pero las medidas de protección se correlacionan con el valor de la información en sí. En general, el principio es aproximadamente tal que el costo de los esfuerzos de piratería para un pirata informático debe exceder el valor para él de la información que desea recibir. Cuanto mayor es la relación, más fuerte es la protección.

Si toma un ejemplo con una copia de yeso de su cabeza para engañar a un sistema como Face ID, entonces le costó al periodista de

Forbes alrededor de $ 380. En consecuencia, tiene sentido usar dicha tecnología para proteger información con un valor inferior a $ 380. Esta es una excelente tecnología de protección para proteger información barata y una tecnología inútil para secretos comerciales corporativos, por lo que todo es relativo. Resulta que en cada caso es necesario evaluar el grado mínimo aceptable de protección. Por ejemplo, el reconocimiento facial en combinación con una contraseña, como la

autenticación de dos factores , ya aumenta el grado de protección en un orden de magnitud, en comparación con solo el reconocimiento facial o solo una contraseña.

En general, cualquier protección puede ser pirateada. La pregunta es el costo del esfuerzo.