Estadísticas durante 24 horas después de instalar el hanipot en el sitio de Digital Ocean en SingapurPoo poo! Comencemos de inmediato con un mapa de ataque.

Nuestra tarjeta de superclase muestra ASN únicos que se conectaron a nuestro hanipot Cowrie en 24 horas.

El amarillo corresponde a las conexiones SSH y el

rojo corresponde a Telnet. Tales animaciones a menudo impresionan a la junta directiva de la compañía, lo que le permite obtener más fondos para seguridad y recursos. Sin embargo, el mapa tiene algún valor, ya que demuestra claramente la distribución geográfica y organizativa de las fuentes de ataques contra nuestro host en solo 24 horas. La animación no refleja la cantidad de tráfico de cada fuente.

¿Qué es una tarjeta Pew Pew?

Pew map Pew es una

visualización de ataques cibernéticos , generalmente animados y muy hermosos. Esta es una manera moderna de vender su producto, conocida por ser utilizada por Norse Corp. La compañía terminó mal: resultó que las animaciones hermosas eran su única ventaja, y utilizaron datos fragmentarios para el análisis.

Hecho con Leafletjs

Para aquellos que quieran desarrollar un mapa de ataque para la pantalla grande en el centro de operaciones (a su jefe le gustará), hay una biblioteca

leafletjs . Combínelo con el complemento de la

capa de migración de folleto , el servicio Maxmind GeoIP y

listo .

WTF: ¿qué es el hanipot Cowrie?

Khanipot es un sistema que se coloca en la red específicamente para atraer a los atacantes. Las conexiones al sistema generalmente son ilegales y le permiten detectar a un atacante utilizando registros detallados. Los registros almacenan no solo la información de conexión habitual, sino también la información de sesión que revela las

técnicas, tácticas y procedimientos (TTP) del atacante.

Cowrie Hanipot es para

grabar conexiones SSH y Telnet . Tales hanipot a menudo se muestran en Internet para rastrear las herramientas, los scripts y los hosts de los atacantes.

Mi mensaje a las empresas que piensan que no están siendo atacadas es: "Te ves mal".

- James Snook

¿Qué hay en los registros?

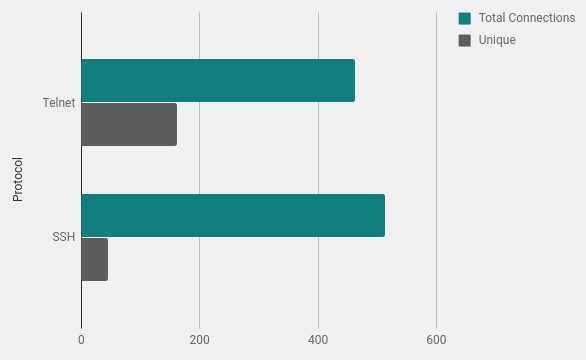

Numero total de conexiones

Muchos hosts han recibido repetidos intentos de conexión. Esto es normal, ya que la lista de credenciales está bloqueada en los scripts de ataque e intentan varias combinaciones. Cowrie Hanipot está configurado para aceptar ciertas combinaciones de nombre de usuario y contraseña. Esto se configura en el

archivo user.db.

Geografía de ataques

Según los datos de geolocalización de Maxmind, calculé el número de conexiones de cada país. Brasil y China lideran por un amplio margen, desde estos países a menudo hay mucho ruido de los escáneres.

Propietario del bloque de red

Un estudio de propietarios de unidades de red (ASN) puede identificar organizaciones con una gran cantidad de hosts atacantes. Por supuesto, y en tales casos, siempre debe recordar que muchos ataques provienen de hosts infectados. Es razonable suponer que la mayoría de los intrusos no son tan estúpidos como para escanear la Web desde una computadora doméstica.

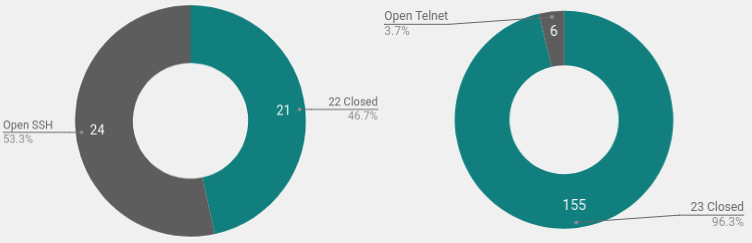

Puertos abiertos en sistemas de ataque (datos de Shodan.io)

Ejecutar la lista de IP a través de la excelente

API de Shodan identifica rápidamente

los sistemas de puertos abiertos y qué tipo de puertos. La siguiente figura muestra la concentración de puertos abiertos por país y organización. Sería posible identificar bloques de sistemas comprometidos, pero no se puede ver nada sobresaliente dentro de la

pequeña muestra , a excepción de la gran cantidad

de 500 puertos abiertos en China .

Un hallazgo interesante es la gran cantidad de sistemas en Brasil que

no tienen 22, 23 u

otros puertos abiertos , según Censys y Shodan. Aparentemente, estas son conexiones de computadoras de usuarios finales.

Bots? No necesariamente

Los datos de

Censys para los puertos 22 y 23 para ese día se mostraron extraños. Asumí que la mayoría de los escaneos y ataques de contraseña provienen de bots. El script se distribuye a través de puertos abiertos, recogiendo contraseñas, y se copia a sí mismo del nuevo sistema y continúa siendo distribuido utilizando el mismo método.

Pero aquí puede ver que solo un pequeño número de hosts que escanean telnet tienen abierto el puerto 23. Esto significa que los sistemas están comprometidos de otra manera o los atacantes ejecutan scripts manualmente.

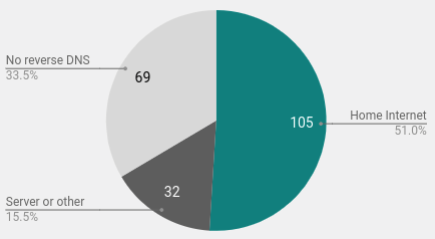

Conexiones a domicilio

Otro hallazgo interesante fue la gran cantidad de usuarios domésticos en la muestra. Utilizando

la búsqueda inversa, identifiqué 105 conexiones de computadoras domésticas específicas. Para muchas conexiones domésticas, cuando se mira hacia atrás en DNS, el nombre del host se muestra con las palabras dsl, inicio, cable, fibra, etc.

Aprende y explora: cría tu propio Hanipot

Recientemente, escribí un breve manual sobre cómo

instalar Cowrie en su sistema . Como ya se mencionó, en nuestro caso, Digital Ocean VPS se utilizó en Singapur. Durante 24 horas de análisis, el costo fue literalmente de unos pocos centavos, y el tiempo para construir el sistema fue de 30 minutos.

En lugar de ejecutar Cowrie en Internet y captar todo el ruido, puede beneficiarse del hanipot en la red local. Publique un aviso si las solicitudes se envían a ciertos puertos. Este es un intruso dentro de la red, o un empleado curioso, o un análisis de vulnerabilidad.

Conclusiones

Después de ver las acciones de los atacantes por día, queda claro que es imposible identificar una fuente obvia de ataques en cualquier organización, país o incluso en el sistema operativo.

Las fuentes generalizadas muestran que el ruido de exploración es constante y no está asociado con una fuente específica. Cualquiera que trabaje en Internet debe asegurarse de que su sistema tenga

varios niveles de seguridad . Una solución común y efectiva para

SSH es mover el servicio a un puerto alto aleatorio. Esto no elimina la necesidad de una estricta protección y monitoreo de contraseña, pero al menos asegura que los registros no estén obstruidos por el escaneo constante. Las conexiones de puerto altas tienen más probabilidades de atacar ataques que pueden interesarle.

A menudo, los puertos telnet abiertos se encuentran en enrutadores u otros dispositivos, por lo que no se pueden mover fácilmente a un puerto alto.

La información sobre todos los puertos abiertos y

la superficie de ataque es la única forma de asegurarse de que estos servicios estén protegidos por un firewall o estén deshabilitados. Si es posible, no debe usar Telnet en absoluto, este protocolo no está encriptado. Si lo necesita sin él, monitorícelo cuidadosamente y use contraseñas seguras.