Este artículo es el cuarto de una serie de artículos, "Cómo tomar la infraestructura de red bajo su control". El contenido de todos los artículos de la serie y los enlaces se puede encontrar aquí .

En la

primera parte de este capítulo, examinamos algunos aspectos de la seguridad de la red del segmento del Centro de datos. Esta parte estará dedicada al segmento de "Acceso a Internet".

Acceso a internet

La seguridad es, sin duda, uno de los temas más complejos en el mundo de las redes de datos. Como en casos anteriores, sin pretender profundidad e integridad, consideraré aquí bastante simple, pero, en mi opinión, preguntas importantes, las respuestas a las cuales, espero, ayudarán a elevar el nivel de seguridad de su red.

Al auditar este segmento, preste atención a los siguientes aspectos:

- diseño

- Configuración de BGP

- Protección DOS / DDOS

- filtrado de tráfico del cortafuegos

Diseño

Como ejemplo del diseño de este segmento para la red empresarial, recomendaría una

guía de Cisco dentro del

modelo SAFE .

Por supuesto, tal vez la solución de otros proveedores le parezca más atractiva (vea el

cuadrante de Gartner para 2018 ), pero sin instarlo a seguir este diseño en detalle, todavía me resulta útil comprender los principios e ideas que subyacen en él.

Observación

En SAFE, el segmento de acceso remoto es parte del acceso a Internet. Pero en esta serie de artículos lo consideraremos por separado.

El conjunto estándar de equipos en este segmento para una red empresarial es

- enrutadores fronterizos

- cortafuegos

Observación 1

En esta serie de artículos, cuando hablo de firewalls, me refiero a NGFW .

Observación 2

Omito la consideración de varios tipos de soluciones L2 / L1 o superpuestas L2 sobre L3 necesarias para garantizar la conectividad L1 / L2 y me limito a las preguntas de nivel L3 y superior. En parte, los problemas de L1 / L2 se abordaron en el capítulo " Limpieza y documentación ".

Si no encontró un firewall en este segmento, no se apresure a sacar conclusiones.

Comencemos, como en la

parte anterior , con la pregunta: ¿es necesario usar un firewall en este segmento en su caso?

Puedo decir que este parece ser el lugar más justificado para usar firewalls y para aplicar algoritmos complejos de filtrado de tráfico. En la

Parte 1, mencionamos 4 factores que pueden interferir con el uso de firewalls en el segmento del centro de datos. Pero aquí no son tan significativos.

Ejemplo 1. Retraso

En cuanto a Internet, no tiene sentido hablar de retrasos incluso del orden de 1 milisegundo. Por lo tanto, la demora en este segmento no puede ser un factor que limite el uso de fuegos artificiales.

Ejemplo 2. Rendimiento

En algunos casos, este factor aún puede ser significativo. Por lo tanto, es posible que deba dejar que parte del tráfico (por ejemplo, el tráfico del equilibrador de carga) omita el firewall.

Ejemplo 3. Fiabilidad

Este factor aún debe tenerse en cuenta, pero sin embargo, teniendo en cuenta la poca fiabilidad de Internet, su importancia para este segmento no es tan significativa como para el centro de datos.

Por lo tanto, suponga que su servicio vive por encima de http / https (con sesiones cortas). En este caso, puede usar dos cuadros independientes (sin HA) y, si hay un problema con uno de ellos, el enrutamiento, transferir todo el tráfico al segundo.

O puede usar cortafuegos en el modo de transferencia y, cuando fallan, permitir que el tráfico pase por alto los cortafuegos mientras resuelve el problema.

Por lo tanto, lo más probable es que solo el

precio sea el factor que lo obligará a abandonar el uso de firewalls en este segmento.

Importante!

Existe la tentación de combinar este firewall con el firewall del centro de datos (use un firewall para estos segmentos). La solución, en principio, es posible, pero al mismo tiempo debe comprender que desde El firewall de "acceso a Internet" está realmente a la vanguardia de su defensa y "asume" al menos parte del tráfico malicioso, entonces, por supuesto, debe tener en cuenta el mayor riesgo de que este firewall se desactive. Es decir, utilizando los mismos dispositivos en estos dos segmentos, reducirá significativamente la disponibilidad de su segmento de centro de datos.

Como de costumbre, debe comprender que, dependiendo del servicio que brinde la compañía, el diseño de este segmento puede ser muy diferente. Usted, como de costumbre, puede elegir diferentes enfoques según los requisitos.

Ejemplo

Si es un proveedor de contenido con una red CDN (consulte, por ejemplo, una serie de artículos ), es posible que no desee crear docenas o incluso cientos de puntos de presencia de infraestructura utilizando dispositivos separados para enrutar y filtrar el tráfico. Será costoso y podría ser redundante.

Para BGP, no necesita tener enrutadores dedicados, puede usar herramientas de código abierto, por ejemplo, Quagga . Por lo tanto, quizás todo lo que necesita es un servidor o varios servidores, un conmutador y BGP.

En este caso, su servidor o varios servidores pueden desempeñar el papel no solo del servidor CDN, sino también del enrutador. Por supuesto, todavía hay muchos detalles (por ejemplo, cómo garantizar el equilibrio), pero esto es factible y hemos aplicado con éxito este enfoque para uno de nuestros socios.

Puede tener varios centros de datos con protección total (firewalls, servicios de protección DDOS proporcionados por sus proveedores de Internet) y docenas o cientos de puntos de presencia "simplificados" con solo conmutadores y servidores L2.

Pero, ¿qué pasa con la protección en este caso?

Veamos, por ejemplo, el reciente ataque DDOS de amplificación de DNS . Su peligro radica en el hecho de que se genera una gran cantidad de tráfico, que simplemente "obstruye" el 100% de todos sus enlaces ascendentes.

Lo que tenemos en el caso de nuestro diseño.

- si usa AnyCast, el tráfico se distribuye entre sus puntos de presencia. Si tiene terabits de ancho de banda total, entonces esto en sí mismo (sin embargo, recientemente ha habido varios ataques con tráfico malicioso del orden de terabits) lo protege de desbordamientos de enlaces ascendentes

- si, sin embargo, algunos enlaces ascendentes están "obstruidos", entonces simplemente retira esta plataforma del servicio (deja de anunciar el prefijo)

- también puede aumentar la proporción de tráfico entregado desde sus centros de datos "completos" (y, en consecuencia, protegidos), eliminando así una parte significativa del tráfico malicioso de los puntos de presencia desprotegidos

Y una pequeña observación más a este ejemplo. Si envía suficiente tráfico a través de IXs, esto también reduce su exposición a tales ataques.

Configurar BGP

Hay dos temas

- Conectividad

- Configurar BGP

Ya hablamos un poco sobre conectividad en la

Parte 1 . La conclusión es que el tráfico a sus clientes va de la mejor manera. Aunque la optimización no siempre se trata solo de retraso, sino que generalmente es la baja latencia el principal indicador de la optimización. Para algunas empresas, esto es más importante, para otras, menos. Todo depende del servicio que brinde.

Ejemplo 1

Si usted es un intercambio, y los intervalos de tiempo de menos de milisegundos son importantes para sus clientes, entonces, por supuesto, no se puede hablar de Internet en absoluto.

Ejemplo 2

Si eres una empresa de juegos y decenas de milisegundos son importantes para ti, entonces, por supuesto, la conectividad es muy importante para ti.

Ejemplo 3

También debe comprender que, debido a las propiedades del protocolo TCP, la velocidad de transferencia de datos dentro de una sesión TCP también depende de RTT (Tiempo de ida y vuelta). Las redes CDN también se están construyendo para resolver este problema, acercando los servidores de distribución de contenido al consumidor de este contenido.

El estudio de la conectividad es un tema interesante por separado, digno de un artículo o serie de artículos por separado y requiere una buena comprensión de cómo se "organiza" Internet.

Recursos utiles:

ripe.netbgp.he.netEjemplo

Daré solo un pequeño ejemplo.

Supongamos que su centro de datos se encuentra en Moscú y usted tiene el único enlace ascendente: Rostelecom (AS12389). En este caso, no necesita BGP (referencia única), y lo más probable es que use el grupo de direcciones de Rostelecom como direcciones públicas.

Suponga que proporciona un determinado servicio y tiene un número suficiente de clientes de Ucrania, y se quejan de grandes retrasos. En el estudio, descubrió que las direcciones IP de algunos de ellos están en la red 37.52.0.0/21.

Al hacer traceroute, viste que el tráfico pasa por AS1299 (Telia), y al hacer ping, obtuviste un RTT promedio de 70 a 80 milisegundos. También puedes verlo en el espejo de Rostelecom .

Con la utilidad whois (en ripe.net o una utilidad local) puede determinar fácilmente que el bloque 37.52.0.0/21 pertenece a AS6849 (Ukrtelecom).

Además, yendo a bgp.he.net , verá que AS6849 no tiene relación con AS12389 (no son clientes ni enlaces ascendentes entre sí, tampoco tienen emparejamiento). Pero si mira la lista de pares para AS6849, verá, por ejemplo, AS29226 (Mastertel) y AS31133 (Megafon).

Al encontrar el espejo de estos proveedores, puede comparar la ruta y RTT. Por ejemplo, para Mastertel RTT ya habrá unos 30 milisegundos.

Entonces, si la diferencia entre 80 y 30 milisegundos es significativa para su servicio, entonces tal vez deba pensar en la conectividad, obtener su número AS, su grupo de direcciones en RIPE y conectar enlaces ascendentes adicionales y / o crear puntos de presencia en IX.

Al usar BGP, no solo tiene la oportunidad de mejorar la conectividad, sino que también reserva su conexión a Internet.

Este documento contiene recomendaciones para configurar BGP. A pesar del hecho de que estas recomendaciones se desarrollaron sobre la base de la "mejor práctica" de los proveedores, sin embargo (si su configuración de BGP no es muy elemental) son indudablemente útiles y de hecho deberían ser parte del endurecimiento, que discutimos en la

primera parte .

Protección DOS / DDOS

Ahora los ataques DOS / DDOS se han convertido en una realidad diaria para muchas empresas. De hecho, de una forma u otra, eres atacado con bastante frecuencia. El hecho de que aún no lo note, solo significa que aún no se ha organizado un ataque dirigido contra usted, y que las defensas que utiliza, incluso, posiblemente sin sospecharlo (varias defensas integradas de los sistemas operativos), suficiente para que la degradación del servicio prestado se minimice para usted y sus clientes.

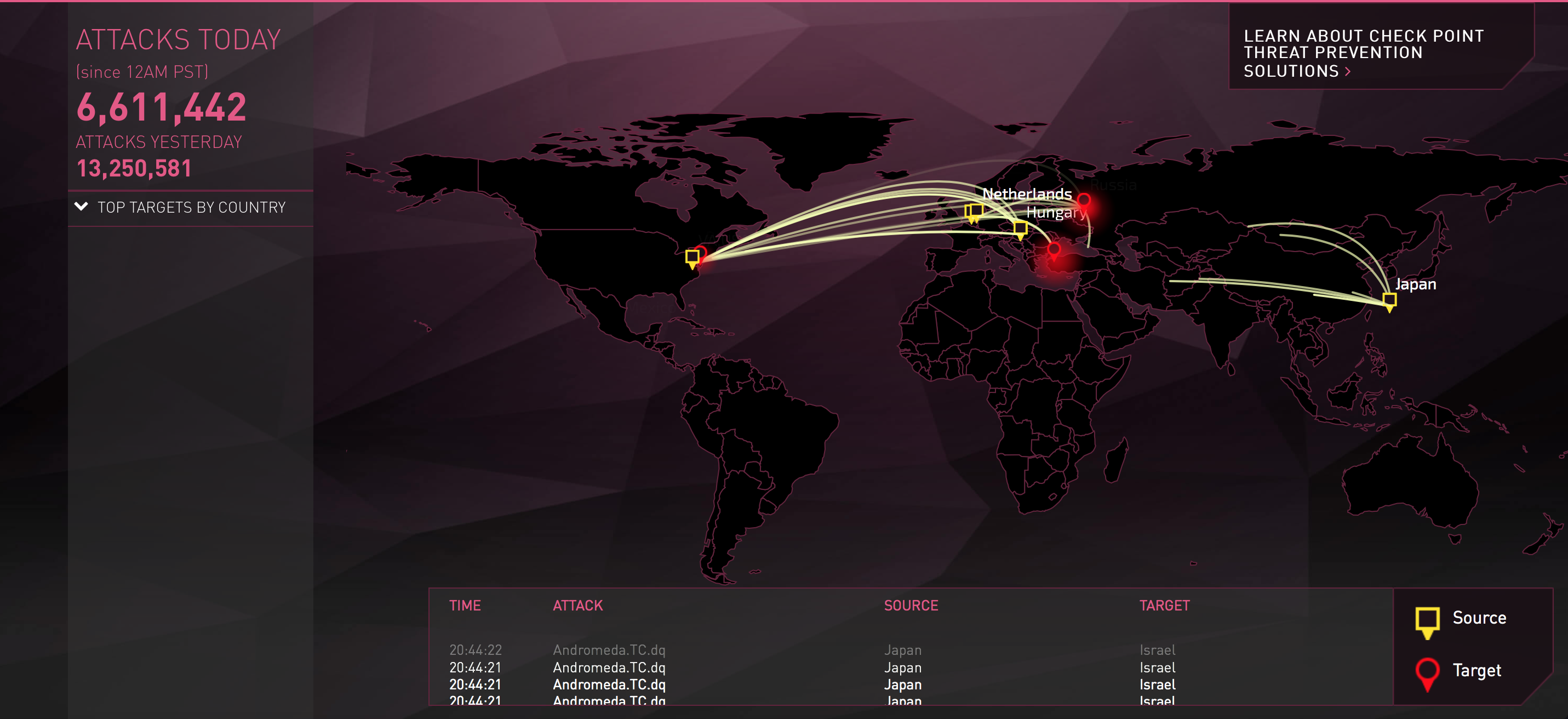

Existen recursos de Internet que, basados en los registros del equipo, dibujan hermosos mapas de ataque en tiempo real.

Aquí puedes encontrar enlaces a ellos.

Mi

mapa favorito de CheckPoint.

La protección DDOS / DOS generalmente está en capas. Para comprender por qué, debe comprender qué tipos de ataques DOS / DDOS existen (consulte, por ejemplo,

aquí o

aquí )

Es decir, tenemos tres tipos de ataques:

- ataques volumétricos

- ataques de protocolo

- ataques de aplicaciones

Si puede protegerse de los dos últimos tipos de ataques, utilizando, por ejemplo, cortafuegos, no estará protegido contra ataques destinados a "desbordar" sus enlaces ascendentes (por supuesto, si la capacidad total de su canal de Internet no se calcula en terabits, pero mejor, en docenas terabit).

Por lo tanto, la primera línea de defensa es la protección contra ataques "volumétricos" y su proveedor o proveedores deben proporcionar esta protección. Si aún no te has dado cuenta de esto, entonces por ahora eres afortunado.

Ejemplo

Supongamos que tiene varios enlaces ascendentes, pero solo uno de los proveedores puede brindarle esta protección. Pero si todo el tráfico pasará por un proveedor, ¿qué pasa con la conectividad que discutimos brevemente un poco antes?

En este caso, tendrás que sacrificar en parte la conectividad durante el ataque. Pero

- esto es solo por la duración del ataque. En el caso de un ataque, puede reconfigurar manual o automáticamente BGP para que el tráfico pase solo a través del proveedor que le proporciona el "paraguas". Después del final del ataque, puede devolver la ruta a su estado anterior.

- No es necesario traducir todo el tráfico. Si, por ejemplo, ve que a través de algunos enlaces ascendentes o pares no hay ataque (o el tráfico no es significativo), puede continuar anunciando prefijos con atributos competitivos en la dirección de estos vecinos BGP.

También puede proteger a los "ataques de protocolo" y "ataques de aplicaciones" a los socios.

Aquí puedes leer un buen estudio (

traducción ). Es cierto que el artículo es de hace dos años, pero esto le dará una idea de los enfoques, cómo puede protegerse de los ataques DDOS.

En principio, puede limitarse a esto externalizando completamente su protección. Hay ventajas en esta solución, pero hay una desventaja obvia. El hecho es que podemos hablar (de nuevo, dependiendo de lo que esté haciendo su empresa) sobre la supervivencia del negocio. Y confiar tales cosas a terceros ...

Por lo tanto, veamos cómo organizar una segunda y tercera línea de defensa (como una adición a la protección del proveedor).

Entonces, la segunda línea de defensa es el filtrado y los policías en la entrada de su red.

Ejemplo 1

Suponga que "cerró con un paraguas" de DDOS utilizando uno de los proveedores. Supongamos que este proveedor usa Arbor para filtrar el tráfico y los filtros en el borde de su red.

La banda que Arbor puede "manejar" es limitada, y el proveedor, por supuesto, no puede pasar constantemente el tráfico de todos sus socios que ordenaron este servicio a través de un equipo de filtrado. Por lo tanto, en condiciones normales, el tráfico no se filtra.

Supongamos que un ataque de inundación SYN está en marcha. Incluso si solicitó un servicio en el que, en caso de un ataque, el tráfico se cambia automáticamente a filtrado, esto no ocurre instantáneamente. Por un minuto o más, permaneces bajo ataque. Y esto puede provocar la falla de su equipo o la degradación del servicio. En este caso, la limitación del tráfico en el enrutamiento de límites, sin embargo, conducirá al hecho de que algunas sesiones TCP durante este tiempo no se establecerán, pero salvará su infraestructura de problemas mayores.

Ejemplo 2

Una cantidad anormalmente grande de paquetes SYN puede no solo ser el resultado de un ataque de inundación SYN. Supongamos que proporciona un servicio en el que puede tener simultáneamente alrededor de 100 mil conexiones TCP (en un centro de datos).

Suponga que, como resultado de un problema a corto plazo con uno de sus proveedores principales, la mitad de las sesiones lo “patearon”. Si su aplicación está diseñada de tal manera que, sin pensarlo dos veces, inmediatamente (o después de un intervalo de tiempo idéntico para todas las sesiones) intenta restablecer la conexión, recibirá al menos 50 mil paquetes SYN aproximadamente simultáneamente.

Si, además de estas sesiones, por ejemplo, debe tener un protocolo de enlace ssl / tls, que implica el intercambio de certificados, entonces, desde el punto de vista de quedarse sin recursos para su equilibrador de carga, este será un "DDOS" mucho más fuerte que una simple inundación SYN. Parece que los equilibradores deberían resolver tal evento, pero ... desafortunadamente, nos enfrentamos a un problema de este tipo en pleno crecimiento.

Y, por supuesto, el policía en el enrutador fronterizo también guardará su equipo en este caso.

El tercer nivel de protección contra DDOS / DOS es la configuración de su firewall.

Aquí puedes detener ambos ataques del segundo y tercer tipo. En general, todo lo que llega al firewall se puede filtrar aquí.

Propina

Intente darle al cortafuegos el menor trabajo posible filtrando tanto como sea posible en las dos primeras líneas de defensa. Y aquí está el por qué.

No te sucedió que por accidente, generando tráfico para verificar, por ejemplo, cuán resistentes son tus ataques DDOS al sistema operativo, "mataste" tu firewall, cargándolo al 100 por ciento, con tráfico de intensidad normal. Si no, ¿tal vez solo porque no lo has probado?

En general, un firewall, como dije, es algo complicado, y funciona bien con vulnerabilidades conocidas y soluciones probadas, pero si envía algo inusual, solo algo de basura o paquetes con encabezados incorrectos, entonces con algunos con una probabilidad tan pequeña (según mi experiencia), puede introducir un equipo de alta gama en un estupor. Por lo tanto, en el paso 2, usando ACL regulares (en el nivel L3 / L4), solo permita que el tráfico ingrese a su red.

Filtro de tráfico de firewall

Continuamos la conversación sobre el firewall. Debe comprender que los ataques DOS / DDOS son solo un tipo de ataque cibernético.

Además de la protección DOS / DDOS, todavía podemos tener algo como la siguiente lista de características:

- cortafuegos de aplicaciones

- prevención de amenazas (antivirus, anti-spyware y vulnerabilidad)

- Filtrado de URL

- filtrado de datos (filtrado de contenido)

- bloqueo de archivos (bloqueo de tipos de archivos)

Depende de usted lo que necesita de esta lista.

Para continuar