Para nadie es un secreto que una de las principales amenazas externas para las empresas y organizaciones hoy en día es el correo electrónico. La capacidad de utilizar la ingeniería social ha convertido el correo electrónico en un terreno fértil para el cibercrimen. Por ejemplo, el caso se conoce con certeza cuando un archivo .xls infectado se envió al correo de un empleado de una de las empresas y se pretendía abrir en MS Excel no más alto que una versión determinada. Solo porque el nombre del archivo contenía la frase mágica "Aumento de salario", todo el equipo de la compañía pasó deliberadamente varias horas buscando una versión adecuada de MS Excel para abrirlo hasta que intervino el servicio de TI. Si fuera más fácil ejecutar el archivo enviado por el atacante, este ataque cibernético podría haber sido coronado con éxito.

Alguien puede objetar que tales ataques pueden contrarrestarse capacitando al personal de la empresa en los conceptos básicos de seguridad de la información, pero esto está lejos de ser simple. El hecho es que los delitos cibernéticos ahora han tomado forma en los negocios ilegales y su mercado está creciendo a pasos agigantados. Esto significa que por cada empleado del departamento de TI de la compañía hay varios miles de ciberatacantes y siempre estarán varios pasos por delante. Es por eso que al proteger a la empresa de los ataques cibernéticos, uno debe confiar no solo en las personas, sino también en las soluciones de software. Veamos qué herramientas ofrece Zimbra Collaboration Suite para proteger a su empresa de los ataques de phishing.

El paquete clásico de Amavis, SpamAssassin y ClamAV es responsable de filtrar el correo entrante en Zimbra. Esta solución le permite cortar la mayoría de los correos electrónicos entrantes de phishing y spam en la entrada. Por otro lado, su uso no garantiza que ni un solo correo electrónico de phishing llegue al destinatario, y para una protección completa contra una amenaza de phishing, el administrador de TI tendrá que aplicar una serie de otros trucos y trucos.

Una idea errónea común es que el phishing puede ser fácilmente derrotado entrenando al personal en los fundamentos de la seguridad de la información. Una lectura cuidadosa de los nombres de dominio en el cuerpo de las letras y la atención al trabajar con archivos adjuntos de ninguna manera siempre puede garantizar el 100% de protección de una empresa contra ataques de phishing. Está lejos de ser siempre que un empleado de una empresa tenga tiempo para examinar cuidadosamente los enlaces dentro de los correos electrónicos y verificar la extensión de los archivos que se le envían en un archivo adjunto. En tales casos, el administrador de TI puede necesitar un

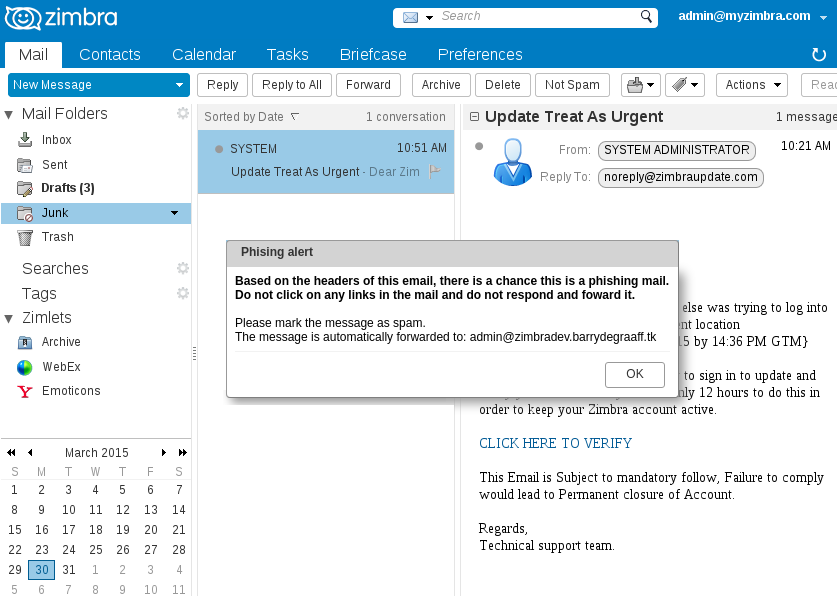

Zimlet de alerta de suplantación de identidad y suplantación de identidad , que muestra una advertencia al usuario de que el mensaje que recibió supuestamente es suplantación de identidad o que se ha cambiado el nombre en el campo Remitente. Gracias a tales advertencias, el empleado probablemente estará atento a la carta sospechosa y, muy probablemente, consultará con el departamento de TI antes de hacer clic en el enlace de dicha carta.

Una forma bastante radical de protegerse contra el phishing es establecer una regla para DKIM, según la cual todas las cartas enviadas desde un dominio que no sea el declarado simplemente no llegarían al destinatario. Esto se hace editando el archivo

/opt/zimbra/conf/opendkim.conf.in , donde es suficiente escribir las siguientes líneas:

Rechazo sin firma

Modo sv

Después de eso, solo necesita reiniciar OpenDKIM usando el comando

zmopendkimctl restart para que los cambios surtan efecto. Observamos especialmente que dicha medida de protección no es adecuada para todos, porque después de agregar la regla correspondiente a OpenDKIM, el servidor de correo rechazará cualquier correo electrónico sin una firma DKIM, lo que crea ciertos riesgos para el negocio. Le recomendamos que pese todo cuidadosamente antes de utilizar este método de protección contra el phishing.

Pero dicha protección puede fallar periódicamente, porque los correos electrónicos de phishing pueden provenir de fuentes confiables. Los ciberdelincuentes se han dado cuenta de que no tiene sentido piratear directamente a grandes corporaciones bien protegidas. Es mucho más fácil descifrar su contraparte confiable, que, por ejemplo, se dedica a la limpieza de habitaciones o al suministro de agua potable. Dado que dichos contratistas envían facturas y otras cartas a una gran empresa al menos una vez al mes, y su seguridad de la información suele ser mucho peor, es mucho más fácil para los atacantes entrar en la infraestructura de TI de una pequeña empresa y enviar un archivo infectado a una gran corporación bajo la apariencia de otra cuenta . Acostumbrado a recibir facturas mensuales, un contador seguramente abrirá un archivo enviado desde un buzón de correo confiable, lo que desencadenará un ciberataque en la empresa.

En tal situación, es poco probable que Zimlet Alertas de suplantación de identidad y suplantación de identidad e incluso la regla OpenDKIM le ayuden, ya que el mensaje se envía desde una dirección real y es posible que no contenga ningún signo de suplantación de identidad durante un ataque dirigido. El sistema antivirus ClamAV integrado en Zimbra Collaboration Suite puede ayudar a proteger contra tales ataques, escaneando cada archivo adjunto que llega al servidor, incluidos los archivos. Gracias a una base de datos de firmas constantemente actualizada, ClamAV es bastante confiable y le permite protegerse de la gran mayoría de las amenazas de virus.

Pero, de nuevo, con un ataque dirigido y bien planificado, el antivirus podría no responder a un archivo adjunto infectado. Es por eso que una buena idea además del antivirus es bloquear los archivos adjuntos en función de su expansión. Se pueden bloquear varios archivos potencialmente peligrosos con las extensiones .exe y muchos otros ingresando el comando

zmprov "+ zimbraMtaBlockedExtension" {bat, cmd, docm, exe, js, lnk, ocx, rar, vbs, vbx} .

Todas estas técnicas, así como una

política de contraseña sólida , actualizaciones de software oportunas y trabajo sistemático en la capacitación de los empleados, pueden proteger de manera confiable a la empresa de recibir correos electrónicos de phishing, así como de las consecuencias desagradables asociadas con recibirlos. También se recomienda realizar periódicamente "ejercicios de phishing" peculiares: enviar a propósito a los usuarios correos electrónicos de phishing para identificar a aquellos empleados que no pueden reconocer la amenaza y llevar a cabo clases adicionales de seguridad de la información con ellos.

Para todas las preguntas relacionadas con la Suite Zextras, puede contactar al representante de la compañía "Zextras" Katerina Triandafilidi por correo electrónico katerina@zextras.com