La nueva generación de firewalls es más conveniente y segura gracias a la nueva arquitectura del motor y la nueva ideología de gestión de flujos de red.

¿Por qué apareció este artículo?

En repetidas ocasiones llegó a compañeros de seguridad que utilizan una nueva generación de firewalls y vieron que siguen escribiendo reglas sobre los números de puerto. Ante mi sugerencia de seguir escribiendo por el nombre de las aplicaciones, escuché "¿Qué pasa si no funciona así? Si también está "asustado" o no está claro por qué escribir las reglas para las aplicaciones, este artículo es para usted.

PARTE 1. Conceptos básicos de firewall

CONTENIDO

IntroduccionDefinicionesCortafuegosCortafuegos L3Cortafuegos L4Cortafuegos L7UTMNGFWEjemplosServidor proxy¿Qué es la ID DE USUARIO?Conceptos erróneos sobre la inspección estatal: Estado L4 vs L7Conceptos erróneos sobre la inspección de estado: número de sesiones L4 vs L7Conceptos erróneos sobre la inspección estatal: L4 Cluster vs L7Parte 2. Impacto de seguridad del cortafuegos L7Introduccion

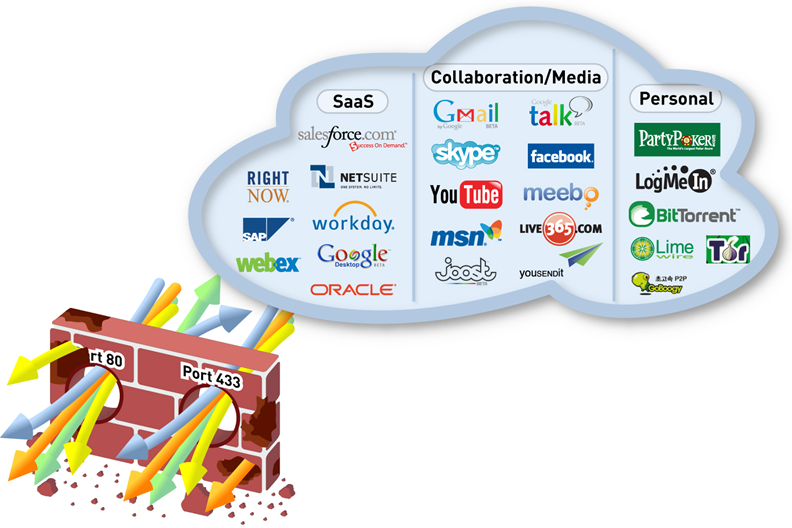

Skype, TOR, Ultrasurf, TCP sobre DNS y varios cientos de aplicaciones y túneles más pasan silenciosamente a través del firewall de inspección completo y los servidores proxy HTTP. Muchas protecciones abren conexiones, pero no verifican lo que hay dentro de ellas. Propongo descubrir cómo controlar las conexiones de la aplicación en una nueva generación de firewall de manera controlada, donde las reglas se escriben con los nombres de las aplicaciones, que corresponde al nivel 7 del modelo ISO OSI. Dichos firewalls se denominan firewall de próxima generación, una nueva generación de firewalls o simplemente NGFW.

El administrador del cortafuegos no solo necesita permitir la conexión, sino también asegurarse de que lo que desea va dentro de la conexión permitida, incluida la verificación de los archivos transferidos. Esto se llama permiso de aplicación segura .

Existen varias diferencias importantes en el trabajo con tráfico, que solo comprende cuando cambia al uso real de las reglas, donde el criterio es la aplicación del nivel 7 del modelo ISO OSI:

- El administrador de TI ve que NGFW visualiza el tráfico de red, es decir, muestra el contenido del campo de paquete de datos, los nombres de usuario y qué aplicación se está ejecutando y qué archivos transmite.

- La seguridad de TI considera que NGFW proporciona una resolución de aplicación segura, porque un análisis más profundo de los datos en el paquete le permite ver virus, permitir el envío de archivos desconocidos al sandbox, verificar el tipo de archivo, las palabras clave para DLP, verificar la categoría de URL, verificar lo que está dentro de SSL y SSH, Compare con los indicadores de compromiso ya conocidos en todo el mundo, habilite el filtro DNS y otras técnicas modernas.

Para comprender las razones de esto, compare los registros de firewall L4 y L7.

A) Compare la entrada en el registro del cortafuegos L4 , que analiza solo el encabezado del nivel de transporte (cuarto) del modelo ISO OSI, en este caso TCP:

Sí, hay información sobre el origen y el destino, puede adivinar por el número de puerto 443 que dentro, con un alto grado de probabilidad (como dicen los ingleses), la conexión SSL. Personalmente no puedo ver ningún incidente en esta entrada. Que hay de ti

B) Compare la entrada en el registro del firewall L7 para la misma conexión TCP, donde el contenido en sí también se transfiere al campo de datos TCP / IP:

Aquí puede ver que Ivanov del departamento de marketing subió un archivo marcado "no para distribución" a Slideshare. Este es un ejemplo de un incidente real en el que un empleado publicó planes confidenciales de desarrollo de la compañía durante un año en Internet. Esta información se obtuvo en el firewall L7 basado en el análisis de la misma conexión que el anterior para el firewall L4 e inmediatamente la información se vuelve suficiente para comprender que hubo un incidente. Y este es un enfoque completamente diferente para el análisis del tráfico. Pero, inmediatamente te advertiré que un análisis tan profundo pone una carga seria en el procesador y la RAM del dispositivo.

A veces se considera que el nivel de detalle de las revistas en NGFW es similar al nivel de detalle en los sistemas SIEM que recopilan información poco a poco de diferentes fuentes. Es por eso que NGFW es una de las mejores fuentes de información para SIEM.

Definiciones

Es necesario resaltar los términos con los que continuaremos operando. No tengo ningún propósito en detalle dando todas las definiciones.

El modelo ISO OSI de siete niveles

El modelo ISO OSI de siete niveles es un modelo de interacción entre dispositivos de red, que establece que hay 7 niveles consecutivos de abstracción de interacción: el primero es físico, el siguiente es el canal, la red, el cuarto es el transporte, luego la sesión, las vistas y el séptimo nivel son aplicaciones (ver imagen arriba) )

Cada dispositivo de red funciona en su propio nivel de abstracción: el servidor web y el navegador, en el nivel de aplicación (nivel 7 o brevemente L7), los enrutadores, se comunican entre sí en el canal (2) y en el nivel de red (3) cuando se transmiten entre sí tramas y paquetes .

Los cortafuegos también son dispositivos de red y, según su tipo, pueden ser conmutadores y enrutadores e incluso ser un "cable virtual" desde el punto de vista de la topología de la red, pero estos dispositivos de red tienen una carga adicional: deben analizar el contenido de los paquetes.

Y la profundidad del análisis de los paquetes de red puede variar. Si analizan el nivel 4 o 7 es una diferencia importante.

Cortafuegos

Firewall (ITU), Network Firewall es un dispositivo de red que divide la red en segmentos con diferentes políticas de seguridad y controla estas políticas. Por ejemplo, el segmento de Internet: todo se puede hacer allí. Y el segmento de su centro de datos: allí solo puede trabajar una lista dedicada de empleados para las aplicaciones permitidas. Dentro de un único host VMware, puede haber varias redes virtuales con máquinas virtuales y diferentes políticas de acceso para ellas.

La política de seguridad del cortafuegos contiene reglas que aplican el código de programa del dispositivo mediante el análisis de cada marco y paquete que vino y sale del cortafuegos. En las reglas del firewall, se definen los criterios de inspección (calificadores), según los cuales se toma la decisión de permitir o bloquear el tráfico. Ejemplos de calificadores en las reglas son: dirección, puerto, aplicación, usuario, zona. El firewall secuencialmente, regla por regla, escanea los criterios de arriba a abajo de la lista y si el tráfico entrante cumple con todos los criterios de la regla (operación lógica “Y” entre los criterios), se aplica la acción indicada: bloquear u omitir. La acción se realiza tanto para el primer paquete como para todos los paquetes posteriores de la misma conexión TCP / IP.

Existen diferentes tipos e implementaciones de firewall. Consideraremos la clasificación según el grado de profundidad de análisis de tráfico utilizado: L3, L4 y L7.

Cortafuegos L3

El firewall L3 es un firewall que pasa el tráfico a través de sí mismo y analiza solo los encabezados del protocolo IP, es decir, la dirección desde dónde y hacia dónde va el tráfico. Dichos firewalls se denominan

filtrado de paquetes . Las reglas se denominan "lista de acceso" o lista de acceso (ACL) y esta funcionalidad hoy funciona en casi cualquier enrutador y sistema operativo. Tal análisis no requiere una carga seria en los procesadores y la memoria del firewall.

Cortafuegos L4

El firewall L4 es un firewall que pasa el tráfico a través de sí mismo y verifica los encabezados de los protocolos de 4 niveles: TCP, UDP, ICMP, es decir, los principales criterios de verificación para pasar el tráfico son las direcciones IP y los puertos TCP / UDP o servicios ICMP.

El concepto de inspección con estado también aparece en el firewall L4, donde se almacena cada solicitud de aprobación y se almacena el estado de la solicitud para permitir las conexiones de respuesta necesarias. Es decir, aparece el concepto de un iniciador de conexión, que es lógico en redes construidas con tecnología cliente-servidor. Dicho firewall gasta memoria en el almacenamiento de datos sobre cada conexión, es decir, hay un límite en el número máximo de sesiones simultáneas almacenadas en la memoria. En el firewall L4, ya no necesita escribir una regla de respuesta para la conexión inversa, como se requiere en el firewall L3, porque según el estado de la conexión, el firewall automáticamente permite conexiones inversas. Es decir, el firewall L4 es más conveniente que un filtro de paquetes.

Los firewalls L4 modernos almacenan el estado no solo de TCP, UDP e ICMP, sino que también rastrean la interacción de algunas aplicaciones L7. Por ejemplo, el estado de FTP, HTTP, SIP y otras aplicaciones, que ya depende de la implementación específica del firewall. Necesitamos hacerle la pregunta al fabricante del firewall L4: ¿qué aplicaciones específicas admite su motor de firewall de inspección con estado?

Cortafuegos L7

El firewall L7 es un firewall que pasa el tráfico de red IP a través de sí mismo y verifica los encabezados de nivel 4 y el segmento de datos de cada paquete IP, es decir, comprende el tráfico de nivel de aplicación L7, hasta qué archivos se transfieren y en qué dirección. Como se analizan más datos, existen más criterios de verificación en las reglas del firewall L7: nombre de usuario, aplicación, categoría de URL, estado del software en la computadora del usuario.

La carga en el firewall L7 es mucho mayor, porque su procesador debe analizar constantemente los megabytes del campo de datos transmitidos por la aplicación, mientras que el firewall L4 verifica solo unos pocos bytes del encabezado del paquete IP con las direcciones y puertos de origen y destino. El tamaño del búfer para almacenar el estado de cada aplicación L7 requiere mucho más, porque se transfieren más datos a L7 que solo en el encabezado TCP / IP. Debido al aumento del tamaño del búfer cuando se usa el análisis de aplicaciones, el número de sesiones almacenadas simultáneamente en la memoria del firewall L7 es menor que el firewall L4 con la misma cantidad de memoria. Dado que el firewall L7 ve por contenido qué tipo de aplicación pasa por la red, el número de puerto no tiene mucho sentido y las reglas pueden escribirse con el nombre de la aplicación L7. Además, las aplicaciones modernas generan muchas conexiones y todas estas conexiones son parte de una sola aplicación. Este tipo de firewall le permite recuperar el control de las aplicaciones dinámicas modernas que se ejecutan en cualquier puerto, por ejemplo, teamviewer, bittorent, tor, del cual el firewall L4 no sabe nada. Es decir, el firewall L7 en las realidades modernas es necesario si la red necesita seguridad.

Si después de leer este artículo continúa utilizando el firewall L4, esto significa que no le importa en absoluto la seguridad.

UTM

Un UTM

Un UTM es un dispositivo de red que tiene varios componentes de seguridad diferentes instalados dentro de él que analizan secuencialmente el tráfico que pasa a través del dispositivo. El núcleo del UTM es el firewall L4, el sistema de prevención de ataques (IPS), el antivirus y el análisis de las categorías de URL en HTTP y HTTPS. A menudo, los UTM aún proporcionan funciones de puerta de enlace VPN. Todos estos componentes generalmente se administran desde varios sistemas de control diferentes. El tráfico dentro del UTM pasa secuencialmente a través de los módulos de filtrado y la salida es tráfico puro, lo que está permitido por las políticas de seguridad de cada módulo. UTM se puede utilizar como plataforma para otras funciones: protección antivirus, IPS, DDoS, QoS, DLP, filtro DNS, base de datos de indicadores de Inteligencia de amenazas, protección contra phishing, etc. (según el fabricante).

La parábola sobre la persona que ordenó siete sombreros de una máscara también fue escrita para clientes de UTM: cuantas más funciones desee habilitar después de la compra, mayor será la carga en el procesador UTM para analizar la misma cantidad de tráfico. Más funciones: menos velocidad del dispositivo.

La idea de UTM: cargar un procesador con tantas funciones como sea posible se convirtió en un callejón sin salida evolutivo, porque el número de funciones creció y los procesadores no pudieron soportar toda esta carga. Hoy, a pesar de las buenas características declaradas, nadie incluye toda la funcionalidad en el UTM para eliminar los retrasos en el tráfico.

El objetivo de UTM: implementar tantas funciones como sea posible en un servidor para reducir el costo del dispositivo para el usuario.

Ahora los fabricantes de UTM han comenzado a instalar motores de análisis de aplicaciones de nivel 7 para decir que son NGFW, que es lo que confunde al consumidor. Sin embargo, esto es fácil de reconocer si observa la política de seguridad: las reglas aún se basan en los criterios para verificar los campos L4. Y para filtrar aplicaciones L7, se utiliza una sección de configuración separada, es decir, la aplicación L7 no es un calificador, como debería estar en el firewall L7. Reconocer la aplicación L7 y usar la aplicación L7 como criterio para la política de seguridad son "dos grandes diferencias".

NGFW

NGFW es un dispositivo de red dentro del cual se implementa el

firewall L7 . Como el calificador principal se convierte en el nombre de la aplicación L7, las reglas se escriben de acuerdo con nuevos criterios. En NGFW, la asignación dinámica de direcciones IP a los usuarios de la red siempre funciona, por lo que el nombre de usuario también se convierte en un calificador (criterio). NGFW incluye funciones de descifrado SSL / TLS y SSH para reconocer aplicaciones y ataques dentro de ellas, IPS, antivirus y filtrado de URL.

El término NGFW fue acuñado por primera vez por la empresa de marketing Palo Alto Networks. Pero gradualmente echó raíces en el mercado y todos los fabricantes de UTM ahora también se hacen llamar NGFW. De hecho, NGFW también realiza varias funciones simultáneamente, ¿por qué entonces NGFW no es UTM? La diferencia es importante saber. Es que en la aplicación NGFW las funciones de seguridad (IPS, antivirus, filtrado de URL) son aceleradas por el hardware. Hay chips de hardware especializados: IPS comprueba los ataques en su chip, firma antivirus por sí mismo, descifrado SSL por su cuenta, y así sucesivamente. La separación de funciones entre diferentes procesadores permite ejecutar funciones de protección en paralelo y no esperar a que la función anterior termine de funcionar, como en UTM. Por ejemplo, se instalan hasta 60 en los firewalls de hardware de Palo Alto Networks

Procesadores especializados Cavium que aceleran las funciones de seguridad, red y gestión. Es importante que los NGFW contengan una única interfaz de software para administrar todas las funciones al mismo tiempo.

La idea de NGFW, a diferencia de UTM, es implementar cada función en un procesador separado, que está especializado para la funcionalidad requerida.

Los fabricantes de computadoras solían seguir el mismo patrón, y tomaron las funciones de las matemáticas y los gráficos en coprocesadores matemáticos y gráficos separados. Por lo tanto, NGFW tiene procesadores separados para reconocer aplicaciones L7, para descifrar SSL / SSH, para verificar firmas antivirus, verificar firmas IPS, etc. Esto le permite habilitar todas las funciones al mismo tiempo, sin degradación y retraso del tráfico en el dispositivo durante el escaneo. ¿Por qué nadie compra computadoras sin aceleradores gráficos y cortafuegos sin aceleración? Debido a que la aceleración no es necesaria a bajas velocidades, pero cuando las velocidades de análisis de tráfico superan los 1-5 Gigabits, ya es imposible implementar todas las funciones de seguridad sin aceleración.

El propósito del dispositivo NGFW es permitir a las empresas trabajar de forma segura sin ralentizar el tráfico. Esto le permite comprobar constantemente que las aplicaciones transmiten contenido seguro a la empresa que necesita, y el funcionamiento paralelo de los motores de protección con un flujo de tráfico garantiza el rendimiento especificado con todas las funciones de seguridad activadas y también minimiza el retraso del tráfico.

Ejemplos

Ejemplo de política L7 en Palo Alto Networks NGFW

¿Por qué podría necesitar una categoría de URL como calificador? Por ejemplo, puede permitir que algunos empleados aún visiten sitios maliciosos con un navegador, pero bloqueen las descargas de archivos para ellos.

Un ejemplo de una política de redes de Palo Alto que utiliza comprobaciones de perfil de información de host y URL de categoría.

Esta política también implica verificar la protección del host TRAPS en la columna Perfil HIP, lo que evitará que los usuarios ingresen al sitio con código malicioso y exploits, sin la protección instalada en la computadora. TRAPS es un agente antimalware y de protección contra exploits.

La descarga de archivos se bloquea en la configuración de la columna Perfil, donde se aplica el perfil para bloquear la transferencia de todos los archivos para cualquier aplicación. Así es como se ve su configuración:

Servidor proxy

Un servidor proxy es un dispositivo que termina el tráfico de una aplicación en sí mismo, verifica este tráfico utilizando varios métodos y envía este tráfico aún más. Se utiliza con mayor frecuencia en redes proxy para HTTP y HTTPS. Dado que UTM y NGFW analizan las transmisiones HTTP y HTTPS de forma transparente, sin requerir configuraciones explícitas del servidor proxy de los clientes, los servidores proxy HTTP están desapareciendo gradualmente de las empresas.

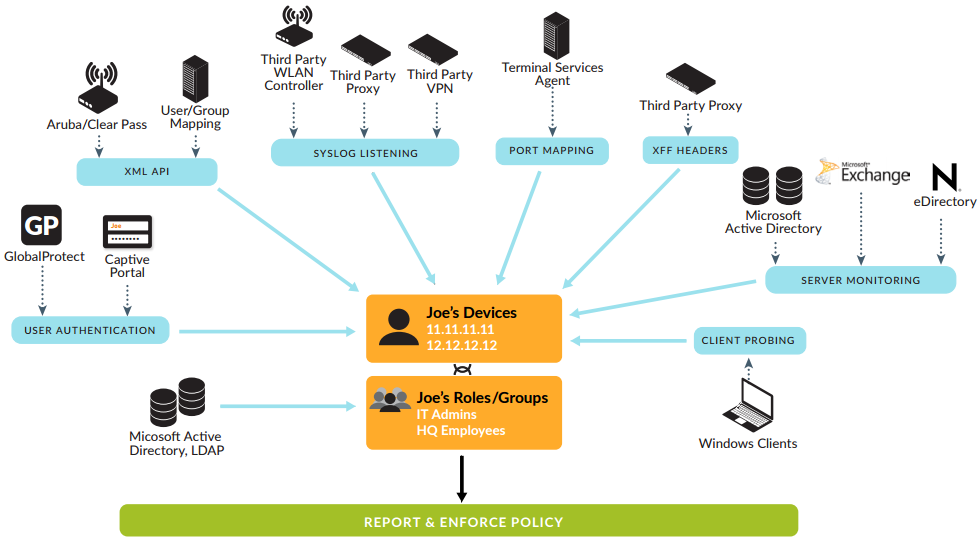

¿Qué es la ID DE USUARIO?

NGFW inventó un mecanismo para identificar usuarios. El algoritmo funciona internamente o se ejecuta en un agente externo. Llamaré a esto un mecanismo de ID de usuario. USER-ID crea y mantiene una tabla de mapeo para el nombre de usuario y su dirección IP actual. También sucede que en la tabla hay un valor y un puerto para un usuario determinado, si los usuarios trabajan a través de VDI (es decir, los usuarios provienen de la misma dirección y solo se pueden distinguir por puerto).

Enumeraré los

Enumeraré los mecanismos de

ID de usuario en las redes de Palo Alto

- Supervisión del servidor : el agente de ID de usuario lee eventos de servidores de Exchange, controladores de dominio o servidores Novell eDirectory

- Sondeo del cliente : el agente de ID de usuario sondea a los clientes de Windows a través de WMI

- Agente de servicios de terminal : el agente de TS distribuye a diferentes usuarios diferentes rangos de puertos TCP / UDP para trabajar con servidores de terminales Windows / Citrix

- Análisis de mensajes de Syslog : el agente de ID de usuario lee mensajes de autenticación de Syslog de varios sistemas, controladores inalámbricos, dispositivos 802.1x, servidores Apple Open Directory, servidores proxy, puertas de enlace VPN, Cisco ISE

- Autenticación a través de GlobalProtect Client: VPN + nombre de usuario y contraseña se pueden agregar a MFA

- Autenticación a través del portal cautivo : el tráfico web se autentica mediante el formulario web NTLM o AAA (el portal cautivo se utiliza en el metro y los cafés de Moscú. NTLM le permite hacer que la autenticación sea transparente)

- API XML : el agente de ID de usuario transmite información sobre la entrada y la salida con comandos especiales a través del firewall de la API REST

- X-Forward-For : los proxies llenan este campo en la solicitud HTTP para que quede claro quién se esconde detrás del proxy

La lectura de registros de los controladores de Active Directory es la característica más utilizada en la ID DE USUARIO.

El agente de ID DE USUARIO lee periódicamente los mensajes de los registros de AD, donde se registra qué usuario desde qué dirección IP inició sesión, es de ellos que el ID de USUARIO aprende sobre qué dirección es el usuario y lo almacena dentro de NGFW, por ejemplo, para Windows 2008/2012 estos son mensajes:- 4768 - Boleto de autenticación otorgado- 4769 - Boleto de servicio otorgado- 4770 - Boleto otorgado Renovada- 4264 - Inicio de sesión correctoEl agente de ID de usuario necesita acceso con privilegios de lector de registro par para leer los registros.Conceptos erróneos sobre la inspección estatal

Debería dedicar un capítulo separado a este concepto sagrado a cada ingeniero de redes e ingeniero de seguridad. Es necesario enfatizar y complementar las cosas importantes que a menudo se pierden en los cursos en firewalls. Si ya ha aprendido los conceptos básicos de la inspección con estado, lo más probable es que tenga algunos conceptos erróneos.Hay un error que a veces veo entre colegas. Atencion

¡La inspección con estado no se trata solo del estado de conexión TCP, UDP o ICMP! También se trata del estado de otros protocolos y aplicaciones más complejos: FTP, SIP, RPC, SMTP, SMB, etc.Un ejemplo

FTP es un protocolo de capa de aplicación. Y tiene un comando PORT que puede asignar una nueva conexión TCP. Cualquier firewall que se posicione como un firewall de inspección con estado debe monitorear los comandos FTP y ver el comando PORT y permitir la conexión al puerto y la dirección que se solicitan allí. Y esto no es todo: el firewall también debe reemplazar los parámetros del comando PORT e insertar la dirección correcta si el servidor FTP funciona para NAT.

Es decir, en cualquier firewall L4 moderno hay un componente que espía en el nivel L7. Y hay más de un protocolo de este tipo: todavía hay HTTP, RPC y otros ... Y estos analizadores de protocolo de capa 7 se denominan Application Layer Gateway (ALG).Un ejemplo

El más "favorito" al mismo tiempo para los usuarios de redes y seguridad es ALG para SIP, con el cual muchos que configuran SIP ALG en el firewall L4 están hartos de problemas y, a menudo, terminan desconectándolo.

Es decir, ya en el firewall L4 están los inicios del análisis de los protocolos de nivel 7. Los firewalls L4 difieren entre sí en la cantidad de ALG implementados. Cuando compara los firewalls L4 convencionales, una pregunta justa para el ingeniero de sistemas del fabricante será: ¿cuántos protocolos y aplicaciones admite su motor de inspección de estado? Como regla, nadie responde.Resulta que el firewall L7 también es un firewall de inspección con estado, pero que analiza y almacena el estado de TODAS las aplicaciones, y no solo selectivamente, como el firewall L4.

El segundo error es hecho por los propios fabricantes de firewall. Tome cualquier hoja de datos donde el fabricante escriba un parámetro como el "número de sesiones concurrentes". La pregunta para el fabricante es la siguiente: ¿qué protocolo y sesiones de aplicación se midieron y al menos con estado para TCP habilitado, sin mencionar que hubo alguna verificación para el nivel L7?Sabemos que cada protocolo o aplicación tiene un estado que el firewall recuerda. Y para almacenar este estado, debe asignar un búfer en la memoria del dispositivo. De hecho, el parámetro "número de sesiones simultáneas" significa cuántos buffers para almacenar estados se pueden acomodar en la memoria del dispositivo. Debe comprender que para el firewall L4, este parámetro se mide con mayor frecuencia para TCP desnudo o incluso UDP. Es decir, TCP necesita un búfer en el que solo quepan la IP y el puerto de conexión. Sin embargo, en la prueba para aplicaciones L7, por ejemplo, HTTP, este búfer será mucho más grande, porque, por ejemplo, almacenar parámetros de solicitud GET dentro de HTTP requiere más memoria. Y el recuerdo no es de goma. En consecuencia, si el fabricante escribe un parámetro como "el número de sesiones simultáneas", entonces debe escribir:- /, c stateful inspection,

- L4, TCP/IP,

- - L7 .

Mida correctamente el firewall L7 en la cantidad de sesiones HTTP simultáneas, en paquetes de diferentes longitudes: 64Kb, 44Kb, 16Kb, 1.5Kb. Está claro que si algún fabricante hizo todas las mediciones en UDP 1518 bytes, lo más probable es que dicho dispositivo no funcione en su red, ya que no funcionará para obligar a sus usuarios a enviar solo paquetes UDP de 1518 bytes de longitud, y aún más obligarlos a responder con tal Paquetes de servidor HTTP Es necesario decirle a dicho fabricante que el rendimiento del firewall L7 debe medirse al menos en el tráfico con el protocolo HTTP. De las compañías conocidas que realizan tales pruebas públicamente: NSS Labs.Los propios fabricantes de firewall realizan pruebas personalizadas en sus laboratorios, que pueden ordenar su perfil de tráfico, por ejemplo: 30% del tráfico HTTPS, 10% del tráfico SMB, 10% del tráfico FTP, etc.Un ejemplo

Después de verificar el dispositivo de uno de los fabricantes de UTM en el generador de tráfico IXIA:

- en modo firewall L4: 4,000,000 sesiones simultáneas,

- en modo firewall L7: 200,000 sesiones simultáneas.

Esto indica que hay menos buffers para sesiones L7 en la memoria del dispositivo debido a su gran tamaño.

Y, por cierto, también será con el rendimiento general del dispositivo: con las comprobaciones de contenido de la aplicación desactivadas, el firewall funciona 10 veces más rápido que con las activadas. Es posible utilizar solo análisis de encabezados de nivel 4 para acelerar el dispositivo, pero ya no hay seguridad.El tercer punto importante- Trabajar en un clúster. Todos los cortafuegos deben funcionar en un clúster, porque si un cortafuegos deja de funcionar, entonces su tarea es "acostarse" y bloquear todo el tráfico; esta es la teoría de construir protección sobre la base de los cortafuegos. Mientras que un firewall "roto" bloquea el tráfico, el firewall vecino debe asumir la tarea de pasar tráfico legítimo. Pero, ¿qué pasa con las conexiones que pasaron por el primero? Lo más probable es que el primer cortafuegos haya pasado el estado de todas las conexiones al segundo, pero si solo pasó el estado de los encabezados IP al vecino o el estado completo de todas las aplicaciones de nivel L7: pero hubo algunas conexiones SSL que fueron descifradas y IPS y antivirus funcionaron en ellas. paquetes en el búfer para verificar el contenido. Y aquí resulta que el firewall L4 y L7 también son diferentes:El estado de transmisión L4 no es lo mismo que el estado de transmisión L7. Esto también es importante de entender.Existe otro concepto erróneo de que el firewall L7 puede operar en grupos de más de dos dispositivos; esto es incorrecto, ya que la cantidad de datos L7 transmitidos aumenta exponencialmente con cada nuevo nodo en el grupo y el procesamiento de datos de incluso dos vecinos excede el costo de procesar los datos de su propio dispositivo. Es por eso que los clústeres de más de dos dispositivos funcionan solo intercambiando encabezados L4, y al cambiar de clúster, se reinician todas las funciones de análisis y protección de aplicaciones.Por lo tanto, debe comparar de manera competente el firewall L4 y L7, al igual que cuando compara si un automóvil y un tanque son adecuados para usted en la guerra. Para aumentar la seguridad de su red, el firewall L7 hace un trabajo más complejo, se trabaja mucho más en sus procesadores y necesita más memoria para almacenar el estado de sus aplicaciones. Todo esto debe hacerse por seguridad.Parte 2. Impacto de seguridad del cortafuegos L7