Hola colegas La última vez, en el artículo

"1. Análisis de los registros de Check Point: la aplicación oficial de Check Point para Splunk ” discutimos el análisis de los registros de pasarela de seguridad basados en la aplicación oficial en el sistema de registro de Splunk. En conclusión, llegaron a la conclusión de que, aunque la aplicación como solución rápida es muy conveniente, pero en esta etapa es incompleta, no se configura una gran cantidad de paneles, lo que es muy importante prestar atención al ingeniero de seguridad para comprender lo que está sucediendo en la organización desde el punto de vista de la seguridad de la información. En este artículo discutiremos las posibilidades de ver y analizar registros con la funcionalidad SmartEvent, a la que vale la pena prestarle atención, y considerar qué opciones están disponibles para la automatización de eventos.

SmartEvent compara registros de todas las puertas de enlace de Check Point para identificar actividades sospechosas, rastrear tendencias e investigar incidentes de seguridad de la información. El análisis de datos se realiza en tiempo real, lo que le permite responder rápidamente a un evento. SmartEvent está incluido en la lista de productos en el servidor de administración, pero requiere una licencia por separado, consta de vistas e informes que puede crear usted mismo o usar los preinstalados.

De hecho, para que la funcionalidad funcione, solo necesita habilitar el blade en la configuración del servidor de administración, inmediatamente obtiene un conjunto de informes que se pueden generar, además existe la posibilidad de crear nuevos informes dependiendo de sus tareas, además del complemento SmartEvent Settings & Policy, las reglas para la automatización de eventos están configuradas.

Primero, considere los informes estándar de SmartEvent. También llamo la atención sobre el hecho de que el servidor de administración tiene una versión del sistema operativo GAIA R80.20.

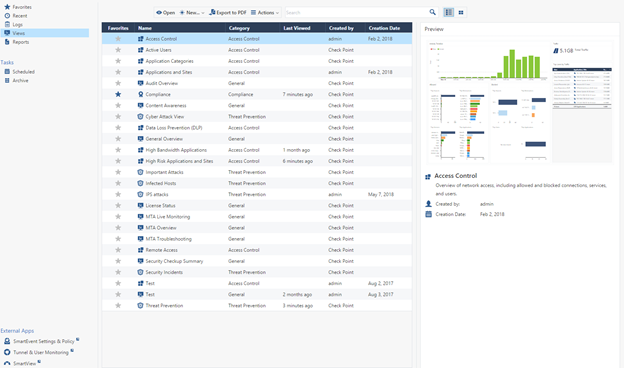

Informes SmartEvent estándar

Con una gran cantidad de eventos de seguridad predefinidos y fácilmente personalizables, puede iniciar SmartEvent y comenzar a recopilar información sobre amenazas en minutos. Inmediatamente después de activar la cuchilla, tiene la oportunidad de crear una gran cantidad de informes estándar de SmartEvent, que puede ver en la imagen a continuación.

Los informes integrados permiten un proceso de protección continuo. Y este es un requisito previo para la seguridad de la información.

Repasemos brevemente las principales vistas e informes.

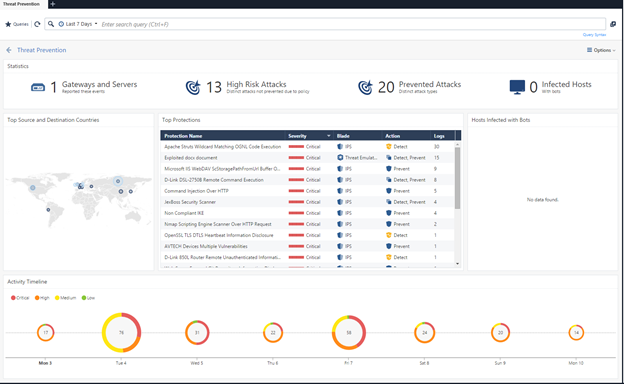

1) Prevención de amenazasLa información más interesante en este análisis es una lista de todas las firmas IPS que solo se detectaron pero no se bloquearon. De acuerdo con la configuración de la política de seguridad, muchas firmas solo se pueden detectar, esto no es deseable, pero lo que es peor, cuando estas firmas se notaron en el tráfico y no se toman medidas adicionales, siempre puede haber una variante del evento que esta firma en particular puede ser una amenaza para su infraestructura Por lo tanto, el ingeniero definitivamente debe revisar este informe y tomar medidas sobre estos eventos, por ejemplo, poner firmas en modo Prevención. También debe verificar los hosts que Security Gateway ha identificado como máquinas infectadas.

2) Resumen de verificación de seguridad

2) Resumen de verificación de seguridadCreo que si ya tiene Check Point o ha probado este producto, entonces este informe lo sabe con seguridad. Resumen de comprobación de seguridad ofrece una imagen completa del estado de la seguridad de la información en la organización y los procesos no deseados que ocurren en su infraestructura. Sin embargo, no puedo recomendar usar el informe como material diario para el trabajo, ya que una gran cantidad de información simplemente interferirá y distraerá. Es más sensato generar un informe con cierta frecuencia para compararlo con su versión anterior para asegurarse de que los cambios en la política de seguridad hayan traído acciones positivas.

3) Actividad del usuarioEs un informe muy conveniente de la actividad interna del usuario, sin embargo, desde mi punto de vista, es más conveniente mostrar por separado las estadísticas del uso de aplicaciones de alto riesgo por parte de los usuarios, y no solo una lista de todas las aplicaciones.

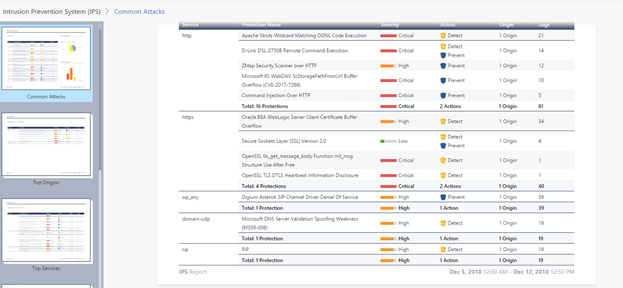

4) Sistema de prevención de intrusiones (IPS)

4) Sistema de prevención de intrusiones (IPS)Un informe inteligente sobre el monitoreo del rendimiento del sistema IPS, para mí la tabla más interesante es Top Services y Top Connections. Este informe es muy útil para optimizar adecuadamente el sistema IPS para los servicios, como resultado, en base a este informe, es posible identificar las acciones de los atacantes para buscar vulnerabilidades en su infraestructura, y luego, a su vez, puede configurar correctamente la política de Prevención de amenazas para los servicios sin interrumpir el negocio procesos.

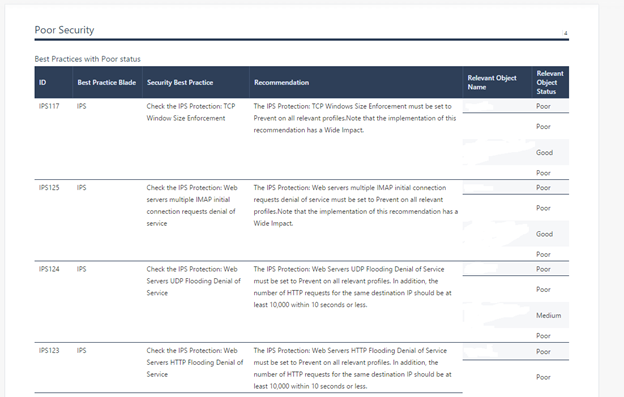

5) Cuchilla de cumplimiento

5) Cuchilla de cumplimientoCheck Point Compliance Software Blade es una solución integrada de monitoreo de cumplimiento para las prácticas de seguridad de TI existentes.

Este informe contiene sugerencias para cambiar las políticas para cumplir con las mejores prácticas y los estándares básicos de seguridad de la información. Si no sabe cómo proteger adecuadamente su infraestructura, estas recomendaciones le dan una buena idea de cómo configurar el firewall; sin embargo, vale la pena comprender qué procesos deben bloquearse y cuáles no, en relación con su organización. No estoy seguro de que sea interesante para usted ver este informe todos los días, pero definitivamente vale la pena leerlo al menos una vez.

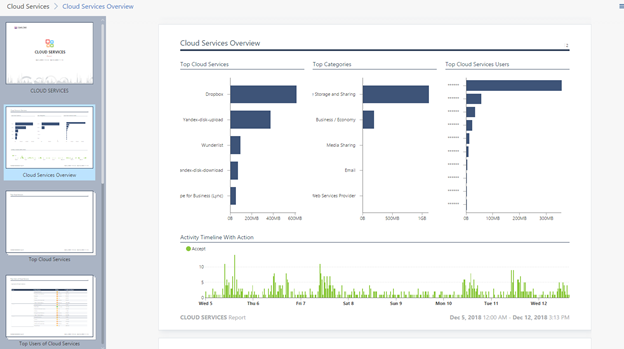

6) Servicios en la nube

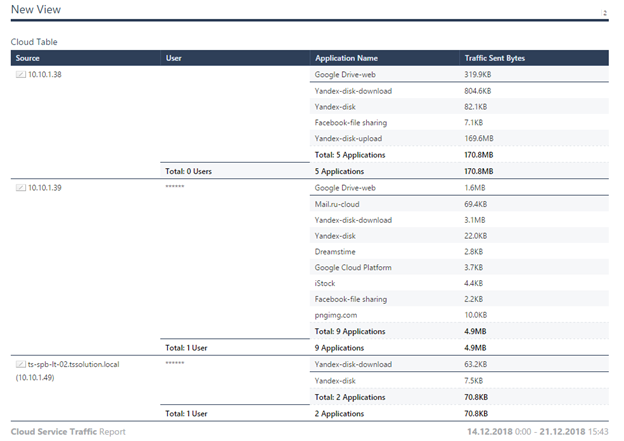

6) Servicios en la nubeEn el informe sobre el uso de aplicaciones en la nube, verá estadísticas sobre el uso de los servicios en la nube, como regla general, lo más interesante aquí es el uso de discos en la nube y cuántos MB se descargan y descargan, en el informe verá solo estadísticas resumidas, es más importante controlar cuánto tráfico los usuarios drenan de sus trabajos en unidades en la nube, ya que estos pueden ser documentos que componen información confidencial.

7) Aplicación y filtrado de URL

7) Aplicación y filtrado de URLNo tengo dudas de que "Filtrado de aplicaciones y URL" es el informe predefinido más popular. El “Filtro de aplicaciones y URL” contiene información sobre visitas a sitios potencialmente peligrosos y más populares. Se recopilan estadísticas para las categorías, los sitios y la cantidad de tráfico más visitados para cada usuario individual, se obtiene una comprensión clara de lo que hacen los empleados. Un documento indispensable en la redacción y modernización de las reglas para el control de aplicaciones y las hojas de filtrado de URL.

También puede leer el artículo

"Tableros de control de puntos: esto es lo que me encanta" , en el que puede obtener más información sobre los paneles, las características de lo funcional y, por lo tanto, por qué lo aman tanto.

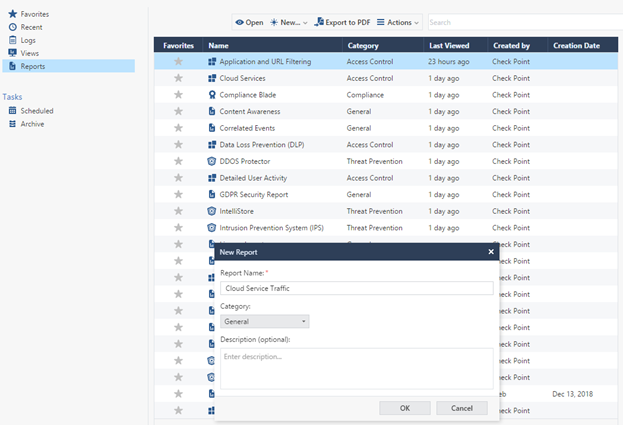

Crea tu informe

Aunque los informes predefinidos son muy convenientes, no puede poner todos los hongos en una sola canasta. Casi todos los ingenieros se enfrentan al hecho de que necesitan configurar sus informes, que contendrán información potencialmente importante para el desempeño de sus funciones de trabajo, siguiendo las características del dispositivo y la naturaleza de la organización.

Como mencionamos el deseo de recopilar estadísticas sobre la cantidad de tráfico que va a las aplicaciones en la nube, tratemos de hacer un ejemplo típico: una tabla. Creemos un informe sobre el tráfico descargado en los discos en la nube, que incluirá información sobre los usuarios, las direcciones IP y la cantidad de tráfico que se envió a las aplicaciones en la nube.

Cree un informe: al elegir el menú

Nuevo informe , configure el nombre

Tráfico del servicio en la nube .

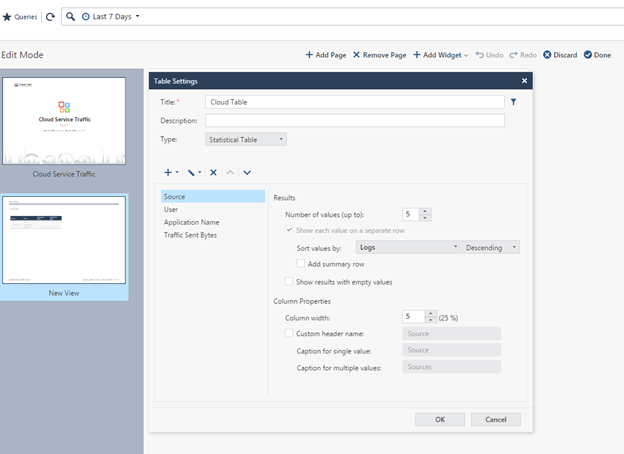

A continuación, agregue la tabla a la página en blanco:

Agregar widget -> Tabla .

Establezca el nombre de la tabla, por ejemplo,

'Tabla de nubes' , luego deje el tipo

Tabla estadística . En este caso, se mostrarán los datos estadísticos resumidos calculados; si selecciona

Tabla de registro , la tabla constará de datos para cada evento individual; en el contexto de nuestra tarea, no necesitamos esta opción.

Luego, debe decidir sobre qué parámetros se creará la tabla, debe ver el usuario, el nombre de la aplicación en la nube donde se descargan los datos, la cantidad de tráfico saliente y también debe considerar la opción cuando falta el nombre de usuario, es decir, debe agregar una columna adicional con la dirección IP desde la cual Hay una conexión En consecuencia, seleccionamos los parámetros

Fuente ,

Usuario ,

Nombre de la aplicación ,

Bytes enviados de tráfico .

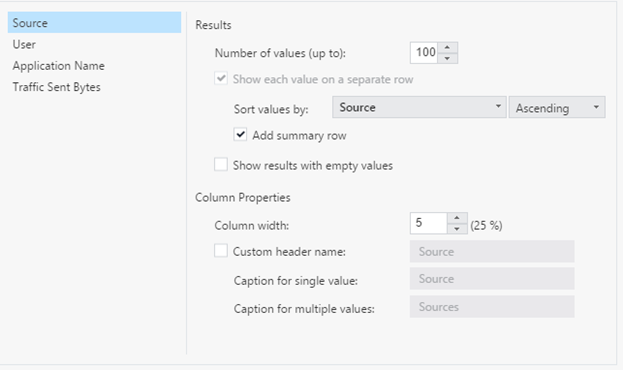

A continuación, debe configurar y ordenar los parámetros correctamente. Como primer parámetro, seleccione Fuente, según el tamaño de la organización, establezca el número máximo de valores (

Número de valores ), especifiqué 100, ordenar por valor propio, ya que este es el parámetro principal, que no depende de otros parámetros.

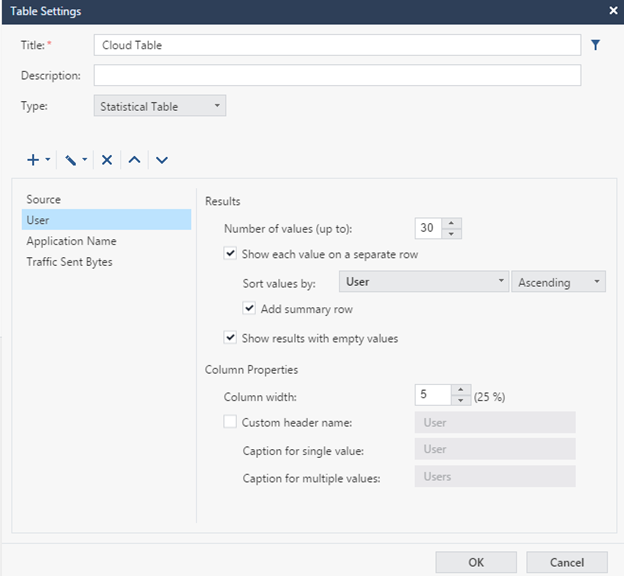

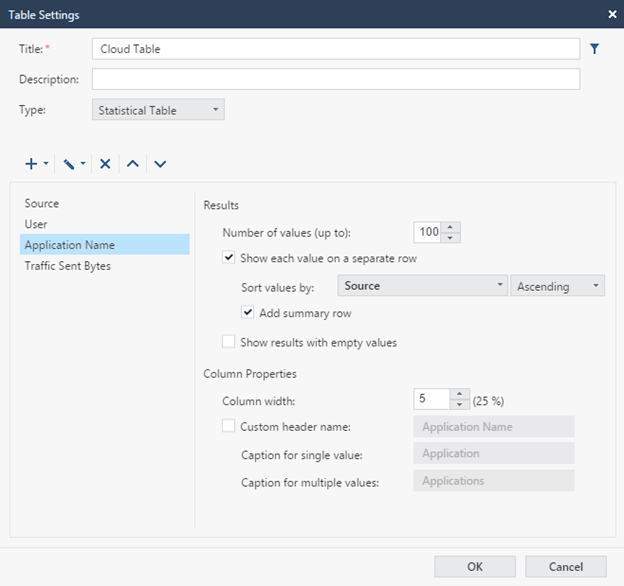

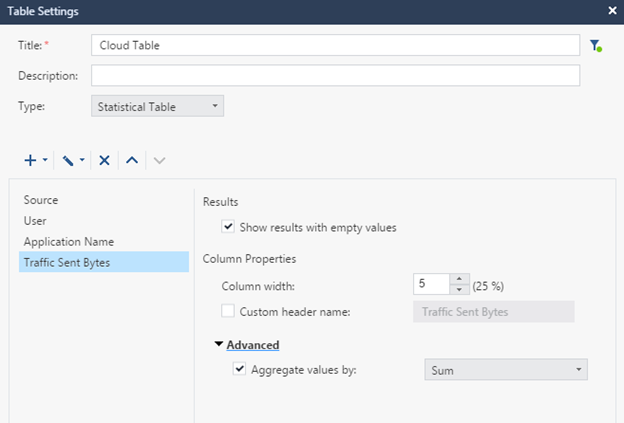

A continuación, configure los parámetros de

bytes enviados Usuario ,

Nombre de la aplicación y

Tráfico de manera similar. Solo ordena los resultados por Fuente.

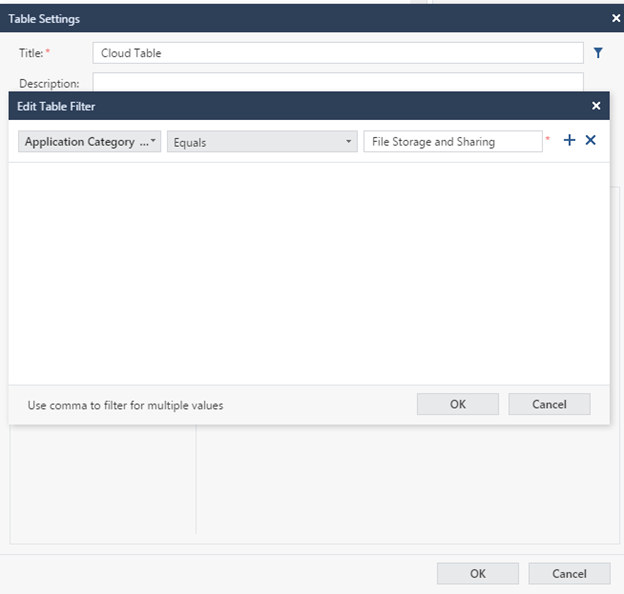

Establecemos la estructura, como resultado se emitirá una tabla para todos los usuarios y aplicaciones, de los cuales hay un gran número, y solo estamos interesados en aplicaciones en la nube, estableceremos un filtro para resolver este problema (el icono está en el mismo nivel que el Título).

Como campo, seleccione

Categoría de aplicación , la operación

Igual , establezca el nombre del grupo:

Almacenamiento y uso compartido de archivos .

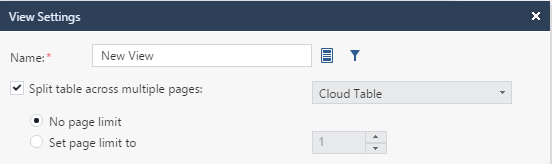

Después de eso estiramos la tabla a toda la página, guardamos los cambios - Listo. Además, si tenemos una gran cantidad de resultados en la tabla, y todo no cabe en una página, debe instalar la extensión de los resultados a páginas nuevas, para esto vaya a

Opciones -> Ver configuración .

Como resultado, obtenemos una tabla preparada, puede estudiar los resultados.

También en el informe puede configurar gráficos, cuadros, etc. El principio es aproximadamente el mismo en todas partes. El conjunto de herramientas para el usuario promedio es bastante transparente y no requiere talentos especiales. Queda por considerar la funcionalidad de automatización en SmartEvent, que no es muy popular, pero desde mi punto de vista, que juega un papel importante para garantizar los procesos de seguridad de la información.

SmartEvent Automation

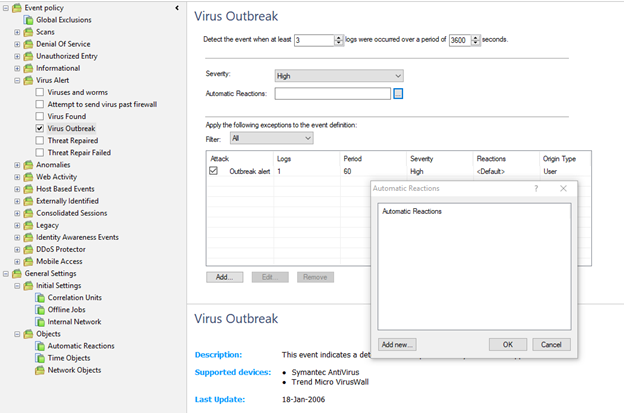

Hay una utilidad especial en SmartEvent con el mismo nombre para la administración de blades, que le permite configurar la generación y el ajuste de eventos de seguridad, y la automatización de acciones para estos eventos.

El árbol de administración se divide en 2 ramas: Política de eventos y configuración global. Todos los eventos detectados por SmartEvent se clasifican en la rama de política de eventos. Cuando se selecciona un evento, sus propiedades personalizadas se muestran en el panel de detalles y la descripción del evento se muestra en el panel de descripción. La limpieza de la propiedad elimina este tipo de evento de la política la próxima vez que se instale.

En Configuración general, la configuración inicial está establecida, pero lo más probable es que lo único que se necesita allí es:

- La configuración de Trabajos sin conexión es una carga de registros antiguos en SmartEvent, que no estaban en el servidor de administración o que SmartEvent se habilitó después de crear estos registros.

- Creación de acciones automáticas en reacciones automáticas.

Para cada política, puede establecer una acción automática.

Una acción automática es la finalización de un conjunto determinado de acciones sujetas a la ejecución de un evento, que incluye:

- Enviando correo electrónico

- Envío de trampas SNMP

- Bloqueo de IP de origen

- Bloquear ataque de evento

- Ejecutando un script externo.

Cada opción es bastante aplicable en la vida real, dependiendo del evento para el que establezca la acción automática, por ejemplo, para algunos eventos de naturaleza controvertida, puede configurar la acción para enviar una carta al ingeniero y bloquear direcciones IP para otros eventos, por ejemplo, en caso de un intento de escaneo su red o ataque de virus. La acción automática se superpone en las propiedades del evento.

Es posible configurar la ejecución del script para un evento específico, pero en este modo creo que esto no es muy conveniente y apropiado, ya que la funcionalidad es bastante limitada, y no puede configurar la entrada al script, ya que es necesario para ciertas tareas, es fácil cometer un error porque la trivialidad del sistema, por lo que todo lo relacionado con los scripts se deja en manos del sistema de registro como Splunk + Check Point API, una gama más amplia de capacidades y funcionalidad casi ilimitada.

Conclusión

Describimos los principales informes que deberían ser de interés para un ingeniero de seguridad de la información:

- Prevención de amenazas

- Sistema de prevención de intrusiones (IPS)

- Aplicación y filtrado de URL

- Reportes personalizados

Si consideramos SmartEvent como solo un sistema de registro y análisis, que también produce todos los informes necesarios con una configuración previa mínima, entonces esta es una solución ideal.

Una interfaz trivial para crear sus informes, todo lo que se necesita para el análisis posterior de incidentes de seguridad y para mantener los procesos de IS en la organización. Además, este es un proceso continuo y requiere la participación constante de un ingeniero. Pero si consideramos este producto como una solución SIEM, entonces tiene inconvenientes, funcionalidad limitada para automatizar y correlacionar eventos, es difícil de configurar y es imposible construir un solo centro para monitorear y administrar el sistema de seguridad de la información en una organización sobre la base de esto. Considere todos los detalles y compare las diversas soluciones para el análisis de los registros de Check Point en los siguientes artículos.