Inspirado en un artículo del

Grupo IB sobre un ataque de hackers a gran escala contra bancos y empresas, en nombre de agencias gubernamentales, decidí averiguar un poco más sobre RTM.

El objetivo no es solo encontrar a los involucrados en este ataque, sino también mostrar cuán accesible es una investigación con buenas herramientas y algunos antecedentes técnicos.

Datos de origen de la

publicación EditorGIB :

- 11 de septiembre de 2018: el comienzo del envío masivo de correos maliciosos

"... en total, de septiembre a principios de diciembre, los piratas informáticos enviaron 11.073 cartas de 2.900 direcciones de correo electrónico diferentes falsificadas por agencias gubernamentales. Se han descubierto unos 900 dominios diferentes asociados con las direcciones de los remitentes ".

- El contenido de las cartas contiene información:

"... como se indica el asunto de la carta" Enviando el jueves "," Memo "," Pago de agosto a septiembre "," Copias de documentos, etc. ".

- La información sobre el código malicioso es Trojan RTM.

- Identificadores de red: nombre de dominiocha.in y direcciones IP: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34.

- Según las conclusiones del analista del Grupo-IB:

"Para obtener la dirección IP del servidor" C&C ", se accede al sitio" namecha.in ".

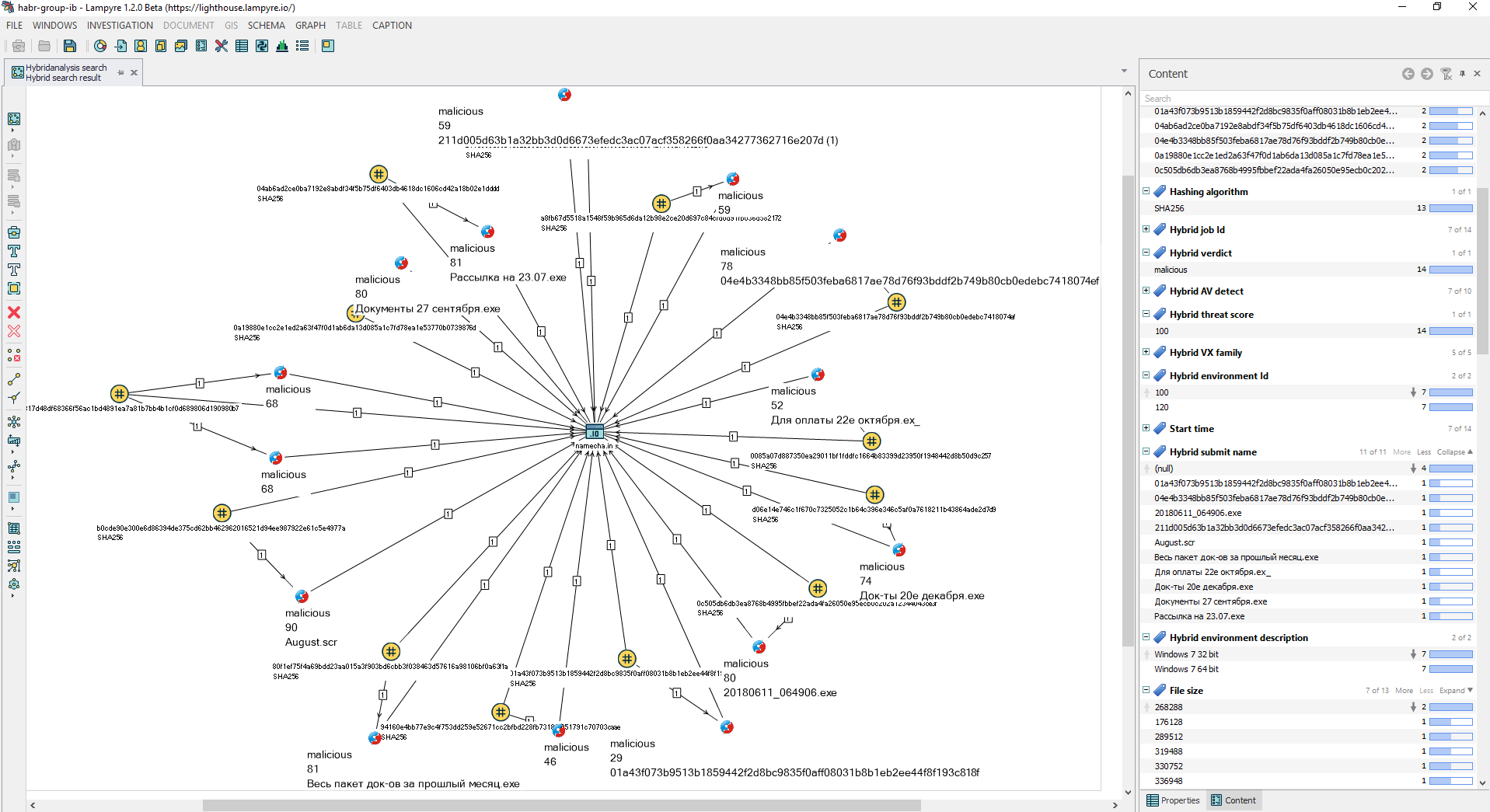

Verifiquemos que los servicios hybrid-analysis.com, virustotal.com conozcan namecha.in. Para la investigación utilizaré un producto llamado Lampyre, posicionándose como una "herramienta de análisis de datos para todos", en mi opinión, el producto es el resultado de la composición de i2, Maltego y aparentemente los desarrolladores se inspiraron en Palantir.

Al ejecutar consultas de

búsqueda de Hybridanalysis, la búsqueda de Virustotal arroja el siguiente resultado:

Se puede ver que los nombres de los archivos enviados una vez para su verificación al servicio de análisis híbrido son similares a los nombres del informe de los analistas del Grupo IB.

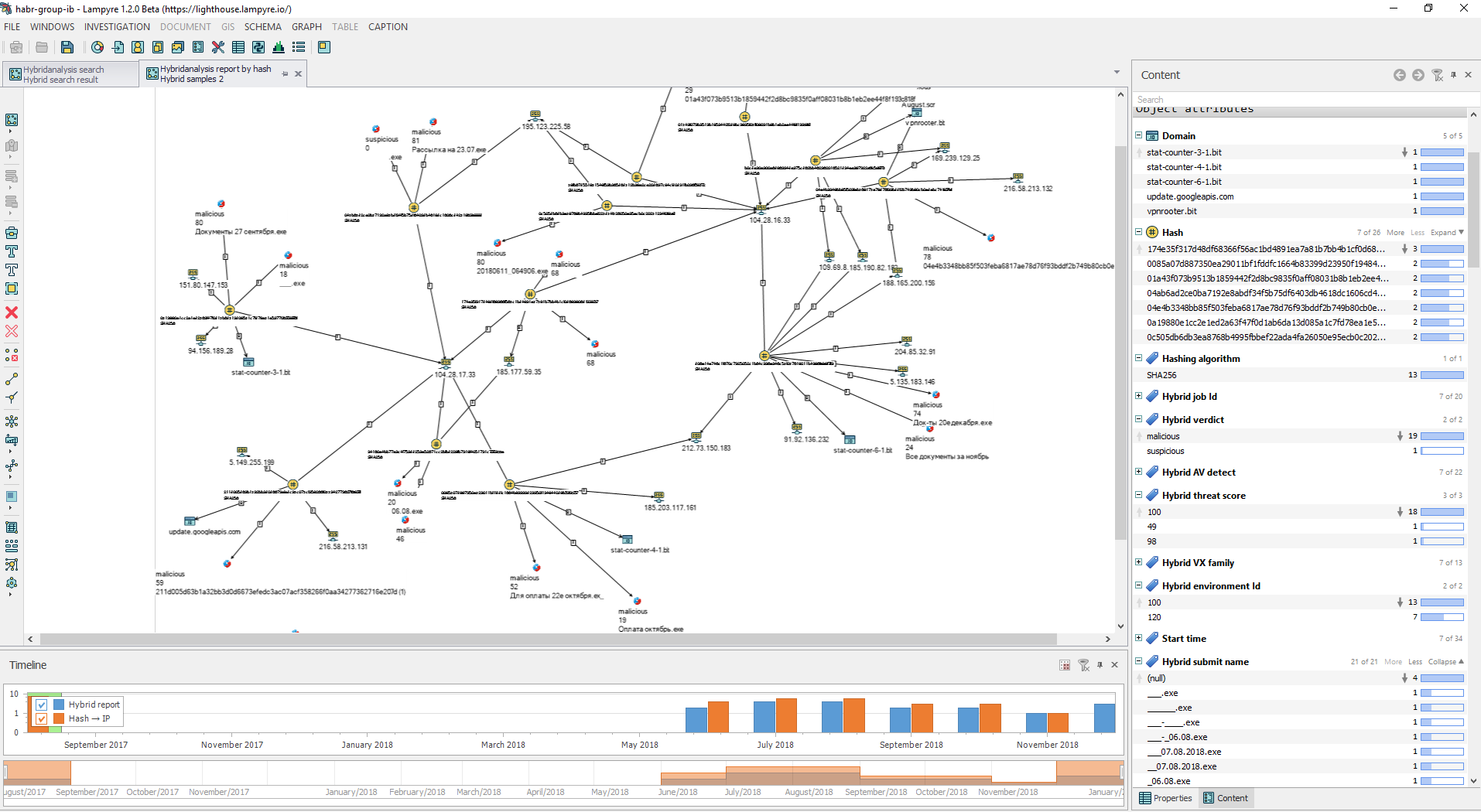

Ejecutemos 2

informes de análisis híbrido mediante consultas

hash con los datos de entrada de los identificadores de informe y los hash del resultado del informe anterior. Enviaremos los resultados de la consulta al diagrama con el gráfico inicial y borraremos el gráfico de los objetos que aún no se necesitan. Como resultado, obtenemos:

Puede ver que los eventos en el gráfico tienen la fecha más temprana en agosto de 2017, luego una falla y la reanudación del uso de la infraestructura desde el comienzo del verano de 2018.

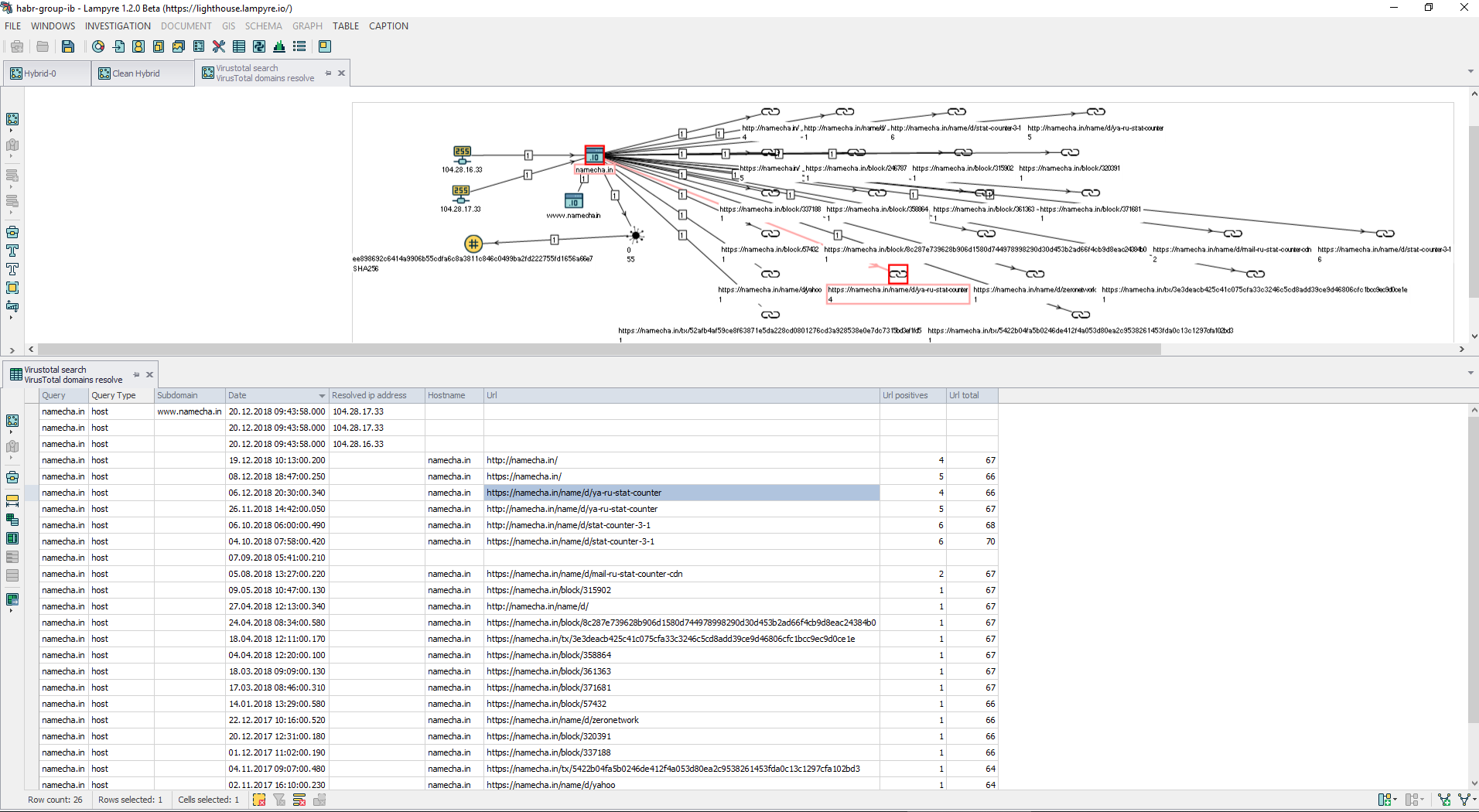

Visualice el resultado de la consulta a Virustotal

Para resumir el subtotal en los objetos y resultados:

- Análisis híbrido:

- 4 dominios: stat-counter-3-1.bit, stat-counter-4-1.bit, stat-counter-6-1.bit, vpnrooter.bit;

- 19 direcciones IP: 151.80.147.153, 94.156.189.28, 185.177.59.35, 185.203.117.161, 88.221.214.41, 195.123.225.58, 5.135.183.146, 91.92.136.232, 212.73.150.183, 204.85.32.91, 169.239.129.25, 216.58 .213.132, 109.69.8.34, 185.190.82.182, 188.165.200.156, 216.58.213.131, 5.149.255.199, 104.28.17.33, 104.28.16.33

- Virsutotal:

Entonces, surgen las preguntas:

- ¿Qué tipo de zona de dominio * .bit;

- ¿Cuáles son las URL para namecha.in y cuáles son las respuestas?

Se puede ver que el nombre de dominio stat-counter-3-1.bit de los datos del análisis híbrido es similar a la url

namecha.in/name/d/stat-counter-3-1 de

Virustotal .

Inicialmente, no tenía idea de namecha.in, sin embargo, en términos generales resultó: hay un proyecto

Namecoin , otro uso de la tecnología "blockchain".

Namecoin es un sistema de almacenamiento basado en Bitcoin para combinaciones arbitrarias del tipo nombre-valor, el más famoso de los cuales es el sistema de servidores DNS raíz alternativos.

Recurso Namecha.in: un explorador de bloque namecoin alternativo.

Es decir, por

namecha.in/name/d/mail-ru-stat-counter-cdn , se

devolverán los siguientes contenidos (en

forma abreviada):

| Estado | Activo |

| Vence después del bloque | 461917 (quedan 30918 cuadras) |

| Ultima actualizacion | 2018-11-16 10:35:22 (bloque 425917) |

| Registrado desde | 2018-06-13 19:44:47 (bloque 402893) |

| Valor actual | {"Ip": ["185.203.117.161"]} |

Operaciones

| Fecha / hora | Operación | Valor |

|---|

| 2018-11-16 10:35:22 | OP_NAME_UPDATE | {"Ip": ["185.203.117.161"]} |

| 2018-07-30 14:05:46 | OP_NAME_UPDATE | {"Ip": ["195.123.226.143"]} |

| 2018-07-18 11:35:27 | OP_NAME_UPDATE | {"Ip": ["185.82.219.79"]} |

| 2018-06-13 19:44:47 | OP_NAME_FIRSTUPDATE | {"Ip": ["195.123.217.232"]} |

Como puede ver, se devuelve información sobre las direcciones IP del nombre de dominio especificado (mail-ru-stat-counter-cdn.bit), incluso con una retrospectiva.

Por cierto, es posible verificar la resolución de un nombre de dominio en la zona de bits a través de nslookup desde el servidor 91.217.137.44 (tomado de

bitname.ru ).

Mediante una búsqueda en namecha.in, fue posible encontrar los siguientes dominios en la zona * .bit, que, por el tipo de generación y creación, posiblemente están relacionados en origen:

- namecha.in/name/d/ya-ru-stat-counter , ya-ru-stat-counter.bit;

- namecha.in/name/d/ya-ru-stat-counter-cdn , ya-ru-stat-counter-cdn.bit;

- namecha.in/name/d/stat-counter-3-1 , stat-counter-3-1.bit;

- namecha.in/name/d/stat-counter-3-2 , stat-counter-3-2.bit;

- namecha.in/name/d/stat-counter-4-1 , stat-counter-4-1.bit;

- namecha.in/name/d/stat-counter-4-2 , stat-counter-4-2.bit;

- namecha.in/name/d/stat-counter-6-1 , stat-counter-6-1.bit;

- namecha.in/name/d/stat-counter-6-2 , stat-counter-6-2.bit;

- namecha.in/name/d/mail-ru-stat , mail-ru-stat.bit;

- namecha.in/name/d/mail-ru-stat-cdn , mail-ru-stat-cdn.bit;

- namecha.in/name/d/mail-ru-stat-counter , mail-ru-stat-counter.bit;

- namecha.in/name/d/mail-ru-stat-counter-cdn , mail-ru-stat-counter-cdn.bit

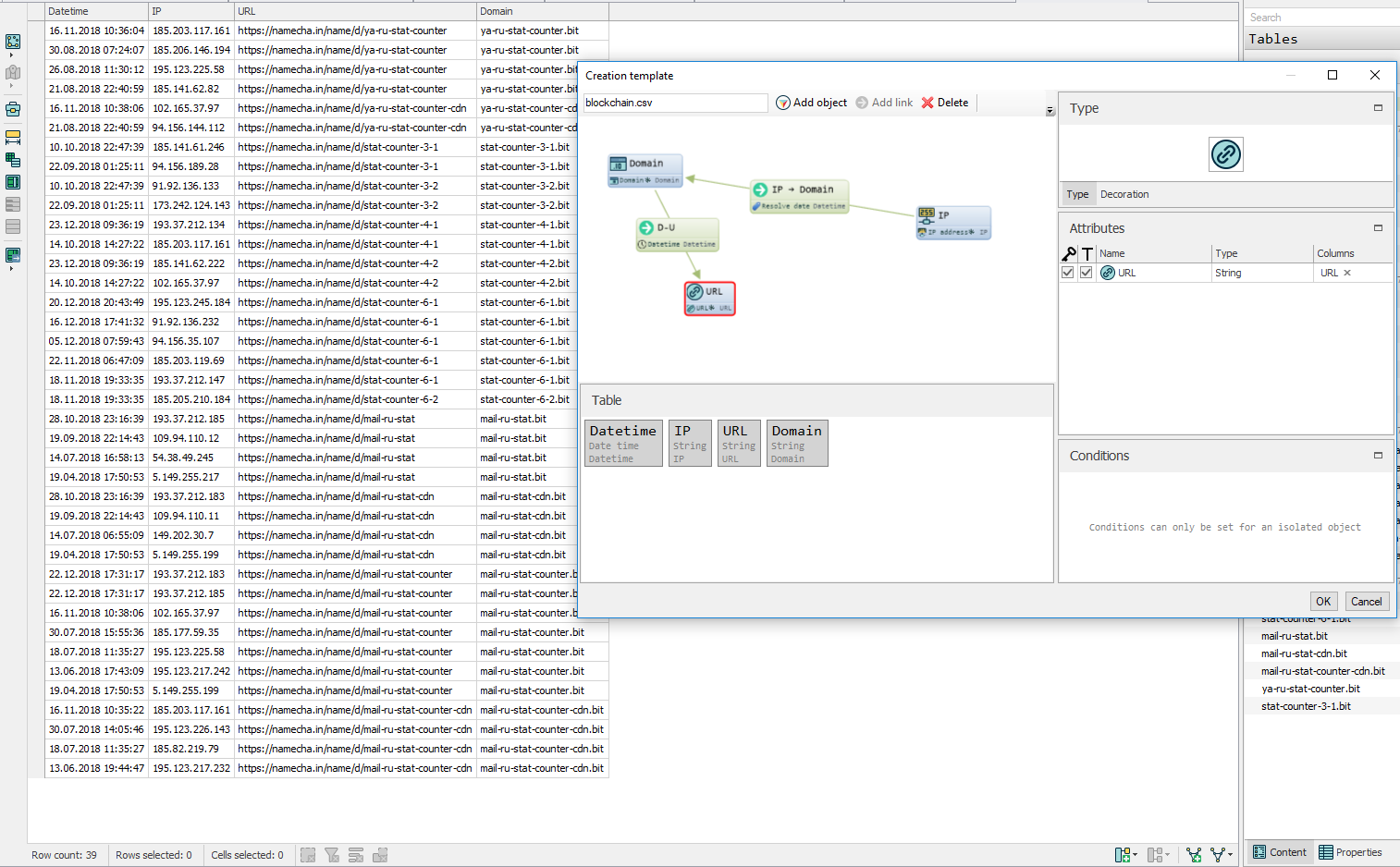

Por lo tanto, utilizando consultas para namecha.in, recopilé toda la información sobre los dominios enumerados en la zona * .bit, guardé la información en un

archivo csv con los campos Fecha y hora, IP, URL, Dominio, la importé a Lampyre y creé una plantilla para el gráfico.

Las URL insinúan la participación en empresas conocidas, pero aquí surgen preguntas:

- su identidad estructural: creo que si realmente fueran inventados por diferentes personas, su estructura sería diferente.

- Las direcciones IP a las que se resuelven estas entradas no tienen nada que ver con estas dos compañías, sino que pertenecen a albergues extranjeros. Ambas compañías tienen sus propios centros de datos fuera de la Federación Rusa y es poco probable que comiencen a alojar servicios en servicios de alojamiento. Pero incluso si lo hicieran, probablemente agregarían registros DNS inversos a estas direcciones.

- Parece que estas URL fueron inventadas para disfrazarse de servicios rusos bien conocidos.

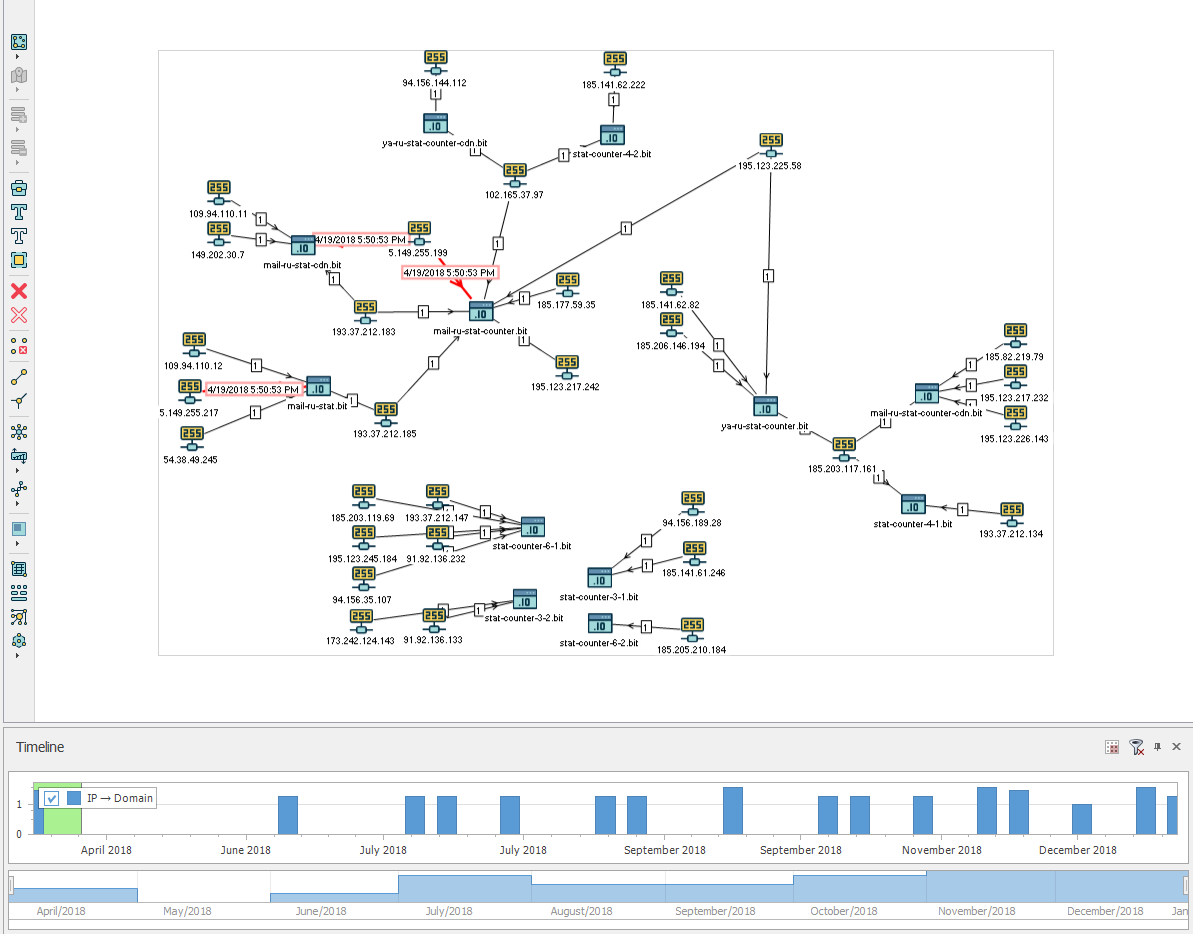

En forma de gráfico se ve así (vértices con url - eliminados del gráfico)

Según el gráfico, puede ver que la infraestructura de los dominios * .bit se ha preparado desde abril de 2018 y continúa utilizándose hasta el presente. La "aleatoriedad" de dominios y direcciones IP, como me parece, está excluida.

Entonces, comenzando desde el principio del hecho de que el troyano RTM recurrió a namecha.in, la investigación llegó a una cierta infraestructura estable: una red de direcciones IP, que sin ambigüedad puede ser parte de una campaña de distribución de malware.

En total, se identificaron las direcciones IP: del análisis híbrido - 19, de un esquema con los dominios namecha.in y * .bit - 31.

Un total de 44 direcciones IP únicas:

102.165.37.97, 104.28.16.33, 104.28.17.33, 109.69.8.34, 109.94.110.11, 109.94.110.12, 149.202.30.7, 151.80.147.153, 169.239.129.25, 173.242.124.143, 185.141.61.246, 185.141.62.222, 185.141. 62.82, 185.177.59.35, 185.190.82.182, 185.203.117.161, 185.203.119.69, 185.205.210.184, 185.206.146.194, 185.82.219.79, 188.165.200.156, 193.37.212.134, 193.37.212.147, 193.37.212.183, 193.37. 195.123.217.232, 195.123.217.242, 195.123.225.58, 195.123.226.143, 195.123.245.184, 204.85.32.91, 212.73.150.183, 216.58.213.131, 216.58.213.132, 5.135.183.146, 5.149.255.199, 5.149.255.217. 49.245, 88.221.214.41, 91.92.136.133, 91.92.136.232, 94.156.144.112, 94.156.189.28, 94.156.35.107

Y ahora, volviendo al artículo del analista del Grupo IB, a la entrada de nuestro estudio:

"A continuación," RTM "intenta establecer una conexión con el servidor" C&C "(se encontraron las siguientes direcciones: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Para obtener la dirección IP del servidor "C&C", se accede al sitio "namecha.in".

Encontramos estas 5 direcciones IP ya por los resultados de la primera solicitud de análisis híbrido con el argumento namecha.in, y solo pudimos tratar con ellas, pero continué tratando de encontrar otras direcciones IP. Como resultado, 44 direcciones IP están disponibles para análisis e investigación sobre el tema de las relaciones.

Ya se entiende que las 5 direcciones IP conocidas deben estar conectadas de alguna manera por alguna razón, es posible que la red (en el gráfico) también esté conectada con las otras 39 direcciones, o todas formarán una estructura interesante.

¿Otra vez hackers rusos?

Obviamente, los objetivos de los ataques fueron empresas rusas, y los archivos se llamaron en ruso, y el envío se realizó desde varias direcciones de correo electrónico falsificadas por agencias gubernamentales. ¿Habrá más signos de un rastro ruso? ¿Qué más se puede encontrar en las direcciones IP que se encuentran arriba?

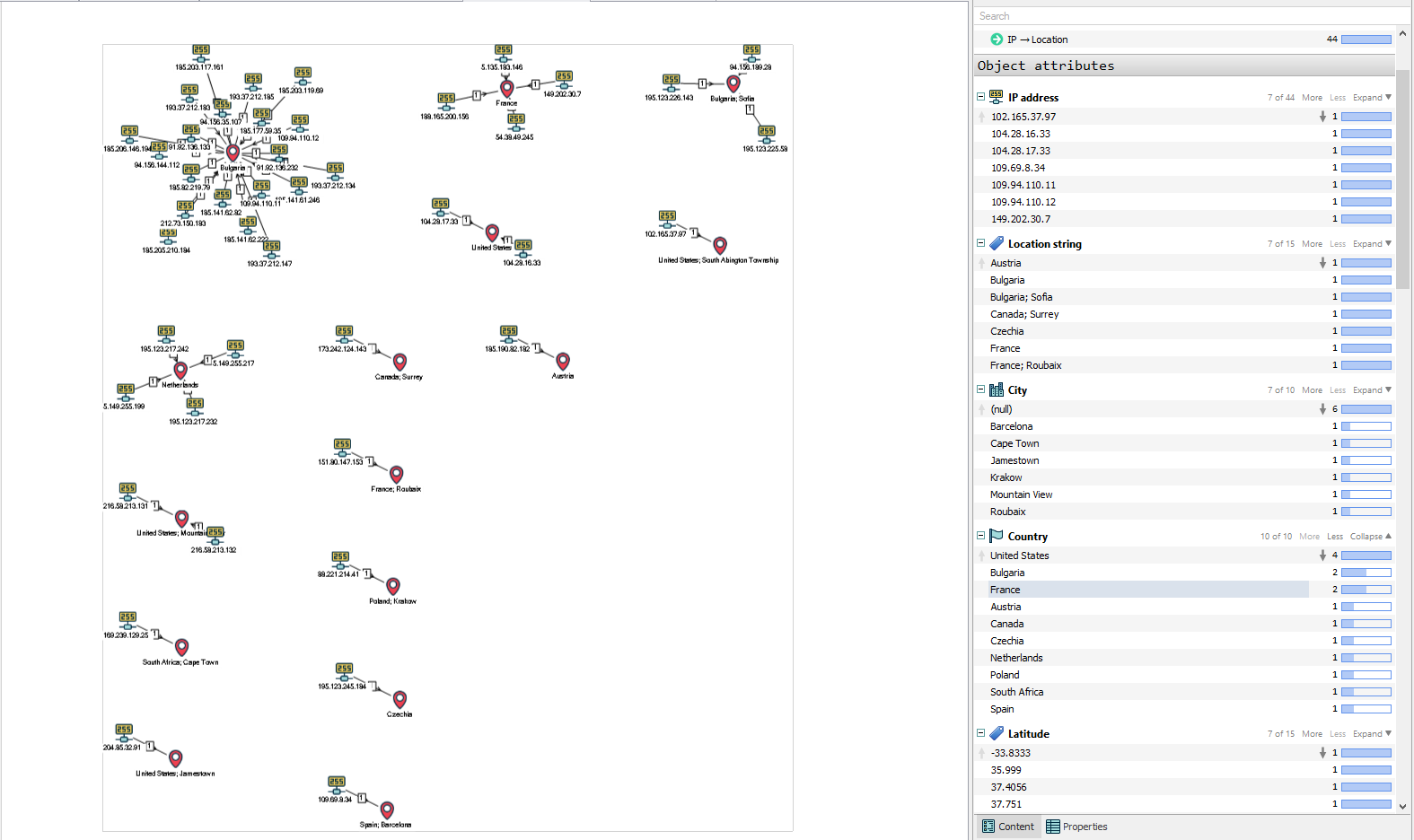

Verifiquemos que las direcciones IP pertenezcan a los países y obtengamos el siguiente resultado: Estados Unidos, Bulgaria, Francia, Austria, Canadá, Chequia, Países Bajos, Polonia, Sudáfrica, España.

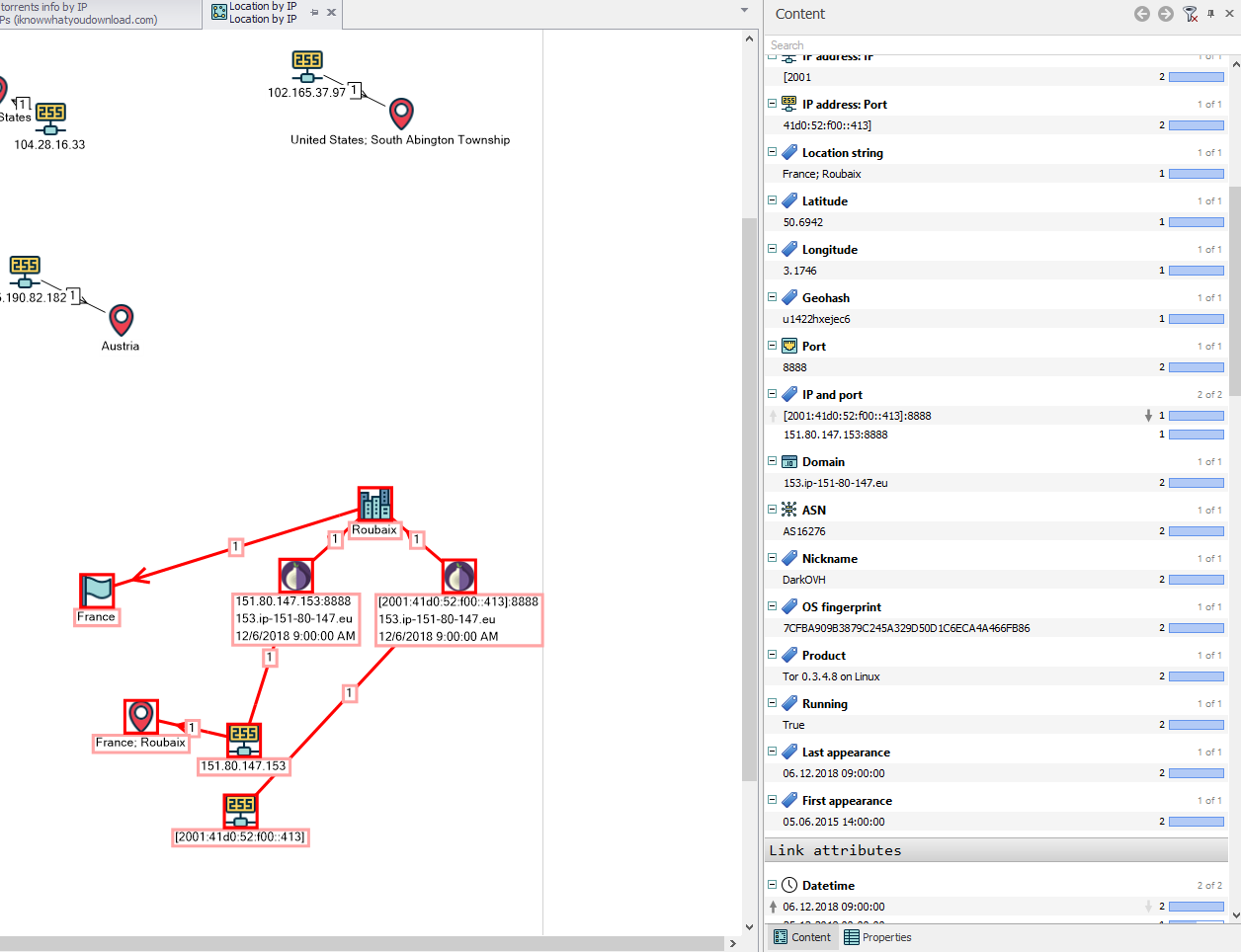

Verifique si los nodos de la red Tor se encuentran entre las 44 direcciones IP encontradas, no sería superfluo llevar a cabo dicha verificación.

Tenga en cuenta que IP 151.80.147.153 - desde 2015, un nodo de red TOR normal, apodo: DarkOVH, correo electrónico: julles.reneau@post.com - esta IP pasa de acuerdo con el informe del analista del Grupo-IB y los informes de análisis híbrido.

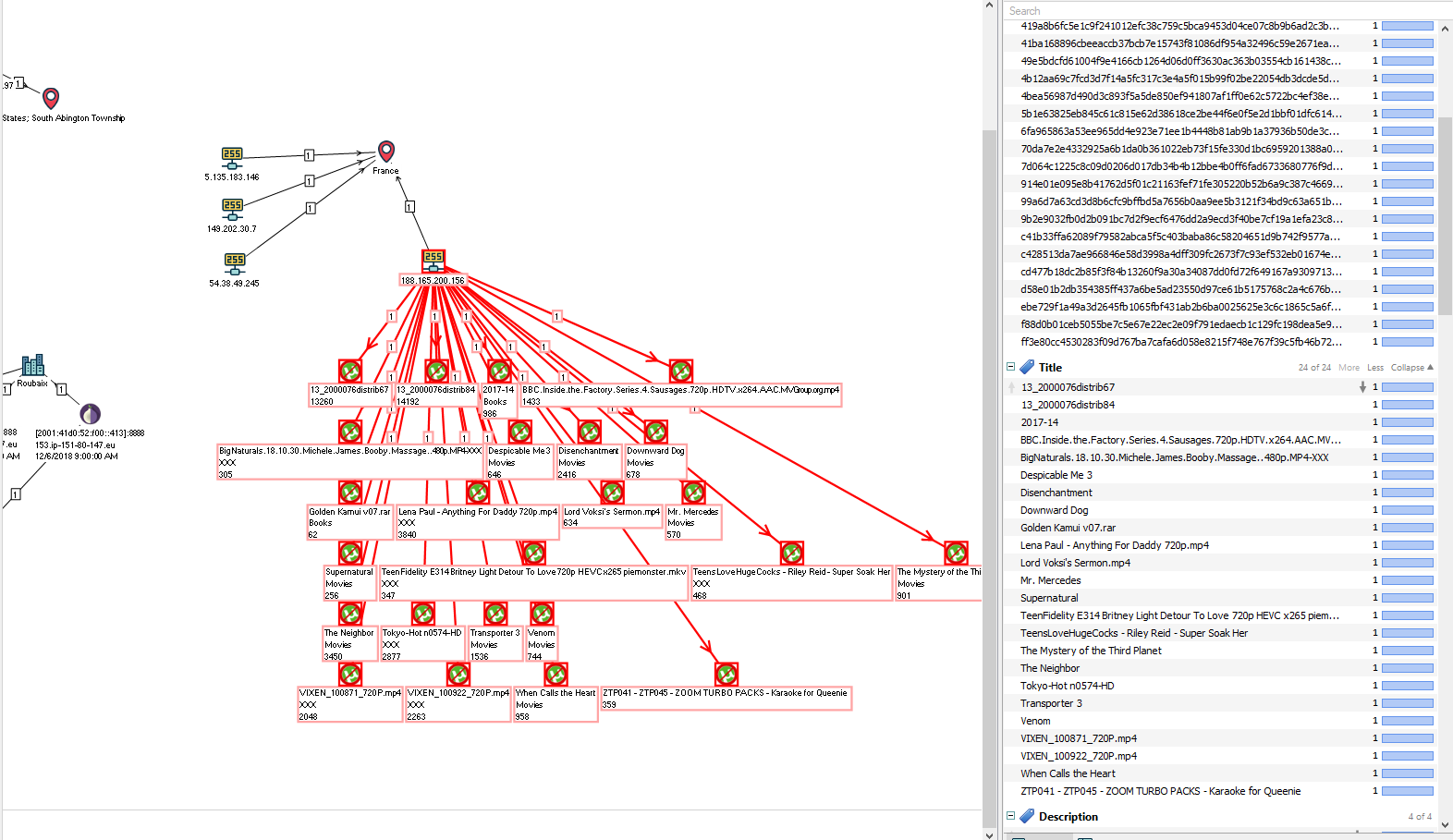

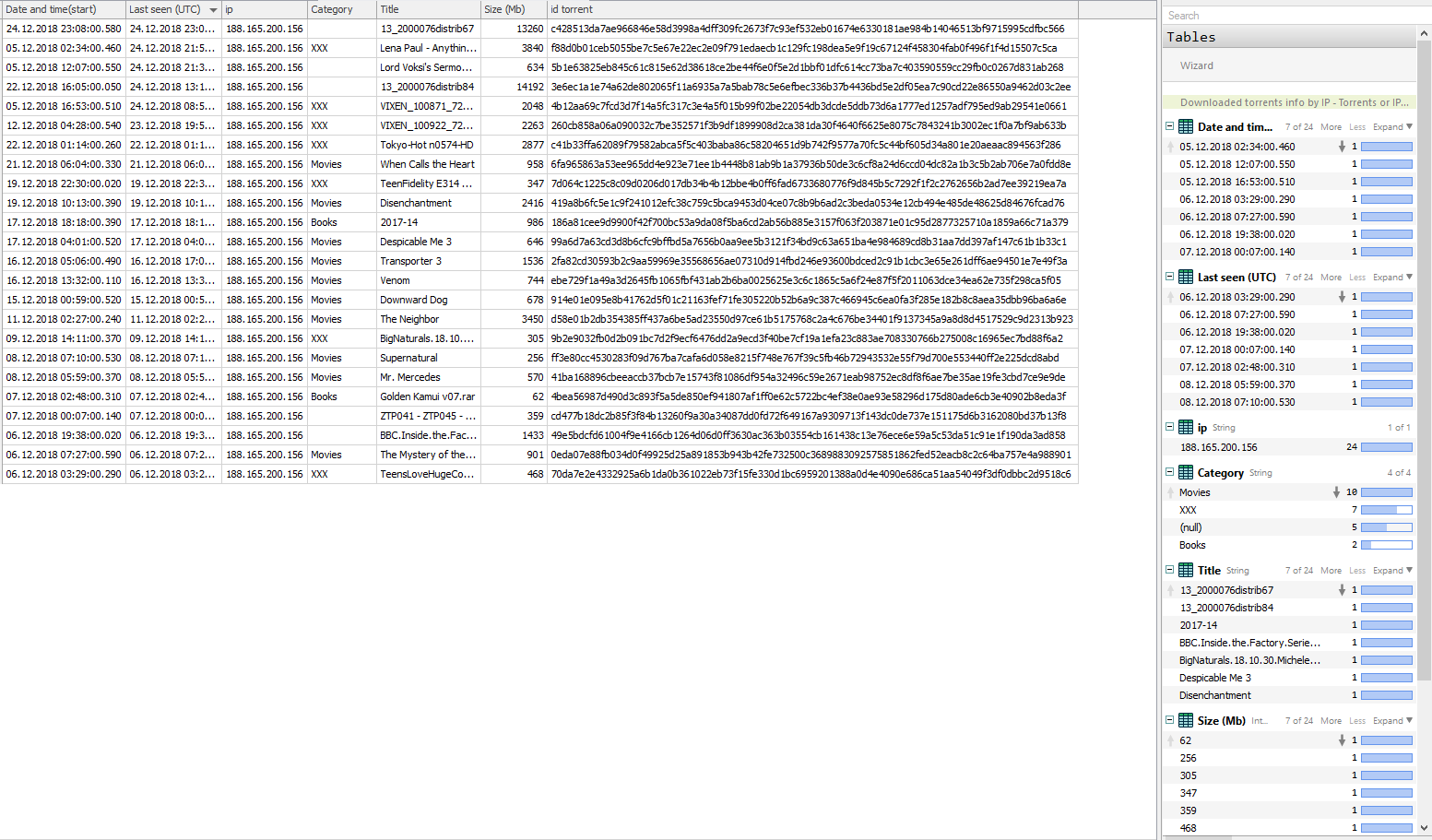

Comprobaremos si los torrents descargados (entregados) de estas direcciones IP.

Y ahora, por mi parte, habrá un pequeño truco: dado que el artículo fue preparado de dos maneras, ya asumo razonablemente que alguien que habla ruso en 188.165.200.156, pero ahora de la captura de pantalla y la tabla no es nada obvio. Anteriormente, en el primer enfoque para escribir un artículo, el resultado de realizar una búsqueda en torrents contenía, entre otros, dicha información:

30.11.2018 14:36:00 30.11.2018 14:36:00 188.165.200.156 ( 1) Preacher (2016).WEB-DL.720p.LostFilm 1976 cd46d4168ee44f31fbefce4303e24cbbda2d2cafe8283fa30363bc6148455d1ac1130edad0c9237934c05bf6c2d857c7

Es decir, ¿los usuarios detrás de esta dirección IP entienden ruso? Y sí, 188.165.200.156 es también una de las 5 direcciones interesantes.

Entonces, para confirmar la suposición dentro del marco de la investigación visual actual, que alguien muy similar al "camarada ruso" se sienta detrás de IP 188.165.200.156, seleccionamos la siguiente línea:

17.12.2018 18:18:00 17.12.2018 18:18:00 188.165.200.156 Books 2017-14 986 186a81cee9d9900f42f700bc53a9da08f5ba6cd2ab56b885e3157f063f203871e01c95d2877325710a1859a66c71a379

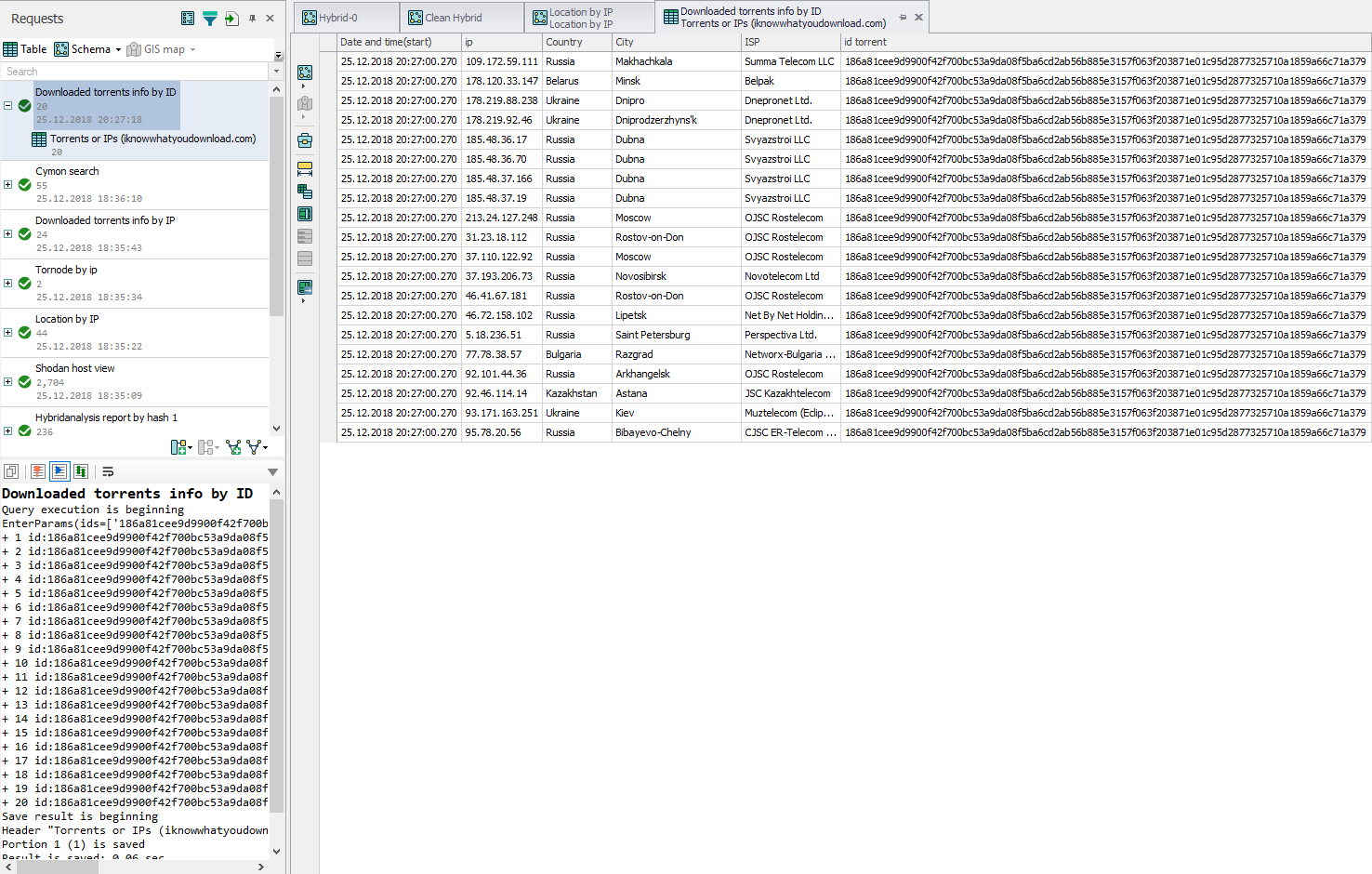

Por ID de torrent, enviamos una solicitud de

información de torrents descargados por ID y obtenemos una respuesta de quién y de qué ip descargó el torrent con la ID dada. El resultado es el siguiente:

Según la tabla de descargas y distribuidores de tal torrente, todos estos son compañeros de habla rusa. Además, Lampyre no oculta que utiliza el resultado del servicio

iknowwhatyoudownload.com y, en principio, cualquiera puede ver el contenido del torrente siguiendo el

enlace : hay muchos archivos de libros en ruso.

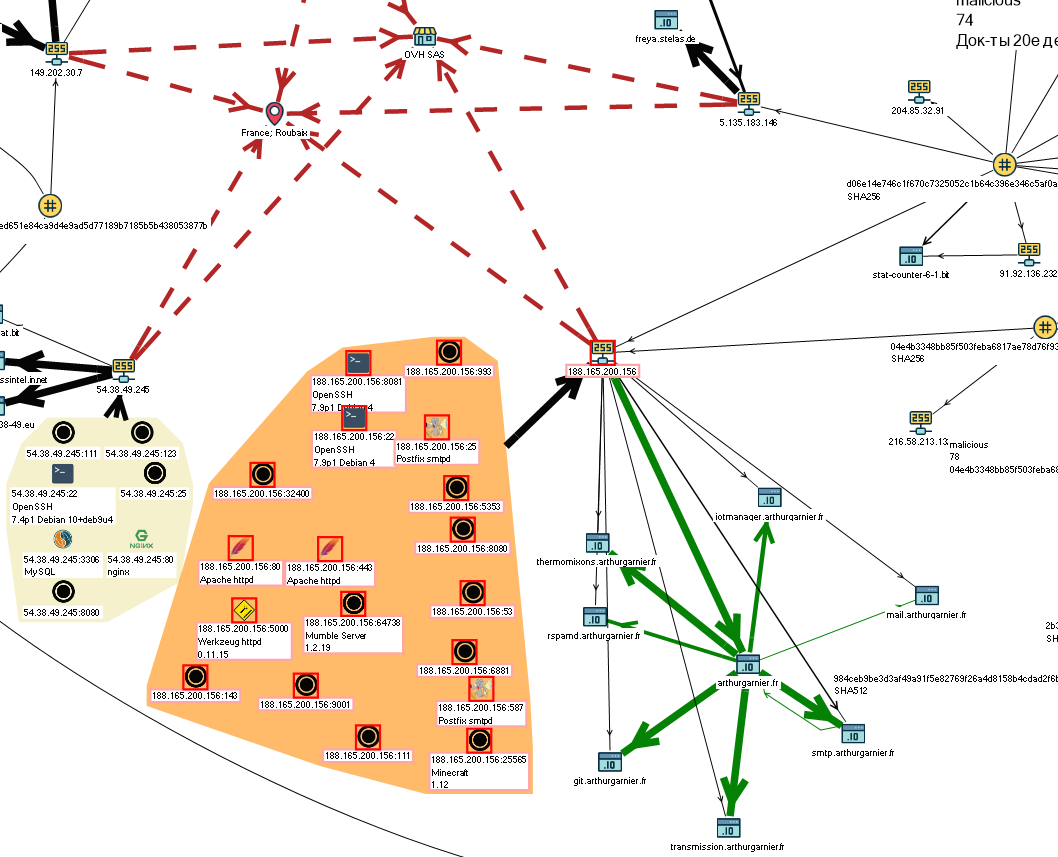

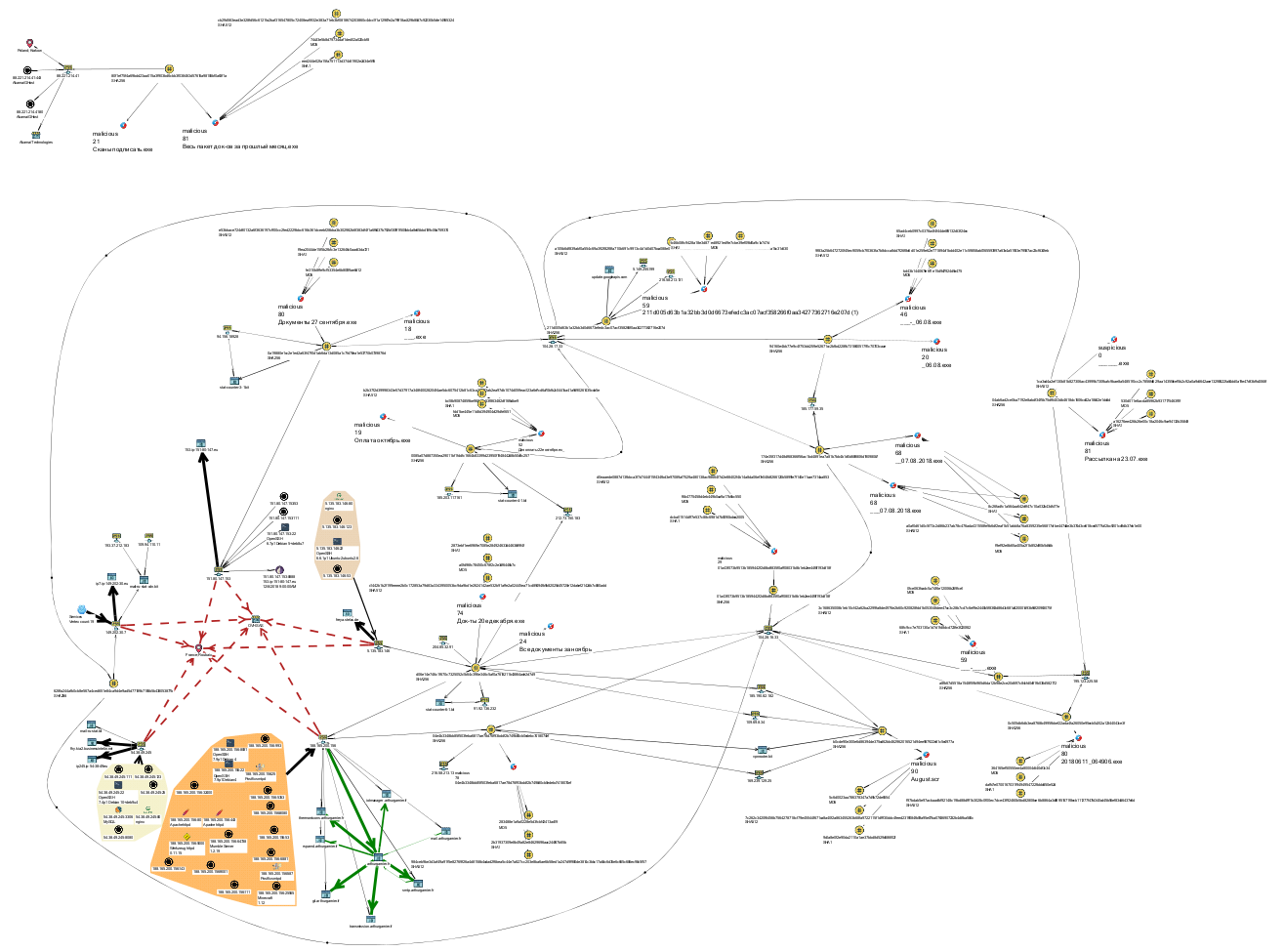

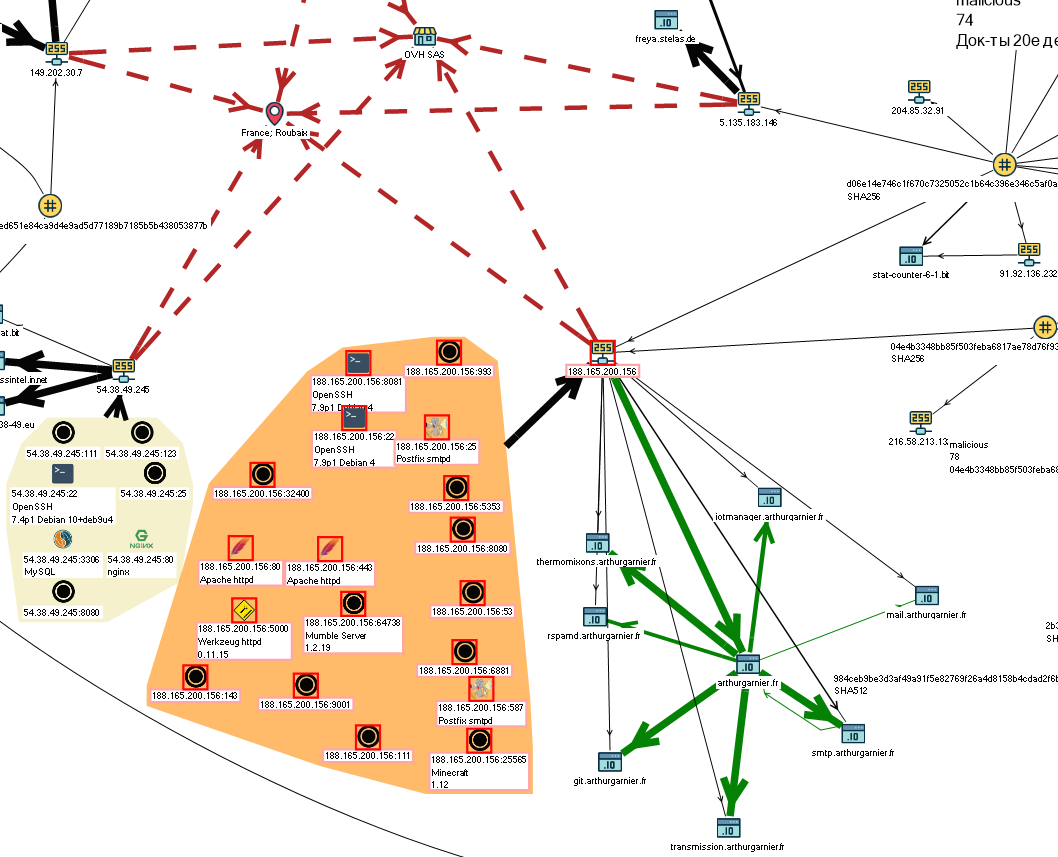

Diseño final y recurso extraño

Al combinar consultas de las que se presentan en Lampyre y métodos de visualización (apilamiento de gráficos, eliminación de vértices innecesarios, agrupación de vértices, cambio de las propiedades visuales de los vértices y bordes del gráfico),

se construyó dicho

esquema .

Surgieron varias dificultades en el proceso y, según algunos datos de entrada, el análisis híbrido mostró una falta de información, y el servicio Virustotal devolvió una porción de datos a petición de Lampyre, mientras que la proporcionó desde la interfaz en

www.virustotal.com/#/home/upload, proporcionó otra conjunto de datos, a través de una búsqueda desde la interfaz desde la dirección

www.virustotal.com/gui/home/upload : los datos más completos. Varios enlaces en el diagrama final, compilados en Lampyre en el modo manual de creación de bordes.

En mi opinión, el diagrama muestra claramente la relación entre direcciones IP, nombres y valores hash de archivos maliciosos. Se distingue el área en el gráfico de las direcciones IP: 151.80.147.153, 188.165.200.156, 5.135.183.146, 54.38.49.245, 149.202.30.7,

Las direcciones IP establecidas por los analistas de GIB son 151.80.147.153, 188.165.200.156, 5.135.183.146, 185.190.82.182, 109.69.8.34

Como puede ver en el diagrama, las direcciones IP presentadas en el informe GIB - 185.190.82.182, 109.69.8.34 están asociadas con el hash: b0cde90e300e6d86394de375cd62bb462962016521d94ee987922e61c5e4977a, que a su vez está asociado con el objeto de informe híbrido - el primero de agosto de 2017 en agosto de 2017 fue detectado en agosto de 2017. años

El próximo evento relacionado con la actividad maliciosa comienza en junio de 2018 y aumenta hasta finales de 2018.

En el buen sentido, la investigación podría continuar con registros de acceso a la gestión, el registro, el pago, etc. a las direcciones IP del proveedor de OVH. Pero, por desgracia, no hay tales datos, y la investigación podría completarse, pero ...

Durante la investigación, navegar por el contenido de las páginas web de recursos no se me pasó por la cabeza el recurso francés

arthurgarnier.fr

Vale la pena señalar que no salió de su cabeza, porque los torrents rusos se descargaron (distribuyeron) de él.

El recurso supuestamente pertenece al ingeniero francés "Arthur Garnier", el recurso incluso indicó su currículum -

arthurgarnier.fr/CV_A_Garnier.pdf . Del cual es posible aprender:

github.com/ArthurGarnier ,

www.linkedin.com/in/arthur-garnier-13326880 . Además, según el resumen, se compiló a finales de 2017, escribe muy raramente en github.com. El perfil de

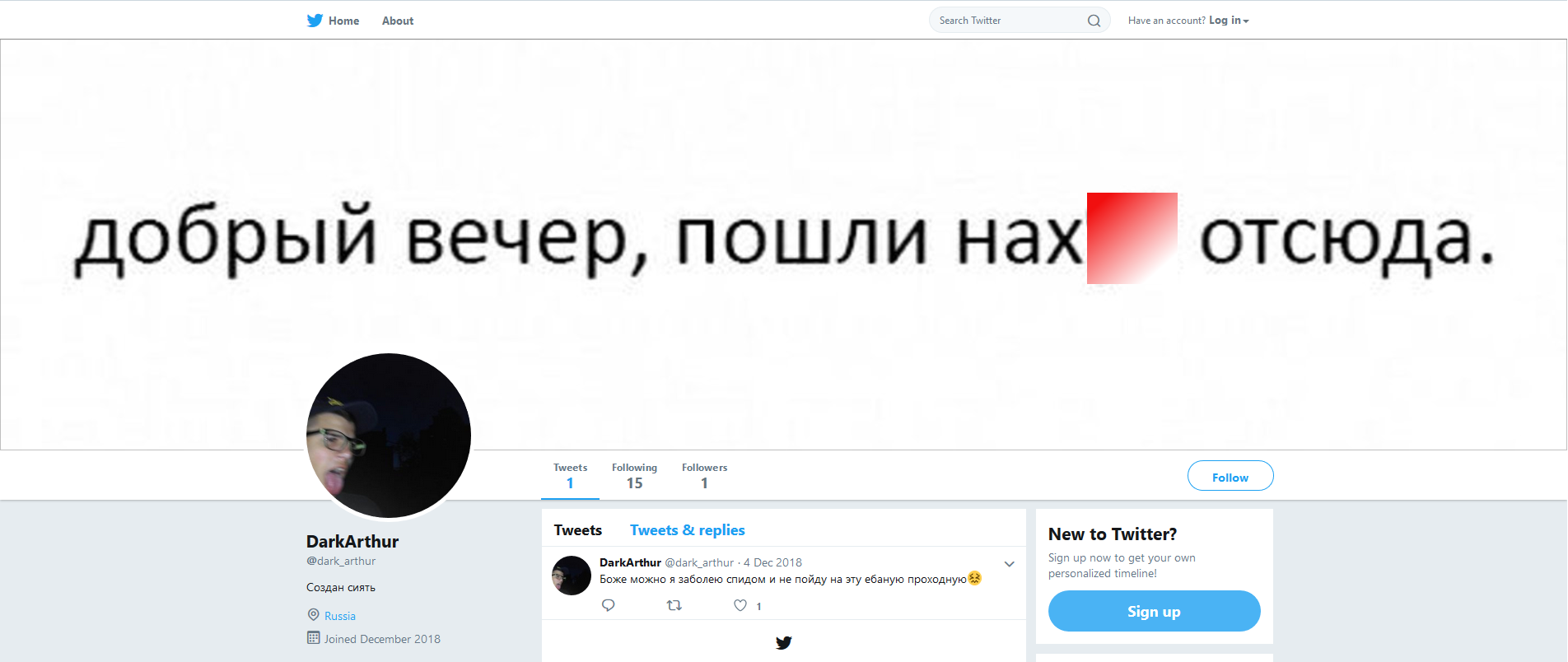

www.linkedin.com indica que desde octubre de 2017 hasta el presente, Arthur ha sido ingeniero en Groupe SII. Y parece que no es nada, pero es lo mismo ... pero en la página, entre otras cosas, se indica la dirección de la cuenta de Twitter de Arthur

twitter.com/Dark_Arthur

y aquí cuando vas a tu cuenta

Quién está detrás de este perfil, por qué una cuenta de Twitter en ruso se indica en el sitio web de Arthur, y no supuestamente una cuenta real, encontrada más tarde:

twitter.com/UpsiloN1X , sigue siendo una pregunta.

En conclusión, es posible decir, por supuesto, que el objetivo inicialmente declarado no se logró, pero los resultados de dicho estudio, así como el proceso de cognición en sí, resultaron ser muy emocionantes.

Hubo preguntas sobre la cuenta en Twitter, la lista de direcciones IP, por qué tanta información sobre la "pista rusa". Creo que sería posible continuar una investigación independiente contactando al verdadero Arthur, si aún administra su servidor (si es que el servidor lo hace).