Hace seis meses, ya

escribí una nota sobre Habré, donde compartí nuestra experiencia en el monitoreo de varias conferencias de TI y seguridad de la información, en las que Cisco fue invitado a apoyar SOC y NOC (Black Hat, Mobile World Congress, RSAC, etc.). Hoy me gustaría compartir la experiencia de participar en el centro de monitoreo de red, que sirvió al último Black Hat europeo, en el que hemos estado ayudando a NOC por segundo año. Junto con RSA, Palo Alto, Gigamon y Rukus, brindamos protección para la infraestructura de conferencias y capacitación. Cisco tenía la responsabilidad de monitorear e investigar los incidentes de DNS (usando

Cisco Umbrella y

Cisco Umbrella Investigate ), así como el análisis automatizado de malware y Threat Intelligence usando

Cisco Threat Grid .

Garantizar la seguridad cibernética de conferencias como Black Hat es más que una tarea difícil, ya que la aparición de archivos maliciosos o los intentos de acceder a dominios maliciosos en el tráfico no es un evento fuera de lo común. Por el contrario, en el marco de varios entrenamientos, este es un evento completamente normal que no puede ser bloqueado, violando así el proceso de aprendizaje y causando descontento tanto a los participantes que pagaron su dinero como a los instructores. Lo mismo ocurre con los patrocinadores que, como parte de sus eventos, sesiones informativas y conferencias de prensa, a menudo muestran cómo funcionan sus soluciones, lo que también requiere que el equipo NOC sea cuidadoso y selectivo.

Malware ofuscado

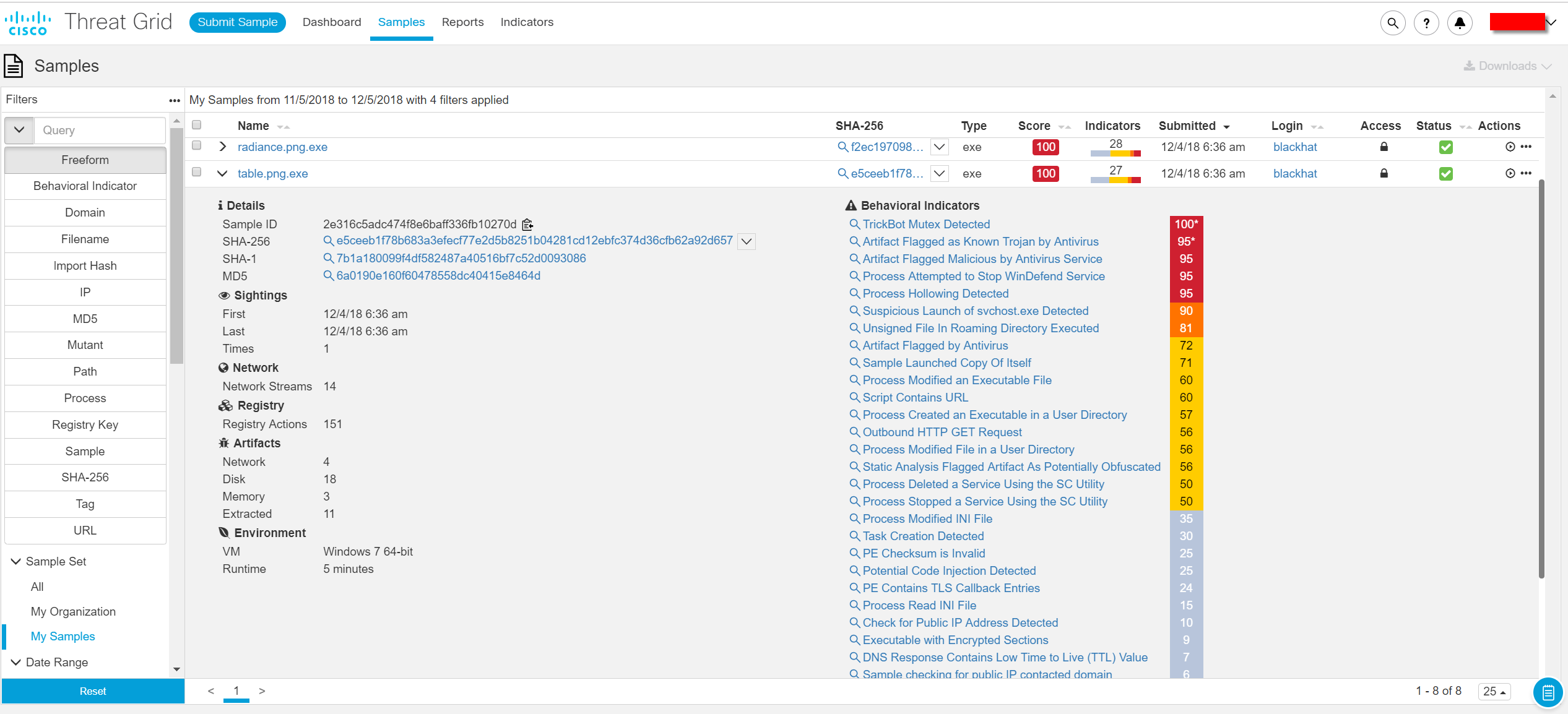

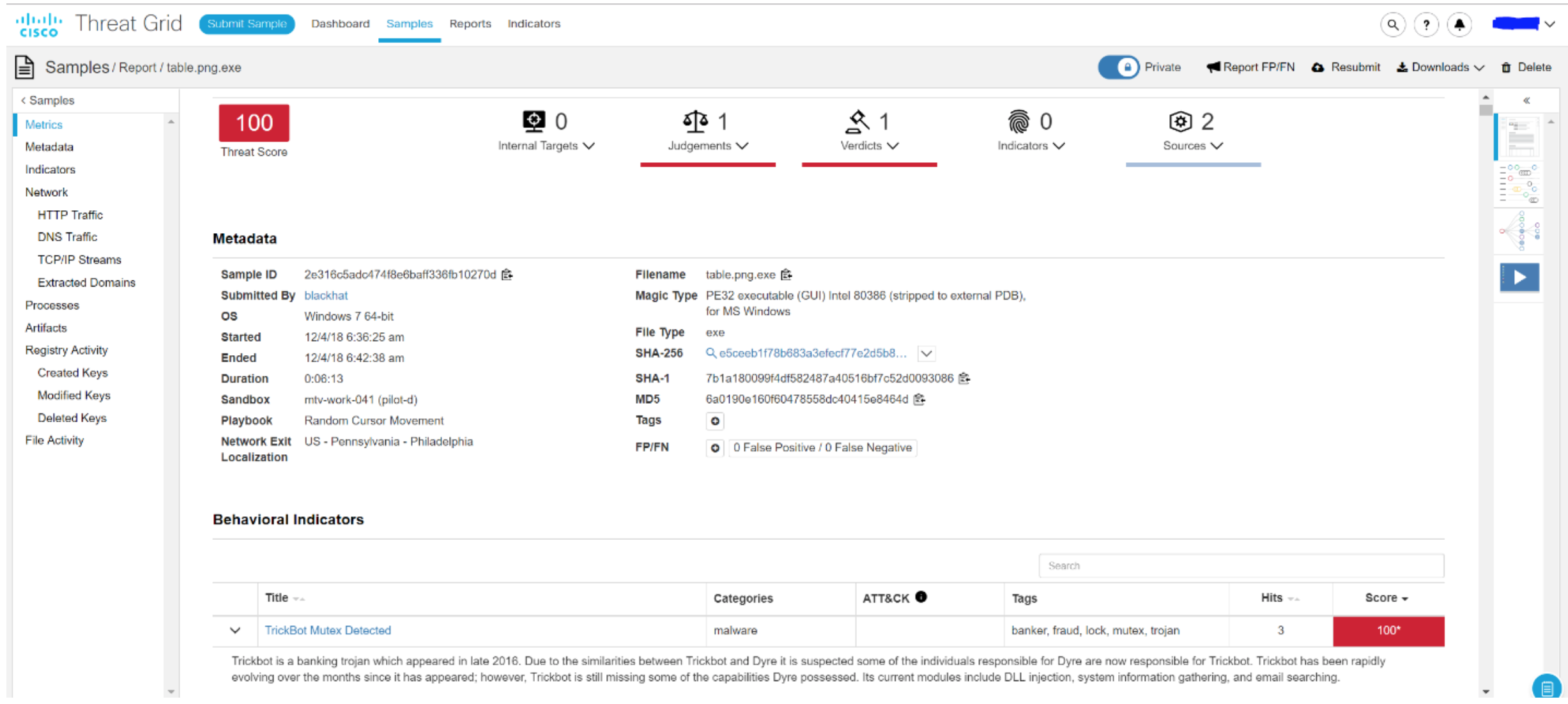

La solución RSA NetWitness fue responsable de monitorear la red en Black Hat, que inspeccionó, entre otras cosas, los archivos transmitidos a través de varios protocolos de red, incluidos aquellos con varias violaciones. Por ejemplo, el primer día en uno de los entrenamientos, se grabó la descarga del archivo table.png. NetWitness descubrió que a pesar de la extensión inherente a las imágenes, el encabezado del archivo comenzó con MZ, lo que podría indicar que el archivo que se transfiere es realmente ejecutable. El archivo se transfirió a Cisco Threat Grid para su análisis dinámico.

Unos minutos después de la descarga, el archivo table.png fue reconocido como un troyano Trickbot.

La detección se llevó a cabo en una serie de indicadores de comportamiento, incluido el trabajo con memoria. Es suficiente cambiar solo un bit para que cambie el hash del archivo, pero es difícil reescribir el código para trabajar con la memoria y volverse invisible para el sistema de análisis de malware. Trickbot utilizó exactamente el mismo espacio de direcciones, lo que nos permitió concluir exactamente sobre este malware.

Trickbot no es un nuevo troyano; Apareció a fines de 2016, pero aún se encuentra en Internet. El equipo de NOC determinó la dirección MAC de la computadora portátil desde la cual se cargó Trickbot, disfrazado como un archivo .png. Verificamos toda la actividad relacionada con este Macbook: resultó que en solo unos minutos se intentó conectar a cientos de dominios DGA, descargar docenas de diversos programas maliciosos, etc. Durante la investigación, se descubrió que el macbook se usó como parte de uno de los entrenamientos; por lo tanto, el equipo de NOC no bloqueó esta actividad, mientras hacía esfuerzos para garantizar que nada peligroso quedara fuera del alcance de esta capacitación en las computadoras de otros participantes de Black Hat Europe.

Proxy inteligente

A medida que se expande la función en nuestras soluciones, las probamos en conferencias, donde estamos invitados a participar en SOC / NOC. Esta vez, el primer día, activamos la función Intellgent Proxy en Cisco Umbrella, que le permite proxy del tráfico web mediante el monitoreo de amenazas, contenido y aplicaciones transmitidas como parte de la interacción web.

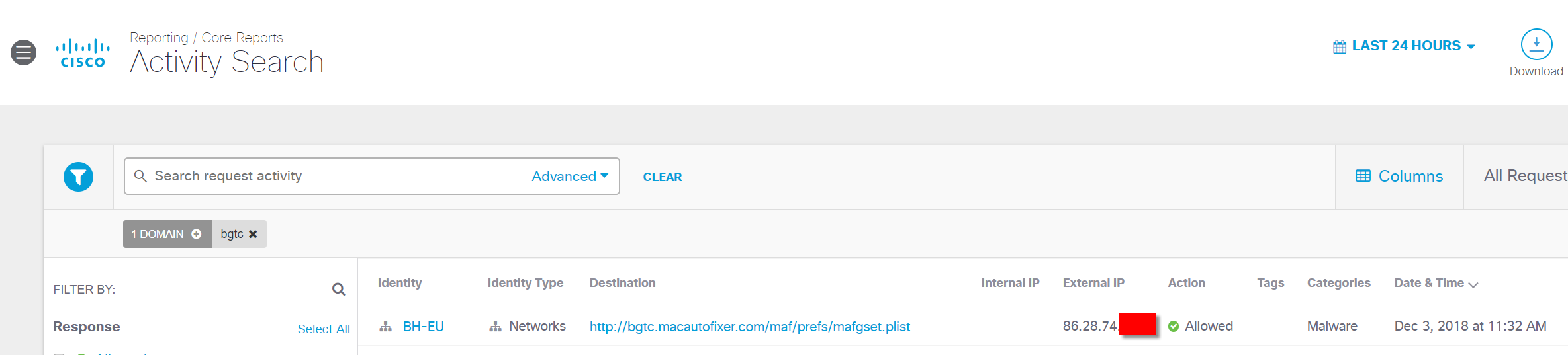

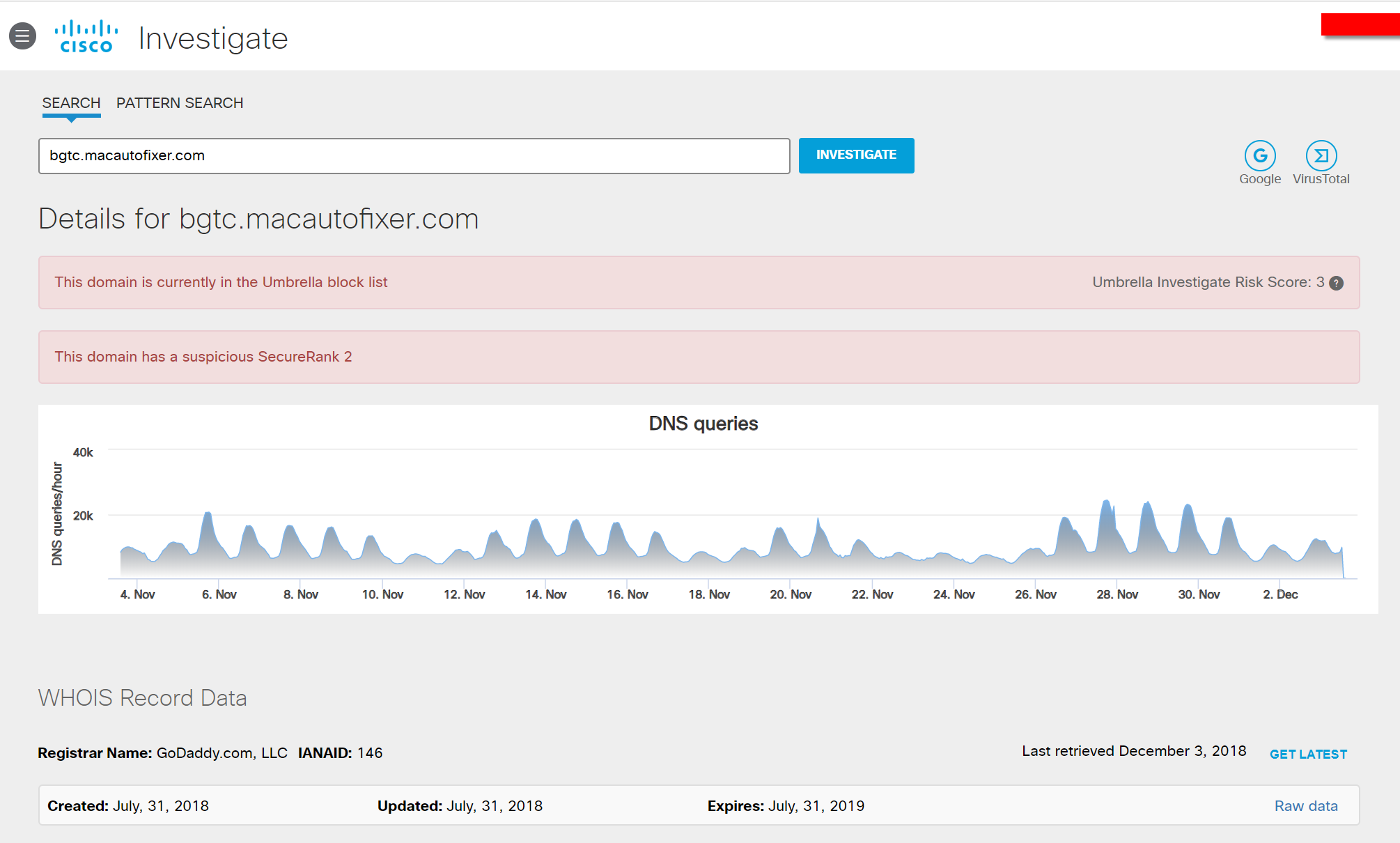

En la mañana del primer día, arreglamos una alarma relacionada con el acceso al macautofixer.

El equipo NOC comenzó una investigación, que incluyó el análisis de registros de la UIT, la reconstrucción de paquetes de red y la identificación de la máquina que inició la solicitud. A juzgar por los datos de Cisco Umbrella Investigate, este es un recurso malicioso bastante popular: se registran diariamente alrededor de 20 mil solicitudes:

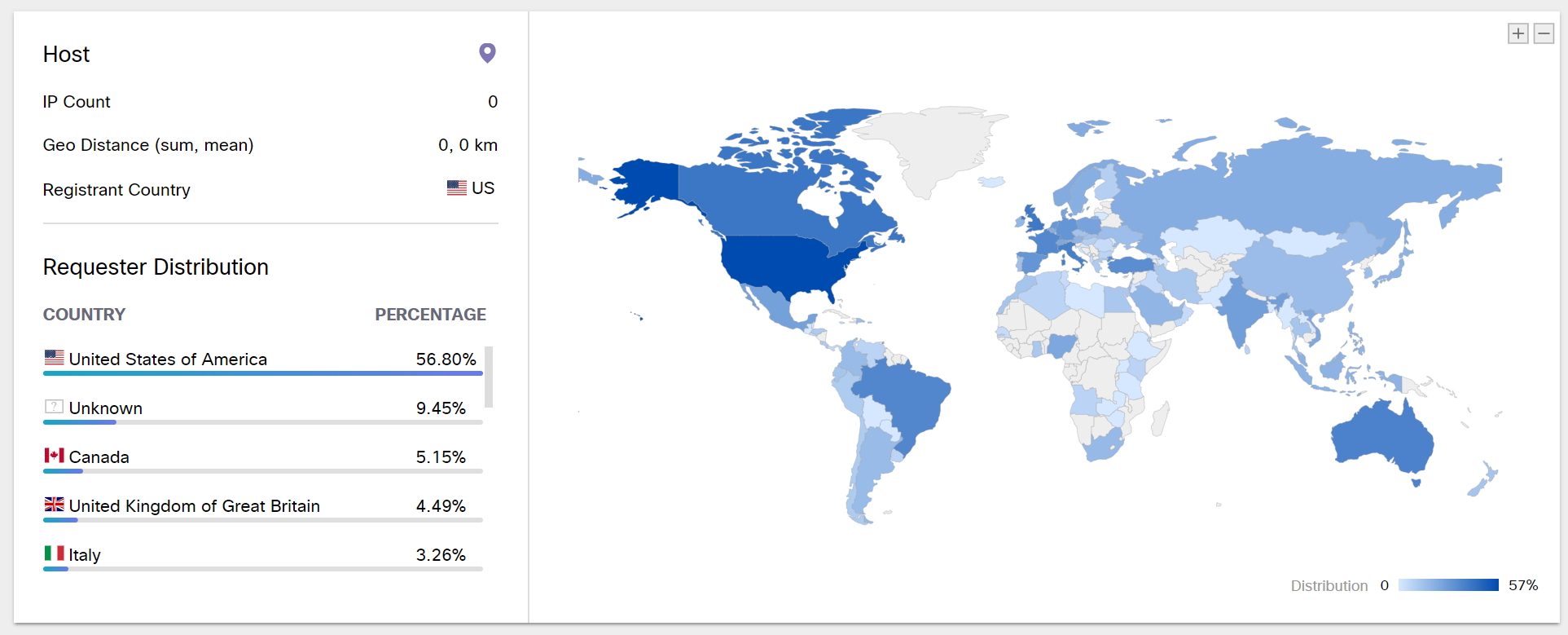

principalmente de los Estados Unidos:

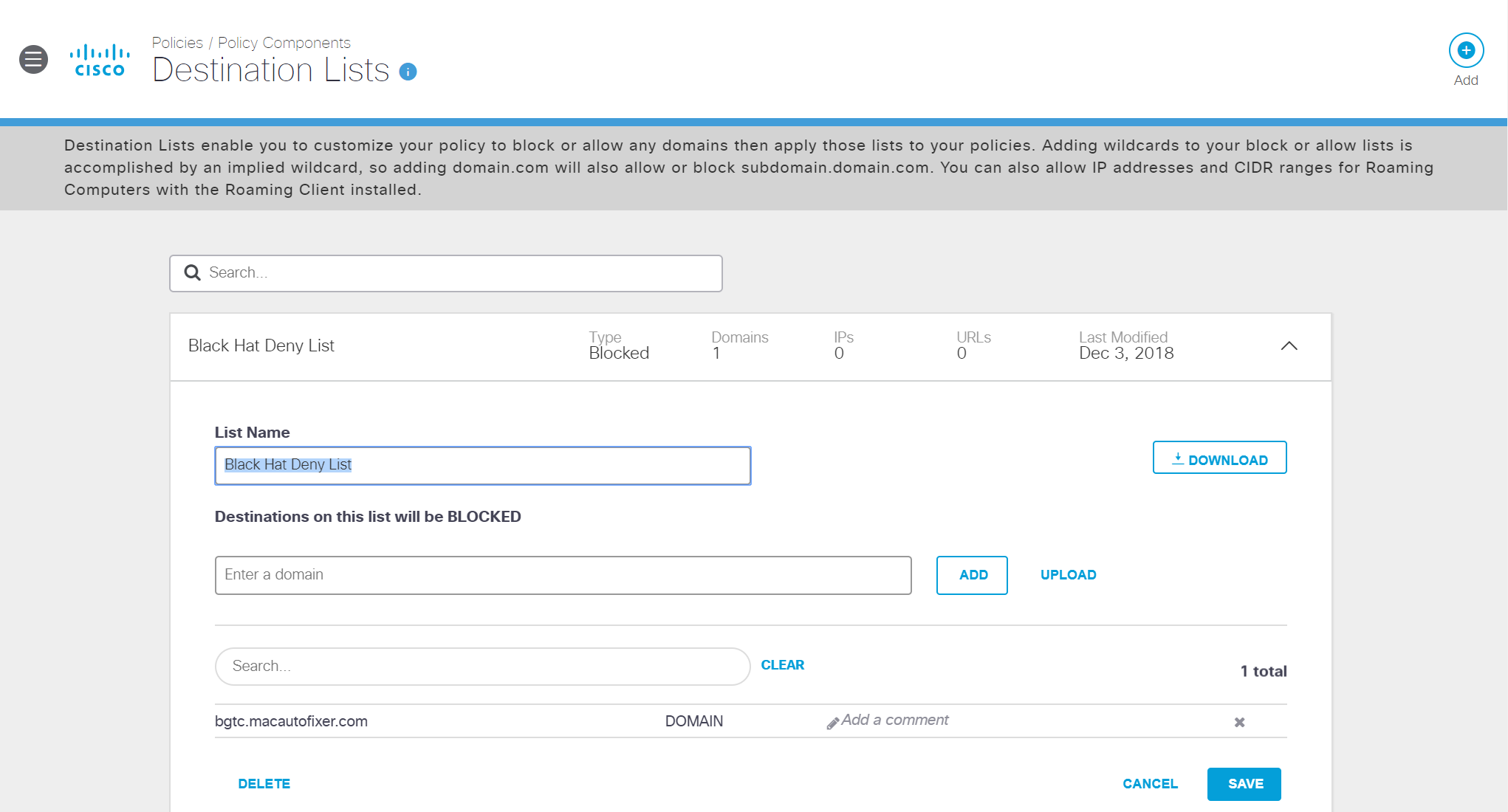

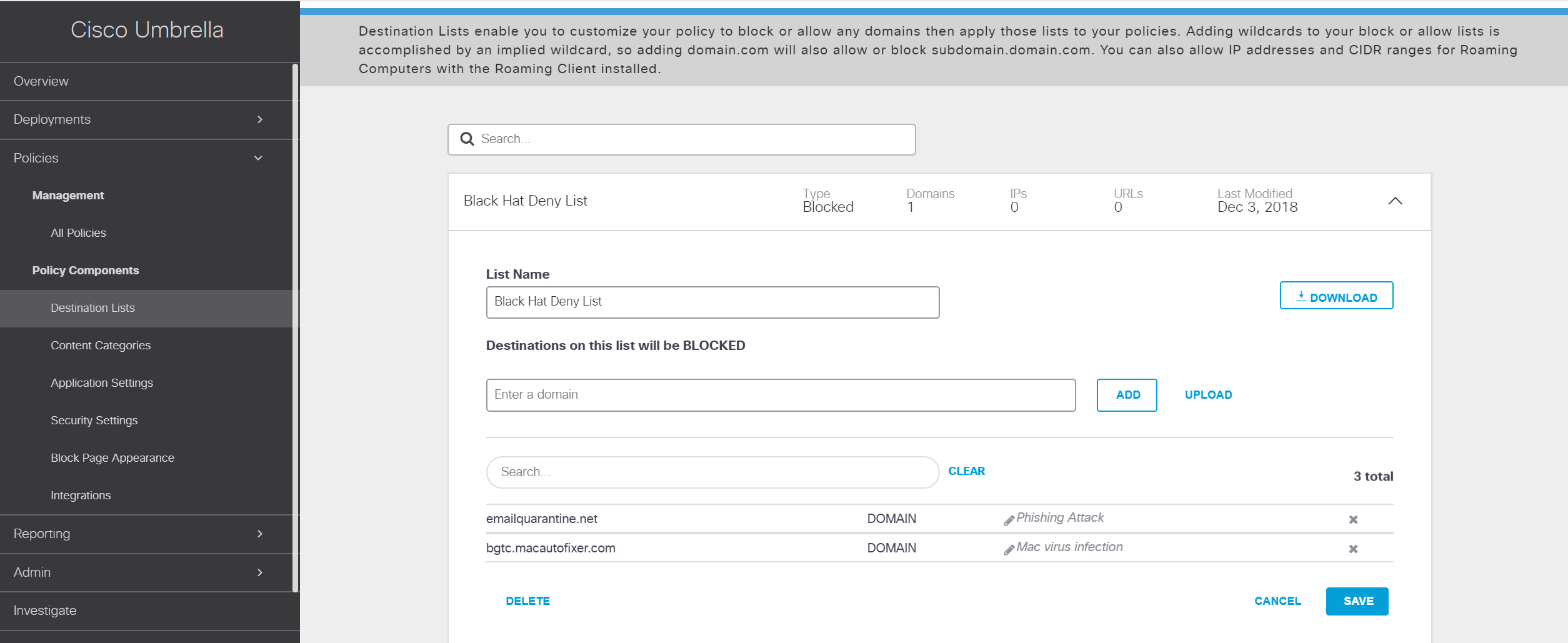

Resultó que una de las computadoras de los organizadores de la conferencia estaba infectada. La política de BlackHat permite el acceso a recursos maliciosos hasta que se identifique que se trata de un ataque externo a los recursos de Black Hat, como se registró en este caso. Cisco Umbrella ha bloqueado el dominio para esta y todas las futuras conferencias de Black Hat.

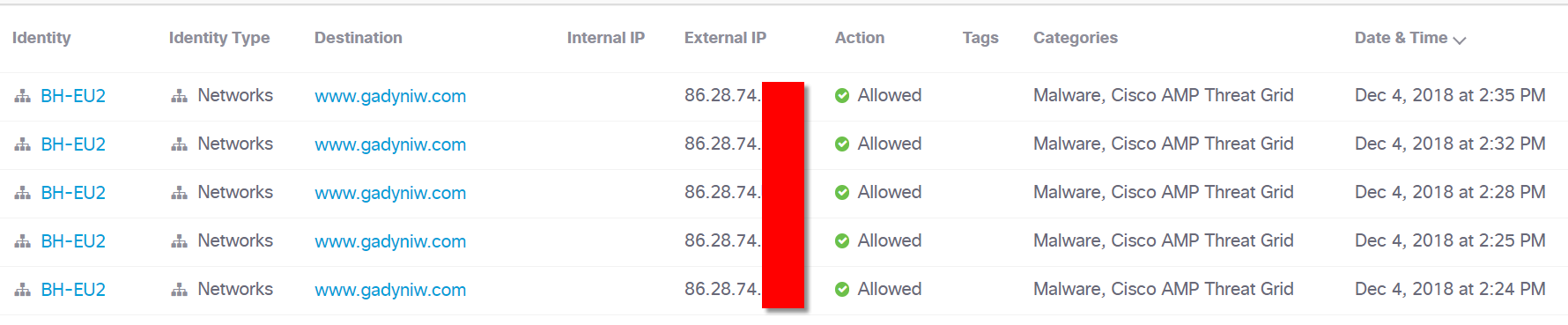

El segundo día, varios usuarios de la red Wi-Fi se infectaron con el malware Simba, que intentó conectarse a servidores de comando bastante antiguos:

- www [.] gadyniw [.] com / hbt.php? rewrite = login.php

- purycap [.] com / login.php

- gadyniw [.] com / hbt.php? rewrite = login.php

- ww1 [.] ysyfyj [.] com / login.php

Cisco Threat Grid ha identificado el dominio gadyniw [.] Com como malicioso y bloqueado. Durante la investigación, resultó que este malware se utilizó como parte de uno de los entrenamientos en los que los participantes resultaron ser computadoras sin parches. Aconsejamos al instructor que recuerde a los participantes infectados que no se conecten a su segmento público de Wi-Fi con sus computadoras portátiles.

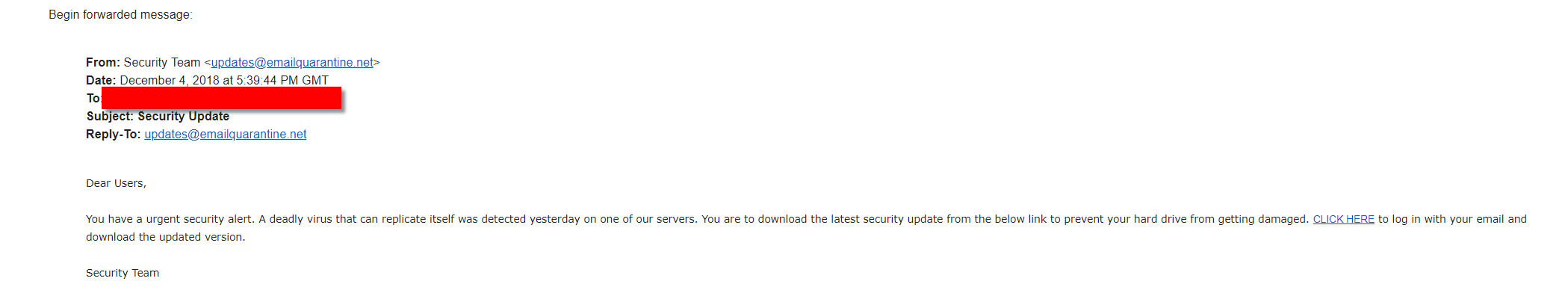

Ataque de phishing

En el proceso de Black Hat, sus organizadores, la compañía UBM, enfrentaron un ataque de phishing masivo por correo electrónico, que sigue siendo el ataque más extendido contra las organizaciones.

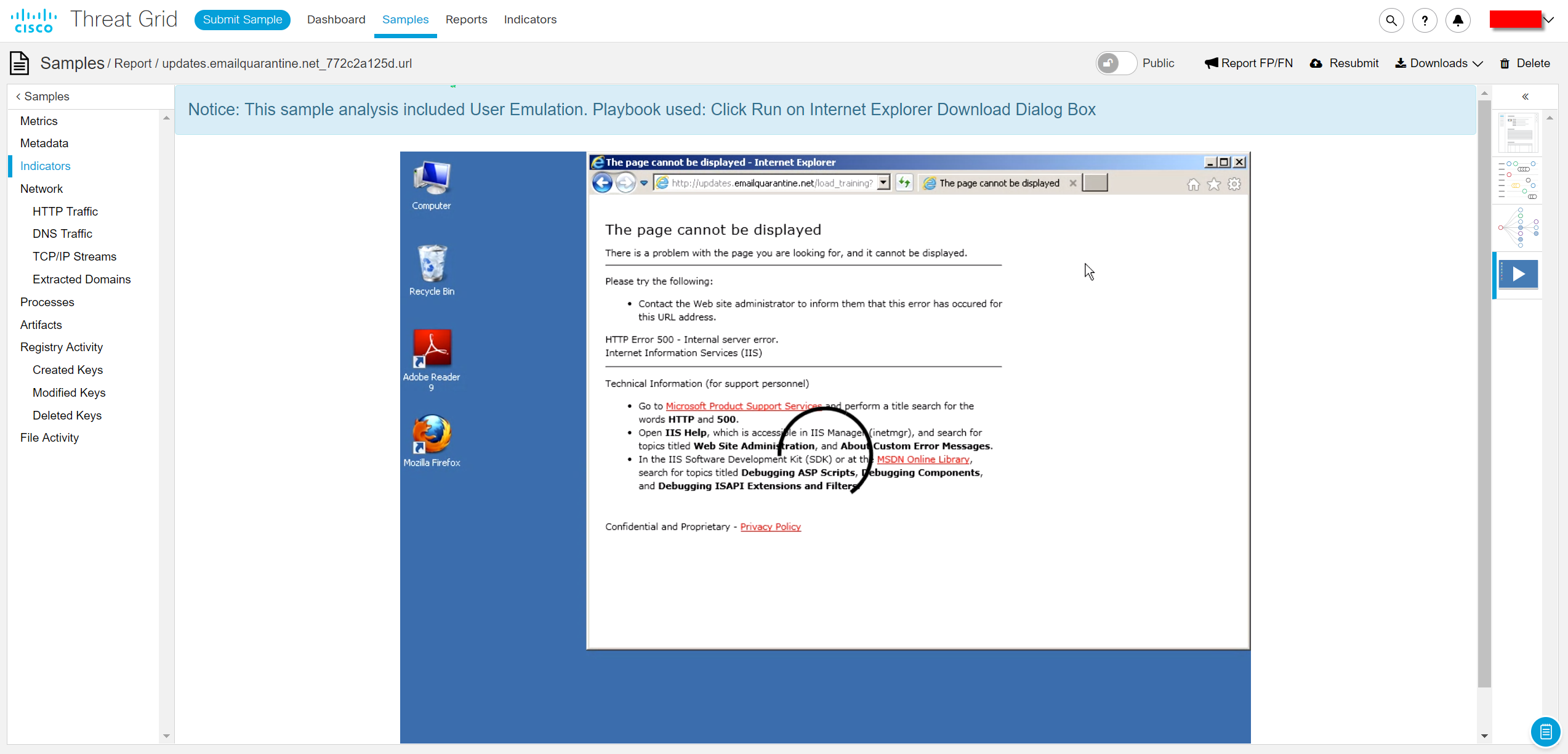

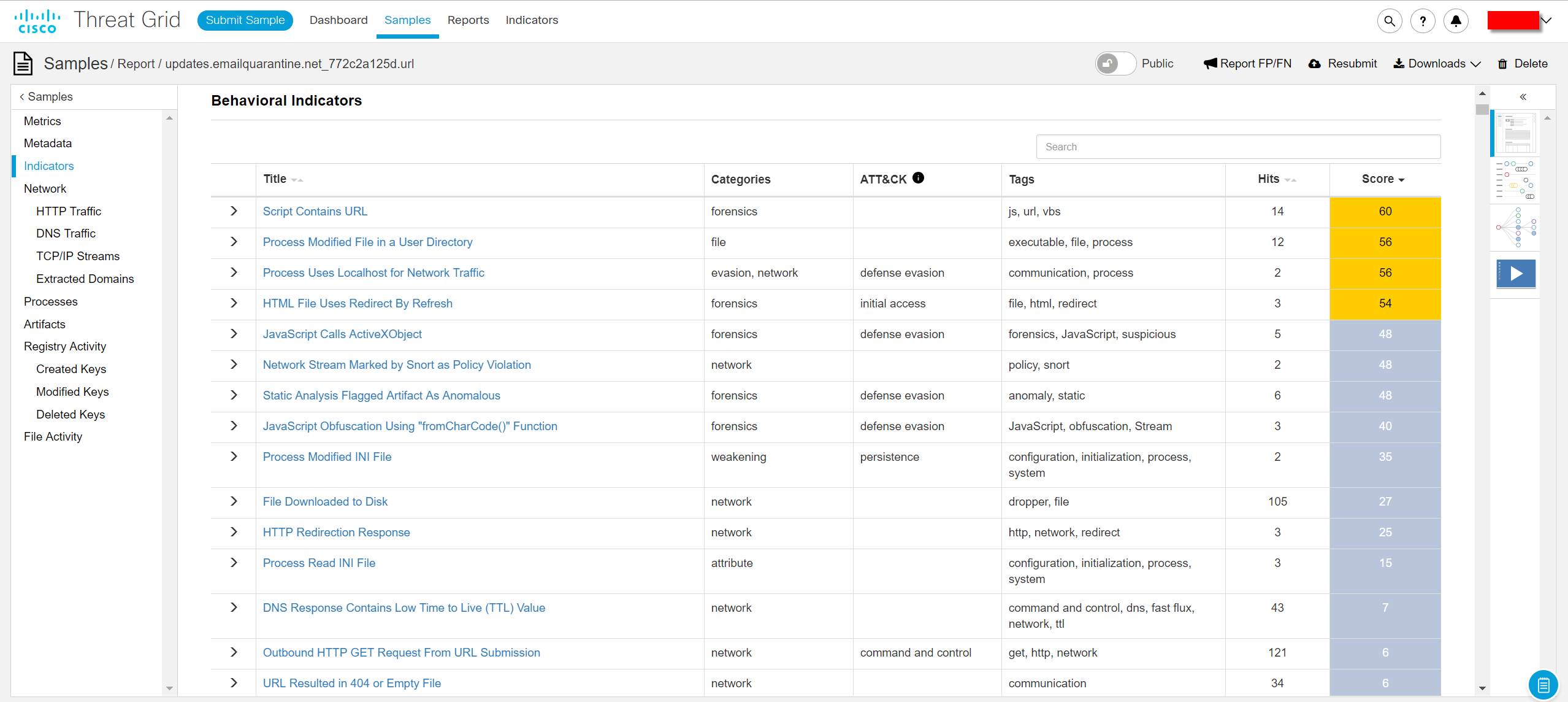

Investigamos el enlace HAGA CLIC AQUÍ utilizando la función Glovebox en Threat Grid, que le permite interactuar con una máquina virtual sin riesgo de infección. En dos navegadores, el enlace devolvió un error como si la página necesaria no existiera.

Sin embargo, en el informe registramos unas 100 conexiones de red abiertas, unos 100 artefactos descargados al disco, incluido JavaScript, así como unos 170 cambios en el registro.

Hemos agregado este dominio a la lista negra para todas las conferencias de Black Hat.

Actividad DNS

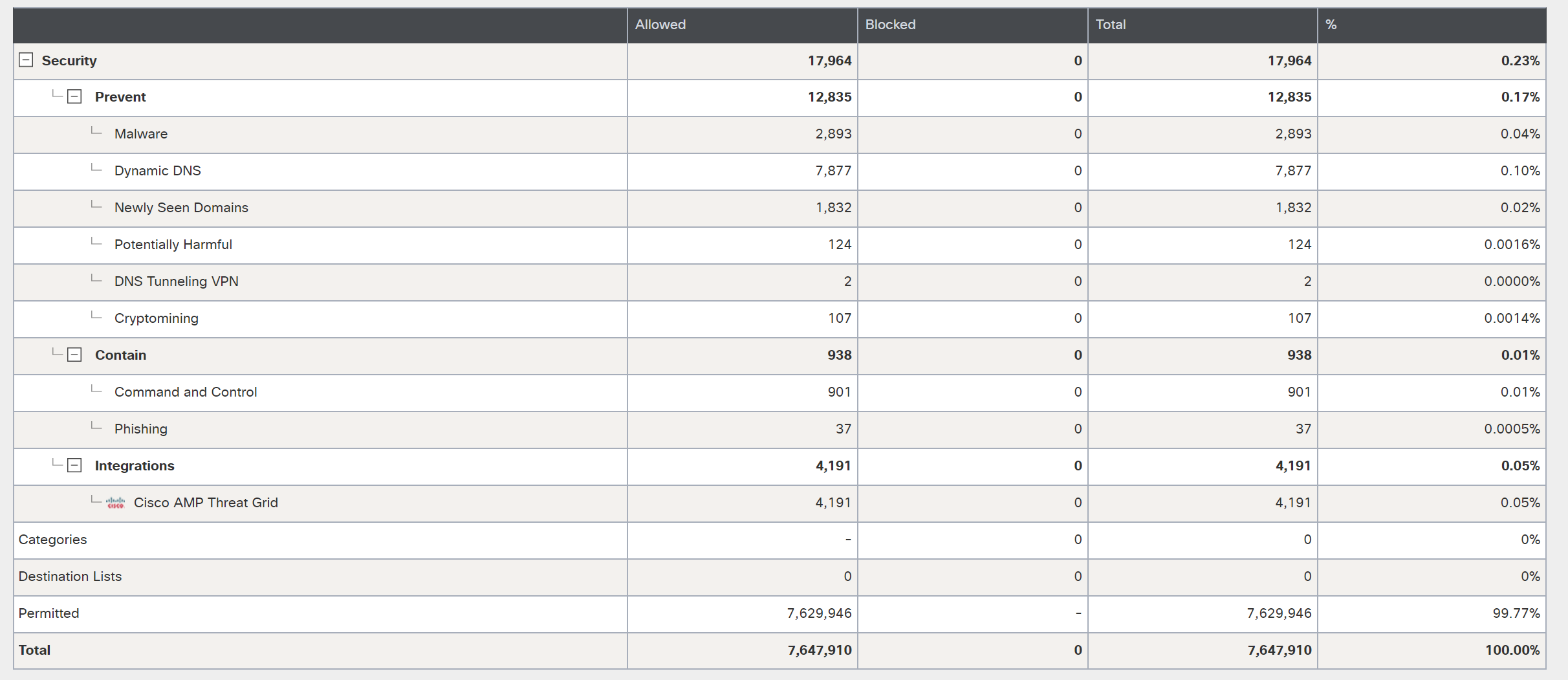

En 2017, registramos alrededor de 5,8 millones de consultas DNS en Black Hat Europe. Un año después, en 2018, registramos 7,6 millones de solicitudes, de las cuales alrededor de 4000 estaban relacionadas con actividades maliciosas, servidores de equipos o phishing.

Nuevo en European Black Hat fue la notificación de usuarios cuyas credenciales para correo electrónico se transmitieron en texto claro. Afortunadamente, en comparación con conferencias anteriores, esta vez solo 14 usuarios enviaron su correo en modo desprotegido. Esta fue la primera conferencia en la que no observamos documentos financieros o bancarios transmitidos en forma abierta.

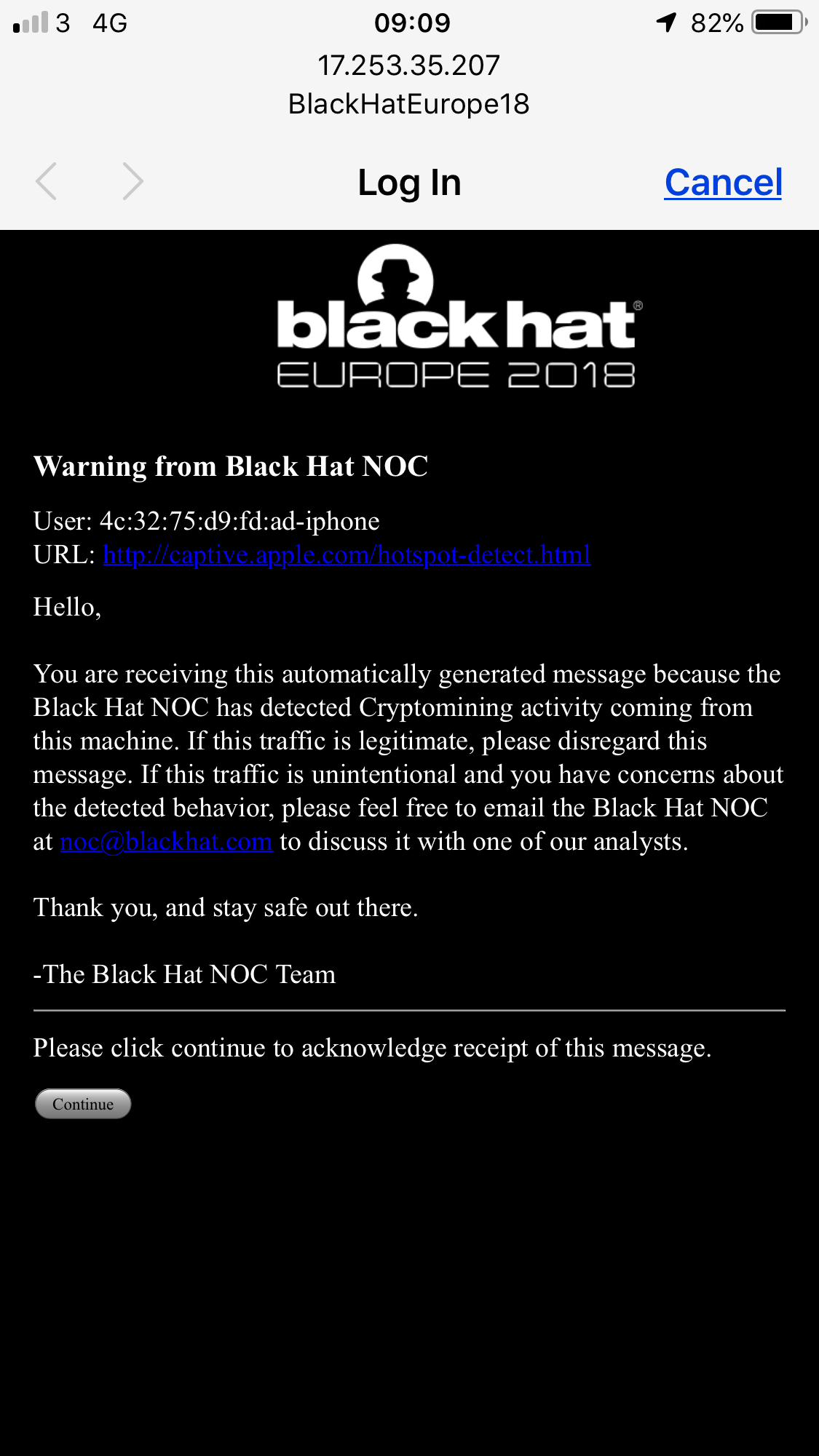

El equipo NOC también registró una gran cantidad de acceso a los recursos mineros. Por primera vez, comenzamos a registrar tales intentos hace un año en Europa, seguido de un gran aumento en el Black Hat asiático.

Los usuarios con criptomineros fueron advertidos por el equipo de Black Hat NOC. Si usaron la minería conscientemente, entonces no hay problema. Si se trataba de una infección, a los usuarios se les ofreció ayuda para tratar la computadora.

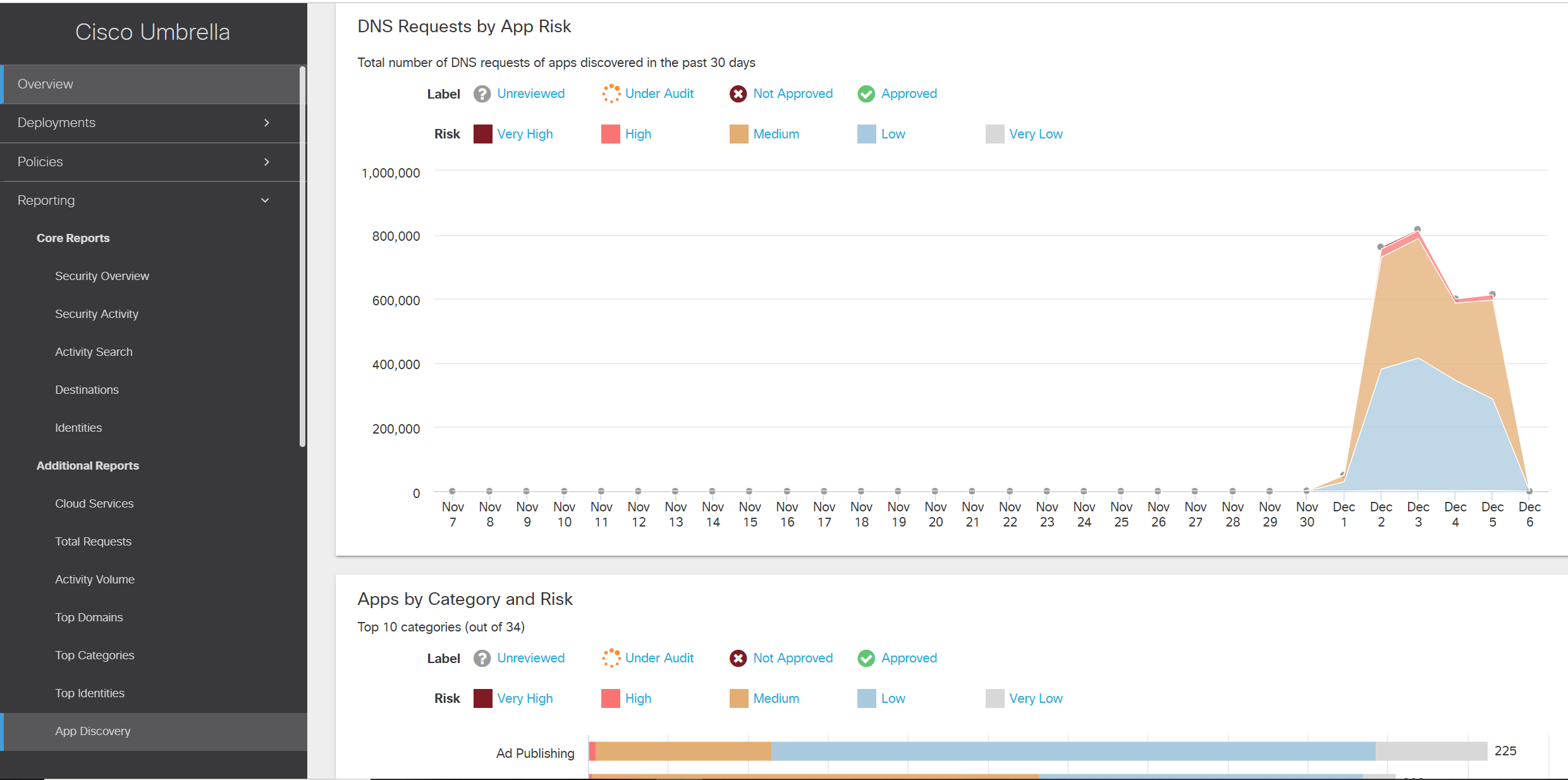

Además, una nueva característica de Cisco Umbrella, que se probó en European Black Hat, fue App Discovery, que le permite identificar las aplicaciones utilizadas (ahora hay más de 2000) con una evaluación de su riesgo para la empresa.

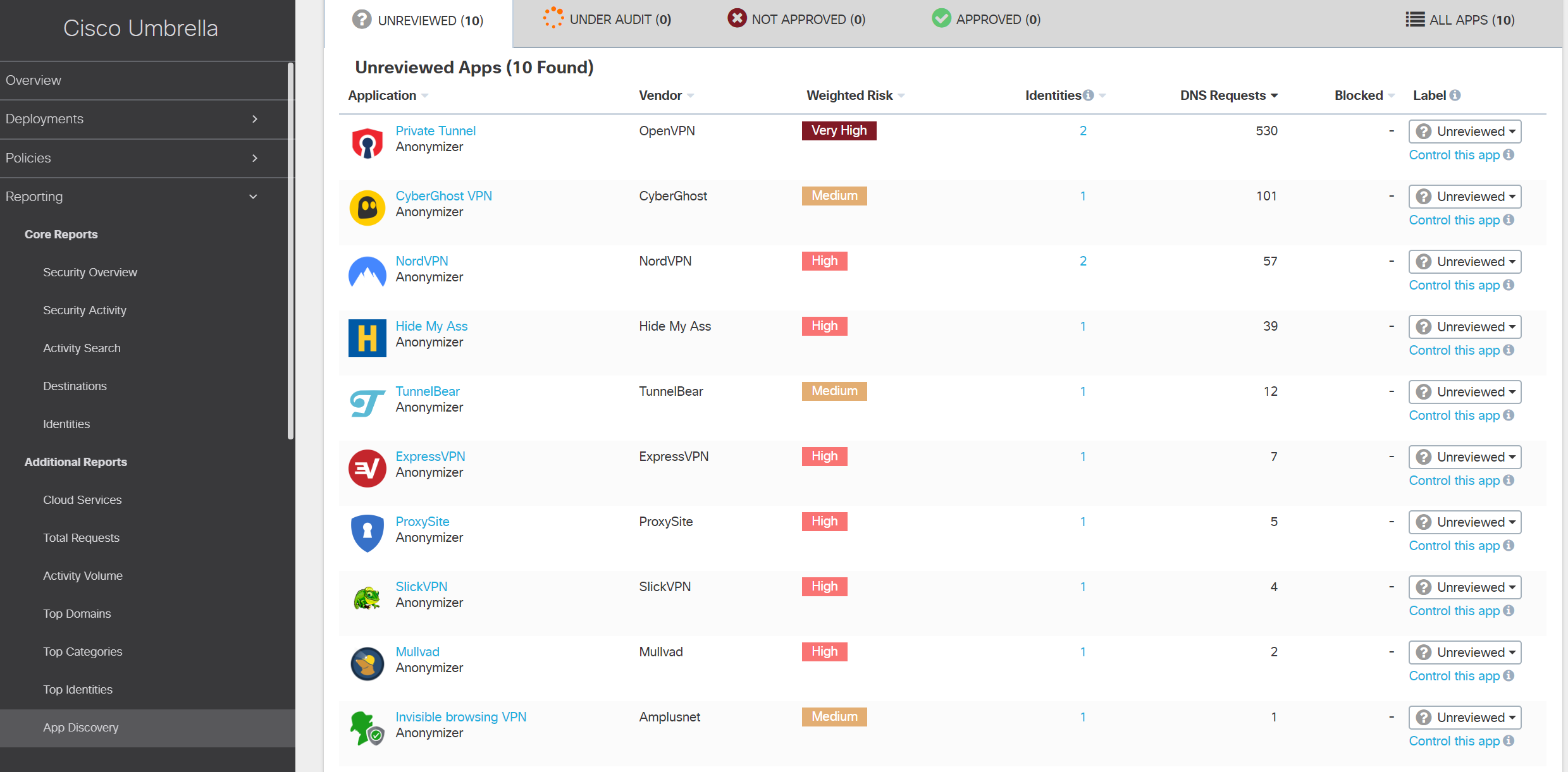

Está claro que la política de Black Hat es diferente a la de una compañía normal, lo que puede prohibir el anonimato y los servicios VPN que podrían violar las políticas de seguridad corporativas. En una conferencia sobre seguridad de la información, el uso de tales aplicaciones es bastante normal y, por lo tanto, no fueron bloqueadas. Pero fue interesante observar las soluciones más populares de esta clase.

La próxima parada para el equipo de Cisco Security será la Conferencia RSA, que se celebrará en marzo de este año en San Francisco, donde nuevamente seremos responsables del SOC RSA. Si de repente planea asistir a esta exposición, lo invitamos a una excursión al centro de monitoreo de seguridad de uno de los eventos de seguridad de la información más grandes del mundo, que es visitado anualmente por varias decenas de miles de personas. Si va a estar en los días de RSAC en San Francisco y desea visitar la exposición, pero no tiene un boleto, Cisco le da un código promocional para una entrada gratuita a la exposición: X8SCISCOP.