Usted ve la frase "Who Fights Monsters" en la pantalla, y yo soy el moderador de esta presentación, Paul Roberts, editor de un portal de noticias sobre seguridad informática. Tenemos un gran grupo de oradores, que presentaré en un par de segundos, pero por ahora hablaré sobre las reglas básicas de nuestra discusión. También tenemos diapositivas que se relacionan con lo que cada participante en la discusión contará.

Después del discurso, vamos a responder preguntas, pero solo tenemos una hora, así que le pediré que tome las notas con las preguntas por esa puerta, tendremos una sala de preguntas y respuestas allí, y luego sus preguntas se darán a los oradores.

Entonces, soy Paul Roberts, presentando la historia del conocido Anonymous y Aaron Barr, un empleado de HBGary, quien dijo que había identificado a los líderes de este grupo de hackers, después de lo cual Anonymous atacó los servidores de la compañía. Nuestro portal amenazapost.com, como muchos otros, cubrió esta historia.

Personalmente conozco a Aaron, se volvió hacia mí después de que escribí un editorial titulado "Gana la guerra, pero pierde tu alma" (enlace actual al artículo

amenapost.com/rsa-2011-winning-war-losing-our- alma-022211/74958 ).

Este artículo fue escrito durante la Conferencia anual de seguridad de RSA en febrero de este año. Si recuerdas, HBGary fue pirateado literalmente en el último minuto de esta conferencia, y pronto Aaron contactó a nuestra oficina editorial. Puede encontrar esta información en Google.

Probablemente fui uno de los pocos periodistas que expresaron su sincera simpatía hacia Aaron por el hecho de que tuvo que soportar como resultado del ataque Anónimo, y como saben, ¡todos estábamos equivocados! La mayoría de nosotros no tenemos nuestro propio Stephen Colbert, quien se burlaría de nuestros errores, lo que, desafortunadamente, Aaaron podría hacer por él. Por lo tanto, Joshua y yo pensamos que hablar en Defcon era una gran oportunidad para regresar, como esperaba, con Aaron en este asunto y descubrir qué sucedió realmente en ese momento. Para ser sincero, Aaron también quería participar en nuestra discusión, pero los abogados de HBGary pusieron fin a este plan. Se pusieron en contacto con Aaron y comenzaron a amenazarlo con una demanda que, si acepta participar en la conversación de hoy, informará a sus nuevos empleadores al respecto y generalmente tratará de arruinar su vida.

Aaron es un hombre con una esposa, hijos, una hipoteca, y sabemos cómo funcionan esas amenazas, por lo que Aaron se vio obligado a negarse a participar en nuestra conversación. Sin embargo, antes de comenzar la discusión, todavía quiero expresar mi disposición hacia él por el hecho de que al menos tuvo el coraje de aceptar nuestra propuesta, y si no hubiera sido por el ataque de los abogados, probablemente habría venido aquí.

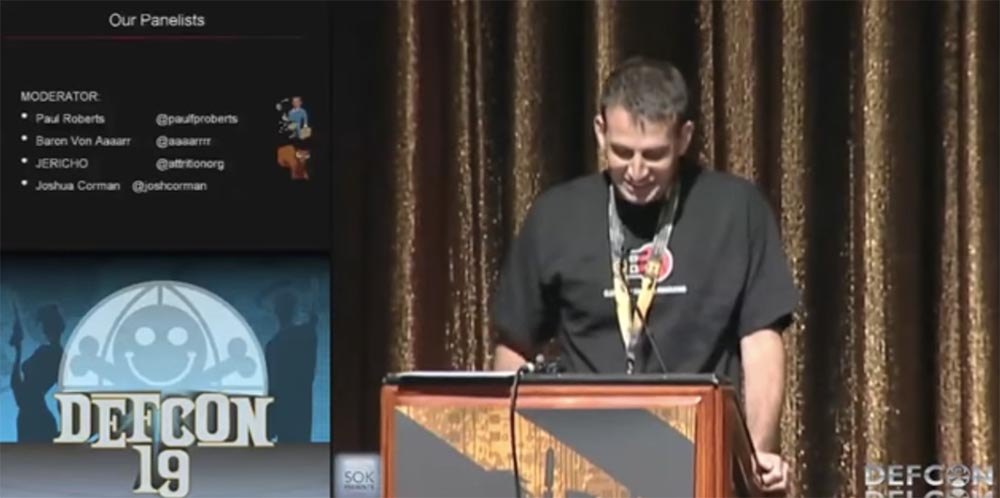

Permítanme presentarles a los miembros de nuestro grupo. A mi izquierda está Joshua Corman, él es el director de los Servicios de Seguridad de Akamai.

Si tiene planes de atacarlo, por si acaso, diré que también dirige la unidad de seguridad práctica en el grupo regional Defcon 451. Su grupo ha existido durante más de diez años, y el propio Joshua tiene una vasta experiencia en seguridad de redes y desarrollo de software, siendo también el estratega jefe de seguridad de internet de IBM.

Jericho se sienta a su derecha, ha estado involucrado en la seguridad de los piratas informáticos durante aproximadamente 18 años, de los cuales 12 fueron la formación de habilidades tan valiosas como el escepticismo saludable y la tolerancia a la bebida. Este año, probó cómo un hacker puede tomar medidas enérgicas contra la seguridad. Esta es una gran perspectiva para crear revisiones negativas sobre el funcionamiento de cualquier sistema de seguridad, Jericho es un gran especialista en este asunto, y hoy hablaremos de ello.

Él piensa que la idea misma de algún tipo de pensamiento progresivo está desactualizada, porque una persona debe pensar todo el tiempo. Sin títulos, sin certificados, no quiere hablar de sí mismo y sigue siendo el defensor de una actitud consciente hacia la seguridad. "Justo y equilibrado": este es el lema de una pequeña criatura incomprensible, ubicada en la página principal de su sitio web attrition.org.

A la derecha de Jericó está el barón von Aaarr. Ha sido un profesional de seguridad durante 13 años y ha colaborado con empresas de TI como IBM. Baron está involucrado en sistemas de respuesta a incidentes, informática forense y auditoría de seguridad de una compañía aeroespacial líder.

Su experiencia incluye la ética de pentesting, ingeniería social, una auditoría de seguridad de la información, investigación sobre sistemas de código abierto y similares.

En la pantalla, verá una lista de participantes en nuestra discusión y sus cuentas de Twitter. Y ahora le paso la palabra a Jericó.

Jericho: por favor levanten la mano aquellos que no se consideran un imbécil. ¡Solo veo una mano! ¡Sal de la habitación, no necesitamos engañadores aquí! Ahora deje que aquellos que no se benefician de su trabajo en el campo de la seguridad levanten la mano. Genial, alguien levantó una mano. Finalmente, deje que aquellos que están familiarizados con los antecedentes de la historia de HBGary, o al menos la mitad de la saga Anónimo, levanten la mano. ¡Una mano es probablemente otro engañador! Entonces, ¿ninguno de ustedes va a admitir que trabaja en HBGary?

Paul Roberts: o HBGary Federal, ¡estas son compañías diferentes!

Jericho: sí, sé que estas son compañías diferentes.

Voz de la audiencia: ¡Tengo una dirección de correo electrónico para esta empresa!

Jericho: ¿te pagan?

Voz de la audiencia: no, ¡no pagan!

Paul Roberts: ¡probablemente esta dirección de correo electrónico se creó solo en febrero!

Jericho: bueno, acota la búsqueda, ya hay un miembro de Anónimo en nuestro grupo. Entonces, piense en mis preguntas, porque si honestamente levantó la mano, respondiendo al menos a una de ellas, puede salir de esta audiencia de manera segura. Porque la tarea de nuestro grupo es considerar objetivamente la posición de ambas partes y las acusaciones hechas contra Aaron, ya que hubo demasiadas críticas en este caso, pero al mismo tiempo olvidamos mirarnos a nosotros mismos y admitir que nosotros mismos estamos a medio camino antes de convertirnos en monstruos.

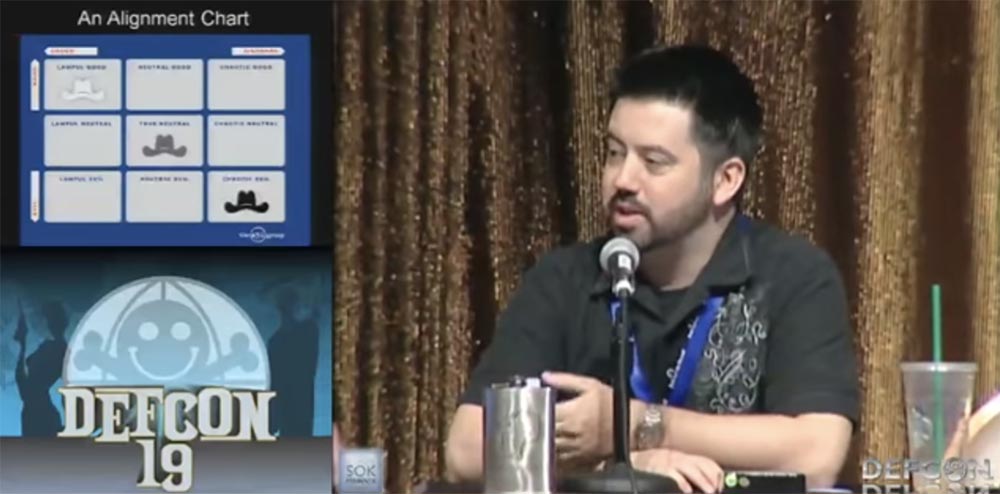

Joshua Corman: en esta diapositiva, verá información para aquellos que no conocen nuestra filosofía: alguien que no lucha contra monstruos no necesariamente se convierte en uno de ellos. En este sentido, observo una disonancia cognitiva en el comportamiento de aquellos que quieren unirse al grupo NonOps y los chicos de Fortune 50 que quieren luchar contra ellos. Creo que es inútil hablar de todos estos sombreros blancos, grises y negros, limpiando las mazmorras de Dungeons & Dragons.

Esto no es solo una lucha entre el bien y el mal. Quiero decir, algunas personas representan a Aaron como una especie de Robin Hood, la buena "primavera árabe" que liberó a los oprimidos. Otros lo ven como un Joker malvado que quiere quemar al mundo entero. Sabes, cuando tratamos de descubrir la verdad, nuestra conversación no avanzó, asumiendo un carácter caótico, porque queríamos darle al incidente una evaluación objetiva, sin colgar etiquetas de bien y mal. Sobre todo, estábamos confundidos por la romantización de los aspectos positivos de su acto, pero al mismo tiempo, no estábamos muy conscientes de los roles que nos gustaría desempeñar nosotros mismos. Creo que el punto del artículo de Paul es que cuando luchamos contra monstruos como lo hizo Aaron, perdemos una parte de nuestras almas. Aaron es una encarnación viva de cómo puedes violar tu ética personal al cometer acciones similares. Como resultado de esto, no controlamos la situación, sino que nos convertimos en víctimas de las circunstancias provocadas por nosotros. Por lo tanto, tratando de entender este conflicto, piense en cómo se comportaría si estuviera en el lugar de uno u otro lado. Pruebe los roles de ambos lados del conflicto, porque en la búsqueda de una mayor seguridad podemos llegar a algo aún peor que la Ley Patriótica de 2001.

Podemos obligar a personas influyentes, pero no informadas, a tomar medidas poderosas pero mal concebidas.

Jericho: y bastante rápido, y Aaron probablemente no tomó eso en cuenta. Ves estas cajas con sombreros, y si ninguno de estos sombreros te queda bien, trata de elegir por ti mismo cualquiera de las otras seis cajas. Barón, ¿qué opinas de esto?

Barón von Aaarr: Estoy en el medio de todo esto, porque por un lado hay un gobierno, servicios especiales y otras organizaciones dedicadas a actividades similares, en particular la compañía de Aaron, y por otro lado, personas que comenzaron a revelar cómo las autoridades desinforman a las personas. información personal y similares. Aaron simplemente cruzó la línea y le contó esto a su compañía o firma de abogados, que está lista para perseguir a las personas de una manera que incluso la CIA no se permite.

Uno de Anonymous también cruzó esta línea, probándose un sombrero negro, pero como dijo Jericho, todos somos sombreros grises. Una persona es un terrorista, otra persona es un luchador por la libertad, y debe saber qué lugar toma para no quedar atrapado en una prensa.

Paul Roberts: gracias, esos fueron buenos pensamientos. Creo que primero debe preguntar quiénes son estos Anónimos y de dónde provienen.

Joshua Corman: Voy a darme un golpe y expresaré la opinión de que varias personas de este grupo están presentes en esta sala, y posiblemente incluso en este escenario. Este no es solo un grupo, y todos lo sabemos, es como una marca de moda, como una franquicia. Me refiero a algunas personas que decidieron ser llamadas así porque están haciendo algo como la "Primavera Árabe" a nivel local, algo similar al proyecto anónimo PostSecret. Esta es una manera de hacer algo sin temor a ser atrapado, tal vez, como denunciante, y esas personas pueden formar una parte muy valiosa de nuestra cultura. Creo que esta es una especie de idea de secuestro por parte de pequeños grupos, y ahora puede servir al bien público o crear una amenaza para él dependiendo de quién sea usted. Personalmente, estaré muy decepcionado si realmente crees que puedes mejorar la seguridad demostrando sus fallas.

Lo que Fortune 50 hizo con Cisco de ninguna manera mejoró la seguridad o la seguridad mejorada.

Jericho: espera, ¿qué quieres decir que la cobertura de fallas y vulnerabilidades no contribuye a mejorar la seguridad?

Joshua Corman: No, no, veámoslo desde una perspectiva diferente. Quiero decir que cualquier intervención tendrá un efecto, otra cosa es que a menudo este no es el efecto que queremos lograr. No quiero que estos procesos creen caos, pero no quiero eliminar a los que hacen esto, solo organicemos nuestro juego de alguna manera. ¿Por qué no dirigir la actividad de LulzSec, por ejemplo, a sitios que explotan a los niños, o por qué las personas no quieren descubrir sitios yihadistas? Tenemos la oportunidad de causar no solo caos, sino también causar caos deliberado, si puedo decirlo.

Pero si en realidad nos sentimos impotentes antes de que el secuestro de PCI se haya apoderado de nuestra industria, si en realidad no sabemos cómo hacer nuestro trabajo de manera responsable, porque la gerencia no quiere escucharnos, entonces podría haber formas más constructivas de transmitir esto a otros

Barón von Aaarr: Creo que se les ocurrió esto después de que dijeron por primera vez que solo querían hackear estas cosas para darles algo de legitimidad a sus acciones. Querían atrapar a alguien, que luego lo demandaría, diciendo: "lo hicimos porque creíamos en él". No creo que este sea el punto. Creo que esta práctica se extiende hasta el más alto nivel estatal, por lo que tenemos actores en muchos países que atacan varias cosas, y pueden actuar como glóbulos rojos que funcionan dentro de otros grupos de inteligencia del gobierno, porque son anónimos !

Jericho: No estoy de acuerdo con esta definición. Quiero decir que nosotros, que hemos estado trabajando en esta industria durante bastante tiempo, de 40 a 80 horas a la semana, golpeamos nuestras cabezas contra la pared, porque no nos escuchan. ¿Cuántos de nosotros hemos pasado por el hecho de que el resultado de nuestro trabajo puede causar cambios físicos en el problema descubierto solo después de, digamos, 15 años? Al mismo tiempo, cada seis meses que regresamos, verificamos nuevamente los resultados de nuestro pentesting y vemos que no se ha solucionado absolutamente nada. No repararon los servicios remotos, no limpiaron el software, no hicieron nada de lo que les recomendamos hacer. Entonces, ¿quizás ahora sea el turno de Anonymous o LulzSec para tomar estas compañías, "doblarlas" y así despertar de la hibernación? (Risa de la audiencia).

Barón von Aaarr: Estoy de acuerdo en que Anonymous podría actuar como modelo de negocio. Estoy de acuerdo en que esto es necesario, pero creo que incluso después de eso, los jefes de las empresas simplemente volverán a su sonambulismo, a los juegos con su iPad y otros juguetes nuevos, sin hacer caso de la política de seguridad, pensando: "esto no me preocupa, porque Pertenezco al nivel "C". Entonces, no importa cuánto se asusten, aún regresarán al viejo patrón de comportamiento inadecuado, y nada cambiará.

Joshua Corman: No creo absolutamente que los ataques de piratas informáticos puedan servir como una oportunidad para cambiar de alguna manera la situación actual a favor del fortalecimiento de la seguridad. He visto la reacción de las víctimas de los ataques de LulzSec y les aseguro que esto no los hizo más sabios. Este es mi punto de vista, pero creo que existe la oportunidad de iniciar otra conversación para avanzar. En lugar de simplemente congelarnos anticipadamente durante 15 años, hasta que nuestro trabajo surta efecto. Simplemente no veo que tales mensajes alcancen sus objetivos. Mira a Sony. Su liderazgo cree que el terremoto les causó mucho más daño y daño financiero que los ataques de piratas informáticos. Si no me equivoco, el sitio web de Jericho registró 23 casos de ataques contra Sony.

Pensemos en los cambios temporales: pasamos del comportamiento caótico desmotivado e ignorante de los actores a sus acciones conscientes y motivadas, pero en realidad simplemente cambiaron de la inacción de un tipo a la inacción de otro tipo. Realmente lo siento por Sony. Sí, mostramos vulnerabilidad en sus sistemas de seguridad, sin embargo, las pérdidas por terremotos no se pueden comparar con las pérdidas por ataques, y me temo que los líderes poderosos, pero desinformados, considerarán que estas últimas pérdidas son bastante aceptables. No digo "no lo hagas", solo creo que hay muchos aspectos que pueden dirigir estos eventos en la dirección correcta, porque si esto sirve como otra razón para ignorar a toda nuestra industria, entonces nos equivocamos.

Jericho: usted dice que las compañías no aprenden nada, pero como ejemplo diré que después de que LulzSec "pirateó" a Sony de maneras no muy sofisticadas, inmediatamente despidieron a todo el personal de seguridad de Internet. Entonces estudian bien, pero podría ser que alguien en su propio servicio de seguridad fuera el Sombrero Negro. Si tenían todo este personal de seguridad a quien no le importaba, ¿es posible que esta persona decidiera provocar una situación para que entiendan lo que les costaría descuidar las recomendaciones de seguridad?

Joshua Corman: ¿quizás tenga sentido atraer a personas como yo, por ejemplo, a la prensa para monitorear la situación en esta área? Porque lo que Anonymous y LulzSec pudieron hacer con Sony es una buena lección. Intento no centrarme exactamente en cómo lo hicieron, a nadie le importa que haya un millón de formas de hacerlo.

Si ignoras al pentester, que descubrió la vulnerabilidad de tu plataforma, entonces debes estar preparado para el hecho de que "entiendes". Creo que si no está tratando de entender qué hay detrás de lo que está sucediendo, estas acciones tendrán consecuencias aún más negativas para usted, así que solo espero que tales ataques puedan enseñar algo a las empresas.

Paul Roberts: Creo que sabes que el hacktivismo tiene una larga historia, solo mira el Electronic Disturbance Theatre, fundado en 1997, una legión de grupos clandestinos que se autodenominan Federación de Culto de Dead Cow, "The Dead Cow Cult", etc. Usted sabe que muchos incidentes hacktivistas, y esto está documentado, fueron provocados por razones políticas, como la lucha por los derechos humanos. Creo que Joshua tenía esto en mente cuando habló de crear el mejor Anónimo. Solo quiero que intentemos encontrar algún tipo de vínculo, las similitudes entre las operaciones hacktivistas en Túnez y Egipto, los ataques a Sony, el ataque anónimo a HBGary y las actividades de los pentesters, de modo que intentemos descubrir qué nos conecta y qué podemos hacer con él. para hacer

Barón von Aaarr: Me gustaría volver un poco. No es casualidad que el seguro de piratas informáticos aumente de precio. Muchas empresas, en particular, me enteré ayer, pero no mencionaré los nombres, despidieron a un grupo de personas del servicio de seguridad y compraron un seguro contra piratería.

Jericho: ¡Te pagaré $ 100 ahora mismo si los llamas!

Barón von Aaarr: no, gracias!

Paul Roberts: ¿quién de los presentes tiene seguro contra piratería? Barón von Aaarr: volvamos a su pregunta, ¿he olvidado cómo sonaba?

Paul Roberts: le preocupaba que el hacktivismo histórico estuviera motivado ideológicamente, ya fuera por la oposición a China y el apoyo de Myanmar o las oposiciones contra el Partido Republicano, bendiga a su Señor. Anonymous LulzSec, , . , , , Sony HBGary , .

: , Anonymous . , , , , , Anonymous , . , . « », - . «» AntiSec, LulzSec , HBGary, , . , , , , . , , , . LulzSec — , , .

, , , , , , , . , CIS, , , CIS.

: , , . , , , , , ,

, , , , . , PCI , . , , DDoS , , .

, . , . , , , , . .

, FUD . - , .

Como saben, hay tres componentes de FUD: miedo, incertidumbre, duda, miedo, incertidumbre y duda que pueden causar el mismo efecto que causa un ataque DDoS de tres enlaces o una campaña DDoS, de modo que podamos disuadir a los vendedores de difundir todo tipo de basura, propagándose entre ellos miedo, inseguridad y duda.Jericho: En resumen, Anónimo debería desarrollar un menú, por ejemplo, un ataque DDoS de dos días contra vendedores sin escrúpulos.24:55 minConferencia DEFCON 19. Anónimo y nosotros. Parte 2Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta la primavera sin cargo al pagar durante medio año, puede ordenar

aquí .

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?