Probablemente diré banalidad, pero la gente es muy extraña (y los empleados de TI son doblemente). Están muy interesados en las innovaciones de marketing y están ansiosos por presentarlas, pero al mismo tiempo evitan de manera indiferente las tecnologías que realmente pueden proteger a sus empresas de daños reales.

Tomemos, por ejemplo, la tecnología de autenticación de dos factores (2FA). Un atacante puede espiar fácilmente contraseñas ordinarias y / o robar (lo

que sucede muy a menudo ), y luego iniciar sesión como usuario legal. Además, el propio usuario probablemente no adivinará el robo de la contraseña antes del inicio de consecuencias desagradables (y a veces muy graves).

Y esto a pesar del hecho de que prácticamente para nadie es una revelación de que el uso de métodos de autenticación de dos factores reducirá en gran medida la probabilidad de consecuencias graves, o incluso protegerse por completo de ellos.

Debajo del corte, le diremos cómo tratamos de presentarnos en el lugar de los tomadores de decisiones sobre la implementación de 2FA en la organización, y entendimos cómo interesarlos.

Para aquellos que quieren un poco de teoría:Cómo se roban las contraseñasCuando resulta que los empleados usan contraseñas simples ("

Qq1234567 "), generalmente establecen políticas de contraseñas seguras. Por ejemplo: una

contraseña debe tener al menos 10 caracteres, al menos una letra minúscula y una mayúscula, al menos un dígito y otro carácter; la contraseña no debe incluir palabras de uso común y secuencias numéricas; la contraseña debe cambiarse una vez al mes y no debe coincidir con 12 contraseñas anteriores .

Pero como resultado de la introducción de tales políticas, las contraseñas se hicieron tan difíciles de recordar que comenzaron a escribirse. Y déjalo en los lugares más destacados donde cualquiera puede espiarlo. Por ejemplo, así:

Las contraseñas de colegas más ordenados se pueden ver junto a ellas en el momento en que ingresan estas contraseñas.

La

distribución Kali Linux , diseñada formalmente para pruebas de penetración, incluye software que se puede utilizar para interceptar y analizar el tráfico para obtener contraseñas para la autenticación, y lo hace casi automáticamente. No necesita tener altas calificaciones o conocimientos especiales: simplemente descargue el kit de distribución Kali Linux y ejecute el programa.

Si un empleado trabaja fuera de la oficina (viaje de negocios, visitando al cliente, vacaciones, oficina en casa), para crear contraseñas crean puntos de acceso falsos con el mismo nombre que los legales, por ejemplo, utilizando

WiFi-Pumpkin del mismo Kali Linux. Una persona se conecta al punto de acceso WiFi Sheremetievo en Sheremetyevo y todo el tráfico está disponible para un atacante. Otra forma de robar contraseñas es infectar los puntos de acceso con código malicioso, después de lo cual el atacante tiene la oportunidad de analizar el tráfico que pasa.

Cómo funciona la autenticación de dos factoresLa autenticación es el proceso de verificar la identidad de un usuario. Un usuario puede confirmar su identidad con la ayuda de varios factores:

- Factor de conocimiento ("Yo sé"). El usuario conoce su contraseña secreta única o PIN. La contraseña se puede robar usando software y hardware especiales, o simplemente espiar. También se puede obtener con la ayuda de la ingeniería social, cuando la víctima transferirá independientemente su contraseña al atacante.

- El factor de posesión ("Yo tengo"). El usuario tiene un dispositivo físico que debe usar en el proceso de autenticación. Por lo general, dicho dispositivo es un token USB o una tarjeta inteligente (también puede actuar como un pase electrónico a la oficina). Para la autenticación, se debe conectar un token o tarjeta inteligente a una computadora o dispositivo móvil. También puede utilizar un generador de contraseñas de un solo uso de software o hardware.

- Factor de propiedad ("Yo soy"). Datos biométricos como huellas dactilares, patrones de iris, ADN, etc. Un factor que parece muy confiable, pero que en realidad tiene muchas desventajas. Los lectores biométricos de alta calidad son bastante caros, y los baratos no son lo suficientemente confiables. Las huellas digitales han aprendido a falsificar , los escáneres de iris a menudo se confunden y la identificación facial puede ser engañada usando un modelo tridimensional de la cabeza . Además, el número de indicadores es muy limitado (10 dedos, dos ojos, una voz). Se puede cambiar una contraseña comprometida, se puede reemplazar un token perdido, pero hackear los dedos si la información sobre la huella dactilar llega al atacante de alguna manera no es muy correcta (y hacer crecer otras nuevas es completamente imposible). Tampoco consideraremos el procedimiento doloroso de la quema con láser de huellas dactilares.

La combinación de dos factores interrelacionados es la autenticación de dos factores.En la mayoría de los casos, el usuario debe conectar el token / tarjeta inteligente a la computadora e ingresar un código PIN que abra el acceso al token (para algunos tokens OTP, deberá ingresar el código desde la pantalla del dispositivo).

El código PIN puede considerarse bastante simple, porque incluso después de reconocerlo, el atacante no puede hacer nada sin un token. Y si el token es robado, el propietario detectará de inmediato este hecho y llamará inmediatamente o escribirá al administrador del sistema, quien inmediatamente tendrá que revocar los certificados del usuario, lo que significa que ya no será posible iniciar sesión con el token robado.

El sistema operativo Microsoft Windows / Windows Server contiene todo el software necesario para implementar la autenticación de dos factores basada en tokens / tarjetas inteligentes en la organización, es decir, no tiene que comprar software adicional y cada empleado deberá

entregar un token .

Cabe señalar que el uso de códigos de confirmación recibidos por SMS no es un elemento de autenticación de dos factores, sino

una verificación en dos etapas y proporciona

una protección

mucho más débil contra la piratería. Por ejemplo, los estafadores han aprendido a

falsificar tarjetas SIM , lo que les permite interceptar SMS y mensajes de servicio y, como resultado, robar dinero e información.

Y en algunos casos, el

acceso a una tarjeta SIM es proporcionado por empleados demasiado confiables o deshonestos de un operador de telefonía móvil.

Aquí hay un artículo reciente publicado en Habré , donde el autor demuestra qué representantes de qué operador acordaron reunirse con el supuesto "cracker" y cuáles se negaron.

Además, no debe olvidarse del phishing, cuando las personas, después de cierta persuasión, ayudan a los estafadores a sí mismos informándoles de los códigos enviados por SMS. Para colmo, los códigos SMS generalmente se envían al servidor a través de redes públicas, es decir, no se confía en el medio de transmisión. Sí, y el entorno de ejecución tampoco es confiable: el software malicioso puede vivir en el teléfono inteligente, que envía de inmediato los códigos enviados al atacante.

Recientemente, en lugar de transmitir códigos por SMS, se propone utilizar notificaciones PUSH. Se afirma que son más seguros, pero esto no es así, ya que todas las notificaciones pasan por el Servicio de notificaciones push antes de llegar al dispositivo del usuario. Y, por ejemplo, el Programa para desarrolladores de Apple prohíbe directamente (Acuerdo de licencia, Apéndice 1, párrafo 4) estas acciones debido a la inseguridad de tales notificaciones. Los detalles se describen en este

artículo altamente sensible .

Por lo tanto, existe una tecnología de autenticación de dos factores que puede, a un costo mínimo (dinero y tiempo), proteger eficazmente a los usuarios del robo de contraseñas y, como resultado, a sus empleadores de perder información y otros problemas de seguridad.

Pero por alguna razón, esta tecnología se ha introducido solo en un número relativamente pequeño de las empresas más protegidas y avanzadas en el campo de la seguridad de la información. ¿Qué están esperando los demás? ¿No se preocupe por la seguridad de su infraestructura de TI o no considere seria la amenaza? ¿Y puede estar seguro de que la introducción de medidas de seguridad adicionales provocará un deterioro en las condiciones de trabajo de los usuarios y / o una disminución en su eficiencia?

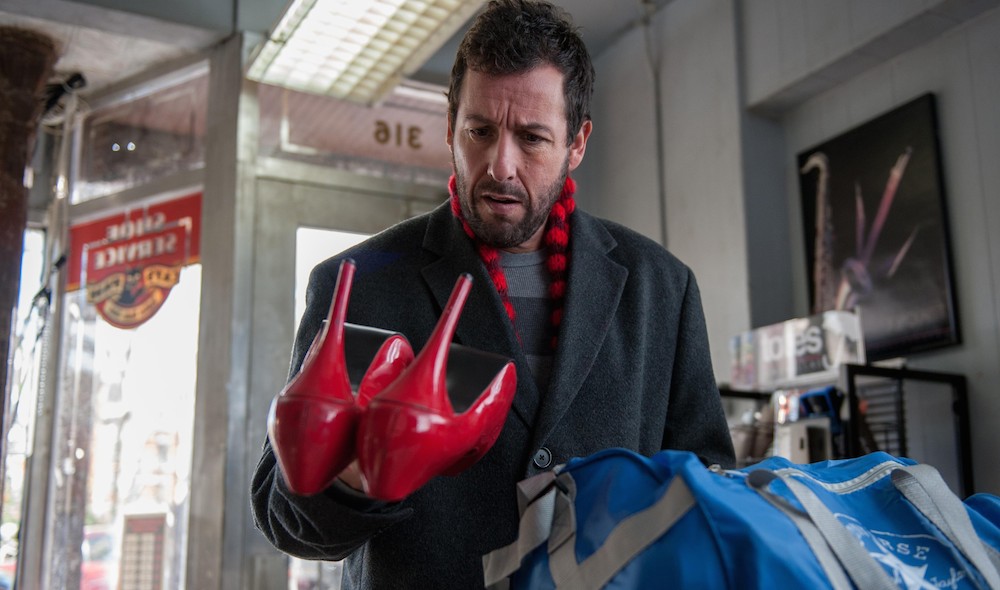

Para entender esto, decidimos recurrir al antiguo

método probado: encontrar personajes que deberían ser responsables de implementar 2FA y, en el proceso de describir sus perfiles de comportamiento, tratar de ponerse en sus zapatos (o, como dicen los estadounidenses,

caminar en sus zapatos ). Si tal método funciona para diseñar nuevos productos, ¿por qué no ser tan efectivo en el análisis de las razones para (no) usar tecnología probada con el tiempo?

Creamos cuatro personajes: dos directores y dos jefes de departamentos de TI para dos empresas, grandes y medianas. Y para cada uno de ellos escribieron su propia historia. Aquí está el primero.

Fedor

Empresa

Refinería de petróleo FlyTech, parte de la gran empresa petrolera FlyOil. En total, más de 3 mil personas trabajan en la refinería, pero alrededor de mil están conectadas con la tecnología informática. Estas son unidades auxiliares (gerentes, teneduría de libros, logística, servicio de ventas, mercadeo) y trabajadores de producción que trabajan con sistemas de control de procesos automatizados (sistemas de control de procesos automatizados - la producción de productos derivados del petróleo) a través de terminales de Microsoft Windows.

Título del trabajo

Jefe del departamento de TI. Lidera un equipo de 10 personas.

¿De qué es responsable?

Para el rendimiento de la infraestructura de TI empresarial. En términos generales, para que nadie se queje de nada.

- Fedor sabe que las bajas habilidades de TI de los empleados pueden provocar fallas en su PC. Organizó un servicio de soporte técnico que trabaja con problemas menores similares.

- Fedor sabe que el equipo está envejeciendo y puede fallar, haciendo imposible el trabajo de un empleado, departamento o toda la planta. Por lo tanto, organizó un fondo de reserva en caso de reemplazo y prescribió políticas de reemplazo de emergencia: el procedimiento y los responsables.

- Fedor sabe que debido a ataques de piratas informáticos, fallas de hardware, incendios, inundaciones, etc., los datos pueden dañarse. Organizó la creación de copias de seguridad de datos y prescribió una política para la recuperación de datos en caso de falla.

- Fedor sabe que el software del servidor se bloquea y puede poner en peligro el trabajo o la producción de la oficina. Por lo tanto, utiliza métodos de solución de problemas en línea y políticas prescritas para restaurar el tiempo de actividad del software del servidor.

- Fedor tiene miedo a los virus. Él sabe que pueden infectar las computadoras de los empleados o los sistemas ICS. Por lo tanto, compró e instaló un software antivirus y lo configuró para que se actualizara regularmente.

- Fedor teme a los piratas informáticos de red, por lo que utiliza herramientas de detección y prevención de intrusiones y otras herramientas de seguridad de red.

¿Qué tienen en común estos seis puntos? Fedor entiende que si algo sucede dentro del marco de lo anterior, entonces le preguntarán. Algunas veces por la causa (virus, si se propagan sin control por la red), otras por las consecuencias (falta de copias de seguridad durante la recuperación).

De qué no es responsable

- Por el hecho de que aunque tiene una fuente de TI, cae en el área de responsabilidad de otros gerentes. Por ejemplo, si el terminal del operador del sistema de control automático se rompe, entonces Fedor es responsable de esto. Si el operador del sistema de control de proceso automatizado ingresa el comando incorrecto, estos serán los problemas de los fabricantes. Por su orden, Fedor puede dar un comando para modificar el software del sistema automatizado de control de procesos para que reconozca los comandos incorrectos y no permita que se ejecuten. Pero TK será escrito por trabajadores de producción, Fedor será solo el intermediario y responsable de la implementación y operación sin problemas. Un ejemplo más cercano a este tema es si un empleado que posee legalmente los derechos para trabajar en la infraestructura de TI de una empresa intenta usarlos para acciones destructivas o quiere usar información corporativa para fines personales, entonces Fedor responderá solo si se otorgaron más derechos que Es necesario que el empleado en este momento realice sus tareas laborales. De lo contrario, este será el problema del servicio de seguridad y el supervisor inmediato del empleado.

- Para la implementación de riesgos aceptados por la gerencia. Es imposible defenderse de todo o demasiado caro. Si la administración decide, por ejemplo, que la pérdida completa de servidores debido a un incendio o inundación es imposible debido a la ubicación o protección de la sala de servidores, entonces no se asignará dinero a los servidores de respaldo. Y en caso de problemas, la responsabilidad ya estará a cargo de la gerencia.

Sin embargo! Esto es cierto si Fedor informó a la gerencia de antemano sobre estos riesgos. El hecho es que los gerentes superiores rara vez son especialistas en TI, por lo que ni siquiera pueden adivinar cuántas cosas malas pueden suceder. Por lo tanto, si sucede algo que las partes superiores no sabían, entonces Fedor será declarado culpable. Por lo tanto, trata de advertir sobre posibles problemas, pero después de eso la responsabilidad de tomar una decisión pasa a la cima.

Cosmovisión profesional

Fedor tiene suficientes problemas y preocupaciones en el desempeño de sus funciones y en defensa contra amenazas que considera probables o que él mismo ha encontrado. También entiende que los fabricantes de sistemas de seguridad se centran en la venta de sus productos, por lo tanto, están interesados en asustar lo más posible, presentando nuevas amenazas y exagerando la probabilidad y la importancia de las existentes. Por lo tanto, Fedor suele ser muy escéptico sobre las historias sobre nuevas amenazas y cómo resolverlas.

Es más fácil para Fedor creer en las nuevas amenazas causadas por una nueva ronda de desarrollo tecnológico o por los hackers que abren nuevos agujeros para la piratería que en las amenazas de larga data que teóricamente podría enfrentar pero no encontró.

Cuando Fedor se entera de una nueva amenaza en la que cree, escribe un plan simple de protección contra esta amenaza, indicando qué recursos (personas, software, hardware) se requieren para esto. Este plan se presenta a lo más alto. Si las partes superiores acuerdan asignar los recursos apropiados, se introduce protección contra una amenaza específica en la refinería, pero dado que las partes superiores no son profesionales de TI, el consentimiento para la implementación del plan a menudo depende de la presentación correcta de Fedor. Depende de si realmente quiere implementar la protección contra esta amenaza o si quiere trasladar la responsabilidad potencial a lo más alto si la amenaza realmente es real y no se acepta el plan para prevenirla.

Actitud actual ante 2FA

Durante todo el tiempo, Fedor nunca enfrentó las graves consecuencias del robo de contraseñas. Está listo para admitir que algunos empleados pueden conocer las contraseñas de otros, e incluso escuchó en secreto un par de veces cómo los empleados discutieron sus contraseñas. Fedor es consciente de que los empleados transfieren sus contraseñas, no bloquean las sesiones, trabajan desde la cuenta de otra persona. Pero, en su opinión, esto no condujo ni provocará fugas graves, y mucho menos pirateos o daños. Está listo para admitir que existe una relación causal, pero quiere que alguien se lo muestre claramente. No considerará 2FA hasta que haya un precedente claro, o hasta que sea forzado

Según Fedor, el servicio de seguridad es responsable de la lucha contra las fugas (el departamento de TI solo puede proporcionar los medios técnicos necesarios). Al final, TI no obliga a TI a supervisar el almacenamiento de documentos en papel y llaves de hierro desde la oficina, incluso si sirve cámaras de videovigilancia instaladas por orden del Consejo de Seguridad.

Fedor cree que la compañía tiene políticas que requieren que los empleados almacenen de forma segura sus contraseñas firmadas por los propios empleados. Y si algo sucede, una persona específica será castigada por su descuido. Y supervisa la ejecución de las políticas de dejar al Consejo de Seguridad. Aquí, sin embargo, uno no puede dejar de notar que la teoría a menudo difiere de la práctica. Un empleado especialmente importante o honrado no será tocado, incluso si escribe una contraseña en su frente, y a un empleado de bajo nivel sin poder no le importa, ya que no tiene nada que perder. Solo el uso de medios técnicos puede igualar a todos.

La única área donde Fedor está realmente preocupado es la seguridad de las contraseñas para los administradores del sistema. Porque si alguien daña la infraestructura de TI en nombre del administrador del sistema y con sus amplios derechos, inevitablemente se llevará a cabo una investigación seria, donde no solo se puede asignar el administrador del sistema descuidado a los perpetradores, sino también (dependiendo de la gravedad del daño) el propio Fedor.

Bueno, ¿dónde están las conclusiones? Todavía no lo están, porque más allá del alcance de este artículo hay una historia sobre tres personajes más: el jefe directo de Fedor, el director general de la refinería, así como el jefe del departamento de TI y el propietario del negocio de logística. Muy pronto le diremos lo que piensan acerca de la autenticación de dos factores.

Mientras tanto, me gustaría saber qué piensa sobre 2FA, tanto en forma de comentarios gratuitos como en forma de respuestas a la encuesta. ¿Le parece relevante este tema? ¿La amenaza es real desde su punto de vista? ¿Deben las empresas gastar dinero en la implementación de 2FA?

Y, por cierto, ¿te reconociste en Fedor, o tal vez tu jefe / colega se parece a él? ¿Y quizás nos equivocamos y personajes similares tienen intereses completamente diferentes?