Bannière Ransomware - Exécuter, sans pitié

Bannières «Windows est verrouillé - envoyez des SMS pour déverrouiller» et leurs nombreuses variantes aiment énormément restreindre les droits d'accès des utilisateurs Windows gratuits. De plus, souvent, les moyens standard de sortir d'une situation désagréable - corriger un problème à partir du mode sans échec, déverrouiller les codes sur les sites Web ESET et DR, ainsi que transférer l'heure sur l'horloge du BIOS vers le futur, ne fonctionnent pas toujours.Devez-vous vraiment réinstaller le système ou payer un rançongiciel? Bien sûr, vous pouvez emprunter la voie la plus simple, mais n'est-il pas préférable d'essayer de faire face à un monstre obsessionnel nommé Trojan.WinLock par nous-mêmes et avec nos propres ressources, d'autant plus que vous pouvez essayer de résoudre le problème rapidement et complètement gratuitement.

Avec qui combattons-nous?

Les premiers programmes de rançongiciels se sont intensifiés en décembre 1989. De nombreux utilisateurs ont ensuite reçu des disquettes contenant des informations sur le virus du SIDA. Après avoir installé un petit programme, le système est devenu inopérant. Pour sa réanimation, on a proposé aux utilisateurs de débourser. L'activité malveillante du premier bloqueur de SMS qui a initié les utilisateurs au concept d '«écran bleu de la mort» a été constatée en octobre 2007.Trojan.Winlock (Winlocker) est le représentant d'une vaste famille de programmes malveillants, dont l'installation entraîne un blocage complet ou une difficulté importante à travailler avec le système d'exploitation. Grâce à l'expérience réussie de leurs prédécesseurs et aux technologies avancées, les développeurs de Winlocker ont rapidement ouvert une nouvelle page dans l'histoire de la fraude sur Internet. Les utilisateurs ont reçu le plus de modifications du virus au cours de l'hiver 2009-2010, alors que selon les statistiques, pas un million d'ordinateurs personnels et portables n'étaient infectés. Le deuxième pic d'activité s'est produit en mai 2010. Malgré le fait que le nombre de victimes d'une génération entière de chevaux de Troie Trojan.Winlock a récemment considérablement diminué et que les pères de l'idée ont été placés en détention, le problème est toujours d'actualité.Le nombre de versions différentes de winlockers a dépassé les milliers. Dans les versions antérieures (Trojan.Winlock 19, etc.), les attaquants demandaient 10 roubles pour déverrouiller l'accès. L'absence d'activité utilisateur au bout de 2 heures a entraîné la suppression automatique du programme, qui n'a laissé que des souvenirs désagréables. Au fil des ans, l'appétit a augmenté et pour débloquer les capacités de Windows dans les versions ultérieures, il fallait déjà 300 à 1000 roubles et plus, les développeurs ont humblement oublié la suppression du programme.En tant qu'options de paiement, l'utilisateur se voit offrir un SMS - paiement vers un numéro court ou un portefeuille électronique dans les systèmes WebMoney, Yandex Money. Le facteur qui «encourage» un utilisateur inexpérimenté à effectuer un paiement est la visualisation probable de sites pornographiques, l'utilisation de logiciels sans licence ... Et pour accroître l'efficacité, l'attrait du ransomware contient des menaces de détruire des données sur l'ordinateur de l'utilisateur lorsqu'il tente de tromper le système.Chemins de distribution de Trojan.Winlock

Dans la plupart des cas, l'infection se produit en raison d'une vulnérabilité du navigateur. La zone à risque, ce sont toutes les mêmes ressources «adultes». La version classique de l'infection est un visiteur anniversaire avec un prix précieux. Une autre façon traditionnelle de l' infection se fait par des programmes qui se font passer pour des installateurs de bonne réputation, les archives auto-extractibles, mises à jour - Adobe Flash, etc. L'interface Trojan est colorée et variée, la technique de masquage pour les fenêtres d'un programme antivirus est traditionnellement utilisé, et l' animation est moins fréquente.Parmi la variété générale de modifications, Trojan.Winlock peut être divisé en 3 types:- Pornformors ou bannières qui ne sont forcés que lorsque la fenêtre du navigateur s'ouvre.

- Bannières qui restent sur le bureau après la fermeture du navigateur.

- Bannières qui apparaissent après le chargement du bureau Windows et le blocage du lancement du gestionnaire de tâches, l'accès à l'éditeur de registre, le chargement en mode sans échec et, dans certains cas, le clavier.

Dans ce dernier cas, pour effectuer un minimum de manipulations simples nécessaires à un attaquant, l'utilisateur a à sa disposition une souris pour saisir le code sur l'interface de l'écran numérique.Mauvaises habitudes de Trojan.Winlock

Pour assurer la distribution et l'exécution automatique, les virus de la famille Trojan.Winlock modifient les clés de registre:- [... \ Software \ Microsoft \ Windows \ CurrentVersion \ Run] 'svhost' = '% APPDATA% \ svhost \ svhost.exe'- [... \ Software \ Microsoft \ Windows \ CurrentVersion \ Run] 'winlogon.exe' = '<SYSTEM 32> \ winlogon.exe'Afin de le rendre difficile à détecter dans le système, le virus bloque l'affichage des fichiers cachés, le crée et l'exécute:- % APPDATA% \ svhost \ svhost.exe

Lancement pour exécution:- <SYSTEM 32> \ winlogon.exe

- % WINDIR% \ explorer.exe

- <SYSTEM 32> \ cmd.exe / c "" "% TEMP% \ uAJZN.bat" ""

- <SYSTEM 32> \ reg.exe ADD "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run" / v "svhost" / t REG_SZ / d "% APPDATA% \ svhost \ svhost.exe" / f

Arrête ou tente de terminer le processus système:Apporte des modifications au système de fichiers:crée les fichiers suivants:- % APPDATA% \ svhost \ svhost.exe

- % TEMP% \ uAJZN.bat

Attribue un attribut «masqué» aux fichiers:- % APPDATA% \ svhost \ svhost.exe

Recherche de fenêtres:- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicateur' WindowName: ''

Traitement. Méthode 1. Faire correspondre une combinaison de codes par les détails du paiement ou le numéro de téléphone

La prévalence et la gravité du problème ont incité les développeurs de logiciels antivirus à rechercher des solutions efficaces au problème. Ainsi, sur le site Web de Dr.Web, l' interface de déverrouillage sous la forme d'une fenêtre est présentée dans le domaine public , où vous devez entrer le numéro de téléphone ou le portefeuille électronique utilisé pour l'extorsion. La saisie des données appropriées dans la fenêtre (voir la figure ci-dessous) en présence d'un virus dans la base de données vous permettra d'obtenir le code souhaité.

Méthode 2. Recherchez le code de déverrouillage requis par image dans la base de données du service Dr.Web

Sur une autre page du site, les auteurs ont présenté une autre option - une base de données prête à l'emploi de codes de déverrouillage pour les versions courantes de Trojan.Winlock, classées par image .Un service de recherche de code similaire est fourni par le studio anti-virus ESET , où une base de données de près de 400000 mille options de code de déverrouillage a été compilée et par Kaspersky Lab, qui a offert non seulement l'accès à la base de données de code, mais aussi son propre utilitaire de guérison - Kaspersky WindowsUnlocker .Méthode 3. Utilitaires - débloqueurs

Très souvent, il y a des situations où, en raison d'une activité virale ou d'un plantage du système, le mode sans échec avec prise en charge de la ligne de commande, qui permet que les manipulations opérationnelles nécessaires, ne soient pas disponibles, et que la restauration du système pour une raison quelconque s'avère également impossible. Dans de tels cas, le dépannage de l'ordinateur et le disque de récupération Windows sont inutiles et vous devez utiliser les options de récupération du Live CD.Pour résoudre la situation, il est recommandé d'utiliser un utilitaire de guérison spécialisé, dont l'image devra être téléchargée à partir d'un CD ou d'une clé USB. Pour cela, l'option de démarrage appropriée doit être fournie dans le BIOS. Une fois que le disque de démarrage avec l'image dans les paramètres du BIOS a reçu la priorité la plus élevée, le premier à démarrer le CD-ROM ou le lecteur flash avec l'image de l'utilitaire de réparation.Dans le cas général, il est le plus souvent possible d'entrer dans le BIOS sur un ordinateur portable à l'aide de la touche F2, sur le PC DEL / DELETE, mais les touches et leurs combinaisons de saisie peuvent différer (F1, F8, moins souvent F10, F12 ..., Ctrl + Esc, Ctrl + Ins, Ctrl + Alt, Ctrl + Alt + Esc, etc.). Vous pouvez trouver la combinaison de touches pour la saisie en suivant les informations textuelles dans la partie inférieure gauche de l'écran dans les premières secondes de la saisie. En savoir plus sur les paramètres du BIOS et les fonctionnalités des différentes versions ici .Étant donné que seules les dernières versions du BIOS prennent en charge le fonctionnement de la souris, vous devrez probablement vous déplacer de haut en bas dans le menu à l'aide des flèches haut et bas, des boutons + +, -, F5 et F6.AntiWinLockerLiveCD

L'un des utilitaires les plus populaires et les plus simples qui gère efficacement les bannières de rançongiciels - AntiWinLockerLiveCD, le «tueur de bannières», a acquis sa réputation. Les principales fonctions du programme :

Les principales fonctions du programme :- Correction des modifications des paramètres les plus importants du système d'exploitation;

- Correction de la présence dans la zone de démarrage des fichiers non signés;

- Protection contre le remplacement de certains fichiers système dans WindowsXP userinit.exe, taskmgr.exe;

- Protection contre l'arrêt par les virus Task Manager et Registry Editor;

- Protection du secteur de démarrage contre les virus tels que Trojan.MBR.lock;

- Protection de la zone de substitution de l'image du programme par une autre. Si la bannière ne permet pas à votre ordinateur de démarrer, AntiWinLocker LiveCD / USB vous aidera à le supprimer en mode automatique et à restaurer le chargement normal.

Récupération automatique du système :- ;

- ;

- ;

- ;

- (HiJack);

- HOSTS ;

- , (Userinit, taskmgr, logonui, ctfmon);

- (.job) AutorunsDisabled;

- Autorun.inf ;

- ( WinPE).

Le traitement avec l'utilitaire AntiWinLocker LiveCD n'est pas une panacée, mais l'un des moyens les plus simples et les plus rapides de se débarrasser du virus. La distribution LiveCD, même dans sa version allégée Lite gratuite, dispose de tous les outils nécessaires pour cela - le gestionnaire de fichiers FreeCommander, qui fournit un accès aux fichiers système, un accès aux fichiers de démarrage et un accès au registre.Le programme est une véritable trouvaille pour les utilisateurs novices, car il vous permet de sélectionner le mode de vérification et de correction automatique, pendant lequel le virus et les conséquences de son activité seront détectés et neutralisés en quelques minutes sans pratiquement aucune intervention de l'utilisateur. Après le redémarrage, la machine sera prête à continuer de fonctionner en mode normal.La séquence d'actions est extrêmement simple:Téléchargez le fichier AntiWinLockerLiveCD de la version requise sur un ordinateur tiers au format ISO, insérez le CD-ROM dans son lecteur puis, en cliquant avec le bouton droit sur le fichier, sélectionnez «Ouvrir avec», puis «Windows Disk Image Burner» - «Graver» et nous réécrivons l'image sur un CD-ROM. Le disque de démarrage est prêt.

- Nous plaçons le disque avec l'image dans le lecteur d'un PC / ordinateur portable verrouillé avec des paramètres BIOS préconfigurés (voir ci-dessus);

- Nous attendons le chargement de l'image LiveCD dans la RAM.

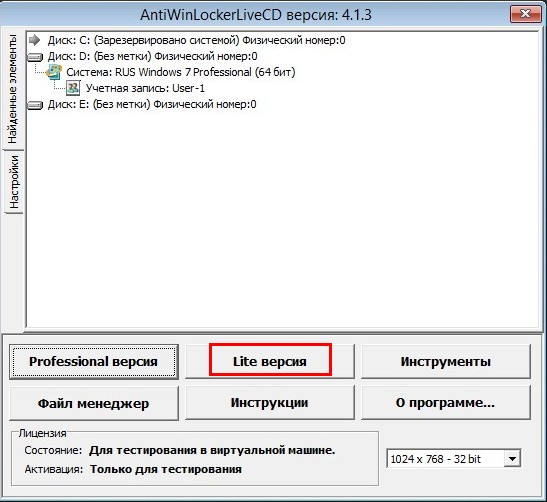

- Après avoir démarré la fenêtre du programme, sélectionnez le compte verrouillé;

- Nous sélectionnons la version Professional ou Lite pour le traitement des données. La version gratuite (Lite) convient à la résolution de presque toutes les tâches;

- , Windows ( ), , .

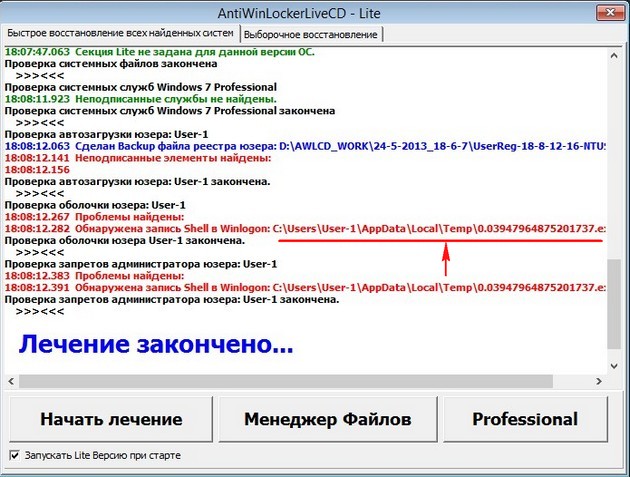

Pour la pureté de l'expérience, vous pouvez cocher tous les éléments du menu sauf le dernier (restaurer le secteur de démarrage).Cliquez sur "Démarrer" / "Démarrer le traitement".En attente des résultats de la vérification. Les fichiers problématiques à sa fin seront surlignés en rouge à l'écran. Comme nous nous y attendions, le programme a accordé une attention particulière à la recherche du virus dans l'exemple donné dans ses habitats traditionnels. L'utilitaire a enregistré les modifications des paramètres du shell qui sont responsables du shell graphique du système d'exploitation. Après le traitement et la fermeture de toutes les fenêtres du programme dans l'ordre inverse, en appuyant sur le bouton "Quitter" et en redémarrant, l'écran de démarrage familier de Windows a retrouvé sa position habituelle. Notre problème a été résolu avec succès.

Comme nous nous y attendions, le programme a accordé une attention particulière à la recherche du virus dans l'exemple donné dans ses habitats traditionnels. L'utilitaire a enregistré les modifications des paramètres du shell qui sont responsables du shell graphique du système d'exploitation. Après le traitement et la fermeture de toutes les fenêtres du programme dans l'ordre inverse, en appuyant sur le bouton "Quitter" et en redémarrant, l'écran de démarrage familier de Windows a retrouvé sa position habituelle. Notre problème a été résolu avec succès. Parmi les outils supplémentaires utiles du programme:

Parmi les outils supplémentaires utiles du programme:- Éditeur de registre

- Ligne de commande;

- Gestionnaire des tâches;

- TestDisk;

- AntiSMS.

La vérification automatique avec AntiWinLockerLiveCD ne vous permet pas toujours de détecter un bloqueur.Si le nettoyage automatique ne fonctionne pas, vous pouvez toujours profiter du Gestionnaire de fichiers en vérifiant les chemins C: ou D: \ Documents and Settings \ Username \ Local Settings \ Temp (pour Windows XP) et C: ou D: \ Users \ Name User \ AppData \ Local \ Temp (pour Windows 7). Si la bannière est enregistrée au démarrage, il est possible d'analyser les résultats de l'analyse en mode manuel, ce qui vous permet de désactiver les éléments de démarrage. Trojan.Winlock, en règle générale, ne creuse pas trop profondément et est assez prévisible. Tout ce qui est nécessaire pour lui rappeler sa place est quelques bons programmes et conseils, et, bien sûr, la prudence dans le cyberespace illimité.

Trojan.Winlock, en règle générale, ne creuse pas trop profondément et est assez prévisible. Tout ce qui est nécessaire pour lui rappeler sa place est quelques bons programmes et conseils, et, bien sûr, la prudence dans le cyberespace illimité.La prévention

Pas là où ils nettoient souvent, mais où ils ne jonchent pas! - C'est vrai, mais dans le cas d'un cheval de Troie drôle, comme jamais auparavant! Afin de minimiser la probabilité d'infection, vous devez respecter quelques règles simples et tout à fait réalisables.Pensez à un mot de passe pour le compte Admin plus compliqué, qui ne permettra pas à un malware simple de le récupérer en utilisant la méthode de recherche la plus simple.Dans les paramètres du navigateur, cochez l'option pour vider le cache après la session, interdire l'exécution de fichiers à partir des dossiers temporaires du navigateur, etc.Ayez toujours un disque de traitement / lecteur Flash LiveCD (LiveUSB), enregistré à partir d'une ressource de confiance (torrent).Enregistrez le disque d'installation avec Windows et rappelez-vous toujours où il se trouve. À l'heure «H» de la ligne de commande, vous pouvez restaurer les fichiers système vitaux à leur état d'origine.Créez un point de contrôle de récupération au moins toutes les deux semaines.Exécutez tout logiciel douteux - fissures, keygens, etc., exécuté sous un PC virtuel (VirtualBox, etc.). Cela permettra de réparer facilement les segments endommagés à l'aide du shell PC virtuel.Sauvegardez régulièrement sur des supports externes. Interdisez l'écriture de fichiers dans des programmes douteux.Bonne chance dans vos efforts et seulement des réunions agréables et surtout - sûres!Mot de la part de l'équipe iCoverNous espérons que les informations fournies dans ce document seront utiles aux lecteurs du blog iCoveret aidera à faire face au problème décrit en quelques minutes sans trop de difficulté. Nous espérons également que dans notre blog, vous trouverez beaucoup de choses utiles et intéressantes, vous pourrez vous familiariser avec les résultats de tests et d'examens uniques des derniers gadgets, trouver des réponses aux questions les plus urgentes, dont la solution était souvent requise hier.). Source: https://habr.com/ru/post/fr382627/

All Articles